На протяжении многих лет программы-вымогатели представляли серьезную угрозу для кибербезопасности пользователей и предприятий. Несмотря на то, что в последнее время эксперты наблюдают тенденцию снижения популярности вымогателей, которым на смену приходят вредоносные майнеры, распространение этого класса вредоносных программ все еще происходит с поражающей скоростью.

Введение

В марте этого года, в течение лишь одной недели, правительственные объекты в Атланте и Балтиморе пострадали от программы-вымогателя. Поскольку в этом случае были затронуты важные городские службы, можно сделать вывод, что проблема вымогателей куда более масштабна, чем многие предполагают.

Стоит отметить, что истории о небольших городках, ставших жертвами вымогателей, чаще всего не освещаются в СМИ, однако доподлинно известно, что муниципалитеты во всех уголках США так или иначе сталкивались с заражением их сетей вымогателями.

Хронологический путь программ-вымогателей в обратном порядке

Для того чтобы отследить значимые инциденты заражения вымогателями, обратимся к отчетам компании Spiceworks. Примечательно, что согласно этим отчетам, в каждом месяце была зафиксирована по меньшей мере одна крупная атака вымогателя. Ниже разберем кибератаки программ-вымогателей, произошедшие за последние 15 месяцев, будем идти в обратном хронологическом порядке.

Март 2018

28 марта представители Boeing заявили об обнаружении следов кибератаки в своих системах, предположительно, в них был замешан печально известный вредонос-вымогатель WannaCry. Соответствующее сообщение было оставлено представителями корпорации в официальном аккаунте Twitter:

Рисунок 1. Официальное сообщение Boeing об атаке WannaCry на свои системы

«Ряд статей, в которых говорится о вторжении вредоносной программы, преувеличены и не точны в изложении фактов. Наш центр кибербезопасности обнаружил частичное проникновение злонамеренной программы, которое затронуло небольшое количество систем. Нами были приняты соответствующие меры», — говорится в сообщении.

Тем временем в Атланте, штат Джорджия, вымогатель SamSam атаковал госструктуры столицы штата. Наблюдались перебои в работе различных клиентских приложений, в том числе тех, которые могут использоваться для оплаты счетов или доступа к судебной информации. Тогда госслужащий поделился скриншотом, на котором видно требование вымогателя заплатить 6 800 долларов США за разблокировку каждого компьютера, либо же 51 000 долларов за ключи от всех затронутых систем.

Стало известно, что пострадало также приложение для расчета заработной платы. Через несколько недель после атаки некоторые правительственные учреждения были вынуждены использовать бумагу и ручку для выполнения своих повседневным задач.

Балтимор, штат Мэриленд, — системы компьютеризованного диспетчерского управления (Computer Aided Dispatch, CAD), которые обслуживали службу 911, были атакованы программой-вымогателем. В результате этой кибератаки операторы службы были вынуждены вручную передавать информацию в течение 17 часов.

Причиной инцидента в Балтиморе стала уязвимость в виде открытого порта, которая позволила вредоносной программе проникнуть в систему. Как пояснили представители, порт был открыт сотрудником, который пытался устранить проблему с доставкой сообщений.

Февраль 2018

27 февраля этого года стало известно, что в штате Коннектикут около 160 компьютеров в 11 разных органах власти подверглись кибератаке знаменитой вредоносной программы WannaCry, либо ее аналога. Система мониторинга безопасности штата выявила признаки кибератаки в пятницу, а к ночи воскресения проблема уже была устранена. Также известно, что на работе ведомств в понедельник эта кибератака уже никак не отразилась.

Денвер, штат Колорадо. Две тысячи компьютеров Департамента транспорта штата Колорадо были зашифрованы вымогателем SamSam. В итоге сотрудники не смогли использовать свои корпоративные устройства.

В этом инциденте есть один интересный момент. В то время, пока ИТ-специалисты форматировали и переустанавливали 20 % затронутых компьютеров, другая разновидность вымогателя заразила эти машины, в результате чего история с заражением растянулась на недели.

Также в феврале в дарквебе появился новый вымогатель, работающий по принципу Ransomware-as-a-Service (RaaS), — Data Keeper. Он стал третьей программой, распространяющейся таким образом, после Saturn и GandCrab. Уже через два дня после того, как мошенники начали распространять Data Keeper, появились первые жертвы вредоносной программы.

Январь 2018

17 января, Гринфилд, штат Индиана, американская больница Hancock Health заплатила киберпреступникам 55 000 долларов за разблокирование систем после заражения программой-вымогателем. Злоумышленники требовали выкуп в биткойнах в обмен на ключ дешифрования. Сотрудники быстро обнаружили присутствие вредоносной программы, однако было уже поздно — вымогатель добрался до системы электронной почты больницы, электронных медицинских записей и внутренних операционных систем.

Согласно полученной информации, киберпреступники поразили более 1 400 файлов, переименовав их в «I'm sorry». Киберпреступники дали руководству больницы семь дней, в течение которых требовалось оплатить выкуп. По словам представителей, пойти на шаг оплаты выкупа больницу заставило время, которое бы потребовалось на восстановление из резервных копий. В этом случае опять постарался вымогатель SamSam.

Днем ранее, 16 января, новая версия вредоносной программы-вайпера (wiper) KillDisk, удаляющего данные на диске, атаковала финансовый центр Латинской Америки. Здесь имела место маскировка KillDisk под вымогателя, так как программа требовала выкуп, убеждая жертву в том, что она заражена именно вымогателем.

Среди специалистов в области кибербезопасности KillDisk давно имеет плохую репутацию — эта вредоносная программа была разработана и используется в основном российской кибершпионской группой, известной как Telebots.

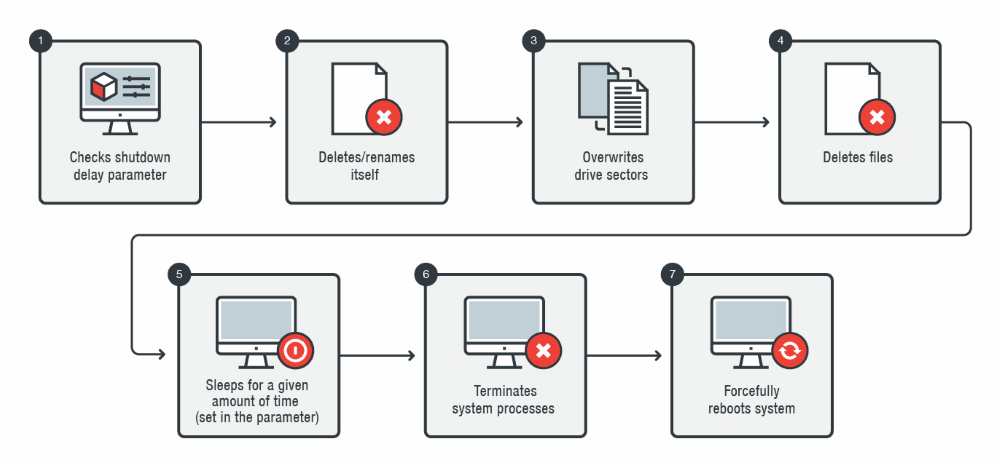

На инфографике ниже отражена последовательность действий этого вредоносна.

Рисунок 2. Последовательность действий KillDisk

Также в январе в Вашингтоне более 100 CCTV-камер, принадлежащих полицейским, были выведены из строя двумя формами программ-вымогателей. Полицейские приняли решение не выплачивать выкуп, а работа камер была остановлена спустя 48 часов.

В другом инциденте, произошедшем в Фармингтоне, Нью-Мексико, опять участвовал SamSam, заблокировавший несколько компьютеров городской власти. Злоумышленники требовали $35 000, однако выкуп не был уплачен. Город в итоге смог восстановить зашифрованную информацию.

Кокрелл Хилл, штат Техас. После отказа заплатить выкуп, отдел полиции уничтожил зараженные машины, чтобы предотвратить дальнейшее распространение вредоноса, в результате чего были утеряны данные за семь лет, включая видеоматериалы, датированные 2009 годом.

Кроме этого, в январе появился HC7 — первый вымогатель, использующий криптовалюту Ethereum. Этот образец злонамеренной программы шифрует файлы жертвы и добавляет расширение .PLANETARY к имени файла. Особенность HC7 в том, что он принимает криптовалюту Ethereum в качестве выкупа.

Декабрь 2017

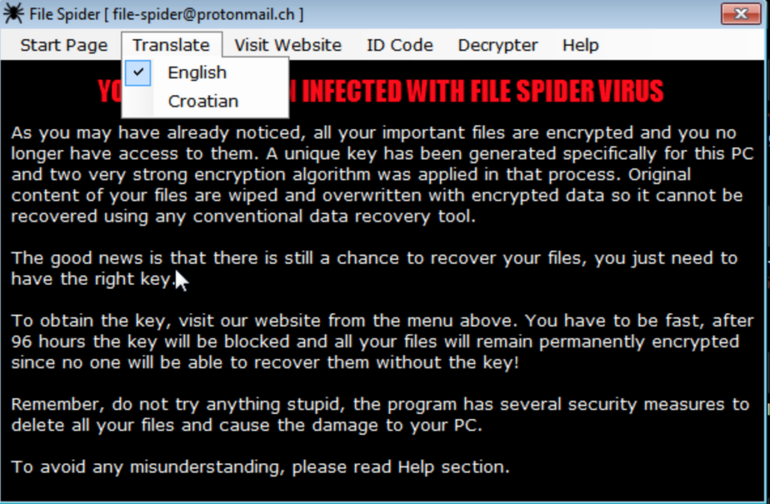

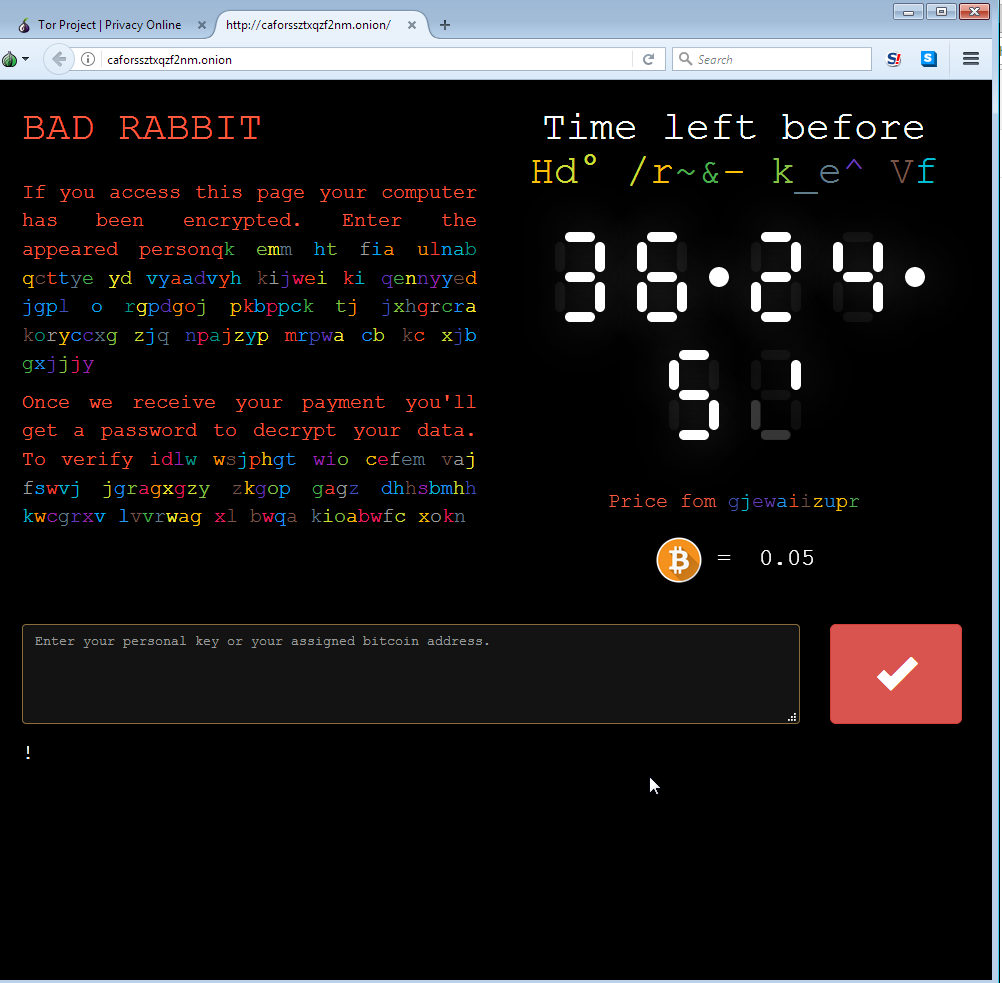

В середине декабря прошлого года эксперты сообщили о появлении новой версии вредоноса-вымогателя, распространяющегося через документы Office. Зловред получил имя Spider Virus, впервые его атаки были обнаружены 10 декабря. Spider отметился тем, что удалял зашифрованные файлы спустя 96 часов, если выкуп не был уплачен.

Рисунок 3. Сообщение вымогателя Spider с требованиями выкупа

Чуть ранее вымогатель серьезно нарушил работу целого округа Северной Каролины. В итоге налоговые службы, тюрьмы, службы поддержки детей и подобные учреждения были вынуждены вернуться к ручке и бумаге.

Администрация округа заявила, что местная власть не намерена платить выкуп в размере 23 000 долларов. Вместо этого власти начали долгий и трудный процесс восстановления из резервных копий.

Еще один инцидент — штат Северная Каролина, несколько компьютеров были атакованы LockCrypt. Эта кибератака повлияла на муниципальную финансовую отчетность, работу с выплатой алиментов, обработку транзакций и еще несколько онлайн-сервисов. Выкуп в размере $23 000 уплачен не был.

Также в самом начале месяца в результате работы вредоноса-шифровальщика Арбитражный суд Челябинской области лишился всех данных, которые были опубликованы на его официальном сайте за год работы. Как заявила руководитель секретариата председателя суда Виктория Гладышева, восстановить утерянную информацию не представлялось возможным.

Оказалось, что последняя резервная копия датировалась январем, что привело к тому, что информация за последние девять месяцев была безвозвратно утеряна.

Ноябрь 2017

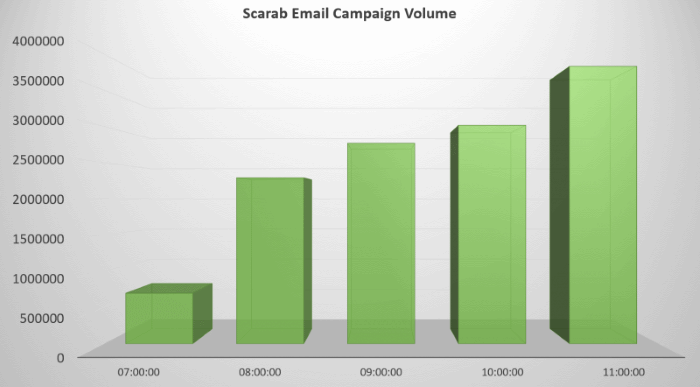

В конце месяца вымогатель Scarab начал распространяться через Necurs, самый крупный спам-ботнет в интернете. Кампания стартовала утром, к полудню Necurs уже отправил 12,5 миллионов электронных писем, в которых содержалась новая версия вымогателя Scarab.

На рисунке ниже можно посмотреть почасовую динамику роста вредоносной рассылки.

Рисунок 4. Почасовая динамика роста вредоносной рассылки Scarab

В первой половине ноября был обнаружен новый вид вымогателя, получивший имя Ordinypt. Однако вместо того, чтобы шифровать файлы, вредонос переписывал их случайными данными, что приводило к невозможности из расшифровки. Ordinypt заменял содержимое файлов случайно сгенерированными символами, состоящими из прописных и строчных букв и цифр.

Ordinypt вымогал деньги, маскируя тот факт, что файлы уничтожены и не подлежат восстановлению.

Также в ноябре специалисты Avira заметили новую волну активности вымогателя Locky. Как наверняка помнят наши читатели, Locky представляет собой типичный файловый шифровальщик, требующий выкуп за расшифровку файлов пользователей.

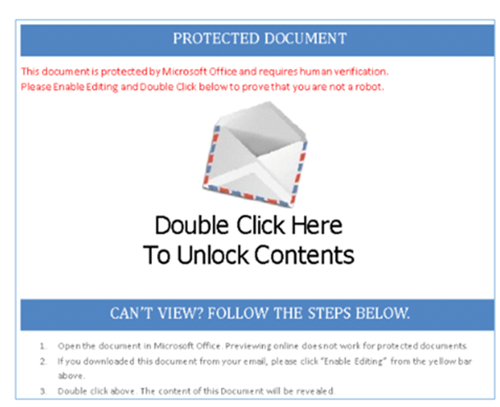

Эта новая волна распространяется через документы Office Word, которые выглядят следующим образом:

Рисунок 5. Вредоносный документ, распространяющий Locky

Злоумышленники заставляли пользователя дважды нажать на изображение конверта (за ним находится LNK-файл), это приводило к тому, что файлы оказывались зашифрованными, а пользователь получал следующее уведомление:

Рисунок 6. Уведомление о зашифрованных файлах от вымогателя Locky

Еще ноябрь отметился тем, что городские структуры Спринг-Хилла, штат Теннесси, подверглись кибератаке. Проблемы начались после того, как сотрудник прошел по вредоносной ссылке, что привело к тому, что системы были заражены в течение недели. Среди затронутых систем были следующие: полицейские системы, системы экстренной доставки, онлайн-системы выставления счетов.

Поскольку выкуп в размере $250 000 платить никто не собирался, диспетчеры аварийных служб были вынуждены выполнять свою работу с использованием досок для рисования маркерами на протяжении 10 дней.

Октябрь 2017

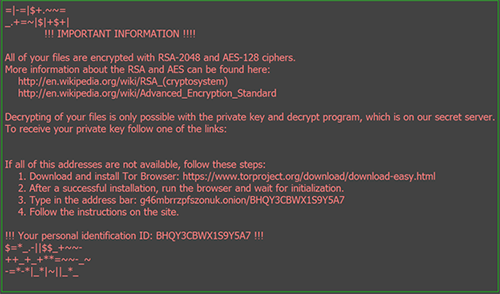

В октябре прошлого года общество столкнулось с новым видом вымогателя — BadRabbit, вредонос атаковал преимущественно российские СМИ и украинские государственные учреждения. Среди других жертв оказались Турция и Болгария.

BadRabbit требовал от жертв выкуп в размере 0,05 биткоинов (около $280 по курсу того времени) за первые 40 часов заражения, после чего цена, возрастала до неизвестных пределов. Шифровальщик распространялся через фальшивый установщик Flash, который появляется как всплывающее окно с официального сайта новостей в России. При нажатии всплывающее окно переадресует жертву на вредоносный сайт, который, в свою очередь, загружает исполняемый дроппер.

Рисунок 7. Сообщение вымогателя BadRabbit

Также известно, что этот тип вымогателя пытался атаковать и российские банки из топ-20. Среди известных жертв BadRabbit были информационные агентства «Интерфакс» и «Новая Газета».

В этом же месяце в полку мобильных вымогателей также прибыло. Речь идет об изначально банковском трояне LokiBot, которой мог превращаться в вымогателя и блокировать смартфоны при попытке его удаления. Для своей работы вредонос использовал ОС Android 4.0 и более поздних версий.

Помимо этого, Android атаковал и другой вымогатель — DoubleLocker.

В октябре пострадал маленький городок Иссакуа в штате Вашингтон, став жертвой вымогателя CryptoLocker, которому удалось на 4 дня вывести из строя городские службы. Проблема этого города заключалась в том, что там работало всего два ИТ-специалиста, десятилетиями власти недостаточно хорошо финансировали ИТ-область в целом, что привело к заражению сети.

К счастью, ответственные лица все же потратились на решение для создания резервных копий, что помогло быстро восстановить работу затронутых служб.

Энглвуд, штат Колорадо. Все внутренние городские системы были выведены из строя из-за вымогателя, атаковавшего платежные системы и различные общественные объекты. Пришлось подключить специалистов из соседнего города Денвер, которые разобрались с проблемой в течение нескольких дней.

Сентябрь 2017

В начале сентября вымогатели атаковали базы данных MongoDB, злоумышленникам удалось захватить более 26 000 серверов. В процессе этих атак киберпреступные группы сканировали сеть в поиске баз данных MongoDB, открытых для внешних подключений. Затем они уничтожали их содержимое и заменяли его требованием выкупа.

В штате Алабама, округе Монтгомери, кибератака вымогателя затронула сервисы, связанные с регистрацией транспортных средств и выдачей лицензий на предпринимательскую деятельность и браки.

Также в Батлере, штат Канзас, вымогатель поразил службу 911 и системы правоохранительных органов. А в Калифорнии киберпреступники требовали $19 000 в биткоинах за разблокировку сервиса электронной почты. Власти отказались выплатить злоумышленникам деньги, сумев восстановить файлы самостоятельно.

Август 2017

В конце августа прошлого года несколько больниц, являющихся частью Национальной службы здравоохранения в Ланаркшире, были атакованы шифровальщиком Bit Paymer. От атак пострадали больница Хэрмирс на востоке Килбрайда, больница Монклендс в Эйрдри, а также многопрофильный госпиталь Уишо. Эти медицинские учреждения обслуживают более 650 000 жителей северного и южного Ланаркшира.

Официальные представители Национальной службы здравоохранения подтвердили факт атаки и сообщили, что 28 августа 2017 года ситуацию удалось взять под контроль, хотя из-за случившегося медицинские учреждения были вынуждены отменить ряд запланированных приемов и процедур.

Чуть ранее исследователям из Proofpoint удалось обнаружить новый вымогатель – Defray. Этот вредонос используется в таргетированных атаках на организации образования и здравоохранения. Свое имя вымогатель получил из-за имени командного центра (C&C).

Также в этом месяце мировой производитель бытовой электроники LG подтвердил, что его системы подверглись атаке вымогателя WannaCry. Код вымогателя был обнаружен и идентифицирован в терминале самообслуживания LG в Южной Корее.

Можно еще припомнить забавный случай, произошедший в начале августа, тогда несколько украинских компаний умышленно загрузили на свои компьютеры вирус Petya, чтобы скрыть преступную деятельность и уклониться от возможных штрафов. Тогда удалось задержать 51-летнего жителя Никополя Днепропетровской области, который опубликовал в соцсетях подробную инструкцию по заражению и разместил вирус на файлообменнике.

В том же месяце в США — Вашингтон, штат Миссури, вымогатель вывел из строя городскую сеть. В итоге город вынужден был потратить 140 000 долларов, чтобы избавиться от заражения и обновить старые системы для предотвращения будущих атак.

Июль 2017

В середине июля вирус-вымогатель Petya добрался до серверов правительства Севастополя. Специалисты успешно отразили атаку, данные властей не пострадали.

В этом же месяце в Китае появился компьютерный вирус-вымогатель, схожий с распространившимся по всему миру WannaCry. Вирус под названием Green Hat не позволял пользователям запустить операционную систему, а при попытках это сделать на экране появлялось окно с номером аккаунта популярного в Китае мессенджера QQ.

Для разблокировки файлов на компьютере или смартфоне программа требовала ввести пароль.

А в штате Теннесси два файловых сервера и 19 компьютеров в полицейских и пожарных отделах были зашифрованы нашумевшим WannaCry.

Июнь 2017 (NotPetya)

Июнь отличился появлением опаснейшего вида вымогателя Petya, заставившего понервничать не одну корпорацию и даже некоторые государства. Например, к концу месяца он дошел до Польши. Информацию об атаках на польские компании подтвердил директор бюро управления службами безопасности компании Exatel Якуб Сыта.

Чуть ранее в пресс-службе Банка России сообщили о выявлении компьютерных атак, направленных на кредитные организации. По информации ЦБ, в результате атак зафиксированы единичные случаи заражения объектов информационной инфраструктуры. Нарушений работы систем банков и предоставления сервисов клиентам не зафиксировано.

Кроме того, Petya стал причиной сбоя в работе грузового терминала на крупнейшем в Индии контейнерном порту имени Джавахарлала Неру в Мумбаи. Вымогатель поразил в ночь на среду один из трех контейнерных терминалов порта - Gateway Terminals India.

Специалисты ESET утверждали, что заражение вирусом Petya началось с Украины, которая больше других стран пострадала от кибератаки. Согласно рейтингу компании по странам, пострадавшим от вируса, Украине был нанесен наибольший вред. На втором месте среди пострадавших стран находится Италия, на третьем — Израиль.

В конце июня компьютеры нефтяной компании «Роснефти» подверглись «мощной хакерской атаке», внешне похожей на модификацию нашумевшего вируса-шифровальщика Petya. Компания обратилась в правоохранительные органы. Такой же атаке подверглись сети подконтрольной «Роснефти» «Башнефти».

Май 2017 (WannaCry)

Май нам запомнился чудовищной по своим масштабам деятельностью вымогателя WannaCry. Если переводить дословно имя этого шифровальщика, получится «Хочется плакать», и действительно, руководителям многих организаций хотелось плакать после того, как WannaCry атаковал их системы.

Как сообщали исследователи в области безопасности, большинство компьютеров, пострадавших от эпидемии WannaCry, работали под управлением Windows 7. Изначально считалось, что вредоносная активность WannaCry затронула преимущественно компьютеры под управлением Windows XP, так как эксплуатировалась уязвимость Server Message Block (SMB). Однако сейчас эксперты говорят о том, что число заражений Windows XP было незначительным.

В ранних версиях WannaCry специалисты Symantec нашли уязвимость, которая не позволяла вредоносному приложению генерировать отдельные кошельки Bitcoin для каждой жертвы. Как писала Symantec Security Response, баг не позволял вредоносу использовать уникальный биткойн-адрес для каждой жертвы. Проблема привела к тому, что вымогатель использовал только три кошелька для сбора средств, что не позволяет его операторам отслеживать выплаты конкретным жертвам.

12-го мая WannaCry добрался до правительственных систем в Чикаго. Согласно заявлениям официальных лиц, пострадало незначительное количество компьютеров.

Помимо WannaCry в мае была отмечена новая модификация вымогателя Cerber, который распространялся, используя многочисленные векторы атак, и имел переработанную систему шифрования файлов. Злоумышленники использовали различные методы, пытаясь увеличить скорость распространения зловреда, в их число входят электронная почта, наборы эксплоитов и обнаруженные на тот момент уязвимости (например, в Apache Struts 2). Сама вредоносная программа получила множество улучшений, в том числе возможность обойти защиту с возможностью обучения.

Апрель 2017

В апреле почудил вымогатель Philadelphia, который выбрал себе в качестве целей организации в сфере здравоохранения. Удивительно, что эксперты обнаружили рекламу этого зловреда на YouTube. Philadelphia распространялся через фишинговые письма, содержащие сокращенный URL-адрес, этот вымогатель уже использовался для заражения нескольких больниц. Ссылка в письмах вела на сайт, где хранится вредоносный файл DOCX.

Сам вредоносный файл содержал логотип системы здравоохранения, придававший ему легитимный вид и иконки, якобы содержащие информацию о пациенте. Потенциальной жертве предлагалось кликнуть на любой из иконок, что запустит вредоносный JavaScript, который загрузит и запустит на выполнение вымогатель Philadelphia.

В США, городе Ньюарк, штате Нью-Джерси, компьютеры мэрии были атакованы вымогателями, властям пришлось заплатить выкуп в размере 30 000 долларов. Файлы были зашифрованы с использованием алгоритма RSA-2048.

Атланта также была атакована в апреле (то есть дважды менее чем за год). В этот раз нападению подверглись пять систем, которые были взломаны благодаря уязвимости в SMB.

А в Буффало Эри Медикал Сентер вынужден был вернуться к ручной работе из-за вымогателя, которому удалось закрепиться в системах на шесть недель.

Март 2017

В конце марта эксперт Avast обнаружил новый шифровальщик «Kirk», использующий Monero. Этот новый образец вымогателя с отсылкой к фильму Star Trek шифровал 625 различных типов файлов и требовал выкуп в виртуальной валюте Monero. Он написан на Python и это, пожалуй, первый зловред такого рода, который использовал Monero в качестве валюты для выкупа.

В середине марта была обнаружена вредоносная программа, которая использовала известного шифровальщика Petya для проведения целевых атак на бизнес. Троянец получил название PetrWrap, а его главная особенность заключается в том, что он использует оригинального зловреда без разрешения разработчиков.

Разработчики PetrWrap выбрали Petya не случайно. Это семейство вымогателей обладает почти безупречным криптографическим алгоритмом, расшифровать который чрезвычайно сложно. В предыдущих версиях программы был найден ряд ошибок, которые несколько раз позволяли экспертам расшифровывать закодированные файлы, однако с тех пор авторы закрыли почти все уязвимости. Кроме того, после заражения устройства этим вымогателем на заблокированном экране отсутствуют какие-либо упоминания зловреда, что существенно усложняет работу экспертам по кибербезопасности.

Также в марте побушевало семейство вымогателей Samas, использующее Active Directory для заражения целых сетей. Samas распространялся по всей сети и шифровал файлы на каждом сервере и компьютере. Эта операция выполнялась в три этапа: злоумышленники крадут учетные данные домена, определяют цели с помощью сканирования Active Directory и затем перемещаются по сети.

В Маунтин-Хоум, штат Арканзас, сервер, используемый городской коммунальной службой города, был зашифрован вымогателем. Согласно отчету, 90 000 файлов были зашифрованы примерно за 90 секунд. Сервер был полностью очищен, а затем успешно восстановлен.

Февраль 2017

В первой половине февраля эксперты столкнулись с новым видом вымогателя, который использовал метод обхода контроля учетных записей (UAC) для того, чтобы повысить свои привилегии в системе без отображения окна UAC. Речь идет о вредоносе Erebus.

В Америке вымогатель поразил округ Ликинг в штате Огайо. В результате этой кибератаки компьютерные системы и телефонная связь были заблокированы, что серьезно помешало работе судов и службы 911. Многие сотрудники были вынуждены выполнять свою работу без использования компьютеров или телефонов. Кроме того, сайт округа был также выведен из строя.

Бингем в штате Айдахо также пострадал в марте, однако там большая часть зашифрованной информации была восстановлена без выплаты выкупа злоумышленникам. Местные власти потратили всего 3 000 долларов на восстановление информации, для сравнения — киберпреступники требовали 28 000 долларов.

Январь 2017

В конце января из-за шифровальщика техасская полиция лишилась улик за последние 8 лет. Полиция небольшого техасского города Кокрелл Хилл выпустила официальный пресс-релиз, в котором признала, что управление стало жертвой атаки некоего шифровальщика OSIRIS. Из-за действий вредоносной программы полицейские лишились множества цифровых улик, собранных за последние годы: записей с видеорегистраторов, камер наблюдения, фотографий, документов и так далее. Некоторые утраченные файлы были датированы 2009 годом.

Также в январе неизвестные запустили сервис «Сатана» (Satan), позволяющий пользователям без какой-либо специальной подготовки запускать распространение вирусов-вымогателей. С помощью «Сатаны» любой желающий мог распространять вирусы-шифровальщики и вымогать деньги у других пользователей. Для этого достаточно зарегистрироваться на сайте, настроить собственную версию «Сатаны» и заняться его распространением, попутно отдавая 30 процентов от нелегального дохода администрации ресурса.

В первой половине января стало известно о появлении вредоносной программы KillDisk, предназначенной для атак на Linux-устройства. Вредоносная программа приобрела также функции шифратора. KillDisk – деструктивный компонент, который использовался в атаках на украинские энергетические и финансовые компании.

Выводы

Как мы можем видеть, несмотря на прогнозы многих экспертов, которые сулят конец эры вымогателей, этот тип киберугроз еще рано списывать со счетов. Киберпреступники продолжают использовать программы-вымогатели в свои целях, надеясь получить прибыль с доверчивых пользователей. Если майнеры и потеснили их немного, то лишь на короткое время. Если вы являетесь руководителем компании, рекомендуем вам уделить внимание защите от вымогателей, а также провести ликбез по этой части среди сотрудников вашего предприятия.