В эпоху цифровой трансформации атаки шифровальщиков стали одной из наиболее разрушительных киберугроз, парализующих бизнес. Эксперты поговорили о ключевых принципах и практических шагах, которые позволяют не только предотвратить атаку, но и минимизировать ущерб в случае инцидента.

- Введение

- Особенности поражения программой-шифровальщиком

- Последствия атаки с использованием шифровальщика

- Блиц: реальные кейсы

- Какие меры сокращают поверхность атаки

- Что поможет обнаружить шифровальщика на ранней стадии?

- Советы экспертов

- Выводы

Введение

Шифровальщики — это вредоносные программы, которые за считаные минуты способны превратить ценные файлы в недоступные зашифрованные данные, а за их возвращение злоумышленники часто требуют выкуп. Цифровое вымогательство перестало быть проблемой только крупных корпораций: сегодня под угрозой каждая организация.

Атаки шифровальщиков становятся всё более изощрёнными: от массовых рассылок до целевых атак на критическую инфраструктуру. Потери исчисляются миллиардами долларов по всему миру, а последствия выходят далеко за рамки финансовых — это потеря репутации, остановка производства, утечка конфиденциальной информации и даже угроза жизни, когда целью становятся медицинские учреждения или системы управления объектами.

Можно ли защититься от этой угрозы? Защита от шифровальщиков не сводится к установке одного антивируса: это комплексный подход, сочетающий технологические решения, грамотные политики безопасности и самое важное — осведомлённость пользователей.

Рисунок 1. Эксперты в студии AM Live

Участники эфира:

- Антон Величко, руководитель Лаборатории цифровой криминалистики и исследования вредоносного кода, F6.

- Семён Рогачёв, руководитель отдела реагирования на инциденты, Бастион.

- Александр Луганцев, независимый эксперт.

- Иван Дудоров, руководитель группы поддержки продаж, «Сайбер Пик».

- Валерий Слёзкинцев, руководитель отдела экспертизы EDR, Positive Technologies.

Ведущий и модератор эфира — Константин Титков, руководитель Центра ИБ дочерних обществ, Газпромбанк.

Особенности поражения программой-шифровальщиком

Антон Величко рассказал, что российские компании атакуются большим количеством программ-вымогателей (шифровальщиков), их более 23 разновидностей.

Рисунок 2. Количество атак на российский бизнес

С помощью Mimic, Proton атакуют преимущественно малый бизнес, а с помощью LockBit3 и Babuk — средний и крупный бизнес, они наносят колоссальный ущерб и чаще всего используются проукраинскими группировками. Порядка 15 % атак на средний и крупный бизнес оказывались диверсиями — компаниям наносился непоправимый урон, возможности выкупа декриптора не предоставлялось.

С 2022 года пошло кардинальное изменение ландшафта угроз. Прежде всего атаки стали носить политический контекст. В 2025 году особых технических изменений нет, но наблюдается консолидация сил среди политически мотивированных группировок. Используется выжидательная тактика для нанесения наибольшего урона.

Валерий Слёзкинцев указал, что есть файловые шифровальщики, локеры (полнодисковое шифрование, блокируют доступ к устройству), и программы, которые являются ложными шифровальщиками — они прячут оригинальные файлы и требуют выкуп. Важно отличить фейкового шифровальщика от настоящего. Нужно иметь возможность собрать контекст и исходный файл, который выполнял шифрование.

Валерий Слёзкинцев, руководитель отдела экспертизы EDR, Positive Technologies

Действия при заражении

Константин Титков советует пострадавшей компании обратиться в киберкриминалистическую лабораторию или к экспертам, чтобы определить и атрибутировать шифровальщика и группировку, которая за ним стоит. Это поможет адекватно оценить шансы на восстановление данных.

Семён Рогачёв заметил, что значительная часть компаний после атаки программ-вымогателей не проводит расследования, из-за чего повторно становится жертвами хакеров, что приводит к критичным последствиям.

Повлияет ли изменение политической ситуации на применение шифровальщиков? Есть фундаментальная особенность, по которой программы-вымогатели долго будут использоваться злоумышленниками. Они создали большую и серьёзную бизнес-модель, в которой заметная часть атакующих, даже не обладающих высоким уровнем квалификации, могут монетизировать свой нечестный труд. Пока злоумышленники на этом зарабатывают, не стоит ожидать серьёзных изменений.

Семён Рогачёв, руководитель отдела реагирования на инциденты, «Бастион»

Последствия атаки с использованием шифровальщика

Константин Титков объяснил, что шифрование инфраструктуры приводит к потере данных и средств производства, простою в работе, накладным расходам на восстановление и реагирование, привлечение подрядчиков, отложенным инвестициям в кибербезопасность. Всегда ли компания понимает, какие убытки она понесёт?

Антон Величко уверен, что компании, которые взвешенно подходят к проблемам кибербезопасности, могут оценить последствия атаки на себя. Но многие эти риски недооценивают, не берут во внимание социально-экономический эффект. При оценке и уверенности в своей безопасности возможны просчёты, игнорирование максимально возможного урона.

Помимо утраты данных возможна потеря доверия со стороны клиентов, иски. Среднее время простоя зависит от масштаба компании и уровня злоумышленников. Если не пострадали бекапы, в течение 2–3 дней можно запустить критически важные сервисы. Если же бекапы затронуты, запуститься в среднем можно через 3 недели (для компании на 1500 хостов).

Семён Рогачёв напомнил, что есть риски регуляторного характера, про них не стоит забывать.

Иван Дудоров добавил, что размер ущерба зависит как от отрасли, так и от размера самой компании. У крупных организаций обычно отработан механизм восстановления инфраструктуры, есть учения. Скорость реакции высокая, хоть простаивание обойдётся дорого. Малому бизнесу, где часто нет сотрудника ИБ, сложно защищаться. Однако некоторым отраслям шифрование не нанесёт критичного ущерба.

Иван Дудоров, руководитель группы поддержки продаж, «Сайбер Пик»

Самыми незащищёнными являются компании среднего сегмента, у которых уже есть большая инфраструктура, служба ИБ и средства защиты, но ещё не отточены механизмы восстановления, резервирования, реагирования. Они могут пропустить инцидент, а сил не хватит, чтобы восстановиться. Большая инфраструктура требует больших затрат, компания может такие моменты не пережить.

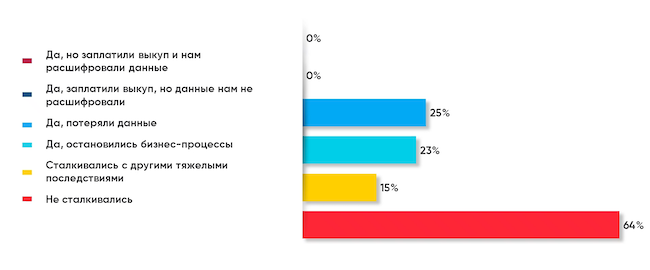

В первом опросе зрители поделились, сталкивались ли они, их коллеги или знакомые с атаками при помощи шифровальщиков в этом году и какие были последствия (мультивыбор): не сталкивались — 64 %, потеряли данные — 25 %, остановились бизнес-процессы — 23 %, сталкивались с другими тяжёлыми последствиями — 15 %.

Рисунок 3. Сталкивались ли вы с атаками при помощи шифровальщиков в этом году?

Блиц: реальные кейсы

Антон Величко: «Есть хороший специалист по анализу вредоносного кода. Однажды он провёл исследование программы-вымогателя, выявил в ней уязвимости и начал помогать на различных форумах пострадавшим расшифроваться без взаимодействия со злоумышленниками. Через некоторое время хакеры написали ему в личку, поблагодарили за то, что он протестировал их код. Они провели работу над ошибками и выпустили новую версию вируса».

Семён Рогачёв: «Заметное количество компаний при оптимизации ИБ избыточно полагаются на средства защиты информации, забывая о том, что они не будут нормально работать на инфраструктуре с плохо поставленной архитектурой, с плохим разделением сетей, низким уровнем работы ИТ-администраторов.

В этом году несколько раз приходили с целью расследования инцидента после того, как атакующий централизованно запустил программу-вымогатель. Сторонний сервис MDR прислал об этом уведомление только через 10–15 минут после запуска».

Александр Луганцев: «Нужно начинать с себя. Работаете на своём компьютере — делайте бекапы. Когда увлечены задачей, смотрите, что нажимаете и открываете. Невнимательное нажатие кнопки приводит к шифрованию данных, с чем я и столкнулся недавно».

Иван Дудоров: «Компания среднего формата, несколько сотен человек. У них стояло наше ПО — DCAP-система, ведущая мониторинг файловых ресурсов. В 4 часа утра в их инфраструктуре запустился шифровальщик. DCAP-система отработала как надо: она увидела шифровальщика, диагностировала его, заблокировала и уведомила администраторов.

Но проблема в том, что все спали. В итоге злоумышленники через 2 часа эскалировали атаку, ушли на уровень гипервизора и начали шифровать диски виртуальных машин. Когда утром сотрудники пришли на работу, всё было зашифровано. Не забывайте, что недостаточно иметь средства СЗИ, нужно выстраивать процессы реагирования».

Валерий Слёзкинцев: «Был показательный случай: компания, подвергшаяся атаке, пошла на переговоры и согласилась на выкуп в один биткойн. При переводе средств выяснилось, что в кошельке хранится два биткойна, которые в итоге злоумышленники забрали».

Какие меры сокращают поверхность атаки

Антон Величко уверен, что все меры хороши. Это человекоуправляемая атака, и чтобы противостоять ей, а также снизить стоимости защиты, поможет сегментация, когда сервисы выносятся в отдельный сегмент сети.

Максимально дешёвый инструмент — харденинг. Если всё правильно настроить, руководствоваться принципом минимальных привилегий, то злоумышленнику будет непросто развивать атаку. Её стоимость будет расти.

Что предпринять, чтобы не допустить злоумышленника в инфраструктуру? В первую очередь следует прикрывать актуальные векторы первоначального доступа. Для исключения случаев атаки с использованием доверительных отношений — внедрять двухфакторную аутентификацию, от фишинга — средства защиты почты. Руководствоваться принципом минимально доступных публичных сервисов.

Антон Величко, руководитель Лаборатории цифровой криминалистики и исследования вредоносного кода, F6

Семён Рогачёв предупредил: даже если всё под мониторингом, нет гарантий, что администратор правильно выполняет инструкции. Всё равно требуется сегментация. Обязательно нужно проводить инвентаризацию, чтобы понимать, что существует в инфраструктуре. Это фундамент, на котором можно строить дальнейшую защиту. Харденинг — включение различных системных политик безопасности, защита памяти процесса LSASS, использование только локальных учётных записей администраторов с использованием LAPS (Local Administrator Password Solution).

Александр Луганцев предлагает на внешнем периметре отключать все неиспользуемые порты, протоколы, модули. Ядро в сети можно разделить на уровне логики, если нет межсетевого экрана.

Александр Луганцев, независимый эксперт

Иван Дудоров на первое место поставил харденинг и различные гайды, инструкции, методологии, которые есть в свободном доступе. Стоит использовать средства контроля служб каталогов доменов: любые атаки оставляют там след, их можно отслеживать на различные паттерны, отклонения, смотреть аномальную активность.

Нужно ставить средства контроля ресурсов, которые могут быть зашифрованы: файлы, базы данных. Это последний эшелон защиты: когда атака уже произошла, они блокируют действия по шифрованию.

Валерий Слёзкинцев считает, что для внешних учётных записей и внутренних с правами администратора имеет смысл делать двухфакторную аутентификацию. Следует вовремя патчить сервисы, которые выходят наружу. Если есть сайты или лендинги, лучше их выносить на хостинг, чтобы взлом сайта не давал доступа в инфраструктуру. Нужен мониторинг средств защиты конечных точек: антивирусы, EDR.

Константин Титков рекомендует рассмотреть изменение стандартных портов, которые используются службами удалённого управления во внутренней сети. Это простое действие превращает сканирование стандартных портов злоумышленником в источник полезных сигналов: множество блокировок (дропов) на межсетевых экранах и конечных узлах станет чётким индикатором попытки горизонтального перемещения по инфраструктуре.

Константин Титков, руководитель Центра ИБ дочерних обществ, Газпромбанк

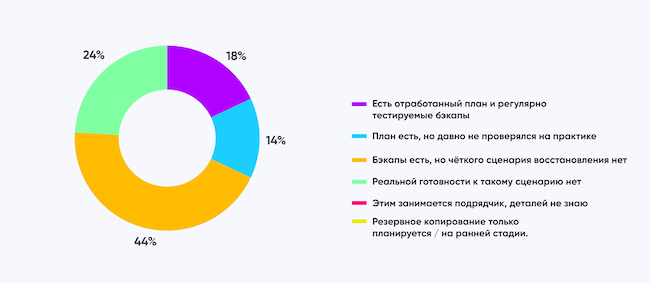

Во втором опросе зрители оценили готовность своей компании восстановиться после массового шифрования данных: бекапы есть, но чёткого сценария восстановления нет — 44 %, нет реальной готовности к такому сценарию — 24 %, есть отработанный план и регулярно тестируемые бекапы — 18 %, план есть, но давно не проверялся на практике — 14 %.

Рисунок 4. Ваша готовность восстановиться после массового шифрования данных

Что поможет обнаружить шифровальщика на ранней стадии?

Антон Величко подчёркивает необходимость базового мониторинга как фундамента для обнаружения. В первую очередь это сбор и анализ событий от антивирусных систем. При должном уровне кибергигиены злоумышленнику для продвижения придётся использовать техники компрометации учётных данных. Именно в этот момент антивирусные средства имеют высокий шанс сработать, что даст команде безопасности возможность отреагировать.

Семён Рогачёв отмечает, что компаниям, начинающим выстраивать защиту, в первую очередь следует сосредоточиться на организационных и архитектурных мерах. Эти фундаментальные шаги позволяют выиграть драгоценное время в случае инцидента даже при отсутствии сложных систем мониторинга.

Иван Дудоров рекомендует активно взаимодействовать с вендорами средств защиты информации: спрашивать у них, как их продукты противодействуют шифровальщикам, и использовать их экспертизу. Можно пользоваться бесплатными аудитами рисков, которые поставщики часто предлагают в рамках пилотных проектов. Не стоит забывать защищать сами средства защиты: настраивать мониторинг на отключение их процессов или обрыв сетевого соединения, что также является важным элементом эшелонированной обороны.

В третьем опросе выяснилось, какова позиция компаний по выплате выкупа при атаке с применением шифровальщика:

- Жёсткий запрет на выплаты при любых условиях — 48 %.

- Вопрос в компании не обсуждался — 29 %.

- Формальной позиции нет, всё решается по ситуации — 12 %.

- Допускают выплату как крайний вариант после оценки рисков — 6 %.

- Позицию определяет головная компания / регулятор — 5 %.

Рисунок 5. Какова позиция вашей компании по выплате выкупа при атаке шифровальщика?

Советы экспертов

Антон Величко: «Если столкнулись с атакой программы-вымогателя, обращайтесь к экспертам — в профильные компании, которые смогут проконсультировать, оказать помощь».

Александр Луганцев: «Последствия могут быть разрушительными, но нет ничего невозможного, даже при ограниченном бюджете нужно понять, что можно сделать. Всегда можно что-то сделать бесплатно. Главное — не лениться, иметь стремление, приложить усилия для реализации».

Семён Рогачёв: «Уровень реального контроля соответствует не регламентам, а объёму внимания руководства. Поэтому при инциденте проблемы вскрываются именно в тех глубинных областях ИБ и ИТ, которые оставались без надзора. Нужно дополнять формальные отчёты простыми и недорогими практическими проверками.

Значительную часть оценки готовности к реагированию можно провести бесплатно, устроив внеплановые учения: дав команду в нерабочее время на изоляцию части инфраструктуры. Это единственный способ увидеть, как процессы работают на практике, а не на бумаге».

Иван Дудоров: «Практику часто игнорируют, а потом выясняется, что восстановить инфраструктуру тяжело. Проблема с шифровальщиками останется, она никуда не уйдёт. Готовьтесь к этому, потенциально она может коснуться и вас».

Константин Титков: «Представьте: вы приходите в понедельник утром, а вся ваша сетевая инфраструктура зашифрована и недоступна. Есть ли у вас чёткий план: кто и что будет делать, сколько времени займёт восстановление, как найти нужный сервер? Знаете ли вы телефоны людей, которые смогут помочь, есть ли финансовый резерв? А номера сотрудников и их родственников на случай, если нужно срочно связаться? Проиграйте этот сценарий в голове, и вы поймёте, какой объём работы необходимо проделать, чтобы свести восстановление после инцидента к одному-двум дням».

Финальный опрос показал, как эфир повлиял на оценку готовности к атакам с применением шифровальщиков:

- Поменялись детали, общая стратегия та же — 39 %.

- Ничего не изменилось, мнение подтвердилось — 34 %.

- Не принимают решений, но лучше стали понимать риски — 11 %.

- Увидели серьёзные пробелы, будут поднимать тему — 9 %.

- Сомневаются в необходимости защиты от шифровальщиков — 7 %.

Рисунок 6. Как эфир повлиял на вашу оценку готовности к атакам шифровальщиков?

Выводы

Защита от шифровальщиков — это непрерывный процесс, а не разовая задача. Успех зависит от гармоничного сочетания технологических мер, грамотной архитектуры и отлаженных организационных процедур. Технические средства вроде EDR, сегментации и харденинга создают критически важные барьеры, но без регулярного тестирования резервных копий и планов реагирования они теряют свою эффективность в момент реальной атаки.

Человеческий фактор остаётся как ключевым риском, так и основным элементом защиты. Осведомлённость пользователей, готовность администраторов действовать по инструкциям в нерабочее время и способность руководства адекватно оценивать не только финансовые, но и репутационные риски — всё это формирует истинную устойчивость компании.

Шифровальщики эволюционируют, но фундаментальные принципы безопасности остаются неизменными: минимизация поверхности атаки, своевременное обнаружение и готовность к восстановлению. Только комплексный и практико-ориентированный подход позволит превратить потенциально катастрофический инцидент в управляемый процесс с предсказуемыми последствиями.

Телепроект AM Live еженедельно приглашает экспертов отрасли в студию, чтобы обсудить актуальные темы российского рынка ИБ и ИТ. Будьте в курсе трендов и важных событий. Для этого подпишитесь на наш YouTube-канал. До новых встреч!