Ransomware-as-a-Service (RaaS) — уже не просто прибыльная бизнес-модель для киберпреступников, а целая теневая экосистема, функционирующая по рыночным законам. Неудивительно, что изменения в геополитической обстановке отразились и на этой сфере, затронув также российский инфосегмент.

- Введение

- Как санкции и импортозамещение изменили ландшафт угроз

- По каким принципам отбираются жертвы в условиях санкций

- Особенности RaaS в РФ и СНГ

- Российский сегмент даркнета: что изменилось после 2022 года

- Что делать компаниям в условиях санкций

- Выводы

Введение

Киберпреступность перешла на модель «сервисов» — теперь проводить атаки можно без опыта в программировании, просто взяв в аренду вредонос. Модель «шифровальщик как услуга» (Ransomware-as-a-Service, RaaS) позволяет любому желающему заполучить программу-вымогатель, инфраструктуру для управления ею и даже техническую поддержку. Знание кода необязательно, если вредоносную программу для атак на компьютерные сети или отдельные ПК можно приобрести либо арендовать. Цель кибервымогателя — зашифровать файлы и угрозами получить выкуп за дешифрацию.

Масштабируемость и прибыльность этой схемы сделала RaaS главным инструментом среди вредоносных программ и привела к появлению специализированных RaaS-платформ. Поскольку этот теневой бизнес уже давно стал международным, напряжённая геополитическая обстановка и санкционное давление сказались и на нём. Рассказываем, как изменился вектор атак шифровальщиков с 2022 года и как повлиял на эту сферу уход зарубежных вендоров из России.

Как санкции и импортозамещение изменили ландшафт угроз

Импортозамещение ПО стало одним из основных трендов в российской ИТ-индустрии за последние несколько лет, получив дополнительный импульс из-за санкционных ограничений и проблем с доступом к иностранным решениям.

Этот процесс создал новые риски ИБ: злоумышленникам было проще атаковать организации в период перехода на отечественное ПО, когда защитные механизмы ещё не полностью были настроены и функционировали не в полную силу. Спешное импортозамещение создавало обширное поле деятельности для киберпреступников. Один из примеров уязвимости в отечественном ПО, которым воспользовались хакеры, — CVE-2022-27228, обнаруженная в CMS Bitrix.

Найти брешь можно было и по-другому: санкционное давление вынудило многих зарубежных вендоров прекратить поддержку пользователей из РФ, однако большинство российских компаний продолжили эксплуатировать эти продукты, не получая своевременные обновления. Устаревшие версии ПО, подверженные различным уязвимостям, из года в год оставались брешью в периметре российских организаций.

В качестве примера можно привести уязвимость в системах виртуализации VMware, пользовавшихся популярностью в России длительное время. В продуктах этой компании регулярно находят дыры, которые производитель закрывает при помощи security-патчей. Пример — критическая уязвимость CVE-2024-37080, позволяющая запустить на сервере vCenter Server любой код, в т. ч. вредоносный.

Атаки на российские компании нередко проходят по модели RaaS, ведь её можно адаптировать под любые условия: расчёты за выкуп и услуги платформы проводятся в криптовалюте, что осложняет отслеживание финансовых потоков, а функционирование RaaS-платформ в даркнете позволяет злоумышленникам сохранять анонимность.

По каким принципам отбираются жертвы в условиях санкций

Начиная с 2022 года количество кибератак на Россию возросло, и не последнюю роль в этом играют политические мотивы. Выросло и число киберинцидентов, связанных с программами-шифровальщиками (локерами), ранее не настолько популярными в странах СНГ. Эта тенденция сохраняется и по сей день.

Так, в 2025 году лаборатория цифровой криминалистики F6 зафиксировала более 450 атак на российские компании, в которых суммы выкупов варьировались от 4 до 40 млн рублей. Примечательно, что в 15 % зафиксированных инцидентов целью атак шифровальщиков был не финансовый выкуп, а диверсия и нанесение максимального ущерба.

Согласно данным экспертов, в 2025 году максимальная сумма выкупа, которую требовали кибервымогатели у российских компаний, достигла 400 млн рублей, что на 67 % превышает показатель предыдущего года, когда наибольший запрошенный выкуп составил 240 млн рублей. Напомним: самый большой выкуп у российского бизнеса требовала русскоговорящая хакерская группировка OldGremlin в 2022 году за восстановление доступа к данным — 1 млрд руб.

Наиболее часто атакам в 2025 году подвергались производственные и инжиниринговые компании (18,9 %), организации оптовой (17 %) и розничной торговли (15,1 %). Также в числе пострадавших оказались крупные транспортные компании, предприятия ТЭК и медицинские организации. Кроме того, летом этого года «Лаборатория Касперского» зафиксировала всплеск атак программ-шифровальщиков на российские финансовые учреждения.

Самыми активными группировками вымогателей в текущем году названы: Bearlyfy (не менее 35 подтверждённых атак), Лабубу, 3119/TR4CK, Blackjack/Mordor и Shadow/DarkStar. При этом малый и средний бизнес чаще всего атаковали группировки Mimic/Pay2Key, Proton/Shinra и C77L. Это говорит о том, что целью атак шифровальщиков являются не только крупные компании.

Особенности RaaS в РФ и СНГ

RaaS функционируют по принципу партнёрских программ: операторы платформ предоставляют киберпреступникам доступ к инфраструктуре вымогателя в обмен на долю от прибыли. При этом модели партнёрства могут отличаться: некоторые RaaS предлагают единую подписку, другие используют многоуровневые тарифы. Иногда создатели RaaS комбинируют фиксированную плату за доступ и процент отчислений от успешных выкупов.

Однако наиболее популярной является схема, в рамках которой выкуп делится на 2 части между аффилиатом и RaaS-оператором: например, 90/10 или 80/20. Такая схема финансовых потоков не только увеличивает доход операторов, но и затрудняет атрибуцию атак и установление ответственности.

Атаки по модели Ransomware-as-a-Service характеризуются стандартизированной структурой. Такие признаки, как административная панель для жертв, автоматическая генерация идентификаторов и шаблонные сообщения с требованиями выкупа (ransom-нот), свидетельствуют о массовом характере сервиса. Одинаковые тексты о выкупе могут использоваться в сотнях инцидентов с изменением размера требуемой суммы.

Стоит отметить, что на большинстве русскоязычных хакерских форумов в правилах площадки запрещены атаки на Россию и страны СНГ. Накладываются подобные ограничения и на деятельность российских кибергруппировок, работающих по RaaS-модели. Этим можно объяснить тот факт, что чаще всего в атаках шифровальщиков на российские предприятия используются традиционные методы, а не RaaS-схемы.

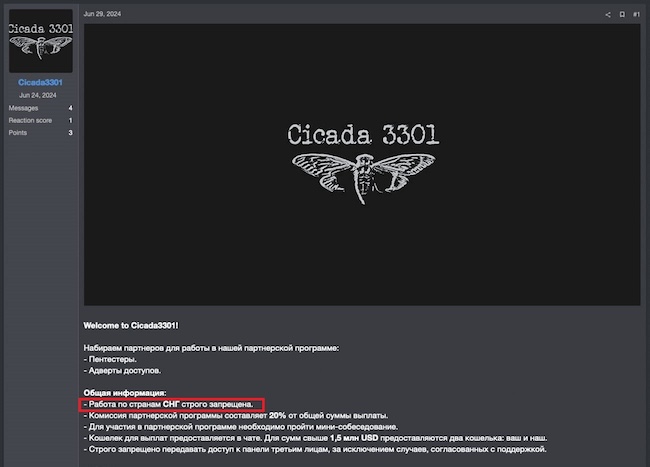

Рисунок 1. Пример партнёрской программы RaaS-оператора

XSS, крупнейший русскоязычный хакерский форум, запретил рекламу локеров еще 2021 году. Подобные ограничения ввели также англоязычные площадки Exploit и RAID. Тогда, чтобы обойти эти запреты, киберпреступники начали использовать специальные шифры для обсуждения программ-вымогателей. Появились и новые площадки для ведения этого теневого бизнеса.

Так, в феврале 2024 года на киберпреступной сцене возникла новая группировка RansomHub, которая быстро набрала влияние и за короткое время вошла в топ RaaS-платформ. Привлекательная для аффилиатов комиссия в 90 % способствовала резкому росту числа заражений, и аналитики прогнозировали, что платформа станет ключевым игроком в 2025 году. Однако с 1 апреля 2025 года инфраструктура RansomHub была неожиданно отключена.

В последние годы череда громких арестов коснулась разработчиков шифровальщика LockBit, группы вымогателей SugarLocker и администратора форума XSS. Но как показывает статистика, коммерческий интерес к ransomware не угасает: ликвидация одной площадки лишь приводит к появлению другой. Подобно отрастающим головам Гидры, постоянно обнаруживаются новые модификации локеров. Свежий пример — возобновление атак на Россию вымогателя OldGremlin в 2025 году. И хотя правоохранительные органы разных стран активно борются с кибервымогателями, о победе над программами-шифровальщиками пока говорить не приходится.

Российский сегмент даркнета: что изменилось после 2022 года

Из-за напряжённой геополитической обстановки число атак шифровальщиков на Россию с весны 2022 года существенно возросло. Согласно данным компании Group-IB, в 2022 году количество нападений на российские компании выросло в 3 раза. При этом 68 % кибератак проводилось при помощи программ-шифровальщиков. А специалисты «Лаборатории Касперского» зафиксировали в 2022 году изменение тактики использования локеров. Злоумышленники перешли от массовых рассылок к целенаправленным атакам на конкретные организации, одновременно начав использовать более сложное ПО, способное функционировать в средах нескольких ОС.

События 2022 года отразились и на деятельности киберпреступных группировок: с этого момента началось противостояние российских и украинских хакеров. Негласная кибервойна вынудила группы вымогателей принять ту или иную сторону конфликта. Наглядным примером стала группировка Conti, работающая по модели Ransomware-as-a-Service и ассоциируемая с русскоязычной преступной группировкой Wizard Spider, которая открыто заявила о поддержке российского правительства после начала конфликта. Аналогичную позицию заняла киберпреступная группа Stormous. Проукраинскую сторону, в свою очередь, приняла группировка NB65, взломавшая в своё время платёжную систему QIWI, и группа Anonymous, взявшая на себя масштабные атаки на Rutube.

Такое разделение только всколыхнуло волну атак шифровальщиков. Яркий пример — после заявления Conti о поддержке России украинский член группировки «слил» в открытый доступ исходный код их программы-вымогателя, которым тут же воспользовались заинтересованные лица.

В результате подобных диверсий к наиболее активным в России шифровальщикам, таким как Phobos, Dharma и CryLock, добавились модификации на основе исходных кодов Babuk, Conti и LockBit. После утечки исходных кодов Babuk и Conti, а также конструктора LockBit эти вредоносные программы превратились в доступное оружие для хактивистов и киберпреступников всех мастей, хотя изначально они создавались для атак на западные компании.

Тревогу у экспертов вызывает активизация ранее редких для России программ-вымогателей, например «персидских» (они не атакуют компьютеры с установленным персидским языком), среди которых выделяется семейство LokiLocker и его подсемейство BlackBit. В течение последних лет эти локеры также активно использовали против российских и белорусских компаний. В 2025 году семейство «персидских» шифровальщиков пополнила программа-вымогатель PE32, которую злоумышленники стали активно использовать для атак на российские предприятия малого и среднего бизнеса.

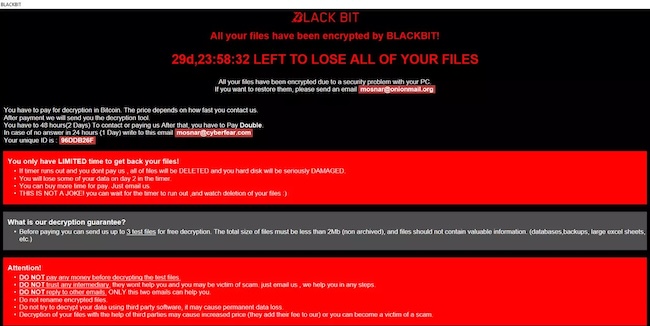

Рисунок 2. Ransom-нот от шифровальщика BlackBit

Что делать компаниям в условиях санкций

Атаки с использованием шифровальщиков-вымогателей обычно развиваются по стандартным сценариям: один из сотрудников открывает вредоносное вложение, либо киберпреступник получает удалённый доступ к ИТ-инфраструктуре, завладев учётными данными. Реже доступ к корпоративным системам блокируется через эксплуатацию уязвимостей в серверном ПО. Поэтому логичнее всего усилить защиту наиболее вероятных точек входа злоумышленников.

Чтобы защититься от RaaS-атак, эксперты предлагают:

- Использовать российские ИБ-решения для защиты от угроз.

- Регулярно обновлять ОС и используемое ПО, чтобы как можно скорее устранять уязвимости безопасности.

- Организовать резервное копирование и возможность восстановления данных после киберинцидентов.

- Внедрять принципы Zero Trust на практике и контролировать их соблюдение, а не относиться к этой концепции как к лозунгу.

- Обучать сотрудников основам кибергигиены, знакомить с методами социальной инженерии.

- Продвигать строгую парольную политику в организации.

- Ограничить службы удалённого доступа (RDP) и использовать многофакторную аутентификацию (MFA).

Применение базовых мер защиты позволяет компаниям сформировать фундамент устойчивой ИТ-инфраструктуры в условиях санкционных ограничений и снизить риск стать жертвой ransomware-атак. Более подробно о мерах защиты против программ-вымогателей мы писали здесь.

Что же касается перехода с зарубежных решений на отечественные продукты, то рекомендуется использовать бесшовный переход либо осуществлять миграцию поэтапно. Для начала следует сформировать роадмап (дорожную карту) импортозамещения, провести пилотное тестирование российского софта и переходить к реализации нового проекта только после того, как целевая ИТ-архитектура полностью спроектирована. О том, как безболезненно перейти на отечественные ОС, мы недавно говорили с экспертами в эфире AM Live.

Выводы

Программы-вымогатели представляют собой серьёзную угрозу самостоятельно, но появление модели Ransomware-as-a-Service только усугубило ситуацию, позволив даже начинающим злоумышленникам проводить сложные атаки. Такие инциденты способны нанести значительный ущерб организациям и частным лицам, что делает применение современных методов защиты не роскошью, а базовой необходимостью.

Хотя фундаментом защиты остаются базовые принципы кибербезопасности, российским компаниям рекомендуется реализовать дополнительные меры. К ним относится внедрение специализированных инструментов для предотвращения инцидентов и оперативного реагирования на новые киберугрозы: например, EDR- или XDR-систем.