Концепция Zero Trust — это новый стандарт безопасности, приходящий на смену устаревшим сетевым периметрам. Внедрение этой модели требует глубокой реорганизации инфраструктуры и сталкивается с серьёзными препятствиями. Разбираемся, с чего начать этот путь и как преодолеть ключевые трудности.

- Введение

- Zero Trust: фундамент новой безопасности

- Изменения инфраструктуры

- 3.1. Усиление мер по идентификации

- 3.2. Контроль устройств

- 3.3. Точечный доступ

- 3.4. Внутренняя сегментация

- Препятствия на пути: технические и организационные барьеры

- С чего начать и каких ошибок избегать

- Выводы

Введение

Эпоха корпоративных сетей с чёткими периметрами ушла в прошлое. Массовый переход на удалённую работу, активное использование облачных сервисов и повсеместное распространение мобильных устройств фактически растворили традиционные границы сетей. Классические инструменты защиты — VPN и межсетевые экраны — оказались неэффективны против современных угроз, которые всё чаще исходят не извне, а изнутри инфраструктуры.

Ответом на эти вызовы стала концепция Zero Trust — принципиально новая стратегия безопасности, построенная на фундаментальном принципе нулевого доверия. Внедрение этого подхода требует глубокой трансформации ИТ-инфраструктуры и пересмотра устоявшихся процессов. Рассмотрим практические аспекты этой трансформации: ключевые этапы реорганизации, реальные технические и организационные барьеры, а также проверенные методики их преодоления в современных российских реалиях.

Zero Trust: фундамент новой безопасности

Модель Zero Trust (нулевого доверия) — это не просто набор технологий, а фундаментальный сдвиг в философии безопасности. Она отвергает устаревшую парадигму «доверяй, но проверяй», которая делила мир на безопасную внутреннюю сеть и опасный внешний интернет. Вместо этого Zero Trust провозглашает новый принцип: «никому не доверяй, проверяй всё» (Never Trust, Always Verify). Это означает, что доверие никогда не предоставляется по умолчанию — ни пользователям, ни устройствам, ни запросам — независимо от их расположения (внутри или снаружи корпоративной сети).

На протяжении десятилетий ИТ-безопасность строилась по принципу «крепости с рвом»: создавался надёжный внешний периметр, а всё, что находилось внутри сети, считалось заведомо безопасным. Однако сейчас чёткие границы исчезли, атаки стали нацелены не только на периметр, но и на удалённые устройства и внутренние компоненты, что доказало: уязвимость или злоумышленник могут находиться где угодно.

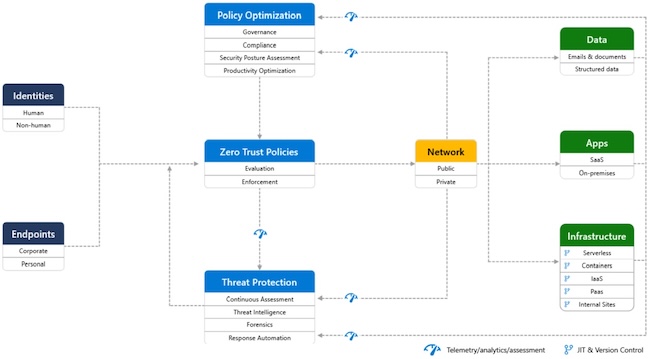

Рисунок 1. Схема архитектуры нулевого доверия

Zero Trust — ответ на новые вызовы. Это модель безопасности, в которой никто и ничто не считается безопасным по умолчанию. Вне зависимости от того, находится ли пользователь в офисе или в кафе, использует ли он корпоративный ноутбук или личный телефон, доступ к каждому ресурсу требует постоянного и строгого подтверждения легитимности.

Технически это реализуется как комплекс взаимосвязанных практик:

- Строгая, многофакторная аутентификация не только при входе, но и в процессе работы.

- Непрерывный контроль состояния устройств, целостности ПО и сетевых соединений.

- Анализ поведения пользователей и систем в реальном времени на предмет аномалий.

В результате система превращается в механизм постоянной внутренней верификации. Даже авторизованный пользователь или сервис могут быть мгновенно лишены доступа, если их действия выйдут за рамки нормального сценария. Zero Trust не упрощает жизнь, но делает её безопасной в условиях, где доверять нельзя никому.

Изменения инфраструктуры

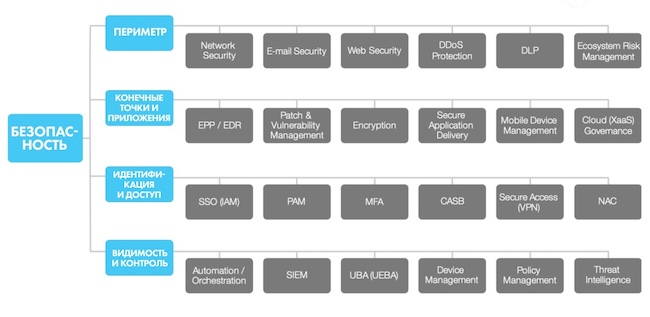

Внедрение Zero Trust — это поэтапный процесс. Он начинается с инвентаризации активов и оценки рисков. Затем следует внедрение многофакторной аутентификации (MFA) для всех. Следующий шаг — контроль устройств, их регистрация и проверка на соответствие политикам безопасности. Ключевым этапом является замена устаревших VPN на ZTNA (Zero Trust Network Access, сетевой доступ с нулевым доверием) для обеспечения точечного доступа к приложениям, а не ко всей сети. Завершает техническую часть микросетевая сегментация для сдерживания потенциального взлома.

Усиление мер по идентификации

Утеря, кража или взлом пароля — одни из самых распространённых причин инцидентов безопасности. Именно поэтому краеугольным камнем всей архитектуры нулевого доверия становится многофакторная аутентификация.

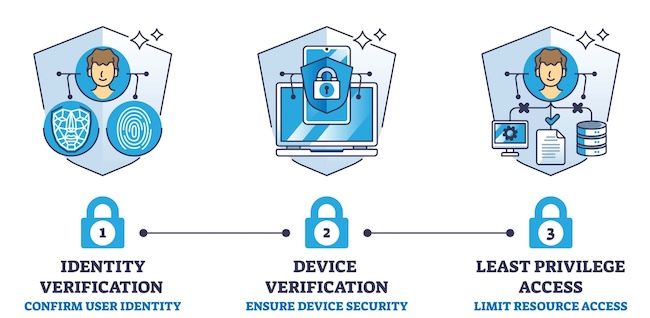

Почему MFA обязательна для всех? Принцип «проверяй всё» начинается с уверенности в том, что пользователь — это именно тот, за кого он себя выдаёт. MFA реализует это, требуя предоставить как минимум 2 типа доказательств (факторов) из 3 возможных категорий:

- Что-то, что вы знаете (знание): пароль, PIN-код.

- Что-то, что у вас есть (владение): смартфон с приложением-аутентификатором, аппаратный токен, push-уведомление.

- Что-то, что вы собой представляете (биометрия): отпечаток пальца, сканирование лица, радужной оболочки глаза.

Даже если злоумышленник каким-то образом узнает пароль сотрудника, без его физического телефона или биометрических данных доступ получить не удастся. Это радикально повышает стоимость и сложность атаки для злоумышленника.

Рисунок 2. Схема многофакторной аутентификации (MFA)

MFA — для всех: от рядового сотрудника до администратора. Ключевой принцип — отсутствие исключений. Атака часто нацелена на наименее защищённые цели, и если MFA не обязательна для всех, злоумышленник найдёт эту слабую точку. Это касается доступа не только к корпоративным приложениям, но и критически важным инфраструктурным сервисам, таким как системы виртуализации, облачные консоли и сети.

В современной реализации MFA интегрируется с системами условного доступа. Это позволяет создавать интеллектуальные политики безопасности. Например:

- Доверенное устройство и местоположение: при входе с корпоративного ноутбука из офиса система может запросить только пароль.

- Нетипичное местоположение или устройство: при попытке входа с личного устройства из другой страны система обязательно потребует подтверждения через MFA-приложение и, возможно, даже заблокирует доступ к особо чувствительным данным.

Внедрение MFA для всех — это фундаментальный и обязательный первый шаг, который превращает статическую проверку личности в динамический, контекстно-зависимый и непрерывный процесс, лежащий в основе философии Zero Trust.

Контроль устройств

В модели Zero Trust пользователь — это лишь одна часть уравнения. Устройство, с которого он подключается, является второй, не менее важной, составляющей. Даже самый надёжный сотрудник, прошедший строгую MFA, может стать угрозой, если его ноутбук заражён вредоносной программой или не обновлён. Поэтому Zero Trust требует, чтобы каждое устройство, получающее доступ к корпоративным ресурсам, было известно, авторизовано и соответствовало политикам безопасности.

Контроль устройств реализуется через несколько ключевых шагов:

- Регистрация и инвентаризация.

Все устройства, включая корпоративные и личные, должны быть зарегистрированы в централизованной системе управления. Создаётся полный реестр: какой ноутбук, смартфон или планшет кому принадлежит и какое ПО на нём установлено. - Оценка соответствия.

Прежде чем разрешить доступ к приложениям и данным, система проверяет устройство на соответствие заданным политикам безопасности. Проверяется антивирусная защита, операционная система, шифрование, блокировка экрана, файрвол, Jailbreak/root. - Управление и принудительное применение политик.

Система не просто проверяет, но и действует. Политики условного доступа на основе результатов проверки могут: предоставить полный доступ (если устройство соответствует всем требованиям), ограничить доступ или полностью заблокировать его.

Почему это критически важно:

- Снижение риска заражения: инфицированное устройство не сможет подключиться к корпоративной сети и распространить угрозу.

- Защита данных: шифрование и блокировка экрана предотвратят утечку данных при потере или краже устройства.

- Сегментация на уровне устройств: контроль устройств позволяет создавать политики, где доступ к особо важным системам разрешён только с определённых, усиленно защищённых корпоративных ноутбуков, но не с личных смартфонов.

Контроль устройств превращает каждый endpoint из точки уязвимости в управляемый и проверенный элемент безопасности, без которого полноценное внедрение Zero Trust невозможно.

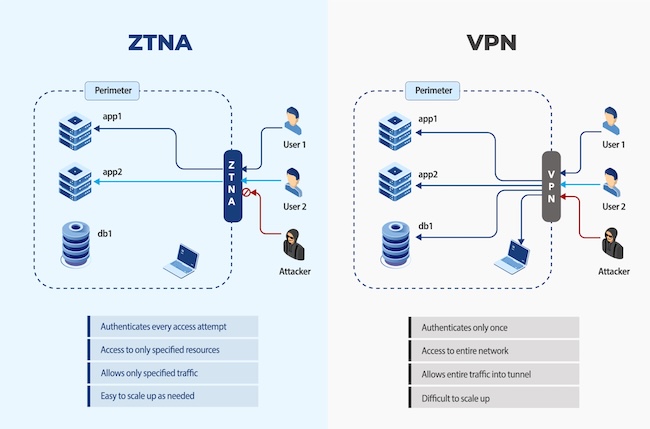

Рисунок 3. Концепция безопасности Zero Trust

Точечный доступ

Традиционный VPN долгое время был стандартом для удалённого доступа. Однако его основная проблема в контексте современной безопасности заключается в избыточности прав. Подключившись по VPN, пользователь фактически оказывается внутри корпоративной сети, получая широкий доступ к её ресурсам. Это создаёт огромный риск: если учётные данные пользователя скомпрометированы, злоумышленник получает возможность свободно перемещаться по сети в поисках ценных данных.

ZTNA — это принципиально иной подход, который полностью соответствует философии нулевого доверия.

Таблица 1. Ключевые отличия ZTNA от VPN

|

Критерий |

Традиционный VPN |

ZTNA |

|

Объём доступа |

Предоставляет доступ ко всей сети («как в офисе»). |

Предоставляет доступ только к конкретным приложениям, необходимым пользователю. |

|

Принцип действия |

Сетевой уровень. Создаёт «туннель» между устройством и сетью. |

Уровень приложений. Создаёт безопасное, зашифрованное соединение между пользователем и одним конкретным приложением. |

|

Видимость ресурсов |

Внутренние ресурсы (серверы, принтеры) могут быть видны пользователю. |

Приложения невидимы в публичной сети. Пользователь не может «увидеть» или подключиться к чему-либо, кроме явно разрешённого ему приложения. |

|

Безопасность |

Основана на доверии к сети. Проверка подлинности обычно при подключении. |

Основана на явной проверке. Доступ к каждому приложению проверяется отдельно на основе идентификатора пользователя, устройства и контекста. |

Как работает ZTNA на практике:

- Пользователь пытается открыть корпоративное приложение (например, CRM-систему).

- Его запрос перенаправляется контроллеру ZTNA (шлюзу).

- Контроллер проверяет политики доступа:

- Прошёл ли пользователь MFA?

- Соответствует ли его устройство требованиям безопасности?

- Разрешён ли этому пользователю в данный момент доступ к этому приложению?

Преимущества перехода на ZTNA:

- Повышенная безопасность, резкое сокращение поверхности атаки. Злоумышленник, даже получив доступ, оказывается в изоляции и не может двигаться по сети.

- Улучшенный пользовательский опыт: больше не нужно подключаться и отключаться от VPN. Доступ к приложениям работает напрямую, как к обычным веб-сайтам.

- Гибкость для бизнеса: легко предоставлять доступ внешним партнёрам и подрядчикам только к тем системам, которые им нужны, без риска для всей сети.

Переход от VPN к ZTNA — это не просто замена одной технологии на другую, а стратегический шаг к реализации гранулярного и безопасного доступа, который лежит в основе Zero Trust.

Рисунок 4. Сравнение моделей сетевого доступа: ZTNA (Zero Trust Network Access) и VPN (Virtual Private Network)

Внутренняя сегментация

Традиционная модель безопасности, основанная на защите периметра, создаёт риски беспрепятственного перемещения злоумышленника внутри сети после первоначального взлома. Микросетевая сегментация решает эту проблему через логическое разделение инфраструктуры на изолированные зоны с контролем коммуникаций между ними.

Практическая реализация начинается с инвентаризации активов и анализа сетевых взаимодействий. На основе этих данных формируются сегменты по функциональному признаку и уровню конфиденциальности: например, отдельные зоны для пользователей, веб-серверов, баз данных и IoT-устройств. Между сегментами размещаются контроллеры доступа, обеспечивающие соблюдение политик наименьших привилегий: веб-сервер может обращаться к базе данных, но прямой доступ пользователей к СУБД блокируется.

Результатом становится эффективное сдерживание угроз: даже при компрометации одного компонента злоумышленник ограничивается пределами сегмента. Это не только сокращает поверхность атаки, но и обеспечивает соответствие требованиям стандартов безопасности, предусматривающих изоляцию критических систем.

Препятствия на пути: технические и организационные барьеры

Внедрение Zero Trust значительно повышает безопасность, но и несёт серьёзные вызовы. Среди главных барьеров — высокая стоимость (инвестиции в технологии, лицензии и обучение), сложность интеграции с legacy-системами (устаревшими, но актуальными в этой организации), сопротивление персонала новым, более строгим процедурам и возросшая нагрузка на ИТ-отдел. Специфика российского рынка — неравномерная готовность и проблемы с доступностью компонентной базы.

Высокие финансовые затраты

Внедрение архитектуры Zero Trust требует значительных вложений, которые непосильны для многих организаций. Основные статьи расходов включают:

- Прямые технологические инвестиции:

- Приобретение и внедрение специализированных решений: ZTNA, PAM (Privileged Access Management, система управления привилегированным доступом), EDR (Endpoint Detection and Response, система обнаружения и реагирования на угрозы на конечных устройствах), систем микросегментации.

- Модернизация сетевой инфраструктуры для поддержки новых требований.

- Лицензирование программного обеспечения и подписки на облачные сервисы.

- Операционные расходы:

- Содержание и обслуживание новой инфраструктуры.

- Обучение и сертификация сотрудников.

- Постоянный мониторинг и управление системой.

- Скрытые затраты:

- Время сотрудников на миграцию и адаптацию.

- Возможные простои в процессе внедрения.

- Стоимость консалтинговых услуг.

Многие компании сталкиваются с трудностями в обосновании высоких расходов перед руководством, особенно когда непосредственный возврат инвестиций сложно количественно оценить.

Однако важно учитывать, что стоимость внедрения Zero Trust должна сравниваться с потенциальными убытками от кибератак, которые могут в десятки раз превышать затраты на профилактические меры безопасности.

Сложность интеграции с Legacy

Одной из наиболее значительных технических проблем при внедрении Zero Trust становится интеграция с унаследованными системами. Они изначально не предназначены для работы в парадигме нулевого доверия.

Основная сложность работы с унаследованными системами заключается в их принципиальной несовместимости с современными протоколами аутентификации. Многие legacy-решения не поддерживают MFA, SAML (Security Assertion Markup Language) или OIDC (OpenID Connect), ограничиваясь устаревшими методами авторизации по логину и паролю, а также не интегрируются с современными системами управления идентификацией и доступом (IAM/PAM).

Архитектурные ограничения проявляются в жёсткой привязке к IP-адресам в рамках плоской сети, отсутствия API для автоматизации управления доступом и зависимости от специфических сетевых конфигураций. Эти особенности создают значительные препятствия для реализации принципов Zero Trust, требующих гибкого управления политиками безопасности.

Дополнительные сложности возникают на уровне совместимости: наблюдаются конфликты с агентами безопасности EDR/XDR, возникают проблемы при внедрении микросегментации, а многие legacy-системы демонстрируют ограниченную поддержку современных методов шифрования трафика. Эти технические барьеры требуют комплексного подхода к модернизации инфраструктуры без нарушения функционирования критически важных бизнес-процессов.

Некоторые организации вынуждены сохранять гибридную модель безопасности в течение длительного переходного периода.

Сопротивление персонала и изменение корпоративной культуры

Переход к модели Zero Trust неизбежно затрагивает человеческий фактор, становясь источником организационных барьеров. Основная сложность заключается в необходимости ухода от привычных рабочих процессов и глубинной трансформации ментальных установок сотрудников.

Усиление контроля часто интерпретируется персоналом как проявление тотального недоверия со стороны руководства. Возникает естественный дискомфорт от осознания постоянного мониторинга действий, порождающий ощущение вторжения в личное пространство.

На операционном уровне неизбежно наблюдается временное снижение эффективности: стандартные операции начинают требовать больше времени, необходимо осваивать новые инструменты и процедуры, что закономерно снижает продуктивность в период адаптации.

Для успешного преодоления сопротивления необходима комплексная работа. Внедрение должно быть поэтапным, сопровождаемым заблаговременным и прозрачным информированием персонала. Ключевое значение имеют разработка исчерпывающих инструкций и проведение практических обучающих семинаров.

Технически важно внедрять системы единого входа (SSO) для минимизации количества ежедневных аутентификаций. Крайне полезно подкреплять изменения разбором реальных инцидентов и кейсов утечек данных, наглядно демонстрируя их последствия. Создание удобных каналов обратной связи позволяет оперативно решать возникающие у сотрудников проблемы.

Критически важно донести до коллектива, что новые меры безопасности защищают не только корпоративные активы, но и их персональные данные, а в конечном счёте способствуют сохранению бизнеса и рабочих мест в условиях растущих киберугроз.

Возросшая нагрузка на ИТ- и ИБ-подразделения

Внедрение и сопровождение архитектуры Zero Trust создаёт значительную дополнительную нагрузку на профильные подразделения, особенно на начальных этапах трансформации. Эксплуатационные сложности проявляются в необходимости постоянного администрирования сложных политик доступа, обработки ложных срабатываний системы и оперативного восстановления доступа легитимным пользователям, случайно заблокированным механизмами безопасности.

Функциональные обязанности специалистов претерпевают существенные изменения: вместо реагирования на инциденты акцент смещается на превентивное управление доступом и тонкую настройку правил безопасности. Это требует освоения новых компетенций работы со специализированными платформами ZTNA, PAM и системами анализа поведения. На период обучения и адаптации закономерно снижается операционная эффективность, а риски ошибок конфигурации остаются высокими.

Первоначальные трудности носят переходный характер. По мере отладки процессов и накопления статистики система начинает работать более стабильно. В долгосрочной перспективе Zero Trust демонстрирует противоположный эффект — вместо роста нагрузки происходит её оптимизация за счёт автоматизации рутинных операций и повышения прозрачности инфраструктуры.

Технические сложности микросегментации сети

Практическая реализация микросегментации сопряжена с комплексом технических вызовов, требующих глубокой экспертизы и тщательного планирования. Первоначальный этап включает проведение полного аудита сетевой инфраструктуры для учёта всех существующих потоков трафика. Этот процесс осложняется тем, что во многих организациях отсутствует актуальная документация по сетевым взаимодействиям, а автоматизированные системы обнаружения не всегда способны идентифицировать все нестандартные соединения.

Существенной проблемой становится рабочая нагрузка на сетевое оборудование — обработка многочисленных правил микросегментации увеличивает задержки и может требовать модернизации инфраструктуры. Особую сложность представляет сегментация в гибридных средах, где необходимо обеспечить единообразие политик для он-премис компонентов (расположенных на оборудовании компании) и облачных сервисов разных провайдеров.

Критически важна минимизация операционных рисков, поскольку ошибки в настройке правил доступа способны парализовать бизнес-процессы, заблокировав критически важные коммуникации между системами. Для снижения этих рисков требуется реализовать механизмы постепенного развёртывания политик с возможностью быстрого отката, а также создать эффективные процедуры мониторинга и оперативного реагирования на инциденты доступности.

Российская специфика внедрения Zero Trust

Переход к модели нулевого доверия в России осложняется рядом специфических факторов. Многие отечественные компании демонстрируют различную степень готовности к подобной трансформации: часть организаций только начинает осваивать базовые принципы Zero Trust, тогда как другие уже столкнулись с необходимостью адаптации концепции к местным реалиям.

Существенным препятствием становится ограниченный доступ к современной компонентной базе, включая специализированные чипы и криптографические модули, что создает дополнительные сложности при построении полноценных цепочек доверия. Эти вызовы усугубляются дефицитом квалифицированных специалистов и отсутствием унифицированных отраслевых стандартов реализации.

Несмотря на существующие барьеры, российский рынок постепенно адаптируется к новой парадигме безопасности, находя компромиссы между требованиями Zero Trust и текущими технологическими возможностями.

С чего начать и каких ошибок избегать

Успешное внедрение Zero Trust требует методичного подхода, основанного на принципе постепенной трансформации. Начинать следует не с масштабного перевооружения инфраструктуры, а с точечного усиления защиты критически важных активов.

Первым практическим шагом становится внедрение многофакторной аутентификации для доступа к ключевым бизнес-приложениям, таким как системы финансового учёта или CRM. Это позволяет отработать механизмы аутентификации и минимизировать риски для наиболее уязвимых звеньев бизнес-процессов.

Фундаментом для построения архитектуры нулевого доверия служит тщательный аудит существующей ИТ-инфраструктуры. Необходимо провести инвентаризацию всех систем, приложений и данных, классифицировав их по степени критичности для бизнеса. Только имея полную картину текущего состояния, можно переходить к разработке поэтапного плана миграции, который должен включать не только технические преобразования, но и организационные изменения.

Ключевой ошибкой на старте является попытка одновременного внедрения всех компонентов Zero Trust. Гораздо эффективнее реализовывать проект поэтапно, начиная с пилотных зон, где можно отработать механизмы контроля доступа и микросегментации без риска для всей инфраструктуры. Особое внимание следует уделять согласованности действий между подразделениями: разрозненные усилия ИБ-специалистов, сетевых администраторов и разработчиков сведут на нет все преимущества концепции.

Техническая реализация требует баланса между безопасностью и производительностью. Чрезмерно строгие политики доступа, не учитывающие реальные бизнес-процессы, могут парализовать работу компании. Например, внедрение PAM-систем не должно блокировать автоматизированные сценарии управления инфраструктурой, использующие инструменты вроде Ansible. Аналогично постоянная проверка каждого запроса может создать неприемлемые задержки, если не оптимизировать процессы аутентификации и авторизации.

Существенную помощь в построении архитектуры Zero Trust оказывают уже развёрнутые в организации системы безопасности. Наличие современных межсетевых экранов NGFW, решений IAM/PAM, EDR-платформ и SIEM-систем значительно ускоряет переход к нулевому доверию, поскольку многие из этих инструментов могут быть интегрированы в новую архитектуру. При этом важно помнить, что технические меры должны подкрепляться организационными: чёткими регламентами доступа, требованиями к устройствам и процедурам управления инцидентами.

Рисунок 5. Комплексный подход к безопасности

Сроки реализации напрямую зависят от масштаба компании и сложности её инфраструктуры. В то время как небольшие организации могут завершить базовое внедрение за несколько месяцев, крупным холдингам потребуется не менее года для полноценного перехода. На всех этапах критически важен учёт пользовательского опыта: излишне сложные процедуры аутентификации или частые ложные блокировки способны вызвать сопротивление персонала и свести на нет все преимущества новой системы безопасности.

Выводы

Переход на модель Zero Trust — это не разовый проект, а стратегическая трансформация, требующая терпения, инвестиций и пересмотра корпоративной культуры. Несмотря на все сложности, это необходимое условие для обеспечения устойчивости бизнеса в современном цифровом мире.

Zero Trust не отменяет ответственности заказчика за безопасность, но даёт ему мощные инструменты, с которыми эту ответственность проще нести. В долгосрочной перспективе инвестиции в нулевое доверие окупаются за счёт создания прозрачной, управляемой и устойчивой к угрозам ИТ-инфраструктуры, способной противостоять даже самым изощрённым атакам.