Многофакторная аутентификация всё чаще становится уязвимой: хакеры обходят её с помощью фишинга, SIM-своппинга и пуш-атак. А компании, в свою очередь, усиливают защиту и пересматривают подходы к проверке подлинности.

- Введение

- Архитектура MFA: принципы работы и уязвимые точки

- Рост атак на MFA: факторы и тенденции

- Методы обхода двухфакторной аутентификации: примеры атак и реальные кейсы

- Как усилить защиту: рекомендации для бизнеса

- Будущее MFA

- Выводы

Введение

Многофакторная аутентификация (Multi-Factor Authentication, MFA) давно считается стандартом защиты от несанкционированного доступа, особенно в корпоративной среде. Она внедрена повсеместно — от банковских сервисов до облачных платформ, от VPN-доступа до систем внутреннего документооборота. Её главная задача — создать дополнительный уровень проверки личности и тем самым защитить учётную запись, даже если злоумышленник узнал пароль. Однако сегодня киберпреступники всё активнее обходят этот рубеж.

Растёт число атак, использующих слабые места не в самих технологиях, а во взаимодействии человека и системы: фишинговые прокси, пуш-утомление, поддельные страницы входа, перехват токенов и атаки на мобильные устройства. Всё это делает привычные меры недостаточно эффективными. На фоне роста инцидентов и утечек организациям приходится не просто усиливать защиту, но и переосмыслять сам подход к многофакторной аутентификации.

Архитектура MFA: принципы работы и уязвимые точки

Многофакторная аутентификация (MFA) строится вокруг идеи, что один признак недостаточен для надёжной проверки личности. Основные факторы распределяются по нескольким категориям: «знание» (пароль, PIN, ответы на вопросы), «владение» (код в СМС, приложение-генератор, аппаратный токен), «свойство» (биометрия), а также контекст (геопозиция, IP‑адрес). При построении защиты важно комбинировать признаки из разных групп, ведь даже 2 фактора одной категории не дадут должного результата.

Схема работы проста. Пользователь вводит логин и пароль — это первый фактор «знание». Затем система запрашивает второй фактор из другой группы: СМС-код, временный одноразовый пароль (Time-based One-Time Password, TOTP) из приложения, аппаратный ключ FIDO2 U2F или биометрию. После успешной проверки выдаётся сеансовый токен (cookie), который позволяет работать без повторного ввода кодов.

Уязвимые точки же возникают на каждом шаге входа в аккаунт. Чаще всего крадут учётные данные фишингом, из утечек или просто перебирают их, что становится практически невозможным с использованием MFA (процент успеха взлома падает до 1 %). Во время подтверждения личности атакуют слабые каналы: воруют СМС с помощью подмены сим-карты (SIM-своппинг), заваливают телефон жертвы уведомлениями в надежде на случайное нажатие по вредоносной ссылке (MFA Fatigue).

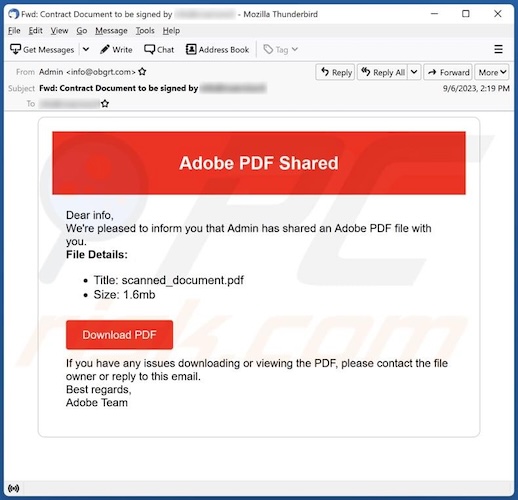

Рисунок 1. Пример пуш-бомбинга или MFA Fatigue (источник: tomsguide.com)

После входа критична защита сессии. Кража cookie через межсайтовый скриптинг (Cross-Site Scripting, XSS) или вредоносные расширения позволяет обойти повторную проверку. Поэтому необходимы следующие меры: короткий срок действия токена (Time-To-Live, TTL), безопасные флаги cookie, повторная аутентификация на критичных действиях, а также правила условного доступа, учитывающие контекст входа.

Рост атак на MFA: факторы и тенденции

MFA распространяется повсеместно, и это само по себе породило новый интерес злоумышленников. Одной из причин стала индустриализация фишинга. В 2025 г. в мире было зафиксировано более миллиона фишинговых атак, осуществлённых через «фишинг как сервис».

При этом 89 % инцидентов связаны с «комплектом для фишинга» Tycoon 2FA, а EvilProxy и Sneaky 2FA заняли лишь 8 и 3 % рынка соответственно. Эти комплекты содержат готовые шаблоны под известные бренды, прокси для перехвата кодов и даже ботов в Telegram, что резко снижает порог входа в киберпреступность. Прогнозируется повсеместное внедрение подобных наборов в 2025 году с акцентом на то, что даже «неспециалисты» будут в силах осуществить подобную акцию.

Следующий драйвер роста — социальная инженерия и имитация служб поддержки. Многие атаки строятся на обмане: злоумышленники звонят или пишут от имени ИТ-службы и выуживают одноразовые коды. Главным атакуемым элементом теперь является поведение человека, а не алгоритм.

Человеческий фактор в обходе аутентификации

Социальная инженерия сегодня — главный способ обойти MFA, причём в первую очередь бьют по привилегированным учётным записям. По итогам расследований около трети инцидентов связаны именно с манипулированием людьми, а не сломом алгоритмов: злоумышленники давят на спешку, рутину и усталость, чтобы «выбить» подтверждение входа.

На этом фоне работает MFA-fatigue: атакующий многократно инициирует вход и засыпает пользователя пуш-запросами, пока тот не нажмёт «Разрешить», чтобы прекратить злополучный поток сообщений. Часто это подкрепляется «поддержкой по телефону»: звонок от «ИТ-службы» с легендой про срочную проверку или сброс фактора. В результате жертва диктует одноразовый код (OTP) или соглашается на смену номера, а доступ оказывается подтверждённым благодаря её же действиям.

В наших цифровых экосистемах количество каналов общения возросло, и фишинг вышел за пределы электронной почты: сообщения приходят в Zoom, Teams, мессенджеры и СМС. Современные фишинговые письма и чаты выглядят профессионально, часто создаются с помощью генеративного ИИ, копируют стиль компании и привязываются к расписанию пользователя.

Особую тревогу вызывают «дипфейки» (deepfakes) и клоны голоса. Зачастую злоумышленники используют технологии имитации голоса и видео для атаки на руководителей: голосовое сообщение от «директора» или видеозвонок убеждает сотрудника выполнить требуемое действие. С мая 2024 по май 2025 г. социальная инженерия была основным вектором доступа в 36 % расследованных инцидентов, причём две трети атак были направлены на привилегированные аккаунты. Эти атаки становятся всё более персонализированными: хакеры изучают публичные данные, используют поддельные документы, даже вовлекают членов семьи в давление на жертву.

Методы обхода двухфакторной аутентификации: примеры атак и реальные кейсы

Обход MFA редко связан со взломом криптоалгоритмов. Злоумышленники давят на пользователя, используют слабые места процессов и уязвимые места между системами. Ниже — примеры популярных техник и конкретные эпизоды.

Телефонные уловки: когда пользователь сам нажимает «Разрешить»

У злоумышленника уже есть логин и пароль — их добыли фишингом или в утечке. Он инициирует входы один за другим, вызывая шквал push‑запросов. В случае с Okta в 2022 г. участник Lapsus$ бомбардировал сотрудника поддержки push‑уведомлениями до тех пор, пока тот не одобрил запрос; этот один клик дал атакующим удалённый доступ к панели поддержки, где хранились данные клиентов. Атаки аналогичного типа ударили по Cisco и Uber: злоумышленники использовали социальную инженерию, чтобы выманить у сотрудника подтверждение, что привело к неавторизованному доступу к корпоративной сети.

Фишинг 2.0: как крадут токены через поддельные страницы

В феврале 2023 г. сотрудники Reddit получили «убедительные» сообщения, которые вели на сайт, имитирующий внутренний портал. Целью было выманить учётные данные и одноразовые токены, что позволило злоумышленнику проникнуть в некоторые внутренние системы. Компания отметила, что фишинговая страница собирала пароли и токены, и что использование FIDO2‑ключей могло бы предотвратить атаку.

В 2025 г. исследователи сообщают об инцидентах с участием W3LL (инструменты для кибератак от одноимённого киберсообщества): этот «комплект» представляет собой маркетплейс модулей. Для угона cookie применяется метод AiTM (Adversary-in-the-Middle, одна из разновидностей фишинговых атак, при которой злоумышленник встраивается в коммуникацию между легитимными участниками обмена информацией — прим. ред.), нацеливаясь на аккаунты Microsoft 365.

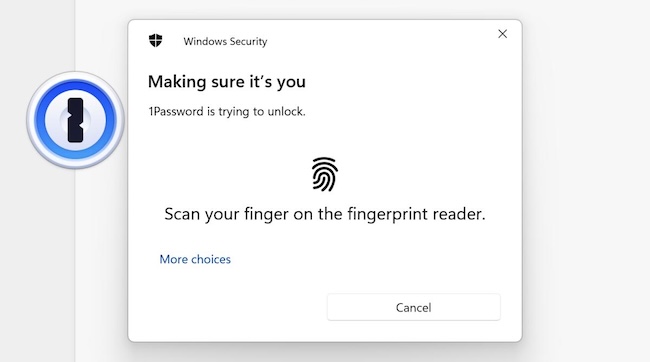

Кампании с W3LL нередко маскируются под Adobe Shared File — письмо приглашает открыть файл, а переход приводит на поддельную страницу входа Outlook. При вводе данных набор отправляет форму на сервер злоумышленника и хранит скрипты в зашифрованном виде, усложняя расследование.

Рисунок 2. Пример фейкового Adobe Shared File (источник: pcrisk.com)

«Уязвимость в кармане»: обход MFA через мобильные устройства

В 2025 году исследователи показали новый вариант атаки: вредоносное приложение без особых разрешений читает пиксели, измеряя время рендеринга кадров. Эта методика, названная Pixnapping, позволяет приложению восстанавливать содержимое экрана — например, 2FA‑коды из Google Authenticator — за счёт анализа временных колебаний в работе GPU. Атака реализуется через вызовы Android Intents и наложение полупрозрачных окон; она не требует рута и работает на устройствах Google Pixel 6–9 и Samsung S25, используя уязвимость CVE‑2025‑48561. В отчётах отмечено, что код может быть считан менее чем за 30 секунд.

Как усилить защиту: рекомендации для бизнеса

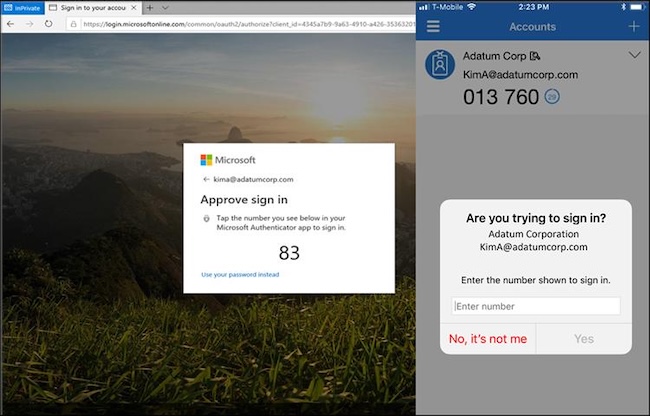

Используйте устойчивую к фишингу многофакторную аутентификацию. Для привилегированных ролей уместны FIDO2-ключи, платформенные аутентификаторы вроде Windows Hello и решения на сертификатах. Эти методы относят к уровню phishing-resistant: проверка привязывается к домену и выполняется внутри платформы, поэтому перехват одноразовых кодов теряет смысл. Passkeys дают тот же эффект без ввода пароля.

Рисунок 3. Пример использования технологии Windows Hello (источник: pcworld.com)

Откажитесь от устаревших факторов. СМС-коды подвержены SIM-своппингу, переадресации и рискам заражённого телефона. Номер может быть перераспределён оператором. Это делает СМС слабым звеном по сравнению с приложениями-аутентификаторами (TOTP) и аппаратными ключами. Там, где невозможно сразу перейти на FIDO2, поэтапно перейти хотя бы на TOTP.

Включайте number matching (соотнесение чисел). Вместо простого «подтвердить» пользователь вводит цифры, показанные на экране входа в приложении-аутентификаторе. Такая проверка резко снижает вероятность случайного одобрения при пуш-бомбинге и повышает осознанность подтверждения.

Рисунок 4. Пример использования технологии number matching (источник: learn.microsoft.com)

Настройте политики условного доступа с учётом риска. Требуйте MFA для всех ресурсов, повышайте «силу» многофакторности, учитывайте соответствие устройства требованиям безопасности. Не опирайтесь на «доверенные IP»: белые списки офисных адресов противоречат подходу Zero Trust («нулевое доверие») и фактически обессмысливают MFA.

Отключите устаревшие протоколы и обходные тропы. IMAP (Internet Message Access Protocol, протокол доступа к почте на сервере), SMTP AUTH (Simple Mail Transfer Protocol Authentication, аутентификация при отправке почты через SMTP-сервер) и иные «наследные» механизмы почтовых клиентов вредят современной MFA — дают злоумышленнику доступ к почте лишь по логину и паролю.

В сумме эти шаги повышают реальную резистентность проверки личности. При корректной конфигурации MFA эффективность брутфорса снижается до 1 %, а успешные атаки уходят в плоскость социальных манипуляций и ошибок процессов — то есть туда, где их проще обнаруживать и пресекать системными мерами.

Будущее MFA

Переход к беспарольной (passwordless) идентификации — ключевой тренд. Технология использует вместо паролей аппаратные токены, push‑действия и одноразовые коды. Эта концепция набирает обороты благодаря passkeys: криптографических пар ключей, хранящихся на устройстве и защищённых от перехвата; специалисты советуют использовать привязанные к устройству passkeys для повышения безопасности. Исследователи прогнозируют, что в 2025 году большинство компаний перейдёт на такие решения.

Второе направление — адаптивная и контекстная аутентификация. Адаптивная MFA оценивает риск в реальном времени: вход с привычного устройства требует меньше подтверждений, а при аномалиях включается «step‑up» проверка. Контекстно‑ориентированные системы анализируют устройство, местоположение, IP, время и поведение, что позволяет автоматически усиливать или ослаблять требования. Такой подход снижает усталость от лишних запросов и одновременно повышает безопасность.

Третья тенденция — фишинг‑устойчивая биометрия и аппаратные токены. Ведётся работа над развитыми биометрическими методами, включая отпечатки, распознавание лица, радужки и даже поведенческой биометрией, которая анализирует скорость набора и движения мыши. Комбинация нескольких биометрических факторов (например, голос + отпечаток) может повышать уровень уверенности. Аппаратные ключи FIDO2 и passkeys обеспечивают криптографическую привязку к домену, что делает перехват одноразовых кодов бессмысленным.

Выводы

Многофакторная аутентификация остаётся фундаментальным элементом кибербезопасности, но требует переосмысления. Массовое распространение MFA привело к тому, что злоумышленники сосредоточились на использовании «человеческих» слабостей, а не на взломе криптографии. Поэтому одних паролей и СМС‑кодов для безопасности недостаточно: нужны фишинг‑устойчивые факторы, такие как FIDO2‑ключи, passkeys и TOTP, а также контекстно‑ориентированные и адаптивные политики безопасности.

Компании должны устранить конфигурационные ошибки (перейти с СМС, использовать number matching, отключить устаревшие протоколы, ротировать токены) и внедрить условный доступ с анализом риска.

Будущее MFA — это беспарольная аутентификация, усиленная биометрией, аппаратными ключами и AI‑алгоритмами. Но никакие технологии не заменят человека: регулярные тренинги, повышение осведомлённости и культура безопасности остаются ключевыми. Сочетание устойчивых методов, грамотных настроек и обученного персонала превратит MFA из формального требования в настоящую линию обороны, сохранив её актуальность в условиях постоянно меняющегося «рынка» угроз.