Из-за активного перехода на «удаленку» и повсеместного внедрения облачных технологий подход Zero Trust («нулевое доверие») становится критически важным для защиты корпоративных данных. Но как реализовать его на практике? Помочь в этом могут механизмы управления учетными записями и правами доступа (IAM).

- Введение

- В чем состоит концепция «нулевого доверия»

- Identity Security как важнейший компонент Zero Trust

- Организация сетевого доступа с «нулевым доверием» (ZTNA)

- IAM как эффективный инструмент для реализации концепции Zero Trust

- Выводы

Введение

Концепция «нулевого доверия» (Zero Trust) была предложена еще в начале предыдущего десятилетия, но получила широкое распространение сравнительно недавно. Изначально этот подход воспринимали скорее как маркетинговый термин. Первый проект архитектуры Zero Trust от NIST появился в 2019 году, а в 2020 году были сформулированы семь основных принципов, которые легли в основу известной сейчас модели Zero Trust:

- Все источники данных и задействованные сервисы расцениваются как ИТ-ресурсы организации, в т.ч. личные устройства сотрудников (если их используют для доступа к корпоративным сервисам).

- Любые подключения должны быть защищенными, независимо от их расположения. Запросы на доступ внутри корпоративного периметра обрабатываются так же, как и поступающие извне.

- Доступ предоставляется для каждой сессии / подключения отдельно. Аутентификация и авторизация на одном ресурсе не должна автоматически предоставлять доступ к другому.

- Доступ определяется динамической политикой, включающей проверку состояния пользователя, его устройства, состояния запрашиваемого ресурса и других поведенческих атрибутов.

- Доверия по умолчанию быть не может. Чтобы обеспечить максимальный уровень ИБ в организации, следует непрерывно отслеживать состояние ИТ-ресурсов.

- Аутентификация и авторизация производятся непосредственно перед подключением. Эти процедуры являются обязательными и динамическими, т.е. обеспечивающими проведение повторной верификации на протяжении периода доступа.

- С целью повышения кибербезопасности сведения о ресурсах, сетевой инфраструктуре и подключениях непрерывно аккумулируются и анализируются.

Активное внедрение Zero Trust связано с тем, что все больше организаций переходит на удаленный формат работы, прибегают к облачным и гибридным средам, используют виртуальные вычисления. В связи с этим границы сетевого контура организации становятся более размытыми, а его защиту сложнее обеспечить. В такой ситуации целесообразно руководствоваться принципами «нулевого доверия», т.е. исходить из того, что безопасных зон или доверенных пользователей нет нигде — ни внутри корпоративной сети, ни за ее пределами.

В чем состоит концепция «нулевого доверия»

Применяемая ранее традиционная модель безопасности была основана на защите сетевого контура организации. Хотя наличие внутренних уязвимостей не исключалось, но основная площадь атаки связывалась со внешними угрозами. Сотрудникам внутри предоставлялся полный и беспрепятственный доступ к данным или ресурсам компании. Однако такая модель безнадежно устарела, поскольку она не учитывает возможность несанкционированного доступа со стороны внутренних злоумышленников и не может противостоять иным современным вызовам.

Концепция Zero Trust строится на отсутствии доверия к любому пользователю, процессу или конечному устройству. Она предполагает проведение аутентификации и авторизации перед началом операции каждый раз, когда пользователь обращается к какому-либо ресурсу ИТ-инфраструктуры предприятия, а также выполнение повторной авторизации в процессе его работы (сессии). Философия Zero Trust базируется на том, что ни один пользователь или устройство не получает доверия автоматически, независимо от их расположения — внутри сети или снаружи. Каждая попытка доступа требует верификации.

Согласно докладу IBM Security, в 2024 году стоимость утечки корпоративной информации в среднем составила 4,88 млн долларов. В то же время использование принципов «нулевого доверия» позволяет уменьшить риски утечки данных, обусловленные использованием методов социальной инженерии, сократить злоупотребление привилегиями со стороны внутренних пользователей и минимизировать последствия подобных инцидентов.

Основная задача Zero Trust — обеспечить безопасное и защищенное взаимодействие между участниками системы при любых условиях. Независимо от степени доверия, существующей между сторонами процесса, каждую из них считают потенциально небезопасной. Перед получением доступа к ИТ-ресурсам компании или совершением определенных действий участникам системы предстоит пройти строгую проверку.

Стоит отметить, что архитектура Zero Trust продолжает развиваться, к стандарту NIST SP 800-207 периодически выходят дополнения и новые рекомендации. В 2024–2025 годах основное развитие направлено на адаптацию концепции «нулевого доверия» к мультиоблачным и гибридным средам, унификацию политики контроля доступа, улучшение взаимодействия между платформами SaaS, PaaS и IaaS (софт, платформы, инфраструктуры как сервис) от разных поставщиков.

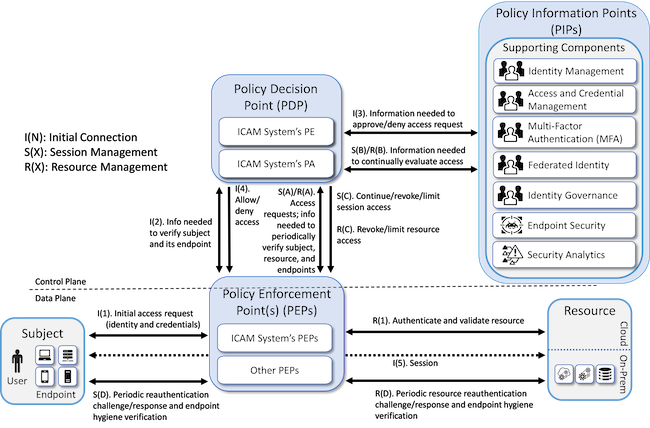

Рисунок 1. Эталонная архитектура Zero Trust. Источник: nist.gov

В существующем сейчас виде концепция «нулевого доверия» — это не абстрактное понятие, а рабочий механизм. Ее использование подразумевает внедрение конкретных решений, обеспечивающих подтверждение надежности участников системы, подлинности процессов, целостности и конфиденциальности данных. О таких решениях мы и расскажем ниже.

Identity Security как важнейший компонент Zero Trust

Одним из главных составляющих Zero Trust выступает Identity Security — комплекс мер, направленных на защиту идентичностей легитимных пользователей и сущностей. Однако чем сложнее структура ИТ-системы, тем труднее обеспечить безопасность идентичности.

Системы управления идентификацией и доступом (Identity and Access Management, IAM) — неотъемлемая часть Identity Security. Они представляют собой совокупность технологий, операций, методов и политик для решения задач по обеспечению идентификации, авторизации, управления ролями, единого входа (SSO). При этом понятие IAM охватывает не только средства аутентификации пользователей на рабочих местах компании. Современные средства идентификации должны обеспечивать легитимным пользователям безопасный доступ к корпоративным ресурсам из любого места и при помощи различных устройств.

Identity and Access Management включает три основные области:

- Управление и администрирование идентификационными данными (IGA).

- Управление доступом (AM).

- Управление привилегированным доступом (PAM).

Рассмотрим, какие возможности для защиты ИТ-ресурсов есть в перечисленных областях.

Access Management (AM)

В современной цифровой экосистеме Access Management (AM) — это фундамент архитектуры безопасности предприятия. Управление доступом напрямую связано с аутентификацией и, в некоторой степени, с авторизацией пользователей. Речь идет о применении необходимых механизмов безопасности в момент, когда пользователь пытается получить доступ к определенной системе. Фактически, AM представляет собой управление сессиями пользователей в рамках ИТ-инфраструктуры.

Системы AM представляют собой набор инструментов и процессов, используемых для контроля и управления доступом к ресурсам организации, таким как данные, приложения и другие активы.

Качественная идентификация клиента сегодня все чаще ассоциируется с применением многофакторной аутентификации (MFA). Эта технология, по сути, превратилась в стандарт для многих организаций, наряду с технологией SSO. Но управление доступом — это гораздо больше, чем эти два инструмента, и включает в себя целый ряд других решений.

В функциональность современных решений IAM входит поддержка федерации идентификационных данных и основных стандартов, в т.ч. SAML и OpenID Connect, управление веб-доступом (WAM) для устаревших сред, обеспечение беспарольной аутентификации, возможность повышения прав в приложениях при помощи ступенчатой аутентификации (step-up authentication).

Privileged Access Management (PAM)

Не менее важен такой компонент Identity and Access Management как управление привилегированным доступом. Под этим понятием кроется управление теми учетными записями, которые наделены полномочиями выполнять особые функции и действия. Прежде всего, это касается учетных записей администраторов, имеющих доступ к конфигурации системы, сетевого оборудования, конкретного приложения или службы. Однако привилегии могут касаться не только административных прав, но и доступа к конкретному стеку информации, критически важным ресурсам или возможности выполнять критически важные и необратимые операции. По этой причине управлять привилегированными учетными записями нужно строже, чем обычными.

Именно на решение таких задач направлены системы класса Privileged Access Management. Для них характерны более строгие правила, по сравнению с управлением обычным доступом, которое рассматривалось в предыдущем разделе.

При помощи PAM можно управлять учетными данными привилегированных пользователей, жизненным циклом их учетных записей, правами доступа, сессионной активностью и секретами, а также проводить своевременную ротацию паролей, согласно требованиям ИБ. Также в их функции входит анализ поведения привилегированных пользователей, мониторинг и запись их сеансов работы, аудит, генерирование отчетности и визуализация данных.

Стоит отдельно сказать здесь об управлении секретами. У корпоративных сервисов и приложений есть в среднем 15–20 секретов. К ним относятся: ключи шифрования, строки подключения к базам данных, ключи API и SSH, маркеры доступа и т.д. Если подобные секреты будут скомпрометированы, киберпреступники получат доступ к зашифрованным данным, конфиденциальной информации организации или функциям конкретной системы, вплоть до блокировки определенных ИТ-ресурсов или отключения систем информационной безопасности.

Правильная организация управления секретами позволяет существенно уменьшить площадь атаки, сократить возможности методов социальной инженерии, а также других угроз — как внутренних, так и внешних.

Identity Governance and Administration (IGA)

Компании с распределенной структурой и большим числом сотрудников имеют потребность в динамическом управлении правами доступа и разрешениями. Им необходимо обеспечить управление жизненным циклом учетных записей пользователей и своевременное изменение идентификационных данных в качестве адаптивной реакции на должностные перемещения и прочие кадровые изменения.

Управление жизненным циклом подразумевает создание, обновление и удаление идентификационных данных пользователя, а также контроль целостности, защиту, приостановку действия связанных с его учетной записью сертификатов, ключей, токенов и т.п. Для решения этих задач служат системы класса IGA (Identity Governance and Administration). Используя их, можно автоматизировать процессы создания и удаления учетных записей, наделению сотрудников новыми правами в системе на основании изменения их бизнес-ролей.

Продукты этого класса позволяют синхронизировать учетные данные в широком диапазоне форматов. Система IGA считывает изменение исходных сведений из систем, выступающих источником информации об учетных данных и ролях пользователей (например, из базы данных отдела кадров), обрабатывает их и производит релевантные изменения в других целевых системах (например, в LDAP). При этом администрирование прав доступа должно базироваться на применении политик, связанных с идентификацией пользователей.

Современные решения в области IGA могут автоматически наделять пользователя необходимыми для текущей роли правами и полномочиями, управлять его профилем в системе, осуществлять синхронизацию рабочих процессов на основе изменения идентификационных данных и поступления новых запросов. Эти действия могут происходить полностью в автоматическом режиме, без вмешательства администратора.

Кроме того, системы IGA позволяют осуществлять аудит обращений к ИТ-ресурсам компании, собирать аналитику идентификации и доступа, генерировать отчетность по запросу и выводить сводную информацию на централизованную панель управления. Также можно с уверенностью сказать, что системы IGA помогают предотвратить несанкционированный доступ к конфиденциальным данным и ресурсам организации, за счет автоматического мониторинга и управления цифровыми идентификаторами.

Организация сетевого доступа с «нулевым доверием» (ZTNA)

Говоря про Zero Trust, нельзя не упомянуть о концепции сетевого доступа с «нулевым доверием» — Zero Trust Network Access (ZTNA). Если Zero Trust представляет собой общую концепцию, то ZTNA — это подход к сетевой безопасности, основанный на поддержании контроля доступа независимо от того, находится ли пользователь или устройство внутри или вне сети. Это решение для обеспечения удаленного доступа к сетям, данным и приложениям организации на основе принципа Zero Trust. При этом внутренняя сеть предприятия тоже не считается доверенной зоной.

В модели безопасности ZTNA также соблюдается фундаментальный принцип «нулевого доверия» — всегда отказывать в доступе по умолчанию. Ограниченные права доступа предоставляются только после аутентификации пользователя на основе ряда критериев. Эти принципы особенно важны для корпораций, широко практикующих удаленный формат работы, использование мобильных устройств или VPN-клиентов для доступа к ИТ-ресурсам и совместного взаимодействия.

Экосистема на базе ZTNA также предполагает внедрение продуктов классов IGA, PAM и AM. Она базируется на выполнении четырех базовых функций: идентификации пользователей и процессов, защиты ИТ-ресурсов, обнаружении сетевых аномалий и своевременном реагировании на выявленные угрозы. Таким образом, ZTNA — это технология, позволяющая применять принципы «нулевого доверия» на практике, т.е. по сути, некоторое сужение понятия Zero Trust.

IAM как эффективный инструмент для реализации концепции Zero Trust

За счет распределенной сетевой структуры и разнообразия идентификационных данных обеспечить внедрение концепции Zero Trust в организации довольно трудно. Усложнять этот процесс может наличие унаследованных цифровых систем и устаревших компонентов (технологий, ПО и пр.).

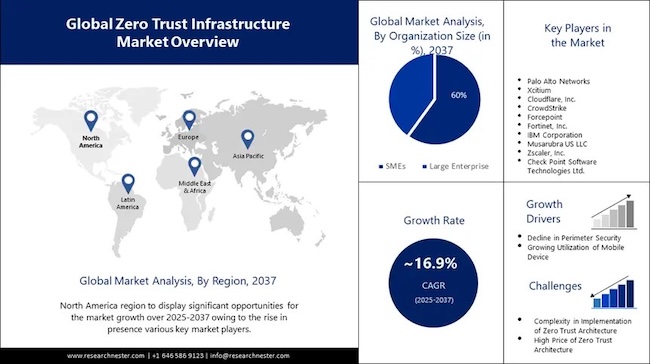

За рубежом концепция Zero Trust получила активную поддержку. К примеру, в США она внедрена на законодательном уровне в качестве модели защиты корпоративной ИТ-инфраструктуры госучреждений. Ежегодный прирост мирового рынка Zero Trust, по оценке агентства Research Nester, составит 16,9 %.

Рисунок 2. Прогноз по рынку Zero Trust. Источник: researchnester.com

Однако российские компании пока отстают от мировых тенденций. Во многом это обусловлено тем, что долгие годы они полагались на решения зарубежных вендоров. По оценкам экспертов, на 2024 год только 20–30 % крупнейших российских компаний внедрили элементы Zero Trust в свою ИТ-инфраструктуру. К тому же, на рынке существует не так много решений от отечественных вендоров, которые могли бы в полной мере закрыть все задачи по защите идентификационных данных.

В поисках универсального ПО, способного обеспечить надежную идентификацию и защиту пользователей и процессов, стоит обратить внимание на системы класса IAM. Такое решение позволит выполнить постулаты Zero Trust путем обеспечения идентификации и аутентификации, предоставления пользователям минимально необходимых привилегий, микросегментации сети, внедрения MFA и постоянной верификации, мониторинга действий привилегированных пользователей в режиме реального времени.

Среди отечественных разработок в этой области можно выделить Blitz Identity Provider. Эта программная платформа одновременно относится к классам IAM, SSO и MFA, позволяя организовать управление доступом пользователей и защиту учетных данных в организациях с любой структурой. Продукт Blitz Identity Provider можно адаптировать под потребности любой компании, исходя из доступных пользователям средств аутентификации и учитывая все устройства, которые могут применяться для доступа к ИТ-ресурсам.

Выводы

Распространение информационных технологий, перевод привычных сервисов в цифровой формат, использование облачных сред влекут за собой рост количества угроз в области кибербезопасности. Применение концепции Zero Trust позволяет минимизировать риски за счет организации грамотного управления доступом, а также постоянного отслеживания и анализа действий пользователей.

В рамках концепции Zero Trust нельзя доверять ни единому ресурсу или пользователю, основываясь лишь на его доверительных свойствах или нахождении внутри корпоративного периметра. Такой подход подразумевает регулярную, а предпочтительнее — непрерывную аутентификацию в течение всей сессии, предоставление минимально необходимых привилегий и адаптивное управление доступом. Zero Trust предполагает непрерывный мониторинг и верификацию действий пользователей и объектов ИТ-инфраструктуры.

Платформа Blitz Identity Provider — IAM, соответствующая принципам «нулевого доверия». Внедрение данного ПО позволяет уменьшить площадь потенциальных атак за счет микросегментации ИТ-инфраструктуры компании, эффективной защиты пользовательских учетных записей и поддержки большого числа способов аутентификации.