Новый эфир AM Live был посвящён концепции доступа с «нулевым доверием» (Zero Trust). Эксперты обсудили, в каких сценариях и для решения каких задач она применяется, что это даёт заказчикам.

- Введение

- Концепция Zero Trust

- Практика ZTNA

- Прогнозы по трансформации концепции ZTNA

- Итоги эфира

- Выводы

Введение

Эксперты рассмотрели популярный сценарий реализации Zero Trust — сетевой доступ с «нулевым доверием» (Zero Trust Network Access, ZTNA), а также примеры его применения на практике. Также в студии разбирались, при каких условиях использование ZTNA необходимо и оправданно.

Рисунок 1. Эксперты отрасли в студии Anti-Malware.ru

Спикеры прямого эфира:

- Павел Коростелев, руководитель отдела продвижения продуктов, «Код Безопасности»;

- Виталий Даровских, менеджер по развитию продукта, UserGate;

- Максим Ефремов, заместитель генерального директора по информационной безопасности, «ИТ-Экспертиза»;

- Александр Баринов, директор портфеля продуктов сетевой безопасности, ГК «Солар»;

- Виталий Моргунов, руководитель отдела детектирования сложных угроз, «Лаборатория Касперского».

Ведущий и модератор дискуссии — Руслан Иванов, независимый эксперт.

Концепция Zero Trust

Что такое Zero Trust

Павел Коростелев:

— Концепция Zero Trust предполагает идентификацию каждого пользователя при доступе к любому ресурсу, причём это необходимо делать регулярно — то есть мы по умолчанию не доверяем пользователю, но после того как он проходит аутентификацию, разрешаем ему доступ. Таким образом мы сильно ограничиваем презумпцию доверия. Это перекликается с принципом минимально необходимых прав, но концепция Zero Trust в отличие от него предполагает, что при очередной проверке мы можем лишить пользователя полномочий.

Павел Коростелев, руководитель отдела продвижения продуктов, «Код Безопасности»

Виталий Даровских отметил, что оборудование и операционная система тоже должны подпадать под принцип Zero Trust.

Виталий Моргунов:

— В рамках Zero Trust мы никому не доверяем и всегда проверяем. Этот подход сильно усложняет жизнь злоумышленнику.

По словам Максима Ефремова, эта концепция стала наиболее актуальной при COVID-19, когда все перешли на удалённую работу и компаниям стало важно обезопасить себя от несанкционированного доступа, а также от утечек конфиденциальной информации.

Максим Ефремов, заместитель генерального директора по информационной безопасности, «ИТ-Экспертиза»

Zero Trust — это набор не только инструментов, но и организационных мер, которые заставляют компанию работать иначе: например, выстраивать матрицу доступа пользователей к своим системам.

Zero Trust в России

Самая большая особенность интерпретации Zero Trust в России — это агентский подход в 99 % случаев. Также отечественные компании используют собственную инфраструктуру, а западные сосредотачивают всё в облаках, поэтому иностранные решения в большей степени ориентированы на обеспечение безопасной интеграции с облачными решениями.

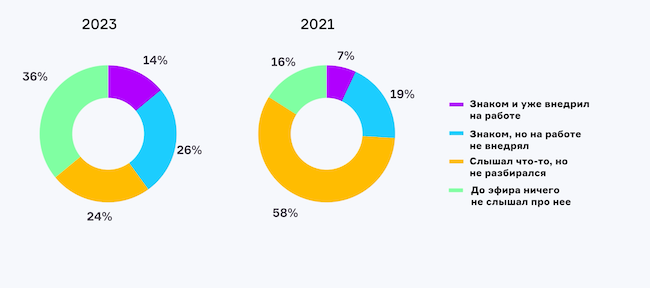

Большая часть зрителей эфира (36 %) ничего не слышали о Zero Trust. Знакомы с концепцией, но ещё не внедрили ничего подобного 26 %, а 24 % респондентов только что-то слышали об этом. Лишь 14 % уже внедрили Zero Trust на работе.

В 2021 году выпуск AM Live о «нулевом доверии» собрал иную аудиторию: тогда 58 % из тех, кто пришёл послушать экспертов, слышали об архитектуре Zero Trust, но не вникали в концепцию. 19 % были знакомы с идеей, но не внедряли её, а ничего не слышавших было 16 %. 7 % тогдашних респондентов уже внедрили Zero Trust.

Рисунок 2. Насколько хорошо вы знакомы с архитектурой Zero Trust?

Александр Баринов:

— Если раньше мы говорили, что отстаём от западных технологий лет на пять, то сейчас российские вендоры догоняют их. Но пока есть куда расти — например, до облаков. Через какое-то время у нас также появятся моновендорные истории.

Что такое ZTNA (Zero Trust Network Access)?

Сетевой доступ с «нулевым доверием» (ZTNA) — это концепция сетевой безопасности, сосредоточенная на поддержании строгого контроля доступа и механизмов аутентификации независимо от того, находится ли пользователь или устройство внутри или за пределами периметра сети.

По сравнению с виртуальными частными сетями (VPN), через которые можно подключиться сразу ко всей локальной сети, ZTNA предоставляет права гранулированно и по умолчанию запрещает доступ к приложениям и данным.

ZTNA может работать вместе с другими функциями безопасности приложений, такими как межсетевые экраны веб-приложений, защита от DDoS-атак и др.

Какие сценарии применения ZTNA существуют?

По мнению Виталия Моргунова, основные сценарии использования ZTNA — те, которые порождены проблемами: VPN-клиенты, внутренние инфраструктурные элементы, мобильные устройства и т. д. ZTNA призвана решать такие проблемы.

Павел Коростелев:

— В целом сценариев пять: удалённый доступ сотрудников, межоблачное взаимодействие, доступ подрядчиков, взаимодействие двух организаций между собой и локальный доступ.

По мнению Максима Ефремова, компания для начала сама должна понять, от чего она хочет защититься.

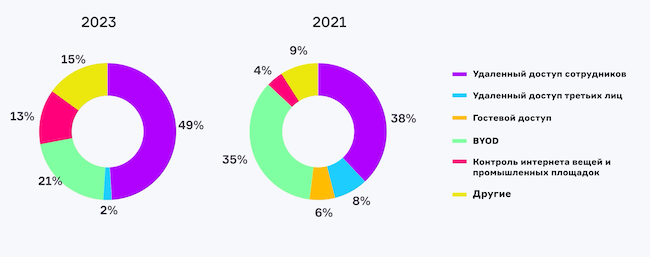

Большая часть зрителей (49 %) считают, что удалённый доступ сотрудников — самый перспективный сценарий применения ZTNA. Для 21 % респондентов на первом месте BYOD (работа с личными устройствами), для 13 % — контроль интернета вещей и промышленных площадок. 2 % опрошенных считают, что самый перспективный сценарий — это удалённый доступ третьих лиц. 15 % зрителей не нашли подходящего варианта ответа.

В 2021 году большинство голосов (38 %) тоже осталось за удалённым доступом сотрудников. Ещё 35 % зрителей выдвинули на первое место BYOD. Остальные варианты ответа тогда не превысили уровня 10 %.

Рисунок 3. Какие сценарии применения ZTNA кажутся вам наиболее перспективными?

Чем больше мы доверяем пользователю, тем менее сложными у него будут аутентификация и пароли. Однако чем больше у компаний требований к безопасности, тем сильнее организационная зрелость влияет на управляемость систем и процессов, отметил Руслан Иванов.

Руслан Иванов, независимый эксперт, ведущий и модератор дискуссии

Когда применение концепции ZTNA невозможно?

Если у компании плоская инфраструктура или невозможно составить матрицу доступа, то применять концепцию ZTNA не нужно. Также в этом нет смысла при наличии небольшой ИТ-инфраструктуры, где нет таких проблем с безопасностью, как в крупных компаниях.

ZTNA в основном применяется уже зрелыми компаниями, которые понимают, зачем им нужны такие инструменты и какие задачи они будут решать.

Практика ZTNA

Каковы этапы реализации концепции ZTNA, с чего начать?

По мнению Виталия Моргунова, нужно начинать с построения профиля злоумышленника. Тогда появится понимание, что нужно защищать и от чего. Далее компания внедряет антивирусы и прочие ИБ-решения, и только после этого можно переходить к ZTNA.

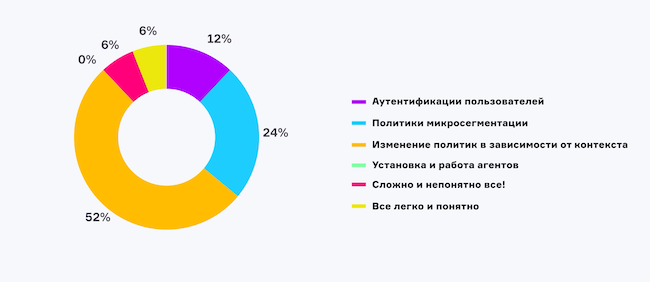

Согласно результатам опроса во время эфира, большинству зрителей (52 %) самым сложным аспектом ZTNA кажется изменение политик в зависимости от контекста. Для 24 % трудности связаны с политиками микросегментации, а для 12 % — с аутентификацией пользователей. Тех, кому всё сложно и непонятно, и тех, для кого всё легко и понятно, оказалось поровну — по 6 %.

Рисунок 4. Что в применении ZTNA кажется вам наиболее сложным?

По мнению экспертов, реализация модели «нулевого доверия» — это постоянный процесс.

Виталий Даровских добавил, что крупные предприятия отводят на достижение результата примерно три года. По его словам, первый этап, на котором достигается понимание угроз и масштаба проблемы, а также происходит постановка цели, занимает от полугода. Через три месяца концепцию защиты начинают реализовывать.

Виталий Даровских, менеджер по развитию продукта, UserGate

Какие компетенции нужны?

Для того чтобы реализовать концепцию Zero Trust, необходимо иметь команду из бизнес-аналитика, безопасника с моделью угроз и матрицей доступа, айтишника с инвентаризационным списком всей инфраструктуры компании, а также сетевика, который определит, какие элементы этой инфраструктуры наиболее уязвимы.

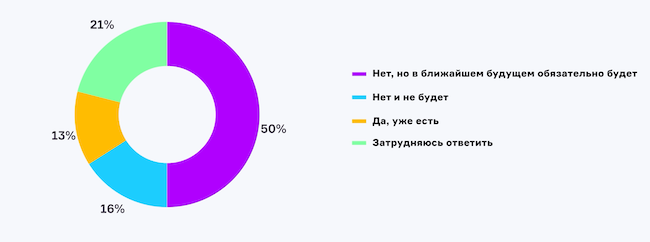

По данным опроса, ровно половина зрителей считает, что у отечественных разработчиков нет ZTNA, но скоро она появится. 16 % убеждены, что её у российских вендоров нет и не будет. 13 % считают, что ZTNA уже есть. 21 % опрошенных не смог ответить на этот вопрос.

Рисунок 5. Считаете ли вы, что у российских вендоров есть ZTNA?

Прогнозы по трансформации концепции ZTNA

Виталий Даровских:

— Если говорить о технической составляющей, то ZTNA будет включать в себя всё больше решений даже не из ИТ и ИБ. Это возникнет из потребности в уменьшении стоимости обслуживания, в увеличении полезности решения и степени автоматизации.

Александр Баринов:

— Я хотел бы выделить локальный тренд: в России поначалу будут собираться ZTNA из «зоопарков» отдельных решений силами интеграторов. Это будет трудно, больно, тяжело и долго. Затем тренд уйдёт в сторону моновендорности.

Александр Баринов, директор портфеля продуктов сетевой безопасности, ГК «Солар»

Павел Коростелев:

— Вскоре российские решения уйдут в облака. Сейчас уже многие компании к этому идут. Также «Гостех» с 2024 года начнёт нагонять всех вендоров. В долгосрочной перспективе, не ранее 2030 года, вопрос внутренней сегментации сети будет решаться с помощью ZTNA — то есть всех локальных пользователей будут считать удалёнными, и это будет серьёзным сломом идеологии.

Виталий Моргунов:

— Я считаю, что ZTNA будет обрастать интересными интеграциями, которые будут поставлять всё больше контекста для более гибкого управления доступом. ZTNA также имеет право быть в концепции XDR.

Виталий Моргунов, руководитель отдела детектирования сложных угроз, «Лаборатория Касперского»

Итоги эфира

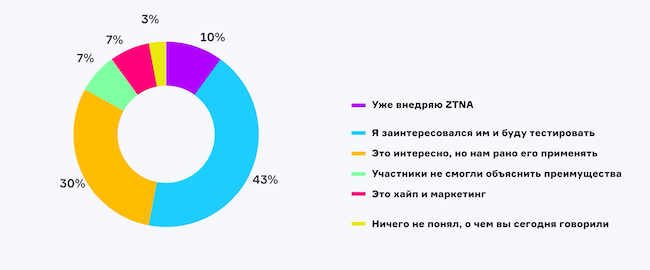

По данным финального опроса зрителей AM Live, 43 % заинтересовались ZTNA и будут её тестировать. 30 % опрошенных посчитали концепцию интересной, но пока ненужной; 10 %, наоборот, уже внедряют такие решения. 7 % ответили, что участники не смогли донести до них преимущества ZTNA, ещё столько же назвали тему хайпом и маркетингом. Остальные 3 % ничего не поняли.

Рисунок 6. Что вы думаете о ZTNA после эфира?

Выводы

ZTNA позволяет организовывать работу более безопасно и снижать вероятность возникновения инцидентов. Этот инструмент просто необходим компаниям с развитой ИТ-инфраструктурой, в том числе при работе с контрагентами, которые получают доступ к системам и данным. Концепция ZTNA — это современный подход к предоставлению доступа в условиях необходимости постоянной защиты инфраструктуры.

Проект AM Live на этом не останавливается. Эксперты отрасли скоро снова соберутся в нашей студии и обсудят актуальные темы российского ИБ-рынка. Будьте в курсе трендов и важных событий. Для этого подпишитесь на наш YouTube-канал. До новых встреч!