Защита корпоративного периметра является ключевым вопросом при обеспечении безопасности организации. Однако использование облачных вычислений, виртуализации и технологий для удалённой работы размывают границы периметра. В результате традиционные подходы теряют свою эффективность. Для адаптации к новым условиям и реализации доступа к инфраструктуре в соответствии с современными стандартами безопасности появилась концепция сетевого доступа с нулевым доверием (Zero Trust Network Access, ZTNA).

- Введение

- Концепция нулевого доверия (Zero Trust)

- Сетевой доступ с нулевым доверием (Zero Trust Network Access)

- Мировой рынок решений Zero Trust Network Access

- Российский рынок решений, применяемых в Zero Trust Network Access

- Обзор зарубежных решений Zero Trust Network Access

- 6.1. Akamai Enterprise Application Access

- 6.2. Cisco Zero Trust

- 6.3. Citrix Secure Workspace Access

- 6.4. Cloudflare Access

- 6.5. ForcePoint Private Access

- 6.6. Microsoft Azure AD Application Proxy

- 6.7. Netfoundry Zero Trust Networking Platform

- 6.8. Netskope Private Access

- 6.9. Safe-T ZoneZero

- 6.10. Symantec Secure Access Cloud

- Обзор российских решений, применяемых в Zero Trust Network Access

- Выводы

Введение

«Доверяй, но проверяй» — так говорится в известной русской пословице, которая в полной мере отражает суть традиционной защиты сетевого периметра: есть пользователи обычные, а есть привилегированные; соединения небезопасные и защищённые, инфраструктура внешняя и внутренняя. При такой модели создаётся иллюзия наличия так называемой «доверенной» зоны: обычно — внутренней или локальной сети. Для этого используются различные средства защиты периметра: межсетевые экраны, системы обнаружения и / или предотвращения вторжений, шлюзы безопасности и многие другие. Эффективность такой модели высока до тех пор, пока границы защиты чётко определены, а атакующий находится за пределами этих границ. Ведь при классическом подходе компрометация привилегированного пользователя может привести к полной компрометации всех систем инфраструктуры.

Что делать, если чётко определить границы защищаемого периметра невозможно? Если часть корпоративных ресурсов (или даже все) располагаются во внешних сетях и к ним необходимо организовать безопасный доступ? А если сотрудникам компании нужно быть в состоянии подключаться к инфраструктуре организации из любой точки мира?

Сейчас, в условиях широкого распространения облачных технологий (в том числе в виде SaaS-сервисов), виртуализации и «интернета вещей», а также концепции BYOD (Bring Your Own Device) и дистанционной работы, которые особенно способствуют увеличению количества используемых в рабочих целях мобильных и персональных устройств, происходит всё большее размытие или расширение границ сетевого периметра. Теперь защищать необходимо не только внутренние системы и устройства, но и внешние. В результате на смену традиционному приходит подход «никому не доверяй» или «не доверяй — всегда проверяй».

Концепция нулевого доверия (Zero Trust)

Концепция «полного недоверия» или модель «нулевого доверия» как обновление классического подхода к защите сетевого периметра была впервые предложена аналитиком Forrester Research Джоном Киндервагом (John Kindervag) в 2010 году и получила название Zero Trust (ZT). Ранее мы уже обсуждали эту концепцию, например в статьях «Модель Zero Trust: привычная защита сетевого периметра уже недостаточна» и «Сетевой доступ с нулевым доверием — маркетинговый термин или реальный инструмент?».

Основная идея ZT — это отсутствие безопасных зон или доверенных пользователей как внутри корпоративной сети, так и за её пределами. Поскольку наша тема связана именно с сетевым доступом, перечислим основные предположения концепции нулевого доверия, связанные с ним:

- внутренняя сеть предприятия не считается доверенной зоной;

- устройства во внутренней сети могут быть установлены и настроены не предприятием;

- нет пользователей и ресурсов, которым можно доверять по умолчанию;

- не все корпоративные ресурсы расположены во внутренней сети предприятия;

- все соединения могут быть перехвачены и модифицированы;

- нужно отслеживать состояние безопасности всех устройств и активов и проверять соответствие установленным политикам.

Заметим, что изначально ZT — это именно концепция, набор нечётких требований для организации безопасности корпоративной инфраструктуры и контроля доступа к ней, поэтому понимание с последующим внедрением принципов нулевого доверия на практике может происходить по-разному. Так, в 2018 году эксперт Forrester Чейз Каннингэм (Chase Cunningham) предложил расширенную концепцию ZT (Zero Trust eXtended, ZTX), которая позволила бы оценить соответствие реализации самой концепции ZT и эффективность её применения с точки зрения технических, структурных и организационных изменений.

На текущий момент признанной почти всеми игроками рынка моделью (или архитектурой), позволяющей применить идеи ZT на практике, является Zero Trust Network Access (ZTNA). При интеграции концепции ZTNA в ИТ-инфраструктуре применяются не только традиционные технологии по защите сетевого периметра (например, проксирования, NAC, межсетевых экранов) и механизмы аутентификации: также обязательными являются постоянные проверки соответствия состояния рабочих станций и узлов установленным политикам безопасности и анализ сетевого трафика. Одной из основных отличительных черт решений реализующих модель ZTNA от традиционных средств является хорошая масштабируемость.

Сетевой доступ с нулевым доверием (Zero Trust Network Access)

21 апреля 2021 года мы проводили онлайн-конференцию AM Live «Сетевой доступ с нулевым доверием», в рамках которой эксперты обсудили само понятие ZTNA: принципы сетевого доступа с нулевым доверием, его архитектуру, технические особенности, основные моменты или проблемы, возникающие при внедрении этой модели, а также тенденции по развитию и распространению решений её реализующих.

Как мы сказали ранее, ZTNA служит для реализации принципов нулевого доверия на практике и является некоторым «сужением» понятия ZT. То есть это — модель для предоставления более контролируемого доступа как снаружи, так и изнутри сетевого периметра к ресурсам, которые минимально необходимы пользователям для решения их задач.

Основные принципы Zero Trust Network Access

Модель сетевого доступа с нулевым доверием строится, как нетрудно понять, на идеях ZT. Мы кратко описали базовые принципы, которые позволяют построить инфраструктуру на основе ZTNA.

- Сегментация защищаемой области: вместо того чтобы пытаться охватить весь периметр сразу, разделите его на микропериметры (приложение, устройство, система, сеть и т. п.), для каждого из которых могут быть установлены свои политики безопасности, средства защиты и контроля.

- Обязательное шифрование: все соединения и весь сетевой трафик должны быть зашифрованы, чтобы избежать их модификации.

- Контроль доступа: необходимо проводить обязательную проверку всех пользователей, систем, приложений, устройств и процессов при каждом подключении к любому из защищаемых ресурсов.

- Принцип наименьших привилегий на всех уровнях: если выданы минимально необходимые права, то компрометация пользователя или системы не приведёт к компрометации всей инфраструктуры.

- Тотальный контроль: постоянный сбор и анализ событий, поведения и состояния всех компонентов инфраструктуры обеспечит возможность своевременно реагировать на инциденты в безопасности в случае их возникновения.

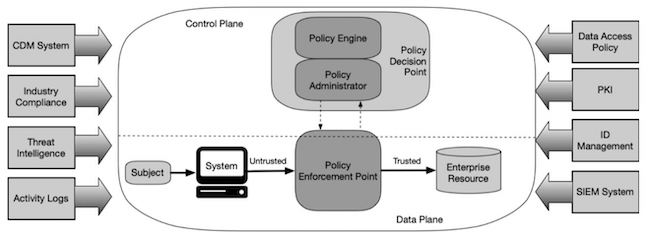

Архитектура и составные компоненты Zero Trust Network Access

Обязательными логическими компонентами модели ZTNA выступают ядро политик (Policy Engine, PE; управляет политиками доступа на уровне пользователей, устройств, систем и приложений) и агент администрирования (Policy Administrator, PA; применяет назначенные политики, осуществляет контролируемый доступ к ресурсам и мониторинг состояний объектов и субъектов доступа). Вместе они формируют точку принятия решений (Policy Decision Point, PEP), в которой пользователь или устройство проходят проверку для доступа к следующему этапу: точке реализации политики (Policy Enforcement Point, PEP; отвечает за подключение к корпоративному ресурсу и отключение от него на основе команд от PA, а также за мониторинг состояния).

Эти три компонента в совокупности образуют систему, которую можно сравнить с «контрольно-пропускным пунктом». Примером такого «КПП» между пользователем и корпоративным сервисом могут служить, например, межсетевой экран нового поколения (Next Generation Firewall, NGFW) или брокер безопасного облачного доступа (Cloud Access Security Broker, CASB).

Множество других компонентов, представленных на рисунке 1 по краям, не являются обязательными. Они могут предоставлять дополнительную информацию, важную для выработки политик, идентификации и принятия решений о предоставлении доступа к корпоративным ресурсам.

Рисунок 1. Архитектура Zero Trust Network Access (взято из NIST SP 800-207)

Развёртывание модели Zero Trust Network Access

На данный момент наиболее распространены два подхода к развёртыванию модели сетевого доступа с нулевым доверием — в зависимости от того, нужно ли устанавливать на устройство, с которого планируется получать доступ к корпоративным ресурсам, дополнительное программное обеспечение (агент), которое отвечает за аутентификацию, установку соединения, шифрование, мониторинг состояния и т. п.

В первом случае пользователь или устройство самостоятельно инициирует подключение с помощью заранее установленного агента. Такой подход является наиболее близким к модели программно определяемого (динамически изменяемого в зависимости от различных условий) периметра (Software Defined Perimeter, SDP), разработанного для управления доступом с помощью аутентификации, доступа на основе идентификации и динамически создаваемых возможностей подключения.

Среди преимуществ архитектуры ZTNA с использованием агентов выделим наличие полного контроля над устройствами, а также сложность подключения неверифицированного устройства. С другой стороны, это же является и недостатком для предприятия, потому что накладывает дополнительные ограничения: либо агент должен быть совместим с различными операционными системами и версиями, либо для доступа к корпоративным ресурсам организация должна предоставлять устройства с поддерживаемыми версиями ОС и своевременно устанавливать на них обновления безопасности.

Другой подход — это предоставление решений на основе ZTNA в формате облачных сервисов или услуг. В этом случае создаётся логическая граница доступа вокруг корпоративных ресурсов в облачной инфраструктуре или центре обработки данных (ЦОД) таким образом, что они оказываются скрытыми от внешнего пользователя. Доступ сотрудников, контроль сетевого трафика, сканирование подключаемых систем осуществляются с помощью посредника, например CASB.

Преимущества архитектуры ZTNA как облачного сервиса — это быстрота и лёгкость развёртывания, относительная дешевизна, централизованное управление, хорошая масштабируемость, отсутствие необходимости устанавливать дополнительное программное обеспечение (соответственно, это снимает ограничения на подключаемые устройства и удобно при организации принципов BYOD или дистанционной работы сотрудников). Из недостатков отметим отсутствие контроля над субъектами доступа в режиме реального времени, что несколько снижает уровень защищённости. Также отсутствие предустановленных агентов повышает возможности осуществления атак типа «отказ в обслуживании».

Реализация Zero Trust Network Access на практике

Для полной интеграции принципов нулевого доверия в корпоративную инфраструктуру нужно, по сути, полностью её перестроить: изменить архитектуру внутренней сети, поменять оборудование, принятые стратегии безопасности, может быть, даже подход сотрудников к работе с ресурсами предприятия. Этот процесс невозможен для большинства крупных компаний, поскольку не только занимает продолжительное время, но и является крайне дорогостоящим.

Другой вариант — модернизировать существующую инфраструктуру на основе уже имеющихся ресурсов и возможностей — кажется более разумным и реализуемым. Для успешного внедрения принципов ZTNA прежде всего нужно обновить стратегию информационной безопасности предприятия в целом и каждый её элемент для соответствия принципам нулевого доверия. Затем анализ компонентов ИТ-инфраструктуры покажет, какое оборудование и уже реализованные технологии могут быть использованы для построения сетевого доступа с нулевым доверием, а что нужно заменить.

Среди механизмов, которые нужно внедрить в первую очередь, отметим следующие:

- идентификация всех пользователей и устройств;

- контроль доступа подключаемых устройств на основе их состояния, соответствия принятым политикам безопасности, результатам сканирования на наличие уязвимостей и других;

- сегментация корпоративной сети, включая центры обработки данных;

- контроль доступа по принципам BYOD;

- аутентификация и авторизация каждой системы, устройства и пользователя при взаимодействии с корпоративными сервисами и инфраструктурой;

- контроль доступа к данным;

- мониторинг сетевого трафика.

Таким образом, компании могут начать внедрять модель ZTNA (например, для защиты облачных ресурсов и дистанционного доступа), комбинируя её с традиционными подходами к защите корпоративного периметра.

Мировой рынок решений Zero Trust Network Access

Несмотря на то что концепция нулевого доверия появилась уже более десяти лет назад, именно события 2020 года (а именно пандемия COVID-19 и необходимость массового перевода сотрудников на удалённую работу) стали основным движущим моментом в развитии решений реализующих принципы ZTNA для обеспечения сетевой безопасности.

Согласно исследованию Gartner, ожидается, что к 2023 году 60 % компаний уйдут от использования VPN для доступа к корпоративным ресурсам и станут применять решения на основе сетевого доступа с нулевым доверием. Компания PulseSecure в отчёте «2020 Zero Trust Access Report» сообщает, что около 72 % организаций-респондентов планируют использовать идеи нулевого доверия для снижения рисков в информационной безопасности.

Вендоры предлагают решения для реализации принципов ZTNA в двух основных вариантах: как облачный сервис и как отдельное самостоятельное решение, администрируемое и поддерживаемое организацией-заказчиком, которое, однако, в большинстве случаев можно интегрировать с публичной облачной инфраструктурой. Кроме того, ZTNA является одним из ключевых компонентов Secure Access Service Edge (SASE) — комплексного подхода к обеспечению облачной безопасности, предложенного исследовательской компанией Gartner в 2019 году. Помимо ZTNA обязательными компонентами SASE являются система SD-WAN (Software-Defined Wide Area Network), шлюз безопасности (Secure Web Gateway, SWG), решение для безопасного доступа к облаку (CASB) и облачный межсетевой экран (Firewall-as-a-Service, FWaaS).

Мы перечислили в таблице 1 наиболее известные решения, реализующие принципы ZTNA.

Таблица 1. Наиболее известные решения, реализующие Zero Trust Network Access

| Вендор | Решение | Тип |

| Akamai | Enterprise Application Access (EAA) | Облачный сервис |

| Cato Networks | Optimized and Secure Remote Access (SDP) | |

| Cisco | Cisco Zero Trust | |

| Citrix | Citrix Secure Workspace Access | |

| Cloudflare | Cloudflare Access | |

| BeyondCorp | ||

| ForcePoint | ForcePoint Private Access | |

| InstaSafe | InstaSafe Secure Access | |

| Netskope | Netskope Private Access | |

| Netfoundry | Zero Trust Networking Platform | |

| Symantec (Broadcom) | Symantec Secure Access Cloud | |

| Thales | SafeNet Trusted Access | |

| Versa | Versa Secure Access | |

| Zscaler | Zscaler Private Access | |

| Microsoft | Azure Active Directory (AD) Application Proxy | Автономное (standalone) решение |

| Pulse | Pulse SDP | |

| Safe-T | ZoneZero | |

| Verizon | Verizon SDP | |

| Check Point | Check Point Harmony Connect (ранее — CloudGuard Connect) | Сервис SASE |

| Fortinet | FortiSASE | |

| Palo Alto Networks | Prisma Access |

Мы уже рассматривали решения компаний Check Point, Fortinet и Palo Alto Networks в «Обзоре мирового рынка систем Secure Access Service Edge (SASE)» и поэтому не будем дублировать их описание в этой статье. Harmony (CloudGuard) Connect, FortiSASE и Prisma Access как SASE-сервисы реализуют сетевой доступ с нулевым доверием, который является обязательным компонентом решений этого класса.

Российский рынок решений, применяемых в Zero Trust Network Access

В России только малая часть организаций начала переходить на концепцию нулевого доверия в организации сетевой безопасности. Остальные пока не спешат перестраивать свою инфраструктуру по принципам ZTNA по разным причинам. В одном случае компании считают причины смены подхода к обеспечению сетевой безопасности недостаточно весомыми, в другом — не доверяют провайдерам облачных сервисов и услуг, опасаясь того, что конфиденциальная информация будет обрабатываться системой-посредником.

Ниже мы перечислили наиболее известные решения, реализующие ZTNA и доступные организациям на российском рынке:

- Akamai EAA;

- Check Point Harmony (CloudGuard) Connect;

- Citrix Secure Workspace Access;

- ForcePoint Private Access;

- Microsoft Azure AD Application Proxy;

- Netfoundry Zero Trust Networking Platform;

- Netskope Private Access;

- Palo Alto Prisma Access;

- Safe-T ZoneZero;

- SafeNet Trusted Access;

- Symantec Secure Access Cloud.

Поскольку ZTNA представляет собой модель, которую можно реализовывать отталкиваясь от уже имеющегося оборудования и технологий, то отметим отечественных производителей UserGate, «Код Безопасности», «ИнфоТеКС», решения которых могут быть использованы для реализации этой концепции.

Обзор зарубежных решений Zero Trust Network Access

Далее мы приводим краткое описание наиболее известных решений для реализации ZTNA, представленных в России. Обратим особое внимание на то, что, как уже говорилось выше, мы не будем дублировать здесь описания решений Check Point Harmony (CloudGuard) Connect, Fortinet FortiSASE и Palo Alto Networks, поскольку они были включены в опубликованный ранее «Обзор мирового рынка систем Secure Access Service Edge (SASE)».

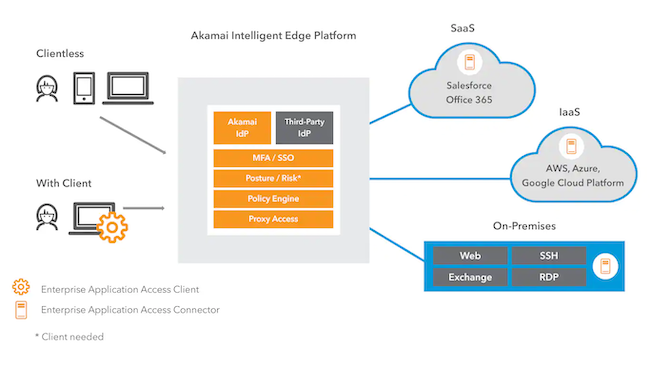

Akamai Enterprise Application Access

Решение Akamai EAA входит в состав платформы Akamai Intelligent Edge, служащей для построения и оптимизации концепции SASE. Это — облачный сервис, который скрывает корпоративные ресурсы, предоставляя доступ к ним в соответствии с установленными политиками безопасности. Akamai EAA реализует такие функции, как технология единого входа (Single Sign-On, SSO), доступ на основе идентификации, защита приложений, управление видимостью и контроль устройств в рамках единого сервиса.

Рисунок 2. Схема Akamai EAA

Akamai EAA состоит из трёх основных компонентов:

- Первый связан с передачей данных между пользователями и приложениями, их защитой и оптимизацией работы сервиса.

- Второй компонент нужен для контроля устройств и пользователей, логирования, а также для управления конфигурацией сети.

- Последняя составляющая EAA отвечает за реализацию единого входа, аутентификацию и предоставление доступа к приложениям.

Подробную информацию об Akamai EAA можно найти здесь.

Cisco Zero Trust

Решение Cisco Zero Trust для безопасного доступа пользователей и устройств к корпоративным ресурсам может быть интегрировано с SASE-сервисом Cisco, а может быть использовано отдельно от него.

Cisco Zero Trust позволяет реализовывать доступ на основе политик безопасности, контролировать пользователей, устройства, системы и другие ресурсы в корпоративной среде, а также осуществлять подробное журналирование событий, получать отчёты и предупреждения на их основе, чтобы эффективно обнаруживать угрозы и своевременно инициировать процедуру реагирования на них.

Рисунок 3. Схема решения Cisco Zero Trust

Cisco Zero Trust — это комплекс из трёх продуктов, которые могут быть развёрнуты как в облачной инфраструктуре, так и локально:

- Cisco Duo обеспечивает защиту сотрудников и их устройств от кражи учётных данных, фишинга и других подобных атак, в которых используются идентификационные сведения. Обязательным условием предоставления доступа к корпоративным приложениям является прохождение процедуры идентификации, в результате которой система назначает устройствам уровни доверия.

- Cisco Secure Workload (Tetration) отвечает за микросегментацию в облачной инфраструктуре и сегментацию приложений, а также за контроль и защиту рабочих нагрузок.

- Cisco Software-Defined (SD) Access реализует модель программно определяемого доступа для защиты рабочей среды и является основным местом управления доступом. Он служит для сегментации сети, даёт полную информацию о пользователях и устройствах, помогает определять угрозы и контролировать все подключения в сети.

Подробную информацию о Cisco Zero Trust можно найти здесь.

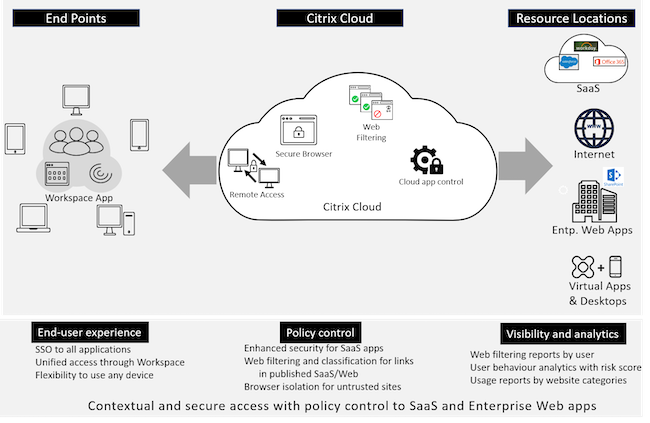

Citrix Secure Workspace Access

Citrix Secure Workspace Access является альтернативой технологии VPN и применяет концепцию ZT для безопасного доступа к корпоративным приложениям с использованием устройств управляемых организацией, неуправляемых и личных.

Рисунок 4. Схема решения Citrix Secure Workspace Access

Это решение представляет собой глобальный комплексный облачный сервис, отвечающий требованиям по обеспечению безопасности в современных организациях. Citrix Secure Workspace Access включает в себя следующие элементы:

- веб-шлюз безопасности,

- межсетевой экран следующего поколения (NGFW),

- брокер безопасного облачного доступа (CASB),

- систему предотвращения утечек данных (Data Loss Prevention, DLP),

- изолированную песочницу для защиты пользователей от вредоносных программ, снижения производительности и кражи данных,

- систему обнаружения атак.

Подробную информацию о Citrix Secure Workspace Access можно найти здесь.

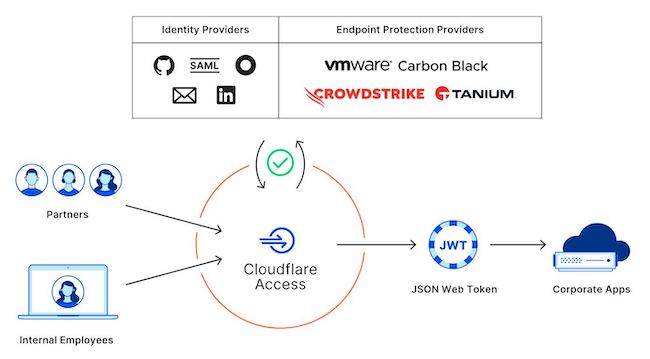

Cloudflare Access

Облачный сервис Access компании Cloudflare выступает как альтернатива использованию технологии VPN при организации удалённого доступа сотрудников. Cloudflare Access позволяет контролировать каждого пользователя, подключаемого к корпоративным приложениям, ограничивая его доступ к конфиденциальной информации или ресурсам.

Рисунок 5. Схема работы сервиса Cloudflare Access

Cloudflare Access поддерживает множество источников идентификации (например, Okta, Google, Facebook, «Яндекс»). Для проверки состояния подключаемого устройства на соответствие установленным политикам безопасности могут использоваться такие решения, как Microsoft Azure AD, SentinelOne, Tanium и другие.

Подробную информацию о Cloudflare Access можно найти здесь.

![]()

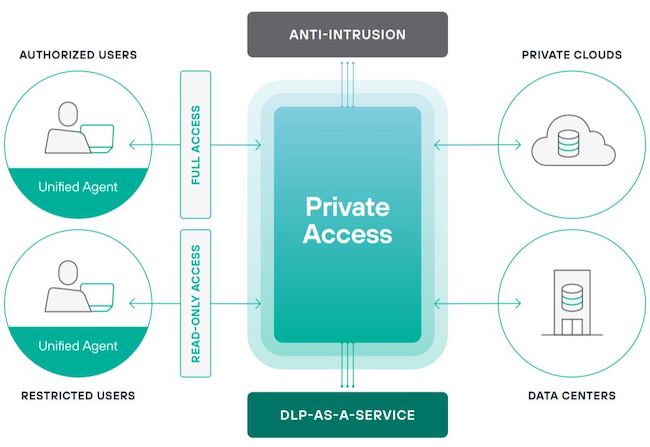

ForcePoint Private Access

Решение Private Access компании ForcePoint является компонентом SASE-сервиса Dynamic Edge Protection, который реализует модель ZTNA. Однако оно может использоваться как самостоятельный облачный сервис для реализации безопасного подключения сотрудников в рамках организации удалённой работы.

Рисунок 6. Схема работы сервиса Private Access

Private Access позволяет реализовать гибкую модель управления доступом пользователей к корпоративным ресурсам (например, можно настроить правила, разрешающие неавторизованным пользователям видеть часть информации).

Подробную информацию о ForcePoint Private Access можно найти здесь.

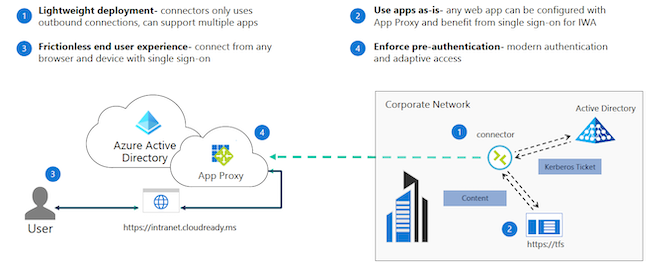

Microsoft Azure AD Application Proxy

Компания Microsoft одной из первых начала трансформировать ИТ-инфраструктуру в соответствии с принципами сетевого доступа с нулевым доверием.

Решение Azure Active Directory Application Proxy реализует безопасный удалённый доступ к корпоративным веб-приложениям с использованием технологии единого входа (SSO).

Рисунок 7. Архитектура Microsoft Azure AD Application Proxy

Мы перечислим далее компоненты этого решения:

- Active Directory выполняет аутентификацию доменных учётных записей.

- Azure AD осуществляет облачную проверку подлинности с помощью каталога.

- Application Proxy как часть Azure AD — это служба проксирования, которая позволяет пользователям получать доступ к приложениям при входе с использованием своей учётной записи Azure AD.

- Соединитель Application Proxy представляет собой упрощённый агент, который, если настроен единый вход, взаимодействует с AD для выполнения дополнительной аутентификации.

Подробную информацию о Microsoft Azure Active Directory Application Proxy можно найти здесь.

![]()

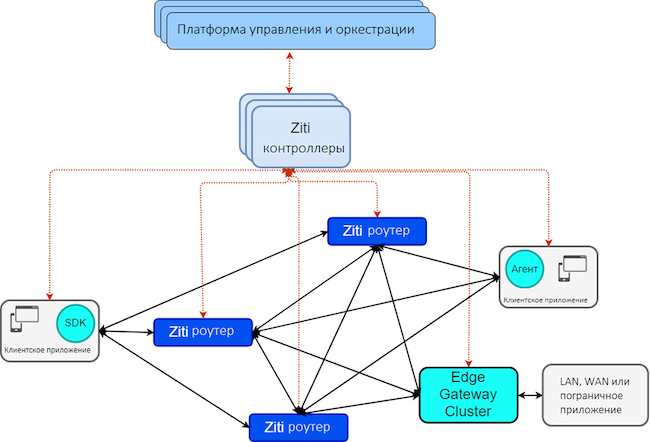

NetFoundry Zero Trust Networking Platform

Платформа Zero Trust Networking компании NetFoundry (официальным дистрибьютором в РФ является Fortis) представляет собой облачный сервис для обеспечения безопасности по принципам концепции нулевого доверия при построении программно определяемых сетей и для улучшения сетевой производительности. В основе платформы лежит сеть т. н. Ziti-роутеров, которые выстраивают соединение в соответствии с принципами ZTNA, оставаясь полностью невидимыми для внешних запросов и пользователей, не связанных с конкретным доступом.

Для получения оптимального соотношения скорости и надёжности удалённого соединения внутренние алгоритмы подбирают транспортный протокол под конкретное приложение (например, UDP, QUIC). В результате можно существенно увеличить скорость подключения относительно стандартного VPN-подхода.

Рисунок 8. Архитектура NetFoundry Zero Trust Networking Platform

Компоненты NetFoundry перечислены ниже:

- Платформа управления и оркестровки (NetFoundry Managed and Orchestration Platform, MOP) предоставляет API и интерфейсы для настройки сети пользователям и разработчикам.

- NetFoundry Ziti Edge — набор пограничных модулей предоставления доступов.

- Платформа Fabric с набором Ziti-роутеров для обеспечения надёжности и безопасности предоставления доступа через интернет (NetFoundry Ziti Fabric). Она включает в себя динамические автономные системы, а также доступные через интернет программно определяемые сети.

Подробную информацию о NetFoundry Zero Trust Networking можно найти здесь.

![]()

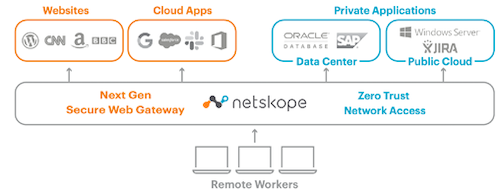

Netskope Private Access

Облачный сервис Netskope Private Access, построенный на принципах ZTNA, предоставляет доступ к приложениям и данным в облачной инфраструктуре или центре обработки данных.

Это решение обеспечивает бесперебойное прямое соединение для аутентифицированных пользователей в облачной инфраструктуре, за счёт чего снижаются бизнес-риски и упрощается ИТ-инфраструктура (не нужно использовать оборудование для реализации VPN).

Рисунок 9. Архитектура Netskope Private Access

Подробную информацию о Netskope Private Access можно найти здесь.

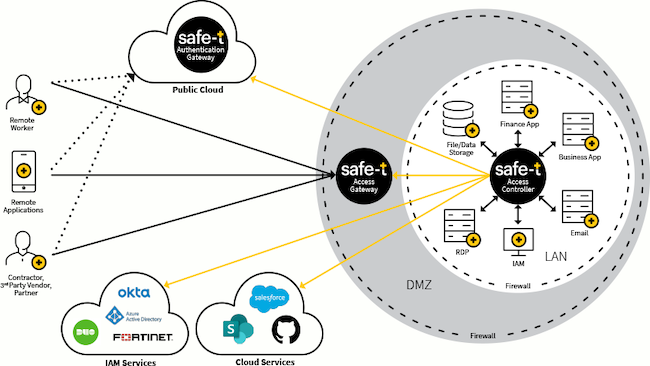

Safe-T ZoneZero

Совсем недавно мы опубликовали обзор программной платформы Safe-T ZoneZero. Это — обособленное решение компании Safe-T Group (официальным дистрибьютором в РФ является Fortis) для управления средой доступа между пользователями, устройствами, системами и другими корпоративными ресурсами.

Платформу можно как устанавливать поверх текущей ИТ-инфраструктуры на основе уже применяемых решений (так называемое «бесшовное» внедрение ZTNA), так и использовать в качестве основы при реализации концепции с нуля.

Рисунок 10. Архитектура платформы Safe-T ZoneZero

Компоненты Safe-T ZoneZero перечислены ниже:

- Контроллер доступа (Access Controller) находится в локальной корпоративной сети и инициирует соединение и процесс передачи сетевого трафика таким образом, чтобы скрыть корпоративные ресурсы.

- Шлюз доступа (Access Gateway) разворачивается в «демилитаризованной зоне» (DMZ) и является интерфейсом доступа пользователей изо внешней сети к корпоративным ресурсам и службам.

- Шлюз аутентификации (Authentication Gateway) также развёрнут в «демилитаризованной зоне» или в облачной инфраструктуре и реализует механизмы аутентификации пользователей.

Подробную информацию о Safe-T ZoneZero можно найти здесь.

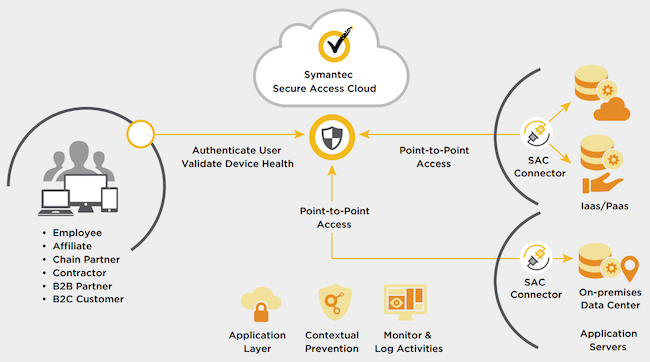

Symantec Secure Access Cloud

Комплексное решение Secure Access Cloud компании Symantec по безопасному удалённому подключению без использования агентов, управлению корпоративными ресурсами и сервисами построено на принципах нулевого доверия.

Рисунок 11. Архитектура платформы Symantec Secure Access Cloud

Среди компонентов платформы отметим встроенную многофакторную аутентификацию Symantec (Symantec VIP) и коннектор для интеграции Secure Access Cloud с IT Management Suite — средством для управления подключёнными устройствами, данными и ресурсами с помощью консоли Symantec Management Console.

Подробную информацию о Symantec Secure Access Cloud можно найти здесь.

Обзор российских решений, применяемых в Zero Trust Network Access

Как уже было сказано, при внедрении концепции сетевого доступа с нулевым доверием используются уже существующие технологии и оборудование. Вопрос сводится исключительно к способам реализации. Рассмотрим, какие продукты и решения не позиционируются явно как те, что реализуют модель ZTNA, однако могут применяться для её внедрения в инфраструктуру предприятий, работающих в том числе с секретной информацией (например, государственных).

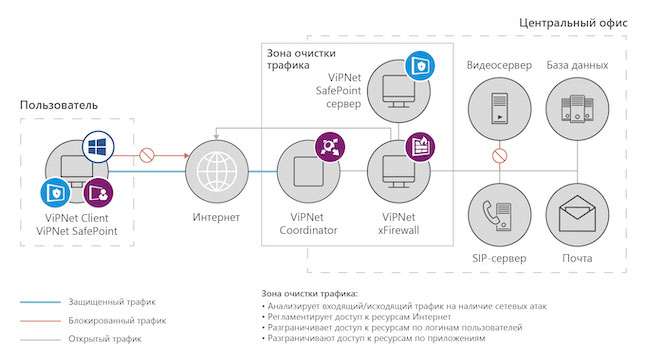

Комплекс продуктов виртуальной сети ViPNet от «ИнфоТеКС»

Компания «ИнфоТеКС» рассматривает ZTNA как архитектурное решение для обеспечения контроля доступа на уровне приложений. Перечислим те продукты виртуальной сети ViPNet, комбинация которых позволяет реализовать удалённый защищённый доступ с нулевым доверием при условии обеспечения безопасной передачи данных между её защищёнными сегментами:

- Программный комплекс ViPNet Client со входящим в его состав межсетевым экраном определяет сетевое окружение (SDP) при активации VPN, выстраивает VPN к корпоративным ресурсам и защищает рабочие места пользователей.

- Программно-аппаратный комплекс (ПАК) ViPNet Coordinator HW обеспечивает безопасность корпоративных ресурсов.

- Доступ пользователю предоставляется с использованием мультифакторной аутентификации (Multi-Factor Authentication, MFA), только через VPN и только к тем ресурсам корпоративной сети, которые входят в перечень разрешённых и могут управляться централизованно.

- ПАК ViPNet xFirewall (межсетевой экран следующего поколения, NGFW) служит для контроля пользователей на всех уровнях.

- Средство защиты информации от несанкционированного доступа ViPNet SafePoint обеспечивает безопасность устройств пользователей и, в комбинации с ViPNet Client, непрерывную оценку их защищённости.

Рисунок 12. Пример организации доступа к инфраструктуре посредством продуктов «ИнфоТеКС» с использованием зоны очистки трафика

Отметим, что продукты ViPNet используют гибкие настройки конфигурации и политик безопасности: прямой доступ устройства в интернет можно полностью блокировать и сделать возможным только через VPN и корпоративную зону очистки трафика (различные средства фильтрации).

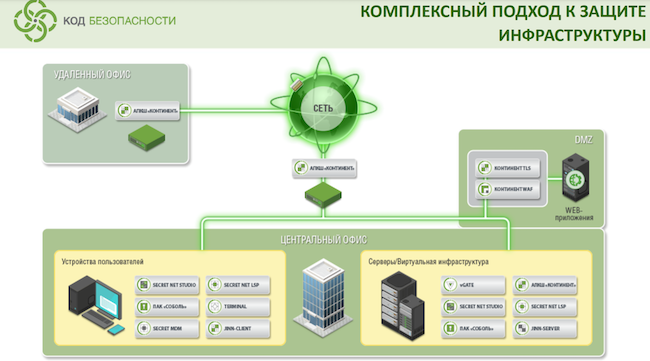

«Континент» и Secret Net Studio от «Кода Безопасности»

Ключевые продукты российского разработчика программных и аппаратных средств защиты информации «Код Безопасности» могут быть использованы для обеспечения безопасного удалённого доступа на принципах нулевого доверия в государственных структурах и других организациях.

Рисунок 13. Схема организации доступа к инфраструктуре с использованием продуктов «Кода Безопасности»

Речь идёт о комбинации системы защиты конфиденциальной информации Secret Net Studio и централизованного комплекса «Континент» для защиты сетевой инфраструктуры и создания VPN-сетей с использованием алгоритмов ГОСТ.

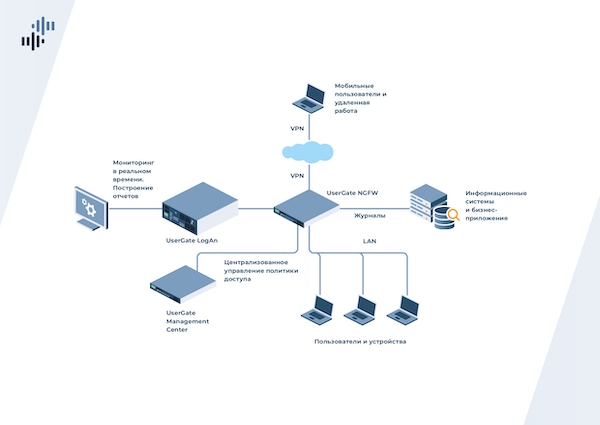

UserGate NGFW, UserGate LogAn и UserGate MC от UserGate

Продукты и решения компании UserGate позволяют интегрировать основные принципы концепции ZTNA в корпоративную инфраструктуру:

- Межсетевой экран следующего поколения UserGate NGFW реализует множество функций, включая те, что необходимо применять при следовании принципам сетевого доступа с нулевым доверием: это и микросегментация сети, и шифрование соединений и трафика, и гранулированная настройка доступа к корпоративным приложениям и сервисам (и управление им), и поддержка концепции BYOD, и идентификация и аутентификация (в том числе MFA) пользователей.

- Продукты UserGate Log Analyzer (LogAn) и UserGate Management Center (MC) позволяют контролировать все события в сети в режиме реального времени, выявлять инциденты в безопасности и оперативно реагировать на них.

Рисунок 14. Реализация концепции ZTNA с помощью продуктов и решений UserGate

Выводы

Мы видим, что концепция сетевого доступа с нулевым доверием, появившаяся как адаптация традиционного подхода к современным реалиям, является очень перспективной. Внедрение принципов Zero Trust Network Access (ZTNA) в корпоративную инфраструктуру позволяет сохранять высокий уровень безопасности несмотря на всё более «расползающиеся» границы сетевого периметра в условиях развития облачных технологий и дистанционной работы.

Логично, что вендоры решений и сервисов в сфере информационной безопасности отреагировали на рост интереса к модели сетевого доступа с нулевым доверием и выпустили продукты её реализующие. Таким образом, на мировом рынке сейчас представлено большое количество таких решений. В основном это — облачные сервисы, которые организуют защищённый доступ пользователей и устройств к корпоративным ресурсам.

Российским компаниям доступны сервисы таких вендоров, как Akamai, Check Point, Cisco, Citrix, Cloudflare, ForcePoint, Fortinet, McAfee, NetFoundry, Palo Alto Networks, Safe-T, Symantec, Zscaler. Среди отечественных производителей те продукты и решения, которые позволяют (хотя бы частично) интегрировать принципы сетевого доступа с нулевым доверием в корпоративную инфраструктуру, предоставляют компании «ИнфоТеКС», «Код Безопасности» и UserGate. Первая из них предлагает полноценное архитектурное решение для реализации удалённого доступа к корпоративным ресурсам на основе принципов Zero Trust.

Отметим, однако, что несмотря на возрастающую популярность концепции нулевого доверия, остаются организации, для которых традиционный подход к обеспечению информационной безопасности не теряет своей актуальности, потому что в них невозможны или неприемлемы ни облачные сервисы, ни удалённый доступ: военные структуры, некоторые государственные предприятия, компании работающие с засекреченной информацией.