Сертификат AM Test Lab

Номер сертификата: 530

Дата выдачи: 30.07.2025

Срок действия: 30.07.2030

- Введение

- Функциональные возможности HScan 2.3

- Архитектура HScan 2.3

- Системные требования HScan 2.3

- Лицензирование HScan 2.3

- Сценарии использования HScan 2.3

- 6.1. Начало работы

- 6.2. Работа с активами

- 6.3. Работа с уязвимостями

- 6.4. Работа с задачами

- 6.5. Управление системой

- Выводы

Введение

Редко когда прошедшая неделя не сопровождается информацией об обнаруженных уязвимостях в информационных системах, сетевом оборудовании или других элементах ИТ-инфраструктуры. Часть этих новостей касается брешей, обнаруженных как в операционных системах, так и в прикладном ПО. Другая часть касается использования эксплойтов киберпреступниками в рамках таргетированных атак.

Как следствие, важной частью борьбы с угрозами становится управление уязвимостями. Это комплексный процесс, включающий в себя несколько стадий — начиная от обнаружения брешей и заканчивая проверкой их фактического устранения ответственной службой.

О том, каким должен быть процесс управления уязвимостями (Vulnerability Management, VM) в 2025 году, мы говорили в одном из эфиров телепроекта AM Live.

Как показало исследование, проведённое компанией R-Vision, основным критерием при выборе инструмента управления уязвимостями для 78% организаций является качество сканирования, что подразумевает широкое покрытие операционных систем и приложений, высокую скорость и стабильность работы, а также минимальное количество ложных срабатываний. Именно эти характеристики большинству заказчиков хочется видеть в продуктах данного класса.

Мы уже рассматривали детально один из отечественных сканеров уязвимостей — HScan, вышедший на отечественный рынок в 2024 году. С тех пор система получила новые функциональные возможности, которые мы и изучим в этом обзоре.

Функциональные возможности HScan 2.3

В обзоре продукта в 2024 году мы рассматривали версию HScan 2.0.8 и среди функциональных возможностей выделяли управление активами, сканированием и модуль отчетов. Проанализируем, что появилось в системе с момента предыдущего обзора.

Система рабочих зон

Для более удобного управления активами в HScan 2.3 реализована система рабочих зон, используя которые можно отделить тестируемые инфраструктуры в зависимости от разработанного процесса сканирования. Зоны могут быть разделены географически, организационно, либо по иным признакам, разработанным владельцем процесса.

Рисунок 1. Рабочие зоны в HScan 2.3

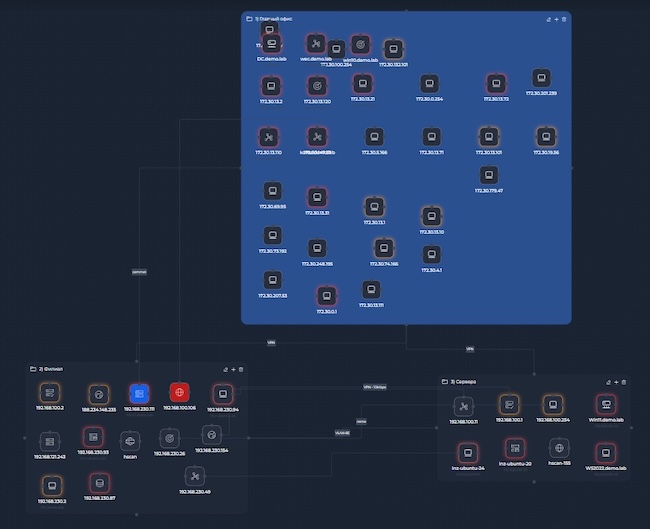

Топология активов

Для удобства работы с активами в системе появилась возможность построения топологии обнаруженных активов. В режиме редактирования можно обозначить связи между активами, группами, а также присвоить активам определенные значки, указать комментарии и многое другое.

Рисунок 2. Топологическая карта активов в HScan 2.3

Обновленный движок обнаружения веб-уязвимостей

По сравнению с HScan 2.0.8, был переработан движок, отвечающий за обнаружение веб-уязвимостей. В частности, переработаны методы определения взаимодействия через HTTP/HTTPS, веб-заголовки, методы работы с запросами типа GET, POST, PUT, определение и структурирование данных веб-служб.

При сканировании активов производится поиск опасных настроек (открытые директории Git-репозиториев, конфигурационные файлы, резервные копии, файлы с паролями и так далее). Вендор ориентируется на методы ведущих мировых производителей и строит процесс управления уязвимостями веб-ресурсов на работе с запросами, определении опасных заголовков и т. д.

Скорость сканирования

За счет структуризации запросов в обновленной версии продукта увеличена скорость сканирования. Общий прирост скорости по сравнению с предыдущей версией составил порядка 40%.

Архитектура HScan 2.3

В системе применяется безагентское сканирование, что позволяет не устанавливать дополнительные ноды в распределенных организациях. Если требуется сканирование хостов в филиалах, рекомендуется делать это с использованием VPN-туннелей. Исключением являются высококритические изолированные сегменты.

Системные требования HScan 2.3

Системные требования для установки в инфраструктуре зависят от количества сканируемых хостов. HScan 2.3 поддерживает работу на операционных системах Ubuntu 22.04 и 24.04.

Таблица 1. Системные требования к серверу HScan 2.3

Количество хостов | Процессор, количество ядер | Оперативная память, ГБ | Жесткий диск, ГБ |

|---|---|---|---|

До 500 | 4 | 4 | 80 |

1 000 | 4 | 8 | 120 |

5 000 | 8 | 16 | 512 |

10 000 | 16 | 16 | 1024 |

25 000 | 24 | 32 | 1024 |

100 000 | 32 | 64 | 2048 |

Более подробные системные требования приведены на сайте производителя.

Лицензирование HScan 2.3

На момент подготовки обзора, продукт имел единый тариф — 2400 рублей в год за один IP-адрес, с учётом НДС. Минимальная закупка должна производиться на сумму не менее 300 тыс. рублей.

В стоимость входит получение актуальных обновлений, вводный инструктаж, техническая и консультационная поддержка.

Лицензии являются срочными, продлеваются ежегодно.

Сценарии использования HScan 2.3

Рассмотрим взаимодействие пользователя с HScan 2.3 с учетом описанных выше функциональных возможностей системы.

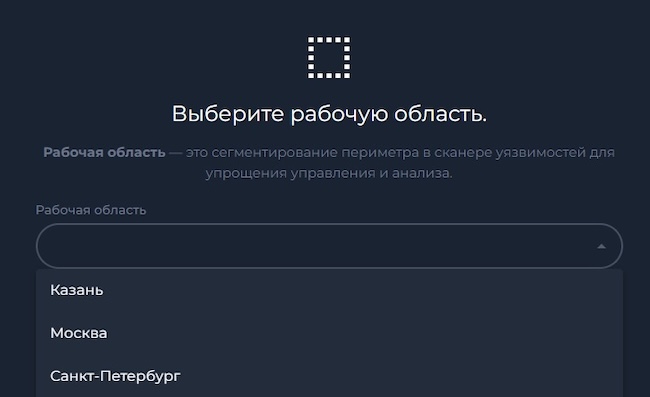

Начало работы

При входе на стартовую страницу системы пользователю предлагается выбрать рабочую область с которой он будет работать.

Рисунок 3. Выбор рабочей области в HScan 2.3

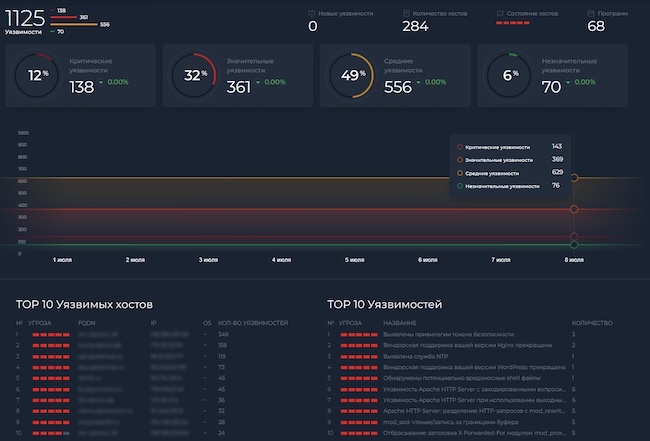

После выбора рабочей области происходит автоматический переход на страницу с дашбордами, характеризующими состояние инфраструктуры. Состав и расположение дашбордов нельзя изменить.

Рисунок 4. Раздел «Сводка» в HScan 2.3

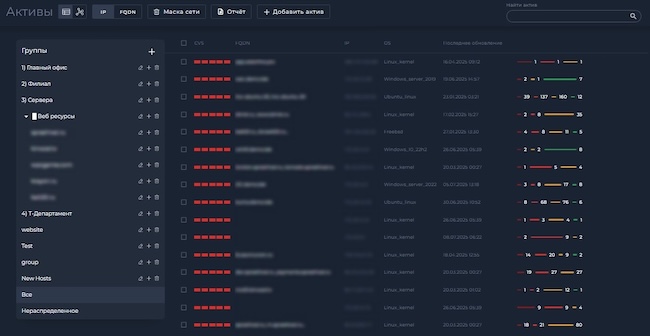

Работа с активами

Перейдя в раздел «Активы» администратор HScan 2.3 видит информацию обо всех сущностях, заведенных в систему: IP-адресах, FQDN-именах, веб-ресурсах и т. д.

Рисунок 5. Раздел «Активы» в HScan 2.3

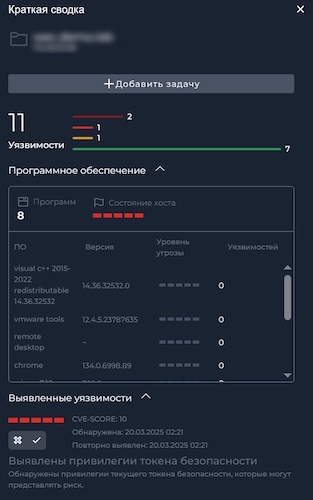

Из табличного представления можно вызвать краткую сводку по обнаруженным на активе угрозам и в случае необходимости добавить задачу по хосту.

Рисунок 6. Краткая сводка по уязвимостям актива в HScan 2.3

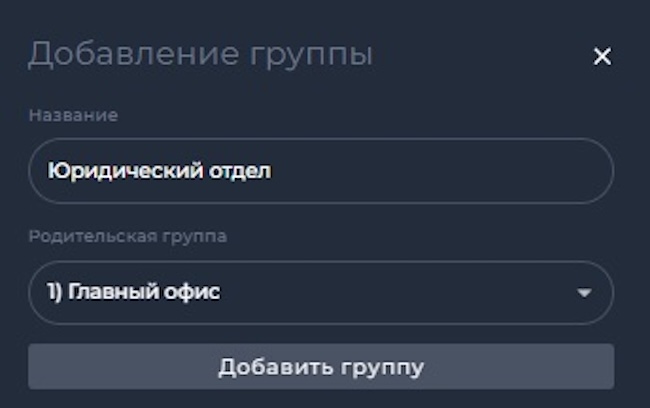

Активы могут быть разделены пользователем по группам в зависимости от структуры, принятой в компании. Поддерживается вложенность групп. Например, можно создать группу для сегмента пользовательских компьютеров, в которой будут созданы подгруппы для функциональных подразделений организации (бухгалтерия, юридический отдел, экономический отдел и т. д.).

Рисунок 7. Создание подгруппы в HScan 2.3

Хосты, содержащиеся в системе могут быть представлены в виде таблицы, или в виде топологии.

Рисунок 8. Топология активов в HScan 2.3

Топологическая карта является редактируемой — в случае необходимости можно поменять иконку хоста, её цвет, указать связь между активами, добавить или удалить их.

Рисунок 9. Редактирование актива в HScan 2.3

Из топологической карты возможен запуск заданий как по отдельному хосту, так и по группе.

В случае необходимости, информацию об активах можно выгрузить в формате HTML или CSV.

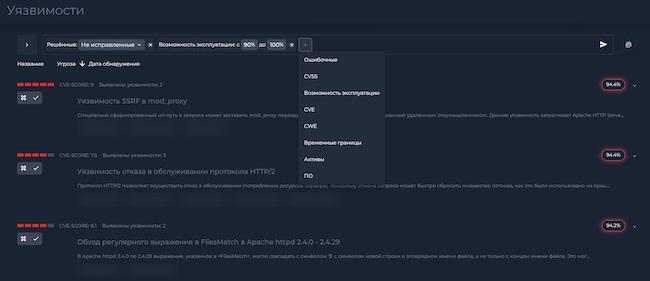

Работа с уязвимостями

Для своевременного реагирования на обнаруженные угрозы, информация о них агрегируются в разделе «Уязвимости». Для возможности поиска в системе реализован удобный фильтр, позволяющий искать уязвимости по десятку признаков. Отфильтрованные уязвимости можно сохранить в формате HTML или CSV.

Рисунок 10. Раздел с уязвимостями в HScan 2.3

Аналитик, в зону ответственности которого входит работа с уязвимостями, может менять их статус — например, в случае некорректности (false positive). В случае, если угроза обнаружена на нескольких хостах, статус и признак корректности уязвимости может быть изменен как на каждом хосте по отдельности, так и на группе активов.

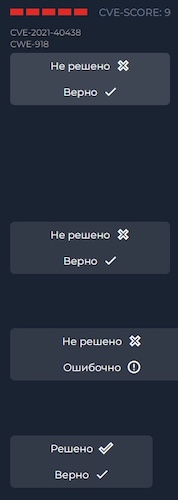

Рисунок 11. Статусы уязвимостей в HScan 2.3

Для выявленных уязвимостей системой предлагается способ их устранения.

Рисунок 12. Рекомендации по устранению уязвимости в HScan 2.3

Работа с задачами

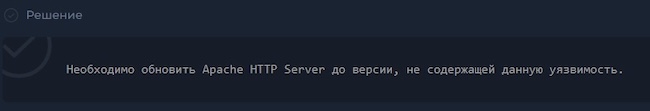

Задачи в системе позволяют выполнять действия, связанные как с поиском активов, так и выявлением существующих в инфраструктуре угроз.

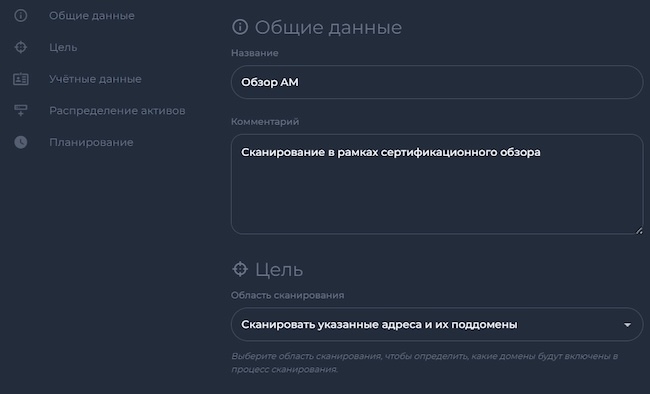

Рисунок 13. Создание задачи в HScan 2.3

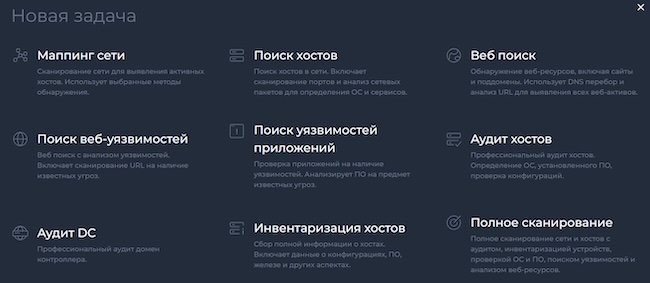

В комплект поставки входят 7 сценариев сканирования, которые отвечают за проведение сканирования, поставку, обогащение и консолидирование данных.

Рисунок 14. Сценарии сканирования в HScan 2.3

Создадим задачу сканирования веб-ресурса в рамках подготовки обзора. Во время создания задачи указываются общие данные, цель сканирования, порты для сканирования и метод обнаружения хостов. Можно указать учетную запись для анализа и расписание сканирования.

Рисунок 15. Создание задачи сканирования веб-ресурса в HScan 2.3

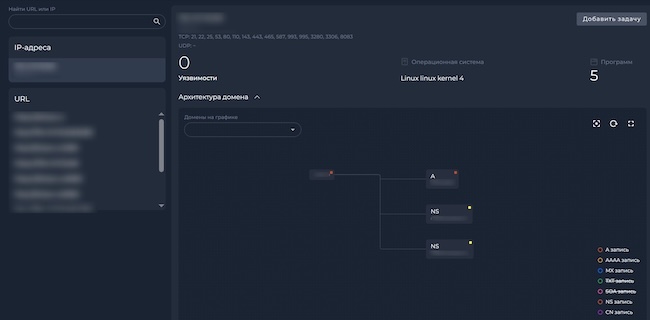

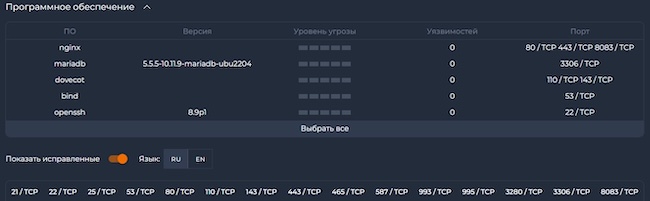

Проведя сканирование актива, получаем данные о записях домена, используемом программном обеспечении и выявленных уязвимостях.

Рисунок 16. Архитектура домена в HScan 2.3

Рисунок 17. Выявленное ПО на веб-ресурсе в HScan 2.3

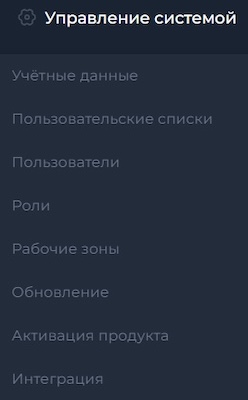

Управление системой

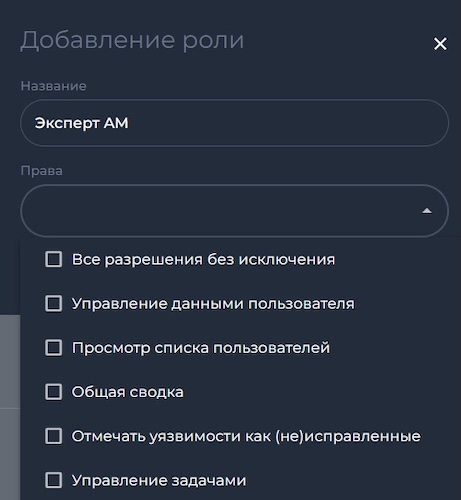

Этот раздел предназначен для администраторов системы и позволяет управлять пользователями HScan 2.3, создавать рабочие зоны и списки сканируемых портов, разрабатывать ролевые модели и настраивать интеграции с другими системами.

Рисунок 18. Меню управления системой в HScan 2.3

Рисунок 19. Создание роли в HScan 2.3

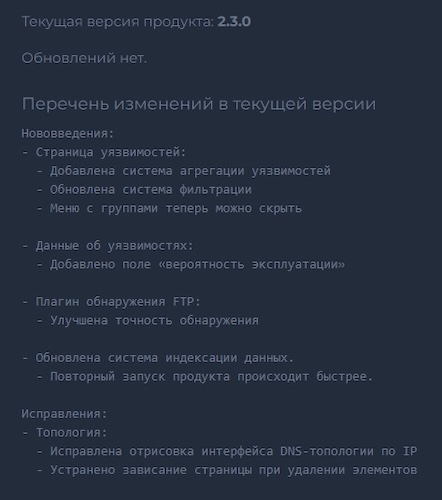

Здесь же доступно управление лицензиями HScan 2.3 и информация о последних изменениях в системе.

Рисунок 20. Информация об обновлениях в HScan 2.3

Выводы

HScan 2.3 позволяет реализовать процесс сканирования активов компании на предмет наличия уязвимостей, проводить инвентаризацию инфраструктуры и аудит конфигураций. По сравнению с предыдущей версией, изменен интерфейс системы, добавлена возможность мультиарендности, разделения активов по определённым признакам, переработан движок обнаружения веб-уязвимостей и увеличена скорость сканирования.

Для наглядности активы теперь представлены не только в табличном виде, но также и в виде топологии. Топологическая карта позволяет редактировать отображение: визуализировать связи между активами, назначать иконкам цвет, менять их внешний вид. Есть возможность запуска задач непосредственно на топологической карте.

Достоинства:

- Топологическая карта активов.

- Прозрачное ценообразование.

- Система рабочих зон для разделения активов.

- Гибкая ролевая модель.

Недостатки:

- Некастомизируемые дашборды.

- Отсутствие сертификата ФСТЭК России.

- Отсутствие в реестре российского ПО.

- Нет ссылки на документацию в интерфейсе системы.