Современные сканеры уязвимостей генерируют тысячи срабатываний, парализуя работу отдела безопасности рутинной ручной проверкой. В этом потоке данных легко упустить по-настоящему критические угрозы. Ведущие эксперты рынка обсудили, какие подходы и инструменты работают сегодня и чего ждать в будущем.

- Введение

- Что такое автоматизированная проверка защищённости?

- Основные проблемы внедрения автоматизации проверки защищённости

- Тенденции развития рынка автоматизации проверки защищённости

- Прогнозы: как будет развиваться автоматизированная проверка защищённости в ближайшие годы

- Выводы

Введение

В эпоху, когда кибератаки становятся всё более массовыми и изощрёнными, регулярный поиск уязвимостей превратился из рекомендации в строгую необходимость. Однако сам факт проведения проверок — лишь половина дела. Современные инструменты сканирования генерируют огромные массивы данных, за которыми легко скрываются критические риски.

Без чёткой стратегии по приоритизации и автоматизации обработки результатов отдел информационной безопасности рискует погрузиться в бесконечный цикл рутинных исправлений, не повышая при этом общий уровень защищённости. Эксперты предлагают практические подходы к тому, как превратить поток данных об уязвимостях в эффективный план действий, который позволит целенаправленно снижать реальные риски.

Рисунок 1. Эксперты в студии AM Live

Участники эфира:

- Максим Пятаков, сооснователь CTRLHACK.

- Роман Долгий, руководитель направления специальных сервисов Solar JSOC, ГК «Солар».

- Аскар Добряков, ведущий эксперт направления защиты бизнес-приложений, «К2 Кибербезопасность».

- Владимир Иванов, основатель ScanFactory.

- Максим Анненков, эксперт по ИБ, Security Vision.

- Ярослав Бабин, директор по продуктам для симуляции атак, Positive Technologies.

- Омар Ганиев, основатель DeteAct.

Ведущий и модератор эфира — Виктор Бобыльков, директор по кибербезопасности MWS Cloud.

Что такое автоматизированная проверка защищённости?

Аскар Добряков объяснил, что тема контроля защищённости не нова — желание проверить средства защиты появилось с момента их появления. Постепенно средства контроля защищённости развивались, и сейчас есть потребность в автоматизированном контроле. Это запуск проверок и оценка результатов в автоматизированном режиме. Могут использоваться разные движки, например простые сканеры сети, традиционные сканеры уязвимостей и более сложные — системы класса DAST, сканеры по принципу «чёрного ящика».

Особого интереса заслуживают решения класса BAS (Breach and Attack Simulation, симуляция атак и контроль реакции средств защиты). Средства автоматизации позволяют проводить комплексные сложные атаки на любом этапе жизненного цикла. Пентест использует те же инструменты, но проводится живыми людьми, которые могут принимать нестандартные решения, из-за чего проверка получается глубже. BAS — это автоматическая отработка стандартов на разных участках цепочки атаки.

Аскар Добряков, ведущий эксперт направления защиты бизнес-приложений, «К2 Кибербезопасность»

Ярослав Бабин рассказал, что средства автоматизации есть на любые методы оценки защищённости — от сканирования до внутренних процессов по устранению уязвимостей, харденингу, проверке комплаенса. Но всё это в конечном счёте делается для того, чтобы не быть взломанным хакером. Пентест — последнее звено, которое позволяет проверить эффективность того, что делали годами. Пентесты тоже можно автоматизировать, используя верхнеуровневые, сложные атаки.

Омар Ганиев добавил, что автоматизированный анализ защищённости — это не обнаружение недостатков, а верифицированные векторы атак, то есть продукт говорит не о потенциальных уязвимостях, а о реальных рисках.

Роман Долгий считает, что пентест необходим в любом случае, он показывает ситуацию в моменте. От этой отправной точки можно настраивать BAS. Эти продукты сильно развились за последние годы, но следует помнить, что такой инструментарий работает по стандартному алгоритму. По мере развития внутренней службы ИБ можно отслеживать, как меняется защищённость до следующего контрольного среза в виде пентеста.

Роман Долгий, руководитель направления специальных сервисов Solar JSOC, ГК «Солар»

Максим Пятаков добавил, что основная задача решений класса BAS — выполнить реальные действия в инфраструктуре и посмотреть, как на это реагирует система защиты. Из средств анализа защищённости первыми появились сканеры, которые показывали наличие уязвимостей, далее — системы, которые находили теоретические векторы атак. Решения этих классов не учитывали, как на атаки реагируют средства защиты, поскольку не могли этого анализировать.

После появились первые решения класса BAS. С развитием этого класса появился автопентест — он позволяет в автоматическом режиме выполнять основные действия пентестеров в инфраструктуре. Это технически более сложная реализация. BAS позволяет проверять то, что недоступно сканеру уязвимости. Если смотреть вектор атаки, то хакер использует уязвимости только на некоторых шагах, а когда он внутри инфраструктуры, не всегда ключевую роль играют новые CVE.

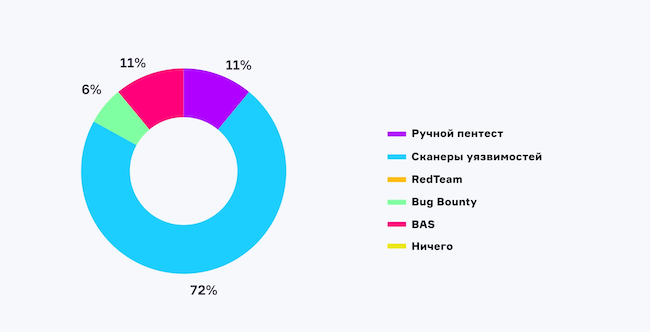

В первом опросе зрители поделились, какие методы проверки защищённости используются в их компании: сканеры уязвимостей — 72 %, ручной пентест — 11 %, BAS — 11 %, Bug Bounty — 6 %.

Рисунок 2. Какие методы проверки защищённости используются в вашей компании?

Классы решений для проверки защищённости

Владимир Иванов рассказал, с чего стоит начинать внедрение средств автоматизированной проверки. Сначала нужно оценить внешний периметр, проверить сканером уязвимости. Нужно также смотреть на качество сканера — есть простые, которые не дают реальный уровень защищённости. Нужны те, которые подсвечивают реальные угрозы, эксплуатируемые злоумышленниками. Следующий шаг — автоматизация данных, которые собираются из разных источников информации, основываясь на требованиях бизнеса к системе.

Максим Пятаков объяснил, что решения класса VM (Vulnerability Management) — старые и обвязаны процессами. У каждого вендора есть свой опыт построения процессов, свои плейбуки. Недостаточно просто внедрить средство автоматизации, его нужно включить в процесс обеспечения безопасности. В VM — наиболее зрелые процессы из всех решений. EASM (External Attack Surface Management) тоже просто включается в процессы, даже если они не описаны.

Для решений класса BAS и пентестов нужна большая зрелость компании, так как их нужно встраивать в процессы, что может быть не так просто. Бессмысленно внедрять BAS без SIEM или EDR. Есть также новая методология, которая ориентируется на то, чтобы строить систему защиты на основе проверки наличия уязвимостей, векторов атак и риска их эксплуатации. В её основе лежит цикл, в котором обязательно фактически выполняется проверка того, что есть в инфраструктуре, как работает система защиты, как можно эксплуатировать уязвимости, какие действия злоумышленник в инфраструктуре может выполнять. Цикл должен быть постоянным. Построить его без средств автоматизации невозможно.

Максим Пятаков, сооснователь CTRLHACK

Результаты проверок в едином окне

Владимир Иванов пояснил, что от каждого сканера приходят срабатывания, которыми занимается человек, обслуживающий СЗИ. Таких экспертов, которые понимают во всех сканерах сразу, единицы. В этом может помочь ИИ, который быстро решает типовые задачи, отфильтровывает много лишнего шума, пишет рекомендации для ИБ-специалиста о том, как закрыть уязвимости. С уязвимостями лучше работают онлайн-платформы ИИ, так как внутренние нужно постоянно обучать.

Максим Анненков считает, что процесс должен начинаться с понимания, зачем мы это делаем. Нужна консоль, в которую будут поступать алерты СЗИ, информация о ресурсах, проверках. Запущенная проверка может пройти неуспешно, на это есть разные причины — нет сетевой связности, отработало СЗИ, обновилось приложение. Когда перед глазами есть полная картина всей цепочки, можно создать правильные задачи для нужных людей.

Максим Анненков, эксперт по ИБ, Security Vision

Роман Долгий добавил, что единое окно, которое будет являться демонстрацией всех проведённых проверок, — это дашборд, который должен быть наложен на внутренние ресурсы заказчика, их ценность и оценку того, сколько эта проверка помогла сэкономить. Это помогает обосновать выделение бюджета на процессы ИБ. Единое окно необходимо, чтобы принимать верхнеуровневые управленческие решения о развитии. Для безопасника не столь важно, в одном или в нескольких окнах смотреть результаты.

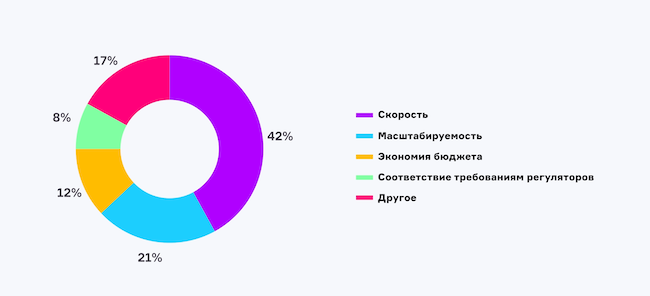

Во втором опросе выяснилось, что для зрителей является главным преимуществом автоматизированной проверки: скорость — 42 %, масштабируемость — 21 %, экономия бюджета — 12 %, соответствие требованиям регуляторов — 8 %. Другое — 17%.

Рисунок 3. Что для вас является главным преимуществом автоматизированной проверки?

Основные проблемы при внедрении автоматизации проверок

Аскар Добряков обозначил задачи, которые требуют повышенного внимания. В первую очередь это наличие ресурсов и отлаженных процессов. Следующий момент — качество сканирования. Ещё есть психологический аспект — страх, что из-за проверки нарушатся процессы. Нужно понимать, что есть проверки, которые относительно безобидны (при правильной конфигурации), а есть проверки, которые для того и проводятся, чтобы что-то сломать. Для минимизации возможных негативных последствий тестирования обычно работы проводят на ограниченном числе объектов и в согласованное технологическое окно. Также должна быть наготове группа инженеров по всем смежным направлениям, которые смогут быстро починить, если что-то сломается. В общем, применяются фактически те же самые меры предосторожности, что и при проведении обычных работ, которые могут затронуть доступность сервисов.

Владимир Иванов считает, что необходимы собственные системы мониторинга трафика, чтобы знать, когда и какой сканер запускался, какой у него был отчёт. Когда есть логи по сканированию и отчёты, то с этим можно разобраться.

Владимир Иванов, основатель ScanFactory

Омар Ганиев добавил, что есть проблемы с покрытием на внешнем и внутреннем периметре, если идёт сканирование из определённого сегмента или периметра организации непрерывно. Нет гарантии, что сканер действительно работает — провайдер может забанить трафик или сами системы могут забанить сканеры. В этом случае появляется пробел в покрытии. Когда люди делают пентест, они в этом разбираются, а в автоматизированном варианте это может быть проблемой. Нужно заранее понять, как контролировать покрытие, чтобы по расписанию все сканеры отрабатывали полностью.

Ярослав Бабин уверен, что должна быть правильная безопасность эксплуатации, а также нужно доверять вендору на предмет того, что он ничего не сломает. Не нужно сканировать все подряд: всегда есть технологическая сеть, где контроллеры из 2000-х годов — туда лучше не допускать ничего, здесь допустим только ручной анализ.

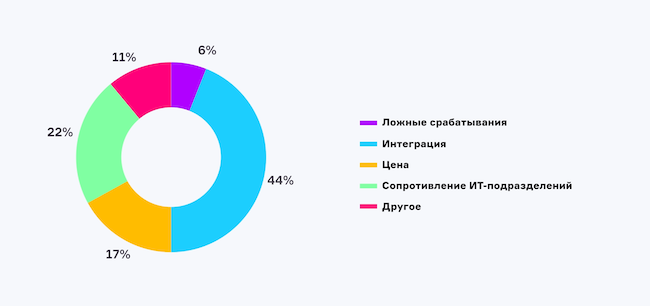

Третий опрос показал, какие сложности беспокоят зрителей в первую очередь при автоматизации проверки защищённости: интеграция — 44 %, сопротивление ИТ-подразделений — 22 %, цена — 17 %, ложные срабатывания — 6 %. Другое — 11%.

Рисунок 4. Какие сложности беспокоят вас при автоматизации проверки защищённости?

Тенденции развития рынка в области автоматизации проверок защищённости

Владимир Иванов объяснил, что на рынке сканеров и VM появилось так много продуктов, что крупным вендорам сложно обосновать стоимость своего продукта. Нужно сделать что-то на уровень выше, что будет лучше, чем существующее. Рыночное предложение состоит из двух частей — бизнесовой (чтобы на языке бизнеса проще объяснить по основным критериям, конкретным угрозам) и технической.

Омар Ганиев рассказал, что хотя появилось много EASM-решений, все они в итоге стремятся к одному и тому же виду. Рынок пошёл путём расширения охвата — сначала была разведка, потом появилось сканирование всех разведанных хостов, теперь есть запрос на работу с утечками. Кроме этого все будут внедрять ИИ — LLM, которые будут проводить триаж.

Омар Ганиев, основатель DeteAct

Максим Пятаков уверен, что в ближайшее время BAS будет развиваться в сторону встраивания в процессы (модернизация интерфейса, API). Там достаточная экспертиза и нужно переходить на следующий шаг, чтобы это был отработанный процесс. Так любая компания сможет просто и понятно начинать работать и встраивать продукты, а для этого нужно технически развивать эти решения. Автопентест на российском рынке находится в начальной стадии, нужно ещё два года развивать экспертизу, донастраивать систему, вывод информации, отчёты, чтобы можно было на разных шагах решать задачи с помощью этой системы.

Использование ИИ в автоматизации проверок

Виктор Бобыльков поинтересовался, насколько реально применение ИИ для приоритизации и моделирования атак. Недавно была новость, что на площадке по Bug Bounty HackerOne первое место уже долгое время держит искусственный интеллект, который находит и сдаёт баги. Часто ИИ используется для минимизации ложноположительных срабатываний и обработки результатов.

Виктор Бобыльков, директор по кибербезопасности MWS Cloud

Омар Ганиев уверен, что в конечном итоге ИИ сможет реализовать всё, что делают люди. На текущий момент уже многое можно сделать. Пока одна из больших проблем — это доверие, нельзя во внутренней инфраструктуре позволить ИИ принимать самостоятельные решения. Будут ли LLM автономно принимать решения, какую провести атаку и как именно продолжить её в цепочку? Это уже возможно, скоро будут отлажены системы, которые хорошо реализуют конкретные классы атак.

Ярослав Бабин:

«Мы много пытаемся по-разному применить ИИ, проверяем гипотезы, может ли ИИ на основе данных, которые у нас есть о внутренней инфраструктуре, предположить, какие атаки можно было бы проводить. Но есть проблемы: он делает это небезопасно, берёт скрипты из GitHub, которые нельзя брать. Это пока несовершенный инструмент, поэтому мы описываем атаки вручную, делаем их максимально безопасными, так как внутренняя инфраструктура критически важна. Однако всё равно нужно смотреть в сторону ИИ. Можно передать работу ИИ-агенту, который будет верифицировать и дополнительно проверять. В этом случае атаки могут быть в целом безопасными».

Ярослав Бабин, директор по продуктам для симуляции атак, Positive Technologies

Роман Долгий видит на данный момент использование ИИ в прогнозировании. Искусственный интеллект может собрать модель угрозы или атаки, а люди, которые занимаются созданием базы знаний для BAS, решают, что стоит реализовать. Автономности ИИ не будет в перспективе пяти лет.

Пентест: уйдёт в прошлое или останется золотым стандартом?

Омар Ганиев:

«Если ИИ автоматизирует работу джунов и мидлов, их труд обесценится, но в то же время намного дороже станет труд сеньоров. Пока не появится ASI (искусственный сверхинтеллект), который выполняет полностью все задачи, ручной труд будет нужен, и он будет дороже».

Ярослав Бабин:

«Автоматизация — не угроза для начинающих специалистов, а их главный инструмент роста. Она забирает рутину, освобождая время для решения более сложных задач. Благодаря этому джуны быстрее набираются опыта и становятся полноценными мидлами, а защита — умнее и сильнее».

Максим Анненков:

«Творческая составляющая останется за человеком, а всё, что можно автоматизировать, уйдёт к LLM».

Владимир Иванов:

«Пентест уже много лет пытаются чем-нибудь заменить, например отчёт по Bug Bounty принимается вместо пентеста. Но всегда найдётся что-то, что дешевле искусственного интеллекта и кто-то, кто хочет что-то поломать. Бизнес будет заказывать эту работу не у ИИ, а у компаний. Могут быть секретные сети, куда нельзя пустить ИИ, а только человека. В этом плане пентест никогда не умрёт».

Аскар Добряков:

«Тема автоматизации во многом пришла из пентеста. При его проведении запускаются автоматизированные инструменты, которые человек анализирует и принимает решения. Фактически пентест сначала сам видоизменился, потом от него пошло отдельное направление. Люди зря боятся, что их заменит ИИ — их заменят другие люди, которые умеют пользоваться ИИ. Поменяется методология, обогатится за счёт новой технологии и будет дальше использоваться. Суть останется прежней — человек, который использует ручной контроль защищённости с использованием автоматизированных средств или ИИ».

Роман Долгий:

«Пентест никуда не денется — он станет более быстрым за счёт использования современного инструментария. Он закрывает гораздо больше, чем просто проверка векторов, технических или организационных проблем. ИИ не может собрать весь объём информации, который собирается в рамках подготовки к пентесту, обработать его и правильно применить».

Максим Пятаков:

«Первые израильские BAS появились на рынке с намерением заменить пентест. Позже они от этого отказались. Решить задачу по замене джунов и мидлов автоматизированными системами по пентесту — это задача решаемая и без ИИ, теми методами, которые сейчас используются. Можно применять ИИ для анализа системы перед выполнением следующего шага для соблюдения определённого уровня критической значимости. Система решает, какие действия применить и насколько они опасны».

Прогнозы: как будет развиваться автоматизированная проверка защищённости в ближайшие годы

Максим Пятаков:

«Поменяется парадигма обеспечения ИБ благодаря развитию автоматизированных средств проверки защиты. Сначала будем определять векторы атак и недопустимые события, под это выстраивать систему защиты, проверять, как она работает, донастраивать и выходить в полноценный цикл».

Роман Долгий:

«Системы будут обрастать данными из различных источников, включая базы утечек, фиды, бюллетени безопасности. Они должны идти в оценку внутренней инфраструктуры в плане оценки компрометации. Хотелось бы, чтобы BAS смог не только проверять текущие векторы, но и собирать по каким-то признакам следы присутствия злоумышленника в инфраструктуре. Тогда можно будет показать не только текущую защищённость и риск будущих атак, но и то, что уже произошло на каком-то промежутке времени до проверки».

Аскар Добряков:

«Решения будут оформляться в виде продукта или сервиса. Будет усиление средств сканирования, тестовых атак разных вариантов, интеграция, использование всё большего количества точек съёма».

Владимир Иванов:

«Появление сервисов — это будущее, в сторону которого будет развиваться этот рынок. Вендоры и лидеры рынка останутся те же, в законах бизнеса поменяется немногое».

Максим Анненков:

«Вокруг автоматизированной проверки защищённости выстроится набор процессов, лучших практик, стандартов, что приведёт к перелому тренда на недоверие со стороны айтишников, безопасников — будет понимание процесса проверок».

Ярослав Бабин:

«Основной запрос рынка — чтобы вендоры научились работать с данными, которые поступают со всех сканеров внутри инфраструктуры, правильно выделять действительно важное, что требует немедленного исправления. Отчёты должны анализироваться машинами автоматически».

Омар Ганиев:

«Нужно работать над большей автоматизацией, закладывать в автоматизированные инструменты больше векторов атак из практики пентестов. Следует осторожно экспериментировать с автономностью, внедрением ИИ-инструментов. Уровень ручного сервиса при этом должен быть исключительным».

Четвёртый опрос показал, как изменилось мнение зрителей об автоматизированной проверке защищённости после эфира: пока сомневаются в эффективности — 27 %, считают избыточным для себя — 27 %, убедились, что это необходимый инструмент — 19 %, считают, что участники не смогли доказать пользу, — 18 %, будут тестировать — 9 %.

Рисунок 5. Как изменилось мнение об автоматизированной проверке защищённости после эфира?

Выводы

Автоматизированная проверка защищённости — это уже не просто опция, а основа современной системы безопасности. Её главная ценность заключается не в замене специалистов, а в их усилении. Автоматизация берёт на себя рутинную, ресурсоёмкую работу — от непрерывного сканирования до первичного анализа и триажа данных, позволяя командам ИБ перейти от реактивных действий к проактивному управлению рисками. Эксперты сошлись во мнении, что будущее отрасли лежит в углублённой интеграции разрозненных инструментов в единые платформы, которые обеспечивают сквозную видимость и контекстную оценку угроз.

При этом важно понимать, что никакие, даже самые передовые технологии не отменяют необходимости человеческого экспертного мнения. Пентест и Red Teaming не исчезнут, но их роль трансформируется: они будут решать более сложные, творческие задачи, используя автоматизацию как мощный инструмент для расширения своих возможностей. Успех внедрения в конечном счёте определяется не технологическим совершенством платформы, а готовностью организации выстроить вокруг неё чёткие процессы и изменить культуру безопасности.

Ключевой вывод заключается в том, что главная цель автоматизации — сделать защиту более быстрой, целенаправленной и понятной для бизнеса, превращая разрозненные данные об уязвимостях в обоснованную стратегию укрепления обороны.

Телепроект AM Live еженедельно приглашает экспертов отрасли в студию, чтобы обсудить актуальные темы российского рынка ИБ и ИТ. Будьте в курсе трендов и важных событий. Для этого подпишитесь на наш YouTube-канал. До новых встреч!