Ошибки в коде — не просто баги, а потенциальные «дыры», открывающие путь для атак. Для их выявления российский и мировой рынки предлагают спектр решений и услуг, возможности которых обновляются с учётом усложнения методов взлома и появления новых лазеек. Рассмотрим этот спектр решений подробно.

- Введение

- Кратко об анализаторах исходного кода и принципах их работы

- Российский и мировой рынок анализаторов исходного кода

- Отечественные анализаторы исходного кода

- 4.1. «Газинформсервис»

- 4.2. ИСП РАН

- 4.3. «НеоБИТ»

- 4.4. «ПВС»

- 4.5. САФИБ

- 4.6. ГК «Солар»

- 4.7. «Стингрей Технолоджиз»

- 4.8. «ЦБИ-сервис»

- 4.9. НПО «Эшелон»

- 4.10. AppSec Solutions

- 4.11. CodeScoring

- 4.12. Positive Technologies

- 4.13. SHiFTLEFT SECURITY

- Примеры услуг и сервисов анализа исходного кода

- 5.1. «Лаборатория Касперского»

- 5.2. УЦСБ

- Выводы

Введение

Современная разработка программного обеспечения (ПО) давно вышла за пределы закрытых экосистем, где код создавался и тестировался вручную. Сегодня программные продукты представляют собой сложные системы, состоящие из собственного кода, сторонних библиотек и интеграций с различными сервисами. Однако с ростом функциональности и гибкости растёт и число потенциальных уязвимостей, которые могут быть незаметны при поверхностной проверке.

Особенно это актуально для организаций, использующих заказные модули и кастомизированные решения. CRM-системы, бухгалтерские программы, корпоративные веб-приложения — все они адаптируются под конкретные задачи с помощью встраиваемого кода, написанного на разных языках программирования. Такой код может содержать ошибки, приводящие к сбоям в работе системы, или уязвимости, которые могут быть использованы злоумышленниками для несанкционированного доступа к данным.

Существует риск наличия в коде закладок, оставленных недобросовестными внешними разработчиками, которые могут быть активированы по скрытой команде. Даже при внутренней разработке сохраняются риски

Для организаций, осознающих перечисленные опасности, ключевым становится интегрированная модель безопасности, которая должна присутствовать на всех этапах разработки — от проектирования до эксплуатации. На помощь приходит, в частности, подход DevSecOps, который интегрирует практики безопасности в процессы интеграции, доставки и развёртывания (CI / CD), обеспечивая автоматический анализ исходного кода и выявление уязвимостей на ранних стадиях разработки. Это позволяет снизить риски, связанные с ошибками в коде и возможными уязвимостями, не задерживая разработку и не увеличивая финансовые затраты.

Ручной аудит кода всё ещё остаётся востребованным, но он требует значительных затрат времени и ресурсов. Методология Security Development Lifecycle (SDL), которая также включает аудит и контроль кода на этапе его создания, является важной, но требует изменений в процессе разработки и не всегда подходит для заказчиков, не вовлечённых непосредственно в написание кода. Внедрение DevSecOps позволяет устранить эти ограничения, обеспечив автоматическое выявление уязвимостей и ошибок ещё до того, как код попадёт в стадию производства.

Среди важных инструментов DevSecOps — специализированные программные комплексы, позволяющие облегчить и автоматизировать проверку исходного кода ПО.

Кратко об анализаторах исходного кода и принципах их работы

Ранее мы разбирали, что собой представляют анализаторы исходного кода, их виды и методы работы. В этом материале кратко напомним ключевые понятия и основные механизмы функционирования указанных инструментов, акцентируя внимание на главных аспектах их применения.

В рамках DevSecOps анализаторы исходного кода играют важную роль, помогая встроить безопасность в процесс разработки с самого начала. Они интегрируются в конвейер CI / CD, обеспечивая автоматическое выявление уязвимостей ещё на этапе написания кода. Такой подход позволяет разработчикам оперативно устранять проблемы, не дожидаясь финального релиза.

Принцип работы анализаторов основан на проверке исходного кода и его зависимостей в режиме реального времени. Сканеры выявляют уязвимости, ошибки и нарушения стандартов программирования, а также обнаруживают бэкдоры, закладки и потенциальные точки отказа ПО. По завершении анализа инструмент формирует отчёт с описанием рисков, их последствий и рекомендациями по исправлению.

Многие анализаторы могут автоматически исправлять ошибки, но в DevSecOps-контексте особенно важно участие разработчиков и специалистов по безопасности, которые контролируют этот процесс. Благодаря интеграции с системами управления кодом и CI / CD такие решения обеспечивают непрерывную защиту ПО.

Анализаторы кода опираются на специализированные базы данных, которые могут охватывать:

- актуальные эксплойты и угрозы, обнаруживаемые вендорами;

- типичные ошибки программирования, накопленные на основе больших данных по анализу кода;

- уязвимости из государственных и отраслевых реестров;

- стандарты безопасности и лучшие практики безопасного программирования.

Различные анализаторы ориентированы на разные типы ПО. Среди них можно выделить три основные категории:

- Анализаторы для веб-приложений и веб-сервисов, которые помогают детектировать уязвимости на сайтах, в онлайн-сервисах и программных интерфейсах (API).

- Анализаторы встраиваемого кода для существующих систем и приложений, например, CRM-систем или ERP. Это особенно важно, если организация заказывает разработку дополнительной функциональности для уже работающих продуктов.

- Анализаторы для автономных программ, применяемые для проверки приложений, не связанных с веб-средой или бизнес-системами, например, настольного ПО. Такие инструменты часто используются в защищённой разработке.

Большинство современных решений относится к смешанному типу, что позволяет применять их для анализа разных типов программных продуктов.

Сканеры исходного кода обычно применяют два основных метода анализа, которые могут использоваться как по отдельности, так и совместно:

- статический анализ (SAST) — исследует код без его выполнения, выявляя потенциальные уязвимости на уровне логики и структуры программы;

- динамический анализ (DAST) — проверяет приложение в работающем состоянии, анализируя его поведение в реальных условиях.

Однако у SAST / DAST есть и недостатки: ложные срабатывания, ограниченность анализа сложных сценариев выполнения и другое. Чтобы компенсировать эти ограничения, некоторые вендоры дополняют свои решения такими технологиями, как интерактивный анализ (IAST), анализ сторонних компонентов (SCA) и прочее. Эти методы помогают выявлять уязвимости, которые не обнаруживаются при статическом анализе, и обеспечивают более полное покрытие возможных угроз.

В охват этого обзора включены инструменты класса «статическая проверка защищённости приложений» (Static Application Security Testing, SAST), соответствующие определению «анализатор исходного кода». В качестве бонуса приведены примеры услуг и сервисов, в рамках которых выполняется SAST. Для исторического контекста рекомендуем ознакомиться с нашим предыдущим обзором рынка SAST.

Российский и мировой рынок анализаторов исходного кода

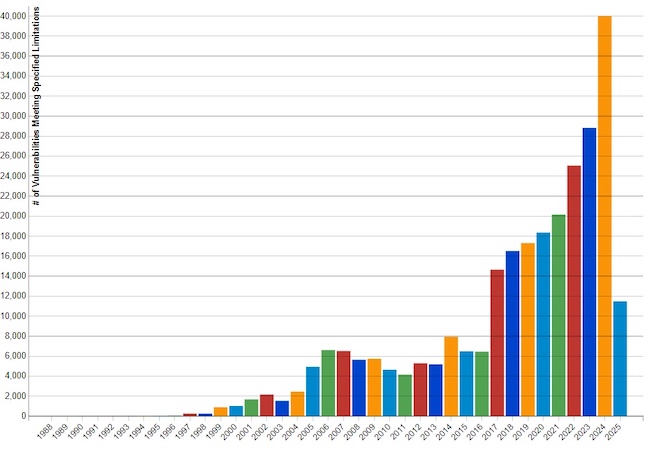

Согласно статистике государственной базы данных США по уязвимостям (NVD), количество зарегистрированных брешей, открывающих пути для атак, растёт с каждым годом. В 2023 их было зафиксировано 28817, в 2024 году — 39992.

Рисунок 1. Статистика государственной базы данных США по уязвимостям

Источник: nvd.nist.gov

По мнению Арутюна Аветисяна, директора Института системного программирования им. В.П. Иванникова Российской академии наук (ИСП РАН), современная разработка ПО без использования анализатора исходного кода невозможна. Во время интервью с Cyber Media он акцентировал внимание на том, что применение названного инструмента является обязательным этапом жизненного цикла разработки безопасного ПО. Его использование снизит риски потери данных, повысит надёжность программных продуктов и минимизирует затраты на устранение ошибок.

Внедрение полного цикла безопасной разработки кода закреплено и в отечественных нормативных документах, ориентированных как на разработчиков ПО, так и на специалистов по информационной безопасности (ИБ). Мы неоднократно писали о ГОСТах, законах и других актуальных требованиях к безопасной разработке кода. Из последних обновлений — в 2024 году был утверждён ГОСТ Р 71207-2024, регламентирующий статический анализ ПО.

Однако оценить соответствие конкретного инструмента требованиям стандарта на практике — непростая задача. Чтобы решить эту проблему, Федеральная служба по техническому и экспортному контролю (ФСТЭК) России в 2025 году проведёт испытания статических анализаторов, а их итоги опубликует к концу года. На данный момент идёт формирование критериев оценки.

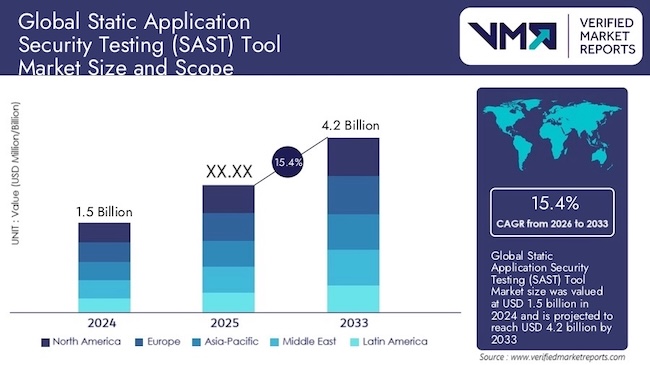

Повышенное внимание к безопасности кода и рост требований по соответствию нормативам ускоряют распространение инструментов для проверки защищённости приложений, что подтверждается данными по мировому рынку. Согласно Verified Market Reports, в 2024 г. глобальный рынок анализа исходного кода оценивался в 2,5 млрд долларов США, а к 2033 году он достигнет 6,8 миллиарда долларов при среднегодовом темпе роста 12,4% с 2026 по 2033 год. Сегмент SAST, по оценке аналитиков, будет развиваться даже быстрее.

Рисунок 2. Глобальный рынок анализаторов исходного кода, сегмент SAST

Источник: www.verifiedmarketreports.com

Ключевыми игроками мирового рынка анализаторов Market Research Intellect называет Veracode, SonarQube, Checkmarx и другие компании. Российский рынок представлен решениями «Лаборатории Касперского», Positive Technologies, НПО «Эшелон», ИСП РАН и других производителей. Каждая из представленных компаний развивает свои продукты с учётом усложнения методов взлома, появления новых лазеек, рекомендаций и требований регуляторов.

Например, Positive Technologies в 2024 г. выпустила версию 4.7 системы анализа кода и защищённости приложений PT Application Inspector. Теперь все доступные в ней языки работают и в Windows, и в Linux. Такое обновление позволит российским компаниям полностью отказаться от Windows согласно рекомендациям Минцифры России, а также перейти на Docker-контейнеры.

В феврале 2025 разработчики продукта PVS-Studio начали работу по расширению поддержки покрытия стандарта MISRA C и планируют охватить не менее 85% его требований в этом году. Также в 2025 году компания ShiftLeft Security, входящая в состав ITD Group, представила новую версию программы SASTAV для статического анализа исходного кода. Вендор реализовал ряд изменений, направленных на улучшение функциональных возможностей, о чём мы недавно писали.

При этом не все компании предлагают именно продукт — некоторые фокусируются на услугах по анализу защищённости, включая экспертный аудит, оценку соответствия требованиям безопасности. Такой подход востребован, когда требуется комплексная проверка приложений без необходимости интеграции сканеров в процессы разработки.

В целом объем российского рынка безопасной разработки ПО в 2022 году Центр стратегических разработок оценивал в 8,3 млрд рублей. Согласно прогнозу, к 2027 году он вырастет как минимум вдвое. Свой вклад в этот рост, несомненно, внесут и анализаторы кода.

Команда Anti-Malware.ru следит за развитием инструментов анализа исходного кода, услуг и других решений в сфере обеспечения безопасности. На нашем сайте регулярно появляются материалы о значимых обновлениях таких продуктов и услуг, что позволяет оценить их эволюцию, сравнить подходы вендоров и лучше понимать тенденции рынка. С некоторыми из них вы можете ознакомиться здесь.

Отечественные анализаторы исходного кода

После ухода иностранных решений рынок анализаторов исходного кода в России начал стремительно развиваться. Отечественные разработчики стали более активно создавать и улучшать собственные решения для безопасной разработки.

«Газинформсервис»

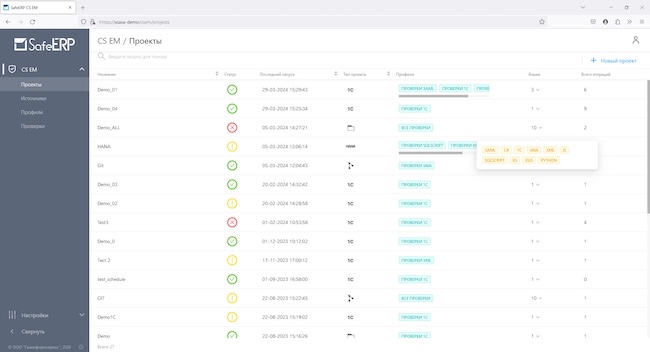

SafeERP — модульный многофункциональный комплекс по защите ERP-систем и решений для автоматизации бизнес-процессов, размещённых на платформах 1C и SAP, а также других бизнес-приложений. С нашим подробным обзором системы можно познакомиться по ссылке. Каждый модуль комплекса выполняет свои функции, может приобретаться отдельно:

- SafeERP Security Suite встраивается в SAP NetWeaver и обеспечивает статический анализ кода ABAP (Code Security) и контроль платформы SAP (Platform Security) непосредственно в инфраструктуре заказчика. Установленные агенты работают как SAP-модули, выявляя уязвимости и ошибки в коде, анализируя целостность объектов и контролируя соответствие системы требованиям безопасности.

- SafeERP Code Security Extension Module автоматизирует анализ безопасности кода 1С и других языков программирования, обеспечивая гибкое и эффективное сканирование. Он подключается к базе данных 1С, конфигурации 1С или GIT, выгружает программный код для анализа и выполняет синтаксический и семантический разбор кода. Проверка на уязвимости осуществляется по настраиваемым сценариям с возможностью задания уровня критической значимости и создания собственных правил. Результат проверок доступен к управлению в интерфейсе. Также имеется возможность выгрузить отчеты, содержащие информацию с уязвимыми участками кода, рисками и рекомендациями по исправлению.

- SafeERP Platform Security Extension Module (PS EM) автоматизирует проверку конфигурации системы 1C на соответствие требованиям безопасности, контролирует настройки ролей пользователей в 1С и безопасность профилей кластера 1С, а также выполняет динамический анализ кода с целью выявления уязвимостей в любых веб-приложениях.

Рисунок 3. Интерфейс SafeERP

Особенности:

- Комплексная защита SAP — контроль защищённости платформы SAP и статический анализатор кода ABAP.

- Комплексная защита 1С — контроль защищённости платформы 1С, статический анализ кода 1C.

- Внедрение процессов обеспечения кибербезопасности в разработке — анализ безопасности приложений методом динамического анализа и статический анализ кода популярных языков программирования.

Более подробные сведения о продукте можно найти на официальном сайте.

Решение включено в реестр отечественного ПО (запись № 134 от 18.03.2016), сертифицировано ФСТЭК России.

ИСП РАН

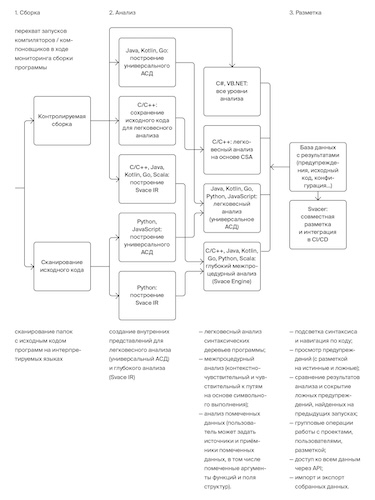

Svace — статический анализатор от ИСП РАН. Поддерживает языки C/C++, C#, Java, Kotlin, Go, Python, Scala, Visual Basic .ΝΕΤ, в режиме лёгкого анализа — JavaScript.

Рисунок 4. Схема работы Svace

Особенности:

- Находит более 1000 типов ошибок в исходном коде, из них более 70 критических классов.

- Точные алгоритмы анализа с учётом связей между функциями и контекста вызовов, а также с учётом отдельных путей выполнения методом символьного выполнения.

- Анализ системы из десятков миллионов строк кода (анализ мобильной ОС Tizen 7 из 57 миллионов строк занимает 7–8 часов основным движком Svace и 9–10 часов всеми движками) за счёт масштабируемых алгоритмов анализа и параллельной работы на всех доступных процессорных ядрах.

- Интеграция в типовые процессы CI / CD за счёт интерфейса командной строки и возможностей инкрементального анализа.

- Комплексный пользовательский интерфейс просмотра, хранения и управления результатами анализа с широкой поддержкой совместной работы, разметки результатов и отчётов, полнотекстового поиска по всем собранным данным.

Анализатор внесён в реестр отечественного ПО (запись №4047 от 11.12.2017).

Дополнительную информацию можно найти на сайте ИСП РАН.

![]()

«НеоБИТ»

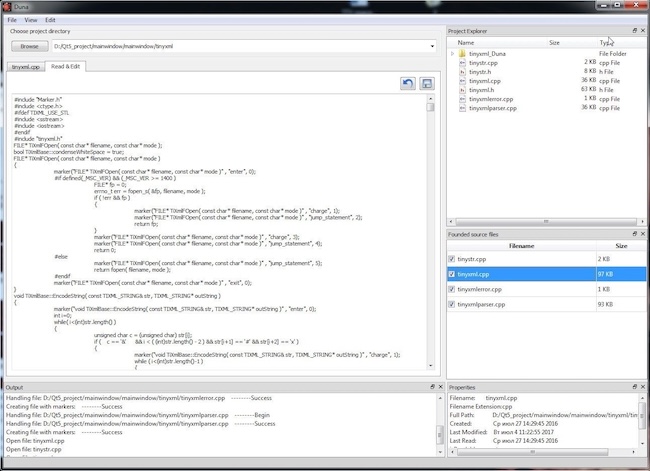

«Дюна» — инструмент для автоматизации сертификационных испытаний на отсутствие недекларированных возможностей, включая программные закладки. Позволяет исследовать безопасность кода с помощью анализа исходных текстов ПО.

Рисунок 5. Интерфейс «Дюны»

Особенности:

- Автоматическое оснащение кода маркерами для отслеживания выполнения отдельных участков исходного кода.

- Анализ данных, собранных во время тестового запуска, для оценки фактического выполнения кода.

- Формирование отчёта о покрытии кода с детальной статистикой по функциям и всему проекту.

- Наглядная визуализация покрытия кода.

Больше информации о решении «НеоБИТ» можно найти на сайте компании.

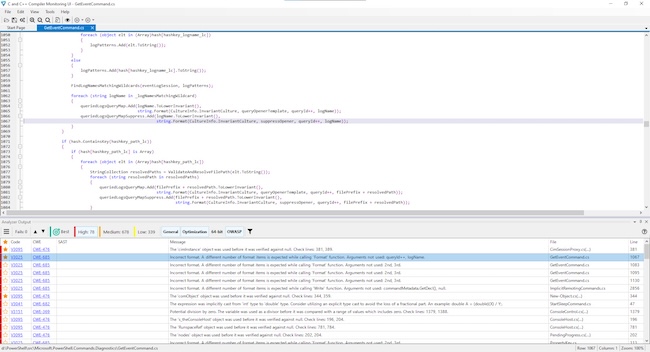

«ПВС»

PVS-Studio — статический анализатор для анализа качества, надёжности и безопасности кода программ (SAST), написанных на языках C, C++, C# и Java. Решение «ПВС» детектирует опечатки, мёртвый код, потенциальные уязвимости и другие ошибки. Срабатывания анализатора классифицируются по Common Weakness Enumeration, SEI CERT Coding Standards, OWASP и ГОСТ Р 71207-2024. Также есть поддержка стандартов кодирования MISRA C и MISRA C++.

Рисунок 6. Интерфейс PVS-Studio C and C++ Compiler Monitoring UI

Особенности:

- Суммарно более тысячи диагностических правил, выявляющих самые разные ошибки и дефекты безопасности.

- Поддержка сценариев работы с различными средами разработки, системами контроля качества, системами непрерывной интеграции и другими инструментами, позволяющими интегрировать анализатор в уже существующую инфраструктуру.

- Отчёты анализатора доступны в различных открытых форматах — HTML, XML, CSV, TXT, JSON, CompileError, TaskList, TeamCity, SARIF и многих других.

- Возможность использования в закрытом контуре.

- Экспертная техническая поддержка.

- Выявляет критические ошибки согласно ГОСТ Р 71207-2024 и может использоваться для построения процессов разработки безопасного программного обеспечения (РБПО) по ГОСТ Р 56939-2016/2024.

Решение включено в реестр отечественного ПО (запись №9837 от 18.03.2021).

Больше информации о PVS-Studio можно найти на сайте вендора.

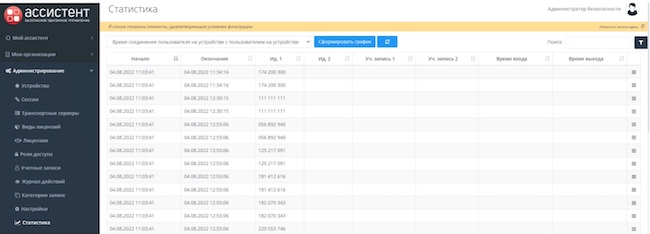

САФИБ

Программный комплекс (ПК) «Дикод» объединяет динамический анализ с предварительным статическим анализом, обеспечивая необходимую глубину и достоверность проверки исходного кода.

Вендор предлагает также систему удалённого доступа с динамическим анализатором «Дикод+». Она предназначена для организации разработки и тестирования информационных систем, удалённого мониторинга, проверки исходного и исполняемого кода, а также для приёмки и поддержки ПК, разработанных для клиентов.

Рисунок 7. Интерфейс системы удалённого доступа «Ассистент» с динамическим анализатором

Особенности:

- Позволяет проводить мутационное и генерационное фаззинг-тестирование, детектировать нештатное функционирование программного продукта (аварии, зависания).

- Контролирует соответствие исходного кода загрузочному, фиксирует вставки неподдерживаемых языков и формирует перечни функциональных и информационных объектов.

- Обеспечивает безопасность данных и процессов, включая регистрацию исходного и исполняемого кода, идентификацию пользователей и контроль целостности файлов программы.

Программный комплекс «Дикод» внесен в реестр отечественного ПО (запись №19187 от 23.09.2023).

Дополнительные сведения о «Дикоде» можно получить на сайте разработчика.

![]()

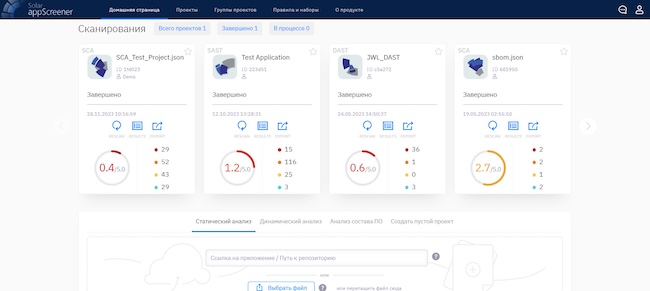

ГК «Солар»

Solar appScreener обеспечивает комплексную безопасность разработки ПО, благодаря основным методам анализа кода: SAST, DAST, OSA. С нашим подробным обзором решения версии 3.14 можно ознакомиться по ссылке.

Обновление версии 3.15 расширило функциональность Solar appScreener. Теперь решение управляет агентами, что позволяет оптимизировать ресурсы при работе с «тяжёлыми» проектами. В динамическом анализе стала поддерживаться подстановка переменных в URL, что расширило охват тестов, а также NTLM-авторизация.

Рисунок 8. Интерфейс Solar appScreener

Особенности:

- Поддержка 36 языков программирования, 10 форматов исполняемых файлов и программ-полиглотов, а также бинарного анализа и анализа байт-кода.

- Запатентованная технология Fuzzy Logic Engine уменьшает число ложных срабатываний.

- Управление очередью сканирования посредством выставления приоритетов.

- Корреляция результатов разных видов анализа с предоставлением детального отчёта.

Продукт ГК «Солар» включён в реестр отечественного ПО (модули имеют соответствующие регистрационные номера: SAST — запись №7763 от 14.01.2020, DAST — запись №19649 от 01.11.2023, SCA — запись №20486 от 14.12.2023, SCS — запись №22627 от 24.05.2024). Solar appScreener имеет сертификат ФСТЭК России.

Больше информации об обновлениях продукта и самом решении можно узнать на сайте вендора.

«Стингрей Технолоджиз»

«Стингрей» — платформа автоматизированного анализа защищённости мобильных приложений для iOS и Android. Использует методы DAST, SAST, IAST, API ST. Результаты проверки, полученные от одного способа, дополняют итоги анализа других методов, что позволяет обнаруживать более сложные уязвимости с меньшим числом ложных срабатываний.

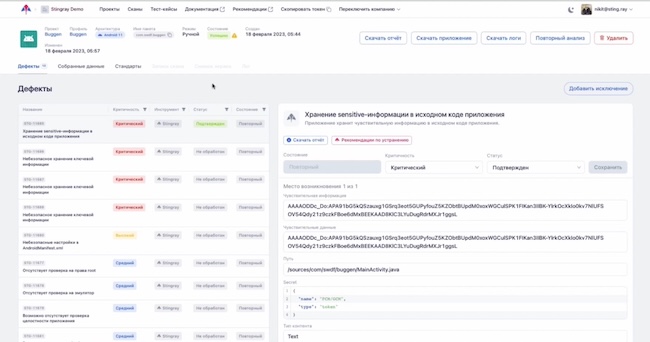

Рисунок 9. Интерфейс «Стингрей»

Особенности:

- Детектирует более 80 типов уязвимостей без необходимости доступа к исходному коду.

- Предоставляет детальные рекомендации по устранению брешей.

- Возможность внедрить продукт в процесс разработки при помощи командной строки (CLI) и путём встроенных интеграций.

«Стингрей» доступен в нескольких вариантах поставки: on-premise, SaaS, сервис.

Продукт находится в реестре отечественного ПО (запись №7699 от 14.12.2020). Больше информации о нём можно найти на сайте вендора.

«ЦБИ-сервис»

АИСТ-С — анализатор исходных текстов C и C++ программ, разработанный «ЦБИ-сервис». Предоставляет возможность автоматически получать данные о структуре и ряде характеристик исследуемого кода. Обеспечивает в интерактивном режиме проведение экспертом операций по анализу получаемых сведений с привязкой к анализируемому коду.

Особенности:

- Выявляет используемые подпрограммы и их связи по управлению и передаче данных.

- Анализирует возможные маршруты вызовов и определяет критические маршруты вызовов подпрограмм.

- Находит неиспользуемые переменные и подпрограммы, потенциально опасные конструкции кода.

- Формирует блок-схемы алгоритмов.

Продукт «ЦБИ-сервис» внесён в реестр отечественного ПО (запись №7056 от 07.10.2020), имеет сертификат ФСТЭК России.

Дополнительную информацию об АИСТ-С можно найти на официальном сайте вендора.

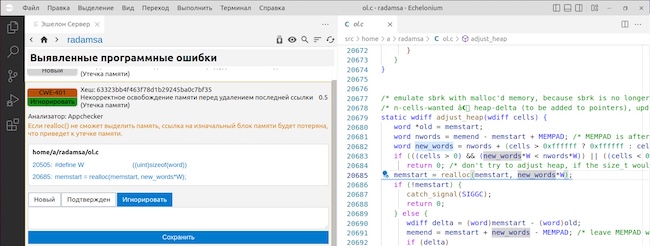

НПО «Эшелон»

«АК-ВС 3» представляет собой инструмент, предназначенный для автоматизации процесса проведения испытаний при сертификации в соответствии с требованиями различных регуляторов, а также для выполнения периодических проверок в рамках разработки безопасного программного обеспечения.

Рисунок 10. Интерфейс АК-ВС 3

Особенности:

- Все виды анализа собраны в одном продукте — SAST, DAST, полносистемный динамический анализ и фаззинг-тестирование (FAST). Поддерживается проведение различных видов статического анализа исходного кода, а также одновременный анализ нескольких проектов с возможностью координации работы различных экспертов.

- Построение отчётов для статического и динамического анализов исходного кода.

- Интеграция с CI / CD.

- Возможность работать в собственной среде разработки.

- Описание дефектов в соответствии с международным стандартом CWE представляет собой не просто получение сигнатуры или фиксирование срабатывания, а включает в себя указания соответствующей категории дефекта в системе CWE.

- Соблюдение ролевой модели.

Решение включено в реестр отечественного ПО (запись №14300 от 26.07.2022№13709 от 01.06.2022).

АК-ВС 3 соответствует требованиям ФСТЭК, Минобороны России и ГОСТ Р 56939 (2016 и 2024) в части статического и динамического анализа, а также фаззинг-тестирования ПО. Решение закрывает требования к контролю отсутствия недекларированных возможностей и безопасной разработке.

Более подробно о решении НПО «Эшелон» можно узнать на официальном сайте компании.

AppSec Solutions

AppSec.CoPilot — интеллектуальный нейроинженер, управляющий уязвимостями на основе искусственного интеллекта. Он интегрируется с существующими сканерами безопасности через API и помогает анализировать большие объёмы данных, определяя корреляции между уязвимостями и исключая ложные срабатывания с точностью до 96%.

Рисунок 11. Демонстрация интерфейса AppSec.CoPilot на сайте вендора

Особенности:

- Обработка 100 уязвимостей всего за 1,5 секунды.

- Доступ к актуальным данным — система использует информацию из всех открытых источников об уязвимостях, обеспечивая точное выявление и классификацию по уровню критической значимости.

- До 75–80% задач ИБ-инженера выполняется без его участия, снижая нагрузку и ускоряя реагирование на угрозы.

Больше информации о продукте можно найти на сайте вендора.

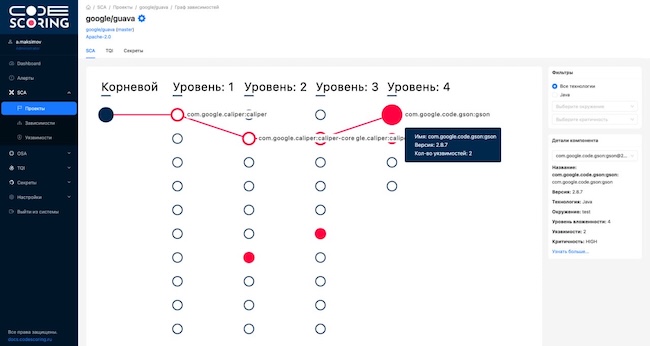

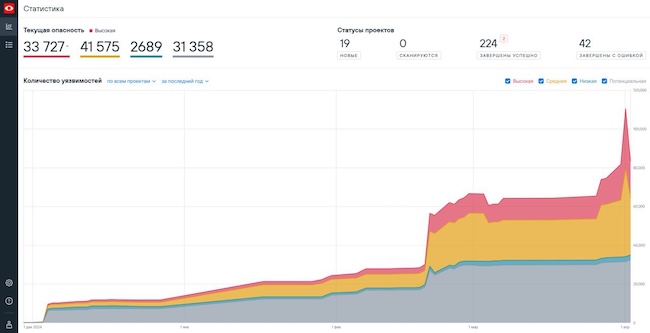

CodeScoring

CodeScoring — модульная российская платформа безопасной разработки ПО. Включает в себя анализ и поиск уязвимостей в компонентах Open Source, проверку совместимости лицензий, оценку качества кода в разрезе команды, а также инструменты поиска секретов. Решение обеспечивает централизованное управление сканерами исходного кода и программных артефактов. Платформа включает в себя модули:

- CodeScoring.OSA (Open Source Analysis) — обеспечивает защиту цепочки поставки, предназначен для недопущения попадания в разработку вредоносных компонентов и компонентов, не проходящих политики безопасности организации.

- CodeScoring.SCA (Software Composition Analysis) — композиционный анализ, обеспечивает проверку сторонних компонентов на всех этапах разработки ПО.

- CodeScoring.Secrets — анализ секретов в коде, обеспечивает оркестрацию проверок исходного кода на наличие включений конфиденциальной информации (секретов).

- CodeScoring.TQI (Teams & Quality Analysis) — анализ качества разработки ПО, обеспечивает инвентаризацию разрабатываемого ПО, анализ качества исходного кода в разрезе команд исполнителей.

Рисунок 12. Визуализация графа зависимостей в интерфейсе CodeScoring

Особенности:

- Единая система политик безопасности.

- Анализ 20 языков программирования.

- Анализ манифестов пакетных экосистем (Maven, Gradle, NPM, NuGet, PyPi, Ruby Gems, Cocoapods, Swift, Composer, Conan, Go Modules, Cargo и sbt).

- Интеграция с менеджерами репозиториев и реестрами контейнерных образов (Nexus Repository Manager, JFrog Artifactory Pro, Harbor, GitLab, GitFlic).

- Интеграция с системами хостинга кода (GitFlic, GitLab, GitHub, Bitbucket и Azure DevOps).

- Интеграция в системы сборки при помощи агента (Jenkins, GitLab, GitFlic, TeamCity и прочее).

Решение включено в реестр отечественного ПО (запись №13008).

Больше информации о продукте можно найти на сайте разработчика.

Positive Technologies

PT Application Inspector детектирует уязвимости в исходном коде и работающем приложении. Сочетает в себе технологии SAST и SCA, что позволяет не только находить уязвимости в исходном коде, но и проводить анализ достижимости и поиска транзитивных зависимостей, а также повышает точность обнаружения уязвимостей в подключенных библиотеках.

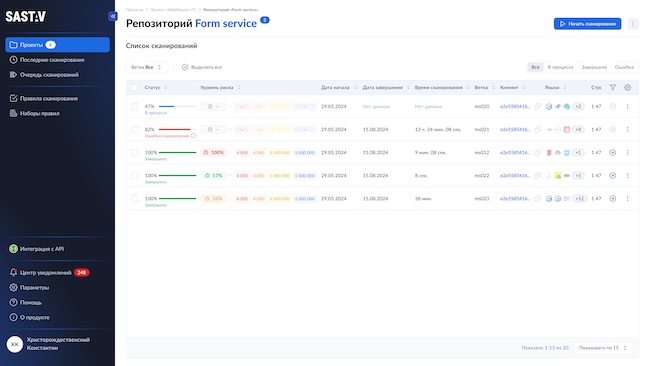

Рисунок 13. Интерфейс PT Application Inspector

Особенности:

- Формирует тестовые эксплойты, которые позволяют узнать, можно ли эксплуатировать найденные уязвимости.

- Анализирует грамматику и реализовывает фаззинг в среде выполнения.

- Интегрируется с Jenkins, TeamCity, GitLab CI, Azure.

- Реализует ролевую модель доступа.

- Имеет готовые плагины для CI/CD-систем, баг-трекеров и сред разработки (IDE).

Продукт предоставляет специалистам по ИБ возможность обнаруживать и верифицировать уязвимости, включая недокументированные возможности, такие как закладки в коде. Несколько лет назад в рамках интервью эксперт отдела систем защиты приложений Positive Technologies Алексей Жуков рассказывал о PT Application Inspector. Конечно, с тех пор функциональные возможности продукта расширились, о чём подробно можно узнать на сайте вендора.

Решение Positive Technologies включено в реестр отечественного ПО (запись №1253 от 05.09.2016), имеет сертификат ФСТЭК России.

ShiftLeft Security

SASTAV позволяет обнаружить уязвимости в коде. Встроенный ИИ-ассистент снижает нагрузку на специалистов за счет минимизации времени и трудозатрат на триаж результатов сканирования, а также выдачи рекомендаций по внесению конкретных изменений прикладного характера: модифицировать код можно через функцию копирования — вставки.

SASTAV доступен как локальное ПО, устанавливаемое через Docker-контейнеры или в Kubernetes. Продукт работает с языками программирования, такими как Java, C#, Python, PHP и прочими на всех версиях Linux, соответствующих требованиям российских регуляторов. Установка SASTAV занимает 20 минут. Решение поддерживает интеграцию с помощью API с популярными системами автоматизации процессов.

Рисунок 14. Интерфейс SASTAV

Особенности:

- Группирует репозитории в проекты для улучшения навигации и отмечает в каждом репозитории уже отсканированные ветки.

- Помогает визуально ориентироваться в коде и указывает на уязвимую строчку кода путём графического представления векторов атак.

- Масштабируется путём подключения дополнительных ядер сканирования для распараллеливания процесса при больших нагрузках.

- Тиражирует результаты триажа, предотвращая повторение однажды вычисленных векторов уязвимости в последующих сканированиях.

Решение включено в реестр отечественного ПО (запись №23718 от 29.08.2024).

Подробную информацию о продукте SASTAV можно найти на его сайте.

Примеры услуг и сервисов анализа исходного кода

Услуги анализа также позволяют выявить потенциальные уязвимости, определить пути несанкционированного доступа и проверить соответствие требованиям безопасности. Экспертный аудит помогает обнаружить скрытые угрозы, такие как закладки в коде или ошибки конфигурации. Каждый вендор использует свои методы проверки.

В этом блоке обзора мы показываем несколько примеров сервисов, в рамках которых вендоры предлагают в том числе анализ исходного кода (при проверке защищённости методом белого ящика).

«Лаборатория Касперского»

Kaspersky Application Security Assessment позволяет анализировать уязвимости, ошибки бизнес-логики и ошибки конфигурации, которые могут нарушать конфиденциальность, целостность и доступность систем. Сервис помогает повысить уровень защищённости критически важных систем и улучшить процессы безопасной разработки (SDLC). Выявленные технические риски можно соотнести с потенциальными бизнес-последствиями.

Для анализа эксперты «Лаборатории Касперского» используют комплексный подход, сочетающий ручное тестирование, собственные решения и стандартные отраслевые инструменты автоматизации. Методология оценки безопасности включает следующие подходы к тестированию:

- Метод серого ящика. Моделирует действия реального атакующего с действительными учётными данными, как это указано в модели угроз.

- Метод белого ящика. Проводит оценку безопасности с полным доступом к исходному коду, архитектуре приложения и документации по потокам данных.

В результате клиент получает детализированный отчёт, содержащий описание обнаруженных уязвимостей, включая возможные сценарии атак и пути эксплуатации, рекомендации по исправлению, а также выводы для руководства и ИТ-подразделений компании.

Сервис подходит как для приложений, развёрнутых внутри корпоративной сети, так и для систем, имеющих доступ к интернету.

Больше информации о Kaspersky Application Security Assessment можно найти на сайте вендора.

УЦСБ

УЦСБ проводит проверку ИТ-инфраструктуры, приложений и бизнес-процессов на наличие уязвимостей, выявляет возможные векторы атак и предоставляет практические рекомендации по повышению уровня безопасности. По итогам проверки заказчик получает подробный отчёт с анализом рисков и обоснованными мерами по их устранению. Услуга включает:

- Технический аудит систем, сетей и приложений.

- Тестирование на проникновение (пентест) для обнаружения уязвимостей.

- Анализ актуальных политик и процедур информационной безопасности.

- Оценку человеческого фактора и уровня осведомленности сотрудников.

- Подготовку аналитического отчёта с выявленными проблемными зонами и рекомендациями по устранению.

- Моделирование атак для оценки готовности команд реагирования (Red Team).

- Практические тренировки по выявлению и отражению сложных атак совместно с ИБ-командой (Purple Team).

Услуга будет востребованной для организаций, которые готовятся к сертификации по международным стандартам безопасности (ISO 27001, GDPR, PCI DSS и другие), столкнулись с инцидентами или планируют профилактику уязвимостей, включающую проверку готовности команды и отработку действий при кибератаках, либо расширяют инфраструктуру или внедряют новые системы.

Для каждого проекта формируется индивидуальная проектная команда. Пентестеры УЦСБ взаимодействуют с центром круглосуточного мониторинга информационной безопасности — УЦСБ SOC, который обеспечивает расследование компьютерных инцидентов, мониторинг атак в сети Интернет и оперативное уведомление владельцев ресурсов о потенциальных угрозах, предоставляя важные данные для своевременного реагирования. Это позволяет пентест-команде УЦСБ получать экспертные консультации при формировании рекомендаций для заказчиков, учитывать актуальные методы обнаружения атак, а также постоянно совершенствовать свои технические и аналитические навыки на основе практики реального мониторинга угроз.

Больше информации об услуге можно найти на сайте Центра кибербезопасности.

Выводы

Российский рынок анализаторов исходного кода продолжает активно развиваться, реагируя на растущие угрозы безопасности ПО. Вендоры предлагают широкий выбор продуктов и услуг, позволяющих выявлять программные ошибки, уязвимости и потенциальные закладки в коде, снижая риски компрометации корпоративных данных. Представленные инструменты различаются по методам анализа, глубине проверки, поддерживаемым языкам программирования и соответствию требованиям регуляторов, стандартов.

Одни решения ориентированы на быструю проверку кода с минимальным количеством ложных срабатываний, другие делают акцент на глубокий анализ, выявляя даже сложные уязвимости. Некоторые анализаторы поддерживают широкий спектр языков программирования, что делает их удобным выбором для крупных компаний с разнородным стеком технологий, в то время как другие сосредоточены на конкретных платформах и предлагают специализированные механизмы обнаружения.

Но во всех случаях использование таких инструментов становится неотъемлемой частью процессов разработки, так как позволяет на ранних этапах снизить вероятность уязвимостей в продакшене и предотвратить возможные кибератаки. Таким образом, каждая организация сможет подобрать подходящее решение, соответствующее её потребностям — от быстрого контроля качества кода до комплексного анализа безопасности в рамках DevSecOps.