Стратегические отрасли в России за 2025 год столкнулись с волной кибератак: госсектор и промышленность стали главными целями злоумышленников. Однако изменения в законодательстве, вступившие в силу с 2025 года, и работа системы ГосСОПКА поменяли подход к защите критически важных объектов.

- Введение

- Кто и как атакует российские стратегические отрасли

- 2.1. От кого угрозы

- 2.2. Методы атаки

- 2.2.1. Вредоносные программы

- 2.2.2. Социальная инженерия

- 2.2.3. DDoS-атаки

- 2.2.4. Эксплуатация уязвимостей

- Как в России защищают стратегические отрасли от кибератак

- Взаимодействие с ГосСОПКА: почему это важно для бизнеса

- Киберугрозы-2026: что ждёт российские компании

- Выводы

Введение

В июле 2025 года RED Security SOC опубликовала данные о кибератаках на российские компании в первом полугодии 2025 года. Количество кибератак в этот период превысило 63 тысячи, что на 27 % больше, чем за аналогичный период в 2024 году. Наиболее уязвимы перед угрозой оказались объекты КИИ, поскольку успешные действия злоумышленников могут парализовать работу критических служб, привести к утечке гостайны и угрожать интересам государства. Однако знание новых требований закона 187-ФЗ и следование рекомендациям ГосСОПКА помогут выстроить систему безопасности для стратегических отраслей и минимизировать риски киберугрозы.

Кто и как атакует российские стратегические отрасли

Российские стратегические объекты на протяжении многих лет являются приоритетным направлением для киберпреступников. По данным Positive Technologies, с июля 2024 года по сентябрь 2025 года на Россию пришлось от 14 % до 16 % всех успешных кибератак в мире, и 72 % атак, зафиксированных в СНГ.

Геополитическая обстановка и темпы цифровизации выступают драйверами в этом процессе. Они влияют на информационную безопасность, делая государственные и иные критические объекты главной целью для киберугроз. Стремительный переход на отечественные технологии также создаёт новые уязвимости, которые сложно распознать за короткий период. Это активирует деятельность злоумышленников и упрощает им задачу для реализации атак.

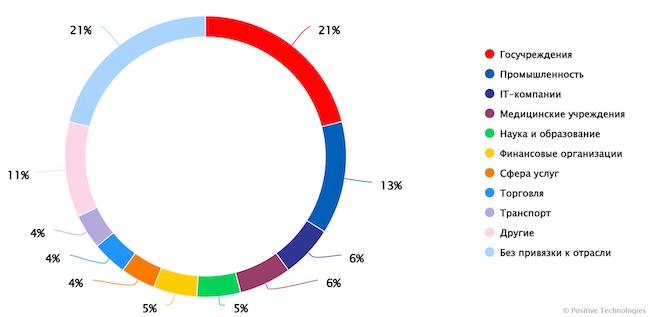

В первой половине 2025 года злоумышленники чаще атаковали государственные учреждения (21 % от общего количества успешных атак на организации), промышленность (13 %), ИТ-компании (6 %) и медицинские структуры (6 %). Таким образом, кибепреступники стремятся дестабилизировать работу объектов стратегически важных отраслей, украсть и уничтожить данные, а также нанести им репутационный ущерб.

Рисунок 1. Процент успешных атак на российские организации в 2025 году (Источник: Positive Technologies)

Исследование показало ещё одну статистику: только в феврале 2025 года было отражено 822 DDoS-атаки на российские системы госуправления, самая длительная из которых продолжалась 71 час.

Кибератаки выступают целенаправленным инструментом для подрыва доверия к власти, дестабилизации экономики и формируют неопределённость в социуме.

От кого угрозы

На фоне нестабильной геополитической обстановки в мире увеличилась активность APT-группировок (команды, ориентированные на долгосрочные стратегические атаки). Особую угрозу представляют группировки, действующие в интересах или при поддержке зарубежных стран.

В мае 2025 года серверы Федеральной налоговой службы (ФНС) подверглись массированным DDoS-атакам из-за рубежа. Крупный сбой произошёл также в работе нескольких ключевых государственных сервисов: «Госключ» и «Честный знак». Приостановил свою работу и сервис ЕМИАС, из-за которого у некоторых москвичей перестали загружаться электронные медицинские карты на портале mos.ru и в приложении ЕМИАС.ИНФО.

Научно-исследовательский институт Минцифры РФ (ФГБУ «НИИ «Интеграл») в октябре 2025 года опубликовал список государств, чьи серверы чаще всего используются для атак на российских пользователей. Наибольшее количество серверов, представляющих угрозу для российских пользователей, находятся на территории Канады (7021) и Британии (2897). На третьей строчке располагается Германия, но уже с меньшим количеством опасных объектов — 735.

Большинство вредоносных ресурсов размещено в доменах верхнего уровня: «.com» и «.top» — 2354 и 1789 случаев успешных атак соответственно. Компания Palo Alto Networks опубликовала исследование, в котором подтвердила, что на верхний уровень (TLD).com приходится почти половина вредоносных доменов. В топ-10 также вошли такие TLD, как . pw, .ml, .club, .cf и .top, хотя они с гораздо меньшим числом случаев злоупотреблений.

В 32 % случаев кибератаки на госучреждения заканчиваются утечкой конфиденциальной информации. В январе APT-группировка Sticky Werewolf (она же Angry Likho) начала новую кампанию целевых атак на государственные организации России и Беларуси. Они использовали инфостилер Lumma для кражи данных с корпоративных устройств и получения контроля над ними. Главный интерес – криптокошельки и учётные записи сотрудников. В прежних атаках на российские организации Sticky Werewolf прикрывалась именами МЧС, Минстроя, а также ФСБ России.

В конце 2024 – начале 2025 года зафиксирована новая волна атак АРТ-группировки Cloud Atlas на предприятия оборонно-промышленного комплекса России. Злоумышленники использовали фишинговую рассылку электронных писем с вредоносными документами Microsoft Office во вложении.

С середины 2024 года хактивистская группировка BO Team проводит целевые атаки на российские госорганизации, ИТ-компании, промышленность и телекоммуникации. Через целевой фишинг злоумышленники проникают в системы организаций и наносят серьёзный ущерб их инфраструктуре. Они уничтожают данные, блокируют критически важные системы, а иногда требуют выкуп за восстановление их работоспособности. Цель всё та же — вывести из строя работу государственных организаций, нанеся им максимальный ущерб.

Методы атаки

Доля успешных нападений за 2025 год с применением вредоносных программ выросла с 56 % до 71 %, с применением социальной инженерии — с 49 % до 60 % по сравнению с 2023 годом и первой половиной 2024. Также в 2025 году наиболее распространёнными методами эффективных кибератак на организации стала эксплуатация уязвимостей (31 %) и DDoS-атаки (11 %).

Вредоносные программы

Серьёзную угрозу для стратегических отраслей по-прежнему представляют вредоносные программы. Киберпреступники похищают информацию, требуют выкуп за её восстановление или сохранение инцидента в тайне. Об этом сообщил руководитель Kaspersky GReAT в России.

Почти половину успешных кибератак (49 %) на российские организации в 2025 году злоумышленники реализовали с помощью шифровальщиков. Этот тип вредоносных программ применяют, чтобы парализовать работу организаций, блокируя доступ к критически важной информации.

Социальная инженерия

Электронная почта (88 %) считается основным каналом для атак на крупные компании. Деятельность финансово мотивированных и кибершпионских группировок чаще всего начинается с фишинговых рассылок для заражения систем жертв вредоносными программами и дальнейшего развития вторжения. Так было, например, с волной нападений АРТ-группировки Cloud Atlas в конце 2024 – начале 2025 года.

Однако иногда вместо массовых рассылок киберпреступники создают фишинговые домены, практически неотличимые от адресов реальных компаний, выступают в роли представителей смежных отраслей, вступают в диалог, чтобы вызвать доверие у жертвы, и потом заражают их систему вредоносной программой.

DDoS-атаки

А вот процент DDoS-атак во второй половине 2024 и в течение 2025 года остался неизменным — 11 % от числа успешных попыток. Это происходит потому, что утечка или шифрование данных наносят больший репутационный и финансовый ущерб в отличие от временной недоступности сайта из-за DDoS-атаки.

Существует много других методов, направленных на дестабилизацию работы критически важных объектов. Например, доля атак через цепочку поставок и доверенные каналы связи в России в 2025 году составила 4 %, в то время как два года назад — всего 2 %. Подобные атаки крайне опасны, поскольку компрометация одного ИТ-подрядчика может открыть доступ к десяткам компаний-клиентов, пользующихся его услугами.

Эксплуатация уязвимостей

Эксплуатация уязвимостей использовалась в 31 % случаев успешных попыток в России. Это процесс использования слабых мест в программном обеспечении, операционных системах (ОС) или компьютерных сетях для получения нелегального доступа, кражи данных и нарушении работы системы.

Недавно обнаруженная уязвимость CVE-2025-24071 в ОС Windows позволяла злоумышленникам перехватывать пароли пользователей через обычную операцию распаковки архива. Эксперты уже зафиксировали попытки атак с помощью метода уязвимостей на российские и белорусские организации.

Как в России защищают стратегические отрасли от кибератак

Ответом на растущие угрозы стало ужесточение и детализация нормативного регулирования, в первую очередь в рамках законодательства.

Законодательные изменения

С 1 сентября 2025 года в России действует обновлённая редакция закона 187-ФЗ, которая ужесточает требования к защите стратегически важных объектов в цифровой сфере. Закон вводит 3 ключевых понятия.

Технологический суверенитет

Все значимые объекты критической информационной инфраструктуры (КИИ) должны использовать только российское программное обеспечение и доверенные программно-аппаратные комплексы из установленных реестров. Это решение минимизирует зависимость от иностранных технологий и снижает риски скрытых уязвимостей.

Единый стандарт безопасности

Для всех отраслей закон устанавливает единые перечни объектов КИИ и детализированные методики их классификаций. Организации должны провести повторную оценку своих активов по более строгим критериям. Это позволит проанализировать реальные киберриски.

Централизованное управление угрозами

Закон 187-ФЗ усиливает роль ФСБ России при ликвидации последствий киберинцидентов и ужесточает требования к учредителям компаний КИИ, полностью исключая иностранное участие. В сферу регулирования не допускаются индивидуальные предприниматели. Теперь закон фиксирует внимание на крупных юридических лицах.

Взаимодействие с коммерческим SOC

Рынок коммерческих SOC показывает высокий рост, опережая другие сегменты информационной безопасности. Только за первый квартал прирост составил 20 %, в то время как годовой прогноз — 60 %. В 2023 году российские поставщики услуг изначально предлагали лишь базовый мониторинг, однако сейчас активно развивается киберразведка и аудит.

Крупный российский бизнес в сфере ИБ предлагает универсальные решения, охватывающие полный цикл задач безопасности: мониторинг, реагирование на инциденты, аудит, консультации и разработку.

Пример таких компаний — ниже.

Positive Technologies (PT ESC) – российский разработчик, который создаёт продукты и услуги для полноценной защиты компаний от кибератак, включая мониторинг, расследование и нейтрализацию киберинцидентов. Особое внимание уделяется безопасности стратегически важных объектов. Главная задача экспертов PT ESC — вовремя обнаруживать и предотвращать атаки до того, как они приведут к серьёзным финансовым и репутационным последствиям.

Экспертный центр безопасности PT ESC сотрудничает с ключевыми государственными центрами кибербезопасности НКЦКИ, ФСТЭК России и имеет все необходимые лицензии по защите информации.

Softline (Infosecurity) имеет 15-летний опыт предоставления SOC-услуг крупному бизнесу. Она предоставляет клиентам прямой доступ к интерфейсам SIEM и SOAR. У компании также есть лицензия ФСТЭК России.

Перспективный мониторинг одними из первых запустили в России коммерческий SOC в 2014 году. В компании работают более 120 сертифицированных специалистов. С 2017 года сервис функционирует как центр ГосСОПКА с использованием собственных разработок и технологий для защиты бизнеса от киберугроз.

У «Перспективного мониторинга» есть подразделения в 4 регионах России, в том числе в Москве и Санкт-Петербурге. Это даёт возможность практически со всеми заказчиками находиться в одном часовом поясе. Деятельность лицензирована ФСБ и ФСТЭК России.

Работа системы ГосСОПКА

Важным элементом защиты ключевых отраслей страны от кибератак становится Государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак (ГосСОПКА). Она собирает данные об инцидентах, отслеживает угрозы, обменивается информацией между организациями, координирует ответные меры. Эти меры помогают не допустить масштабных сбоев работы и утечки информации критически важных объектов.

ГосСОПКА — комплексная структура, которая включает разные федеральные ведомства и частные компании. Работает на основании закона 187-ФЗ, приказов Федеральной службы по техническому и экспортному контролю (ФСТЭК России) и ФСБ.

Национальный координационный центр по компьютерным инцидентам (НКЦКИ) – основной управляющий координирующий орган системы. Он занимается сбором и анализом информации о киберугрозах, координирует действия других элементов структуры, разрабатывает методические и нормативные документы и предлагает рекомендации по защите объектов от кибератак.

Ведомственные, территориальные и корпоративные центры ГосСОПКА выявляют и расследуют атаки, информируют и выполняют рекомендации НКЦКИ, а также отвечают за внедрение технических и организационных мер защиты.

Объекты КИИ обязаны взаимодействовать с центрами ГосСОПКА, передавать сообщения об инцидентах и использовать в работе систему защиты и реагирования.

Рисунок 2. Как работает система ГосСОПКА (Источник: ИНФРАТЕХ)

ГосСОПКА работает по заранее утверждённому сценарию, чтобы информация о кибератаках могла быстро продвигаться от нижнего уровня к верхнему.

- Обнаружение инцидентов в процессе мониторинга безопасности. Процесс начинается с мониторинга организацией сетевого трафика с помощью SIEM. После этого центры ГосСОПКА обрабатывают данные на предмет подозрительной активности: подбор паролей, попытки DDoS-атак или признаки заражения вредоносной программой. Итоговую оценку угрозы проводит специалист-аналитик. Он отсеивает ложные срабатывания и концентрируется на реальных кибератаках.

- Обработка и классификация инцидентов. При обнаружении атаки центр реагирования НКЦКИ проводит его детальный анализ: источник, цель, методы атаки, масштаб и возможный ущерб для организации. Инцидент классифицируется по уровню критичности и после вносится в единый реестр. При необходимости уведомляют другие центры и ФСТЭК, чтобы предупредить новые киберугрозы.

- Реагирование и координация устранения последствий. После подтверждения угрозы организация немедленно блокирует заражённые сегменты сети и ограничивает доступ. Центры ГосСОПКА помогают устранить атаку, координируют действия. В случае критической атаки подключаются ФСТЭК и другие федеральные структуры. После ликвидации нападения анализируется инцидент и формируется отчёт, где указываются причины уязвимости и предпринятые меры по ликвидации атаки. Это помогает скорректировать защиту и изменить политику доступа.

Последовательное прохождение трёх основных этапов гарантирует быстрое и организованное противодействие кибератакам на государственном уровне.

Взаимодействие с ГосСОПКА: почему это важно для бизнеса

Поскольку ГосСОПКА действует на основании Закона N187-ФЗ, организации, владеющие значимыми объектами КИИ, обязаны участвовать в системе мониторинга и реагирования на киберугрозы.

Рисунок 3. Кому необходимо работать с ГосСОПКА (Источник: ИНФРАТЕХ)

В КИИ входят не только оборонные предприятия или органы власти, но также банковская сфера, финансовый рынок, связь, энергетика, здравоохранение, наука, госуслуги, транспорт, топливно-энергетический комплекс, атомная промышленность, ракетно-космическая отрасль, горнорудная, металлургическая, химическая промышленность.

Нарушения в работе объектов КИИ могут затронуть миллионы людей и угрожать национальным интересам. Это подтверждают массовые кибератаки на московское метро, Аэрофлот, систему ЕМИАС и масштабный сбой в работе сети аптек «Столички» и «Неофарм», а также клиник «Семейный доктор» в июле 2025 года.

Госкорпорации (Росатом, Роскосмос, РЖД), а также федеральные и региональные органы власти автоматически включены в систему, поскольку их инфраструктура содержит конфиденциальную информацию, персональные сведения и доступ к госреестрам.

Частные компании обязаны подключиться к системе, если от их услуг зависит работа значимых процессов. Например, если под удар попадает ИТ-компания, предоставляющая сервисы для государственных порталов или банков, это может привести к массовым сбоям в привычных цифровых услугах и сформировать недоверие к ним. Это может касаться поставщиков программного обеспечения, если их продукт будут использовать субъекты КИИ.

Киберугрозы-2026: что ждёт российские компании

Предпринимаемых мер может быть недостаточно, чтобы обезопасить критически важные отрасли от новых киберугроз. Эксперты прогнозируют рост количества киберпреступлений минимум на 30 % в 2026 году. Увеличится интерес к шантажу с использованием украденных персональных данных.

С 30 мая 2025 года в России обновили размеры штрафов за нарушения в обработке и защите персональных данных. За утечку таких данных в зависимости от масштаба инцидента штраф составит до 20 миллионов рублей. Теперь даже единичный инцидент может повлечь тяжёлые финансовые последствия для компании.

Ужесточение наказаний для организаций за утечку персональной информации создаёт идеальные условия для хактивистов. Теперь они могут угрожать не только публикацией украденных данных, но и сообщением о нарушениях в Роскомнадзор. Готовность идти на уступки вымогателям создаёт опасный прецедент: они позволяют хакерам расширять поле своей деятельности и атаковать чаще.

В зоне риска окажутся малые и средние предприятия, где слабее защита конфиденциальных данных, устаревшее ПО и недостаточная сегментация внутренней сети. Они более чувствительны к репутационным и финансовым потерям, поэтому будут охотнее идти на уступки злоумышленникам, чтобы избежать высоких штрафов и проверок.

В 2026 году геополитическая обстановка будет решающим фактором для целей атак киберпреступников. Нынешний год показал, что злоумышленники постепенно переходят от массовых киберугроз к продуманным, целевым атакам на критические объекты, чтобы нанести больший ущерб интересам государства.

В случае роста напряжённости под прицел попадут наиболее приоритетные для государства объекты КИИ: оборонно-промышленный и топливно-энергетический комплекс, государственные структуры.

И наоборот, в случае снижения геополитической напряжённости основной фокус смещается на экономическую и технологическую сферу. Приоритетными целями для кибератак станут научные центры, образовательные организации или частные компании с уникальными ИТ-разработками.

В 2026 году социальная инженерия останется приоритетным методом атак на российские предприятия. Набирающий популярность искусственный интеллект (ИИ) в ближайшие 5 лет сыграет ключевую роль в кибершпионаже. Злоумышленники будут использовать его для создания фишинговых писем, голосовых и видеоподделок. Это приведёт к серьёзному психологическому давлению на жертв и усложнит распознавание атак.

Выводы

Риск кибератак на российские стратегические отрасли с каждым годом растёт. Тенденция обусловлена геополитической обстановкой, цифровизацией и технологическим суверенитетом. Злоумышленники активно используют вредоносные программы и социальную инженерию как главный инструмент достижения своих целей. Если их действия вовремя не обнаружить, они могут парализовать работу критических служб, привести к утечке конфиденциальных данных и угрожать национальной безопасности.

Комплексный подход в ужесточении требований в законодательстве, взаимодействие объектов КИИ с ГосСОПКА и сотрудничество с коммерческим SOC формируют многоуровневую систему защиты от киберугроз. Общие и персональные рекомендации действующих структур помогут уберечь важные объекты от действий злоумышленников и минимизировать негативные последствия взломов.