По мере того как промышленное развитие идёт вперёд, границы между ИТ и АСУ ТП стираются. При этом защита индустриальных систем часто строится на неправильных принципах, порождённых непониманием их сути. Эксперт UDV Group Андрей Кетов называет топ-3 ошибок в этой сфере и даёт советы, как их избежать.

- Введение

- Ошибка № 1: применение ИТ-подходов к АСУ ТП

- Ошибка № 2: недостаточное взаимодействие с производственным персоналом

- Ошибка № 3: неправильный приоритет рисков

- Как избежать этих ошибок? Интеграция ИБ АСУ ТП в корпоративную и производственную стратегию

- Выводы

Введение

Эпоха Четвертой промышленной революции коренным образом преобразует промышленный ландшафт, стирая традиционные границы между автоматизированными системами управления технологическими процессами (AСУ ТП) и ИТ. Глубокая цифровизация производств, внедрение промышленного интернета вещей и облачных технологий создают беспрецедентные возможности для оптимизации процессов, но одновременно формируют новые векторы угроз информационной безопасности. В условиях нарастающей конвергенции ИТ-систем и АСУ ТП традиционные подходы к защите информации теряют эффективность, требуя принципиально новых решений.

Особую актуальность для российских промышленных предприятий приобретает проблема асимметрии между стремительной цифровой трансформацией, характерной для концепции Четвертой промышленной революции, и консервативным характером существующих инфраструктур АСУ ТП. С одной стороны, «умные» производства требуют всеобщего обмена данными в реальном времени, с другой — критически важные промышленные активы зачастую работают на унаследованных (legacy) системах с десятилетиями не менявшейся архитектурой. Этот парадокс цифровой эпохи создает уникальные вызовы для служб информационной безопасности (СИБ).

Рассмотрим типичные ошибки, которые допускают руководители СИБ при обеспечении безопасности инфраструктур АСУ ТП, причины их возникновения и способы их устранения.

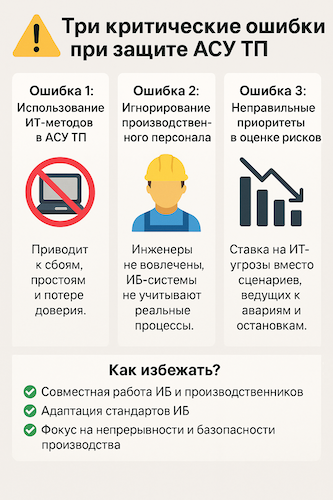

Рисунок 1. Три критические ошибки при защите АСУ ТП

Ошибка № 1: применение ИТ-подходов к АСУ ТП

Выбор подходов для обеспечения информационной безопасности в большей степени зависит от особенностей архитектуры защищаемой системы и информации, обрабатываемой в ней. Большинство руководителей СИБ имеют опыт организации процессов ИБ только в классических ИТ-инфраструктурах. Рассмотрим основные отличия ИТ-систем от АСУ ТП.

Рисунок 2. Основные отличия ИТ-систем от АСУ ТП

Основными предназначениями привычной многим специалистам по ИБ ИТ-инфраструктуры являются обработка больших объемов данных и обеспечение взаимодействия между собой различных бизнес-процессов. Также следует отметить и технические особенности ИТ-сред. ИТ-системы базируются на широко распространенных, стандартизированных компонентах, легко масштабируются и обновляются онлайн, а также имеют короткий жизненный цикл в 3–5 лет.

В свою очередь АСУ ТП обеспечивает слаженную работу большого объема исполнительных устройств, непосредственно взаимодействующих с физическим миром и направленных на выполнение общей задачи технологического процесса. Информация, обрабатываемая в технологической среде, однотипна по структуре (телеметрия, управляющие сигналы), но требует высокой точности в режиме реального времени и напрямую влияет на физические параметры производства, такие как температура, давление, скорость, положение механизмов.

В части технической составляющей, в АСУ ТП используется большой парк узко специализированного оборудования и ПО — программируемые логические контроллеры (ПЛК), комплексы управления (SCADA), датчики, приводы, — которые являются уникальными по своим характеристикам и архитектуре для каждой сферы промышленного сектора. Ключевая особенность АСУ ТП — непосредственная связь между цифровыми командами и физическими действиями, например, открытие клапана, запуск конвейера, регулировка напряжения. Жизненный цикл таких систем, как правило, составляет 10–20 лет, но может достигать и 60.

Модернизация АСУ ТП осуществляется путем плановой остановки затрагиваемых технологических процессов и требует особого подхода, поскольку любое изменение может иметь немедленные последствия для физического оборудования и производственного выхода.

Принципы обеспечения информационной безопасности следует выбирать исходя из особенностей и потребностей процессов, обеспечиваемых ИТ-инфраструктурами и АСУ ТП. Безопасность ИТ-систем направлена на защиту самой информации, её конфиденциальности и целостности. Для АСУ ТП конфиденциальность часто имеет вторичное значение, а целостность и доступность информации обеспечивается аппаратным параллельным резервированием конечных устройств и отказоустойчивостью. Главный упор делается на непрерывность и предсказуемость потоков данных, а также надежность физической защиты конечных устройств.

Из выделенных особенностей ИТ-систем и АСУ ТП следует очевидный вывод — невозможно применять единый подход для обеспечения их безопасности. При применении ИТ-подходов к АСУ ТП возможны различного рода негативные последствия: простои производства, финансовые потери, нарушение производственных процессов, потеря доверия производственного персонала. Эти негативные последствия могут возникнуть как следствие применения несоответствующих особенностям АСУ ТП средств защиты информации и регламентов информационной безопасности, а также из-за несоблюдения промышленной безопасности и требований эксплуатационной документации.

Ошибка № 2: недостаточное взаимодействие с производственным персоналом

Проблема взаимодействия между руководителем СИБ и специалистами по эксплуатации АСУ ТП представляет собой сложную задачу, требующую баланса между информационной безопасностью и стабильностью производственных процессов. Основная сложность заключается в различии приоритетов и подходов: руководитель СИБ ориентирован на защиту данных и систем в соответствии со стандартами ИБ (такими как ГОСТ Р ИСО/МЭК 27001) и требованиями законодательства (приказ ФСТЭК России № 239 от 25.12.2017 «Об утверждении Требований по обеспечению информационной безопасности в значимых объектах критической информационной инфраструктуры Российской Федерации», а также Федеральный закон от 26.07.2017 №187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации»). В то время как специалисты АСУ ТП сосредоточены на бесперебойной работе оборудования, где простои или несанкционированные изменения могут привести к серьезным производственным сбоям или даже авариям.

Культурные и технологические различия усугубляют проблему. ИБ-системы часто строятся на гибких и регулярно обновляемых решениях, тогда как АСУ ТП промышленных предприятий нередко включает устаревшее оборудование с длительным жизненным циклом, чувствительное к любым изменениям. Например, установка обновлений безопасности или переконфигурация сетей может нарушить работу промышленных контроллеров (ПЛК) или систем управления (SCADA), что вызывает обоснованные опасения инженеров.

Кроме того, сети АСУ ТП исторически проектировались изолированными (так называемый «воздушный зазор»), но с развитием Четвертой промышленной революции и интеграцией с корпоративными ИТ-сетями они становятся уязвимыми для кибератак.

Организационные барьеры также играют значительную роль — подразделения ИТ и АСУ ТП часто работают обособленно, а руководитель СИБ может не обладать достаточными полномочиями или компетенциями для внедрения мер безопасности в АСУ ТП. Нехватка специалистов, понимающих как угрозы ИБ, так и специфику промышленных протоколов (например, Modbus, OPC UA), затрудняет выстраивание эффективной системы защиты.

Для решения этих проблем необходимо наладить диалог между руководителем СИБ и командами АСУ ТП, создав кросс-функциональные рабочие группы. Важно адаптировать стандарты ИБ (такие как ГОСТ Р МЭК 62443 (серия), приказ ФСТЭК России № 239 от 25.12.2017, Федеральный закон №187-ФЗ от 26.07.2017) под АСУ ТП, избегая резких изменений, которые могут повлиять на производство. Постепенное сближение подходов ИТ и АСУ ТП через сегментацию сетей, внедрение специализированных решений класса «управление информацией и событиями» (SIEM) и разработку планов реагирования на инциденты поможет снизить риски без ущерба для технологических процессов.

Ключевым фактором успеха является взаимопонимание: руководителю СИБ важно говорить с инженерами АСУ ТП на языке производственных рисков и последствий сбоев (подкрепляя аргументы ссылками на последствия несоблюдения требований регуляторов), а специалистам АСУ ТП — активно консультировать по особенностям и ограничениям своих систем. Эффективное взаимодействие требует выработки общего языка управления рисками, основанного на балансе между безопасностью и надежностью.

Суть не в навязывании ИТ-практик, а в их адаптации к среде АСУ ТП через сотрудничество и последовательные, обоснованные улучшения. Только совместными усилиями можно обеспечить как безопасность, так и бесперебойную работу критически важной промышленной инфраструктуры в рамках требований законодательства.

Ошибка № 3: неправильный приоритет рисков

Обеспечение ИБ технологических процессов сталкивается с критической проблемой некорректной расстановки приоритетов при оценке и устранении рисков. Эта ситуация напрямую вытекает из фундаментальных различий между средами ИТ и ОТ (операционных технологий), что неизбежно влечет применение неподходящих подходов к защите промышленных систем, в первую очередь АСУ ТП.

Основная сложность заключается в механическом переносе ИТ-методологий на АСУ ТП без необходимой адаптации. Руководители СИБ традиционно фокусируются на защите данных и их конфиденциальности, тогда как для промышленных систем абсолютным приоритетом является обеспечение непрерывности работы и физической безопасности оборудования. Яркие примеры этого конфликта: автоматические обновления систем безопасности, активное сканирование сетей или внедрение сложной многофакторной аутентификации для доступа к промышленным контроллерам ПЛК, SCADA. Подобные меры, стандартные для ИТ, могут спровоцировать критические сбои и незапланированные остановки производства в чувствительной среде АСУ ТП.

Недооценка специфики угроз, характерных именно для АСУ ТП, усугубляет проблему. Если в ИТ основными рисками остаются утечки данных или атаки программами-вымогателями, то для промышленных систем критическую опасность представляют сценарии, ведущие к остановке технологических циклов, физическому повреждению дорогостоящего оборудования или даже созданию аварийных ситуаций, угрожающих жизни персоналу. К сожалению, руководители СИБ зачастую продолжают концентрировать усилия на традиционных ИТ-угрозах, не уделяя достаточного внимания этим профильным рискам АСУ ТП.

Распространенными и опасными ошибками в оценке угроз для АСУ ТП являются две крайности. Первая — это упорная вера в миф о полной изолированности сетей АСУ ТП, которая приводит к полному отсутствию базового мониторинга. Вторая — заблуждение о «чрезмерной сложности» АСУ ТП для злоумышленников, что опровергают реальные случаи целенаправленных и успешных атак на промышленные объекты, в том числе на территории РФ.

Ключевой проблемой на практике становится формальное, нефункциональное применение так называемых «лучших практик» ИБ без критической адаптации к АСУ ТП. Механический перенос ИТ-мер защиты, без оценки их реального воздействия на технологические процессы, приводит к пагубным последствиям. Эти меры не устраняют истинные риски (например, атаки через незащищенные промышленные протоколы), но при этом создают высокую вероятность незапланированных простоев, провоцируют постоянные конфликты между подразделениями ИТ, ИБ и инженерами АСУ ТП, а также формируют крайне опасное ложное ощущение защищенности. Последствия таких ошибочных подходов могут быть тяжелыми: значительные финансовые потери из-за остановок производства, риски техногенных аварий, серьезный репутационный ущерб для компании и несоблюдение обязательных требований российских регуляторов.

Для исправления ситуации необходим принципиально иной, специализированный подход к ИБ АСУ ТП, кардинально отличающийся от ИТ-практик. Его основу должны составлять методологии оценки рисков, разработанные именно для промышленных сред, такие как ГОСТ Р МЭК 62443 (серия) и актуальные требования ФСТЭК России по защите АСУ ТП и КИИ, с особым фокусом на анализе возможных последствий инцидентов, даже если их вероятность кажется низкой.

Обязательным условием успеха является активное вовлечение в этот процесс инженеров АСУ ТП, специалистов по промышленной автоматизации и производственников — только они обладают глубоким пониманием степени опасности возможных сбоев.

Современный подход требует интеграции концепций физической безопасности и защиты информации в единую систему. Технические решения должны учитывать особенности промышленных систем — например, вместо агрессивного сканирования сетей лучше использовать пассивные методы мониторинга с помощью специализированных решений.

В конечном итоге, проблема неправильной приоритезации рисков в ИБ АСУ ТП требует принципиально иного подхода по сравнению с традиционной ИТ-безопасностью. Ключ к успеху лежит в отказе от механического переноса ИТ-практик и разработке комплексной стратегии, основанной на глубоком понимании технологических процессов и их реальных уязвимостей. Только такой подход позволит создать сбалансированную систему защиты, которая действительно снижает риски без ущерба для стабильности промышленных операций.

Как избежать этих ошибок? Интеграция ИБ АСУ ТП в корпоративную и производственную стратегию

Успешная безопасность АСУ ТП — не изолированная техническая задача, а стратегический элемент устойчивости бизнеса и цифровой трансформации производства. Чтобы избежать ошибок, выстраивайте ИБ АСУ ТП как неотъемлемую часть развития компании.

- Встройте ИБ АСУ ТП в стратегию развития производства (не как дополнение!).

- Связь с бизнес-целями: четко определите, как цели ИБ АСУ ТП (обеспечение непрерывности ключевых техпроцессов, предотвращение аварий, защита инвестиций в оборудование) поддерживают конкретные производственные индикаторы (KPI) — объем выпуска, качество продукции, себестоимость, экологические показатели — и общие стратегические цели компании (рыночная доля, репутация, выполнение госзаказов и контрактов).

- Инвестиции как часть модернизации: включайте затраты на ИБ АСУ ТП (специализированные решения, обучение) в бюджеты всех программ цифровизации производства, модернизации оборудования или внедрения IIoT. Безопасность не «навешивается» позже — она проектируется изначально.

- Требуйте интеграции принципов информационной (Security) и функциональной безопасности (Safety) на этапе проектирования новых производственных линий и систем управления (by design). Это дешевле и эффективнее, чем латать дыры потом.

- Назначьте руководителя ИБ АСУ ТП с стратегической ролью.

- Ключевая роль: стратегический партнер руководителя производства и руководителя СИБ. Понимает не только принципы и нормы, принятые в сфере информационной безопасности, но и бизнес-процессы, экономику производства и стратегию компании. Отвечает за выравнивание целей безопасности с производственными задачами.

- Полномочия и отчетность: участвует в стратегических сессиях производственного блока; имеет право инициировать изменения в производственных планах при выявлении критических рисков безопасности; отчитывается как перед техническим руководством, так и перед советом директоров / риск-комитетом о состоянии ИБ АСУ ТП и ее вкладе в устойчивость бизнеса.

- Задачи: разработка стратегической дорожной карты ИБ АСУ ТП, привязанной к планам развития производства; управление рисками ИБ АСУ ТП как частью управления корпоративными рисками (Enterprise Risk Management); оценка бизнес-воздействия предлагаемых мер безопасности.

- Создайте операционные механизмы стратегического взаимодействия.

- Совместное стратегическое планирование: ежегодные / полугодовые сессии с участием топ-менеджмента (генеральный директор, исполнительный директор, руководитель СИБ, технический директор, руководитель ИБ АСУ ТП) для согласования приоритетов ИБ АСУ ТП с ключевыми производственными инициативами (запуск новой линии, внедрение систем управления производством, IIoT), бюджета и ресурсов на безопасность в контексте производственных инвестиций, а также метрик успеха ИБ АСУ ТП, понятных бизнесу (снижение риска незапланированных простоев из-за киберинцидентов, охват критически важных активов пассивным мониторингом).

- KPI для инженеров АСУ ТП: включите показатели участия в оценке рисков безопасности, соблюдения регламентов безопасной эксплуатации, скорости безопасного восстановления после инцидентов в их систему мотивации. Безопасность — часть их работы по обеспечению надежности.

- Управляйте ИБ-рисками АСУ ТП через призму бизнес-последствий.

- Используйте адаптированные методологии (ГОСТ Р МЭК 62443, рекомендации ФСТЭК России) для оценки рисков не только по техническим параметрам, но и по их потенциальному влиянию на стратегию: срыв выполнения госконтракта или экспортного поставки, потеря доли рынка из-за длительного простоя, катастрофический репутационный ущерб от аварии с экологическими последствиями, крупные штрафы регуляторов за нарушение требований законодательства о КИИ и безопасности опасных производственных объектов.

- Язык бизнес-рисков: отчеты руководителя ИБ АСУ ТП для топ-менеджмента должны говорить на языке финансовых потерь, операционных простоев, репутационных рисков и упущенных возможностей, а не только о технических уязвимостях.

- Инвестируйте в специфичные для АСУ ТП технологии как в фактор развития.

- Инфраструктура для цифровизации: рассматривайте однонаправленные шлюзы и SIEM не просто как защиту, а как критическую инфраструктуру для безопасного сбора производственных данных («большие данные», ИИ / машинное обучение для оптимизации, прогностическое обслуживание), необходимого для реализации цифровой стратегии.

- Безопасность как конкурентное преимущество: используйте высокий уровень ИБ АСУ ТП как аргумент для клиентов и партнеров, особенно в регулируемых отраслях (энергетика, ТЭК, оборонная промышленность) или при внедрении инновационных производственных моделей.

- Развивайте стратегические компетенции.

- Обучение руководства: топ-менеджмент и руководители производства должны понимать базовые принципы рисков ИБ АСУ ТП и их связь с бизнес-устойчивостью.

- Руководитель ИБ АСУ ТП как стратег: обучение руководителя ИБ АСУ ТП не только техническим аспектам, но и управлению программами, коммуникациям с руководством, бизнес-анализу.

Ключевой вывод для руководителя СИБ и топ-менеджмента: ИБ АСУ ТП перестает быть затратным центром и становится стратегическим активом, обеспечивающим устойчивость, выполнимость производственных планов и защиту инвестиций в цифровую трансформацию. Ее успех определяется не только техническими мерами, но и глубокой интеграцией в ДНК развития компании и производства. Начните с шага 1 — встройте цели и ресурсы ИБ АСУ ТП в свою корпоративную и производственную стратегию уже сегодня.

Выводы

Эпоха Четвертой промышленной революции, стирая границы между ИТ и АСУ ТП, требует радикальной трансформации подходов к информационной безопасности. На практике ключевые ошибки в защите промышленных систем — механическое применение ИТ-практик, разобщенность команд и ошибочная приоритезация рисков — проистекают из фундаментального непонимания природы АСУ ТП. Суть АСУ ТП заключается в прямом воздействии цифровых команд на физические процессы, где кибератака трансформируется в угрозу оборудованию, персоналу и непрерывности производства.

Справиться с этими рисками невозможно без признания ИБ АСУ ТП стратегическим элементом устойчивости бизнеса. Это не техническая задача, а обязательный компонент корпоративной и производственной стратегии. Успех определяется интеграцией безопасности в ДНК развития компании. В частности, цели ИБ АСУ ТП должны быть неразрывно связаны с производственными KPI (объем выпуска, качество, себестоимость) и стратегическими инициативами (цифровизация, выход на новые рынки).

Кроме того, инвестиции в защиту (специализированные решения, обучение, роль руководителя ИБ АСУ ТП) обязаны включаться в бюджеты модернизации и цифровой трансформации на этапе проектирования, а не внедряться постфактум. Наконец, принцип «Safety & Security by Design» становится экономической необходимостью: интеграция физической и информационной безопасности на стадии создания систем предотвращает катастрофические издержки в будущем.

Критическую роль играет руководитель ИБ АСУ ТП — специалист, интерпретирующий технические риски в язык бизнес-последствий. Его полномочия включают право вето на опасные изменения, участие в стратегических сессиях с топ-менеджментом и отчетность перед советом директоров. Он обеспечивает баланс между требованиями ИБ (приказы ФСТЭК России, ГОСТы и иные требования законодательства в сфере ИБ) и реалиями АСУ ТП, а также между защитой активов и инвестициями в инновации.

Управление рисками в этом контексте фокусируется на физических и бизнес-последствиях, а не на вероятности атак. Оценка уязвимости ПЛК, например, определяется ответом на вопрос: «Что физически произойдет при сбое?» — от остановки линии до экологической катастрофы. Отчеты для руководства оперируют категориями финансовых потерь, репутационного ущерба и срыва контрактов, а не техническими деталями.

Технологии защиты (однонаправленные шлюзы, SIEM, сегментация по техпроцессам) трансформируются в инфраструктуру для безопасной цифровизации, обеспечивая сбор данных для ИИ и прогностического обслуживания. Высокий уровень ИБ АСУ ТП становится конкурентным преимуществом, особенно в регулируемых отраслях.

ИБ АСУ ТП эпохи Четвертой промышленной революции — это дисциплина на стыке информационной безопасности, функциональной безопасности и надежности производства. Её эффективность определяется не количеством внедренных инструментов, а глубиной интеграции в стратегию компании. Игнорирование этой связи ведет к ложной защищенности и катастрофическим сбоям. Успешный путь начинается с назначения руководителя ИБ АСУ ТП и пересмотра производственных стратегий через призму безопасности, где каждый шаг цифровой трансформации усиливает устойчивость бизнеса, а не создает новые угрозы.