Сертификат AM Test Lab

Номер сертификата: 543

Дата выдачи: 16.10.2025

Срок действия: 16.10.2030

- Введение

- Функциональные возможности AlphaSense Symbiote 2.0

- Архитектура AlphaSense Symbiote 2.0

- Системные требования и лицензирование AlphaSense Symbiote 2.0

- Применение AlphaSense Symbiote 2.0

- Выводы

Введение

Практика инцидентов показывает, что компании сталкиваются с киберугрозами, в основном, не по причине отсутствия средств защиты информации (СЗИ), а из-за системных недоработок. Одной из ключевых проблем остаётся наличие неучтённых ИТ-активов и публикаций сервисов в инфраструктуре. Лишь две трети организаций утверждают, что контролируют свои ресурсы, при этом большинство сосредотачивается на наиболее заметных и крупных элементах, оставляя без внимания остальную часть инфраструктуры. Фактически только 20% компаний контролируют хотя бы 80% своих активов. 54% респондентов признались, что не знают обо всех устройствах и системах, которые используются в их организации, хотя и стремятся к полной видимости.

Постоянные изменения в ИТ-инфраструктуре затрудняют её полноценный и своевременный анализ, что тоже приводит к неполному учёту активов. Даже несколько забытых устройств с устаревшим программным обеспечением или ошибочными настройками способны стать точкой входа для атаки. К этому добавляются слабые пароли, некорректная конфигурация сервисов и уязвимости веб-приложений. Эксплуатация уязвимостей остаётся одним из наиболее эффективных методов атак, занимая третье место по частоте использования — 31% успешных инцидентов.

Высокая доступность инструментов для атак и их широкое размещение в открытом доступе значительно упрощают организацию кибератак. Как показало исследование проекта «Кибериспытания», две трети российских организаций можно скомпрометировать в течение суток или быстрее. Высокий уровень подготовки не обязателен: большинство успешных взломов проходит с помощью базовых приёмов и широко известных уязвимостей.

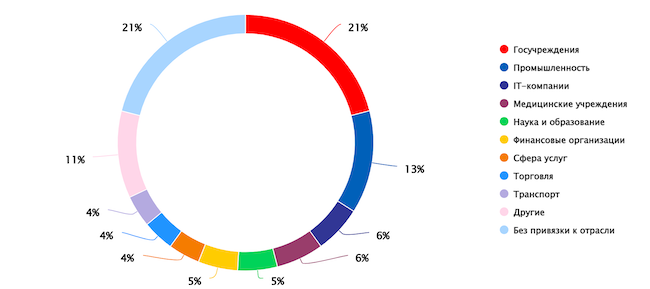

В первом полугодии 2025 года злоумышленники чаще всего атаковали госучреждения (21% успешных атак), промышленность (13%), ИТ-компании (6%) и медицинские учреждения (6%).

Рисунок 1. Доля успешных атак в первом полугодии 2025 г. согласно Positive Technologies

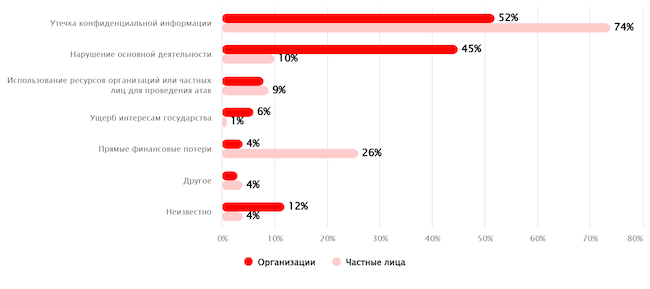

Наиболее частым результатом успешных атак оставалась компрометация конфиденциальной информации: 52% инцидентов затрагивали корпоративные данные и 74% — персональные данные частных лиц. Существенным последствием для организаций также являлось нарушение бизнес-процессов, наблюдаемое в 45% успешных атак, что на 13 процентных пунктов превышает показатели предыдущего полугодия.

Такие инциденты напрямую ведут к финансовым потерям, срывам операционной деятельности и репутационным рискам для компаний.

Рисунок 2. Последствия атак в первом полугодии 2025 г. согласно Positive Technologies

Перечисленные события подчёркивают, что без системного управления активами невозможно точно определить, где находятся критические слабые места и какие из них требуют приоритетного устранения. Инвентаризация и сбор конфигураций должны выполняться неформально, а использоваться как полноценный инструмент обеспечения информационной безопасности.

Изучение именно этих проблем привело команду Alpha Systems к созданию продукта AlphaSense. В ходе работы выяснилось, что заказчикам необходим аудит ИТ-активов, поиск уязвимостей, их проверка и отчёты, которые при этом часто оказывались нечитаемыми и сложными для анализа. На основе упомянутых требований вендор разработал единый агрегированный комплекс AlphaSense, объединяющий несколько направлений управления безопасностью инфраструктуры и площади атаки в рамках одного интерфейса без необходимости собирать конструктор из отдельных решений.

AlphaSense — платформа оценки воздействия, которая предоставляет широкий набор функций: автоматизирует тестирование инфраструктуры на уязвимости в режимах «чёрного», «белого» и «серого» ящиков, оценивает соответствие практикам ИБ, управляет активами и позволяет прогнозировать потенциальные внешние уязвимости. По информации вендора, такой охват возможностей делает продукт схожим с решениями международного класса «платформа оценки защищённости активов» (Exposure Asset Platform, EAP), которые на рынке обычно реализуются через использование нескольких отдельных систем.

Продукт AlphaSense включён в реестр российского ПО (№ 18496 от 09.08.2023). Получено свидетельство о государственной регистрации программы для ЭВМ № 2023612646 от 06.02.2023. Сертификация продукта по требованиям ФСТЭК России находится в процессе. По информации вендора, первый этап проверок в независимой лаборатории пройден.

Функциональные возможности AlphaSense зависят от варианта подписки: Optimal / Master / Expert+ / Symbiote. В обзоре мы рассмотрим возможности AlphaSense в подписке Symbiote версии 2.0.

Функциональные возможности AlphaSense Symbiote 2.0

AlphaSense Symbiote 2.0 — это комплексный автоматизированный продукт для выявления, верификации и дальнейшей эксплуатации уязвимостей, с подбором сценариев обхода СЗИ. Его возможности:

- Адаптивное обнаружение и детектирование. Модуль предобследования и сбора информации позволяет собирать все необходимые данные для проведения более эффективного аудита безопасности.

- Определение версий служб и компонентов веб-приложений. Данные сведения позволяют получить более полную картину при проведении аудита веб-приложения.

- Эксплуатация уязвимостей. Модуль подбора эксплойтов и проверки уязвимостей помогает удостовериться в реализации рисков, обнаруженных на этапе сканирования.

- Обнаружение и определение типа межсетевого экрана веб-приложений (WAF). Сканер выявляет наличие продукта и определяет его сигнатуры. На базе полученных данных проводит полноценный тест на проникновение, спланировав сценарии обхода защиты.

- Сканирование и сетевые тесты. Модуль сканирования работает с уже оптимизированными и проверенными данными, что обеспечивает высокую скорость и точность получения результатов.

- Комплаенс-проверка серверов Active Directory с ролями контроллера домена и участника домена. Решение выполняет проверку Windows AD 2012–2022. Также доступны проверки DNS, DHCP, Hyper-V. Настройки доступны через специальные типы политик.

- Проверка Docker-хостов и кластеров Kubernetes. Сканер позволяет выполнять комплаенс-аудит хостов и кластеров на наличие уязвимостей в настройках хоста и кластера. Настройки доступны через специальные типы политик.

Реализована настраиваемая ролевая модель отчётности, обеспечивающая предоставление информации в наглядной и удобной для анализа форме под разные роли пользователей.

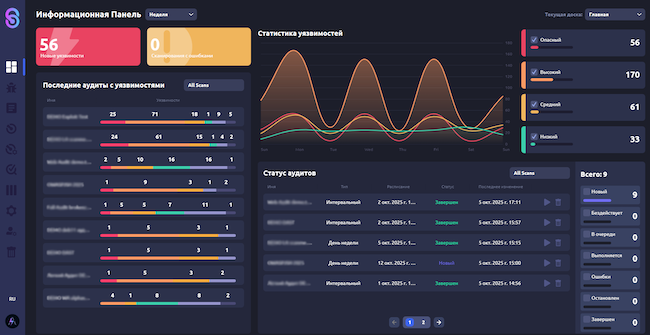

После активации продукта пользователь попадает в информационную панель AlphaSense, где в едином окне осуществляется управление всеми функциями системы. Здесь предусмотрено два подраздела — «Главная» и «EASM». Они отражают полученные данные о результатах заданий сканирований, произведённых и успешно завершённых, а также показывают текущую аналитику по площади возможной атаки.

Интерфейс поддерживает по умолчанию тёмную тему. Раздел «Отчёты» можно менять на светлую и тёмную темы. С точки зрения выводимых графиков и данных дашборды не индивидуализируются. Данные на дашбордах можно фильтровать по типу уязвимостей, при этом итоговый скоринг по уязвимостям также меняется в зависимости от фильтрации по чекбоксам.

Главная страница отображает краткую сводку по созданным заданиям-сканированиям и разделена на три блока:

- блок со сведениями об уязвимостях, которые были обнаружены в каждом задании-сканировании;

- блок с линейной диаграммой и фильтром по уровню критической значимости уязвимости;

- блок с заданиями-сканированиями с фильтром по статусу их выполнения.

Рисунок 3. Главная информационная панель AlphaSense Symbiote 2.0

Система предоставляет возможность фильтровать задания по двум периодам: «Месяц» и «Неделя». Для удобства можно исключить отображение уязвимостей определённого уровня критической значимости, воспользовавшись соответствующим чекбоксом. Аналогично, все задания-сканирования можно отфильтровать по статусу, отключая или включая необходимые чекбоксы.

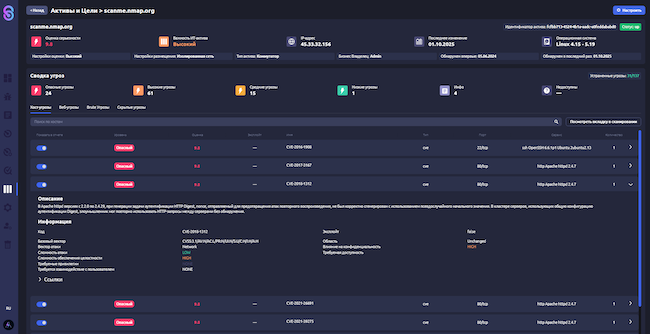

При сканировании периметра все полученные данные агрегируются и обрабатываются аналитическим модулем, после чего результаты отображаются на дашборде EASM, поделённом на три блока:

- блок с информацией об ИТ-активах, найденных уязвимостях с круговыми диаграммами;

- блок со списком угроз по хостам;

- блок с обнаруженными CVE-уязвимостями.

Рисунок 4. Информационная панель EASM в AlphaSense Symbiote 2.0

Для упрощения анализа и повышения удобства предусмотрена фильтрация угроз по хостам, типу размещения ИТ-актива — внешний / внутренний, по наличию эксплуатации и обнаруженных уязвимостей CVE. Возможен анализ векторов атак и просмотр общей статистики по количеству хостов с CVE. Все данные дублируются в виде графиков и визуальных отображений, что упрощает восприятие и сравнение информации.

В AlphaSense управление доступом реализовано через систему ролей. Изначально создаётся учётная запись администратора и стандартные роли: скан-оператор и администратор. В дальнейшем роли назначаются пользователям индивидуально, включая сценарии синхронизации по протоколу LDAP / LDAPS.

Пользователь может создавать отдельные группы и назначать им роли. На момент написания обзора количество таких групп превышает 100, что позволяет гибко адаптировать доступ в соответствии с политиками компании и эффективно управлять правами пользователей.

Инвентаризация ИТ-активов

Инвентаризация инфраструктуры в AlphaSense Symbiote 2.0 выполняется собственным движком сканирования, который обеспечивает адаптивное обнаружение и детектирование активов. Собранные сведения формируют актуальную базу для последующего анализа, включая аудит конфигураций и пакетов операционных систем (ОС). В текущей версии системы инвентаризация проводится на основании аудитов и отсканированных сегментов. Автоматизированная инвентаризация оборудования планируется к реализации до конца 2025 года.

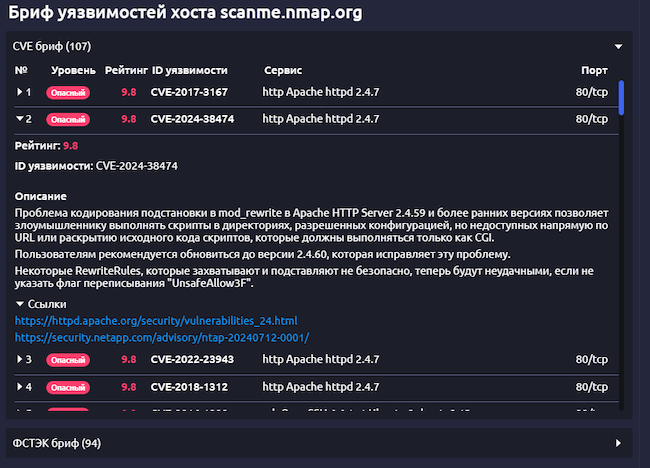

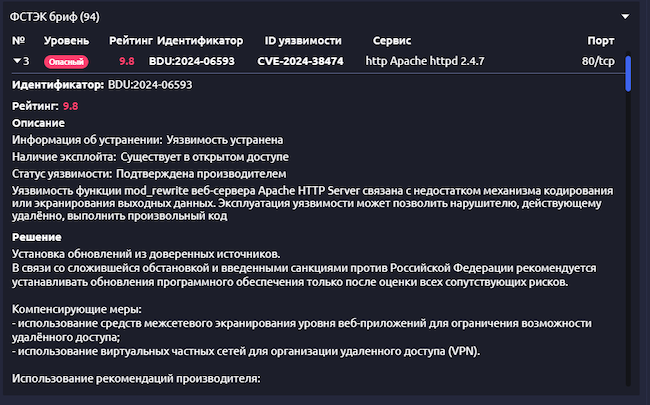

Карточка любого ИТ-актива содержит информацию о выявленных хост-угрозах, результатах предыдущего сканирования и рассчитанном рейтинге критической значимости уязвимостей — на представленном рисунке он составляет 9,8 по шкале наиболее опасных уязвимостей. Чаще всего специалисты по информационной безопасности сосредотачиваются на уязвимостях с возможностью эксплуатации, так как именно они представляют непосредственную угрозу инфраструктуре. В карточке они наглядно видны.

Рисунок 5. Пример карточки ИТ-актива

Система позволяет классифицировать и группировать активы, учитывая их значимость для бизнес-процессов, что обеспечивает концентрацию на приоритетных узлах и ускоряет работу с наиболее важными элементами инфраструктуры. При этом реализуется полная поддержка системы CVSS версий 2, 3 и 4 для оценки критической значимости уязвимостей и их последующей приоритизации.

Обнаружение уязвимостей

Для выявления уязвимостей используется собственный движок сканирования, который обрабатывает все обнаруженные активы. Среднее время сканирования одного хоста при периметровом аудите составляет от одной до двух минут в зависимости от факторов скорости сети, удалённости (например, филиал географически распределённой организации) и др.

Сканирование выполняется в многопоточном режиме: несколько параллельных потоков одновременно проверяют различные наборы хостов, портов и сервисов, что ускоряет процесс и повышает полноту детекции уязвимостей. Такой подход позволяет повысить производительность и достичь максимального уровня детекции уязвимостей, включая уязвимости отечественных ОС. С помощью данного механизма можно дополнительно регулировать интенсивность сканирования. Например, если есть чувствительные системы типа базы данных, балансировщики нагрузок и прочее, регуляция данного параметра позволяет уменьшить интенсивность воздействия, проводя сканирования мягко, не теряя точности детекции.

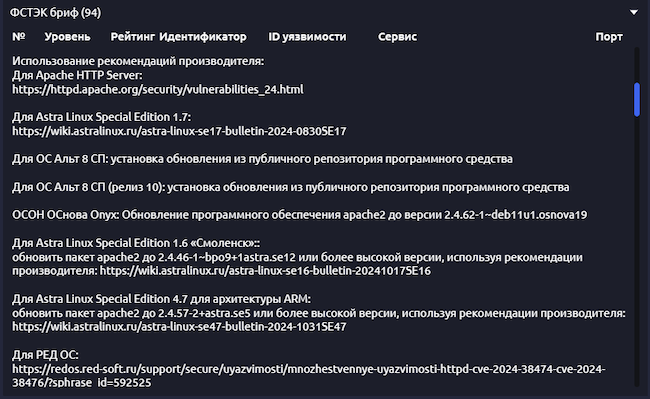

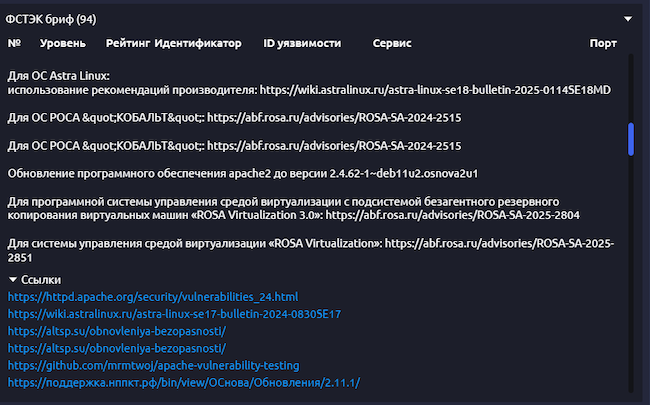

Рекомендации по устранению брешей формируются на основе Банка данных угроз ФСТЭК России.

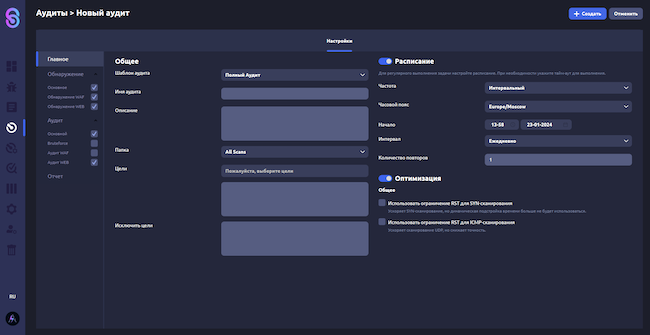

Параметры заданий сканирования настраиваются под конкретные особенности инфраструктуры. В интерфейсе доступны планировщик выполнения, определение диапазонов сканирования (хосты, подсети, веб-ресурсы), а также настройка уведомлений через электронную почту, мессенджер Telegram или веб-хуки.

Рисунок 6. Настройка заданий сканирования в AlphaSense Symbiote 2.0

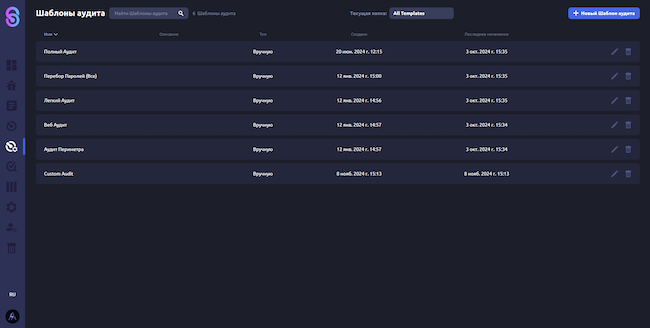

Для ускорения настройки предусмотрены готовые профили сканирования, которые можно модифицировать и сохранять в виде собственных шаблонов.

Готовые профили сканирования отображены на рисунке. Также вендор рекомендует начинать знакомство с продуктом с профиля «Лёгкий аудит», поскольку в данном решении также присутствуют «боевые» скрипты, различные сетевые тесты и нагрузки.

Рисунок 7. Профили сканирования в AlphaSense Symbiote 2.0

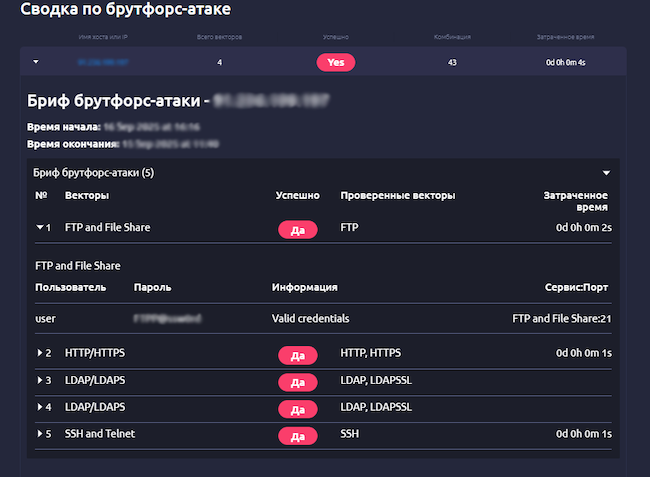

При проведении анализа AlphaSense Symbiote 2.0 выявляет уязвимости, хост-угрозы, веб-угрозы, сертификаты веб-приложений и их срок действия, пропущенные WAF-нагрузки (payloads), атаки методом перебора паролей и скрытые угрозы.

Рисунок 8. Хост-угрозы в AlphaSense Symbiote 2.0 (часть 1)

Рисунок 9. Хост-угрозы в AlphaSense Symbiote 2.0 (часть 2)

Рисунок 10. Хост-угрозы в AlphaSense Symbiote 2.0 (часть 3)

Рисунок 11. Хост-угрозы в AlphaSense Symbiote 2.0 (часть 4)

Рисунок 12. Веб-угрозы в AlphaSense Symbiote 2.0 (часть 1)

Рисунок 13. Веб-угрозы в AlphaSense Symbiote 2.0 (часть 2)

Рисунок 14. Брутфорс‑угрозы в AlphaSense Symbiote 2.0

Поддерживается сканирование в режимах «белого», «чёрного», «серого» ящиков.

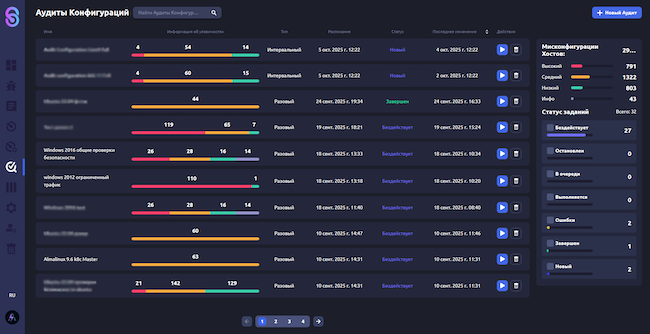

Сканирование в режиме «белого ящика» представляет собой аудит конфигураций и пакетов ОС, а также критически важных компонентов ИТ-инфраструктуры. Это могут быть операционные системы, серверные приложения, сетевые устройства, виртуализированные среды и контейнеры. Цель данного аудита — проверить соответствие конфигураций лучшим практикам ИБ и требованиям внутреннего контура заказчика, а также выявить отклонения, которые могут привести к повышенному риску.

Рисунок 15. Аудиты конфигураций в AlphaSense Symbiote 2.0

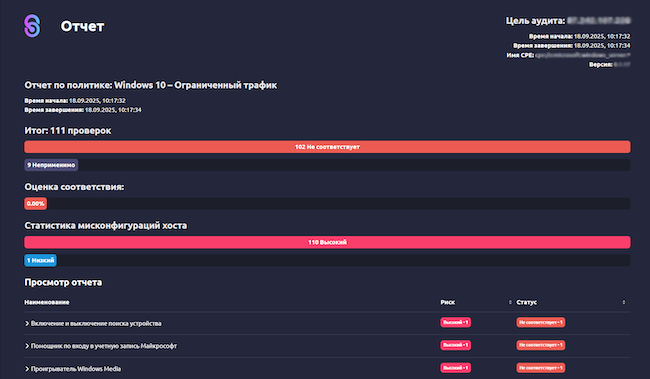

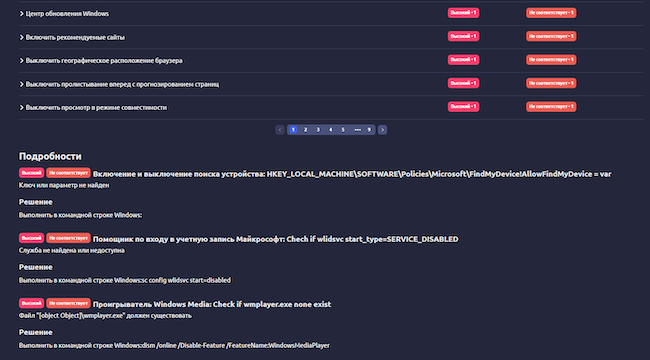

Для иллюстрации работы модуля можно рассмотреть пример с операционными системами. Любая ОС в инфраструктуре заказчика обладает набором конфигураций, которые должны соответствовать установленным стандартам информационной безопасности. При проверке, например, Windows 10 система фиксирует соответствие или несоответствие отдельных параметров. В отчёте будет указана оценка соответствия, итоговая общая статистика соответствия конфигураций хоста и др.

Рисунок 16. Отчёт о результатах сканирования Windows 10 (часть 1)

Рисунок 17. Отчёт о результатах сканирования Windows 10 (часть 2)

В части требований ФСТЭК России предусмотрены специализированные проверки, позволяющие определить, какие настройки не соответствуют нормативам информационной безопасности.

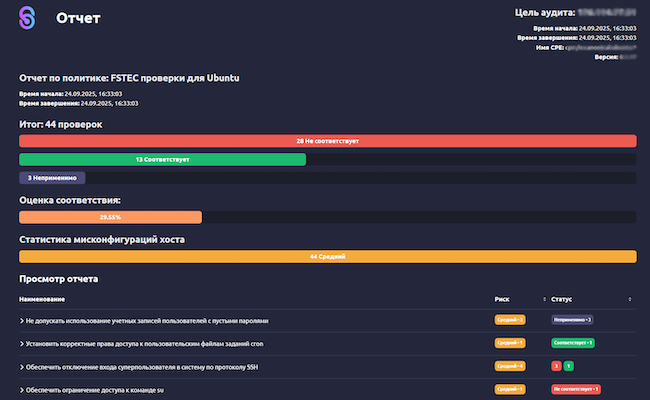

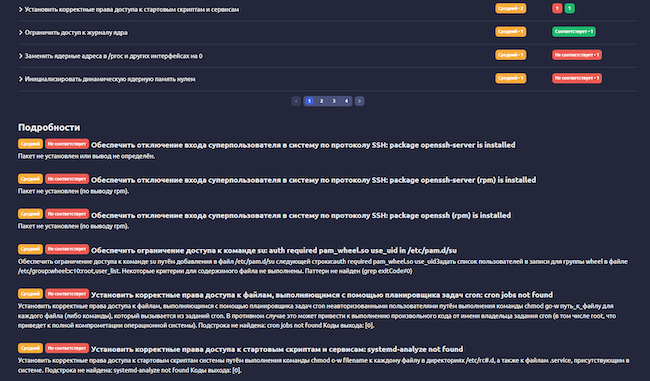

Рисунок 18. Пример отчёта по политике ФСТЭК России по проверке ОС (часть 1)

Рисунок 19. Пример отчёта по политике ФСТЭК России по проверке ОС (часть 2)

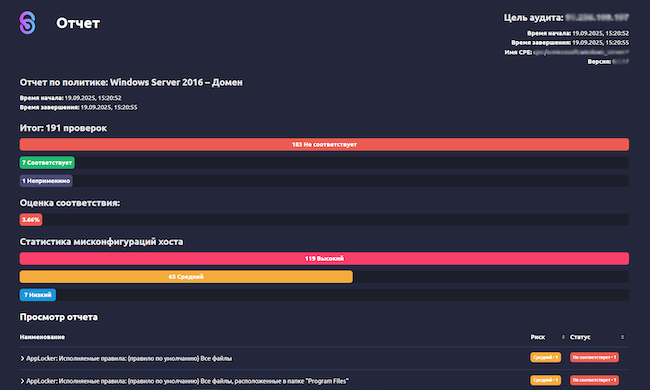

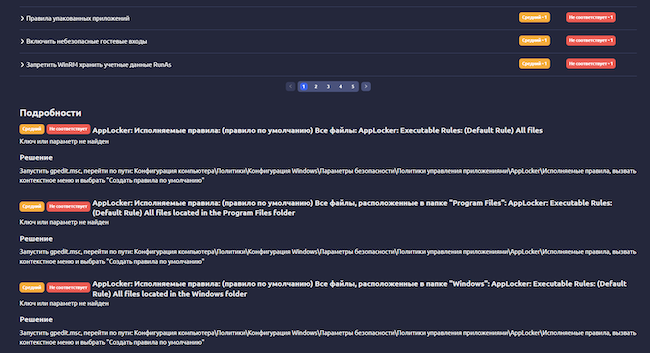

Одним из главных факторов риска по компрометации данных является несоответствие конфигураций контроллера домена Active Directory лучшим практикам ИБ. Именно такие нарушения соответствия политикам безопасности позволяют злоумышленникам получать критические конфиденциальные данные и доступы к инфраструктуре заказчика. Контроллер домена должен подвергаться тщательному анализу и контролю безопасности. Комплаенс-анализ данного ИТ-актива позволяет заблаговременно предотвратить инциденты и повысить уровень безопасности.

Рисунок 20. Проверка настроек контроллера домена Active Directory (часть 1)

Рисунок 21. Проверка настроек контроллера домена Active Directory (часть 2)

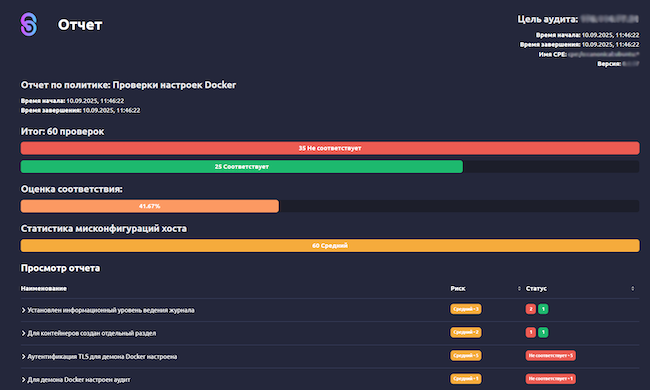

Важным дополнением в обновлённой версии стало расширение возможностей аудита за счёт включения проверки соответствия (compliance) контейнерных и оркестрационных сред, таких как Kubernetes и Docker, что позволяет контролировать безопасность виртуализированных инфраструктур.

Рассмотрим пример аудита контейнерных сред на основе Docker. Для каждой проверки формируется оценка (scoring) и анализ соответствия требованиям (compliance). Пользователь может ознакомиться с критериями, по которым выставлена оценка, а также получить подробные рекомендации по устранению выявленных несоответствий. Это позволяет отделам ИТ и безопасности привести систему в соответствие с нормативными требованиями и внутренними политиками безопасности.

Рисунок 22. Проверка настроек Docker в AlphaSense Symbiote 2.0 (часть 1)

Рисунок 23. Проверка настроек Docker в AlphaSense Symbiote 2.0 (часть 2)

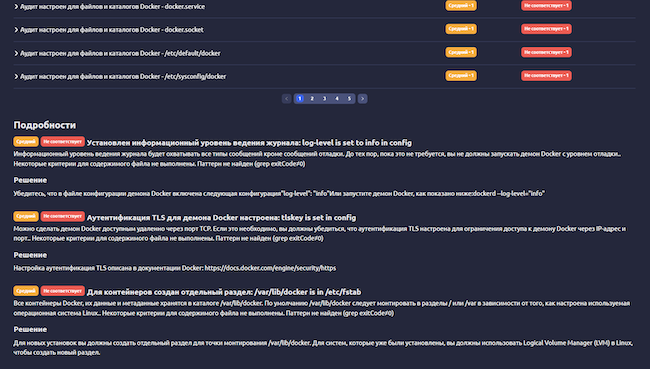

Аналогично реализована проверка для узлов мастера в Kubernetes. Все результаты проверки предоставляются в удобной интерактивной форме: можно раскрывать детали, просматривать рекомендации и решения, а отчёт при необходимости переформируется в режиме реального времени.

Рисунок 24. Проверка безопасности для K8s Master в AlphaSense Symbiote 2.0 (часть 1)

Рисунок 25. Проверка безопасности для K8s Master в AlphaSense Symbiote 2.0 (часть 2)

Алгоритмы динамического анализа в AlphaSense представляют собой комплексный сканер по принципу «чёрного ящика», позволяющий автоматизировать процесс управления уязвимостями. В рамках такого сканирования реализуются следующие возможности:

- моделирование действий легитимного пользователя и злоумышленника;

- выявление недостатков и уязвимостей в веб-приложениях;

- автоподбор действующих эксплойтов, включая SQL-инъекции и сценарии обхода межсетевого экрана веб-приложений (WAF).

Результатом работы модуля является отчёт по уязвимостям с рекомендациями по их устранению и дальнейшей валидации.

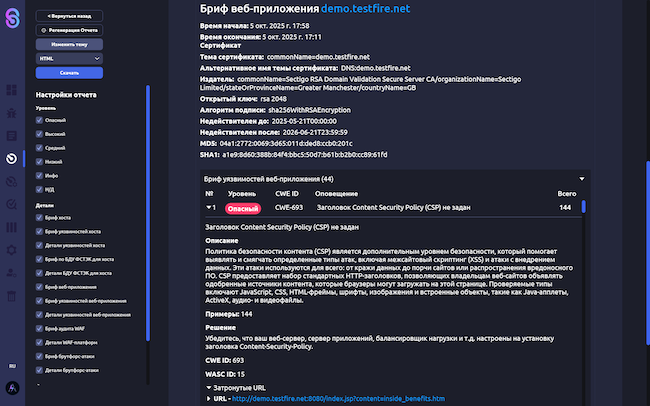

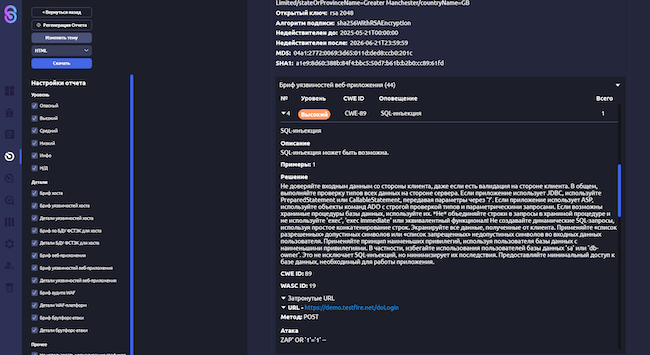

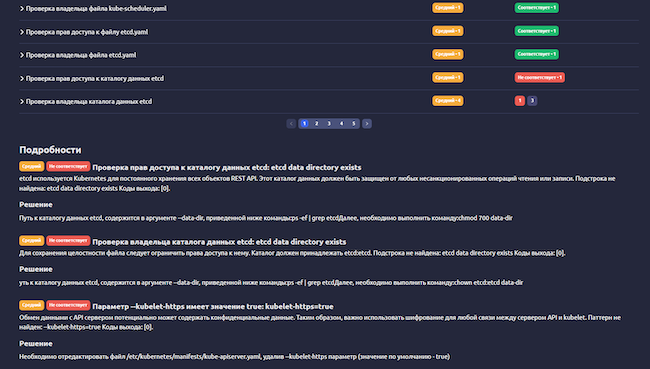

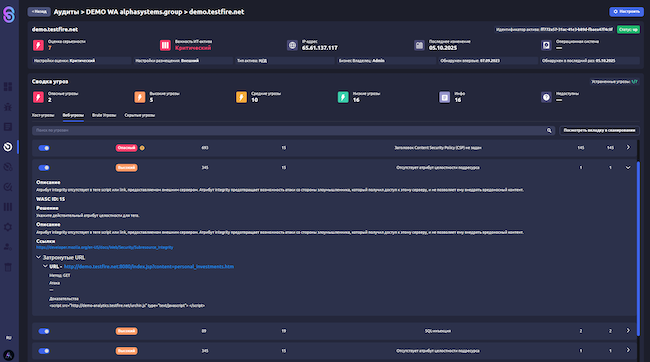

Для примера перейдём в карточку одного из активов раздела «Веб-угрозы». В приведённом примере выявлены следующие критические моменты:

- раскрытие персональных данных — для специалистов по информационной безопасности это технический сигнал о возможном нарушении 152‑ФЗ;

- наличие SQL‑инъекций, требующих приоритетного внимания;

- истечение срока действия TLS‑сертификата (в примере срок окончания 29 октября), что требует координации с ИТ‑отделом для замены сертификата.

Рисунок 26. Карточка веб-приложения «demo.testfire.net» в AlphaSense Symbiote 2.0

Отчёт по сканированию формирует сводку (бриф) веб-приложения, включающий визуализацию структуры и ключевые замечания для специалиста по информационной безопасности. Для каждого инцидента отображаются затронутые URL, метод атаки и доказательства. В качестве доказательства приводится ответ на запрос, подтверждающий факт успешной попытки атаки. Это позволяет точно понять, каким образом была произведена эксплуатация уязвимости.

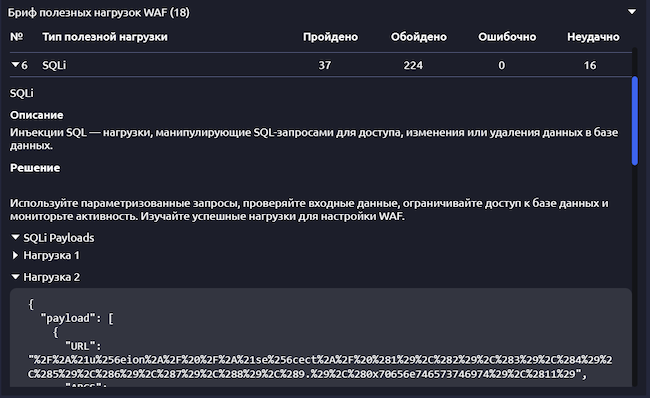

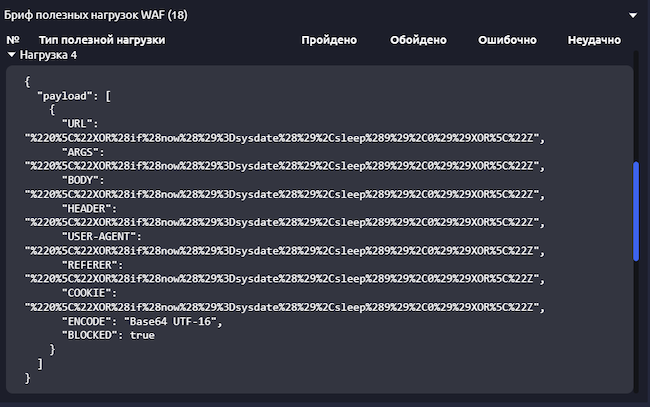

На приведённом в качестве примера брифе (см. далее) видно, что WAF оказался «недонастроенным»: SQL-инъекция была пропущена вследствие некорректных правил.

Рисунок 27. Сводка аудита WAF в AlphaSense Symbiote 2.0

В отчёте приводится код атакующей нагрузки (payload), который можно передать в ИТ‑отдел для анализа и корректировки настроек WAF.

Рисунок 28. Бриф атакующих нагрузок в AlphaSense Symbiote 2.0

Помимо прямой пропускной способности, анализ выявляет и косвенные риски, связанные с ложными срабатываниями или некорректной классификацией трафика. В рассматриваемом случае пропуск на уровне WAF сигнализирует о возможности дальнейших нагрузок, которая может привести к отказу (Denial of Service) при неумышленной перегрузке, если механизм защиты не будет реагировать на аномалии корректно.

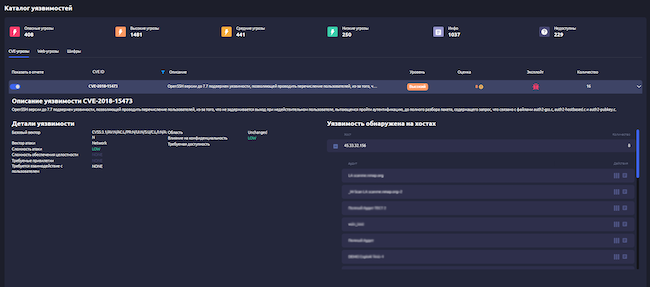

Обнаружение новых уязвимостей

Система AlphaSense Symbiote 2.0 использует принцип повторного использования результатов предыдущих сканирований. После обновления базы знаний она автоматически оценивает степень опасности новых уязвимостей, без необходимости повторного полного сканирования инфраструктуры. Такой подход позволяет оперативно реагировать на новые угрозы и минимизировать риски для организации при сокращении затрат времени на сканирование.

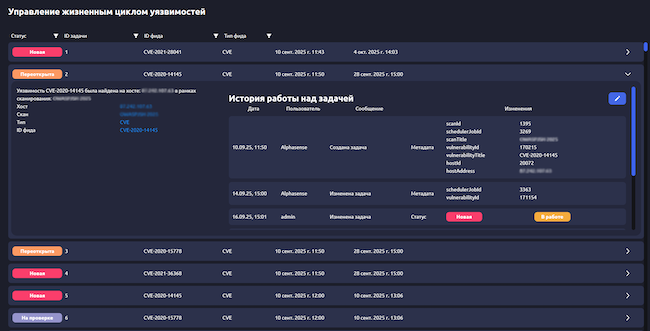

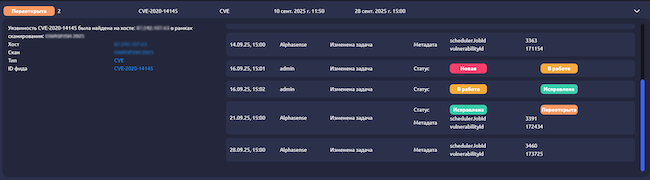

Управление жизненным циклом уязвимостей

Специалист по информационной безопасности прежде всего анализирует площадь атаки и проверяет наличие уязвимостей на всех отсканированных активах. Если уязвимость определяется как приоритетная (например, выявлена на значительном числе хостов и эксплуатируется несколькими эксплойтами), специалист формирует задачу для её устранения.

Рисунок 29. Пример приоритетной уязвимости

В таком случае специалист переходит в блок управления жизненным циклом уязвимости и просматривает пул задач, которые были автоматически созданы системой после обнаружения уязвимостей.

Рисунок 30. Общий скрин тикет-системы AlphaSense Symbiote 2.0

Рисунок 31. Раскрытая задача с журналированием в AlphaSense Symbiote 2.0

Если ИТ-специалист установил статус задачи «в работе» и устранил уязвимость, то при отсутствии дальнейших ручных действий система автоматически меняет статус задачи на «исправлена» после подтверждения устранения уязвимости. Если в ручном режиме задача переведена в статус «закрыта», но при последующей проверке уязвимость сохраняется, система автоматически меняет статус на «переоткрыта».

Все действия пользователей журналируются.

Таким образом, все пользователи системы, работая в рамках платформы, получают следующие возможности:

- детализированный метод обнаружения ИТ-активов;

- определение приоритетности управления ИТ-активами;

- работа с уязвимостями в карточке ИТ-актива;

- точечная прорисовка ИТ-ландшафта каждым следующим сканированием;

- возможность прогнозирования «точек роста» кибербезопасности ИТ-инфраструктуры.

Также такой подход позволяет обеспечить эффективную совместную работу ИТ- и ИБ-отделов в единой системе, что упрощает взаимодействие и делает процесс управления уязвимостями более прозрачным, удобным и гибким.

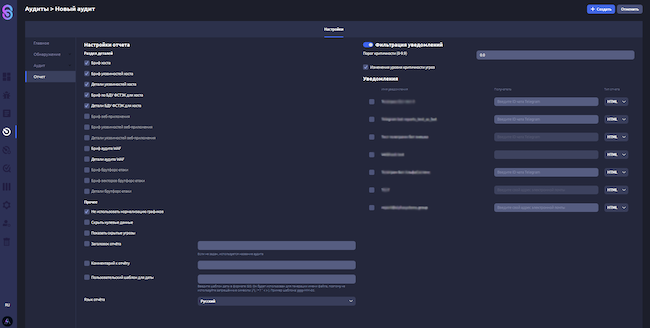

Отчётность

Модульная структура отчётов в AlphaSense отражает ключевой результат работы системы — предоставление информации в удобной и наглядной форме. Сервис обеспечивает гибкую настройку контента под различные роли пользователей, от инженеров по безопасности до бизнес-руководства.

Рисунок 32. Раздел «Отчёты» в AlphaSense Symbiote 2.0

Благодаря поддержке многопоточности формирование отчётов происходит быстро, что позволяет оперативно получать актуальные данные и адаптировать их под задачи конкретного пользователя. Чекбоксы позволяют индивидуализировать отчёт в реальном времени и выгружать в форматах PDF, HTML, CSV, CSV ZIP, JSON.

Каждый отчёт, формируемый системой AlphaSense Symbiote 2.0, содержит рекомендации по устранению выявленных рисков и нарушений конфигураций. Для удобства работы с материалом все рекомендации снабжены кликабельными ссылками на соответствующие элементы инфраструктуры или дополнительные ресурсы, что позволяет отделам оперативно и точно выполнять необходимые действия по исправлению выявленных уязвимостей и несоответствий.

Отчёты можно отправлять по электронной почте, через телеграм-бот, веб-хуки, ивент-фильтры.

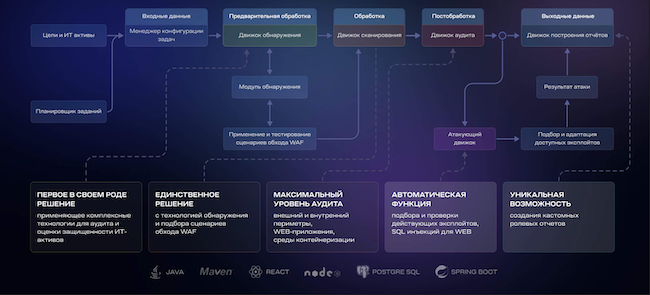

Архитектура AlphaSense Symbiote 2.0

Система представляет собой готовую виртуальную машину, наполнение которой включает собственный движок сканирования и различные модификации методов и разработок вендора. Система использует методы, позволяющие обеспечить высокий уровень безопасности решения, конфиденциальности внутренних данных.

Приложение и система управления базами данных (СУБД) могут размещаться как на одном физическом или виртуальном сервере, так и на разных серверах. При необходимости резервирование выполняется средствами виртуализации.

Сервер приложений размещается в сегменте сети, из которого обеспечивается доступ ко всем устройствам и / или их компонентам, подлежащим проверке.

Во время работы AlphaSense инициирует подключения от своего сервера к аудируемым ресурсам по различным протоколам и сервисам. Для аудита конфигураций и пакетов используется протокол SSH (для сетевого оборудования и серверов под управлением ОС семейств Unix и Linux) и протокол SMB + WinRM (для серверов под управлением ОС Windows). Доступ осуществляется с использованием заранее сохранённых учётных данных, а проверки выполняются по подготовленным наборам команд.

Рисунок 33. Технологии AlphaSense

Результаты анализа отображаются в интерфейсе системы в разрезе каждой проверки. Дополнительно предоставляется аналитическая информация с рекомендациями по устранению обнаруженных проблем.

Системные требования и лицензирование AlphaSense Symbiote 2.0

Дистрибутив AlphaSense можно получить по ссылке или на материальном носителе. Продукт поставляется в виде готовой виртуальной машины (ВМ), под гипервизоры ESXi, KVM, Hyper-V. Установка и настройка осуществляется вендором или его представителями.

Таблица 1. Требования к программной среде

Характеристики | Требования |

Операционные системы | Astra Linux 1.7, РЕД ОС 7.3, Debian 11 / 12, Ubuntu 22.04 LTS и более поздние версии |

Языки программирования | Java, SQL (Postgres), JavaScript, TypeScript, Bash / Shell, PowerShell |

СУБД | PostgreSQL 14 / 15 |

Наличие на клиентской машине ПО, используемого в процессе функционирования | Браузеры: Google Chrome 108 (релиз 29.11.2022 и новее), Apple Safari 16.2 (релиз 13.12.2022 и новее), Microsoft Edge 108 (релизная ветка 108.0.1462.x с 06–08.12.2022 и новее), Mozilla Firefox 108.0 (релиз 13.12.2022 и новее), Opera 94 (релиз 15.12.2022 и новее) |

Таблица 2. Системные требования

Характеристики | Требования |

Минимальные требования | Процессор: не менее 4 ядер по 2 ГГц. Оперативная память: не менее 8 ГБ. Дисковая система: не менее 80 ГБ. Операционная система: см. таблицу 1. Сетевой адаптер: 1 Гбит/с. До 1000 хостов, до 8 одновременных сканов |

Оптимальные требования | Процессор: не менее 8 ядер по 2 ГГц. Оперативная память: не менее 16 ГБ. Дисковая система: не менее 80 ГБ. Операционная система: см. таблицу 1. Сетевой адаптер: 1 Гбит/с. До 2000 хостов, до 14 одновременных сканов |

Расширенные требования | Процессор: не менее 24 ядер по 2 ГГц. Оперативная память: не менее 48 ГБ. Дисковая система: не менее 400 ГБ. Операционная система: см. таблицу 1. Сетевой адаптер: 2 Гбит/с. До 6000 хостов, до 40 одновременных сканов |

Вендор рекомендует обеспечить не менее 5000–10000 операций ввода-вывода (IOPS) для системы хранения экземпляра сканера.

Система лицензируется по числу IP-адресов и / или FQDN и по уровням подписки: «Оптимальный», «Мастер», «Эксперт плюс» и «Симбиот» (полная).

Таблица 3. Лицензирование AlphaSense

Функция | Optimal | Master | Expert+ | Symbiote |

Аудит ИТ-активов | ||||

Инвентаризация ИТ-активов | + | + | + | + |

Профиль «Лёгкий аудит» | + | + | + | + |

Профиль «Аудит периметра» | + | + | + | + |

Профиль «Аудит веб» | - | - | + | + |

Профиль «Полный аудит» | - | - | + | + |

Обнаружение / определение WAF | - | - | + | + |

Обнаружение веб-компонентов | + | + | + | + |

Аудит пакетов (с авторизацией) | Win / Lin | Win / Lin / macOS / VMware / Network Devices | Win / Lin / VMware / Network Devices | + |

Аудит конфигураций (с авторизацией) | Win / Lin | Win / Lin / macOS / VMware / Network Devices | Win / Lin / VMware / Network Devices | Win / Lin / macOS / VMware / Network Devices |

Сканирование уязвимостей | ||||

Детекция уязвимостей (на основе версий ПО) | + | + | + | + |

Детекция уязвимостей (активные проверки) | + | + | + | + |

Сканирование веба (топ-10 OWASP) | - | - | + | + |

Сканирование веба (полное) | - | - | + | + |

Аудит уязвимостей | ||||

Приоритизация уязвимостей | + | + | + | + |

DAST-анализ | - | - | + | + |

Тестирование SQL-инъекций | - | - | + | + |

Подбор сценариев обхода WAF (аудит WAF) | - | - | + | + |

Подбор и тестирование эксплойтов | - | + | + | + |

Брутфорс-тестирование (интеграция с Hydra) | + | + | + | + |

Высоконагруженное тестирование ИТ-активов | - | - | - | + |

EASM-сервис анализа уязвимостей | - | - | - | + |

Разметка уязвимостей как ложных | + | + | + | + |

Раздел управления уязвимостями | - | + | + | + |

Глобальное управление параметрами уязвимостей | - | + | + | + |

Трекер для управления жизненным циклом уязвимостей | - | - | - | + |

Дашборд для общего риск-анализа обнаруженных уязвимостей | - | - | - | + |

Сканирование Active Directory | - | + | + | + |

Сканирование Docker хостов | - | + | + | + |

Сканирование узлов K8S кластера | - | + | + | + |

Отчётность | ||||

Простые отчёты | + | + | + | + |

Модульные отчёты | + | + | + | + |

Конструктор отчётов | - | + | + | + |

Форматы отчётов | PDF, HTML, JSON | PDF, HTML, CSV, CSV ZIP, JSON | PDF, HTML, CSV, CSV ZIP, JSON | PDF, HTML, CSV, CSV ZIP, JSON |

Отправка отчётов | ||||

Электронная почта | + | + | + | + |

Телеграм-бот | + | + | + | + |

Веб-хуки | - | + | + | + |

Ивент-фильтры | - | + | + | + |

Управление уязвимостями и интеграция | ||||

Наличие API | + | + | + | + |

Раздел учёта ИТ-активов | + | + | + | + |

Интеграция с тикет-системами | - | + | + | + |

Интеграция с системами учёта ИТ-активов | + | + | + | + |

Интеграция с LDAP / LDAPS | + | + | + | + |

Обновления компонентов и версий продукта происходит автоматически, что позволяет осуществлять поставку новых функций «на лету», без переустановки и дополнительных настроек.

AlphaSense Symbiote 2.0 поддерживает собственный API для интеграции и автоматизации процессов. Доступны шесть основных методов: создание задания сканирования, удаление задания, запуск задания, остановка задания, получение статуса сканирования и получение результата.

Система поддерживает интеграцию со сторонними механизмами мониторинга и управления инцидентами, включая SIEM-системы, SOAR, IRP и т.п. Передача данных может осуществляться в формате Syslog, через тикет-системы, веб-хуки и API. Все настройки интеграции выполняются через интерфейс. Для работы с API создаётся токен, прописываются необходимые методы. Веб-хуки настраиваются в уведомлениях, данные отправляются в соответствующую SIEM- или тикет-систему для дальнейшей обработки.

При необходимости возможна дополнительная интеграция с использованием внутренних утилит для настройки соединений и подгрузки необходимых сертификатов или конфигурационных файлов.

Применение AlphaSense Symbiote 2.0

AlphaSense Symbiote 2.0 применяется в организациях различных отраслей, включая финансы, ретейл, промышленность, телекоммуникации и электронную коммерцию. На текущий момент произведено более 100 успешных внедрений решения.

По данным вендора, в реализованных проектах, применение AlphaSense позволило снизить количество атак на веб-приложения до 75%, уменьшить успешные атаки на критические уязвимости с лёгкой реализацией до 27% и сократить затраты на внешний пентест по методу «чёрного ящика» вдвое.

Ниже приведены конкретные кейсы внедрения AlphaSense, раскрывающие подход вендора к обеспечению безопасности и достигнутые результаты на разных объектах. Эти примеры демонстрируют, как функциональные возможности системы используются в реальных условиях.

Таблица 4. Результаты внедрения AlphaSense

Сфера деятельности заказчика | Результаты внедрения |

Агропромышленный холдинг | Организация комплексного контроля защищённости ИТ-активов. Реализовано сканирование инфраструктуры в разных режимах («чёрный» / «белый» / «серый» ящики). В результате выявления уязвимостей оказалось, что 27% уязвимостей не были учтены. Автоматизирован аудит конфигураций. Было выявлено порядка 14% неучтённых ИТ-активов. Обеспечена детализированная инвентаризация и управление активами, с учётом критической значимости. Процесс выявления уязвимостей интегрирован в пайплайн CI / CD. Даны рекомендации по обеспечению ИБ. Результаты:

|

Ретейл | Организация процесса контроля и управления уязвимостями на геораспределённых филиалах с помощью AlphaSense. Автоматизирован аудит веб-приложений и внутренней инфраструктуры. Произведена инвентаризация ИТ-активов и их группировка. Произведён аудит проверки соответствия (compliance) контейнерных и оркестрационных сред, таких как Kubernetes и Docker. Выстроен процесс по взаимодействию подразделений ИТ и ИБ в рамках «единого окна». Результаты:

|

Финансовая организация | Процесс регулярного тестирования на уязвимости (continuous penetration testing) был выстроен на базе решения AlphaSense. Автоматизировано тестирование внешней и внутренней ИТ-инфраструктуры. Построен процесс выявления устаревшего ПО и сервисов. Произведён комплаенс-анализ на соответствие требованиям ФСТЭК России. Автоматизирована инвентаризация ИТ-активов и сортировка. Результаты за первый месяц использования решения:

|

Выводы

AlphaSense Symbiote 2.0 — ускоритель аудитов и пентестов с гарантией полноты картины: комплексная автоматизированная платформа, объединяющая несколько методик сканирования, для быстрого и точного выявления рисков и приоритизации уязвимостей.

Система обнаруживает уязвимости не только на сетевом уровне, но и в приложениях, СЗИ, установленных пакетах и применяемых конфигурациях. Также обеспечивает полный цикл управления уязвимостями — от обнаружения и верификации до оценки влияния, назначения ответственных, контроля устранения и подтверждения закрытия — позволяя команде меньше тратить время на рутину и больше фокусироваться на критически важных находках и принятии решений.

Достоинства:

- Многопоточное сканирование.

- Детальный анализ площади атаки, точечная прорисовка ИТ-ландшафта каждым следующим сканированием.

- Аудит конфигураций и пакетов ОС, контроллеров домена Active Directory, контейнеров Docker и кластеров Kubernetes, компонентов и конфигураций кластера.

- Точность детекции уязвимостей отечественных ОС с рекомендациями на основе БДУ ФСТЭК России.

- Приоритизация и работа с жизненным циклом уязвимостей, поддержка CVSS-метрик версий 2 / 3 / 4.

- Контроль веб-приложений.

- Подбор и проверка действующих эксплойтов, SQL-инъекций, сценариев обхода WAF.

- Автоматизация процесса создания / закрытия уязвимостей.

- Система обновления компонентов и версий продукта позволяет осуществлять поставку новых функций «на лету», без переустановки и дополнительных настроек.

- Ролевые индивидуализируемые отчёты.

- Обеспечение совместной работы ИТ- и ИБ-отделов в единой системе.

- В реестре отечественного ПО.

Недостатки:

- Подгрузка собственных OVAL-сигнатур для самостоятельной проверки осуществляется только через вендора.

- DNS-обнаружение для подсетей планируется к концу 2025 года.

- Автоматизированная инвентаризация оборудования планируется к концу 2025 года.

- Диагностика работоспособности решения (диагностические логи) осуществляется только через вендора.