Управление уязвимостями в последние три года стало «горячей» темой. Как решают эту проблему российские компании? Таким был один из предметов обсуждения на конференции IT Elements 2025. Мы побывали на круглом столе «Управление уязвимостями в условиях изменчивой ИТ-инфраструктуры: вызовы и стратегии».

- Введение

- Критерии выбора системы для управления уязвимостями

- С чем можно и нужно интегрировать VM

- Автопатчинг. Решение проблем или их источник?

- Приоритизация уязвимостей. Теория и практика

- Выводы

Введение

Уязвимости неизбежно присутствуют в любой инфраструктуре. Особенно в текущих условиях, когда компании разного размера в силу сложившихся обстоятельств используют необновляемое зарубежное ПО.

Обратной стороной является то, что уже несколько лет эксплуатация уязвимостей становится, наряду с использованием программных зловредов и фишингом, одним из наиболее распространённых путей проникновения в инфраструктуру компаний. Согласно статистике, на такой способ приходится около трети всех успешных атак.

Поэтому, как отметила руководитель направления «Управление уязвимостями» (Vulnerability Management, VM) в компании «Инфосистемы Джет» Мария Погребняк, открывая работу круглого стола «Управление уязвимостями в условиях изменчивой ИТ-инфраструктуры: вызовы и стратегии» (рис. 1) на конференции IT Elements, системы VM востребованы сейчас в России практически так же, как антивирусное ПО.

Рисунок 1. Участники круглого стола

Однако устранение уязвимостей — сложный процесс. В итоге до 70% уязвимостей, которые были выявлены в ходе пентестов или работы систем VM, не устраняются. Сроки установки патчей, как показывают результаты исследований, часто растягиваются на месяцы. Причин тому много, как технических, так и организационных. Среди них сложности распределения задач между ИТ и ИБ, трудности с приоритизацией, сложности с получением понятной отчетности. Все это также стало предметом обсуждения на круглом столе.

Критерии выбора системы для управления уязвимостями

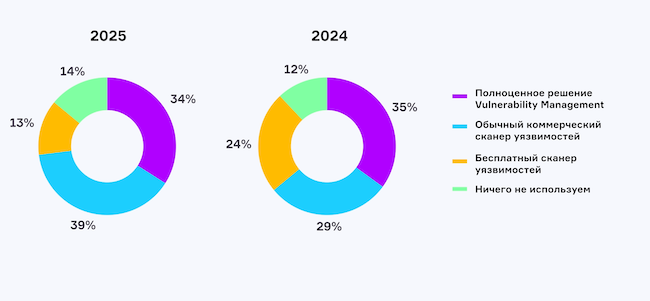

Казалось бы, на российском рынке систем VM дефицита нет. Также нельзя говорить о монополии. Если в 2023 году таких систем было всего две, то в 2025 году их количество приближается к десяти. Плюс ко всему, больше половины зрителей эфира AM Live «Управление уязвимостями в 2025 году: процесс, платформы, лучшие практики» отметили, что им хватает сканеров безопасности (рис. 2).

Рисунок 2. Что используют для управления уязвимостями в российских компаниях

Тем не менее, как подчеркнул руководитель направления киберзащиты группы «Черкизово» Антон Плетнев, на рынке до сих пор не хватает конкуренции. Вопрос не в количестве продуктов, а в их качестве, к которому немало вопросов.

Независимый эксперт, автор телеграм‑канала «Управление уязвимостями и прочее» Александр Леонов уточнил, что на рынке существует 3–4 решения, которые можно назвать лидерами. Но при их использовании в одной и той же инфраструктуре получаются разные результаты. И в целом как раз качество детектирования уязвимостей, по его мнению, является основной проблемной точкой систем класса VM, доступных на российском рынке.

Александр Леонов, независимый эксперт

Но, как отметила Мария Погребняк, качество детекта сравнивать сложно. Это показало сравнение российских систем VM, которое провели «Инфосистемы Джет».

Мария Погребняк, руководитель направления «управление уязвимостями» (VM) в компании «Инфосистемы Джет»

Участники круглого стола высказали и другие претензии, помимо качества детекта и большого количества ложноположительных срабатываний. Так, начальник отдела контроля защищенности «Альфа‑Банка» Дмитрий Топорков высказал претензии к качеству отчетности. Также он посетовал, что далеко не все системы поддерживают весь спектр российского системного ПО, включая гипервизоры виртуализации.

Дмитрий Топорков, начальник отдела контроля защищенности «Альфа‑Банка»

Заместитель начальника управления, начальник отдела анализа защищенности инфраструктуры «Банка ПСБ» Андрей Исхаков призвал поставить во главу угла скорость устранения уязвимостей. Кроме того, для крупных компаний, где счёт количества активов идет на тысячи, важна производительность.

Кроме того, Дмитрий Топорков обратил внимание на то обстоятельство, что существуют и VM-системы с открытым кодом. Их можно адаптировать под нужды своей организации, что не так трудно для компании, где есть своя разработка. Александр Леонов также дополнил, что так можно создать продукт, адаптированный под особенности каждой инфраструктуры. Главной сложностью тут становится создание базы детектов. Публичные базы для этого не всегда применимы, поскольку плохо учитывают российскую специфику.

Мария Погребняк на это возразила, что российские вендоры часто адаптируют свои продукты под того или иного заказчика. И в целом молодые игроки рынка проявляют очень большую гибкость, которой невозможно было добиться от традиционных больших игроков, особенно иностранных.

С чем можно и нужно интегрировать VM

Как подчеркнул Антон Плетнев, VM не являются независимыми системами. Как правило, их интегрируют с другими. Как вариант — с системами мониторинга и корреляции событий (SIEM), оркестраторами и автоматизаторами (SOAR), а также комплексами управления ИТ-процессами (ITSM).

Антон Плетнев, руководитель направления киберзащиты группы «Черкизово»

Особенно важным, по мнению Антона Плетнева, является интеграция с ITSM. На их базе строится управление активами и инцидентами в компаниях, куда область VM также попадает.

Александр Леонов также назвал важной интеграцию с ITSM полезной. На любую найденную уязвимость необходимо создавать тикет в ITSM-системе, что значительно сужает возможности для потенциального саботажа со стороны ИТ. Особенно актуально это на объектах, которые подпадают под законодательство о защите критической информационной инфраструктуры (КИИ).

Причем, как обратил внимание Андрей Исхаков, часто для обеспечения интеграции одних открытых программных интерфейсов (API) мало. Особенно если речь идет о веб-приложениях и контейнерных средах, которые очень широко применяются в современных инфраструктурах.

Автопатчинг. Решение проблем или их источник?

По мнению Андрея Исхакова, автопатчинг может быть целесообразен только там, где за поиск и устранение уязвимостей отвечает, как минимум одно подразделение, а лучше один сотрудник. Но на практике такое встречается только в стартапах или совсем небольших компаниях, где нет разделения на ИТ и ИБ. В крупных компаниях за выявление уязвимостей отвечает ИБ, а за установку патчей – ИТ.

Андрей Исхаков, начальник отдела анализа защищенности инфраструктуры «Банка ПСБ»

Александр Леонов не был столь категоричен. По его оценке, автоматическое управление вполне работоспособно в настольном сегменте. Браузеры или архиваторы, по его наблюдениям, при автоматическом обновлении проблем не создают практически никогда. А вот среди серверов автопатчинг возможен только для некритических систем.

Дмитрий Топорков согласился с тем, что автопатчинг настольных систем обычно не вызывает проблем. Однако он порекомендовал все же начинать данный процесс с некоей пилотной группы, и если там все прошло благополучно, то патчи устанавливаются на все системы. Также нужно следить за обновлениями вендоров, насколько серьезны уязвимости, которые закрывают те или иные патчи.

Как напомнил Александр Леонов, при установке обновлений, особенно если речь идет о зарубежном ПО, следует помнить о базе «Результаты тестирования обновлений ПО», которую ведет ФСТЭК России с 2022 года. Надо иметь в виду, что она обновляется не так быстро, как хотелось бы. Поэтому приходится наводить справки о том, установка каких обновлений не приведет к тем или иным проблемам, или тестировать самостоятельно по методике той же ФСТЭК.

Приоритизация уязвимостей. Теория и практика

Участники дискуссии пришли к выводу, что вопрос приоритизации уязвимостей не так прост, как кажется. С одной стороны, существуют рекомендации, согласно которым приоритет получают те уязвимости, к которым уже существует эксплойт, используемый в реальных атаках.

С другой, как предупредил Андрей Исхаков, определение возможного пути атаки не всегда является простой задачей. Для этого, как предупредил Александр Леонов, нужно иметь зрелые ИТ и ИБ. А во многих компаниях часто нет полного перечня ИТ-активов. В таких условиях, как обратил внимание Антон Плетнев, даже требования регуляторов не являются в полной мере мотиватором для очень многих, поскольку просто не всех касаются.

Вместе с тем, как отметил Антон Плетнев, следует учитывать и особенности инфраструктуры компании. Многие хосты, которые содержат, казалось бы, потенциально опасные уязвимости, расположены там, где злоумышленнику до них сложно, а то и вовсе невозможно добраться. Соответственно, нет необходимости их обновлять в первоочередном порядке. В целом, по его мнению, на приоритетность установки обновлений также должны влиять то, насколько тот или иной хост критически важен и каков характер данных, которые там хранятся или обрабатываются.

Дмитрий Топорков назвал высокоприоритетным делом обновление периметровых систем. По крайней мере, потенциальные «дыры» в их защите должны устраняться быстрее, чем рядовые уязвимости в операционных системах или прикладном ПО.

Выводы

В России только формируется сегмент систем управления уязвимостями. При казалось бы достаточном предложении у пользователей есть довольно серьёзные претензии к тем решениям, которые доступны на рынке. Есть проблемы с качеством детекта возможных угроз, поддержкой российских продуктов, в том числе операционных систем и гипервизоров виртуализации.

С другой стороны, не менее серьезной сложностью является то, что не все российские компании, в том числе крупные, не достигли должного уровня зрелости ИТ и ИБ, чтобы применять VM. В частности, нужны выстроенные системы управления активами и инцидентами. Без этого о построении полноценного управления уязвимостями говорить не приходится.

Соответственно, до внедрения полноценной системы VM нужно озаботиться построением сервисного подхода, хотя это дело непростое и не быстрое. Впрочем, есть примеры того, когда такое внедрение шло параллельно. Плюс ко всему, полноценная VM реально нужна далеко не всем.