Сертификат AM Test Lab

Номер сертификата: 547

Дата выдачи: 28.11.2025

Срок действия: 28.11.2030

- Введение

- Функциональные возможности «Форпоста» 1.0

- 2.1. Настройка сканирования

- 2.2. Обнаружение уязвимостей

- 2.3. Отчётность

- 2.4. AI-консультант

- Практика использования «Форпоста» 1.0

- Архитектура «Форпоста» 1.0

- Системные требования «Форпоста» 1.0

- Выводы

Введение

Согласно аналитике злоумышленники стали настойчивее при попытках взлома веб‑приложений. Если раньше, столкнувшись с защитой, они быстро переходили на менее защищённые ресурсы, теперь продолжают искать уязвимости даже на ресурсах с высоким уровнем безопасности. Одновременно растёт количество сканирований и сложных атак на веб‑ресурсы, что повышает требования к инструментам, позволяющим оперативно выявлять слабые места внешнего периметра и контролировать состояние публичной инфраструктуры.

С учётом этих тенденций Югорский научно–исследовательский институт информационных технологий разработал цифровую платформу для комплексного управления жизненным циклом киберугроз публичных интернет-ресурсов «Форпост». Недавно её включили в реестр отечественного программного обеспечения (№ 30949 от 26.11.2025).

Платформа ориентирована на органы государственной власти, муниципальные образования, компании малого и среднего бизнеса, а также крупные предприятия с распределённой сетью ресурсов. Заявленные функциональные возможности позволяют рассматривать «Форпост» как инструмент регулярного контроля внешнего периметра. Насколько зрелой является сама платформа и как именно организованы процессы выявления и анализа уязвимостей, рассмотрим далее.

Функциональные возможности «Форпоста» 1.0

«Форпост» позволяет проводить автоматизированное сканирование и анализ уязвимостей информационной инфраструктуры, что способствует повышению уровня защищённости информационных систем и данных организации, снижению рисков кибератак, несанкционированного доступа к ресурсам.

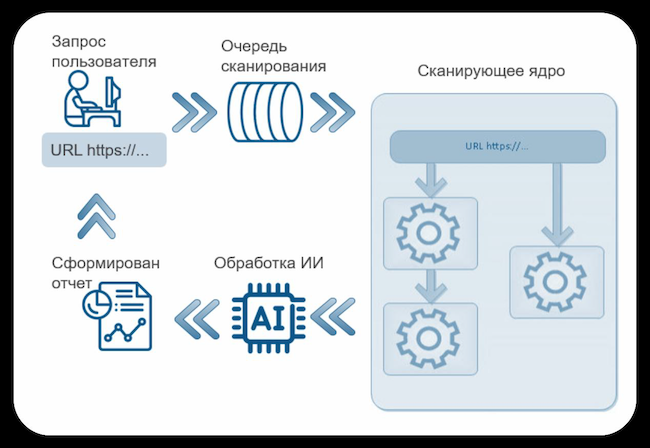

Этапы работы платформы:

- Сканирование открытых портов и приложений. Проверка, какие порты открыты, какие сервисы на них работают. Сервис идентифицирует активные приложения и анализирует версии программного обеспечения.

- Проверка версий приложений. Определение программных компонентов и их состояния.

- Поиск уязвимостей.

- Анализ и оценка уровня защищённости с помощью искусственного интеллекта. На основании выявленных уязвимостей LLM оценивает их критичность и приоритизирует действия, необходимые для укрепления инфраструктуры.

- Формирование рекомендаций. Предоставление конкретных инструкций о том, как устранить выявленные уязвимости.

Рисунок 1. Алгоритм работы «Форпоста»

Вендор использует безопасные методы сканирования и не выполняет тесты отказа в обслуживании. Нагрузка минимальна, но возможны кратковременные пиковые нагрузки.

Для обеспечения конфиденциальности и безопасности информации пользователей реализовано шифрование и защита данных. Все сведения хранятся на защищённых серверах и не передаются третьим лицам.

Согласно условиям лицензионного соглашения допускается сканирование только тех ресурсов и приложений, владельцем которых является пользователь.

Работа с «Форпостом» осуществляется через веб-интерфейс. Он доступен на русском языке в светлой теме оформления. Порядок действий и организация интерфейса позволяют быстро выполнять проверку уязвимостей и формировать отчёты.

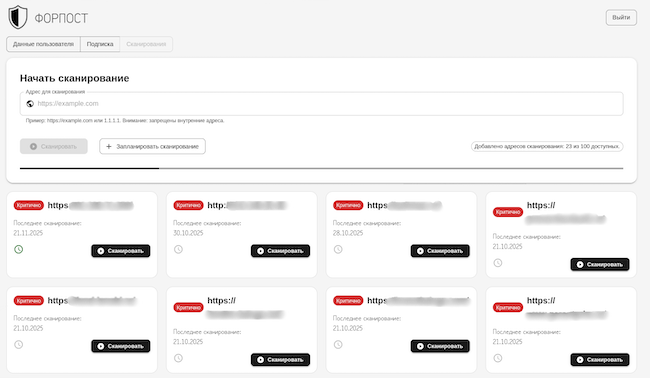

Настройка сканирования

Пользователь указывает адрес для проверки и инициирует запуск сканирования. На платформе отсутствует возможность гибкой настройки индивидуальных проверок. Для опытного пентестера такой подход создаёт определённые ограничения, но для системного администратора, ориентированного на быстрый и стандартизированный результат, он может стать преимуществом.

Рисунок 2. Раздел «Сканирования» в «Форпосте» 1.0

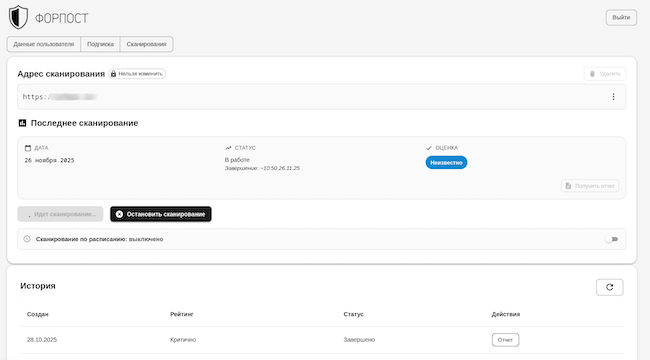

Сканирование происходит в фоновом режиме, поэтому пользователю не обязательно ждать его окончания, находясь на платформе.

Рисунок 3. Процесс сканирования

Время сканирования зависит от размера приложения, количества конечных точек и интенсивности: от нескольких минут для небольшого сайта до нескольких часов для крупных ресурсов. Предусмотрено одновременное сканирование нескольких целей.

Также в разделе «Сканирования» реализована функция планирования сканирования. Она позволяет настроить автоматическое выполнение проверок с указанием параметров: адреса цели сканирования, даты начала выполнения, временного окна для проведения сканирования, периодичности повторения. Это решение реализовано по важной причине: в ходе проверки моделируются атаки, и недостаточно защищённый ресурс может стать временно недоступным. Запланированные проверки выполняются автоматически, без необходимости последующих ручных запусков через платформу.

Обнаружение уязвимостей

«Форпост» 1.0 на предмет уязвимостей сканирует:

- публичные хосты — открытые порты и сервисы, версии ПО, базовые ошибки конфигурации;

- веб-приложения и API — страницы, формы, параметры, заголовки, cookie;

- TLS / SSL, HTTP-заголовки безопасности;

- популярные платформы и дополнения — CMS / плагины.

Для определения используемых веб-технологий применяется набор общеизвестных опенсорсных утилит. Сканирование за авторизацией версией 1.0 не поддерживается, что не позволяет анализировать личные кабинеты, пользовательскую часть веб-приложений, закрытую часть API и др.

Платформа выполняет сбор, обработку и систематизацию данных из различных источников, включая БДУ ФСТЭК России, базы CVE (Common Vulnerabilities and Exposures) / NVD (National Vulnerability Database). Для автоматизированной проверки ресурсов используются преднастроенные шаблоны сканирования, которые позволяют выявлять известные уязвимости и формировать рекомендации по их устранению. Данные обновляются ежедневно.

Отчётность

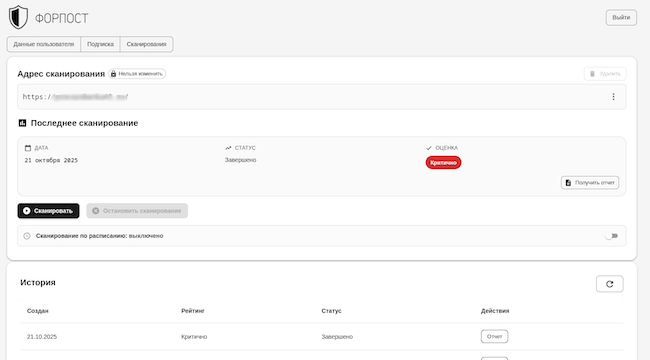

Для получения отчёта необходимо перейти на страницу с результатами сканирования выбранного ресурса и нажать на «Получить отчёт».

Рисунок 4. Информация о работе «Форпоста» с выбранным ресурсом

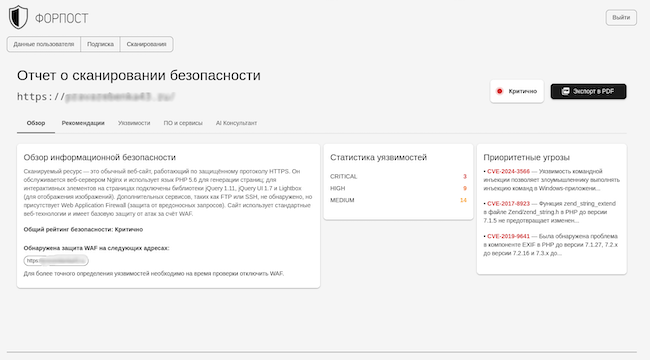

Отчёт о сканировании безопасности включает вкладки:

- Обзор ИБ. Содержит сведения о системе управления контентом, применяемых языках и базах данных, используемых библиотеках и плагинах. Также отображает открытые порты, общий рейтинг безопасности, статистику обнаруженных уязвимостей и приоритетные угрозы.

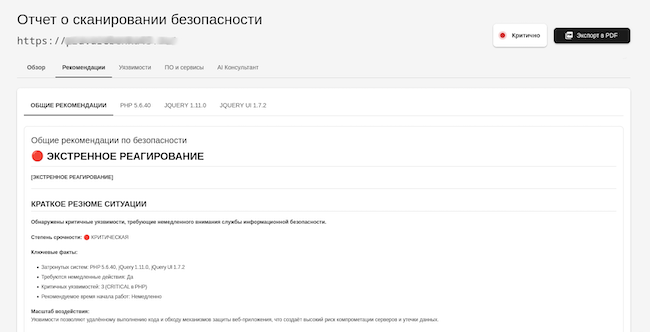

- Рекомендации по устранению выявленных уязвимостей. Разделены по уровню срочности: незамедлительные меры (0–24 часа), план действий на 1–2 недели, мероприятия на месяц, долгосрочная стратегия.

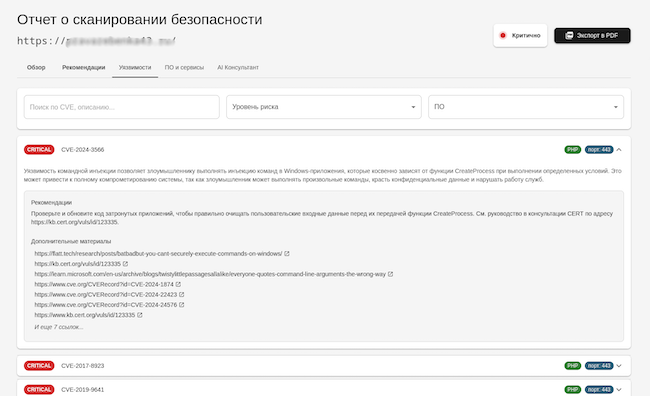

- Перечень уязвимостей. Пользователь может раскрыть любую из них, ознакомиться с деталями и просмотреть рекомендации по её устранению.

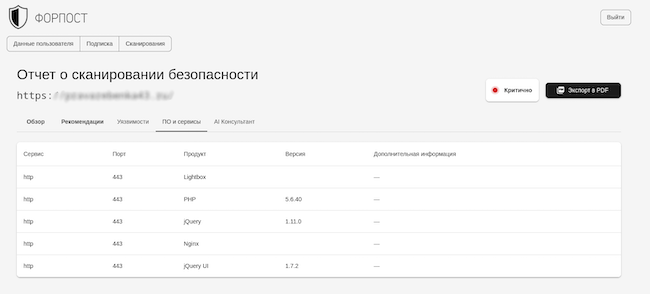

- ПО и сервисы. Отображает обнаруженное программное обеспечение и открытые порты. Наличие определённых портов не обязательно указывает на угрозу — это может быть часть намеренной настройки. Оценка такой ситуации остаётся за специалистом, который принимает решение на основе контекста и назначений ресурса.

Рисунок 5. Раздел отчёта «Обзор»

Рисунок 6. Раздел отчёта «Рекомендации»

Рисунок 7. Раздел отчёта «Уязвимости»

Рисунок 8. Раздел отчёта «ПО и сервисы»

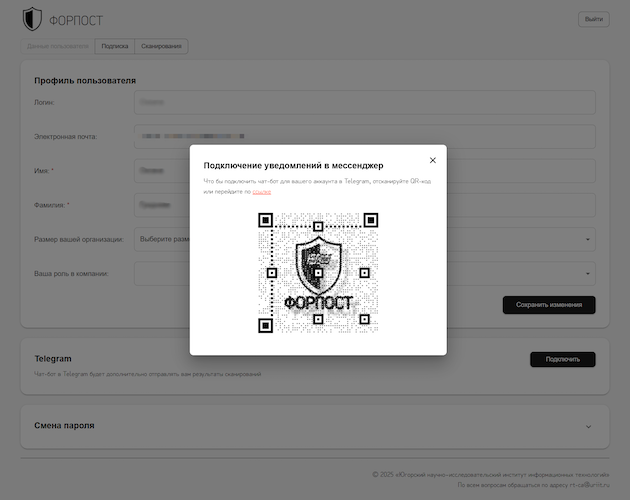

Отчёт можно экспортировать в формате PDF. По запросу вендор может оперативно реализовать выгрузку в JSON и в других форматах. Дополнительно реализована интеграция с мессенджером Telegram для отправки результатов сканирования напрямую в чат.

Рисунок 9. Интеграция с мессенджером Telegram

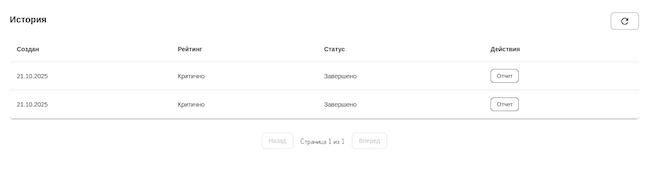

На странице ресурса расположена история сканирования, которая содержит хронологический реестр выполненных и выполняемых проверок с возможностью получения детального отчёта по каждому сканированию. Платформа хранит истории результатов предыдущих проверок без ограничений по времени.

Рисунок 10. История сканирований выбранного ресурса в «Форпосте» 1.0

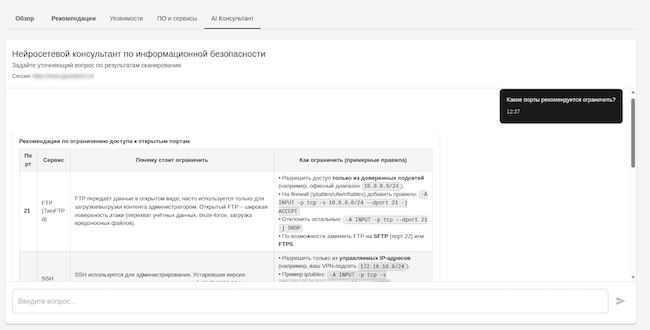

AI-консультант

Одна из важных особенностей платформы — AI-консультант. Пользователь может задавать вопросы по обнаруженным уязвимостям, а LLM сформирует ответы, например, с указанием рекомендуемой версии для обновления, оценки критичности уязвимостей, способов их устранения, настройки портов или организации мониторинга. Платформа обращается к искусственному интеллекту не абстрактно, а на основе результатов проведённого сканирования. Ответ формируется с учётом выявленных проблем безопасности, опираясь на конкретные данные.

Рисунок 11. Нейросетевой консультант по информационной безопасности

Практика использования «Форпоста» 1.0

Особенности применения «Форпоста» варьируются в зависимости от задач и полномочий конкретных категорий пользователей. Ниже приведены характерные сценарии использования с акцентом на функции, имеющие практическое значение в рамках их ответственности.

Руководитель. «Форпост» выступает в роли инструмента контроля. Руководитель регулярно проактивно получает итоговый отчёт с оценкой защищённости ресурса: «Ваш сайт в опасности» или «Риски минимальны». Результаты оформляются в удобном PDF‑отчёте или могут быть отправлены напрямую в Telegram.

Технический специалист. Платформа автоматизирует рутинные операции: сканирует порты, проверяет версии ПО на наличие известных уязвимостей (CVE / NVD) и российских БДУ ФСТЭК. LLM предоставляет готовый план патчинга с приоритизацией. Вместо того чтобы искать «как исправить CVE‑2023‑12345», пользователь может задать вопрос напрямую на странице «Отчёт о сканировании безопасности», например: «Как безопасно обновить nginx на этом сервере?». Искусственный интеллект, учитывая контекст сканирования, выдаст пошаговую инструкцию. Такой подход экономит время работы специалиста.

Архитектура «Форпоста» 1.0

Программное обеспечение платформы реализовано в контейнеризованной архитектуре с разделением на веб-интерфейс (frontend), серверную часть (backend), систему управления базами данных и сканирующее ядро.

Расширение функциональности платформы реализуется по принципу модульной архитектуры, обеспечивающей независимое развитие и масштабирование отдельных компонентов. Информационный обмен между компонентами системы осуществляется по технологии REST API.

Системные требования «Форпоста» 1.0

Доступ пользователей к платформе осуществляется в режиме тонкого клиента через веб-браузеры, работающие в различных операционных системах: Microsoft Windows, Unix (Linux), macOS.

Для корректного функционирования сервиса рекомендуется использовать актуальные версии браузеров: Firefox, Яндекс.Браузер, Google Chrome, Edge и Safari.

Выводы

В «Форпосте» 1.0 реализованы механизмы мониторинга, предоставляющие возможность отслеживать состояние публичных ресурсов и формировать отчёты по выявленным уязвимостям даже без глубоких специализированных знаний. Система предоставляет рекомендации по их устранению, что способствует соблюдению требований нормативных актов в области информационной безопасности. Такой подход поддерживает непрерывность ключевых процессов и снижает риск инцидентов, связанных с внешними атаками.

Анализ платформы показал, что реализация дополнительных функций могла бы расширить её возможности и повысить эффективность оценки состояния безопасности ресурсов.

Достоинства:

- Проведение комплексного сканирования публичных хостов, веб-приложений, API и популярных платформ на уязвимости, версии ПО.

- Данные из БДУ ФСТЭК России, баз CVE / NVD, преднастроенные шаблоны сканирования обновляются ежедневно.

- Обнаружение используемых веб-технологий с помощью общеизвестных опенсорсных утилит.

- Предоставление по результатам сканирования отчётов — конкретных инструкций о том, как устранить обнаруженные уязвимости.

- Предусмотрено одновременное сканирование нескольких целей.

- Возможность сканирования по расписанию.

- AI-консультант по ИБ позволяет задавать уточняющие вопросы по результатам сканирования.

- Хранение истории результатов сканирований — без ограничений по времени.

- Выгрузка отчёта в формате PDF.

- Возможность настройки уведомлений о результатах сканирования в Telegram.

- Включена в реестр отечественного ПО.

Недостатки:

- Сканирование без возможности гибкой настройки.

- Сканирование за авторизацией не поддерживается.

- При сканировании возможны кратковременные пиковые нагрузки.