Расскажем о том, с какими трудностями могут столкнуться организации при выстраивании механизмов управления уязвимостями (vulnerability management), а также, опираясь на практический опыт R-Vision в этой области, дадим рекомендации, как эффективно подойти к организации этого процесса.

- Введение

- Уязвимости и сложности управления

- Эффективное управление уязвимостями

- 3.1. Инвентаризация

- 3.2. Выявление

- 3.3. Приоритизация

- 3.4. Устранение

- 3.5. Контроль

- Выводы

Введение

В текущих реалиях уязвимости стали большой проблемой для организаций любого размера и так или иначе присутствуют почти в любой инфраструктуре. Количество брешей постоянно растёт: на данный момент в глобальной базе National Vulnerability Database (NVD), которая является наиболее полным общедоступным хранилищем сведений об уязвимостях, их насчитывается уже больше 217 000. При этом последствия эксплуатации уязвимостей злоумышленниками могут быть разными и весьма серьёзными: нарушение работы критически важных процессов и систем организации, хищение конфиденциальной информации или денежных средств, другие финансовые убытки, шантаж и др.

На сегодняшний день ситуация также обостряется отсутствием обновлений от мировых разработчиков на фоне приостановки их деятельности в нашей стране. Российские компании остались без поддержки решений от иностранных поставщиков ИБ, а значит, вопрос работы с уязвимостями становится всё более актуальным. Поэтому наличие процесса управления уязвимостями является важным элементом обеспечения кибербезопасности в организации и требует тщательной проработки. В этой статье мы рассмотрим, как выстроить этот процесс правильно.

Уязвимости и сложности управления

Уязвимость — недостаток в информационных системах или потенциальная «лазейка» для злоумышленников, используя которую можно вызвать неправильную работу ПО, нарушить целостность всей ИТ-инфраструктуры, а также получить доступ к конфиденциальной корпоративной информации. В большинстве случаев уязвимость является результатом ошибок программирования или конфигураций, а также недостатков допущенных при проектировании системы.

Важность анализа защищённости и устранения уязвимостей отмечена во многих российских и международных стандартах по ИБ, таких как СТО БР ИББС, ISO 27002:2022, CIS Critical Security Controls, PCI DSS, руководство по организации процесса управления уязвимостями от ФСТЭК России и др.

Для контроля за устранением брешей небольшой компании достаточно простого сканера — специального ПО, позволяющего автоматизировать поиск уязвимостей на хостах. В этом случае обработка результатов сканирования производится вручную, а устранение реализовывается обычно через ручную постановку задач ответственному из ИТ-подразделения. С этим процессом вполне может справиться один специалист по ИБ.

Однако по мере роста и развития бизнеса увеличивается количество активов, появляются новые системы, оборудование и сети. При этом чем больше в компании информационных систем и чем совершеннее ИТ-инфраструктура, тем больше в них появляется уязвимостей. В таком случае простого использования сканеров уже недостаточно, поскольку обнаружить «лазейку» в системе — это лишь половина дела, она ещё должна быть оперативно устранена.

Поэтому одним из ключевых аспектов киберустойчивости бизнеса является процесс управления уязвимостями (vulnerability management, VM). В отличие от сканеров, VM позволяет не только выявлять, но также в автоматическом режиме оценивать, приоритизировать и устранять обнаруженные бреши.

При этом построение эффективного процесса управления уязвимостями, учитывая размер, специфику деятельности и потребности каждой конкретной организации, — непростая задача, и большинство клиентов R-Vision сталкиваются здесь с рядом трудностей. Мы выделили наиболее часто встречающиеся из них:

- сложность контроля изменений в ИТ-инфраструктуре;

- проблемы с приоритизацией уязвимостей из-за их огромного количества;

- нет возможности учитывать компенсирующие меры;

- трудно доказать ИТ-департаменту необходимость устранения уязвимостей;

- отсутствие удобного инструмента для контролирования статусов и сроков устранения уязвимостей;

- проблемы мониторинга процесса в целом и генерации какой-либо отчётности для руководства.

Этот список неполон и может меняться в зависимости от положения дел в конкретной организации.

Учитывая описанные выше трудности, при организации процесса управления уязвимостями важно правильно расставить приоритеты. Как это сделать, расскажем дальше.

Эффективное управление уязвимостями

Как уже было сказано, оперативно устранять уязвимости поможет построение процесса управления ими, который является одним из ключевых при создании комплексной системы кибербезопасности. Полный цикл управления уязвимостями состоит из следующих основных этапов:

- инвентаризация;

- выявление;

- приоритизация;

- устранение;

- контроль.

Рисунок 1. Этапы управления уязвимостями

Компания R-Vision более 10 лет занимается задачами по управлению уязвимостями. Поэтому, опираясь на наш опыт и экспертизу в этой области, ниже мы приводим практические рекомендации по выстраиванию VM на каждом из этапов его жизненного цикла, которые помогут сделать этот процесс более эффективным и управляемым.

Инвентаризация

В первую очередь организации необходимо ответить на вопрос о том, что она защищает. Поэтому на начальном этапе мы рекомендуем провести инвентаризацию и классификацию активов — серверов, компьютеров, сетевого оборудования и др. Такой порядок позволит выявить важные активы и сфокусировать внимание на их защите.

Информацию об активах также можно получить из систем мониторинга ИТ-инфраструктуры или CMDB-решений (configuration management database) — программных комплексов, в которых хранится информация об ИТ-активах организации. Важно охватить всю инфраструктуру компании, так как неполная информация повышает риск того, что значимые системы не попадут в зону сканирования, а значит, останутся уязвимыми для атак злоумышленников. Также желательно учесть и этапы жизненного цикла активов, что даст более полное представление обо всех их типах — например, о тех, которые выведены из эксплуатации.

После этого можно приступать к выстраиванию РСМ (ресурсно-сервисной модели) активов компании. Сначала надо объединить выявленные активы в группы и определить ответственных за них, за отдельное оборудование и ПО. Затем желательно связать найденные активы с подразделениями, бизнес-процессами организации и другими видами нематериальных активов, используемых в ИТ- и ИБ-процессах компании.

Ещё одна важная задача, которую нужно будет решить компании на этом этапе, — понять критическую значимость активов. Сведения об уровне критической значимости и об ответственности за активы потребуются для дальнейшей приоритизации и постановки задач по устранению брешей.

Теперь компания может начать поиск уязвимостей.

Выявление

Выявление — это процесс обнаружения и анализа возможных уязвимостей в системе. Как уже было сказано ранее, он может осуществляться с помощью сканеров, которые проверяют сети, операционные системы, подключённые устройства и порты, анализируют все активные процессы и запущенные приложения и создают отчёты, в которых описывается, где и какие бреши были найдены. Также поиск уязвимостей можно проводить вручную силами специалистов по ИБ, в т. ч. путём командной оценки защищённости (red teaming).

Процесс является динамическим и требует постоянного выполнения. Только тогда можно быть уверенным в актуальности данных об уязвимостях в инфраструктуре на приемлемом уровне.

После сбора информации об уязвимостях для всех активов компании появляется следующий вопрос: в какой последовательности их нужно устранять?

Приоритизация

Существует большое количество методик приоритизации уязвимостей. Можно использовать систему CVSS (Common Vulnerability Scoring System), алгоритм НКЦКИ, методику оценки уровня критической значимости программных и программно-аппаратных средств от ФСТЭК России и др.

Наиболее распространённой методикой на текущий момент является оценка по CVSS, и в большинстве источников уязвимостей она есть по умолчанию.

Стандарт CVSS имеет как плюсы, так и минусы. Среди достоинств можно выделить лёгкость ранжирования уязвимостей по величине рейтинга. Расчёт рейтинга производится на основании ряда факторов, таких как вектор атаки, сложность эксплуатации уязвимости, воздействие на систему и другие. Однако большинство поставщиков данных заполняют только базовые метрики, весьма слабо поддерживая актуальность самой оценки. Поэтому вне зависимости от публикации эксплойтов первоначально присвоенный рейтинг в дальнейшем не пересчитывается, что является недостатком CVSS. Таким образом, целиком полагаться на неё нельзя, скорее стоит рассматривать её как источник сведений о максимальном возможном уровне критической значимости уязвимости.

В то же время в других методиках существуют параметры, которые весьма трудно оценить, поэтому при выстраивании управления уязвимостями многие компании чаще всего опираются на базовые варианты приоритизации:

- устранение только критических уязвимостей;

- устранение уязвимостей, для которых есть публичные эксплойты;

- устранение только удалённо эксплуатируемых уязвимостей;

- устранение уязвимостей наиболее критически значимых активов.

По нашему опыту, можно использовать любые комбинации таких методов в зависимости от сложившихся процессов и регламентов внутри компании. В результате получается база уязвимостей с рассчитанным рейтингом, сгруппированных по активам, ПО или группам активов.

После категоризации и приоритизации можно приступать к устранению брешей.

Устранение

Как правило, за борьбу с киберугрозами в организации отвечают ИБ-специалисты, а за устранение уязвимостей — ИТ-служба. Поэтому для принятия эффективных мер, направленных на устранение или исключение возможности использования (эксплуатации) выявленных уязвимостей, ключевым аспектом на данном этапе является конструктивное взаимодействие ИТ- и ИБ-департаментов.

ИБ-специалисты могут создавать задачи по устранению уязвимостей для ИТ-подразделения вручную или автоматизированно. Как правило, охват задач формируется в отношении ответственного за устранение брешей. Им может быть специалист, который отвечает за информационную систему со стороны ИТ, или выделенный сотрудник, занимающийся администрированием серверов Linux, Windows и сетевого оборудования. После того как служба ИБ предоставит информацию об обнаруженных уязвимостях, ответственный сотрудник приступит к их устранению. Последнее может включать в себя установку патчей / обновлений, реализацию компенсирующих мер, а также принятие риска по уязвимости.

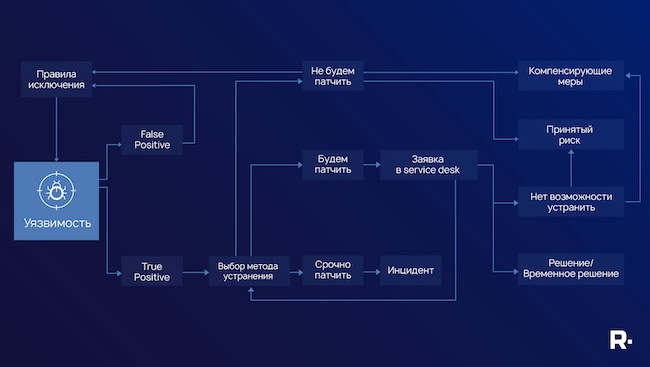

Типовой процесс устранения брешей выглядит следующим образом (рис. 2).

Рисунок 2. Устранение уязвимостей

Как видно из рисунка выше, после формирования перечня уязвимостей для устранения каждая из них проходит этапы обработки. Поэтому для начала мы предлагаем ответственным от ИТ согласовать с ИБ-специалистами, каким образом они будут реализовывать этот процесс.

В первую очередь нужно определить, насколько применима требующая устранения уязвимость к данной информационной системе. Если она неприменима, то она может помечаться как ложное срабатывание. В случае когда уязвимость актуальна, следует принять решение об обновлении ПО или определить причины, по которым этого сделать нельзя.

Для большинства информационных систем обычно существует этап анализа обновлений безопасности, который заключается в том, что патчи устанавливают в тестовой среде и после этого проверяют, продолжает ли система работать корректно. Если при установке обновления в ПО появляется критический баг или для него в принципе нет патчей, мы рекомендуем принять следующие компенсирующие меры:

- изменить настройки уязвимых компонентов информационной системы;

- ограничить использование уязвимого ПО и оборудования;

- обеспечить резервирование серверов и сетевого оборудования;

- проводить мониторинг событий из области безопасности, связанных с возможностью эксплуатации уязвимостей в информационной системе;

- установить дополнительные средства защиты, например межсетевой экран или антивирусные решения.

После всех проведённых работ напротив каждой задачи по устранению уязвимостей должен стоять соответствующий статус.

Наконец, когда компания определила наиболее подходящий способ устранения уязвимостей и выстроила взаимодействие между ИТ- и ИБ-командами, можно приступать ко внедрению контроля уязвимостей.

Контроль

Процесс контроля призван оценить, насколько ИТ-специалисты смогли выполнить все поставленные задачи по устранению уязвимостей или принятию компенсирующих мер, а также определить эффективность процесса VM для выработки решений по его улучшению.

Проверять устранение уязвимостей мы рекомендуем путём повторного инструментального сканирования на уязвимости либо вручную, пробуя выполнить эксплойт на хосте. Кроме того, неотъемлемой частью этапа контроля является формирование отчётности по уязвимостям для актива, сети или группы ИТ-активов.

Таким образом, эффективное управление на каждом из этапов жизненного цикла VM позволит выявлять и устранять потенциальные проблемы в защите корпоративной инфраструктуры прежде, чем они превратятся в серьёзные угрозы для бизнеса.

Выводы

Vulnerability management — это непрерывный комплексный процесс, от качества построения которого напрямую зависит уровень защищённости компании. К организации этого процесса можно подходить по-разному, однако эффективным является тот, который в конечном итоге позволит обеспечить своевременное устранение уязвимостей и защиту от их эксплуатации злоумышленниками.

Со стороны рынка и от наших заказчиков в частности мы видим всё более явную тенденцию к этому и наблюдаем рост запросов на программное обеспечение, которое позволяло бы построить в компании полноценный процесс VM за счёт автоматизированной работы с активами и выявленными уязвимостями.

Поэтому наша команда на базе многолетнего опыта R-Vision в области построения процесса управления уязвимостями и с учётом лучших мировых практик его внедрения в организациях создала новый продукт — R-Vision VM, который позволяет быстро и эффективно выстроить полный цикл управления уязвимостями: от сбора информации об активах, выявления и приоритизации до контроля устранения. Продукт также поддерживает режим мультиарендности (multi-tenancy), что даёт ИБ-специалистам возможность работать с данными об активах и уязвимостях от нескольких организаций в одной системе.

Если вы хотите больше узнать о том, как выстроить процесс управления уязвимостями максимально эффективно, и ознакомиться с возможностями R-Vision VM, обращайтесь к нам за консультацией. Наши специалисты всегда готовы рассказать о продукте, а также провести демонстрацию его функциональности.