Кинематографисты, политики, пресса часто приписывают хакерам признаки близости их увлечений к преступной деятельности. Но сами хакеры считают себя исследователями. Это наглядно показала международная конференция по кибербезопасности OFFZONE, которая недавно прошла в Москве.

- Введение

- Хакеры: кто они?

- OFFZONE 2023

- Первые шаги BI.ZONE Bug Bounty

- Заменили ли российские платформы bug bounty зарубежные?

- Еще одна оценка рынка Bug Bounty в России (Positive Technologies)?

- Выводы

Введение

В прошедшем 2022 году были запущены российские платформы по поиску уязвимостей за вознаграждение (bug bounty). Планы их запуска вынашивались и ранее, но по стечению обстоятельств оказались особенно актуальными после заявлений западных платформ об отказе сотрудничать с россиянами.

Наиболее болезненным стал уход платформы HackerOne, одной из самых популярных в мире. Но и другие крупные сервисы, такие как BugCrowd, Intigrity, Synack или YesWeHack, также оказались вне досягаемости из-за сложностей в регистрации и выплатах вознаграждений. Уход HackerOne был скандальным ещё и потому, что эта американская компания нарушила правила этики: не просто лишила российских хакеров возможности работать через неё на международном рынке, но и обнулила доступ россиян и белорусов к их счетам, сделав невозможным вывод находившихся там честно заработанных денежных средств. Это было сделано без всяких предупреждений, а ведь согласно оценкам топовые хакеры зарабатывали там в среднем по 10 000 долларов в месяц.

Специалисты по поиску уязвимостей попали под давление предрассудков, в основе которых лежат типовые сценарии киноиндустрии и заявления политиков, где всем хакерам приписывается принадлежность к криминальному миру. К сожалению, подобного мнения придерживаются и в России, не разделяя хакеров на «светлых» и «тёмных».

Созданные российские платформы, прежде всего Standoff от Positive Technologies и BI.ZONE Bug Bounty, служат в том числе для нейтрализации этого негативного явления. Недавно проведённая в Москве четвёртая по счёту конференция OFFZONE, организованная российской компанией BI.ZONE, стала демонстрацией того, что такое хакерство в целом, кто является участником этого движения, что интересного происходит сейчас в хакерском сообществе и отрасли кибербезопасности в России.

Рисунок 1. Конференция OFFZONE 2023

Хакеры: кто они?

Мнение, что хакеры — это ещё не пойманные преступники, увы, широко распространено. Такое отношение просматривается не только в фильмах, но даже и во многих публикациях в прессе. Ссылки на доходы, которые получают хакеры, явно или интуитивно делаются с намёком на «получение незаконным путём».

Сами хакеры относят себя к тем, кто увлекается решением интеллектуальных задач, требующих применять технические навыки, а также смекалку и глубокие знания в рамках имеющихся ограничений. Речь идёт о преодолении, а не нарушении существующих границ. Тем же самым занимаются и испытатели техники.

По оценкам HackerOne, большинство хакеров моложе 35 лет. В 2020 году на возрастную категорию «от 18 до 24 лет» приходилось 42 % всех участников этой платформы. Активность начинается в возрасте 13–17 лет, а самый насыщенный её период для большинства в среднем длится до 25–34 лет. Тех, кому за 50, в рядах хакеров насчитывается лишь около 0,5 %.

Впрочем, хакинг существует прежде всего как хобби в свободное время. Снижение числа активных хакеров с возрастом отражает только тот факт, что для многих хобби могут меняться. Отчасти это происходит потому, что хакинг требует постоянного изучения новых продуктов и технологий, активного общения. Это соревнование на скорость открытия уязвимостей, «спринтерская» деятельность.

Надо также отметить, что львиная доля получаемых вознаграждений приходится на небольшое количество наиболее продуктивных специалистов. Большинство же участвуют в хакинге ради получения новых навыков, изучения работы программных систем на практике, набора опыта. В рамках платформ действует специальный рейтинг участников, который формируется с учётом количества и качества поданных отчётов. Это является действенным подтверждением репутации хакера и часто становится «пропуском» для высокооплачиваемой работы в ИБ.

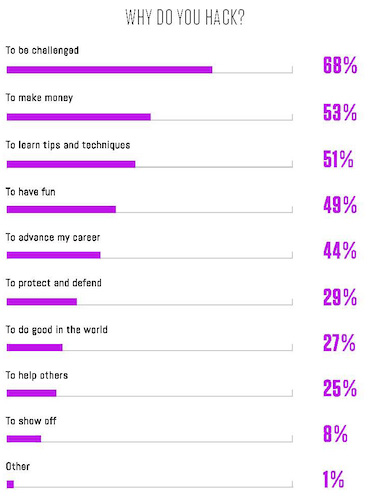

Это отражается и в результатах исследований. Например, по данным HackerOne, 68 % участников включаются в программы баг-баунти ради интереса (to be challenged). Вознаграждения, несомненно, также играют важную роль в привлечении их внимания, но составляют лишь часть интереса, что отметили 53 % опрошенных. Приблизительно столько же (51 %) участвуют в баг-баунти ради более глубокого изучения предмета исследования и реализованных в нём технологий. Другим важным фактором является просто получение удовольствия от такого рода деятельности (49 %). «Меркантильный» интерес к поиску новой работы отметили 44 %. Треть (29 %) опрошенных обозначили своё желание найти вспомогательное и независимое решение для защиты собственных инвестиций или систем.

Рисунок 2. Цели участия в хакинге (HackerOne, 2020)

Достоверность результатов этого исследования подтверждают и разговоры в кулуарах OFFZONE. Например, активное участие хакеров в программах баг-баунти для криптовалютных платформ было обусловлено в первую очередь не желанием получить очень высокие вознаграждения за найденные уязвимости, а стремлением найти дополнительные способы защиты собственных криптоинвестиций или проверить защищённость используемых криптоплатформ.

Другим подтверждением стало деятельное участие хакеров в благотворительности. Как рассказал Дмитрий Гадарь, директор департамента ИБ «Тинькофф», банк даёт багхантерам возможность не только выводить полученные средства, но и передавать их на благотворительность, увеличивая со своей стороны сумму перевода в пять раз. В результате за 2022 год более одного миллиона рублей было передано в благотворительные фонды от участников программы баг-баунти «Тинькофф».

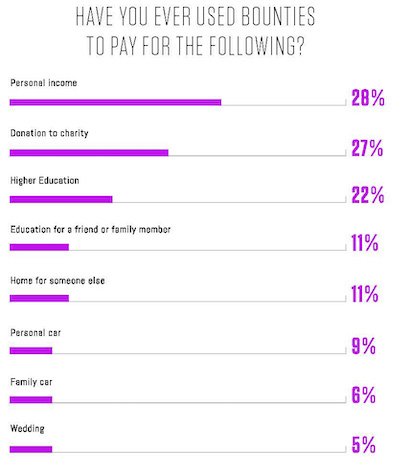

Аналогичные результаты показывает исследование HackerOne. Топ-3 применений для получаемых вознаграждений в программах баг-баунти — это собственные траты (28 %), благотворительность (27 %) и оплата обучения (22 %).

Рисунок 3. На какие цели идёт доход от участия в программах баг-баунти (HackerOne, 2020)

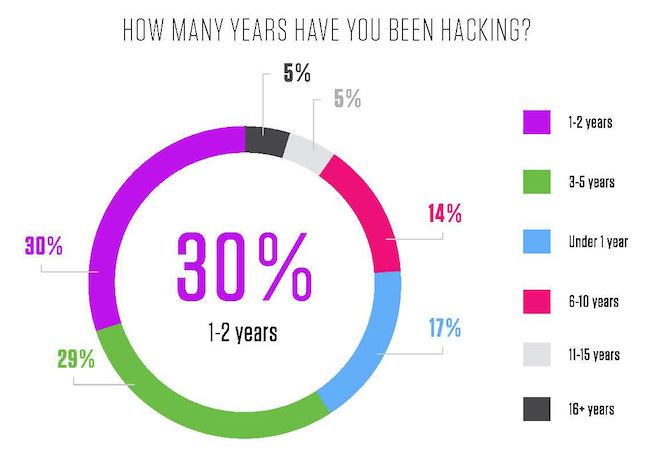

Сколько времени длится увлечение хакингом? Три четверти (76 %) опрошенных на HackerOne назвали срок от года до пяти лет. Очевидно, что на их долю приходятся, скорее всего, малые вознаграждения или «интерес». Оставшаяся четверть — это опытные и высококвалифицированные участники, которые не только хорошо зарабатывают на багхантинге, но и являются важной частью развития экосистемы ИБ в бизнесе.

Рисунок 4. Срок участия хакеров в программах Bug Bounty (HackerOne, 2020)

Например, багхантер Рамазан Рамазанов (r0hack), руководитель отдела внешних пентестов DeteAct, на заданный ему во время пресс-конференции вопрос о размере заработка хакеров в России в программах Bug Bounty заявил, что с начала 2023 года он потратил на поиск уязвимостей в нескольких инициативах такого рода три месяца и в общей сложности получил порядка 8 млн рублей.

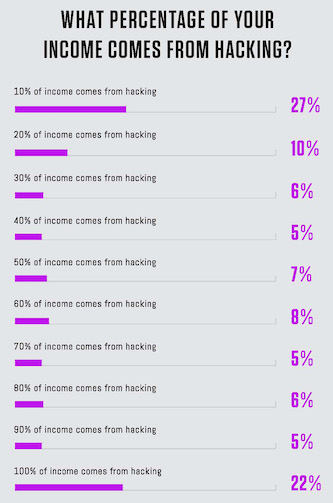

Рисунок 5. Доля вознаграждений за поиск уязвимостей в общем доходе хакера (HackerOne, 2020)

В то же время хакинг — это то, что раньше назвали бы «научно-техническим творчеством молодёжи», т. е. социальное взаимодействие, общение с теми, кто разделяет твои интересы, построение карьеры, приятное и развивающее развлечение. Поэтому прогресс хакерского движения и создание платформ баг-баунти в России служат в первую очередь развитию образования и культуры молодёжи в России. Именно это было главным, как нам показалось, в OFFZONE 2023.

OFFZONE 2023

Развитием сообщества хакеров занимаются в России несколько компаний. Наиболее продуктивно проявили себя Positive Technologies, «Лаборатория Касперского», «Яндекс» и BI.ZONE. Сегодня о том, как это происходит, мы расскажем на примере компании BI.ZONE, которая в конце августа провела в Москве уже четвёртую по счёту международную конференцию по практической кибербезопасности OFFZONE 2023.

На территории выставочной зоны Goelro Space были открыты несколько интерес-зон, где можно было проявить себя, развлечься в кругу единомышленников, посоревноваться в мастерстве и искусстве — говоря в общем, получить массу положительных впечатлений и удовольствия.

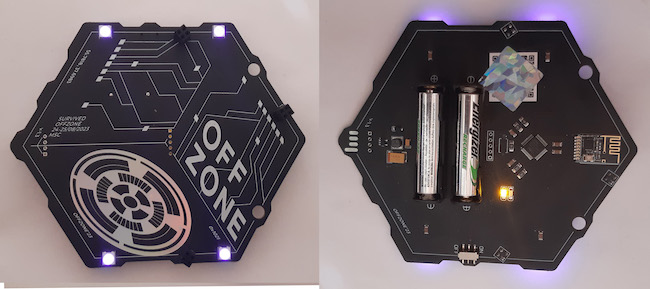

Рисунок 6. «Хакерский» бейдж для прохода на конференцию OFFZONE 2023

В зоне «OFFZONE-КВЕСТ» можно было пройти обзорный квест, чтобы не потеряться на выставке. В игровой форме каждый знакомился с предложениями на разных стендах, выполняя задания и собирая коллекционные фишки с символикой зон.

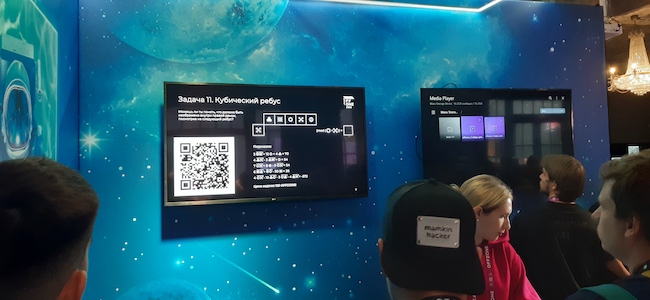

В ангаре «CUB_3» можно было заняться хак‑квестом, изучая возможности чего-то неизвестного: «таинственного изобретения будущего, нейросети, оккультного артефакта или технологии из другой галактики».

Рисунок 7. Все задачи для хакеров были доступны на мониторах

В зоне «COMMUNITY.ZONE» можно было поделиться опытом и «прокачать» себя в самых разных темах. Работали стенды: LockPick (взломать замки и наручники); OSINT Village (поиск виртуальной личности по документам); EC 1337 (решение небанальных задач в рамках хак‑квеста); Arh29IT (восстановление данных после аппаратного сбоя или вмешательства третьих лиц); игры Codeby Games. В зоне «Mobile AppSec World» можно было развить навыки в мобильной безопасности.

Особенно запомнилась зона пайки «CRAFT.ZONE» — одна из самых популярных локаций OFFZONE. Сегодня, когда многие практикуются только в нажатии кнопок на клавиатуре, здесь можно было научиться правильно работать паяльником.

Рисунок 8. Территория «COMMUNITY.ZONE» на конференции OFFZONE 2023

В классе «СБЕР» проходило обучение применению искусственного интеллекта на примере дипфейков. «Сбер» предложил к изучению свой инструмент Aletheia, применяемый для выявления аномалий в видео и аудио для противодействия кибератакам с применением дипфейков.

На стенде «SECURITY VISION» можно было получить оценку своих знаний по темам кибербезопасности и ИТ, в зоне «PVS‑STUDIO» — по языкам C++ или C#. На стенде «СОВКОМБАНК ТЕХНОЛОГИИ» предлагались логические задачи и кейсы из реальных ИТ‑собеседований.

Также в рамках OFFZONE проходили выступления экспертов в двух форматах: 45 и 15 минут. Темы — самые разные: от угроз скрытых в USB‑кабелях до трендов и эволюции кибербезопасности в целом.

Первые шаги BI.ZONE Bug Bounty

Как рассказал Евгений Волошин, директор по стратегии BI.ZONE, при изучении ситуации на рынке компания пришла к пониманию того, что практическое применение знаний хакеров в России до 2022 года было очень ограниченным.

Рисунок 9. Пресс-конференция по результатам работы BI.ZONE Bug Bounty

Раньше для хакеров было только две возможности раскрыть найденную ими уязвимость: сообщить компании-производителю либо продать на чёрном рынке / использовать самому. Всё это было чревато уголовным преследованием за преступление в сфере компьютерной информации или соучастие в нём.

В то же время постепенно становилось ясно, что проведение дорогостоящих пентестов в компаниях не устраняет рисков целиком. Более того, итоги пентестов устаревают в момент их подведения, потому что в системах постоянно открываются новые уязвимости, а охват исследований строго ограничивается. «Свободные хакеры» с рынка видят системы шире.

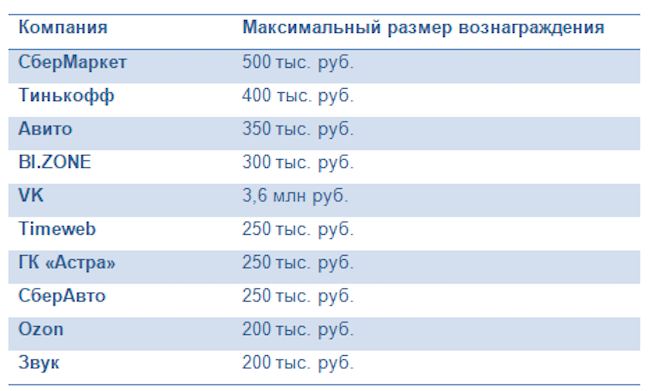

События февраля 2022 года и уход HackerOne из России стали катализатором роста российских программ поиска уязвимостей за вознаграждение. По результатам первого года работы платформы BI.ZONE Bug Bounty, запущенной официально в прошлом году на OFFZONE 2022, 17 компаний разместили 51 публичную программу вознаграждений. Запущены также непубличные программы, но их число меньше. Это объясняется более узкой задачей, которую обычно решают с помощью непубличного размещения (привлечение доверенных хакеров и жёстко ограниченный охват исследований). Непубличные программы обычно служат для дополнительной проверки определённого сервиса, тогда как публичные — для оценки устойчивости и безопасности исследуемой платформы в целом.

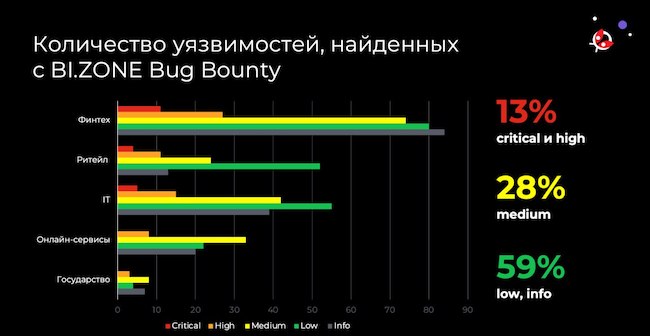

Согласно обнародованным данным, за год работы платформы BI.ZONE Bug Bounty хакеры выявили несколько сотен уязвимостей, суммарно оценённых более чем в 15 млн рублей. На долю критических уязвимостей пришлось 3 %, высокой степени значимости — 10 %. Такие бреши связаны с угрозами остановки бизнеса или сервиса, кражи данных или денег, на них приходятся основные выплаты. Они достаются очень узкой группе (около 10 %) участвующих в BB-программе хакеров. Наиболее опасные уязвимости выявлялись преимущественно в финтехе, ретейле и ИТ.

Доля менее значимых уязвимостей значительно больше: среднего уровня — 28 %, низкого — 33 %, информационного — 26 %. Такие недочёты не влияют на защищённость систем, выплаты по ним значительно ниже, но они также привлекательны для хакеров, потому что позволяют повышать их рейтинг, а также добиваться значительного роста выплат в случае передачи вознаграждений на благотворительность. Как отметил Андрей Левкин, руководитель продукта BI.ZONE Bug Bounty, «баг-баунти — это лёгкая монетизация накопленных знаний».

По словам Евгения Волошина, за год работы платформы BI.ZONЕ Bug Bounty удалось привлечь свыше 4000 хакеров.

Рисунок 10. Максимальный размер вознаграждений на платформе BI.ZONE Bug Bounty (сентябрь 2023 г.)

Много это или мало? Для сравнения можно взять результаты работы запущенной в 2019 году приватной инициативы iPhone Security Research Device Program (SRDP). За всё время работы программы было выявлено 130 уязвимостей уровня «High». Некоторые из исследователей были отобраны для участия в программе Apple Security Bounty. Вендор уже получил более 100 отчётов от исследователей SRDP. Максимальная выплата составила 500 тыс. долларов, средняя — 18 тыс. долларов.

Три года назад (2020 год) российские хакеры входили в число наиболее оплачиваемых на международной арене, заработав 8 % (2 669 534 доллара) от суммарного объёма выплат на площадке HackerOne. Больше них заработали только специалисты из США (19 %) и Индии (10 %). Следом шли хакеры из Китая (7 %) и Германии (4 %).

Как было отмечено ранее, общая сумма выплат на российской платформе BI.ZONЕ Bug Bounty превысила 15 млн рублей. Поскольку среднегодовой курс доллара за 2022 год составил 68,49 рубля, это соответствует 219 тыс. долларов. Для сравнения, на площадке HackerOne за 2020 год российские компании выплатили вознаграждений на сумму 425 284 доллара.

Заменили ли российские платформы bug bounty зарубежные?

Можно с уверенностью сказать, что, судя по размеру выплат и числу участников, российские хакеры охотно перешли на отечественные платформы. Популярности последних способствуют рост привлекательности ИБ в России и карьеры в этой сфере.

Однако для реализации их потенциала нужно подкрепление со стороны государства, прежде всего за счёт большей вовлечённости государственных компаний в программы баг-баунти. До сих пор активными участниками процесса выступали в первую очередь крупные частные предприятия. Привлечение госкомпаний сдерживалось естественными опасениями по поводу предоставления собственных инфраструктурных ресурсов для изучения и попыток взлома из иностранных юрисдикций. Речь здесь — не столько о страхах, сколько об отсутствии рычагов управления процессом, если вдруг расследования примут «неправильный поворот».

Об этом же говорят и результаты деятельности BI.ZONЕ Bug Bounty. Хорошо видно, что в государственных системах не было найдено за это время ни одной критической уязвимости, а общее количество брешей оказалось ощутимо меньшим, чем в других секторах, т. е. пока госкомпании участвуют в программах Bug Bounty с высокой осторожностью и в ограниченном масштабе.

Рисунок 11. Результаты первого года работы хакеров на платформе BI.ZONE

Но события на рынке дают большие надежды. Для платформы BI.ZONЕ Bug Bounty важным событием в 2023 году стала регистрация в реестре отечественного ПО. «Теперь платформа официально входит в число продуктов, которые могут использовать компании с государственным участием», — отметил Евгений Волошин.

Ещё одна оценка рынка bug bounty в России (Positive Technologies)

Для полноты оценки рынка и перспектив его развития Илья Шабанов, генеральный директор «AM Медиа», задал несколько вопросов Анатолию Иванову, менеджеру продукта (product owner) другой российской платформы баг-баунти — Standoff 365.

Сколько сейчас открыто программ на платформе Standoff 365 Bug Bounty?

Анатолий Иванов: Сейчас запущены программы 13 компаний. За время работы платформы Standoff 365 Bug Bounty (с мая 2022 года) было запущено в общей сложности более 50 программ и выплачен 51 млн рублей. Было получено 2550 отчётов по уязвимостям, из них полезными были признаны около 2300.

BI.ZONE оценила сообщество российских багхантеров примерно в 4000 человек. Какая оценка размера сообщества у PT?

А. И.: На площадке Positive Technologies зарегистрировано 6500 аккаунтов. Это те люди, которые интересуются безопасностью. С учётом этих данных я бы оценил размер сообщества багхантеров в России в размере около 10 000 человек, хотя костяк этого сообщества, охватывающий наиболее опытных багхантеров и получающих львиную долю выплачиваемых вознаграждений, составляет около 100 человек.

Каков прогноз развития рынка баг-баунти в России на следующий год?

А. И.: Я думаю, что рынок bug bountу будет развиваться не столько в сторону поиска багов, сколько в направлении выявления недопустимых событий и бизнес-рисков. Они будут повышать заинтересованность компаний при заказе исследований, а руководству компаний будет намного понятнее, за что они будут платить деньги.

Второе направление — это рост участия госсектора в программах bug bountу.

Мы также хотели бы привлечения малого бизнеса, например для повышения безопасности их сайтов.

Что привлекает баг-баунтеров?

А. И.: Людей мотивирует в первую очередь собственная безопасность. Они ищут ошибки для того, чтобы убедиться в безопасности инструментов или платформ, которыми пользуются сами. Во-вторых, конечно, деньги. Третье — людей привлекает причастность к чему-то значимому и интересному, желание стать частью уважаемого сообщества.

Выводы

Российское хакерское сообщество сформировалось ещё до запуска российских платформ баг-баунти. По данным HackerOne, Россия традиционно входила в пятёрку стран с самыми высокими доходами специалистов по поиску уязвимостей.

Таким образом, отечественный потенциал в сегменте хакинга был и остаётся высоким, но его развитие в стране существенно сдерживают страхи по поводу того, что хакеры «стоят в одном шаге от преступной деятельности». Этот миф явно не соответствует действительности. Его развенчание пойдёт на пользу не только хакерскому движению, но и развитию безопасности компьютерной инфраструктуры в стране.