Сертификат AM Test Lab

Номер сертификата: 531

Дата выдачи: 31.07.2025

Срок действия: 31.07.2030

- Введение

- Функциональные возможности UserGate DCFW 8.0

- 2.1. Функции безопасности

- 2.2. Сетевые функции

- 2.3. Векторный файрвол

- 2.4. Отказоустойчивость

- 2.5. Централизованное управление

- Архитектура UserGate DCFW 8.0

- Системные требования и лицензирование UserGate DCFW 8.0

- Применение UserGate DCFW 8.0

- Выводы

Введение

На российском ИБ-рынке сейчас есть потребность в высокопроизводительных межсетевых экранах нового поколения (Next Generation Firewall, NGFW), которые соответствовали бы строгим требованиям заказчиков из сегмента крупного бизнеса и промышленности. Откликаясь на эту потребность, компания UserGate выделила из своего направления NGFW особое продуктовое предложение для оснащения центров обработки данных и инфраструктур крупных заказчиков, получившее название UserGate Data Center Firewall (DCFW).

Межсетевой экран следующего поколения UserGate DCFW изначально разрабатывался как решение для защиты инфраструктуры дата-центров, что отражено в названии продукта. В связи с этим в текущей версии отсутствуют модули контентной фильтрации, антивирусной защиты и антиспама. Но в результате общения с представителями крупных заказчиков вендор пришёл к выводу, что мощный NGFW нужен для сценария защиты периметра сети, поэтому функции контентной фильтрации и сетевой антивирус будут добавлены в 2026 году.

Основное внимание в продукте уделено отказоустойчивости, масштабируемости и способности обрабатывать большое количество правил одновременно.

Серия межсетевых экранов UserGate сертифицирована Федеральной службой по техническому и экспортному контролю России (№ 3905). UserGate DCFW может использоваться в составе:

- автоматизированных информационных систем (АИС) до класса защищённости 1Г включительно;

- защищаемых объектов критической информационной инфраструктуры (ЗО КИИ) 1 категории;

- информационных систем персональных данных (ИСПДн) 1 уровня защищённости;

- государственных информационных систем (ГИС) 1 класса защищённости;

- автоматизированных систем управления технологическими процессами (АСУ ТП) 1 класса защищённости;

- информационных систем обеспечения предпринимательской деятельности (ИСОП) 2 класса.

В декабре мы публиковали обзор одной из первых версий UserGate DCFW, также анализировали, сможет ли UserGate DCFW завоевать рынок NGFW благодаря FPGA-ускорителям. Теперь, после релиза, который состоялся в августе 2025 года, появилась возможность провести комплексный анализ функциональных возможностей версии 8.0.

Функциональные возможности UserGate DCFW 8.0

Продукт спроектирован с учётом специфики и масштабов современных энтерпрайз-сред, где критически важны высокая производительность и глубокий уровень контроля.

В основе решения лежит векторный межсетевой экран (vector firewall), способный обрабатывать до 130 000 правил без линейного падения производительности. Среди основных функциональных возможностей UserGate DCFW — контроль приложений, предотвращение сетевых атак, трансляция сетевых адресов и идентификация пользователей (identity firewall), что обеспечивает защиту не только на сетевом уровне, но и на уровне бизнес-логики приложений и взаимодействия с пользователями.

Производительность UserGate DCFW на старшей платформе F8010 в режиме FW L4 с включенными логами и 50 000 правил FW достигает 120+ Гбит/с, в режиме FW L4 + AppControl — 60+ Гбит/с, в режиме FW L4 + AppControl + IPS — 30+ Гбит/с, что соответствует требованиям современных ЦОД. Данные получены на трафике EMIX.

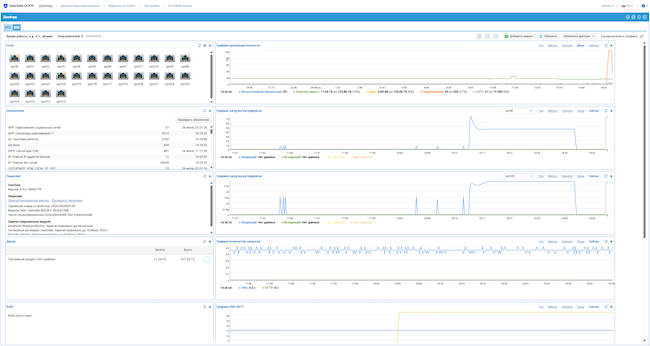

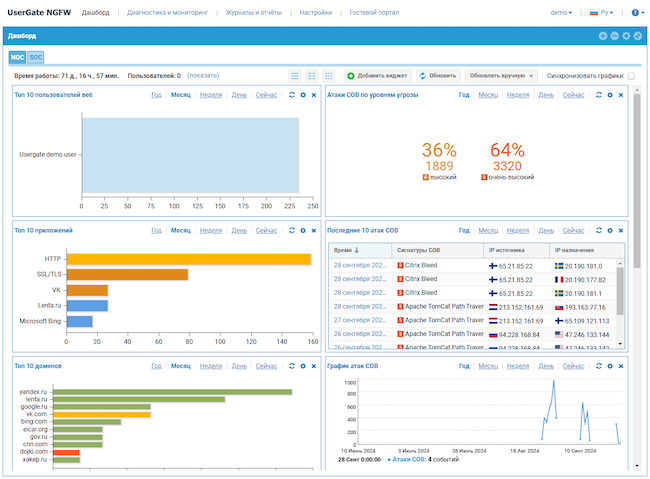

Для удобства управления и мониторинга предусмотрены два отдельных дашборда — для центра сетевых операций (NOC) и центра информационной безопасности (SOC).

Рисунок 1. Дашборд NOC в UserGate DCFW

Рисунок 2. Дашборд SOC в UserGate DCFW

Функции безопасности

В UserGate DCFW реализованы несколько механизмов безопасности, направленных на защиту сетевого трафика, данных и инфраструктуры дата-центра от современных угроз. Ключевые функции безопасности распределены по различным уровням сетевой модели, что позволяет реализовать многоуровневый контроль и обеспечить полноформатную защиту трафика и ресурсов.

Контроль состояния сессий (FW L4) обеспечивает фильтрацию трафика по параметрам сетевых сессий, таким как IP-адреса, порты и протоколы. Это позволяет эффективно блокировать нежелательные соединения и управлять сетевыми потоками с минимальной задержкой.

Контроль приложений (FW L7, AppControl) предоставляет глубокий анализ и фильтрацию трафика на уровне приложений. Это важно для выявления и блокировки нежелательных или вредоносных приложений, а также для точечного применения политик безопасности.

Предотвращение вторжений (IPS) интегрировано для своевременного обнаружения и блокировки попыток эксплуатации уязвимостей, сетевых атак и других вредоносных действий. IPS позволяет выявлять аномалии и угрозы до того, как они смогут нанести вред инфраструктуре.

Трансляция сетевых адресов (NAT) включает функции Source NAT (SNAT) и Destination NAT (DNAT), которые позволяют изменять IP-адреса и порты в проходящих пакетах. Это даёт возможность использовать один публичный IP-адрес для устройств внутри локальной сети, что скрывает их и обеспечивает дополнительную защиту от внешних атак.

Идентификация и аутентификация сотрудников (ID FW) связывает сетевой трафик с конкретными пользователями, что открывает возможности для применения индивидуальных политик безопасности и оперативного расследования инцидентов.

Защищённая передача данных (S2S VPN) и защищённый удалённый доступ (RA VPN) обеспечивают шифрование трафика при передаче между филиалами и при удалённой работе сотрудников. Использование VPN позволяет сохранить конфиденциальность и целостность данных, минимизируя риски перехвата.

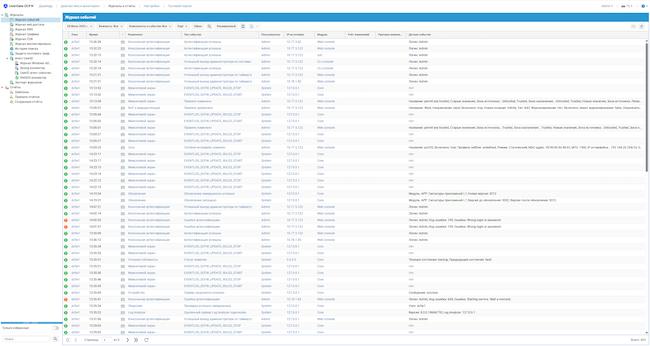

При выявлении нарушений безопасности принимаются меры — обрыв соединения, оповещение администратора сети и запись в журнал событий.

Рисунок 3. Журнал событий в UserGate DCFW 8.0

Перечисленные функции обеспечивают многоуровневую защиту, позволяя блокировать несанкционированный доступ, выявлять аномалии в трафике и предотвращать атаки до проникновения злоумышленника в инфраструктуру.

Сетевые функции

Сетевые функции дополняют возможности межсетевого экрана, обеспечивая не только фильтрацию трафика, но и централизованное управление сетевой инфраструктурой.

Поддержка статической и динамической маршрутизации позволяет адаптировать поведение устройства под различные сетевые схемы. Статическая маршрутизация даёт возможность задать пути следования трафика, что повышает предсказуемость поведения сети. Динамическая маршрутизация с поддержкой протоколов Open Shortest Path First (OSPF), Border Gateway Protocol (BGP), Routing Information Protocol (RIP) и Protocol Independent Multicast (PIM) автоматически адаптирует маршруты при изменении состояния каналов и узлов, обеспечивая отказоустойчивость и балансировку нагрузки.

Возьмём для примера протокол OSPF. В разделе с одноимённым названием можно ознакомиться с отчётом о состоянии канала маршрутизации. Использование фильтров позволит получить данные по конкретному узлу UserGate и выбранному виртуальному маршрутизатору в составе кластера.

Сегментация сети Virtual Local Area Network (VLAN) изолирует трафик между подразделениями или приложениями внутри одной физической сети.

Функция масштабирования сетей (VXLAN) усиливает UserGate DCFW, позволяя создавать гибкие и изолированные виртуальные сегменты поверх общей физической инфраструктуры. Это повышает уровень безопасности и упрощает управление сетевыми потоками в сложных и распределённых энтерпрайз-средах, и особенно полезно для эксплуатации в ЦОД.

Сетевые функции включают применение протоколов маршрутизации, оптимизации и распределения нагрузки:

- Virtual Routing and Forwarding (VRF) изолирует трафик разных клиентов или сервисов на одном маршрутизирующем устройстве. Трафик из одной группы интерфейсов не попадает в другие группы.

- Policy-Based Routing (PBR) направляет трафик по определённым маршрутам исходя из заданных параметров.

- Equal-Cost Multi-Path (ECMP) увеличивает пропускную способность, распределяя трафик между несколькими оптимальными маршрутами.

- Bidirectional Forwarding Detection (BFD) предназначен для быстрого обнаружения сбоев между соседними маршрутизаторами, в том числе — интерфейсами, каналами передачи данных, механизмами пересылки.

- Web Cache Communication Protocol (WCCP) позволяет перенаправить потоки трафика в режиме реального времени, имеет встроенные масштабирование, отказоустойчивость, балансировку нагрузки.

- Dynamic Host Configuration Protocol (DHCP) упрощает подключение новых устройств, автоматизируя процесс выдачи сетевых настроек клиентам в локальной сети.

Перечисленные сетевые функции обеспечивают комплексный и эффективный подход к управлению трафиком, повышая надёжность и масштабируемость сетевой инфраструктуры.

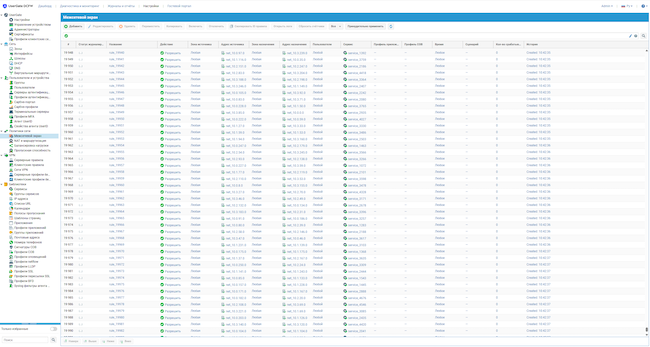

Векторный файрвол

По словам вендора, среди крупнейших клиентов распространён запрос на поддержку 50 000 правил межсетевого экрана. UserGate DCFW поддерживает 130 000 правил благодаря собственной разработке — технологии векторного файрвола. Она позволила устранить деградацию производительности при расширении массива правил NGFW. При этом компания не пошла по пути использования платформы VPP, что отличает ее от других российских разработчиков, создающих высокопроизводительные NGFW.

Результаты нагрузочных испытаний подтвердили, что производительность файрвола остаётся стабильной и не падает линейно с ростом числа правил.

Рисунок 4. Поддержка 20 000 правил в UserGate DCFW 8.0

Отказоустойчивость

UserGate DCFW предусматривает комплексный подход к обеспечению отказоустойчивости, основанный на сочетании конструктивных и программных решений, что особенно актуально в условиях высокой пульсации нагрузки и пиковых перегрузок, характерных для крупных корпоративных инфраструктур.

С точки зрения аппаратной реализации, все модели новой линейки UserGate DCFW оснащены блоками питания с возможностью «горячей» замены и поддерживают широкий набор сетевых карт (NIC): RJ-45, SFP, SFP+, SFP28, QSFP, QSFP28, что важно для корпоративных заказчиков.

Программная часть отказоустойчивости реализована через развитые механизмы кластеризации. Доступны кластеры форматов:

- «актив-пассив» с двумя нодами;

- «актив-актив» от двух до четырёх нод.

Важной особенностью является синхронизация сессий между узлами, что гарантирует непрерывность работы при переключении.

Для мониторинга состояния узлов используется механизм оповещения Gratuitous ARP (GARP). Резервирование кластера реализовано с помощью протокола Virtual Router Redundancy Protocol (VRRP), а агрегация и резервирование каналов обеспечивается через Link Aggregation Control Protocol (LACP). В проработке находится следующая версия кластера с поддержкой технологии VMAC (виртуальные MAC-адреса).

Централизованное управление

UserGate Management Center (UserGate MC) представляет собой центр управления для всей экосистемы UserGate SUMMA, предназначенный для администрирования обширного парка NGFW от UserGate. Администратор может осуществлять мониторинг серверов, применять настройки, создавать и внедрять политики безопасности, адресованные группам устройств, и другое в едином интерфейсе, что позволяет выстраивать целостную защиту корпоративной ИТ-среды.

Рисунок 5. Схема работы UserGate Management Center

UserGate MC можно реализовать в кластере отказоустойчивости, обеспечивающем высокую доступность и стабильность работы системы управления. Центр управления поддерживает режим многопользовательского (мультитенантного) доступа, что позволяет параллельно обслуживать изолированные среды в рамках общего решения. Гибкая ролевая модель даёт возможность тонко настраивать права доступа, минимизируя риски несанкционированного вмешательства.

Поддержка до 10 000 NGFW позволяет использовать UserGate MC в инфраструктурах с большим количеством узлов и сложной топологией, в том числе существенно упрощает процесс миграции с зарубежных решений.

Архитектура UserGate DCFW 8.0

Архитектура UserGate DCFW 8.0 сочетает аппаратные платформы с собственными программными разработками:

- Аппаратная составляющая. Аппаратные платформы адаптированы под различные сценарии. Все платформы внесены в реестр Минцифры как программно-аппаратные комплексы (ПАК), а также в реестры Минпромторга (ПП 719 и ПП 878).

- Программный стек состоит из собственных разработок вендора, что позволяет контролировать кодовую базу, модифицировать её и адаптировать под запросы заказчиков.

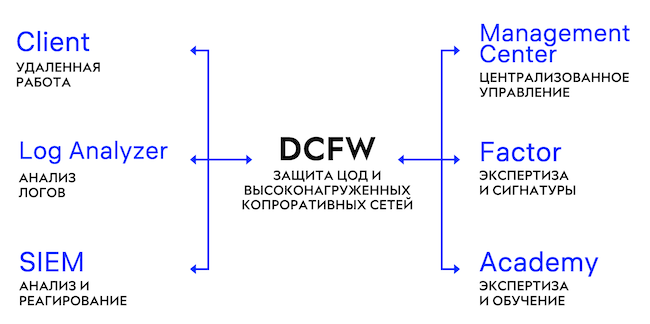

Архитектурно решения UserGate формируют взаимосвязанную экосистему, центром которой является NGFW. Вокруг него постепенно были созданы вспомогательные компоненты, изначально создававшиеся для расширения его возможностей, но впоследствии оформившиеся в отдельные продукты.

В экосистему входят:

- UserGate Client. Обеспечивает защищённый удалённый доступ по технологии Remote Access Virtual Private Network (RA VPN), а также реализует функции контроля доступа на основе политики (NAC). Предоставляет возможности мониторинга активности, получения информации о событиях и оперативного реагирования на инциденты.

- UserGate Log Analyzer. Агрегирует логи от NGFW, мониторит события, создаёт отчёты. Использование продукта позволяет разгрузить NGFW на 15–20 %, что важно при большом парке используемых NGFW.

- UserGate SIEM. Собирает логи с различных источников, автоматически анализирует события при помощи правил корреляции и позволяет автоматически реагировать на инцидент за счет встроенной функциональности IRP / SOAR.

- UserGate MC. Централизованная система управления, предназначенная для администрирования крупномасштабных установок NGFW. Может быть развёрнута как на физических платформах, так и в виртуальной среде.

- Центр мониторинга (SOC) Factor. Специалисты дополняют продукты актуальной аналитикой, формируя устойчивость к актуальным киберугрозам и предоставляют консультационные услуги по выстраиванию архитектуры и процессов информационной безопасности.

- Академия UserGate. Проводит обучающие программы и курсы по ИБ на базе своих технологий.

Рисунок 6. Экосистема продуктов вокруг UserGate DCFW

UserGate DCFW может интегрироваться как с решениями UserGate, так и с продуктами других вендоров. Для передачи журналов событий применяется протокол Syslog, а Internet Content Adaptation Protocol (ICAP) используется для подключения к другим средствам защиты: системам предотвращения утечек данных (DLP), песочницам, антивирусам и шлюзам веб-безопасности (SWG).

Системные требования и лицензирование UserGate DCFW 8.0

Для аппаратных платформ вопрос системных требований не имеет значения: заказчик получает готовое решение с предустановленным и настроенным программным обеспечением.

При внедрении UserGate DCFW ключевой аспект — способность продукта гибко адаптироваться к уже существующей сети. Каждая ИТ-инфраструктура обладает уникальными характеристиками и предъявляет специфические требования к интеграции новых решений. Поэтому основной задачей при развёртывании UserGate DCFW является обеспечение поддержки всех ключевых протоколов и механизмов, используемых в сети заказчика. Это позволяет достичь бесшовной интеграции продукта в разнообразные сетевые архитектуры без необходимости кардинальных изменений или замены оборудования.

Предусмотрена возможность установки в виде виртуальной машины.

Таблица 1. Минимальные требования к виртуальной среде

Параметры | Значение |

Поддерживаемые гипервизоры | VMware, zVirt, KVM, Hyper-V, OpenStack, «Брест», ROSA, VirtualBox |

Количество вЦП (vCPU) | 16 |

Объём оперативной памяти | 32 ГБ |

Объём запоминающего устройства | 1 ТБ |

Лицензирование UserGate DCFW зависит от параметров производительности и реализуется в двух вариантах — для аппаратных комплексов и для виртуальных сред. В первом случае ключевым параметром является тип используемой аппаратной платформы, во втором — количество поддерживаемых ядер виртуальной машины.

Для активации лицензии предусмотрены два режима: онлайн и офлайн. Первый вариант используется при наличии подключения к интернету, а второй — в средах, не имеющих доступа к внешним сетям, включая невозможность выхода через прокси-сервер. В этом случае лицензия активируется вручную, с использованием заранее подготовленного файла.

Применение UserGate DCFW 8.0

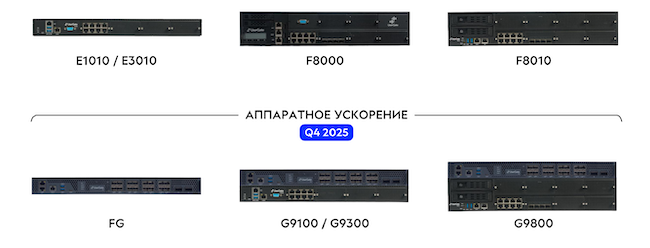

Продукт поставляется в виде программно-аппаратного комплекса на базе платформ UserGate E1010, E3010, F8000 и F8010. Предусмотрена опция изменения конфигурации платформы на другие комбинации портов.

Рисунок 7. Модельный ряд UserGate DCFW

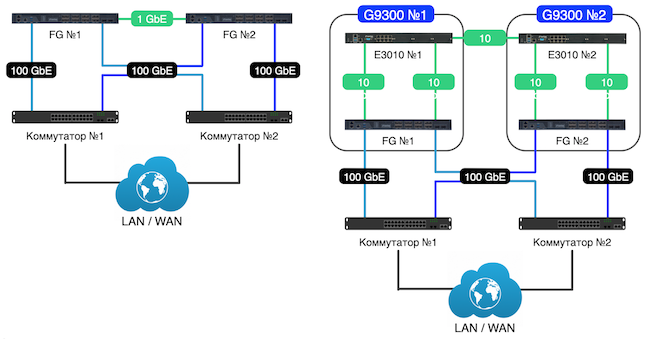

В перспективе 2025 года UserGate DCFW будет также работать с серией платформ с аппаратным ускорением на базе платформы FG. Одна из ее особенностей — наличие двух вариантов внедрения. В первом варианте платформа функционирует автономно (режим standalone). В настоящее время поддерживается кластерная конфигурация Active-Passive, на момент публикации вендор ведёт работу по реализации режима Active-Active.

Второй режим внедрения, уникальный для российского рынка, предназначен для сценариев с высоким числом транзакций, требующих повышенной пропускной способности. Благодаря поддержке явного разделения уровня управления (control plane) и уровня обработки данных (data plane) в UserGate FG становится возможным объединение нескольких аппаратных платформ в единое гибридное решение. В такой конфигурации платформа E1010, E3010 или F8010 выполняет функции control plane, а платформа FG — функции data plane.

Для обозначения подобных конфигураций введена отдельная серия устройств под обозначением G. Связь между уровнями осуществляется через стандартные 10-гигабитные интерфейсы. При этом с точки зрения администратора гибридное устройство представлено как единая система: один веб-интерфейс для двух платформ. Сейчас в гибридное устройство серии G можно объединять только две платформы. Но в перспективе вендор планирует объединять 4–5 платформ.

Рисунок 8. Схемы кластера в режиме standalone (слева), в режиме гибридного устройства (справа)

По запросу заказчика вендор организует нагрузочные испытания решений в собственной лаборатории с использованием генераторов трафика Keysight BreakingPoint и Spirent CyberFlood. Такой подход позволяет получить объективные показатели работы UserGate DCFW в условиях, приближённых к реальной эксплуатации. Один из примеров — тестирование платформы UserGate F8010. В его рамках было выполнено четыре измерения с использованием набора из 131 000 правил межсетевого экрана, с подробными результатами которых можно ознакомиться по ссылке.

Внедрение UserGate DCFW в крупной корпорации

Перед вендором была поставлена задача заменить NGFW из нейтральной страны на периметре корпоративной сети к 1 января 2025 года.

Требования заказчика:

- режим FW L4 + IPS, EMIX — от 10 Гбит/с;

- 85 000 правил средней сложности — пять элементов в src host/network, пять элементов в dst host/network, пять элементов в разделе dst протокол/порт;

- 11 000 сигнатур IPS (весь набор UserGate);

- генерация трафика — Ixia Breaking Point.

Было внедрено 150 платформ, включая 30+ старших. К концу 2025 запланировано крупное расширение.

Данный пример подтверждает возможность масштабного внедрения UserGate DCFW в инфраструктурах с повышенными требованиями к производительности и глубине фильтрации. Реализация задачи в сжатые сроки, а также планы по дальнейшему расширению, свидетельствуют о готовности решения к эксплуатации в распределённых и высоконагруженных средах.

Выводы

UserGate DCFW представляет собой специализированное решение, ориентированное на защиту крупных корпоративных сетей и ЦОД. Архитектура и функциональные возможности позволяют адаптировать его под широкий спектр задач, связанных с обеспечением сетевой безопасности и контролем на различных уровнях.

В планах вендора — добавление функций контентной фильтрации на основе профилей, реализация продукта на платформе FG с аппаратным ускорением на основе FPGA, рост производительности за счет оптимизации архитектуры и другое.

Достоинства:

- Высокая производительность — 120+ Гбит/с при 50 000 правил FW в режиме FW L4, 60+ Гбит/с в режиме FW L7 и 30+ Гбит/с в режиме FW L4 + FW L7 + IPS.

- Обработка до 130 000 правил межсетевого экрана без линейного снижения производительности.

- Реализация технологии VXLAN, необходимой для работы в ЦОДах.

- Тестирование решений в собственной лаборатории вендора для оценки эффективности работы UserGate DCFW в условиях, приближенных к реальным задачам заказчика.

- Возможности интеграции с продуктами других вендоров по ICAP и Syslog.

- Инсталляция в одном из крупнейших российских заказчиков.

- Сертификат ФСТЭК России № 3905.

Недостатки:

- Не реализованы функции контентной фильтрации.

- Антивирусная проверка не предусмотрена.

- Пока не реализованы виртуальные контексты.

- Пока нет поддержки платформы FG с аппаратным ускорением.