Системы SIEM становятся ключевым инструментом в борьбе с киберугрозами. MaxPatrol SIEM от Positive Technologies сочетает машинное обучение, аналитику и автоматизацию для раннего обнаружения инцидентов, защиты инфраструктуры и повышения эффективности центров кибербезопасности.

- Введение

- Четко определите цели

- Реально оцените ресурсы и потребности

- Заранее продумайте архитектуру и интеграции

- Подключайте источники осмысленно

- Сделайте SIEM первым шагом к SOC

- Первичная настройка — самая важная

- Узнайте свою инфраструктуру

- Работайте над парсингом данных и полнотой информации

- Занимайтесь корреляцией, агрегацией и визуализацией

- Живите по циклу PDCA

- Выводы

Введение

Почему одни компании получают от управления информацией и событиями безопасности (Security Information and Event Management, SIEM) максимум эффективности, а другие через год задаются вопросом, зачем вообще потратили деньги? Разница скрывается в подходе к SIEM как части ИБ-инфраструктуры. Специалисты ИБ-интегратора iTPROTECT и команда MaxPatrol SIEM Positive Technologies собрали 10 заповедей, которые обеспечивают результативность SIEM на всех этапах: от выбора до реальной работы с задачами ИБ.

Чётко определите цели

Внедрение SIEM должно начинаться с вопроса: какую конкретно задачу вы хотите закрыть?

Хотите ли вы собирать информацию о событиях или вам нужно оперативно определять уровень их критичности? Требуется ли ретроспективный анализ? Будет ли SIEM использоваться для расследования инцидентов? С какими системами потребуется интегрировать решение, чтобы выстроить полноценный процесс мониторинга ИБ? Нужны ли ИТ-подразделению возможности для контроля активов?

Без ясных, измеримых целей система не обеспечит результаты, которые от неё ожидает бизнес. Цели определяют архитектуру, необходимый набор функций (инвентаризация ИТ-активов, нормализация широкого спектра приложений, работа в требуемой среде, набор встроенных правил от вендора) и метрики успеха.

Кроме того, чёткое целеполагание поможет принять решение о необходимости продвинутых функций, например: использовании машинного обучения (Machine Learning, ML) и искусственного интеллекта (Artificial Intelligence, AI или ИИ) для лучшего обнаружения событий, контроля состояния источников и качества поступающих от них данных, стабильной работы на больших потоках событий (более полумиллиона событий в секунду).

Например, ML-модуль MaxPatrol BAD, интегрированный с MaxPatrol SIEM, повышает покрытие актуальных киберугроз, приоритезирует их для аналитика центра мониторинга и реагирования (Security Operations Center, SOC), и тем самым сокращает время нахождения специалистов вне фокуса расследования.

Помните: SIEM нужна для превращения потока разрозненных событий в информацию, пригодную для выявления реальных инцидентов, их полноценного расследования, оперативного реагирования.

Реально оцените ресурсы и потребности

Ошибочно думать, что SIEM — это универсальное решение, которое всегда даёт одинаковый результат. У разных компаний разный бюджет, разные уровни зрелости процессов и квалификации команды SOC/аналитиков.

Поэтому следует соотнести амбиции («хотим всё и сразу») с реальностью («можем себе позволить»). Люди — это тоже ресурс, как и вычислительные мощности. Если вы покупаете мощный продукт с функцией для проведения расследований, глубокого анализа и корреляции событий, но у вас нет ни выделенного SOC, ни ИБ-аналитика, который сможет это эксплуатировать, то вы получите дорогую, сложную, фактически неработающую систему.

При этом отказываться от дорогих платформ с широким набором функций только потому, что на рынке есть более дешёвые предложения, тоже неправильно. Низкие расходы на старте часто оборачиваются затратными доработками. Удобство, автоматизация, готовый контент — всё это требует человеческих и как следствие финансовых затрат.

Если ресурсов на собственную команду у компании нет, можно рассмотреть варианты с привлечением внешних специалистов или использованием SOC как услуги («безопасность как сервис», Managed Security Service Provider, MSSP).

Заранее продумайте архитектуру и интеграции

Ошибка многих внедрений — установка SIEM без заранее проработанных возможностей по интеграции с существующими в компании системами. Помимо этого, важно учитывать скорость развития SIEM в конкретной инфраструктуре по обрабатываемой нагрузке и проработать правильную архитектуру с учётом текущего ИТ-ландшафта и планируемого роста.

Если вы используете EDR (Endpoint Detection & Response, обнаружение и реагирование на конечных точках), NTA/NDR (Network Traffic Analysis / Network Detection and Response, анализ и мониторинг трафика в сети), Sandbox, EPP (Endpoint protection platform, превентивная базовая защита в сфере информационной безопасности), ITSM (IT Service Management, управление IT-услугами), CMDB (Configuration Management Database, база данных управления конфигурацией), базы угроз, то обратите внимание на то, чтобы SIEM умела интегрироваться с ними. Если таких систем в экосистеме пока нет, просто обратите внимание, какие интеграционные возможности обеспечивает SIEM с учётом будущего роста.

Эти интеграции обеспечивают наполнение базы активов инвентаризационной информацией, позволяют узнать и актуализировать ваши представления о собственной ИТ-инфраструктуре. Убедитесь, что архитектура масштабируема: подключение новых источников и увеличение потока «событий в секунду» (events per second, EPS) не должны требовать глобальной переделки.

Краеугольный камень производительной SIEM-платформы — эффективная подсистема хранения данных. Рассмотрите возможность использования специализированных систем управления базами данных (СУБД), оптимизированных для работы с логами. Они применяют эффективные алгоритмы сжатия и индексации, что значительно ускоряет выполнение поисковых запросов и позволяет гибко управлять жизненным циклом данных, экономя ресурсы.

Например, у компании Positive Technologies, чью SIEM мы довольно много внедряем, есть СУБД LogSpace, специально созданная для работы с высоконагруженными системами мониторинга ИБ-событий. Такая система избавляет компанию от многих трудностей при обработке и хранении больших объёмов информации о разнообразных по своей структуре событиях. Для этого разработчики применили несколько технологических решений, которые отличают такую СУБД от традиционных:

- колоночное хранение данных лучше, чем построчное, справляется с обработкой сотен миллионов записей в сутки;

- высокая плотность сжатия информации сокращает нагрузку на вычислительные мощности;

- автоматический подбор кодировки позволяет работать с любыми классами событий, не ограничиваясь теми, которые поддерживаются SIEM «из коробки».

Продуманная архитектура и гибкие интеграции делают SIEM не просто инструментом сбора логов, а центром управления безопасностью, который масштабируется вместе с бизнесом. Такой подход снижает издержки на развитие системы, повышает её устойчивость и обеспечивает полную видимость событий в инфраструктуре.

Подключайте источники осмысленно

Эта «заповедь» тесно связана с принципом реальной оценки ресурсов. Очень часто компаниям приходится подгонять свои потребности под возможности, лицензионные ограничения и особенности инфраструктуры. Например, у фирмы может не хватить бюджета на 100-процентное покрытие инфраструктуры мониторингом, однако это не должно становиться стоп-фактором для всего проекта SIEM.

Если в компании 1000 активов, из которых сразу подключить можно только половину, сделайте это — начните с источников, которые являются критичными с точки зрения угроз. Для этого понадобится провести классификацию активов и определить критичные системы и процессы, сбои в которых могут остановить бизнес. Это могут быть:

- ИБ-системы, отвечающие за обнаружение и отражение атак;

- корпоративные сервисы, открывающие злоумышленнику доступ к чувствительным данным;

- инфраструктурные компоненты, обеспечивающие работу ИТ.

Классифицировать активы нужно ещё до покупки самой SIEM. Это поможет компании оценить масштаб необходимого мониторинга, определиться с нужным количеством лицензий и прочими техническими вопросами внедрения.

Самый распространённый миф: чем больше источников, тем лучше. Настоящую ценность даёт смысл и качество подключений (например, мониторинг изолированной лабораторной среды не окажет особого влияния на безопасность, но при этом «съест» некоторую часть лицензионного лимита). Определите, какие системы критичны для бизнеса, какие события действительно могут сигнализировать о признаках атак, а какие помогут углубить анализ за счёт обогащения — например, благодаря привязке к учётным записям, данным о хосте или действиях пользователей.

Без инвентаризации и классификации инфраструктуры работа SIEM превращается в чёрный ящик. Команде нужно не просто знать, какие узлы есть в сети, но и понимать их реальное значение для инфраструктуры и бизнес-процессов. Поэтому при принятии решений о подключении систем к мониторингу важно учитывать их бизнес-контекст, иначе можно утонуть в шуме.

Например, эксперты Positive Technologies рекомендуют к той же MaxPatrol SIEM подключать источники в следующем порядке:

Таблица 1. Приоритеты источников для подключения к MaxPatrol SIEM

|

Приоритет 1 |

Логи с СЗИ (в первую очередь — события, на которые есть детекты, остальное в третьем приоритете) Логи ОС (Windows, Linux): • С контроллера домена и AD CS (Службы сертификатов Active Directory) • С компьютеров ключевых пользователей (например, администраторов, бухгалтеров, топ-менеджеров) • С пользовательских устройств, на которых срабатывают антивирусы • С ключевых серверов на периметре • С ключевых серверов, имеющих бизнес-приложения, и серверов, критически важных для управления инфраструктурой (СЗИ, гипервизоров SCCM) • С остальных серверов • С устройств остальных пользователей |

|

Приоритет 2 |

Логи прикладного ПО: • Удалённых подключений (VPN, RDG, AAA) • Почтовых серверов • Веб-журналов (IIS, Apache, nginx и т. д.) |

|

Приоритет 3 |

Логи прикладных систем, для которых есть пакеты экспертизы (СУБД, VCS и других, поддерживаемых «из коробки») |

|

Приоритет 4 |

Логи прикладных систем, для которых нет пакетов экспертизы |

Важно поставить под контроль учётные записи, которые чаще всего становятся мишенью для хакеров: бухгалтеров, администраторов, ИБ-специалистов. У этих ролей чаще всего есть широкие права доступа к критичным системам, поэтому они становятся целью злоумышленников — хакеры используют такие аккаунты, чтобы скрываться от обнаружения и развивать атаку.

Если хотите выявлять аномалии доступа, подключайте AD и VPN. А если нужен контроль привилегий, то важны события изменения групп, политик, запусков с повышенными правами. Не забудьте о нагрузке: лучше собирать информации меньше, но точнее, чтобы не столкнуться с потоками событий, не проходящих фильтрацию.

Чтобы SIEM давала нужный результат, источники нужно подключать планомерно, в зависимости от актуальных сценариев выявления инцидентов и данных, которые помогут в расследовании. Тогда компания, бизнес, SOC и прочие пользователи SIEM увидят реальный эффект.

Сделайте SIEM первым шагом к SOC

SIEM может стать скелетом будущего SOC. Начните с самых простых функций: эскалации инцидентов и реагирования на них, отработки типичных сценариев, накопления знаний в централизованной базе. Со временем на этой основе вы сможете построить полноценные регламенты, процессы, автоматизированные плейбуки.

Не обязательно нанимать полноценную команду аналитиков — уже на этапе внедрения SIEM можно продумывать, какие сценарии вы хотите реализовать, на что будете реагировать, как будет построена логика эскалации. Это касается и ролей, и процессов, и визуализации, и распределения зон ответственности. Хорошо спроектированная SIEM — это платформа мониторинга, реагирования и повышения киберустойчивости.

Поэтому не откладывайте планирование создания SOC «на потом». Хорошо настроенная SIEM станет его работающим ядром, которое будет развиваться вместе с командой.

Первичная настройка — самая важная

Когда архитектура SIEM спроектирована, лицензии закуплены, активы классифицированы, нужно переходить к интеграции системы в инфраструктуру. Однако это ещё не полноценный запуск: сначала нужно убедиться, что решение сможет «приземлиться» на реалии вашей компании, как вы это запланировали.

Проверьте, что все компоненты установлены правильно с учётом запланированной архитектуры и требований вендора. Если разработчик рекомендует использовать накопитель SSD, не пытайтесь сэкономить благодаря использованию HDD — всё закончится тем, что система не достигнет желаемых показателей, компания не получит от неё должный эффект и потеряет деньги, не говоря уже о том, что инфраструктура останется уязвимой перед атаками.

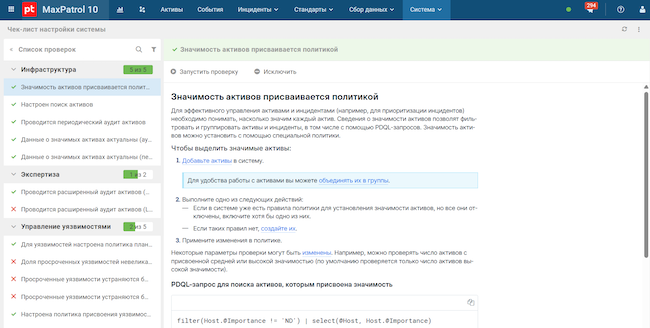

Обсудите с ИТ-командами и определите зоны ответственности, чтобы понимать: кто владеет источниками данных, кто будет обслуживать компоненты, кто отвечает за корректную настройку источников событий согласно рекомендациям вендора. Хорошим помощником при внедрении будет встроенный в систему чеклист по настройке.

Рисунок 1. Пример чеклиста в MaxPatrol SIEM

Не забывайте подумать и о безопасности самой SIEM. Незащищённая система может стать инструментом в руках злоумышленника, который использует её, чтобы получить данные об инфраструктуре. Проверьте каждый модуль SIEM: веб-интерфейс, сервисные компоненты вроде базы данных и оркестратора задач. Нужно сменить все пароли «по умолчанию», подключить к SIEM смежные ИБ-системы (PAM, многофакторную аутентификацию и т. д.).

Узнайте свою инфраструктуру

Мы уже говорили про инвентаризацию и классификацию ИТ-активов, без которых невозможно определить зону эффективного мониторинга. Компания должна подходить к внедрению SIEM уже с подробным знанием своей инфраструктуры и её критичных участков.

Однако после интеграции SIEM имеет смысл ещё раз провести инвентаризацию, на этот раз с использованием функций обнаружения самой системы. Практика показывает, что эта процедура может открыть компании новый взгляд на свои ИТ: обнаруживаются забытые хосты, «теневые активы» (shadow IT), неиспользуемые сетевые сегменты, legacy-сервисы, ошибки человеческого фактора («в табличке отметил порт как закрытый, а на деле выключить забыл»). В некоторых случаях компания может наткнуться на неизвестные хосты, которые окажутся следами присутствия в инфраструктуре посторонних лиц.

Присваивайте активам приоритеты и собирайте их в группы — так в будущем будет проще ими управлять. Это можно делать вручную или автоматически, если у SIEM есть соответствующая функция. Например, MaxPatrol SIEM использует механизм оценки центральности активов, который показывает, насколько важен каждый хост в логике процессов компании. Это резко повышает точность оповещений и скорость реакции: вы будете не просто реагировать на события, но и знать, насколько они значимы в общем контексте.

Работайте над парсингом данных и полнотой информации

Если просто собрать события со всех машин, «чуда» не произойдёт. Снова следует придерживаться осмысленного подхода и помнить о сценариях, к которым вы готовитесь.

Первая цель после запуска SIEM — удостовериться, что со всех хостов приходят события, что все правила работают, как должны, а все события нормализуются. Доработайте парсеры так, чтобы события были полными. При необходимости подключите дополнительные источники, которые помогут обогащать информацию: например, подтягивать ФИО к ID пропуска в системе контроля и управления доступом (СКУД). Всё это — подготовка к возможным инцидентам в будущем, когда некорректные или неполные данные будут мешать расследованию и устранению последствий атаки.

Занимайтесь корреляцией, агрегацией и визуализацией

Готовые правила корреляции и нормализации «из коробки» — это только старт. Необходимо адаптировать контент «по умолчанию» под вашу инфраструктуру и набор предполагаемых угроз.

Организуйте мозговой штурм для представителей ИБ, ИТ, руководства, представителей интегратора, если обращались за сторонней помощью при внедрении SIEM. Общими усилиями оцените источники данных и приходящие события, чтобы доработать сценарии и расширить количество кейсов, которые система может выявлять.

SIEM поможет решить задачи не только из области ИБ, но и IT. ИТ-командам необходимо контролировать появление shadow IT, а также видеть показатели реальной работы инфраструктуры. SIEM позволит отследить динамику запросов к корпоративным системам: например, чтобы обосновать увеличение ИТ-бюджета, опираясь на информацию о загрузке серверных мощностей.

Помимо выявления ложноположительных срабатываний, при анализе и развитии SIEM нужно заниматься доработкой аналитики. Обсуждайте со всеми участниками, какие им нужны виджеты, дашборды, отчёты — как для предотвращения инцидентов, так и для других задач ИТ.

Периодически при изменениях или обновлениях источников старые правила логирования перестают работать. Чтобы этого не происходило, обеспечьте логическую связь между нормализацией и корреляцией. А для этого понадобится общая логика обработки, которая сохранит правила валидными при расширении нормализации. В MaxPatrol SIEM это реализовано через чёткую таксономию и строгие требования к полям.

Регулярно пересматривайте и пишите новые правила — угрозы эволюционируют, и ваша SIEM должна за ними успевать.

Живите по циклу PDCA

Любой инструмент требует грамотного обслуживания и специалистов, которые будут его развивать. Если на машине не ездить, она быстро начнёт ржаветь. Так и SIEM: не будете заниматься её развитием — не раскроете полный потенциал.

Цикл Plan — Do — Check — Act (PDCA) позволяет организовать планомерное развитие SIEM, чтобы она оставалась актуальной для бизнеса. Анализируйте, уточняйте события в рамках инцидентов, подключайте новые источники, проводите регулярные встречи с заинтересованными лицами, чтобы создавать дополнительные сценарии и расширять возможности SIEM.

Подключили источник — посмотрите, действительно ли он закрывает нужные сценарии. Обнаружили провал — адаптируйте правило. Выявили инцидент — разберите его и обновите контент. Только через постоянное уточнение целей, проверку полученных данных, корректировку правил и план развития можно двигаться от простых нарушений к сложным атакам.

В этом контексте вновь появляется вопрос, с которого мы начали: чего вы хотите достичь? Ответ на него определяет дорожную карту: от подключения источников до построения инвентаризации и создания сценариев расследования.

Выводы

Хорошая SIEM определяется результатами, которые она обеспечивает компании. Успех внедрения зависит от того, насколько последовательно вы прошли все этапы: от формулировки целей до цикла постоянного улучшения.

Эти 10 заповедей помогают построить систему, которая не просто механически собирает события, а позволяет компании реагировать на реальные угрозы.

Реклама, 18+. Рекламодатель: АО «Инфозащита» ИНН 7719672244

ERID: 2VfnxyFbgEd