В прямом эфире AM Live эксперты обсудили наступательную, или атакующую, безопасность (Offensive Security, OffSec). Что это такое и почему к этому подразделу ИБ приковано столько внимания?

- Введение

- Цели и средства наступательной безопасности

- Практика OffSec

- Прогнозы развития рынка

- Итоги эфира

- Выводы

Введение

Специалисты поговорили о том, как строится Offensive Security и как выглядит на практике, какие методы применяются для проверки защищённости отдельных приложений и инфраструктуры в целом. В чём преимущества и недостатки тестирования на проникновение (пентестов), командной имитации атак (Red Teaming / Purple Teaming), программ выплат за уязвимости (Bug Bounty)? Как на практике сочетать эти методы между собой?

Рисунок 1. Эксперты по информационной безопасности в студии Anti-Malware.ru

Спикеры прямого эфира:

- Евгений Царев, управляющий RTM Group;

- Роман Мылицын, руководитель направления перспективных исследований ГК «Астра»;

- Александр Колесов, руководитель отдела анализа защищённости Solar JSOC, «РТК-Солар»;

- Сергей Рысин, независимый эксперт;

- Николай Еременко, руководитель группы тестирования на проникновение, DeteAct;

- Дмитрий Шмойлов, руководитель отдела безопасности программного обеспечения, «Лаборатория Касперского»;

- Вадим Шелест, ведущий эксперт отдела анализа защищённости МТС RED.

Ведущий и модератор дискуссии — Лев Палей, директор по информационной безопасности, «Вебмониторэкс».

Цели и средства наступательной безопасности

Что такое Offensive Security

В первую очередь эксперты поговорили об определении Offensive Security и о том, из каких инструментов она состоит.

Александр Колесов:

— Offensive Security иными словами — это проверка имеющихся систем и средств безопасности на возможность их взломать.

Александр Колесов, руководитель отдела анализа защищённости Solar JSOC, «РТК-Солар»

Вадим Шелест:

— Это также оценка уровня зрелости компании. Все методы, которые мы используем в Offensive Security, необходимы для оценки степени защищённости компании. Начинается этот процесс с анализа защищённости, пентестов и так далее. Наша цель — собрать максимум уязвимостей во внешнем и внутреннем периметре компании, чтобы оптимизировать её защиту.

Николай Еременко:

— Среди общеизвестных инструментов можно обозначить общее сканирование, фишинговые рассылки, Red Teaming, Bug Bounty и другие.

Николай Еременко, руководитель группы тестирования на проникновение, DeteAct

Вадим Шелест:

— Это позволяет компании не только получить представление о текущем уровне безопасности в целом: это процесс, который помогает нам создать механизмы и инструменты детектирования и реагирования, а также предотвращения угроз.

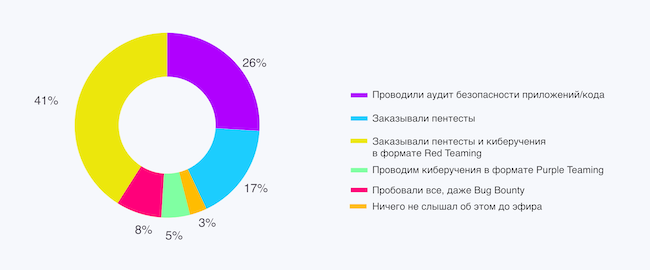

Большая часть зрителей эфира AM Live (41 %) заказывали пентесты и киберучения в формате Red Teaming. Проводили аудит безопасности приложения или кода 26 % опрошенных, обычные пентесты — 17 %. Все инструменты, включая Bug Bounty, пробовали 8 % зрителей. 5 % респондентов заказывали киберучения в формате Purple Teaming. Наконец, 3 % ничего не слышали об OffSec до эфира.

Рисунок 2. Что вы знаете о наступательной безопасности (OffSec)?

Когда компания приходит к OffSec?

Ведущий дискуссии Лев Палей предложил проследить тот путь, который компания проделывает до прихода к Offensive Security.

Лев Палей, директор по информационной безопасности, «Вебмониторэкс»

По словам Александра Колесова, для маленькой организации выходить в Red Teaming или устраивать Bug Bounty нет смысла. Нужно начинать с анализа защищённости, постепенно исправляя критические (и не очень) уязвимости. Далее компания растёт в инфраструктуре и продуктах и уже тогда переходит к пентесту или редтимингу.

Но без внедрения процессов безопасной разработки программного обеспечения компания бы никуда не сдвинулась, отметил Роман Мылицын. И только когда внутренние процессы созрели, можно проводить пентесты, а потом выходить на Bug Bounty, чтобы быть впереди.

Роман Мылицын, руководитель направления перспективных исследований ГК «Астра»

При этом Red Teaming является непрерывным процессом для усовершенствования центра мониторинга (SOC), администраторов, инфраструктуры, указал Сергей Рысин. Эксперт должен непрерывно следить за тем, какие публикуются уязвимости и как атакуются системы.

Стоит отметить, что 39 % зрителей эфира никак не работают с результатами OffSec. Но всё же 20 % опрошенных устраняют выявленные уязвимости, 7 % разбирают причины появления уязвимостей, ещё столько же — тренируют защитников (Blue Team) и SOC, 2 % респондентов используют полученные данные для соответствия требованиям (комплаенса), а ровно четверть — делают всё перечисленное сразу.

Рисунок 3. Как вы работаете с результатами OffSec?

Практика OffSec

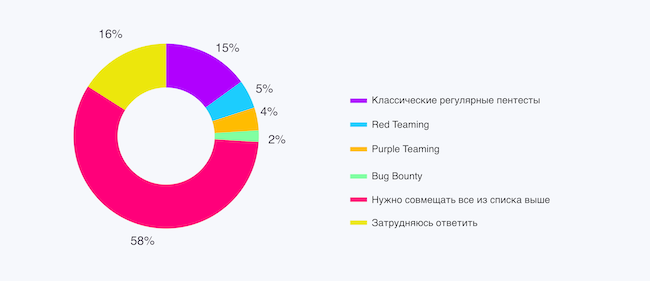

Подавляющее большинство зрителей (58 %) полагают, что для эффективной OffSec необходимо совмещать регулярные пентесты, Red / Purple Teaming и Bug Bounty. 15 % посчитали, что самыми эффективными являются классические регулярные пентесты. 5 % зрителей отметили Red Teaming, 4 % — Purple Teaming, 2 % — Bug Bounty. Не нашли подходящего ответа на вопрос 16 % респондентов.

Рисунок 4. Какая из практик OffSec является наиболее эффективной по вашему мнению?

Юридические аспекты проникновения

По словам Евгения Царева, нет состава преступления, если проводится исследование в целях выявления уязвимостей, в образовательных целях по согласию со стороны заказчика или собственника информационной системы. Это содержится в постановлении Пленума Верховного Суда, первом документе, который декриминализировал хакерские действия, связанные с пентестом. Самое главное — при проведении исследования подписать договор. Нужно учитывать тот факт, что объект исследования обязательно должен принадлежать заказчику. Если эти условия соблюдены, то криминальная составляющая отпадает и остаются только технические вопросы.

Евгений Царев, управляющий RTM Group

Евгений Царев:

— Чем лучше и качественнее написано техническое задание, тем меньше проблем возникает. И до судов дела там не доходят, где хорошее ТЗ. В нём должны быть даны определения, что такое пентест, тестирование на проникновение и так далее. В техническом задании предусматривается как можно больше элементов, которые позволяют чётко идентифицировать, что должно быть сделано. И оплата в любом случае будет происходить по факту его выполнения. ТЗ — это критерий качества.

Для трети (34 %) зрителей эфира AM Live внедрение OffSec тормозят неготовые бизнес-процессы, а у 22 % нет нужных специалистов. Высокая стоимость является препятствием для 15 % зрителей. 12 % опрошенных ответили, что им мешает отсутствие внутренней экспертизы. Ещё 5 % не видят смысла во внедрении OffSec. Остальных всё устраивает.

Рисунок 5. Что тормозит внедрение OffSec в вашей компании?

Прогнозы развития рынка

Что нас ждёт в ближайшем будущем?

Александр Колесов:

— Я надеюсь, что мы когда-нибудь договоримся, какие работы за что отвечают, и донесём до наших заказчиков, какие задачи и перед кем стоят.

Сергей Рысин:

— В ближайшем будущем появится нормальный искусственный интеллект, который позволит проводить пентесты. Речь идёт не об автоматизированных алгоритмах, а именно об ИИ, который сможет непрерывно тренировать систему, а не только нападать и защищать, и определять среди множества аномалий критически важные события.

Сергей Рысин, независимый эксперт

Роман Мылицын:

— Усилится тенденция по оценке влияния проблем на реальный бизнес, и совершенствование методик будет направлено на то же самое. То есть реальные негативные последствия будут более точно оценены.

Вадим Шелест:

— Тренд на автоматизацию действительно будет усиливаться: искусственный интеллект, нейросети, речевые модели и так далее. Задача — создать ИИ-хакера, который будет автоматизировать деятельность пентестеров. Но в этом смысле есть определённые риски.

Вадим Шелест, ведущий эксперт отдела анализа защищённости МТС RED

Дмитрий Шмойлов:

— Станет выше интеграция тех команд, которые занимаются защитой и нападением. В результате этого будет рождаться новая область знаний, где понимают, что безопасность — это качество. И второй момент — область безопасности таких вещей, как автопилоты, будет развиваться вместе с ними.

Дмитрий Шмойлов, руководитель отдела безопасности программного обеспечения, «Лаборатория Касперского»

Николай Еременко:

— Будет расти тренд на платформенность и непрерывность технологии, когда все механизмы и практики будут проводиться не раз в год, а раз в месяц, и таким образом можно будет моментально исправлять уязвимости.

Итоги эфира

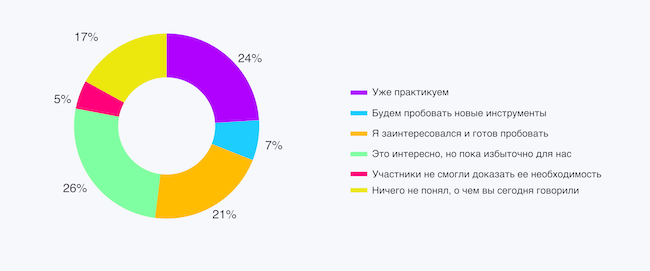

Интересным, но пока избыточным OffSec посчитали для себя 26 % зрителей эфира AM Live. Уже практикуют такой подход 24 %, заинтересовались и готовы пробовать — 21 %. Ничего не поняли 17 % опрошенных, а испытать в деле новые инструменты готовы 7 %. Оставшимся 5 % участники дискуссии не смогли доказать необходимость OffSec.

Рисунок 6. Каково ваше мнение относительно OffSec после эфира?

Выводы

Offensive Security необходима для того, чтобы компания посмотрела на свои системы, серверы и другие цифровые активы глазами атакующего. Процесс помогает улучшить защищённость организации и залатать дыры в безопасности. Компании в цифровую эпоху всё больше внимания уделяют вопросам постоянной защищённости. В будущем Offensive Security будет интегрирована с искусственным интеллектом, что колоссально повлияет на отрасль. Процесс оценки защищённости станет непрерывным, что позволит сразу устранять возникшие проблемы.

Проект AM Live на этом не останавливается. Эксперты отрасли скоро вновь соберутся в студии и обсудят актуальные темы российского ИБ-рынка. Будьте в курсе трендов и важных событий. Для этого обязательно подпишитесь на наш YouTube-канал. До новых встреч!