Что входит в современное представление о процессе управления уязвимостями (Vulnerability Management)? Возможен ли он без специальных систем? На какие параметры обращать внимание при выборе такой системы? В каких случаях возможны автопатчинг или переконфигурирование?

- Введение

- Рынок систем управления уязвимостями в России

- Практика управления уязвимостями

- Прогнозы развития рынка

- Итоги эфира

- Выводы

Введение

Управление уязвимостями (Vulnerability Management, VM) является болезненной темой, потому что эксплуатация брешей — это первый шаг любой атаки, которая, в свою очередь, приводит ко многочисленным негативным последствиям для компаний. Эксперты отрасли в студии Anti-Malware.ru помогли разобраться в том, с чего начать построение процесса управления уязвимостями, кто и как правильно оценивает их приоритетность и какие проблемы решает процесс управления обновлениями ПО (патч-менеджмент).

Рисунок 1. Участники дискуссии в студии Anti-Malware.ru

Спикеры прямого эфира:

- Павел Загуменнов, руководитель отдела тестирования на проникновение, BI.ZONE;

- Владимир Михайлов, руководитель департамента перспективных проектов, «Фродекс»;

- Сергей Уздемир, заместитель генерального директора по ИТ, «АЛТЭКС-СОФТ»;

- Александр Дорофеев, генеральный директор, «Эшелон Технологии»;

- Павел Попов, лидер практики продуктов для управления уязвимостями и мониторинга ИБ, Positive Technologies;

- Алексей Дашков, менеджер продукта R-Vision VM;

- Валерий Ледовской, менеджер развития бизнеса по продукту X-Config Spacebit.

Ведущий и модератор дискуссии — Всеслав Соленик, директор по кибербезопасности, «СберТех».

Рынок систем управления уязвимостями в России

Что такое Vulnerability Management

Павел Попов:

— Сканер уязвимости не равен процессу управления уязвимостями. Просто купить сканер и работать с ним не означает правильно выстроить Vulnerability Management. Основная цель этого процесса — уязвимостей должно быть меньше. И весь смысл заключается именно в том, какой процесс у вас в компании выстроен для достижения этого результата.

Павел Попов, лидер практики продуктов для управления уязвимостями и мониторинга ИБ, Positive Technologies

Владимир Михайлов:

— Прежде всего в компании нужно осознать, что этим надо заниматься. Потом уже в зависимости от масштабов компании выбирают продукт, в котором есть всё — и обнаружение, и устранение, — либо, если инфраструктура очень велика, позволяют себе разные подразделения, одно из которых будет заниматься обнаружением, другое — устранением, третье — мониторингом и контролем.

Павел Загуменнов:

— Процесс управления уязвимостями начинается даже не с обнаружения самих уязвимостей, он должен начинаться с инвентаризации активов. На подтверждении устранения уязвимостей процесс не должен заканчиваться. Мы должны провести анализ того, откуда у нас эти уязвимости появляются, и попытаться предотвратить их на этом этапе.

Павел Загуменнов, руководитель отдела тестирования на проникновение, BI.ZONE

Алексей Дашков:

— Надо начинать с наведения порядка в инфраструктуре. И процесс управления изменениями, патч-менеджмент и управление активами — это то, что должно быть перед тем, как вы займётесь управлением уязвимостями. Только осознавая свою инфраструктуру, вы уже подходите к выбору охвата, в рамках которого будете практиковать Vulnerability Management.

Алексей Дашков, менеджер продукта R-Vision VM

Валерий Ледовской:

— Нужно контролировать отсутствие уязвимостей не только на серверах, но и на рабочих станциях, потому что, например, небезопасные настройки тех же веб-браузеров — это большое окно к системам. Поэтому их важно тоже защищать.

Сергей Уздемир:

— Уязвимость может быть исправлена за счёт, например, патча. Уязвимость может быть компенсирована за счёт, например, политик безопасности. Она может быть принята; соответственно, мы принимаем этот риск. И последний вариант — мы принимаем решение о выводе уязвимого объекта из эксплуатации, например когда продукт полностью не поддерживается разработчиком.

Сергей Уздемир, заместитель генерального директора по ИТ, «АЛТЭКС-СОФТ»

Александр Дорофеев:

— Процесс управлениями уязвимостями — это часть системы менеджмента информационной безопасности. Соответствующая контрмера содержится в ГОСТ 27001. Также он должен функционировать в рамках цикла Деминга PDCA (планирование — действие — проверка — корректировка).

Существует три категории уязвимостей в разрезе ПО: архитектурные (упущения при проектировании продукта), связанные с реализацией на уровне кода и эксплуатационные. Уязвимость возможно обнаружить не только сканером, но и через публикации в СМИ, вследствие реального инцидента, а также благодаря пентестам и программам вознаграждения за поиск брешей (Bug Bounty).

При этом есть два пути: регулярный процесс управления уязвимостями с периодическим сканированием инфраструктуры или «тушение пожара», когда компания узнаёт из любых источников об уязвимости и срочно её ликвидирует.

Большая часть опрошенных зрителей эфира AM Live (40 %) используют для обнаружения уязвимостей обычный коммерческий сканер. Почти треть (29 %) отдают предпочтение полноценному решению Vulnerability Management. Несмотря на возросшее количество киберугроз, 16 % респондентов не используют ничего. 15 % применяют бесплатный сканер уязвимости.

По результатам прошлогоднего опроса доля заинтересованных в коммерческих сканерах составила 49 %, а в инструментах VM — 18 %. Как можно заметить, число пользователей инструментов VM растёт. Сократилось по сравнению с 2022 г. количество тех, кто использовал бесплатные сканеры (21 % против 15 %). В 2022 г. ничего не использовали только 12 % опрошенных.

Рисунок 2. Что используется в вашей организации?

Как изменился рынок в новой реальности

Уязвимостей становится всё больше, потому что появляется больше техники и систем, которые постоянно обновляются, отметили эксперты. При этом международная обстановка повлияла на активизацию хакерских группировок. Это стимулировало регуляторов работать интенсивнее в плане законопроектной деятельности, рекомендаций, инициатив и др.

Невозможно не заметить уход западных вендоров с российского рынка. Это привело к тому, что для отечественных компаний последний значительно расширился. Добавим также, что существуют иностранные производители, которые в связи с политической ситуацией перестали принимать найденные уязвимости у российских компаний. При этом эксперты единогласно отметили нежелание некоторых отечественных вендоров ПО публиковать свои уязвимости.

На что же важно обращать внимание при выборе решений по управлению уязвимостями? Подавляющее большинство опрошенных зрителей эфира при выборе системы Vulnerability Management руководствуются полнотой базы уязвимостей (47 %). В 2022 г. этот факт сыграл значительную роль только для 37 % респондентов. Ориентируются на управление рисками, а также на сертификацию и российское происхождение продукта по 13 % опрошенных. Годом ранее управлением рисками при выборе руководствовались 19 % респондентов, а российским происхождением — только 15 %. В 2023 г. лишь для 12 % компаний определяющим фактором выступает возможность интеграции с другими продуктами (в 2022 г. — 17 %). Наконец, стоимость оказывается решающей для 12 % опрошенных против 8 % в 2022 г.

Рисунок 3. Что для вас является определяющим при выборе системы?

Эксперты, в свою очередь, считают, что при выборе VM-решения определяющими факторами являются качество детектирования (информация об уязвимостях) и скорость сканирования без ущерба качеству.

Практика управления уязвимостями

С чего начать построение процесса управления уязвимостями

К нулевому шагу эксперты отнесли сверку требований законодательства. Так, в компании должны определить, если ли у них системы, которые относятся ко критической информационной инфраструктуре (КИИ), и для начала составить матрицу критической значимости уязвимости и актива, в котором она обнаружена. В организации должна быть согласована политика, которая сопоставляет критическую значимость компонентов ПО и активов, а также скорость реагирования на них.

Основная задача состоит в том, чтобы путём аудита уязвимостей и сопоставления критической значимости активов спуститься на уровень конкретного ПО или компонента в уязвимом хосте. Допустим, в определённой группе хостов крайне уязвим веб-сервер; значит, с ним нужно что-то делать.

Определившись с тем, что всё-таки нужно защищать (процесс инвентаризации активов), необходимо перейти к Vulnerability Management как таковому. Его задачи начинаются с определения критической значимости компонентов программного обеспечения и заканчиваются планированием реагирования на инциденты и тестированием на проникновение.

Кто и как правильно оценивает приоритетность уязвимостей

Спикеры отметили важную работу регулятора в напряжённой геополитической ситуации. Так, Федеральная служба по техническому и экспортному контролю (ФСТЭК России) опубликовала документ по управлению уязвимостями. Он формализовывает этапы процесса: мониторинг и оценка применимости, приоритизация уязвимостей, устранение и последующий контроль.

На первом этапе полезна «Методика оценки угроз информационной безопасности» 2021 г. В 2022 г. вышел документ, который помогает определить уровень критической значимости уязвимости. Фактически регулятор отвечает на вопросы заказчика о том, какие процессы входят в Vulnerability Management.

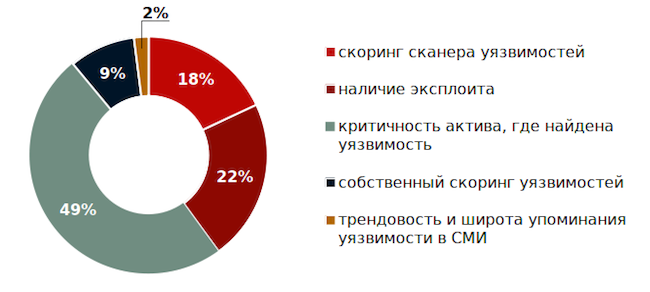

Для зрителей главным критерием приоритизации уязвимостей выступает критическая значимость активов. Это является определяющим для 49 % опрошенных. На втором месте — наличие эксплойта (22 %), а на третьем — присвоенная оценка (скоринг) от сканера уязвимости (18 %). Предпоследнее место в иерархии важности критериев занимает собственная оценка (9 %), а замыкают этот список популярность и частота упоминания уязвимости в СМИ (важны для 2 % компаний).

Рисунок 4. Каков для вас главный критерий приоритизации уязвимостей?

В каких случаях возможен автопатчинг

Патч-менеджмент, или управление обновлениями ПО, — это важный процесс, выстроенный на многих предприятиях. Но, по мнению экспертов, если речь идёт о конфигурациях, то он оказывается неприменимым. Выпуск патчей со стороны вендора не может решить проблемы ошибок в настройках операционных систем или прикладного программного обеспечения.

Спикеры сошлись во мнении, что патч-менеджмент — это процесс ИТ-департамента. ИБ-специалист, не зная, какую систему можно патчить и когда, может вызвать своей активностью плачевные последствия. Автоматический патчинг не подходит для критически важных серверов, но для рабочих станций и пользовательского ПО он применим.

В то же время эксперты не достигли согласия при обсуждении того, есть ли необходимость заводить сервисные заявки (тикеты) по каждой уязвимости. Часть из них не видят в этом никакого смысла. Большинство уязвимостей, по их мнению, должны быть устранены в рамках патч-менеджмента. Если же бреши в рамках этого процесса не устранены, то тогда уже появляется повод взаимодействовать с другими отделами (например, ИТ) и заводить тикет.

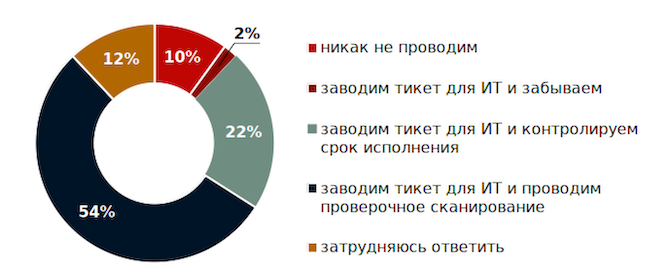

Как при этом проверять исполнение тикетов? Больше половины зрителей эфира AM Live для контроля устранения уязвимостей проводят проверочное сканирование (54 %). Почти четверть респондентов (22 %) контролируют срок исполнения. Затруднились ответить на этот вопрос 12 % компаний, а 10 % никак не контролируют устранение слабых мест. Оставшиеся 2 % заводят тикет для ИТ и забывают о проблеме: если уязвимость не будет исправлена, то в следующем цикле её всё равно найдут. Ставший самым популярным вариант ответа эксперты назвали наиболее правильным и зрелым.

Рисунок 5. Как вы проводите контроль устранения уязвимости?

На какие метрики опираться при оценке VM

Метрики можно поделить на две категории: позволяющие оценить качество самого процесса и характеризующие устранение уязвимостей, обнаруженных с его помощью. К первой группе относятся степень охвата инфраструктуры, временные и операционные показатели, ко второй — среднее время жизни уязвимости и критическая значимость брешей.

Основная же цель процесса состоит в том, чтобы найденные бреши закрывались. Доля закрытых уязвимостей всё время должна расти. По мнению экспертов, это и есть главный показатель для оценки Vulnerability Management.

Прогнозы развития рынка

Сергей Уздемир:

— Для того чтобы понять, какие будут прогнозы, нам нужно сделать экскурс на три года назад. Революции за этот период не произошло. В принципе, современные сканеры инфраструктурной безопасности мигрируют в сторону VM эволюционно. Границы между инфраструктурным сетевым сканером и VM-решением фактически нет. Самое главное — это качественное детектирование уязвимостей плюс миграция в сторону лучшей аналитики. Детальная работа по каждой уязвимости трудозатратна и поэтому миграция будет идти в сторону предоставления лучшей аналитики.

Александр Дорофеев:

— Мы будем работать над расширением возможности интеграции с другими системами. Будем работать над агентом, чтобы через него получать информацию. Что касается качества детектирования, то это — постоянная работа любого вендора.

Александр Дорофеев, генеральный директор, «Эшелон Технологии»

Павел Попов:

— Основная цель, которую мы как вендор будем преследовать, — это максимальное покрытие источников отечественного программного обеспечения. Мы постоянно контактируем с вендорами, которые не публикуют уязвимости, и пытаемся наладить этот процесс во взаимодействии с ними. Хотелось бы улучшать качество детектирования, которое может показать система Vulnerability Management.

Валерий Ледовской:

— Я считаю, что в ближайшие годы тема управления уязвимостями будет становиться всё более актуальной, причём с точки зрения организации процесса управления уязвимостями — с сохранением важности вопроса детектирования. Мы будем поддерживать больше объектов, в частности — сетевые устройства, промышленный интернет вещей.

Валерий Ледовской, менеджер развития бизнеса по продукту X-Config Spacebit

Павел Загуменнов:

— Мне видится так: мы будем двигаться в сторону менеджмента поверхности атаки, то есть предоставлять не только информацию о том, какие активы и уязвимости есть у заказчика, но и услуги защиты бренда и мониторинга утечек.

Владимир Михайлов:

— Я надеюсь, что в ближайший год больше российских вендоров ПО и операционных систем повернутся к нам, вендорам VM, лицом. Может быть, регулятор приложит руку к этому. С точки зрения развития функциональности, я думаю, мы начнём давать заказчику больше информации для того, чтобы он корректно принимал решения.

Владимир Михайлов, руководитель департамента перспективных проектов, «Фродекс»

Алексей Дашков:

— Общий тренд на рынке — консолидация инструментов информационной безопасности. В будущем интеграция между решениями VM и сканерами уязвимости будет усиливаться. Мы будем развивать не только свои продукты, но и интеграцию с другими решениями. В том числе мы планируем делать свой сканер.

Итоги эфира

Финальный опрос зрителей AM Live на тему «Каково ваше мнение относительно Vulnerability Management?» показал, что большая часть компаний (66 %) ими заинтересовалась и готова их тестировать. Почти треть (29 %) посчитали их интересными, но избыточными для себя в настоящий момент. 5 % респондентов заявили, что VM-решения интересны, но спикеры не смогли объяснить их преимуществ.

Рисунок 6. Каково ваше мнение относительно систем Vulnerability Management?

Выводы

Управление уязвимостями — это не страшно. На российском рынке достаточно отечественных решений, способных закрыть все потребности заказчиков, а регулятор всячески помогает производителям подобных продуктов. Однако процесс управления уязвимостями невозможно выстроить путём приобретения и запуска сканера: необходимо не только обнаруживать слабые места в инфраструктуре, но и закрывать бреши и разбираться в том, откуда они появляются. Для этого в организации должен быть построен многоуровневый процесс инвентаризации активов, приоритизации уязвимостей и реагирования на них.

При этом нужно разобраться, как именно стоит реагировать на уязвимости (закрыть, избавиться от ПО, компенсировать и пр.). Для построения такого процесса эксперты советуют обращаться к системе класса Vulnerability Management. По их мнению, доля компаний, которые пользуются подобными системами, будет только расти.

Проект AM Live продолжает свою работу. Впереди нас ждут ещё множество дискуссий с ведущими экспертами рынка на самые злободневные для российской кибербезопасности темы. Чтобы не пропускать свежие эпизоды онлайн-конференции, обязательно подпишитесь на YouTube-канал проекта. До встречи в эфире!