Автоматизированные банковские системы на устаревших стеках и архитектурах по-прежнему лежат в основе ключевых финансовых операций. Из-за отсутствия поддержки и вследствие несовместимости с современными ИБ-инструментами они становятся всё более уязвимыми, что напрямую угрожает данным, процессам и репутации.

- Введение

- Почему банки по-прежнему используют старые АБС

- Основные риски и уязвимости

- Почему отсутствие громких атак на старые АБС — не повод расслабляться

- Стратегии перехода на современную платформу

- Роль информационной безопасности в трансформации

- Выводы

Введение

Банковский сектор традиционно отличается высокой степенью осторожности при внедрении новых технологий. Финансовые организации оперируют в условиях жёсткого регулирования и не имеют права на сбои в критически важных бизнес-процессах. На этом фоне цифровая трансформация идёт медленно, особенно когда речь заходит о модернизации автоматизированных банковских систем (АБС). Многие банки по-прежнему полагаются на системы, которые строились под реалии начала 2000-х — без учёта современных требований к масштабируемости, гибкости и безопасности.

Старые АБС плохо адаптируются к облачным решениям, не поддерживают микросервисную архитектуру и зачастую не интегрируются с внешними сервисами без сложных доработок. Более того, многие из них написаны на устаревших языках программирования и обслуживаются ограниченным числом специалистов. Это приводит к росту затрат на поддержку и снижает скорость реакции на изменения в бизнесе или в требованиях регуляторов.

Основной аргумент в пользу сохранения таких систем — стабильность: если платформа продолжает работать, банк предпочитает её не менять. Однако по мере роста киберугроз, усложнения цифровых продуктов и требований клиентов, такая стратегия всё чаще оборачивается рисками. Стареющие АБС становятся слабым звеном — с точки зрения как информационной безопасности, так и устойчивости к инцидентам. В последние годы это подтверждается реальными атаками, сбоями и утечками, которые происходят из-за уязвимостей в унаследованных архитектурах.

Почему банки по-прежнему используют старые АБС

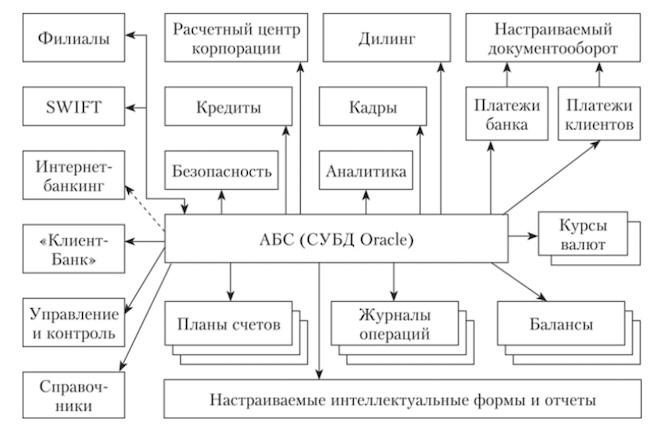

Автоматизированные банковские системы (АБС), также известные как Core Banking Systems, представляют собой технологические платформы, которые обеспечивают автоматизацию основных операций банка.

Рисунок 1. Функциональная схема типовой АБС

Источник: учебник по ИС в экономике

Несмотря на очевидную устарелость многих автоматизированных банковских систем, крупные банки по всему миру продолжают использовать решения десятилетиями. Это не просто проявление инерции, а следствие конкретных технических, финансовых и организационных ограничений. Согласно исследованию 10x Banking, проведённому в июне 2024 года, более 55% банков считают свои унаследованные системы основным препятствием на пути к цифровой трансформации.

Вот основные причины сохранения старых АБС:

- Высокие риски и затраты на модернизацию. Переход на новые системы Core Banking сопряжён с существенными финансовыми вложениями и операционными рисками. Процесс полной замены может занять несколько лет и обойтись в миллионы, а в некоторых случаях и сотни миллионов долларов, в зависимости от размера и сложности финансового учреждения, объема внедрения и подхода к развертыванию.

- Регуляторные требования и соответствие. Переход на новую АБС требует прохождения процедур сертификации, тестирования и согласования с надзорными органами, что увеличивает операционные нагрузки и затрудняет внедрение новых технологий. Банки обязаны обеспечить непрерывность сервисов, выполнение соглашений о качестве (SLA) и соответствие отраслевым стандартам вроде PCI DSS. Любая переделка системы несёт потенциальные риски срыва этих требований.

- Дефицит кадров и экспертизы. Сложности в интеграции современных решений без потери работоспособности критически важных систем делают любые изменения дорогостоящими и рискованными.

Результат — парадокс: даже понимая риски и ограничения старых АБС, банки продолжают работать на системах, которые создавались задолго до появления мобильного банкинга, API-интеграций и облачных сервисов. Они балансируют между стабильностью и уязвимостью, откладывая радикальные изменения, рассчитывая на точечные улучшения и патчи.

Основные риски и уязвимости

Эксплуатация устаревших автоматизированных банковских систем (АБС) сегодня представляет не просто технологический изъян, а источник системного риска для всей банковской инфраструктуры. Эти решения разрабатывались десятилетия назад — задолго до появления облачных вычислений, микросервисной архитектуры и современных стандартов информационной безопасности. В условиях растущей цифровизации и увеличения числа кибератак уязвимости таких систем становятся всё более значимыми.

Прежде всего, устаревшие АБС серьёзно ограничивают возможности банка в масштабировании и адаптации к новым требованиям. Большинство таких платформ не поддерживают современные технологии, включая API-интеграции, облачные среды и BaaS-инфраструктуры. Это означает, что каждый новый сервис приходится внедрять вручную или с использованием временных решений, что замедляет инновации и повышает издержки. Например, в обзоре Crassula указывается, что архитектура старых систем Core Banking не позволяет банкам эффективно внедрять новые цифровые продукты и сервисы, из-за чего они теряют конкурентоспособность в сравнении с финтех-компаниями.

Немаловажный аспект — это информационная безопасность. Старые АБС часто построены на языках программирования и инфраструктурах, для которых уже не выпускаются обновления, или они выпускаются крайне нерегулярно. Такие системы не поддерживают современные протоколы шифрования, средства многофакторной аутентификации и базовые принципы защиты данных, необходимые для соответствия международным требованиям, включая PCI DSS и ISO/IEC 27001.

В результате они становятся уязвимыми к атакам, использующим давно известные CVE-эксплойты. Исследования Crassula подчёркивают, что киберпреступники всё чаще нацеливаются именно на старые компоненты банковских ИТ-систем, которые редко патчатся и плохо отслеживаются.

Ещё одна острая проблема — сложность интеграции старых платформ с современными аналитическими и мониторинговыми решениями. Устаревшие АБС, как правило, не поддерживают современные форматы обмена данными, плохо сочетаются с ИИ-платформами, не интегрируются с решениями на основе событийной архитектуры и практически не масштабируются под нагрузку. Это создаёт барьер для развития клиентских сервисов, построения персонализированных предложений и оперативного реагирования на изменения рыночной среды.

Как отмечается в статье SBS Software, отсутствие возможности интеграции с комплексами мониторинга ИБ (Security Information and Event Management), механизмами управления и реагирования (Endpoint Detection and Response) и другими современными решениями приводит к снижению прозрачности операций и снижает способность реагировать на киберинциденты в реальном времени.

Это означает, что атака может оставаться незамеченной в течение длительного времени, а её последствия — распространяться гораздо шире, чем в инфраструктурах, где применяется принцип «нулевого доверия» (Zero Trust) и другие современные подходы к ИБ.

Важную роль также играет логируемость и прозрачность работы самой системы. Многие старые платформы имеют слабую или нестандартизированную систему логирования, что затрудняет расследование инцидентов, контроль за событиями и ретроспективный анализ. Без качественных логов, хранимых в стандартизированном виде, невозможно построить эффективную систему корреляции событий и быстро реагировать на угрозы. Отсутствие полной интеграции с SIEM-системами приводит к тому, что атака может оставаться незамеченной в течение длительного времени, особенно если в системе отсутствуют механизмы автоматического выявления аномалий.

Наконец, следует учитывать экономический аспект. Поддержка устаревших АБС требует всё больших затрат: от инфраструктуры и найма специалистов по редким языкам программирования вроде COBOL до ручного тестирования и отсутствия автоматизации.

Таким образом, отказ от модернизации АБС ради краткосрочной стабильности становится всё менее оправданным. С каждым годом устаревшие системы теряют не только производительность, но и способность обеспечивать безопасность, соответствие регуляторным требованиям и лояльность клиентов.

Почему отсутствие громких атак на старые АБС — не повод расслабляться

В вопросах кибербезопасности финансовых организаций молчание — не всегда знак спокойствия. Сегодня в открытых источниках практически нет задокументированных инцидентов, где бы напрямую подтверждалось: «банк был взломан из-за устаревшей автоматизированной банковской системы (АБС)». На первый взгляд может показаться, что проблема не настолько серьёзна. Однако это ощущение — обманчиво.

Во-первых, в банковской отрасли далеко не все инциденты становятся публичными. Финансовые организации по понятным причинам не спешат раскрывать технические детали атак, особенно если они касаются критических внутренних систем. А значит, отсутствие кейсов в медиаполе не означает отсутствия угроз.

Во-вторых, технический долг и устаревшая ИТ-инфраструктура уже приводят к системным сбоям — даже без участия злоумышленников. В недавнем материале Financial Times сообщается о серьёзных инцидентах в таких банках, как Barclays и Citigroup. Один из них три дня не мог обслуживать клиентов из-за сбоя на мейнфрейме. В другом — резервная система с устаревшим громоздким интерфейсом спровоцировала ошибочный перевод на сумму 81 триллион долларов. Эти события хоть и не связаны с хакерскими атаками, но демонстрируют, насколько опасной становится инфраструктура, которая морально устарела, но продолжает использоваться в операционной деятельности.

Таким образом, отсутствие громких инцидентов с участием старых АБС — не аргумент в пользу их сохранения, а лишь временная иллюзия безопасности. Вопрос стоит не в том, произошёл ли уже прецедент, а в том, кто станет следующим и насколько масштабными окажутся последствия. Поэтому проактивная модернизация — это не вопрос конкурентоспособности, а вопрос устойчивости и выживания в цифровую эпоху.

Стратегии перехода на современную платформу

Вопрос модернизации автоматизированных банковских систем (АБС) давно вышел за рамки технической повестки — он касается бизнес-рисков, соответствия регуляторным требованиям и устойчивости всей финансовой организации. Однако для большинства банков переход к современной платформе становится серьёзным вызовом: с одной стороны — технологический долг, ограниченные ресурсы и боязнь нарушить стабильность критичных операций, с другой — давление со стороны клиентов, конкурентов и регуляторов, требующее быстрых изменений.

Современные подходы к миграции от устаревших АБС включают несколько стратегических направлений. Один из наиболее устойчивых трендов — переход на микросервисную архитектуру, который позволяет дробить монолитную систему на независимые компоненты и внедрять изменения поэтапно. Такой подход снижает риски и упрощает масштабирование, а также делает возможной гибкую интеграцию с внешними сервисами. Как отмечается в статье FutureBanking, микросервисы помогают преодолеть «архитектурную инертность» банковской ИТ-системы и быстрее адаптироваться к изменениям рынка и требований регулятора.

Другим критически важным направлением является автоматизация бизнес-процессов на новой цифровой основе. Это не просто смена программной платформы — это переосмысление всей логики обслуживания клиента, начиная от процессов идентификации и заканчивая управлением рисками. Как подчёркивает РБК, сегодня банки России всё чаще внедряют платформы low-code / no-code, а также используют модули ИИ и машинного обучения для анализа транзакций и клиентских профилей.

Согласно отчёту IBM «Ускорение развития ИИ и инноваций: будущее банковской системы зависит от базовой модернизации», без обновления устаревшей ИТ-инфраструктуры банки не смогут эффективно внедрять ИИ и развивать цифровые сервисы. В документе подчёркивается: модернизация — не просто технический апгрейд, а стратегическая необходимость для сохранения конкурентоспособности и устойчивости.

При этом важно учитывать и аспект импортозамещения, особенно для российских банков. Проблема не только в санкциях и ограничениях доступа к западным решениям, но и в снижении уровня поддержки устаревших продуктов. В статье SoftLab подчёркивается, что внедрение отечественных решений требует от банка пересмотра ИТ-стратегии, но при грамотной архитектуре может стать не просто заменой, а шагом к более устойчивой и независимой инфраструктуре.

В целом, эксперты сходятся во мнении: переход на современную платформу — это не проект, а процесс, включающий оценку текущей ИТ-инфраструктуры, поэтапную замену функциональных блоков, обучение персонала и изменение организационной культуры. Как отмечает TAdviser, современные технологии — от ИИ до цифровых двойников — уже используются для моделирования перехода и прогнозирования его последствий.

Таким образом, успешная миграция с устаревших АБС невозможна без стратегического видения. Это требует от банков не только технологической подготовки, но и способности выстраивать гибкие, модульные архитектуры, которые можно развивать без риска для операционной устойчивости.

Роль информационной безопасности в трансформации

Информационная безопасность играет ключевую роль в цифровой трансформации банковской инфраструктуры.

Рисунок 2. Базовая модель угроз информационной безопасности банковских безналичных платежей

Источник: Habr

Переход к современной АБС невозможен без включения ИБ на всех этапах: от проектирования архитектуры до внедрения и эксплуатации.

Во-первых, новая платформа должна строиться по принципу Secure by Design: с учётом требований Zero Trust, многофакторной аутентификации, шифрования на всех уровнях и централизованного управления ключами.

Во-вторых, ИБ-команда должна участвовать в выборе вендора, формировании технических требований, валидации решений, нагрузочном тестировании и подготовке планов реагирования на инциденты.

И наконец, переходная фаза — один из самых уязвимых периодов. Любые ошибки в конфигурации, открытые API, недоработки в маршрутизации данных могут стать точкой входа для атак. Поэтому контроль со стороны ИБ должен быть не формальным, а технически глубинным.

Выводы

Устаревшие АБС — это не просто пережиток прошлого, а источник масштабных рисков, способных подорвать устойчивость всей банковской ИТ-экосистемы. Эти системы плохо справляются с нагрузками, не соответствуют современным требованиям к безопасности и становятся точками входа для атак. На фоне роста числа целевых атак на критическую инфраструктуру банки, использующие унаследованные платформы, оказываются в уязвимом положении.

Миграция на современные решения требует времени, инвестиций и высокой координации между ИТ, ИБ и бизнесом. Но это не вопрос удобства — это вопрос выживания и соответствия новым реалиям. Затягивание модернизации создаёт иллюзию стабильности, которая может в любой момент обернуться системным сбоем или утечкой данных.

Информационная безопасность должна быть не дополнением, а движущей силой цифровой трансформации. Только при таком подходе банк может выстроить гибкую, масштабируемую и безопасную инфраструктуру, готовую к вызовам сегодняшнего и завтрашнего дня.