Почему мошенники все еще успешны в атаках, как устроены их уловки, а главное — почему даже подготовленные люди становятся жертвами обмана? Для ответа на этот вопрос нужно знать не только основные техники социальной инженерии, но и реальные истории из практики, а также рекомендации, как распознать угрозу.

- Введение

- Что такое социальная инженерия

- Механизмы психологического воздействия

- 3.1. Доверие

- 3.2. Страх

- 3.3. Алчность

- 3.4. Сочувствие

- Базовые техники социальной инженерии

- Способы маскировки, и почему их так трудно распознать

- Основные факторы риска

- Как себя обезопасить — советы экспертов

- Выводы

Введение

Представьте себе, что кто-то звонит вам посреди дня, называет вас по имени и уверенно просит сообщить код доступа для вашего банковского аккаунта, чтобы «исправить ошибку в системе» или «перевести деньги на безопасный счёт». Вы знаете, что этого делать нельзя, но голос на том конце провода звучит так убедительно, а ситуация кажется такой срочной, что вы почти готовы поверить. Возможно, вы уже сталкивались с письмом от “друга”, в котором он срочно просит перевести деньги — и только потом вы понимаете, что это был обман.

Социальная инженерия — это не про сложные хакерские программы или взломы серверов. Это про нас с вами, про то, как ловко манипуляторы играют на наших эмоциях, доверии, первобытных чувствах и страхах. В этой статье мы разберем, почему даже самые осторожные люди попадаются на удочку мошенников, какие психологические приёмы используют злоумышленники, а главное — как от них защититься.

Что такое социальная инженерия

Под социальной инженерией сегодня понимают совокупность психологических приёмов, которые используют мошенники для манипулирования поведением людей. Цель — получить ценную информацию или доступ к ресурсам организации. В других случаях — к данным конкретного человека.

Социальная инженерия — это методы обойти самые крепкие стены с помощью одного разговора, или текстового сообщения. Здесь не подбирают пароли — здесь уговаривают их назвать. Не взламывают «в лоб» — выстраивают сценарий, где жертва сама открывает дверь и приглашает злоумышленника внутрь.

Фокус социальной инженерии — в применении психологических трюков, которые отключают критическое мышление и заставляют делать то, что нужно злоумышленнику, чаще всего — выдать пароль, данные клиентов, корпоративную информацию, подписать фальшивую «платёжку» или установить вредоносную программу.

Важно понимать: для хакера здесь не так важны технологии, как наш человеческий способ доверять, реагировать на тревожные или заманчивые сигналы.

Простыми словами, социальная инженерия — это методы добычи информации с упором на психологию человека.

Механизмы психологического воздействия

Социальная инженерия всегда бьёт в самое уязвимое место любой цифровой защиты — в человека. Неважно, сколько средств вложено в технологии: если сотрудники не научились отличать ловушки от реальных запросов, бизнес рискует потерять конфиденциальную информацию, деньги, репутацию.

Доверие

Мошенники внимательно изучают корпоративную структуру. Их задача — втереться в доверие, подделать стиль общения, использовать внутренний сленг или детали недавних процессов. Пример: злоумышленник может представиться сотрудником, руководителем, поставщиком. Мошеннику важно снизить критичность жертвы, вызвать ощущение своей «законности». Люди по привычке доверяют своим, а лишние вопросы — задают редко.

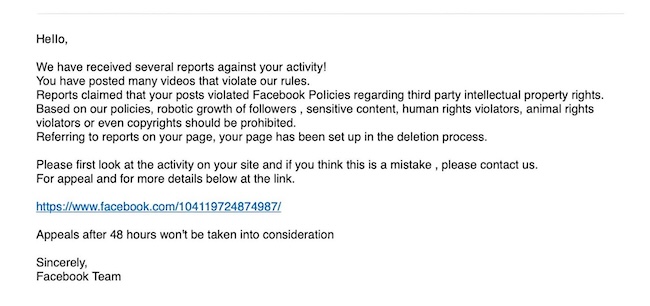

Рисунок 1. Пример письма, которое отправлено от лица поддержки Facebook*

*Facebook и Meta признаны экстремистскими и запрещены на территории Российской Федерации.

Страх

Как только возникает напряжение — «ваш аккаунт заблокирован», «идёт атака на счёт», — в дело вступает физиология. В ситуации страха мозг действует моментально и огибает фильтры осознанности. Спешка, давление, угрозы, спутанность мыслей — классика жанра, когда сотрудник компании в панике раскрывает всё, что просят, а клиент банка пытается спасти «заблокированные» деньги. Удивительно, но эта схема по-прежнему работает в 2025 году (хотя осведомленность о ней очень высока).

Алчность

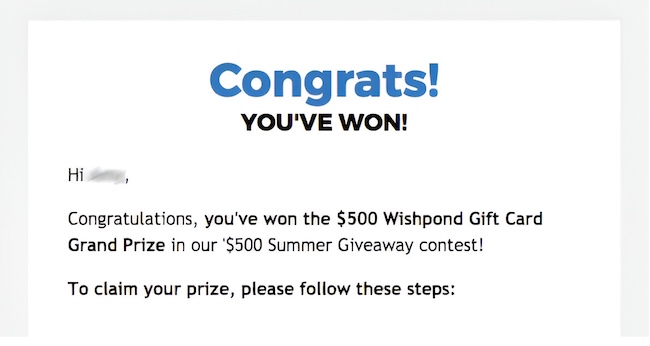

В бизнесе часто играют на страхе упустить выгоду: тут и мегаскидки, и эксклюзивные предложения, срочные тендеры, розыгрыши призов от известных брендов. На этом же чувстве играют массовые фишинговые рассылки с обещанием быстрого обогащения. И в этот момент даже строгая корпоративная инструкция может уйти на второй план.

Рисунок 2. Вы выиграли приз — типичный сценарий атаки

Сочувствие

В этом случае атакующий может, например, разыграть ситуацию: случилось несчастье — срочно нужна помощь. Угроза особенно опасна для компаний, где дружеская корпоративная атмосфера: здесь сотрудники рассчитывают, что коллега действительно может попросить небольшую услугу.

Почему это работает? Увы, эмоции — универсальный канал доступа к человеческому поведению: даже опытные специалисты поддаются такой манипуляции, стоит лишь оказаться в необычной или стрессовой обстановке.

Базовые техники социальной инженерии

Никто не защищён от комбинаций старых и новых схем обмана — и всё больше эти схемы трансформируются для корпоративной среды.

Классика — письма по электронной почте. Отправитель вмешивается в привычный информационный поток организации, притворяясь службой поддержки, банком, руководителем или партнёром. Письмо может содержать ссылку на фальшивый сайт, идентичный настоящему. Перейдя по ней, жертва введёт логин и пароль либо скачает вредоносную программу. Итог — утечка информации.

Далее по популярности идут звонки. Мошенник представляется сотрудником службы безопасности банка, регулятора или корпоративного ИТ-департамента, сообщает якобы об опасной активности, пугает блокировкой счетов. Иногда подхватывает сценарий «коллеги» для убедительности, а затем требует быстрее подтвердить данные или выполнить операцию.

Сообщения от знакомых — еще один популярный сценарий. Перехват аккаунта в мессенджере — и злоумышленники от имени коллеги или друга просят экстренно помочь, дать логин, выслать деньги, передать реквизиты, сославшись на чрезвычайное положение.

Способы маскировки, и почему их так трудно распознать

Маскировка в контексте социальной инженерии — это способ, которым злоумышленник скрывает свои цели, выдавая себя за кого-то другого или представляя ситуацию как безопасную. При этом речь может идти как про физическую маскировку (например, форма сотрудника компании), так и цифровую (поддельный имейл от псевдо службы поддержки). Цель маскировки — вызвать доверие у жертвы, чтобы она не заподозрила подвоха.

Часто злоумышленники используют социальные нормы и ожидания в свою пользу. Мы привыкли доверять людям в униформе, письмам с логотипами известных компаний. Или звонкам от коллег. Именно на этом и строится стратегия — мошенники играют на наших автоматических реакциях, не давая времени на размышления.

Основные способы маскировки

Существует множество техник, которые применяются в социальной инженерии. Мы разобрали самые популярные ниже.

- Имитация стиля. Злоумышленники отправляют электронные письма или сообщения, которые выглядят как официальные уведомления от банка, например. Или как оповещение от работодателя. Письма часто содержат ссылки на поддельные сайты.

- Претекстинг (Pretexting). Создание вымышленной ситуации, чтобы получить информацию. Например, звонок от ИТ-отдела с просьбой сообщить пароль для срочного обновления системы. Здесь маскировка заключается в создании правдоподобного сценария.

- Предложение помощи или услуги в обмен на информацию. Например, бесплатная техническая поддержка, которая просит доступ к вашему компьютеру. Маскировка — в кажущейся выгоде для жертвы.

- Тейлгейтинг (Tailgating). Физическое проникновение в защищённое помещение, следуя за сотрудником. Злоумышленник может притвориться курьером. Маскировка — в использовании униформы или убедительного поведения.

- Прямое представление себя в роли другого человека — начальника, коллеги, представителя власти, известной личности. Эта маскировка может происходить как вживую, так и опосредованно. Обман строится на авторитете роли, которую играет злоумышленник. Например, в 2015 году произошла атака на компанию Ubiquiti Networks. В ней злоумышленники, выдавая себя за руководителей, убедили сотрудников перевести 46 миллионов долларов на поддельные счета. Применялась тактика Business Email Compromise.

Интересно, что каждый из этих методов опирается на человеческий фактор. Мы склонны верить, что люди вокруг нас не желают нам зла, и это делает нас уязвимыми.

Почему маскировку так трудно распознать

Во-первых, злоумышленники мастерски используют психологические триггеры. Они создают ситуации, вызывающие страх, чувство срочности, тревогу — или просто желание помочь. Указанные моменты и отключают критическое мышление. Например, письмо с угрозой блокировки счёта заставляет действовать быстро, не задумываясь.

Во-вторых, современные технологии позволяют создавать почти идеальные подделки. Поддельные сайты выглядят как настоящие, голоса в телефонных звонках могут быть сгенерированы с помощью ИИ. Даже электронные письма содержат точные детали, которые кажутся вполне достоверными. Даже внимательный человек может не заметить разницы. А уж если вам звонит ваш руководитель (с одинаковой аватаркой в мессенджере и названием контакта) — критичность точно отключается.

В-третьих, маскировка часто опирается на знание контекста. Злоумышленники могут изучить вашу компанию, социальные сети, ваших коллег, или даже личные привычки, чтобы их история звучала убедительно. Если коллега по телефону знает детали вашего проекта, вы вряд ли заподозрите обман.

Наконец, играет роль и сама человеческая природа. Так любой индивидуум склонен доверять другому, если описываемая ситуация кажется знакомой или человек ведёт себя уверенно. Эта черта, которая помогает нам в повседневной жизни, но становится слабостью в руках мошенника.

Основные факторы риска

Парадокс цифровой эры в том, что чем больше у нас технологий для защиты, тем тоньше становятся схемы социальной инженерии, и всё равно сотрудники компаний на них попадаются. Здесь доверчивость остаётся фундаментом: большинство корпоративных процессов строится на доверии — если коллега просит сделать перевод, почему бы не помочь?

Большую роль играет информационная перегрузка. Сотни писем, звонков, сообщений — у сотрудников замыливается глаз, а внимание рассеивается. Любая нестандартная просьба воспринимается, как рутинная.

Отсутствие бдительности — массовая проблема, особенно там, где культура ИБ не встроена в повседневную работу.

Важно также упомянуть феномен мимикрии — искусная подделка поведения, технического стиля, знаний сленга, имён и даже использование дипфейков. Всё это позволяет мошенникам без труда вмешиваться в работу любых организаций.

Вышеуказанные особенности, вкупе с эмоциональным эффектом давления, практически выключают безопасное мышление, и в момент пиковой загрузки даже подготовленный сотрудник реагирует автоматически. И тут мы подходим к самой интересной части нашей статьи.

Как себя обезопасить — советы экспертов

Сделать компанию невосприимчивой к социальной инженерии невозможно на 100%, но можно радикально снизить риски, если выстроить иммунитет на всех уровнях.

Рекомендация первая — учите команду. Регулярные тренинги, симуляции атак, фишинговые тесты, практические разборы и рассылки о новых схемах — лучшая профилактика. Дайте каждому понять, что даже самое примитивное письмо с запросом логина или переводом может оказаться ведущим к утечке (или потере денег).

Рекомендация вторая — двойная проверка любых нестандартных запросов. Если поступила просьба о платеже, изменении реквизитов, экстренной передаче данных — согласуйте через независимый канал: позвоните, напишите по другому адресу, перепроверьте полномочия.

В-третьих, внедряйте многофакторную аутентификацию на всех ключевых бизнес-ресурсах. Даже если ключи или пароли украдены, без дополнительного подтверждения злоумышленник не получит доступ! И об этом важно помнить.

В-четвёртых, используйте антивирусы, защищайте корпоративную почту, ограничивайте доступ к данным по принципу необходимости. Устанавливайте обновления, чтобы ликвидировать известные критические уязвимости.

Помимо этого, продвигайте осознанную культуру ИБ. Поощряйте вопросы, хвалите сомнения сотрудников: подозрительные письма — не повод для укора, а сигнал активности. Пусть сотрудники не боятся отмечать аномалии. И сразу же поднимать тревогу при необычном поведении.

Наконец, обучайте сопротивляться эмоциям. Если запрос сопровождается давлением, страхом, подавленностью, шоком, спешкой — это красный флаг. Ваша первая реакция — остановиться и спросить: могут ли меня пытаться обмануть?

Важное правило: никогда не делитесь личными (и рабочими) данными там, где их явно не должно быть. Не используйте одинаковые пароли в разных системах, не храните пароли под рукой или в открытом доступе. Для бизнеса важна не только новейшая техника или криптография, но и отношение к безопасности как к повседневной практике — с этого и начинается корпоративный иммунитет к социальной инженерии.

Иначе говоря, ключ к защите — это подготовленность.

Выводы

Социальная инженерия остаётся одной из самых коварных и эффективных угроз в мире киберпреступности, и, к сожалению, пока мы сами не научимся распознавать её уловки, она будет работать безотказно.

Мошенники не просто используют технологии — они мастерски играют на наших эмоциях, будь то доверие, страх, алчность или сочувствие, заставляя нас совершать ошибки даже вопреки логике. Их успех строится не на взломе систем, а на взломе человеческой психики, что делает эту угрозу особенно опасной.

Главный урок, который мы можем извлечь из изучения социальной инженерии, — это то, что никакие антивирусы или сложные пароли не спасут, если мы сами открываем двери злоумышленникам. Каждая их атака — это напоминание, что критическое мышление и умение сделать паузу перед реакцией на подозрительный запрос могут стать нашей лучшей защитой. Мы должны учиться сомневаться, перепроверять и не поддаваться на давление, даже если ситуация кажется срочной или эмоционально напряженной.

Борьба с социальной инженерией — это не разовая акция, а постоянная работа над собой и своей осведомлённостью. Компаниям важно воспитывать культуру информационной безопасности, а каждому из нас — помнить, что наша бдительность — это не паранойя, а необходимость.