Даже признанные эксперты не могут прийти к единому мнению относительно Zero Trust Network Access и чётко провести границу между маркетингом и реальной технологической составляющей этой концепции. Что такое доступ с нулевым доверием, существуют ли на самом деле ZTNA-продукты или для реализации этой концепции достаточно уже имеющихся решений, а также как внедрять такой подход в организации — разбираемся вместе с ведущими экспертами отрасли.

- Введение

- Чем отличаются Zero Trust и ZTNA

- Можно ли построить систему с нулевым доверием

- Сценарии реализации ZTNA в корпоративной инфраструктуре

- Поставщики контекста для ZTNA

- Как внедрять ZTNA

- Выводы

Введение

Темой очередного выпуска онлайн-конференции AM Live стал сетевой доступ с нулевым доверием. Что такое Zero Trust Network Access (ZTNA) — идея, концепция, технология, инструмент или же «хайп» и маркетинговая уловка, придуманная вендорами для стимуляции продаж? Существует ли отдельный, новый класс решений Zero Trust или же все постулаты этой концепции можно реализовать при помощи уже существующих продуктов? Эти и другие вопросы мы обсудили в студии Anti-Malware.ru с представителями вендоров и ведущими экспертами ИБ-рынка.

В прямом эфире приняли участие:

- Никита Бухаренко, руководитель разработки проекта Efros ACS компании «Газинформсервис».

- Михаил Кондрашин, технический директор компании Trend Micro в СНГ, Грузии и Монголии.

- Юрий Захаров, системный инженер компании Fortinet.

- Эльман Бейбутов, руководитель по развитию бизнеса компании IBM Security Services.

- Павел Коростелев, руководитель отдела продвижения продуктов компании «Код Безопасности».

- Павел Пимакин, технический эксперт компании Fortis.

- Сергей Кузнецов, региональный директор компании Thales по решениям для управления доступом и защиты данных.

Модератором дискуссии выступил бизнес-консультант по безопасности Cisco Алексей Лукацкий.

Чем отличаются Zero Trust и ZTNA

Для того чтобы определиться с терминологией, ведущий прямого эфира предложил в первой части дискуссии поговорить о взаимосвязи концепции Zero Trust и технологии ZTNA, а также других поддоменов этого понятия. Является ли ZTNA лишь маркетинговой уловкой или за этим термином стоит реальная технология? Вот что думают по этому поводу эксперты.

Михаил Кондрашин:

— Концепция Zero Trust появилась более десяти лет назад, однако, как любая концепция, она не говорит конкретно, что делать. ZTNA — это технология, которая позволяет применять идеи Zero Trust на практике.

Павел Коростелев:

— Решения, которые можно классифицировать как Zero Trust Network Access, появились ещё в 2005–2008 годах, но термин ZTNA был определён Gartner только в 2018-м. Почему так получилось — это тема для дискуссии.

Юрий Захаров:

— ZTNA предоставляет возможность контролируемого доступа для клиентов, которые находятся как за пределами организации, так и внутри сетевого окружения компании. При этом пользователям предоставляется лишь минимально необходимый для работы уровень привилегий.

Эльман Бейбутов:

— ZTNA — это в некотором роде жонглирование терминами, причём некоторые вендоры намеренно привязывают к этой аббревиатуре стек имеющихся у них технологий. Я считаю, что Zero Trust Network Access — это некий субдомен архитектуры Zero Trust, который является начальным, но не единственным блоком всей концепции.

Сергей Кузнецов:

— Исторически концепция Zero Trust базировалась на нескольких принципах, таких, например, как сужение периметра до уровня данных. Именно на уровне данных стало необходимо принимать решение о предоставлении доступа индивидууму, приложению или процессу. Для меня Zero Trust как понятие первично, а ZTNA и другие фреймворки, появившиеся позже, являются реализацией того, что может быть предложено этой концепцией в практической плоскости.

Никита Бухаренко:

— Концепция доступа с нулевым доверием сформулирована давно, но каждая компания может её трактовать по-своему. Поэтому реализация ZTNA в каждом случае может отличаться. Во многом такие различия будут определены набором уже имеющихся у организации продуктов и оборудования.

Павел Пимакин:

— Для меня Zero Trust Network Access — это исключительно подмножество концепции Zero Trust, основной задачей которого является приведение периметра к элементарной паре «приложение–пользователь» или «приложение–сервис». То есть такое базовое взаимодействие и должно являться периметром.

Как отметили эксперты, Zero Trust Network Access — это не технологическая, но рыночная новинка, появившаяся в ответ на два сильных тренда последнего времени. В первую очередь это — развитие публичных облачных сервисов и массовый переход на удалённую работу. Кроме того, современное ИТ-окружение стало более динамичным. Если ранее специалисты исходили из парадигмы стоп-листов, а также списка доверенных приложений, процессов, пользователей, то теперь поддержание реестра запрещённых и разрешённых сущностей затруднено из-за их огромного количества. Поэтому возникла концепция «нулевого доверия», когда решение о предоставлении доступа принимается в момент обращения к ресурсу.

Немаловажно, что ZTNA можно рассматривать как набор функций, которые реализуются при помощи различных уже существующих на рынке продуктов.

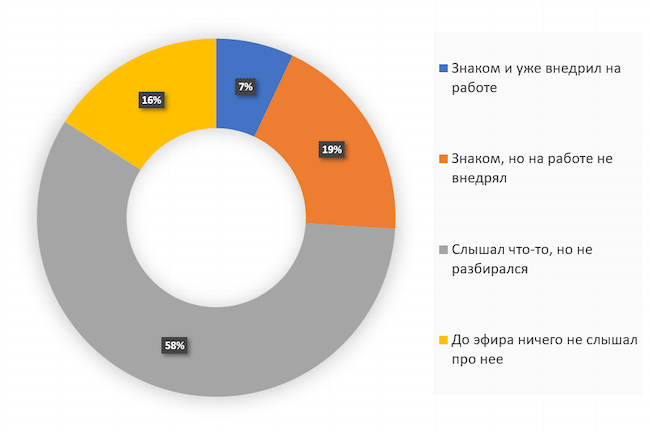

Большинство зрителей прямого эфира онлайн-конференции AM Live поверхностно знакомы с архитектурой ZTNA. В ходе проведённого нами опроса 58 % респондентов ответили, что что-то слышали об этой технологии, но детально не разбираются в этом вопросе. Ещё 19 % участников опроса заявили, что знают о ZTNA, но на работе её не внедряли. Внедрили в своей компании сетевой доступ с нулевым доверием 7 % опрошенных, а 16 % впервые услышали этот термин во время прямого эфира.

Рисунок 1. Насколько хорошо вы знакомы с архитектурой ZTNA?

Можно ли построить систему с нулевым доверием

Действительно ли системы доступа с нулевым доверием соответствуют декларируемой концепции? Возможно ли построение архитектуры, в которой ко всем пользователям будут применяться одинаковые правила, или появление привилегированных аккаунтов неизбежно? Как моделировать угрозы в сети, где нет доверенных подключений — ведь ZTNA исходит из того, что события уже развиваются по худшему из возможных сценариев? Такие вопросы мы задали нашим экспертам в продолжение беседы.

Как справедливо отметили спикеры, концепция доступа с нулевым доверием не нова. Интернет-провайдеры давно используют такой подход по отношению к своим клиентам. При этом если рассуждать о фундаменте, на базе которого должна строиться реальная система Zero Trust, то вопросы доверия интернет-провайдеру, поставщику оборудования и программ, оператору облачного сервиса в любом случае останутся открытыми. При этом степень доверия к вендору может быть повышена за счёт сертификации средств защиты третьей стороной — например, ФСТЭК России.

По мнению экспертов онлайн-конференции, моделирование угроз применительно к ZTNA остаётся актуальным, поскольку неотъемлемой частью модели угроз является модель нарушителя. В случае доступа с нулевым доверием необходимо описать действия нарушителя с минимальным уровнем привилегий. Иначе говоря, концепция Zero Trust — это просто изменение модели угроз, а не фактор отменяющий её.

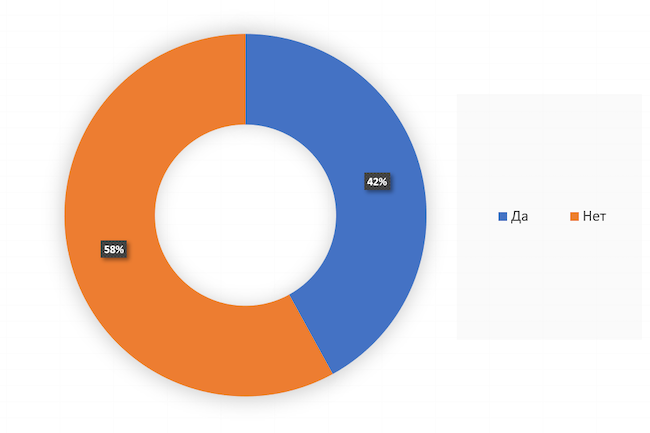

Зрители прямого эфира также высказались на тему того, можно ли построить систему, в которой нельзя никому доверять. Более половины опрошенных — 58 % — считают, что такую систему создать невозможно. Противоположного мнения придерживаются 42 % респондентов.

Рисунок 2. Считаете ли вы, что можно построить систему, в которой нельзя никому доверять?

Сценарии реализации ZTNA в корпоративной инфраструктуре

Чтобы перевести беседу в практическую плоскость, Алексей Лукацкий предложил порассуждать о реальных вариантах реализации ZTNA-архитектуры — в частности, рассказать о преимуществах и недостатках использования клиентских агентов для предоставления доступа.

По мнению Никиты Бухаренко, в целях совместимости с различными устройствами лучше строить систему без агентов. Применение тонких клиентов и веб-доступа облегчает поддержку и обновление решения, а также значительно упрощает подключение и решает вопросы размытия периметра. С ним частично согласился Павел Пимакин, отметивший, что несмотря на некоторые удобные функции, особенно полезные с точки зрения аудита, агенты могут породить и множество проблем. Поэтому разумно смириться с некоторой потерей контроля над устройством, но получить более простую и безопасную систему.

Как сказал Эльман Бейбутов, в рамках риск-ориентированного подхода для доступа к разным данным и разным ресурсам необходимо применять разные подходы. Например, часть специалистов по продажам в компании может не пользоваться MDM-агентами, но им по-прежнему будут доступны некоторые необходимые им внутренние сервисы. При этом другим сотрудникам для полноценной работы потребуется клиентская часть, а также установленное EDR-решение.

Юрий Захаров считает, что совсем отказаться от агента не получится, поскольку функциональные возможности ZTNA будут сильно сокращены. Основной идеей доступа с нулевым доверием является организация сеанса с контролем его состояния в режиме реального времени. Без агента сделать это очень сложно.

Интересный пример привёл Павел Коростелев: если представить все варианты оборудования, которое используется компанией для удалённого доступа, то на одном полюсе будет корпоративный ноутбук, который мы можем полностью контролировать, а на другом — домашнее устройство сотрудника, которое мы не можем контролировать практически никак. В первом случае можно использовать ZTNA-агент, а также другие средства защиты на стороне пользователя, а в другом случае оптимальным решением будет доступ без использования агента.

По мнению Михаила Кондрашина, существуют такие ZTNA-продукты, которым требуются агенты, и такие, которым агенты не нужны. Продукты, которые пользуются агентами, могут применять их или не применять, в зависимости от настроек. Таким образом мы можем гибко конфигурировать инструменты доступа в зависимости от устройства или подключаемого ресурса.

Итог обсуждению подвёл Сергей Кузнецов: в ближайшее время мы вряд ли придём к полностью безагентской схеме, поскольку агенты нужны для максимальной достоверности сеанса. Однако в текущей ситуации развития технологий вендору необходимо иметь абсолютно конкретное предложение для организации эффективной работы пользователей и без агентов.

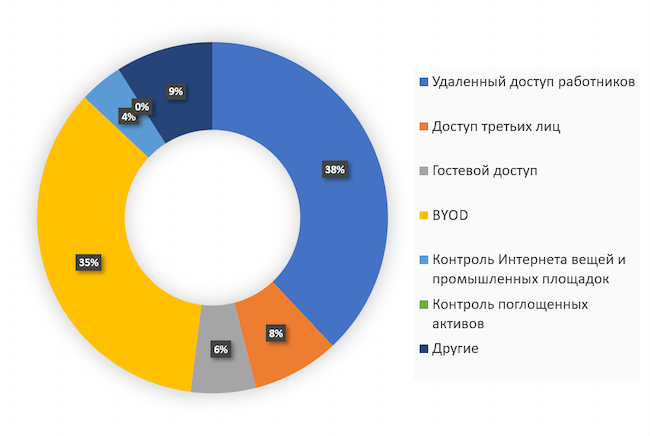

По мнению зрителей прямого эфира, наиболее перспективными сценариями применения ZTNA являются удалённый доступ работников — за этот вариант проголосовало 38 % опрошенных — и использование собственных устройств (BYOD), которое выбрали 35 %. Доступ третьих лиц, гостевой доступ, а также контроль интернета вещей и промышленных площадок считают перспективными для ZTNA 8 %, 6 % и 4 % респондентов соответственно. Другие сценарии использования видят 9 % опрошенных, а за вариант «Контроль поглощённых активов» не проголосовал никто.

Рисунок 3. Какие сценарии применения ZTNA кажутся вам наиболее перспективными?

Поставщики контекста для ZTNA

При принятии решения о предоставлении доступа в рамках концепции ZTNA система должна учитывать ряд параметров, связанных с контекстом текущего подключения. Мы попросили наших экспертов перечислить источники получения такой информации — рассказать, что служит поставщиком контекста для систем доступа с нулевым доверием.

Вот какие параметры назвали спикеры AM Live:

- Сетевой контекст — тип подключения, тип сети, геолокация, данные системы NAC (Network Access Control).

- Контекст устройства — какое ПО на нём установлено, наличие актуальных обновлений, основной язык устройства.

- Пользовательский контекст — идентификация, соотнесение с ролью в организации, бизнес-задачи (например, командировки).

- Бизнес-контекст — понимание того, какую задачу выполняет конкретный сотрудник в своём департаменте.

- Контекст безопасности — соотнесение данных, полученных с устройства, с имеющимися индикаторами компрометации.

- Информация об уязвимостях на сетевом и прикладном уровнях.

Как внедрять ZTNA

В завершение дискуссии мы попросили спикеров онлайн-конференции высказаться на следующую тему: с чего следует начать внедрение концепции ZTNA в компании?

По мнению спикеров AM Live, внедрение Zero Trust — это смена парадигмы, своего рода революция. Поэтому в первую очередь необходимо добиться поддержки этой идеи от окружения и попытаться «продать» идею ZTNA внутри компании. Далее можно формулировать стратегию и описывать сценарии применения, провести оценку рисков.

На следующем этапе нужно сформировать сценарии использования, обозначить некоторую «карту местности», определить роли пользователей и необходимые им ресурсы. Далее следует подобрать инструменты, которые необходимы для модификации существующей инфраструктуры и приведения её в соответствие с концепцией ZTNA.

Эксперты акцентировали внимание на первых, небольших шагах на пути к установлению концепции Zero Trust на предприятии. В частности они предложили для начала отказаться от IP-адресов в политиках безопасности и перейти к идентификации каждого пользователя, провести внутреннюю сегментацию, которая позволит отправить конкретного пользователя в конкретное приложение, отменить разделение пользователей на локальных и удалённых.

Как отметили наши спикеры, можно начать с управления доступом и мультифакторной аутентификации, поскольку около 70 % взломов происходит из-за отсутствия работающей системы аутентификации. Важно, чтобы первый и второй этап внедрения ZTNA показали быстрый возврат инвестиций. Кроме того, не стоит забывать, что миграцию на новые технологии необходимо выполнять не одномоментно, а постепенно — добавляя новых пользователей к работе в рамках парадигмы Zero Trust.

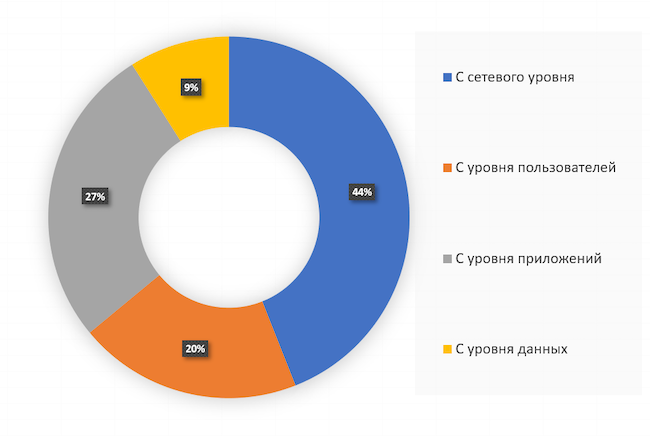

Зрители онлайн-конференции приняли участие в дискуссии, ответив на вопрос о том, с чего бы они начали внедрение ZTNA. Большинство респондентов — 44 % — считают, что начинать надо с сетевого уровня. Ещё 27 % придерживаются позиции, согласно которой в первую очередь следует обратить внимание на уровень приложений. Начинать внедрение с уровня приложений предполагают 20 % участников опроса, а с уровня данных — 9 % зрителей.

Рисунок 4. С чего бы вы начали внедрение ZTNA?

Как обычно, в конце прямого эфира мы поинтересовались тем, изменилось ли мнение зрителей относительно архитектуры ZTNA. По мнению 40 % опрошенных, спикеры в студии не смогли объяснить преимуществ концепции сетевого доступа с нулевым доверием. Иной точки зрения придерживаются 25 % зрителей, считающие ZTNA интересным способом повышения уровня ИБ, но ещё ненужным их организации. Готовы начать внедрение концепции в своей компании 9 % респондентов, а 19 % воспринимают ZTNA как «хайп» и маркетинговую уловку. Совсем не поняли, о чём идёт речь, 7 % участников опроса.

Рисунок 5. Каково ваше мнение относительно архитектуры ZTNA после эфира?

Выводы

Архитектура сетевого доступа с нулевым доверием является частью концепции Zero Trust, однако технологическое содержание этого термина может меняться в зависимости от позиции вендора, системного интегратора или конкретного эксперта. Идеи, которые сейчас реализуются под вывеской ZTNA, появились в ИБ-продуктах более 10 лет назад, но оформлять их в единую маркетинговую «упаковку» стали сравнительно недавно. В общем случае создать модель Zero Trust на предприятии можно при помощи уже имеющихся на рынке инструментов, зачастую даже теми средствами, которые находятся в распоряжении организации. Концепция не привязана к конкретному вендору, но требует интеграции совместно работающих продуктов.

Новые выпуски онлайн-конференции AM Live регулярно появляются на нашем YouTube-канале. Чтобы не пропустить очередной прямой эфир с ведущими экспертами ИБ-рынка, рекомендуем вам подписаться на наш аккаунт и включить уведомления о новых публикациях. До новых встреч в студии Anti-Malware.ru!