Сертификат AM Test Lab

Номер сертификата: 527

Дата выдачи: 08.07.2025

Срок действия: 08.07.2030

- Введение

- Функциональные возможности расширенной версии Яндекс Браузера для организаций

- Расширенная версия Яндекс Браузера для организаций в закрытом контуре

- Консоль управления расширенной версии Яндекс Браузера для организаций

- Безопасность и управление корпоративным Браузером для мобильных устройств

- Верхнеуровневая архитектура расширенной версии Яндекс Браузера для организаций

- Системные требования расширенной версии Яндекс Браузера для организаций

- Применение расширенной версии Яндекс Браузера для организаций

- Выводы

Введение

В корпоративных ИТ-системах браузер становится основным инструментом доступа к внутренним ресурсам — как с управляемых, так и с внешних, зачастую неподконтрольных организации устройств. Это повышает удобство и гибкость взаимодействия, но с другой — порождает значимые риски для информационной безопасности (ИБ): организация не может гарантировать защищённость среды, из которой осуществляется подключение. Остаются неизвестными ответы на вопросы:

- обновлены ли операционная система (ОС) и браузер у пользователя;

- используются ли антивирусы;

- соблюдаются ли минимальные требования по конфигурации системы и другое.

Отдельную угрозу, согласно отчёту CyberArk, представляет тот факт, что 80% сотрудников получают доступ к рабочим приложениям с личных устройств, на которых отсутствуют меры безопасности корпоративного уровня. Это означает, что значительная доля операций осуществляется в неконтролируемой и потенциально уязвимой среде. В результате — невозможность оценить и контролировать уровень защищённости конечной точки.

Нельзя исключить и риски копирования данных, их переноса за пределы корпоративного контура или использования сторонних небезопасных расширений. Действия внутри сессии не всегда поддаются мониторингу и управлению, что делает утечку информации или компрометацию инфраструктуры более вероятной.

Объём атак, ориентированных на браузерную среду, подтверждает сказанное. По данным «Яндекса», в 2024 году наибольшее количество показанных пользователям предупреждений об угрозе было связано с фишингом. В среднем 7,6% всех пользователей сталкивались с такими предупреждениями ежемесячно, при этом на мобильных устройствах этот показатель достигал 9,6%. Вредоносные загрузки и мошеннические сайты также вошли в тройку основных угроз. На рисунке ниже указан среднемесячный процент пользователей, которые видели предупреждения об угрозе.

Рисунок 1. Топ-3 угроз для Android (зеленым) и iOS (синим)

Примерно 12,9% пользователей Android и 9,8% пользователей iOS продолжают переходить на опасные ресурсы, несмотря на уведомления. На компьютерах 17,2% пользователей, получивших предупреждение, также не обращают на него внимания. Сложившаяся ситуация подчёркивает необходимость усиления контроля не только за инфраструктурой, но и за поведением конечного пользователя.

В закрытом контуре организации, где отсутствует подключение к интернету, использование браузеров также сопряжено с рисками:

- уязвимости из-за устаревшего программного обеспечения (ПО);

- несанкционированная установка ПО и расширений;

- утечки через съемные носители и локальные сети;

- внутренние угрозы и человеческий фактор.

Поэтому для работы с конфиденциальной информацией в замкнутых сегментах инфраструктуры всё чаще применяются специализированные решения — защищённые браузеры, которые функционируют в рамках закрытого контура. Такие продукты разрабатываются с учётом специфики корпоративной среды и задач защиты информации.

Расширенная версия Яндекс Браузера для организаций помогает учитывать ключевые корпоративные риски в области информационной безопасности, усиливает защиту инфраструктуры и расширяет возможности существующей в организации ИБ-экосистемы. Она обеспечивает контролируемый и защищённый доступ к внутренним ИТ-системам, включая случаи, когда подключение осуществляется с устройств, не находящихся под управлением организации.

В продукте реализована поддержка алгоритмов шифрования в соответствии с требованиями ГОСТ. «Из коробки» поддерживается режим ГОСТ TLS. Обеспечена совместимость с криптографическими провайдерами, включая использование решений «КриптоПро». Поддерживаются сертификаты Национального удостоверяющего центра, что позволяет использовать продукт в инфраструктурах, соответствующих требованиям российского законодательства о защите информации.

В России ниша корпоративных браузеров остаётся пока, по большому счёту, свободной. Продукт «Яндекса» имеет в ней широкое пространство для развития.

Функциональные возможности расширенной версии Яндекс Браузера для организаций

Яндекс Браузер для организаций предназначен для выполнения рабочих задач в корпоративной среде, где активность сотрудников сосредоточена в веб-пространстве. Продукт не внедряется в системные процессы ОС, а функционирует в контексте веб-страниц и корпоративных онлайн-сервисов. Это позволяет обеспечить безопасную и контролируемую среду без вмешательства в системный уровень.

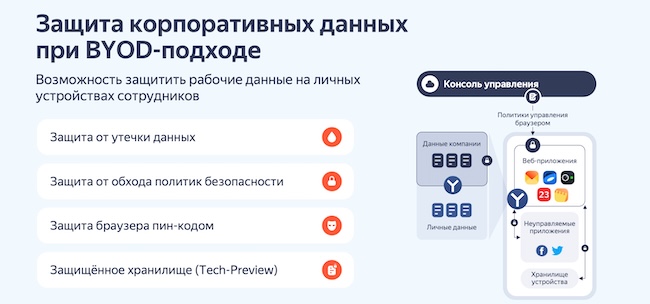

В корпоративном Браузере реализован механизм безопасного доступа к корпоративным ресурсам с личных устройств. В условиях роста популярности модели Bring Your Own Device (BYOD) Яндекс Браузер для организаций предоставляет возможность организовать защищённый доступ к внутренним сервисам, даже если само устройство не находится под управлением компании.

Механизмы защиты от вредоносных загрузок и расширений встроены непосредственно в корпоративный Браузер, а не реализованы в виде отдельных модулей.

Проверка устройств

В расширенной версии Яндекс Браузера для организаций реализована проверка уровня безопасности устройств (Compliance Check), включающая проверку устройства пользователя:

- на наличие антивируса и актуальных баз сигнатур;

- на установку последних обновлений безопасности ОС;

- на наличие пароля к локальным учётным записям;

- на шифрование файловой системы.

Возможна проверка версии ОС, версии самого браузера, на наличие конкретного установленного ПО, на серийный номер устройства. Предусмотрена также инвентаризация установленного ПО и передача данных на сторону корпоративной инфраструктуры.

Яндекс Браузер для организаций можно настроить таким образом, чтобы служба ИБ могла понять, имеются ли признаки заражения устройства и безопасно ли оно для сети. При первом его запуске сбор и передача статистики выполняются с задержкой в 10 минут. В дальнейшем статистика отправляется с интервалом, заданным администратором в параметре «interval».

Это позволяет установить требования к устройству и состоянию ПО, установленного на нём. В случае, если браузер или устройство подрядчика не соответствует заданному эталону, доступ к внутренним ресурсам блокируется.

Для проверки устройств используются политики YandexDevicePosture и YandexDevicePostureRules. Политика YandexDevicePosture активирует сбор информации об устройстве на уровне корпоративного Браузера, включая перечень установленного ПО и общее состояние системы. Режим работы политики может быть настроен в одном из трёх вариантов:

- Silent — сбор данных без отображения уведомлений и без ограничения доступа.

- Weak — пользователь получает уведомление о несоответствии устройства требованиям, однако доступ к ресурсам сохраняется.

- Strict — при несоответствии устройства политика блокирует доступ к защищаемым ресурсам.

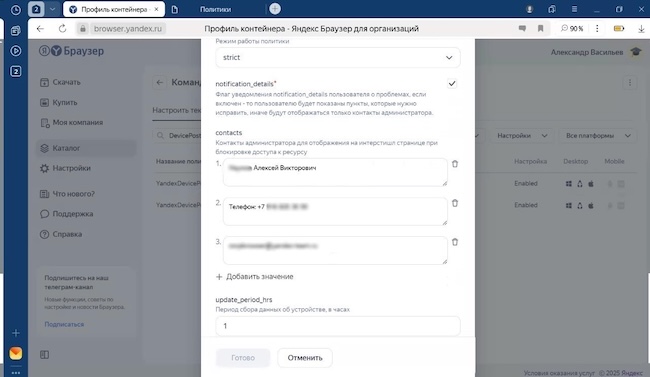

Можно задать контактные данные администратора, к которому пользователь сможет обратиться в случае, если его устройство не соответствует установленным требованиям безопасности.

Рисунок 2. Указание контактных данных администратора

Политика YandexDevicePostureRules используется для задания условий и правил доступа к ресурсам. В рамках этих правил определяются конкретные требования к ПО или конфигурации устройства. Например, может быть указано, что для доступа к определённому сайту на устройстве должен быть установлен определённый антивирус. Условие проверяется при попытке доступа, и если оно не выполнено, корпоративный Браузер выдаёт уведомление о несоответствии.

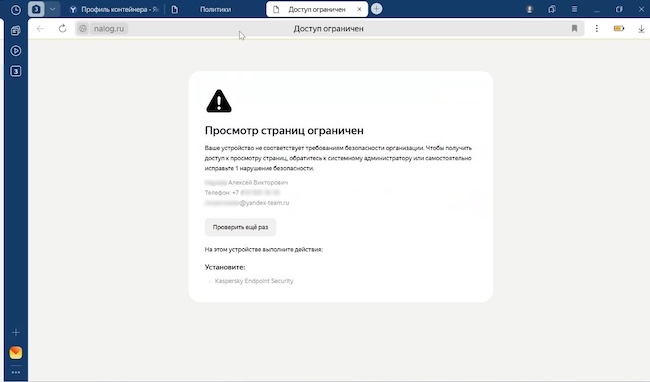

Рисунок 3. Уведомление о необходимости установить антивирус

Настройки, задаваемые с помощью политик YandexDevicePosture и YandexDevicePostureRules, применимы к устройствам под управлением Windows, Linux и macOS. Поддержка мобильных платформ на текущий момент находится в разработке.

Обязательный браузер (форсинг)

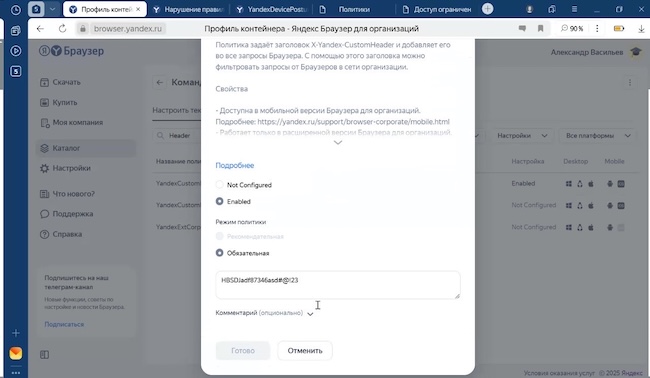

Корпоративный Яндекс Браузер может быть настроен в качестве единственного допустимого средства доступа к внутренним информационным ресурсам. Для реализации этого механизма используется функция Browser Enforcement. Она настраивается с помощью ряда политик: YandexCustomHeader, YandexCustomHeaderExt, YandexExtCorpBrowserHeader. Они позволяют задать HTTP-заголовок, который автоматически добавляется ко всем исходящим запросам, выполняемым из корпоративного Браузера. Поддерживаются три варианта заголовков:

- статические заголовки (фиксированное значение);

- произвольные заголовки, задаваемые администратором;

- динамические заголовки, формируемые с использованием криптографических методов (HMAC) и изменяющиеся с заданным интервалом времени.

Последний вариант повышает стойкость защиты за счёт невозможности предсказуемого воспроизведения значений заголовков со стороны потенциального нарушителя.

Рисунок 4. Задание HTTP-заголовка в Яндекс Браузере для организаций

Для полноценной работы схемы требуется участие сетевой инфраструктуры заказчика: заголовки формируются на стороне корпоративного Браузера, но проверка и интерпретация их значений осуществляется уже на стороне периметровых или внутренних систем. В административной консоли можно задать только политику формирования заголовка, обработку запросов следует реализовать отдельно.

Для динамических заголовков предоставляется готовый плагин для nginx либо код, реализующий соответствующий алгоритм проверки. Документация для данной интеграции прилагается.

Защита от утечек

Яндекс Браузер для организаций оснащён функциями, предотвращающими как непреднамеренную, так и умышленную утечку данных через различные каналы:

- использование функций копирования и вставки;

- перетаскивание объектов (drag and drop);

- передачу информации на внешние веб-ресурсы;

- сохранение данных на внешние физические носители;

- вывод на печать;

- захват аудио и видеопотока с экрана;

- создание скриншотов;

- цифровые водяные знаки;

- съёмку фото и видео с использованием внешних устройств.

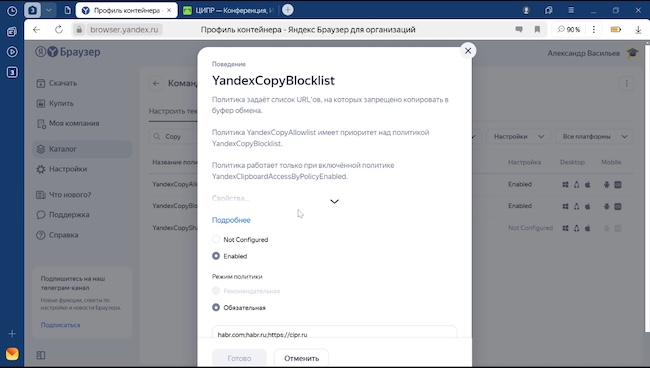

Функции активируются с помощью политик безопасности. Например, запрет на копирование и вставку регулируется политикой YandexCopyBlocklist.

Рисунок 5. Задание политики запрета на копирования и вставку

Рисунок 6. Копирование и вставка запрещены

Политика DefaultPrintingSettings разрешает или запрещает функцию «печать» на сайтах.

Рисунок 7. Задание политики на запрет печати на сайте в Яндекс Браузере для организаций

Рисунок 8. Печать запрещена

Вендор отмечает, что клиенты часто спрашивают про защиту от утечек с помощью цифровых водяных знаков. Цифровые водяные знаки — это QR-коды, размещаемые на страницах с важными данными. Они видны на скриншотах экрана и содержат сведения о просмотре страницы (например, с какого устройства её открывали и другое). По таким цифровым меткам впоследствии можно определить, кто именно сфотографировал или сделал скриншот отображаемой информации.

Рисунок 9. Размещение цифровых водяных знаков на сайте

QR-коды можно добавлять как на внутренние, так и на внешние ресурсы, где организация хранит информацию. Политика YandexWatermark позволяет настроить список сайтов, где будут показаны QR-коды, Yandex Watermark Settings — задать размер, количество и прозрачность водяных знаков. Это реализуется для того, чтобы администраторы могли гибко управлять параметрами отображения в зависимости от используемых сотрудниками устройств: у одних ноутбуки с диагональю 13 дюймов, у других — 15, а кто-то работает в офисе за крупными экранами.

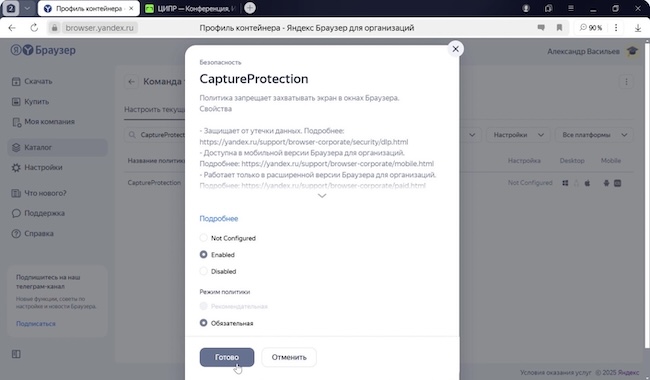

Среди востребованных механизмов защиты — защита от захвата видео-потока. Она настраивается при помощи политики CaptureProtection, которая запрещает захватывать экран в окнах Яндекс Браузера для организаций. Её достаточно просто активировать — нажать на «Enabled» и выбрать режим «Обязательная». Корпоративный браузер продолжит работать, но будет недоступным для захвата.

Рисунок 10. Активация CaptureProtection

С другими политиками по защите от утечек данных можно ознакомиться по ссылке.

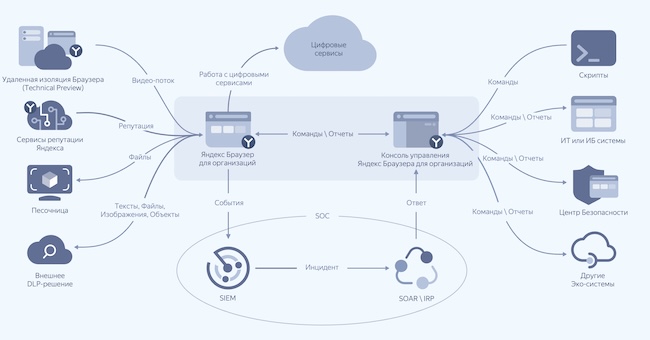

Интеграция с SIEM- и DLP-системами

Как мы писали выше, политика YandexDevicePosture активирует сбор информации об устройстве на уровне корпоративного Браузера. Если параллельно включена политика YandexSecurityEventConnectorUrl и разрешено событие безопасности через DevicePostureReport, собранная информация может передаваться во внешние системы, такие как SIEM или внутренние ИТ-платформы для последующего анализа.

Корпоративный Браузер выступает поставщиком данных о действиях пользователя для внешних SIEM-систем. Политика YandexSecurityEventConnectorUrl задаёт URL-адрес, на который экспортируются события безопасности, зафиксированные на уровне Яндекс Браузера для организаций. Если URL не задан, политика не активна.

Корпоративный Браузер поддерживает отправку уведомлений о следующих событиях:

- срабатывание встроенных механизмов защиты (обнаружение загрузки вредоносных программ, попытка запуска в браузерном расширении вредоносного кода, переход на фишинговые ресурсы, переходы на другие недоверенные ресурсы, проблемы с SSL сертификатом на сайте);

- срабатывание защиты от утечек данных;

- попытки подключения с устройств, не соответствующих требованиям безопасности, и другие инциденты;

- события, связанные с парольными рисками (например, ввод доменного пароля на «левом» ресурсе), события контроля целостности и другие важные события, связанные с безопасностью;

- данные, помогающие определить заражение устройства вредоносными программами, для сотрудников СИБ или SOC.

При отсутствии соединения с SIEM события сохраняются в локальном хранилище. Размер локального хранилища регулируется политикой YandexSecurityEventStorageLimits.

Яндекс Браузер для организаций работает с контентом в расшифрованном виде на этапе отображения информации пользователю. Все данные, передаваемые через него, доступны в открытом виде до применения шифрования на уровне прикладного ПО. Попытки перехвата зашифрованного трафика на сетевом уровне, без участия корпоративного Браузера, не позволяют определить содержание отправляемых данных.

Интеграция с внешними DLP-системами позволяет перехватывать и анализировать контент на стороне Яндекс Браузера для организаций до его шифрования и передачи. Он может отправлять артефакты для проверки в DLP-систему и на основании полученного вердикта блокировать отправку данных.

Механизмы контроля охватывают буфер обмена, работу с файлами, контроль пользовательского ввода в веб-формах, печать и сохранение файлов. Дополнительно, в случае отсутствия специализированных DLP-агентов для мобильных операционных систем, корпоративный Браузер выполняет их функции, обеспечивая проверку и блокировку данных на мобильных устройствах в веб сценариях или сценариях, связанных с браузером.

Оптимизация достигается за счёт передачи на проверку только тех данных, которые действительно подлежат анализу, что снижает нагрузку на системы, повышает точность обнаружения и расширяет покрытие в случае с мобильными платформами или на ОС.

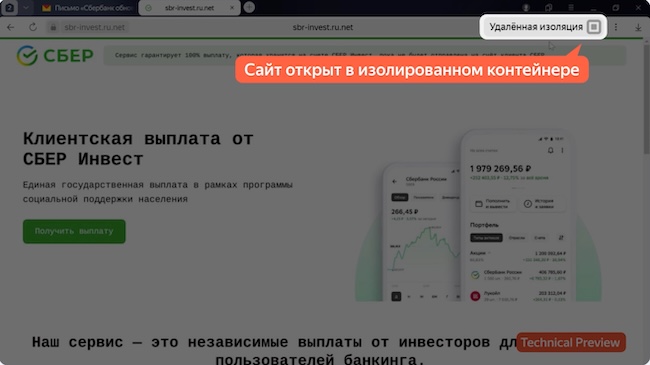

Другие технологии защиты

Технология Remote Browser Isolation (RBI) представляет собой особый режим работы корпоративного Браузера, при котором процесс выполнения веб-контента переносится на удалённый сервер в изолированный контейнер. На момент публикации обзора эта технология находится в статусе Technical Preview. Содержимое веб-страниц транслируется на компьютер сотрудника в формате видеопотока.

Рисунок 11. Схема архитектуры RBI

Такой подход позволяет изолировать устройства и внутреннюю сеть от потенциальных угроз безопасности, возникающих при посещении небезопасных сайтов. Технологию можно использовать в сценарии доступа к закрытому контуру извне, чтобы оградить защищаемый контур от недоверенных, неконтролируемых внешних устройств (например, личных устройств сотрудников) за счет «разрыва», достигаемого при помощи видеопотока.

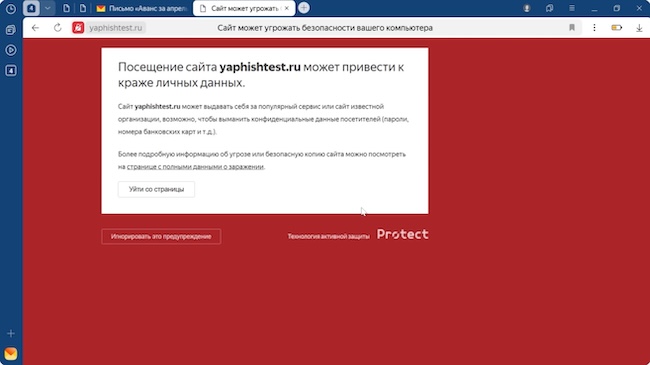

Рисунок 12. Предупреждение об опасности сайта в Яндекс Браузере для организаций

Рисунок 13. Страница, открытая в режиме удалённой изоляции

Технология востребована в случаях, когда требуется высокий уровень защиты, достигаемый за счёт отделения исполнения контента (в удалённом изолированном контейнере), от устройства сотрудника.

Использование RBI позволяет снизить нагрузку на инфраструктуру виртуальных рабочих столов (VDI) и оптимизировать расход вычислительных ресурсов, так как контейнеры с браузером менее требовательны с точки зрения потребления вычислительных ресурсов, чем полноценный VDI, поднятый на тяжелом гипервизоре совместно с полноценной ОС.

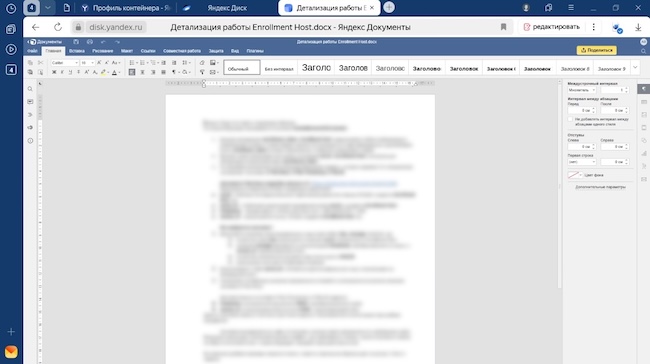

Защищённое хранилище предназначено для работы с корпоративными веб-ресурсами, с которых допускается скачивание файлов только в зашифрованном виде. На момент публикации обзора технология на стадии Technical Preview. Просматривать и редактировать такие файлы можно исключительно в Яндекс Браузере для организаций и только на устройствах, разрешённых корпоративными политиками. При любых иных действиях — попытке сохранить файл на съёмный носитель, загрузить в стороннее облако, переслать через электронную почту либо открыть на неавторизованном устройстве — файл остаётся зашифрованным.

Рисунок 14. Работа с зашифрованным документом в Яндекс Браузере для организаций

Рисунок 15. Зашифрованный документ вне корпоративного Браузера

Для безопасного обмена документами в читаемом виде достаточно загрузить их на любой веб-ресурс из заранее определённого списка защищаемых сайтов.

Рисунок 16. Схема защищённого обмена документами через веб-ресурсы

Функции на базе нейросетевых технологий «Яндекса»

В расширенной версии Яндекс Браузера для организаций реализован ряд функций на основе нейросетевых технологий.

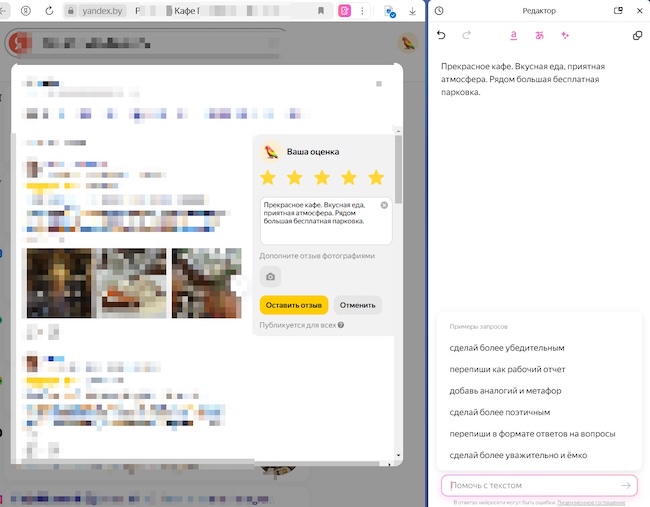

Помощь с текстом. Функция предназначена для автоматического исправления орфографических и грамматических ошибок, улучшения стилистики текста, его сокращения, а также перевода с иностранных языков. Поддерживается на веб-ресурсах с полями ввода текста, таких как социальные сети, почтовые сервисы и мессенджеры, при условии их использования в корпоративном Браузере, а не через отдельные клиентские приложения.

Рисунок 17. Перевод страницы в Яндекс Браузере для организаций

Рисунок 18. Вызов редактора в корпоративном Браузере

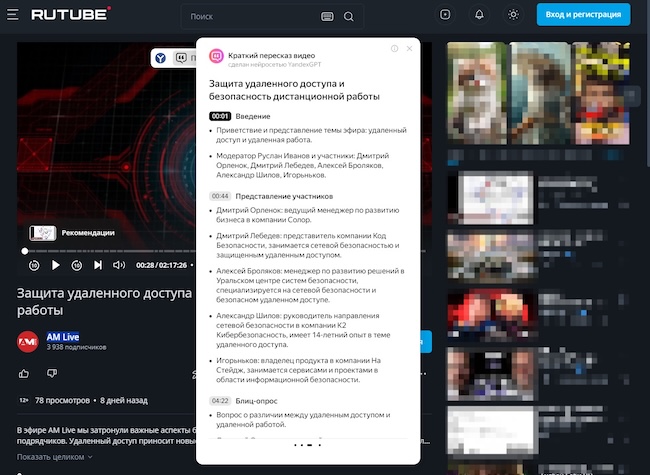

Пересказ видео. Функция позволяет получить текстовое изложение содержания видео, открытого в Яндекс Браузере для организаций. Пересказ доступен для видео на русском, английском, французском, немецком, испанском, итальянском, китайском, японском и корейском языках. Сформированный текст сопровождается тайм-кодами, обеспечивая возможность быстрого перехода к нужным фрагментам. Доступны два режима пересказа: краткий — с выделением основных смысловых блоков, и подробный — с изложением всех ключевых тезисов.

Рисунок 19. Краткий пересказ видео AM Live на RUTUBE

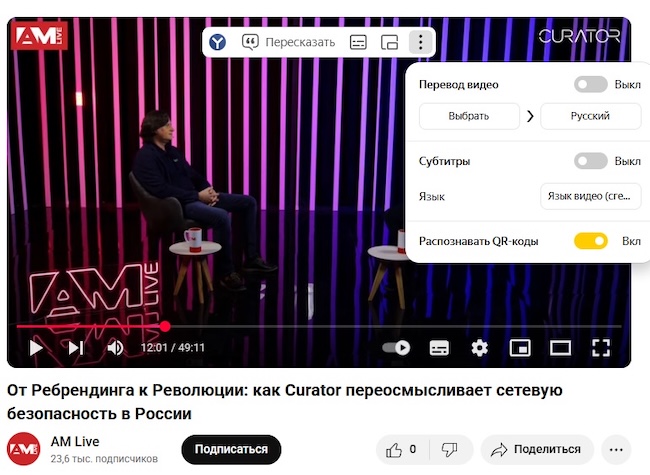

Распознавание QR-кодов на видео. Яндекс Браузер для организаций автоматически определяет QR-коды, отображаемые в видео, и предлагает перейти по содержащейся в них ссылке. Это позволяет сотрудникам получать доступ к связанным ресурсам без использования внешних устройств, что особенно удобно при просмотре вебинаров и трансляций. Для этого необходимо включить распознавание QR-кодов.

Рисунок 20. Включение распознавания QR-кодов в Яндекс Браузере для организаций

Работа всех перечисленных функций настраивается через политики безопасности.

Расширенная версия Яндекс Браузера для организаций в закрытом контуре

В закрытом контуре организации, изолированном от интернета, использование браузеров остаётся источником рисков. Рассмотрим некоторые из них.

Уязвимости из-за устаревшего программного обеспечения. В изолированных контурах браузеры могут оставаться уязвимыми, если обновления не применяются своевременно. Например, в корпоративных версиях, основанных на Chromium-Gost, нередко используются устаревшие сборки Chromium, что увеличивает риск эксплуатации известных уязвимостей. Ограниченный доступ к внешним репозиториям затрудняет процесс актуализации ПО. Для расширенной версии Яндекс Браузера для организаций предусмотрена возможность формирования обновлённой сборки с необходимыми политиками и настройками по запросу.

Несанкционированная установка программ и расширений. Попытки установки непроверенных расширений или стороннего ПО создают угрозу внедрения вредоносного кода. Корпоративный Браузер позволяет централизованно контролировать установку расширений и другие параметры работы, обеспечивая инвентаризацию и проверку устройств на предмет наличия несанкционированного ПО.

Рисунок 21. Блокировка вредоносного расширения в Яндекс Браузере для организаций

Утечки данных через съёмные носители и локальные сети. Даже при отсутствии подключения к интернету сохраняются риски несанкционированного копирования данных на внешние носители или их передачи через локальные сети. В частности, в системах электронного документооборота (ЭДО) критически важно контролировать возможность экспорта файлов. При отсутствии механизмов предотвращения утечек эти риски возрастают. В расширенной версии Яндекс Браузера для организаций есть модуль DLP, обеспечивающий контроль над подобными операциями.

Рисунок 22. Блокировка скачивания файла в корпоративном Браузере

Внутренние угрозы и человеческий фактор. Нарушения политик безопасности сотрудниками могут происходить как по неосторожности, так и умышленно. К распространённым случаям относятся использование слабых паролей для доступа к браузеру и внутренним системам, а также несоблюдение установленных инструкций при работе с корпоративными сервисами.

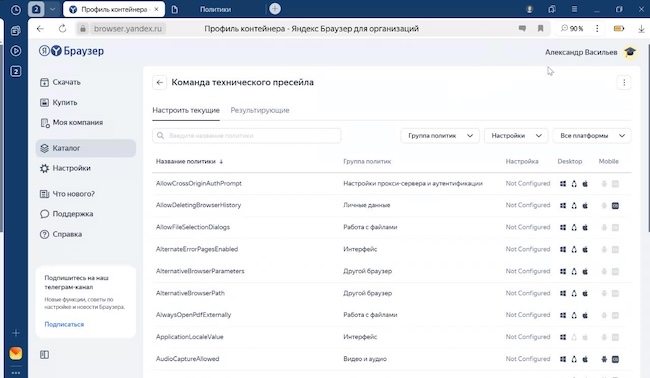

Консоль управления расширенной версии Яндекс Браузера для организаций

Для централизованного управления в организации предоставляется отдельный инструмент — Консоль управления. Это административный интерфейс, в котором объединены все функции контроля и конфигурации.

Рисунок 23. Консоль управления расширенной версии Яндекс Браузера для организаций

Консоль синхронизируется с корпоративной структурой по протоколу LDAP и позволяет осуществлять централизованное управление политиками браузеров независимо от платформы и выполнять другие действия:

- управлять лицензиями на уровне сотрудников и устройств;

- формировать индивидуальные сборки браузера под потребности подразделений или отдельных пользователей;

- отслеживать статус инсталляций и установленных расширений;

- проводить инвентаризацию браузеров;

- настраивать параметры индивидуально либо группами по отделам;

- интегрироваться с внутренними ИТ и ИБ-решениями при помощи API и другое.

На момент публикации обзора Консоль управления корпоративного Браузера не поддерживает управление доступом, установкой и удалением расширений. Однако данные возможности доступны через применение политик.

Рассмотрим возможности Консоли на примере формирования индивидуальных сборок корпоративного Браузера и управления лицензиями. Администратор может скачать как полную сборку из числа уже подготовленных, так и сформировать индивидуальную, используя конструктор. Последний способ позволяет собрать дистрибутив, адаптированный под конкретные аппаратные платформы или ОС с учётом их специфики, включая поддержку необходимых расширений.

Рисунок 24. Готовые варианты сборки корпоративного Браузера

Рисунок 25. Конструктор сборки в Яндекс Браузере для организаций

В конструкторе доступна настройка стартовой страницы — возможно как добавление, так и исключение нужных ресурсов. Можно выбрать фон — для ряда организаций это требование регламентов, влияющее на визуальную идентификацию. Также в сборку допускается включение заранее определённых расширений, что снижает объём ручной работы на стороне администратора.

Дополнительно реализована возможность включения в сборку заданных политик безопасности. Это востребованный сценарий, когда требуется сразу после установки получить настроенное решение, соответствующее требованиям организации. Политики применяются автоматически, что минимизирует риски ошибок при первичной настройке.

После завершения конфигурации пользователь инициирует сборку, и через несколько минут получает ссылку для скачивания готового дистрибутива по электронной почте. Процесс полностью автоматизирован, включая формирование уведомления о завершении сборки.

Рисунок 26. Процесс конфигурации сборки в Яндекс Браузере для организаций

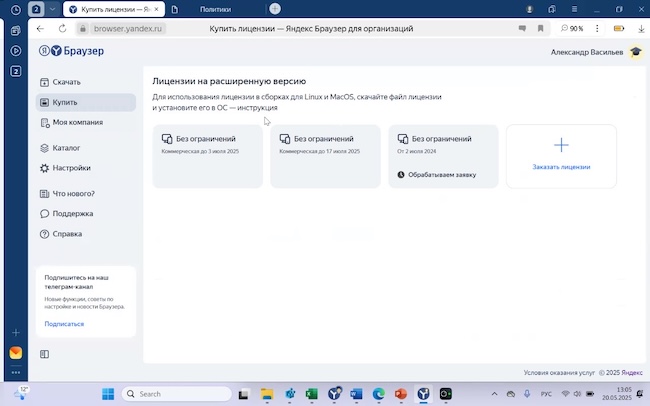

В разделах «Купить» и «Каталог» можно изменить тип ранее приобретённой лицензии. Это позволяет адаптировать лицензионную модель под изменяющиеся потребности организации. Лицензии отображаются с детализацией по количеству и дате активации. При наличии нескольких лицензий доступен выбор нужной для применения.

Рисунок 27. Выбор лицензии в Яндекс Браузере для организаций

В системе поддерживается одновременное наличие нескольких лицензий. Администратор может выбрать нужный вариант для применения, а также при необходимости расширить его объём. Например, если лицензия выдана на 10 000 пользователей, допускается временное увеличение лимита до 12 000, при условии, что это разрешено текущими условиями использования. Также в настройках предусмотрена возможность удаления лицензии, если она более не требуется или устарела.

Рисунок 28. Изменение лицензии в разделе «Каталог»

Консоль разворачивается в двух форматах: в облачной среде как сервис или в изолированном контуре для работы в защищённых сегментах.

Ранее доступная только в облаке, Консоль теперь поддерживает и формат on-premise, позволяющий установить и использовать консоль на собственных серверах организации. Развёртывание консоли управления on-premise обеспечивает:

- повышение устойчивости ИТ-инфраструктуры за счёт устранения зависимости от внешних облачных сервисов;

- соответствие внутренним требованиям по защите конфиденциальной информации, так как все административные операции и хранящиеся данные остаются внутри периметра организации.

Обновлённая консоль управления расширяет возможности использования расширенной версии Яндекс Браузера для организаций в изолированных и высокозащищённых средах.

Упрощённая интеграция в закрытом контуре

В актуальной версии реализован механизм автоматизированной регистрации. Для добавления нового устройства или сотрудника достаточно выполнить вход в операционную систему рабочего компьютера. После авторизации корпоративный Браузер автоматически передаёт в консоль информацию о пользователе, включая его учётные данные и данные об устройстве.

Консоль на основе данных из корпоративной организационной структуры, полученных через защищённый доступ к каталогам (LDAPS), определяет соответствие пользователя и устройства, а также автоматически привязывает новое устройство к существующему сотруднику либо создаёт запись о новом пользователе.

Конфигурация Яндекс Браузера для организаций формируется в соответствии с корпоративными политиками безопасности:

- автоматически активируются необходимые политики работы с внутренними ресурсами, включая доступ к специфическим сервисам;

- назначаются права доступа к контенту в зависимости от роли сотрудника.

Внедрение данного механизма существенно упрощает процессы адаптации новых сотрудников и подключения новых устройств действующими пользователями, снижая нагрузку на ИТ-отдел и минимизируя вероятность ошибок при регистрации, что также способствует повышению безопасности корпоративной инфраструктуры.

Ролевая модель

В Консоли управления реализовано назначение ролей для пользователей с доступом к системе, включая администраторов и сотрудников служб ИБ. Ролевая модель повышает безопасность управления браузерами, ограничивая права доступа в зависимости от задач. Поскольку компрометация рабочей станции администратора или несвоевременное отключение доступа у бывших сотрудников могут создать серьёзные риски для инфраструктуры, разграничение полномочий снижает вероятность инцидентов.

Основой ролевой модели является система разрешений:

- Каждое действие в консоли (просмотр или изменение настроек, редактирование политик, управление пользователями, лицензиями и оргструктурой) требует отдельного разрешения.

- Назначение разрешений осуществляется пользователем с полными административными правами (супер-администратором).

- Супер-администратор может делегировать права другим администраторам, наделяя их возможностью самостоятельно управлять разрешениями для своих подчинённых.

Посмотреть полномочия сотрудников можно в разделе «Настройки», выбрав «Администраторы». Все доступные роли отображаются в разделе «Настройки» при нажатии на «Роли».

Рисунок 29. Раздел «Создать роль»

Такой подход позволяет эффективно разграничивать полномочия, снижать риски несанкционированного доступа и повышать управляемость процессов безопасности в организации.

Доступ по SSO

Для упрощения процессов аутентификации и повышения безопасности в консоли управления реализована поддержка технологии единого входа (Single Sign-On, SSO). Использование SSO позволяет сотрудникам один раз пройти аутентификацию с использованием корпоративных учётных данных без необходимости повторного ввода логина и пароля при каждом обращении к системе.

Рисунок 30. Включение SSO в Яндекс Браузере для организаций

Механизм авторизации через SSO в корпоративном Браузере подразумевает следующее:

- В интерфейсе консоли заранее настраивается список пользователей, которым разрешён доступ.

- При успешной аутентификации через корпоративную систему SSO пользователю автоматически назначается соответствующий набор прав в соответствии с его ролью.

- Попытки входа пользователей, отсутствующих в списке допущенных лиц, блокируются.

Такой механизм упрощает онбординг новых сотрудников и минимизирует риск несанкционированного доступа к административному интерфейсу.

Упорядоченный доступ и упрощённое управление

Реализация упрощённой интеграции сотрудников и внедрение ролевой модели доступа в Консоли управления обеспечивают упорядоченное распределение прав и эффективную защиту от рисков информационной безопасности. Эти механизмы соответствуют принципам модели Zero Trust, при которой каждое действие пользователя и каждое подключение проверяются независимо от расположения устройства или статуса в сети.

Добавление данных функций в Консоль управления повысило её пригодность для эксплуатации в инфраструктурах крупных организаций с распределённой структурой и сегментами, изолированными от сети интернет.

Безопасность и управление корпоративным Браузером для мобильных устройств

Яндекс Браузер для организаций доступен на смартфонах и планшетах с Android и iOS. Его основные возможности:

- Централизованное управление парком браузеров при помощи консоли. Установка осуществляется либо пользователем самостоятельно, либо с помощью средств управления мобильными устройствами (MDM).

- Поддержка BYOD-сценариев. Встроенные механизмы разделения корпоративных и личных данных позволяют безопасно использовать личные устройства, минимизируя риски утечек данных при соблюдении корпоративных стандартов безопасности.

- Интеграция с MDM-системами.

- Групповые политики и кастомизация. Широкий набор групповых политик и гибкость в настройке позволяют быстро настроить доступ и функциональность корпоративного Браузера на мобильных устройствах, включая возможность кастомизировать стартовую страницу, панель закладок и отключение отдельных функций.

- Защита от утечек данных.

- Интеграция с DLP-системами.

- Цифровые водяные знаки.

- Контроль доступа и фильтрация контента.

- Все файлы, загружаемые с разрешённых корпоративных сайтов, шифруются и могут быть доступны только через корпоративный Браузер на авторизованных устройствах.

- Интерфейс браузера адаптирован для работы с планшетами.

- Проверка устройства на соответствие требованиям безопасности.

В текущей версии корпоративного Браузера для мобильных устройств нет функции активного мониторинга активности пользователей и передачи сведений в аналитические системы организации. Поддержка расширений доступна только для Android.

Текущая версия Яндекс Браузера для организаций может использоваться в формате управления мобильными приложениями (MAM).

Рисунок 31. Схема архитектуры корпоративного Браузера для МАМ

Верхнеуровневая архитектура расширенной версии Яндекс Браузера для организаций

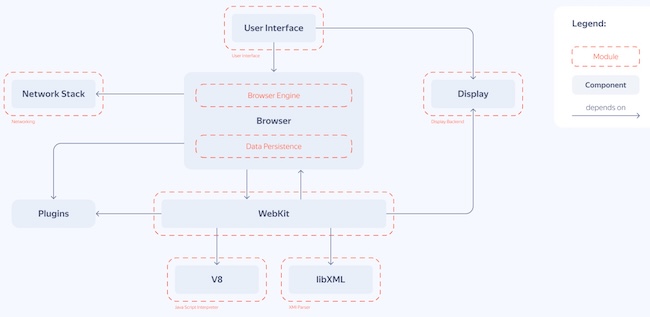

Архитектура корпоративного Браузера реализована с приоритетом обеспечения информационной безопасности и изоляции процессов. Основной принцип заключается в том, что каждая открытая веб-страница обрабатывается в отдельной изолированной среде (sandbox), что обеспечивает локальную изоляцию как от ОС, так и от других активных процессов. Такой подход минимизирует риски влияния одной страницы на другую и ограничивает возможности доступа к системным ресурсам.

Дополнительная функциональность Яндекс Браузера для организаций реализуется с помощью расширений, которые также запускаются в отдельных процессах. Это позволяет подключать модули, обеспечивающие, например, работу с электронной подписью, без нарушения модели изоляции. Между изолированными процессами организовано контролируемое взаимодействие, позволяющее открывать новые страницы и передавать данные в рамках разрешённых сценариев.

Рисунок 32. Архитектура расширенной версии Яндекс Браузера для организаций

Функции безопасности реализованы как на уровне межпроцессного взаимодействия, так и внутри отдельных компонентов корпоративного Браузера. Реализован собственный механизм регистрации событий, включая те, которые происходят в изолированных процессах и не фиксируются средствами защиты, работающими на уровне ОС. Это обеспечивает дополнительный уровень контроля и анализа потенциально опасных действий.

Система управления безопасностью поддерживает сотни параметров настройки, позволяющих гибко изменять поведение компонентов и реализовывать меры усиленной защиты (hardening) в соответствии с политиками организации.

Пользовательский интерфейс включает механизмы отображения уведомлений и сообщений о событиях, которые могут быть связаны с нарушениями политики безопасности или попытками несанкционированного доступа.

Яндекс Браузер для организаций содержит собственные средства работы с данными, включая встроенное хранилище, куки-файлы, кэш, историю посещений, а также пользовательские профили и настройки. Сетевые взаимодействия и операции с файлами выполняются через встроенный стек, контролируемый с точки зрения безопасности.

Рисунок 33. Экосистема безопасности Яндекс Браузера для организаций

Системные требования расширенной версии Яндекс Браузера для организаций

Корпоративный Браузер устанавливается на Windows, Linux, macOS.

Таблица 1. Системные требования (серверы и рабочие станции)

Windows | Linux | macOS | |

Версия ОС | Windows 11, Windows 10, Windows Server 2022, Windows Server 2019, Windows Server 2016 | 64-bit Ubuntu 18.04 (и выше), Debian 10 (и выше), openSUSE 15.2 (и выше) или Fedora Linux 32 (и выше), а также российские ОС Astra Linux, ALT Linux, РЕД ОС, ROSA Linux, AlterOS | macOS 11 (и выше) |

Процессор | Intel Pentium 4 и выше | Intel Pentium 4 и выше | Intel, Apple M1, M2, M3 (на архитектуре ARM) |

Оперативная память | Минимум 512 МБ | Минимум 512 МБ | Минимум 512 МБ |

Свободное место на диске | Минимум 600 МБ | Минимум 600 МБ | Минимум 600 МБ |

Стандартные библиотеки | – | glibc 2.18 (и выше), NSS 3.35 (и выше), nss-util 3.59 (и выше), ALSA 1.1.6 (и выше) | – |

Поддержка ОС Microsoft Windows 7, 8 и 8.1 прекращена с декабря 2024 года.

Интеграция с SIEM осуществляется посредством передачи данных в формате JSON по протоколу HTTP или HTTPS. События, формируемые корпоративным Браузером, направляются на заранее сконфигурированные приёмники, развёрнутые на стороне SIEM-системы. Они принимают данные, выполняют их разбор в соответствии с внутренней структурой (таксономией) и сохраняют для последующего анализа и корреляции.

Однако использование только HTTP/HTTPS может представлять собой ограничение для организаций, требующих более строгих стандартов безопасности, например, с использованием специализированных защищённых протоколов или дополнительного уровня шифрования для чувствительных данных. В таком случае, возможны некоторые сложности при интеграции в высокозащищённые инфраструктуры, что может потребовать дополнительных настроек или изменений в конфигурации.

Яндекс Браузер для организаций также доступен на смартфонах и планшетах с Android и iOS.

Таблица 2. Системные требования (смартфоны и планшеты)

Android | iOS | |

Версия | 8.0 и выше | 14.1 и выше |

Память | Не менее 100 МБ свободной внутренней памяти устройства | Не менее 354,5 МБ свободной внутренней памяти устройства |

Внешнюю память (например, SD-карту) учитывать нельзя — на некоторых смартфонах браузер можно перенести туда только после установки, но не в процессе.

Одновременное использование версии для организаций и обычной (для личного пользования) на десктопных платформах не поддерживается. На мобильных устройствах такой вариант возможен.

Применение расширенной версии Яндекс Браузера для организаций

Корпоративный Браузер ориентирован на использование в крупных организациях с повышенными требованиями к обеспечению информационной безопасности. Реализована возможность интеграции с корпоративной системой защиты информации и поддерживается функциональность, необходимая для таких условий эксплуатации. Рассмотрим использование Яндекс Браузера для организаций на примерах.

Использование корпоративного Браузера в концепции Zero Trust

В модели «нулевого доверия» каждый элемент ИТ-инфраструктуры рассматривается как потенциально недоверенный, включая конечные устройства и пользовательские сессии. Расширенная версия Яндекс Браузера для организаций в такой архитектуре становится критически важной точкой контроля, особенно при доступе к внутренним веб-приложениям, SaaS-сервисам или облачной инфраструктуре.

Корпоративный Браузер позволит решить задачи из области Zero Trust:

- Принудительное применение политик безопасности, включая контроль расширений, сетевых маршрутов и механик передачи данных.

- Использование защищённого хранилища и механизма шифрования загружаемых файлов, привязанных к конкретному устройству и пользователю.

- Возможность изоляции браузерной сессии, что снижает риск компрометации конечной точки.

- Интеграция с SIEM — события браузера становятся частью общей картины поведения пользователя.

- Гибкое разграничение доступа и минимизация привилегий при работе с различными зонами безопасности.

Такой подход позволяет встроить Яндекс Браузер для организаций в цепочку доверия, где каждое действие пользователя проходит проверку на соответствие политикам, а не предполагается безопасным по умолчанию.

Обеспечение безопасности в закрытых контурах без доступа к интернету

Мы выше говорили о том, что даже при полной сетевой изоляции конечные устройства продолжают оставаться уязвимыми. Браузер, как компонент доступа к внутренним веб-приложениям, может стать каналом утечки или точкой атаки — в том числе за счёт человеческого фактора или уязвимостей самого ПО.

Функциональность корпоративного Браузера в закрытом контуре:

- Работа в режиме полной автономии, при этом поддерживаются централизованные обновления и настройка через политики управления.

- DLP-механизмы предотвращения утечек — запреты на печать, копирование, выгрузку, сохранение на внешние носители и другие потенциальные каналы вывода информации.

- Контроль за установкой расширений и отслеживание попыток запуска стороннего ПО.

- Возможность формирования кастомных сборок с заданными настройками под конкретный сегмент инфраструктуры.

- Фиксация событий безопасности с последующей выгрузкой в изолированные системы мониторинга.

В этом случае расширенная версия Яндекс Браузера для организаций может выполнять роль строго контролируемого шлюза между пользователем и системой, снижая риски даже в условиях, когда отсутствует интернет и внешние векторы атаки.

Выводы

Расширенная версия Яндекс Браузера для организаций предоставляет безопасный и управляемый доступ к корпоративным ИТ-ресурсам, включая устройства, которые не находятся под прямым контролем компании. Защитные функции реализованы внутри продукта и неразрывно связаны с ним. Корпоративный Браузер работает исключительно в контексте веб-страниц и корпоративных онлайн-сервисов, без вмешательства в системный уровень.

Продукт готов к использованию сразу после установки и приспособлен к инфраструктуре как крупных, так и малых организаций. В расширенной версии предусмотрена персональная техподдержка.

Достоинства:

- Гибкая сборка с кастомизацией, автодоставкой и централизованным управлением.

- Консоль управления доступна в облаке и on-premise.

- Может быть настроен как единственное средство доступа к внутренним ресурсам.

- Функционирование в контексте веб-страниц и корпоративных онлайн-сервисов.

- Совместимость с отечественными Linux-системами и мобильными ОС (Android, iOS).

- Поддержка сертификатов Национального удостоверяющего центра, шифрования TLS по ГОСТу, «КриптоПро».

- Проверка соответствия устройств требованиям безопасности (Compliance Check).

- Встроенная поддержка RBI и DLP-функций, включая перехват контента до шифрования.

- Интеграция с SIEM и внешними DLP-системами.

- Поддержка SSO.

- Возможность использовать нейросетевые технологии «Яндекса».

Недостатки:

- Отсутствие возможности в Консоли управлять доступами, установкой и удалением расширений.

- Интеграция с SIEM осуществляется только посредством передачи данных в формате JSON по протоколу HTTP или HTTPS.

- Для мобильных устройств нет функции активного мониторинга активности пользователей и передачи сведений в аналитические системы организации.