Группу хакеров, стоящую за Conti, в Group-IB считают одной из самых результативных по сравнению с другими вымогателями. На сайте утечек шифровальщика, созданном для оказания двойного давления на жертв, эксперты суммарно насчитали более 850 имен. В новом отчете GIB также представлены результаты анализа Conti-кампании, в рамках которой злоумышленники за месяц проникли в сети более 40 организаций.

Специалисты по ИБ отслеживают операции Conti с февраля 2020 года. Сайт утечек, позволяющий получить информацию об успехе проводимых атак, появился в июле того же года и с тех пор исправно заполняется. Так, в этом году операторы зловреда, по данным GIB, уже опубликовали данные 156 компаний, отказавшихся платить выкуп.

Чаще всего вымогательским атакам подвергаются представители производственного сектора и сферы недвижимости (14 и 11,1% соответственно). Больше прочих страдают также логистические компании (8,2%), поставщики профессиональных услуг (7,1%) и торговые предприятия (5,5%).

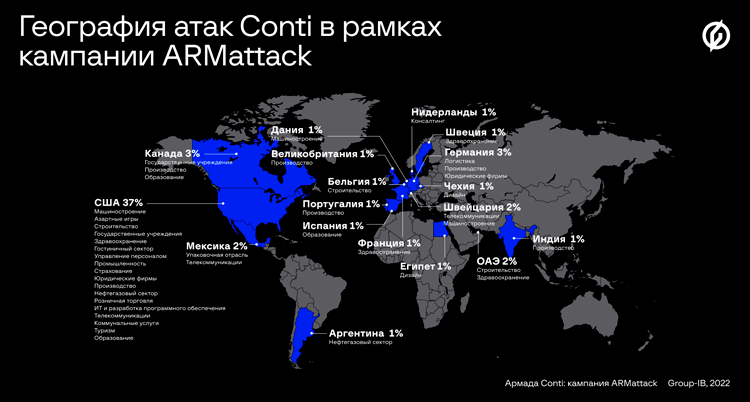

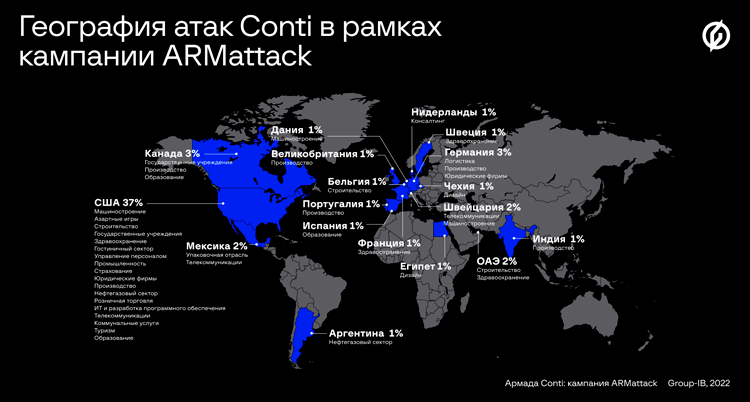

Киберкампания с участием Conti, получившая кодовое имя ARMattack (доступ к деталям требует регистрации), была выявлена в конце прошлого года. Она продолжалась немногим более месяца, с 17 ноября по 20 декабря, и принесла злоумышленникам успех более чем в 40 случаях. Самую короткую атаку вымогатели провели за три дня (с момента внедрения зловреда до завершения процесса шифрования).

Наибольшее количество атак пришлось на долю США (37%), пострадал также ряд европейских бизнес-структур.

Разбор ARMattack подтвердил наличие у ОПГ обширных партнерских связей — о них стало известно благодаря утечке, а до этого можно было только догадываться. Как оказалось, операторы Conti активно взаимодействовали с коллегами по цеху — владельцами Ryuk, Maze, Netwalker, Lockbit и Hive.

Преступники также пользовались готовым доступом к сетям, а иногда и сами предоставляли такие услуги. В ходе Conti-атак замечено использование уязвимостей CVE-2021-44228 и CVE-2021-45046 (известны как Log4Shell), а также еще одной проблемы Log4j — CVE-2021-45105. Более того, у амбициозной кибергруппы имеются свои специалисты по поиску уязвимостей нулевого дня.

«Повышенная активность Conti и слив данных позволили окончательно убедиться в том, что шифровальщики — уже не игра среднестатистических разработчиков вредоносного ПО, а индустрия, давшая работу сотням киберпреступников самого разного профиля во всем мире, — комментирует Иван Писарев, руководитель отдела динамического анализа вредоносного кода департамента Threat Intelligence Group-IB. — В этой индустрии Conti — заметный игрок, создавший фактически ИТ-компанию, цель которой — вымогательство крупных сумм у атакованных жертв. Что будет в дальнейшем с группой — продолжение работы, большой ребрендинг или ее дробление на маленькие подпроекты, на данный момент сказать сложно. Однако очевидно, что группа продолжит активность либо сама, либо с помощью своих дочерних проектов».