ИТ и телеком стал одной из наиболее атакуемых отраслей в России. Это не удивительно, поскольку жертвами становится не одна компания, а все ее клиенты. Особенно это касается интернет-провайдеров, у которых количество пользователей идет как минимум на многие сотни. Какие уроки можно извлечь из уже случившихся инцидентов?

- Введение

- Почему атакуют интернет-провайдеров?

- Основные техники атак на провайдеров: от проникновения до DDoS

- Выводы

Введение

После известных событий февраля 2022 года российские компании и госучреждения стали объектами непрерывных атак. Первоначально злоумышленники брали в основном числом, делая ставку на внезапность, атакуя тех, кто никогда с этим не сталкивался и не готовился.

Но со временем злоумышленники набирались опытом и знаниями, и со временем начали атаковать тех, кого раньше не удавалось. Плюс ко всему, цели для атак они стали выбирать более тщательно. Если раньше упор делался на сиюминутный пропагандистский эффект, то со временем ставка сместилась на то, чтобы делать удары как можно более чувствительными, а последствия их устранялись как можно дольше.

И к середине 2023 года организаторы атак подошли к тому, чтобы распространить свои акции в киберпространстве и на интернет-провайдеров. Тут мотивы очевидны: атакуя одну компанию, злоумышленники по факту совершают атаку на всех тех, кто пользуется услугами провайдера. Неважно, идет ли речь об обычных пользователях или бизнесе.

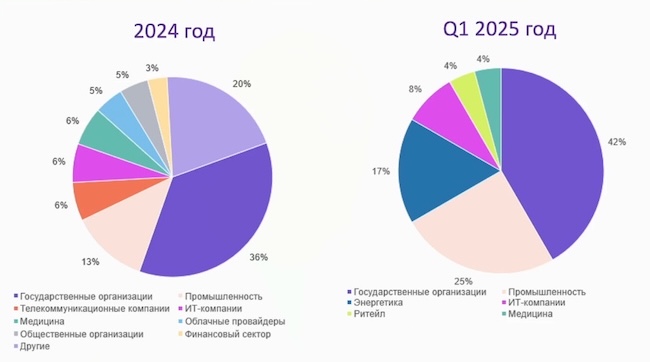

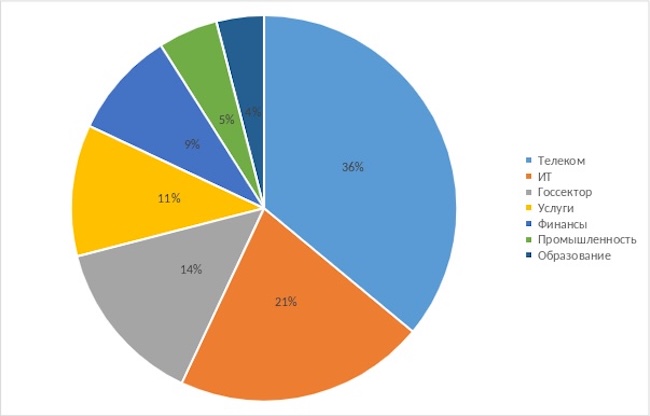

Как показала статистика, собранная Solar 4RAYS, ИТ-отрасль, куда входят и интернет-провайдеры, занимает 4 место среди остальных мишеней целевых атак с 8% по итогам 1 квартала 2025 года (рис. 1). Также виден заметный рост доли атак на отрасль по итогам первых трех месяцев текущего года.

Как отметил участник эфира AM Live «Целевые атаки: сколько стоит бездействие и как снизить риски» руководитель по развитию направления «Реагирование на инциденты» Solar 4RAYS Геннадий Сазонов, именно через ИТ-компании очень часто атакуют их клиентов. К атакам на интернет-провайдеров это также применимо, учитывая важность доступа в интернет как для бизнеса, так и для обычных пользователей.

Рисунок 1. Распределение целевых атак по отраслям на основе статистики Solar 4RAYS

Между тем, сама возможность таких атак связана с множеством факторов, на первый взгляд, неочевидных. Они связаны как с особенностями каждой конкретной компании, будь то её внутренняя кухня или ситуация на рынке в городе, районе или даже отдельном жилом комплексе, и от этого зависит то, какого именно провайдера будут атаковать в первую очередь и какой инструментарий будет при этом применяться.

Почему атакуют интернет-провайдеров?

Данный вопрос стоит разделить на две части. Одна касается того, зачем это злоумышленникам, с одной стороны, и ответ на него уже дан выше: фактически атака на провайдера распространяется на всех его пользователей. Вторая — как атака становится возможной.

Интернет-провайдеры всегда были под пристальным вниманием киберкриминала. Но по мере того, как доступ в интернет дешевел, количество массовых атак снижалось. Плюс ко всему, самоуспокоенность вызывал тот факт, что инфраструктура интернет-провайдеров работала под управлением не общераспространенных серверных операционных систем вроде Windows или массовых серверных версий Linux, а совсем других ОС, как правило, семейства xBSD. В том числе по причине малой распространенности они не вызывали интерес вирусописателей и потенциальных авторов эксплойтов для различных уязвимостей. Это вызывало самоуспокоенность технического персонала и вопросам безопасности уделялось внимание, что называется, по остаточному принципу.

Как рассказывал владелец компании «Интернет решения» Игорь Ильинчик, занимавший высокие посты в телеком-компаниях, комментируя один из инцидентов, в целом безопасности во многих даже довольно крупных компаниях уделяли недостаточно внимания. Это было вызвано иллюзией защищенности не только из-за «иммунитета» используемого ПО по отношению к разного рода зловредам и большей части типовых атак, но и тем, что значительная часть оборудования изолирована от публичного интернета.

Однако к 2023 году ситуация кардинально изменилась. Злоумышленники начали использовать легитимные инструменты (причем кросс-платформенные) — такие кибератаки включали, например, шифрование инфраструктуры. Плюс ко всему, ситуация с программными зловредами и различными эксплойтами для альтернативных платформ серьезно изменилась в худшую сторону.

Также многие провайдеры, особенно небольшие, пренебрегали защитой от DDoS-атак. Как показало исследование «Лаборатории Касперского», в 2018 году треть российских компаний игнорировали подобную угрозу. И такая ситуация где-то сохраняется до сих пор. Как отметил директор департамента расследований компании T.Hunter Игорь Бедеров, комментируя инициативы Минюста по криминализации DDoS-атак, одним из основных препятствий для реализации данной меры является то, что значительная часть компаний, в том числе и интернет-провайдеров, не имеет таких инструментов для фиксации сетевого трафика, анализа работы бот-сетей и выявления источников атак.

Особенно это касается небольших компаний, которые чаще всего и атакуют. Как отметил директор по продуктам Servicepipe Михаил Хлебунов, до 90% малых и средних провайдеров не имеют вообще никаких средств фильтрации трафика.

Плюс ко всему, злоумышленники активно используют социоинженерные технологии для атак. Даже массовые техники показывают очень высокую эффективность, особенно при использовании генеративного искусственного интеллекта. Результативность таких инструментов оказывается на уровне, близком к целевым атакам, которые довольно трудоемки и требуют довольно тщательной разведки ситуации не только внутри компании, но и вокруг нее. Тут, однако, телекоммуникационная отрасль ничем не отличается от других.

Основные техники атак на провайдеров: от проникновения до DDoS

Злоумышленники используют в основном две техники при атаках на интернет-провайдеров. Одна из них связана с проникновением в инфраструктуру компании и выведением ее из строя с помощью уничтожения данных и сброса настроек сетевого оборудования. Другая предполагает длительные DDoS-атаки.

Интересно отметить, что ситуация с атаками на провайдеров развивалась противоположно тем тенденциям, которые наблюдались при злонамеренном воздействии на другие отрасли. В 2022 году волна атак началась с массированных DDoS на все ресурсы, до которых удавалось дотянуться, и только затем злоумышленники, набравшись нужных знаний и навыков, начали пытаться проникать в ИТ-инфраструктуры и вмешиваться в их работу или выводить из строя. При атаках на провайдеров первые значимые акции были как раз связаны с уничтожением захваченной тем или иным способом инфраструктуры, а DDoS начались позже.

Атаки с уничтожением инфраструктуры: резонансные инциденты

Первым прецедентом успешной атаки на интернет-провайдера стала атака против красногорской компании «АйПильсин» в ночь на 2 мая 2023 года. В ходе инцидента была выведена из строя значительная часть серверной инфраструктуры компании. В результате значительная часть пользователей «АйПильсина» осталась без доступа к интернету. Не работали даже стационарные телефоны в офисе, и почти на неделю, а именно столько заняло устранение последствий инцидента, единственным способом коммуникации между провайдером и его клиентами стали бумажные объявления (рис. 2).

По неофициальным данным, в инфраструктуру «АйПильсина» был внедрен шифровальщик. Причем целью было уничтожение данных, а не получение выкупа. Ответственность за инцидент никто на себя не взял.

Выбор цели вряд ли был случаен. Красногорск хоть и относительно небольшой город, но он практически примыкает к Москве. Плюс ко всему, он является фактической столицей Московской области. Также в Красногорске находятся довольно значимые предприятия, и атака на крупнейшего провайдера в городе на них неизбежно сказалась бы.

Рисунок 2. Объявление компании «АйПильсин» с сообщением об атаке

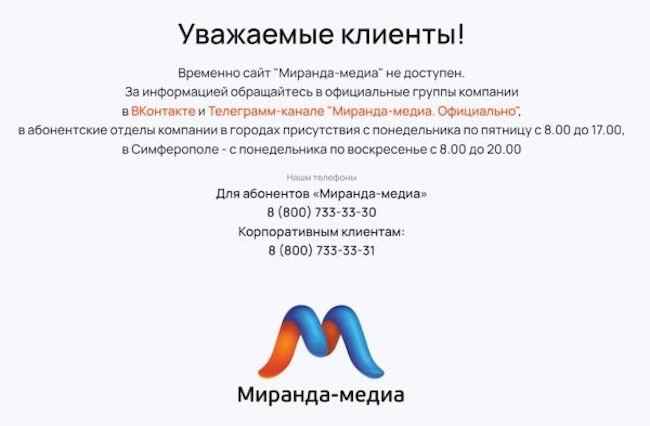

Следующим в списке стал оператор «Миранда-медиа», работающий в Крыму и на новых территориях. Он был атакован 26 мая 2023 года с украинской территории. Особенно серьезными последствия атаки были в Запорожской области, где данный провайдер был единственным поставщиком не только доступа в интернет, но и телефонии и телевидения.

«Злоумышленники проникли внутрь сети, полностью перехватили управление и сбросили настройки на всем оборудовании, включая коммутаторы в домах», — так неофициально прокомментировал ход атаки генеральный директор одного из крымских провайдеров отраслевым СМИ.

Сервисы для заказчиков были восстановлены за 15 часов. Однако на то, чтобы вернуть работоспособность сайта (рис. 3) и биллинговой системы потребовалось больше месяца. Все это время услуги предоставлялись бесплатно, и оплатить их было затруднительно.

Рисунок 3. Сообщение о недоступности сайта «Миранда-медиа»

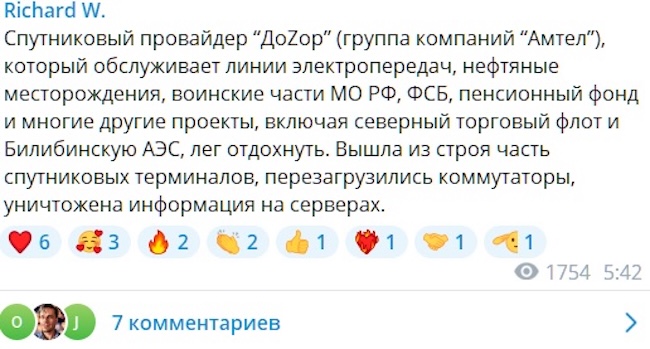

Третьим громким инцидентом 2023 года стала атака на спутникового оператора «Дозор Телепорт» в ночь на 29 июня (см. рассказ Игоря Ильинчика выше). В целом атакующие действовали по тому же алгоритму, что и в случае с «Миранда-медиа». В качестве точки входа они использовали облачную инфраструктуру сторонней компании, которой пользовалась вся группа «Амтел», частью которой является «Дозор Телепорт».

Отличительной чертой данного инцидента было то, что злоумышленники представились некоей группировкой, якобы связанной с небезызвестной «ЧВК Вагнер». Они провели дефейс сайта и разместили информацию об атаке на многих ресурсах (рис. 4). Также злоумышленники в специально открытом телеграм-канале Richard W разместили большое количество данных, которые они украли у компании.

Однако, по мнению специалистов в данной сфере, действия от имени «ЧВК Вагнер» были явной попыткой провести «операцию под чужим флагом», воспользовавшись ситуацией вокруг событий 23–24 июня 2023 года. Именно так, например, прокомментировал это в соцсети X эксперт Российского совета по международным делам, консультант аналитического ПИР-центра Олег Шакиров.

Работоспособность большинства сервисов «Дозор Телепорта» удалось восстановить к середине дня 30 июня.

Рисунок 4. Сообщение об атаке на «Дозор Телепорт»

Отмечались такие инциденты и в 2025 году, спустя почти два года после первой волны таких атак. По некоторым данным, атака на работающий в четырех сибирских регионах «Орион телеком», которая произошла в ночь на 12 июня, была вызвана не только DDoS, о чем компания сообщила официально, но и вторжением в инфраструктуру компании и уничтожением данных на серверах и сбросом настроек оборудования.

Ответственность за данный инцидент взяла на себя известная аналогичными акциями в отношении госучреждений, телеком- и производственных компаний группировка BO Team, также известная как Black Owl, Lifting Zmiy или Hoody Hyena. BO Team в доказательство разместила сообщение со скриншотами, которые свидетельствовали о получении административного доступа к серверам.

К 16 июня сервисы компании в полном объеме восстановить так и не удалось. По оценкам руководства «Орион телеком», которые оно дало местным СМИ, работоспособность планируется восстановить к 22 июня. Во всех регионах присутствия у компании идет массовый отток клиентов.

DDoS-атаки против провайдеров: частота, мощность и последствия

Уже в 1 квартале 2024 года МТС RED (сейчас RED Security) зафиксировала, что на сегмент ИТ и телекома приходилось 40% всего объема DDoS-атак. Эта ситуация сохранялась весь год.

«Информационные технологии сегодня являются одной из наиболее значимых в масштабах страны сфер, обеспечивающих бесперебойную работу цифровой инфраструктуры даже в самых отдаленных уголках. Поэтому внимание злоумышленников к ней закономерно растет», — прокомментировал тогда ситуацию технический руководитель направления защиты от DDoS-атак компании МТС RED Дмитрий Монахов.

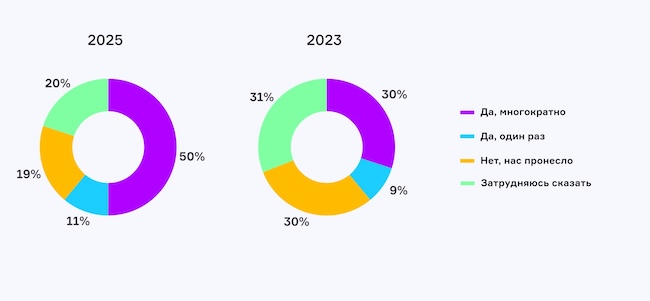

Как показал опрос зрителей мартовского эфира AM Live, посвященного борьбе с DDoS-атаками, в 2025 году частота такого рода инцидентов заметно выросла (рис. 5). Хотя бы раз с ними сталкивались почти две трети зрителей.

Рисунок 5. Результаты опроса о том, подвергалась ли компания DDoS-атакам

По данным группы компаний «Гарда», на сегмент телеком-компаний пришлось 36% всех DDoS-атак в России по итогам 2024 года (рис. 6). По данным Selectel, одной из основных тенденций 2024 года стали повторные атаки. К слову, в сегменте телекома повторных инцидентов было очень много.

Рисунок 6. Распределение количества DDoS-атак по отраслям в 2024 году

Тенденция к тому, что злоумышленники переключаются при атаках на провайдеров на DDoS-атаки, начала проявляться уже осенью 2023 года. «Пробой пера» стала массированная атака на уже упомянутую «Миранда-медиа» 27 октября 2023 года, которую провели проукраинские хактивисты. В полном объеме сервисы удалось восстановить только к 30 октября. Затем злоумышленники повторяли волны атак: об июньской сообщил советник главы Крыма Олег Крючков, повторение последовало в декабре и продолжалось до 11 января уже 2025 года.

В июле был атакован «Ростелеком». Мощность атаки, которая продолжалась 5 часов, в пике составила до 3 терабит в секунду. Однако, как сообщила компания, на непрерывности работы сервисов инцидент не сказался.

Не прекращались атаки на региональные компании. Скорее всего, это связано с тем, что их проще парализовать. Так, например, несколько недель подвергался DDoS-атакам провайдер «АльянсТелеком», который предоставляет услуги по доступу в интернет и интерактивному телевидению во Владивостоке и некоторых других городах Приморского края.

С 25 по 27 августа 2024 года из-за атак хактивистов была парализована работа более крупного оператора VladLink, также работающего в Приморье. Справиться с атакой компании удалось с помощью компании F6. У ряда пользователей проблемы с доступом имели место до 31 августа.

В октябре 2024 года был атакован провайдер «Омские кабельные сети». Доступ в интернет не удавалось восстановить в течение 3 суток. Но при этом сервисы телевидения атака не затронула.

В ноябре 2024 года злоумышленники атаковали компанию «Сибсети», которая работает в нескольких сибирских регионах (Кемеровская и Новосибирская области, Алтайский и Красноярский края). Восстановить сервисы удалось лишь через несколько дней. Атака повторилась 30 апреля; на ее устранение ушло три дня.

Новой тенденцией 2025 года стали атаки на «карманных» провайдеров застройщиков. Злоумышленники при этом использовали мощность, которая превосходила пропускную способность каналов связи, которые располагали такие компании.

«Из-за партнёрства провайдера с застройщиками под удар может попасть сразу несколько крупных жилых комплексов. Мы наблюдаем рост массовых DDoS-атак: хакеры всё чаще нацеливаются не на ключевые организации, а на любые уязвимые инфраструктуры», — отметил руководитель центра мониторинга и реагирования на кибератаки RED Security SOC Ильназ Гатауллин.

Тут «пробным шаром» стала атака, направленная на провайдера Lovit, оказывающий услуги жителям комплексов компании ПИК и бизнесам, расположенным на их территории. Во многих из них данный провайдер является фактически единственным поставщиком услуг интернета, и туда не допускались даже компании «большой тройки» и «Ростелеком». Плюс ко всему, одним из последствий атаки стали проблемы с работой систем «умного дома», в результате чего жители не могли попасть домой в течение нескольких часов. Мощность атаки составляла в пике более 200 Гбит/с при том, что пропускная способность канала Lovit не превышает 10 Гбит/с.

Ситуация повторилась в конце мая 2025 года при атаке на провайдера АСВТ. Он также аффилирован с одним из застройщиков и является абсолютным монополистом в нескольких жилых комплексах Москвы и Подмосковья.

Данные инциденты вызвали довольно широкий резонанс и инициировали серьезное разбирательство с участием как минимум двух федеральных ведомств, а также законодателей. Итогом стали инициативы, направленные на то, чтобы закон о недискриминационном доступе интернет-провайдеров начал работать и у жителей многоквартирных домов появилась возможность выбора.

Выводы

Атаки на интернет-провайдеров уже два года являются серьезным фактором даже для тех, кто ответственно подходит к киберзащите. Обычно такие атаки не приносят существенной финансовой выгоды организаторам, так что их осуществляют хактивистские и прогосударственные группировки.

Обычно атакуют относительно небольших операторов. Злоумышленники выбирают региональные компании или «карманных» операторов застройщиков. В обоих случаях их клиентам сложно найти альтернативу. Плюс ко всему, их легче вывести из строя, поскольку даже при ответственном подходе к защите злоумышленникам легко перегрузить емкость канала, которым они располагают. Однако есть примеры атак и крупных операторов.

Основным методом атак с осени 2023 года являются DDoS. Другие методы, связанные с попытками уничтожения инфраструктуры, применяются намного реже.