Сложные киберугрозы, направленные против конкретных организаций, называют целевыми атаками. В отличие от массовых атак, они подстраиваются под специфику жертвы, применяют индивидуализированный фишинг и уязвимости «нулевого дня». Как построить эффективную защиту от этого — разберёмся с экспертами AM Live.

- Введение

- Что такое целевые кибератаки?

- Блиц: чему научили целевые атаки последних лет

- Стек технологий для отражения целевых атак

- Как проверить поставщиков средств защиты от целевых кибератак

- Как выстроить процесс поиска и реагирования на целевые атаки?

- Насколько эффективны киберучения против целевых атак?

- Прогнозы: как будут меняться целевые атаки?

- Выводы

Введение

Современный ландшафт киберугроз характеризуется ростом сложности и изощренности атак, среди которых особую опасность представляют целевые атаки. Как правило, они тщательно спланированы и направлены против конкретных жертв с целью кражи конфиденциальных данных, вымогательства или шпионажа.

Целевые атаки, такие как APT (Advanced Persistent Threat), используют многоэтапные схемы проникновения, сочетающие социальную инженерию, уязвимости «нулевого дня» и сложные вредоносные программы, часто созданные специально для одной-единственной операции. Жертвами часто становятся государственные учреждения, корпорации, финансовый сектор и критическая инфраструктура.

Понимание тактик злоумышленников и внедрение комплексной защиты позволяют минимизировать риски и обеспечить устойчивость информационных систем даже в условиях целенаправленного воздействия.

Рисунок 1. Эксперты в студии AM Live

Участники эфира, справа налево:

- Алексей Шульмин, вирусный эксперт, «Лаборатория Касперского».

- Павел Евтихов, руководитель отдела внедрения, SkyDNS.

- Виталий Моргунов, руководитель управления развития технологий по защите конечных точек, BI.ZONE.

- Геннадий Сазонов, руководитель по развитию направления «Реагирование на инциденты» Solar 4RAYS, ГК «Солар».

- Елена Шамшина, технический руководитель департамента киберразведки, F6.

- Станислав Грибанов, руководитель продукта «Гарда NDR», группа компаний «Гарда».

Ведущий и модератор эфира — Вадим Шелест, руководитель группы анализа защищенности, Wildberries.

Что такое целевые кибератаки?

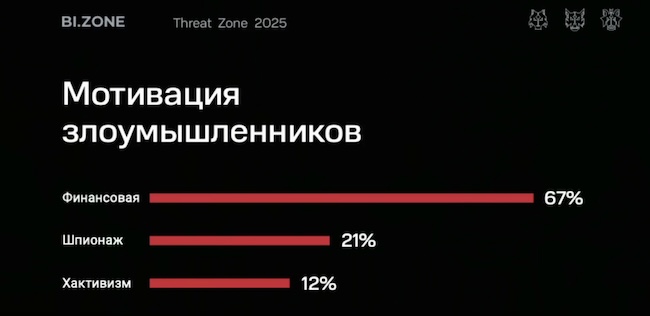

Елена Шамшина объяснила, что целевая кибератака — это атака, у которой изначально есть точно определённая мишень (компания, индустрия, страна). Как правило, мотивацией злоумышленников является финансовое обогащение, шпионаж или уничтожение инфраструктуры. В целевых атаках используется заранее подготовленная инфраструктура и вредоносные объекты, применяются необычные приёмы для достижения конкретной цели. В отличие от массовых атак, у целевых высока вероятность успешной реализации.

Виталий Моргунов добавил, что хактивизм — тоже достаточно популярная мотивация атакующих, особенно сейчас в связи с изменениями геополитической обстановки. Современная целевая атака — сложный процесс, в котором задействованы разные узкоспециализированные группы хакеров. Например, есть группы, которые занимаются только проникновением в инфраструктуру.

Геннадий Сазонов считает, что целевые атаки чаще всего направлены на шпионаж. Например, есть проправительственные группировки из азиатского региона, которые извлекают данные и передают спецслужбам, которые стоят за этой атакой. Вторая основная причина — финансовая мотивация, когда злоумышленники требуют выкуп. Уничтожением инфраструктур занимаются в последние годы хакерские группировки с территории Украины.

Рисунок 2. Мотивация злоумышленников при целевых атаках, исследование BI.ZONE

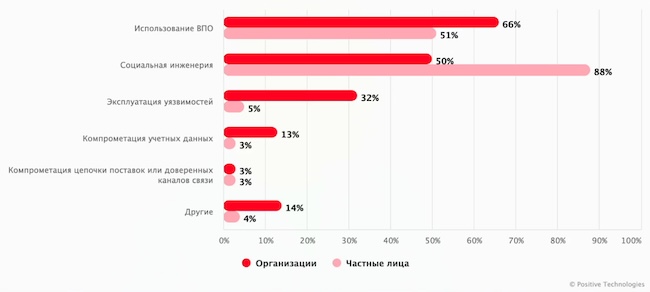

Геннадий Сазонов также рассказал про пути проникновения злоумышленников в инфраструктуру компании. По его опыту расследования инцидентов в большинстве случаев эксплуатируются уязвимости публично доступных приложений. На втором месте — валидные учётные данные. Далее идут фишинг, доверительные отношения.

Рисунок 3. Что помогает хакерам реализовывать атаки, статистика Positive Technologies

Кто находится под ударом целевых атак в 2025 году?

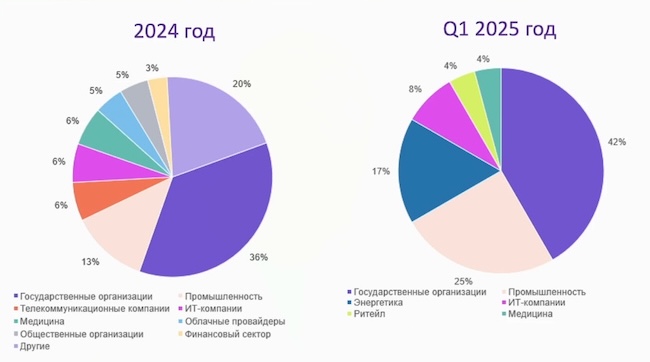

Алексей Шульмин уверен, что опасность есть для всех. В первую очередь, под угрозой государственные учреждения, далее идут центры экспертизы, финансовые организации, широко известные на рынке компании.

Геннадий Сазонов добавил, что часто происходят атаки на ИТ-подрядчиков и телеком. Атаки на высокоранговые цели, типа госсектора, осуществляются через одного или нескольких подрядчиков.

Статистика на основе расследований инцидентов Solar 4RAYS показывает, как распределялись кибератаки по видам деятельности. Самую большую долю занимает госсектор, далее промышленность, энергетика, ИТ-компании.

Рисунок 4. Распределение целевых атак по отраслям, статистика от Solar 4RAYS

Однако жертвой кибератаки может стать любая компания, под угрозой находятся все отрасли.

Сколько времени длится хорошо подготовленная целевая атака?

Павел Евтихов считает, что многое зависит от цели самой атаки. Если это вывод из строя инфраструктуры через DDoS, то атаку держат как можно дольше. Если взлом осуществляется для обогащения или похищения данных, то весь цикл проводится быстро, чтобы застать жертву врасплох. Активная фаза атаки может быть очень короткой и занимать всего час, а подготовка обычно длится долго, до года. Компания об этом чаще всего не догадывается, но есть некоторые признаки, которые могут указывать на готовящуюся атаку. Один из них — сканирование корпоративного домена компании (перебор поддоменов).

Павел Евтихов, руководитель отдела внедрения, SkyDNS

Станислав Грибанов рассказал про интересный кейс — взлом компании SK Telecom, крупного южнокорейского оператора. Атака длилась три года — всё это время злоумышленники находились в инфраструктуре, собирали огромное количество информации (персональные данные пользователей, IMEI телефонов, сим-карты). Только на третий год это начало раскрываться. Чем меньше подготовлена компания, тем дольше может длиться атака и принести большой урон.

Виталий Моргунов добавил, что злоумышленникам, действующим с целью шпионажа, выгодно как можно дольше сохранять присутствие в инфраструктуре, чтобы добыть больше информации. Были случаи, когда злоумышленники находились в инфраструктуре по пять лет. Если целью является шифрование, длительность варьируется от пары дней до года.

Алексей Шульмин также считает, что всё зависит от цели и типа злоумышленника. Бывали атаки, когда злоумышленник находился в инфраструктуре буквально несколько часов: заносился имплант, который жил в памяти и не закреплялся на диске, а хакеры забирали все нужные им данные, после чего бесследно исчезали.

Алексей Шульмин, вирусный эксперт, «Лаборатория Касперского»

Первый опрос показал, сталкивались ли зрители эфира с целевыми атаками: никогда не сталкивались — 19%, сталкивались, но атака была предотвращена, последствий не было — 17%, были временные перебои / нарушения в работе сервисов — 15%, была утечка данных — 10%, понесли финансовые потери — 4%. Большинство затруднились ответить — 35%.

Рисунок 5. Сталкивались ли вы с целевыми атаками и какие были последствия?

Блиц: чему научили целевые атаки последних лет

Станислав Грибанов:

«Половина успеха в предотвращении целевых атак — осведомлённость сотрудников о том, как реагировать. Кроме этого, нельзя противостоять целевым атакам, не обладая достаточно продвинутыми средствами защиты».

Елена Шамшина:

«Мы лучше стали атрибутировать атаки разных группировок, наработали базу данных с их паттернами, индикаторами. Клиенты научились заботиться не только о защите периметра но и обращать внимание на безопасность работы с подрядчиками».

Геннадий Сазонов:

«Уровень атакующих растёт, инструментарий становится сложнее. Важно продолжать исследовать угрозы, как можно больше делиться практическими советами и рекомендациями».

Виталий Моргунов:

«Компании стали больше внимания обращать на проблемы безопасности, инвестировать в это свои ресурсы, искать экспертизу на рынке. Заметна мобилизация вендоров в отношении продуктов и технологий».

Павел Евтихов:

«Атакующие учитывают специфику конкретной отрасли. Киберучения оказались практически бесполезны в отношении предотвращения целевых атак».

Алексей Шульмин:

«Security Awareness нужно развивать, хотя полностью это не спасёт. Нужно выстраивать эшелонированную защиту, чтобы взлом компании был дорогим и невыгодным для злоумышленников».

Стек технологий для отражения целевых атак

Станислав Грибанов рассказал, что в компании должен быть базовый набор средств защиты — антивирус или Endpoint Security, NGFW, песочница. Когда закрыт периметр, можно выбрать один из двух направлений развития — анализ сети (NDR, NTA) или расширенная защита конечных точек (EDR, технологии анализа поведения). Стандартом стало использование матрицы MITRE. Сравнительно доступное по стоимости и эффективное решение Distributed Deception Platform (DDP) — система создания ложных целей для введения в заблуждение злоумышленников.

Если все необходимые средства защиты уже есть, можно переходить на уровень XDR — это альтернатива SIEM-центричным системам защиты, которые основываются на анализе логов. Она работает поверх средств защиты, в нее входит оркестровка, анализ, автоматические расследования, блокирование атак на основании телеметрии средств защиты.

Станислав Грибанов, руководитель продукта «Гарда NDR», группа компаний «Гарда»

Виталий Моргунов считает, что нельзя составить один набор средств, который защитит от всего. Нужно выстраивать эшелонированную защиту, думать о компенсирующих мерах и потенциальных сценариях использования инструментов для компрометации инфраструктуры.

Елена Шамшина предупредила, что в отношении каждого решения важно, насколько правильно его интегрировали и есть ли люди, которые умеют с ним работать. Представительница F6 видела, например, много случаев, когда клиент покупал средства по защите трафика, но неправильно устанавливал их. В итоге он был уверен, что защищён, но по факту решение не работало и трафик никак не обрабатывался.

Во втором опросе зрители поделились мнением, какое решение будет наиболее полезным в борьбе с целевыми атаками в ближайшее время:

- XDR / EDR — 47%.

- Внедрение систем обнаружения и предотвращения атак (IDS / IPS) — 20%.

- Проведение регулярного обучения и повышение осведомленности сотрудников — 13%.

- Аудит и обновление программного обеспечения — 13%.

- Использование решений на базе искусственного интеллекта и машинного обучения — 7%.

Рисунок 6. Какое решение будет полезным в борьбе с целевыми атаками в ближайшее время?

Блиц: три продукта, которые нужно внедрить для защиты от APT в первую очередь

Эксперты назвали три продукта или технологии, которые обязательно должны работать в компании, чтобы была обеспечена защита от целевых атак.

- Станислав Грибанов: на базовом уровне — песочница, защита почты, NGFW, на расширенном уровне — EDR, NDR, защита виртуализации.

- Елена Шамшина: SIEM-система или сбор логов, Threat Intelligence, защита почты.

- Геннадий Сазонов: EDR / XDR, NTA, Secure Email Gateway.

- Виталий Моргунов: защита почты, Endpoint Protection, SIEM / SOAR.

- Павел Евтихов: работа с DNS-уровнем, межсетевой экран, Endpoint Protection.

- Алексей Шульмин: защита почты, XDR / NDR / SIEM / SOAR, коммерческий SOC.

Вадим Шелест подытожил, что важно выстраивать эшелонированную защиту в рамках одной экосистемы или нескольких, можно внедрять в инфраструктуру решения от разных вендоров. Подходить к эшелонированию нужно исходя из уровня зрелости, наличия экспертизы и возможности грамотно пользоваться выбранными решениями.

Вадим Шелест, руководитель группы анализа защищенности, Wildberries

Как проверить поставщиков средств защиты от целевых кибератак

Елена Шамшина привела пример громкого кейса, который произошёл в июле 2021 года с компанией Kaseya. Злоумышленники из группировки REvil нашли уязвимость «нулевого дня» на сервере Kaseya VSA и смогли доставить дроппер шифровальщика множеству клиентов компании под видом обновления.

Хакеры выдвинули требования выкупа в 70 млн долларов, от некоторых пользователей потребовали дополнительные суммы. Изначально Kaseya давала своим клиентам рекомендации сегментировать сети и закрывать сервер, чтобы он не выходил в интернет. Если бы они соблюдали рекомендации, не было бы такого ущерба. Это классическая атака через поставщика, но здесь ответственность лежит и на клиентах — они должны были соблюдать меры безопасности.

Ещё один пример крупного инцидента — с компанией CrowdStrike. Они выпустили обновление своего продукта и у клиентов по всему миру появился «синий экран смерти». Здесь не было внешнего нарушителя. Вина CrowdStrike в том, что они выстроили процесс разработки неоптимальным образом, позволив сбойному обновлению попасть к пользователям.

Как проверить поставщика? Можно использовать опросник с вопросами, проводит ли он внутренние или внешние пентесты, каким стандартам корпоративной безопасной разработки он следует. Но нет гарантии, что он ответит честно.

Елена Шамшина, технический руководитель департамента киберразведки, F6

Алексей Шульмин добавил, что нужно менять отношение людей к безопасности, чтобы такого не происходило. Нужно, например, чтобы все понимали, что патчи нужно ставить быстро, особенно если у них высокий уровень критической значимости.

Как выстроить процесс поиска и реагирования на целевые атаки?

Геннадий Сазонов рассказал про Threat Hunting. Это итеративный процесс — им нужно заниматься на постоянной основе, формировать гипотезы, например, на основе данных Threat Intelligence, отслеживания аномалий функционирования ИТ-инфраструктуры, с помощью новых политик безопасности. Threat Hunting требует высокого уровня компетенции, кроме этого специалист должен иметь актуальные данные, понимать, как в текущих реалиях проводятся атаки, какие артефакты нужно искать. Также он должен владеть определённым набором детектирующей логики.

В свою очередь, аудит (Compromise Assessment) — не итеративный процесс, а срез, который можно делать периодически. Он должен захватывать инфраструктуру целиком. Если его проводят сторонние команды, они могут использовать свои решения на основе тех данных о целевых атаках, которые им известны. Иногда важно проводить проверку не только автоматизированным способом, но и уделять особое внимание наиболее критически важным или чувствительным системам с применением методов классической форензики, так как многие целевые атаки направлены на секретное пребывание в инфраструктуре, обход средств защиты. Поэтому в некоторых случаях нужна ручная верификация.

Геннадий Сазонов, руководитель по развитию направления «Реагирование на инциденты» Solar 4RAYS, ГК «Солар»

Станислав Грибанов добавил, что в Threat Hunting важны инструменты. Пригодится, например, механизм обзора того, что происходило — запись или копия трафика в NDR, чтобы посмотреть воспроизведение действий и событий.

В третьем опросе зрители поделились, как они оценивают зрелость своих процессов защиты от целевых атак:

- 36% — средняя: реализованы основные процессы и технические средства, но бывают пробелы.

- 29% — очень высокая: защита интегрирована, внедрена проактивная аналитика, гарантировано быстрое реагирование.

- 14% — низкая: отдельные элементы защиты внедрены, но нет системы.

- Ещё 14% — очень низкая: процессов практически нет, реагирование по факту инцидентов.

- 7% — высокая: процессы формализованы, регулярно совершенствуются, проводятся тестирования.

Рисунок 7. Как вы оцениваете зрелость своих процессов защиты от целевых атак?

Насколько эффективны киберучения против целевых атак?

Станислав Грибанов считает, что они полезны и эффективны, стали особенно востребованными в последние три года ввиду изменения геополитической обстановки.

Павел Евтихов уверен, что киберучения дают результаты только при массированных атаках, а в отношении целевых они бесполезны. Елена Шамшина, напротив, считает, что киберучения полезны в том числе и для защиты от целевых атак: как минимум компания будет знать, что делать в определённых сценариях. Важно сделать корректные сценарии киберучений — лучше взять те векторы, которые наиболее часто встречаются в вашем ландшафте угроз и их эксплуатировать в процессе киберучений.

Геннадий Сазонов добавил, что это нужно как минимум для проработки процессов и для понимания со стороны людей. Даже «настольные» учения по отработке планов Incident Response полезны. Эмулируются ситуации, где люди в целом понимают, что в конкретной кризисной ситуации нужно делать, кто за что отвечает. Киберучения — это широкий формат.

Алексей Шульмин напомнил, что у компаний есть возможность даже бесплатно провести киберучения и кибериспытания, в ходе которых атакующие найдут проблемы, которые можно закрыть. Бывают случаи, когда находят не один, а много векторов проникновения — их нужно закрывать.

Виталий Моргунов посоветовал относиться к киберучениям, как к одному из эшелонов защиты. Это инструмент, который необходимо использовать для обеспечения безопасности инфраструктуры наряду с другими.

Виталий Моргунов, руководитель управления развития технологий по защите конечных точек, BI.ZONE

Прогнозы: как будут меняться целевые атаки?

Геннадий Сазонов считает, что практически все отрасли останутся под прицелом. Будут активны группировки из азиатского региона, которые традиционно широко занимаются шпионажем и активно ведут деятельность, а также проукраинские группировки — их множество с разной мотивацией.

Станислав Грибанов уверен, что количество атак увеличится, геополитическая ситуация перейдёт в большей степени в кибер-русло. Роль искусственного интеллекта будет расти, уже большинство вендоров пользуются машинным обучением.

Павел Евтихов добавил, что финансовая мотивация — основной драйвер кибератак, поэтому злоумышленники будут в большей степени выбирать цели по принципу максимальной выгоды при минимальных усилиях.

Виталий Моргунов упомянул об атаках, которые невозможно всеобъемлюще детектировать по сигнатурам. Необходимо прибегать к машинному обучению, что уже реализовано в современных продуктах.

Четвёртый опрос показал, что думают зрители о защите от целевых атак после эфира: поняли, что есть над чем работать — 55%, готовы тестировать и внедрять то, о чём говорили эксперты — 19%, убедились, что всё делают правильно — 13%, считают пока избыточным для себя — тоже 13%.

Рисунок 8. Что вы думаете о защите от целевых атак после эфира?

Выводы

Целевые кибератаки представляют серьёзную угрозу для организаций любого масштаба, требуя постоянного совершенствования подходов к информационной безопасности. Как показывает практика, эффективная защита строится на сочетании технологических решений, грамотного управления рисками и повышения осведомленности персонала. В условиях быстро меняющегося ландшафта угроз ключевым становится принцип непрерывного развития систем безопасности, их адаптации к новым методам атакующих.

Опыт успешного противодействия целевым атакам демонстрирует, что устойчивость к ним формируется не отдельными инструментами, а целостной системой защиты, интегрированной в бизнес-процессы компании. Важнейшую роль играет переход от реактивной модели безопасности к превентивной, основанной на прогнозировании угроз и раннем выявлении признаков компрометации.

Защита от целевых атак — это не разовое мероприятие, а непрерывный процесс, требующий выделения необходимых ресурсов и поддержки на уровне руководства организации. Только такой комплексный подход позволяет создать действительно эффективную систему противодействия современным киберугрозам и минимизировать потенциальный ущерб для бизнеса.

Телепроект AM Live еженедельно приглашает экспертов отрасли в студию, чтобы обсудить актуальные темы российского рынка ИБ и ИТ. Будьте в курсе трендов и важных событий. Для этого подпишитесь на наш YouTube-канал. До новых встреч!