Метод Threat Hunting заключается в эвристическом поиске признаков вредоносной активности; его цель — выявить и пресечь те угрозы, которые уже проникли внутрь периметра организации. В обзоре рассматриваются принципы такого подхода, коммерческие решения Cisco, Infocyte, Mantix4, Alert Logic, Nuix, а также продукты с открытым исходным кодом (open source).

- Введение

- Что такое Threat Hunting

- Мировой рынок Threat Hunting

- Российский рынок Threat Hunting

- Краткий обзор инструментов для проактивного поиска и обнаружения угроз

- 5.1. Коммерческие платформы Threat Hunting

- 5.1.1. Infocyte HUNT

- 5.1.2. M4 Cyber Threat Hunting Platform

- 5.1.3. Cisco Threat Response

- 5.1.4. Alert Logic Enterprise

- 5.1.5. Nuix

- 5.2. Бесплатные инструменты Threat Hunting с открытым исходным кодом

- 5.2.1. ELK Stack

- 5.2.2. The Hunting ELK

- 5.2.3. Zeek (Bro)

- 5.2.4. RedHunt-OS

- 5.3. Threat Hunting как сервис

- Выводы

Введение

Сегодня ни у кого не возникает сомнений в том, что киберугрозы актуальны. Достаточно ли набора классических средств защиты информации — межсетевого экрана, антивирусного программного обеспечения, системы обнаружения вторжений — для борьбы с ними? Ответ на этот вопрос неоднозначен и, как правило, зависит от степени зрелости системы защиты, а также от списка угроз, особо опасных для конкретной организации. Тем не менее, когда вышеупомянутого или более продвинутого набора средств оказывается недостаточно, или если риски упустить угрозу становятся слишком высокими (так что нельзя просто положиться на уведомления средств защиты информации), противодействие угрозам переходит в стадию применения активных и проактивных методов и приемов. Одним из способов такой защиты является Threat Hunting ― процесс эвристического поиска и обнаружения вредоносной активности.

Что такое Threat Hunting

Threat Hunting (в дословном переводе с английского языка — «охота на угрозы») ― это общее название процессов, сущность которых заключается в постоянном, циклическом поиске и устранении угроз, обошедших существующие решения безопасности. Главная цель — выявить признаки таргетированных и неизвестных атак на ранних этапах, до нанесения ущерба организации.

Появление термина Threat Hunting, с одной стороны, можно считать очередным маркетинговым ходом, который взяли на вооружение многие производители средств защиты информации: порой за красивыми словами вовсе не кроется какой-либо особый набор функций. С другой стороны, Threat Hunting представляется тяжелым трудом специалистов по кибербезопасности, который требует знания и понимания ИТ-инфраструктуры защищаемой организации, практического опыта и хорошей интуиции.

Концепция Threat Hunting основана на деятельности обороняющихся, и это позволяет относить ее к числу проактивных способов борьбы с угрозами. Напомним, что ретроактивные средства (межсетевые экраны, IDS, SIEM) используют сигнатуры для определения атаки или базируются на уже фактически собранном материале, так что система защиты всегда строится по принципу «ты мне воздействие ― я тебе реакцию», и специалист по кибербезопасности узнаёт об угрозе уже после того, как злоумышленник начнет ее эксплуатировать. В этом случае избавиться от проблемы, очевидно, сложнее.

Проактивный поиск угроз начинается с того, что киберохотник формулирует гипотезу ― предположение о том, что произошел некий факт компрометации. Затем эта гипотеза должна быть проверена, и тогда нарушение политики безопасности окажется подтверждено или опровергнуто. От мастерства формирования гипотезы во многом будет зависеть успешность и эффективность всего процесса Threat Hunting. В конце концов, предположения могут быть совершенно различными: «наш кулер взломали и крадут через него данные» — это совсем не то, что «злоумышленник продвигается по ИТ-инфраструктуре с использованием утилиты PsExec».

Как аналитик формулирует гипотезы? В первую очередь исходя из своих наблюдений. Могут быть отмечены некоторая странность в сетевом трафике, похожая на аномалию, или появление маркеров и процессов, не обоснованных штатным функционированием ИТ-инфраструктуры. В любом случае это — события, которые автоматика может воспринять как шум, и только опыт аналитика позволит обратить на них внимание. Также важной чертой гипотез является их проверяемость: предположения, которые невозможно проверить, не имеют смысла. О формулировании гипотез можно дополнительно прочитать здесь.

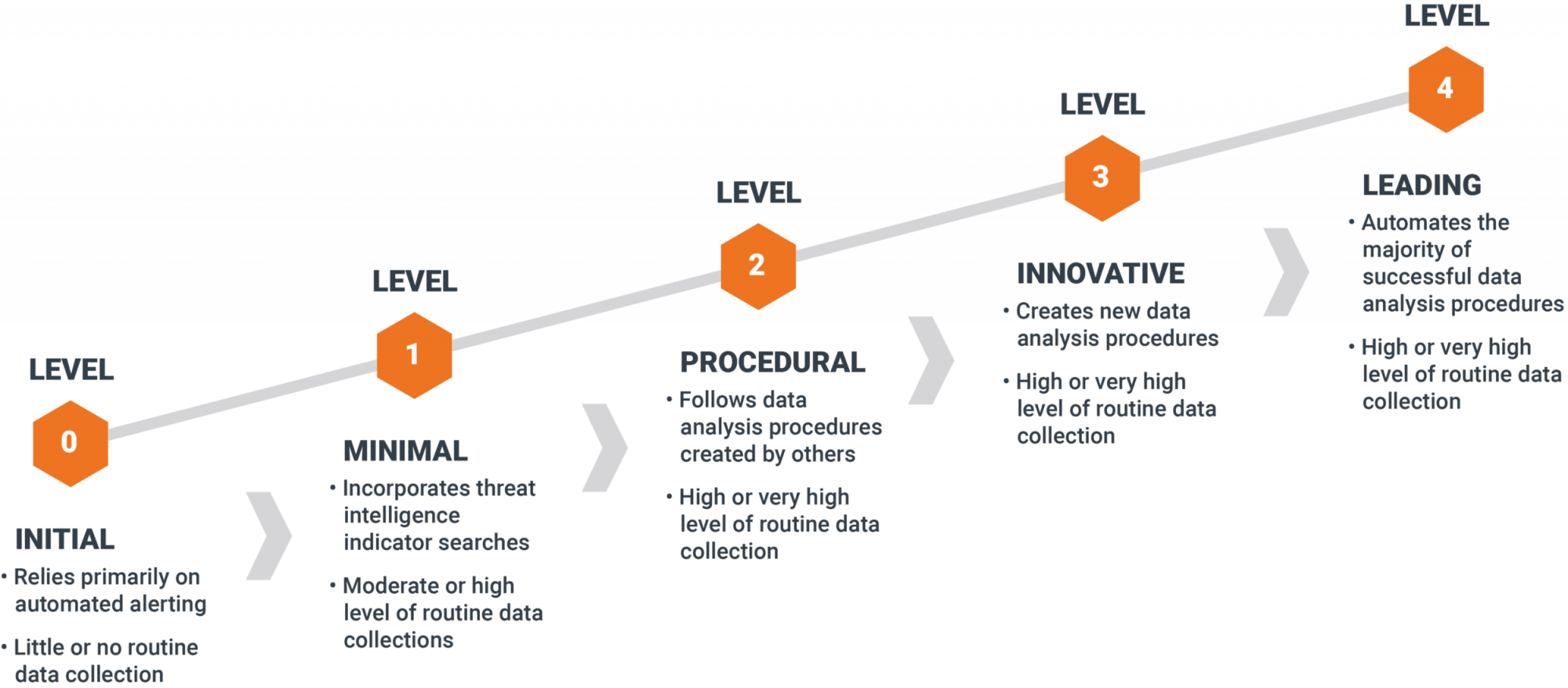

Итак, что же нужно для внедрения в организации метода Threat Hunting? Во-первых, собираемые данные. Чем больше данных собирается, тем больше появляется возможностей обнаружить угрозы. Во-вторых, инструменты, используемые для анализа данных. И, наконец, навыки аналитиков. Именно эти компоненты лежат в основе модели зрелости Threat Hunting (Hunting Maturity Model, HMM), выделяющей 5 уровней готовности организации осуществлять проактивный поиск угроз. Данная модель была предложена в 2015 году Дэвидом Бьянко (David Bianco), киберохотником и архитектором кибербезопасности компании Sqrrl (одной из самых первых организаций, начавших разработку коммерческих продуктов на основе Threat Hunting).

Рисунок 1. Модель зрелости HMM

На уровне зрелости HMM0 (начальный) защита организации полагается на автоматические срабатывания развернутых средств защиты информации, а деятельность специалиста по кибербезопасности сводится к разбору этих срабатываний. Также собирается лишь минимум необходимой информации от ИТ-инфраструктуры. На данном уровне компания не может эффективно вести проактивный поиск угроз.

Находящаяся на уровне HMM1 (минимальный) организация также полагается на срабатывания системы безопасности, но при этом ведется статистика и регулярно собираются различные данные от ИТ-источников, а также дополнительно используются данные киберразведки (Threat Intelligence). Сбор дополнительных сведений обеспечивает аналитикам возможность отследить возникновение угрозы и выявить характерные изменения в данных, поступающих от инфраструктуры. Также здесь, как правило, выполняется поиск в ретроспективе.

Уровень HMM2 (процедурный) характеризуется наличием стандартных сценариев для всякой проверки, инициируемой аналитиком. Один из примеров — обнаружение вредоносных программ после анализа списка автозагрузки на всех хостах сети. Организации данного уровня могут пользоваться готовыми процедурами, повторяя их с незначительными изменениями, однако пока еще неспособны создавать свои. При этом процедуры выполняются от случая к случаю, без каких-либо жестко заданных требований к периодичности. Впрочем, компании обычно подстраховываются и обеспечивают постоянный сбор данных от как можно большего количества источников в сети предприятия.

У организации, находящейся на уровне HMM3 (инновационный), имеется несколько штатных киберохотников, которые владеют различными технологиями анализа (от простой статистики до больших данных и машинного обучения), работают со сведениями из разных источников и умеют применять опыт и знания для определения вредоносной активности. Организация сама может создавать процедуры анализа и проверки гипотез, документировать их и вводить в эксплуатацию на регулярной основе.

На высшем уровне HMM4 (передовой) компания способна автоматизировать процесс охоты на угрозы. При этом процессы регулярно повторяются и модифицируются в зависимости от изменений в инфраструктуре. Основное направление усилий ― создание потока непрерывных проверок гипотез, что приводит к постоянному улучшению защиты организации в целом.

Главный вывод из описанной модели заключается в том, что проактивный поиск угроз — это не разовая процедура, а процесс. Чтобы преуспеть в нем, организациям нужно пытаться максимально увеличить сбор данных, эффективно анализировать их и соответствующим образом использовать навыки своих специалистов. При этом инструменты для проактивного поиска угроз должны позволять автоматизировать повторяющиеся действия персонала, а также привлекать внимание аналитиков к приоритетным направлениям поиска угроз с помощью машинного обучения.

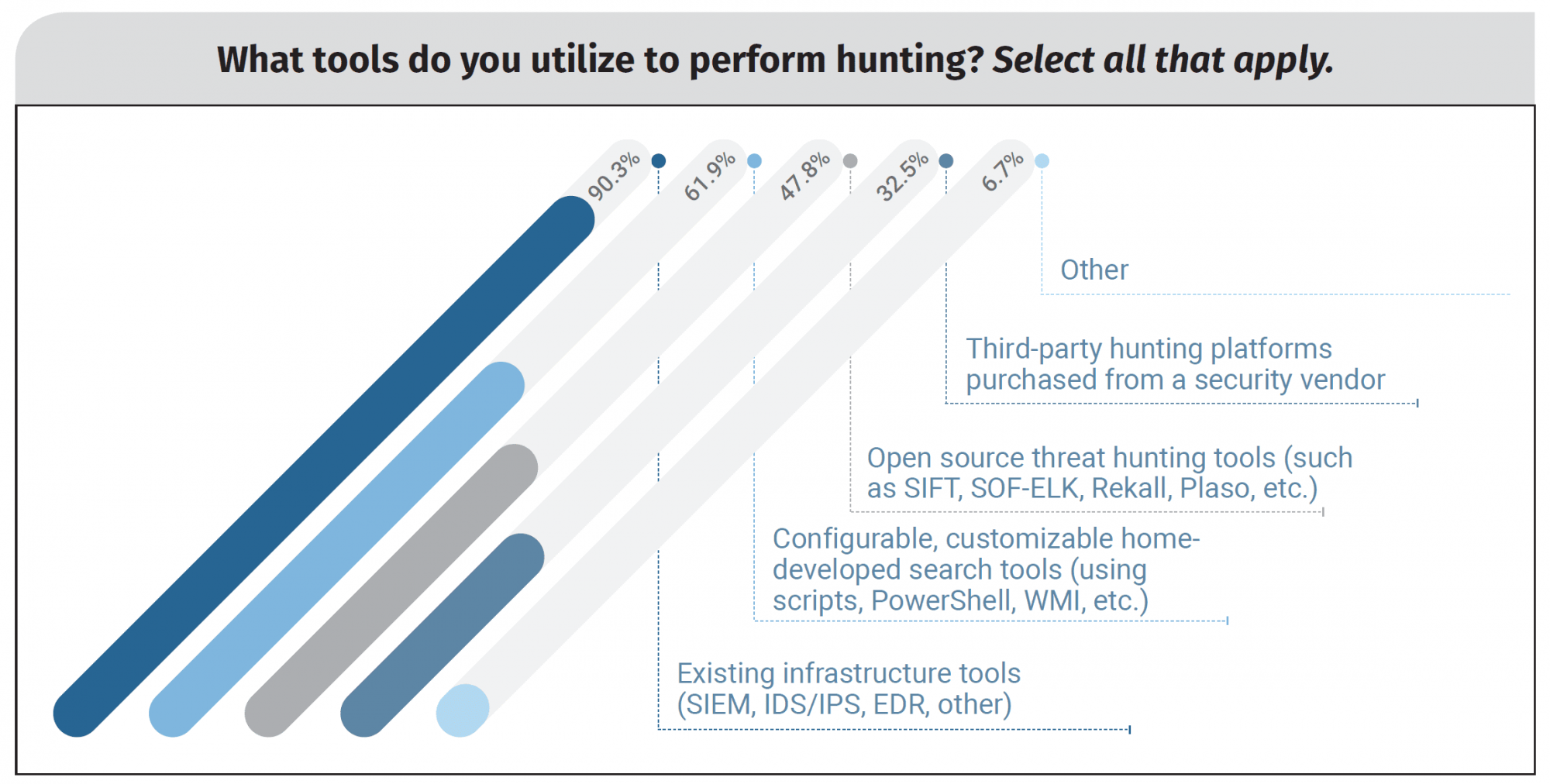

SANS приводит интересную статистику в отчете о результатах исследования Threat Hunting за 2018 год (SANS 2018 Threat Hunting Survey Results). Оказывается, большинство опрошенных организаций (90%) используют для проактивного поиска вредоносных агентов уже имеющиеся в инфраструктуре средства защиты информации — например, продукты для мониторинга событий безопасности, системы обнаружения / предотвращения вторжений, EDR-решения (защита конечных точек от сложных угроз) и прочие. Многие (62%) из организаций, участвовавших в опросе, разрабатывают собственные инструменты для поиска угроз с использованием скриптов PowerShell, Windows Management Instrumentation (WMI) и других возможностей. Также исследователи выяснили, что решения с открытым исходным кодом применяются чаще, чем коммерческие платформы для киберохоты (48% против 33%). Таким образом, на данный момент специализированные инструменты в целом и платные продукты в частности отнюдь не лидируют в своем сегменте.

Рисунок 2. Статистика инструментов, используемых для проактивного поиска угроз (из отчета SANS 2018 Threat Hunting Survey Results)

Мировой рынок Threat Hunting

Инструменты для проактивного поиска угроз весьма разнообразны, и специализированных коммерческих платформ среди них относительно мало; поэтому в отдельный сегмент рынка они пока не выделяются. В то же время количество предложений на рынке сократилось. Многие решения, появившиеся на волне популярности Threat Hunting в виде стартапов, были поглощены крупными производителями средств защиты информации, которые планируют интегрировать инструменты проактивного поиска угроз в свои продукты.

Так, разработка основанной в 2011 году компании Cyphort, Advanced Threat Protection Solution, была куплена в 2017 году известным американским производителем телекоммуникационного оборудования Juniper Networks с целью интегрирования в линейку продуктов Sky Advanced Threat Protection (ATP). При этом решение Cyphort обладало такими возможностями, как обнаружение сложных угроз и угроз нулевого дня, а также отличалось сочетанием применяемых технологий в виде поведенческого анализа, машинного обучения и долгосрочного анализа данных от средств защиты.

В 2018 году компания VMware приобрела основанную пятью годами ранее фирму E8 Security, чьим основным продуктом являлась Threat Hunting-платформа E8 Security Fusion. VMware намерена интегрировать купленную платформу в свое решение Workspace ONE, цифровую рабочую область, с целью предоставить пользователям возможность поиска угроз на основе поведенческого анализа и агрегирования данных.

Тогда же стартап Sqrrl, основанный в 2012 году и считавшийся лидером среди поставщиков платформ Threat Hunting, был приобретен гигантом Amazon Web Services. Первоначально платформа Sqrrl Enterprise разрабатывалась как инструмент анализа больших данных на основе проекта Apache Accumulo. В продукте были предусмотрены возможности поведенческого анализа, машинного обучения, оценки рисков и интеграции с SIEM-системами (например, IBM QRadar SIEM). Ключевой отличительной особенностью платформы являлась визуализация данных.

Аналогичным образом другая телекоммуникационная компания Verizon Communications выкупила в 2018 году автономную систему для Threat Hunting ― Niddel Magnet (корпорация Niddel была основана в 2014 году). Теперь решение функционирует в рамках системы Verizon Autonomous Threat Hunting. Основной акцент в ней сделан на поиске маркеров компрометации и приемов, свойственных хакерам, с возможностью машинного обучения.

Одним из перспективных направлений развития подхода Threat Hunting является его применение в оперативных центрах безопасности (Security Operation Center, SOC). По версии Gartner, одним из трендов 2019 года станет фокусировка SOC на возможностях обнаружения угроз и реагирования на них. К 2022 году 50% существующих SOC трансформируются в высокотехнологичные центры с возможностями киберразведки (Threat Intelligence) и киберохоты. Это лишний раз подчеркивает, что технологии SOC, Threat Intelligence и Threat Hunting имеют общую тенденцию к наращиванию масштабов и росту потребительского спроса. По некоторым оценкам, на текущий момент 14% персонала SOC тратят 22% времени на эвристическую работу с угрозами.

Согласно результатам исследования SANS Institute, инвестиции в область Threat Hunting постепенно растут. Так, более половины (55%) респондентов планируют увеличить финансовые вложения в специалистов по киберохоте, а 65% участников исследования намерены больше инвестировать в инструменты для проактивного поиска угроз.

Российский рынок Threat Hunting

На отечественном рынке крупные вендоры не остаются в стороне от тематики Threat Hunting. Так, «Лаборатория Касперского» предоставляет соответствующие возможности в рамках продукта Kaspersky Endpoint Detection and Response, а также предлагает сервис Kaspersky Threat Hunting, ориентированный на государственные организации, крупные компании финансового и промышленного секторов.

В продукте PT Network Attack Discovery (разработка Positive Technologies, предназначенная для глубокого анализа сетевого трафика) есть модуль Threat Hunting, позволяющий, например, проверять гипотезы об активности злоумышленников во внутренней сети компании.

В составе комплексного программно-аппаратного решения Threat Detection System от Group-IB поставляется модуль TDS Huntbox, предназначенный для автоматизации проактивного поиска угроз, а также для сопоставления действий киберпреступников с данными от других индикаторов.

Краткий обзор инструментов для проактивного поиска и обнаружения угроз

Как уже отмечалось ранее, в роли подобных инструментов могут выступать классические средства защиты: SIEM-системы (например, от IBM, LogRhythm, Splunk), EDR (скажем, от Carbon Black, CrowdStrike, Symantec, «Лаборатории Касперского», Cisco), сетевые решения (в частности, от Darktrace, Group-IB, Positive Technologies, Cisco), а также платформы Threat Intelligence (ThreatConnect, Anomali). Поскольку они выделяются в отдельные сегменты рынка, в данном обзоре мы их не рассматриваем.

Инструмент для Threat Hunting обычно представляет собой единое решение с возможностями автоматизации, которое позволяет аналитикам более эффективно и результативно проводить поиск угроз. Ключевые составляющие платформы Threat Hunting:

- Сбор данных. Сведения извлекаются из как можно большего количества источников:

- информация от конечных устройств (например, о запускаемых процессах или о хранимых файлах);

- данные уровня сети (о сетевых соединениях между узлами, о работе прокси- и DNS-серверов, межсетевых экранов, сетевых устройств и т.п.);

- факты срабатывания правил SIEM и IDS, данные Threat Intelligence, а также информация о критичных активах организации.

- Аналитика. Она может варьироваться от простой статистики и стандартных отклонений до поведенческого анализа (User and Entity Behavioral Analytics, UEBA) на основе машинного обучения.

- Исследование. Собранные данные изучаются как с помощью текстовых запросов, так и визуально, посредством графов и информационных панелей.

- Инструменты для автоматизации и совместной работы аналитиков.

Рассмотрим подробнее коммерческие и некоммерческие решения такого рода.

Коммерческие платформы Threat Hunting

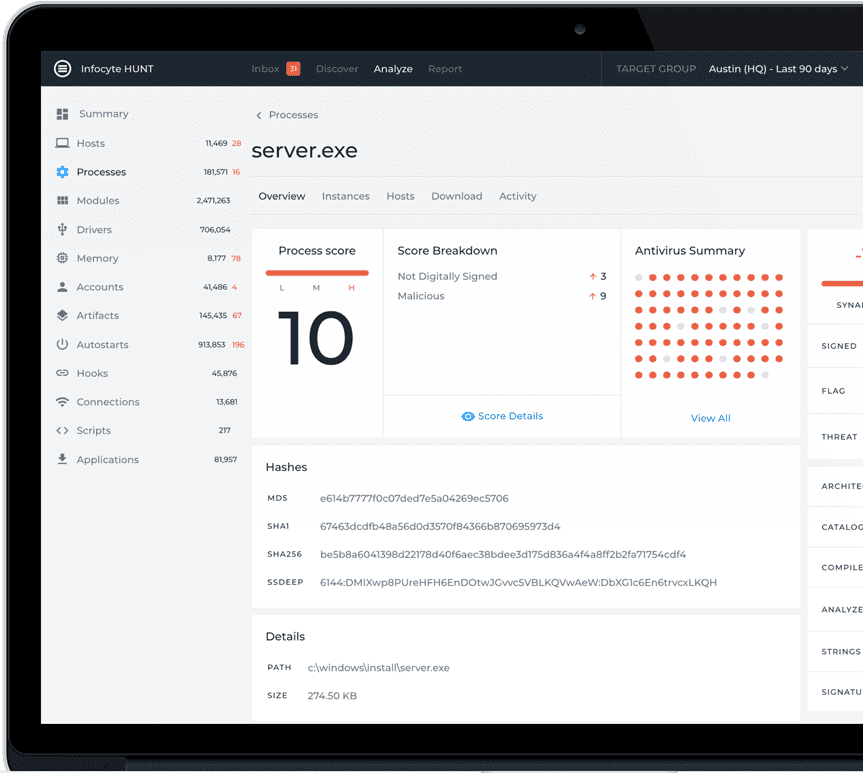

Infocyte HUNT

Компания Infocyte (США) представляет платформу HUNT, которая отличается высокой скоростью работы, а также возможностью интеграции вне зависимости от того, каков состав корпоративной системы киберзащиты. Так, при развертывании платформы в облаке скорость инспектирования составляет около 5000 узлов в час; заявлена скорость, в 10 раз превышающая показатели аналогичных систем, основанных на сборе журналов и протоколов.

Infocyte HUNT обладает следующими возможностями:

- Выявление артефактов, в том числе в ретроспективных данных, а также индикаторов компрометации, аномалий и подозрительной активности (например, подмен DLL, сторожевых таймеров и запланированных задач, попыток отключения антивируса или осуществления удаленного доступа).

- Анализ памяти процессов: так, можно вести операции киберрасследования (forensics) напрямую в оперативной памяти работающей машины, а также изучать активные процессы и сетевые соединения.

- Инвентаризация активов и приложений в инфраструктуре компании, посредством чего возможно обнаруживать несанкционированные устройства в сети, а также выявлять уязвимые системы и программное обеспечение.

- Проактивный поиск угроз снабжен искусственным интеллектом, позволяющим аналитикам работать с конечными точками фактически напрямую, без анализа журналов и протоколов.

- Возможность валидации срабатываний SIEM-системы через API, чтобы специалисты тратили меньше времени на анализ некритичных событий.

- Применение данных киберразведки.

Рисунок 3. Интерфейс платформы Infocyte HUNT

Infocyte HUNT сочетает безагентный (на основе сканера) и агентный подходы для непрерывного мониторинга и поиска угроз. Она поддерживает множество Windows- и Linux-платформ, а также может быть развернута не только в облаке, но и непосредственно в организации (хотя при этом основное программное ядро все равно будет работать из облачной среды). Подробнее с продуктом можно ознакомиться на сайте разработчика.

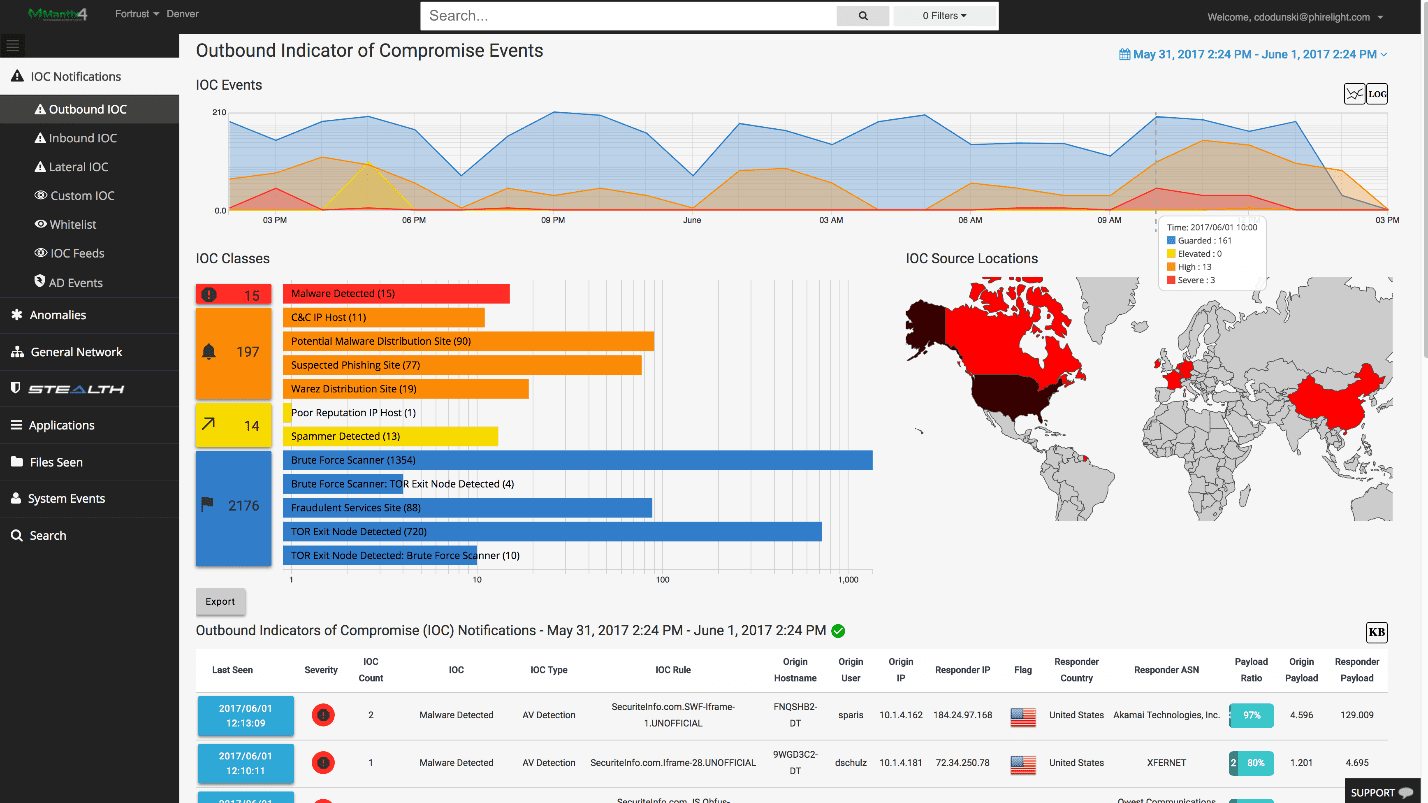

M4 Cyber Threat Hunting Platform

Еще одна компания из США Mantix4 предлагает продукт M4 Cyber Threat Hunting Platform. Платформа является безагентным решением и может быть приобретена как сервис (Threat Hunting-as-a-Service, THaaS) или в виде партнерской программы по управлению службами безопасности. Данное решение ориентировано как на организации, так и на SOC.

Продукт отличается быстрым развертыванием, сенсоры устанавливаются за считаные минуты, и затем в течение 24 часов активно собирается информация о входящем и исходящем трафике. Платформа предоставляет возможности сканирования сети, поведенческого анализа и сбора данных для расследований на конечных точках. Аналитик может проводить поиск угроз, анализировать текущее состояние сети и нейтрализовывать потенциальные проблемы.

Рисунок 4. Интерфейс платформы M4 Cyber Threat Hunting Platform

В случае использования M4 Cyber Threat Hunting как сервиса платформа размещается в облаке. При этом предоставляются сопутствующие услуги, такие как анализ угроз, постоянный профессиональный мониторинг, коучинг и формирование отчетов для технических специалистов либо руководства. Подробнее с платформой можно ознакомиться на сайте производителя.

Cisco Threat Response

Известная компания Cisco Systems (США) предлагает практически в каждом своем продукте (AMP for Endpoints, Stealthwatch, Threat Grid, Umbrella и т.п.) инструменты по поиску следов угроз, но в рамках данного обзора мы бы хотели остановиться на специализированном решении Cisco Threat Response (ранее — Cisco Visibility), которое предназначено для интеграции преимущественно с другими продуктами этого же производителя, например — уже упомянутыми Stealthwatch и AMP for Endpoints, но в то же время имеет возможность взаимодействия через API со сторонними разработками (например, с VirusTotal).

Основной задачей, решаемой с помощью Cisco Threat Response в рамках Threat Hunting, является поиск маркеров компрометации в журналах регистрации, получаемых от средств защиты, с возможностью их обогащения через различные сервисы Threat Intelligence и дополнительной перепроверки через различные источники (не Cisco), что позволяет снизить число ложных срабатываний. Доступна агрегация данных киберразведки от Cisco Talos и сторонних источников (например, VirusTotal, ФинЦЕРТ, ГосСОПКА, SWIFT ISAC и т.п.).

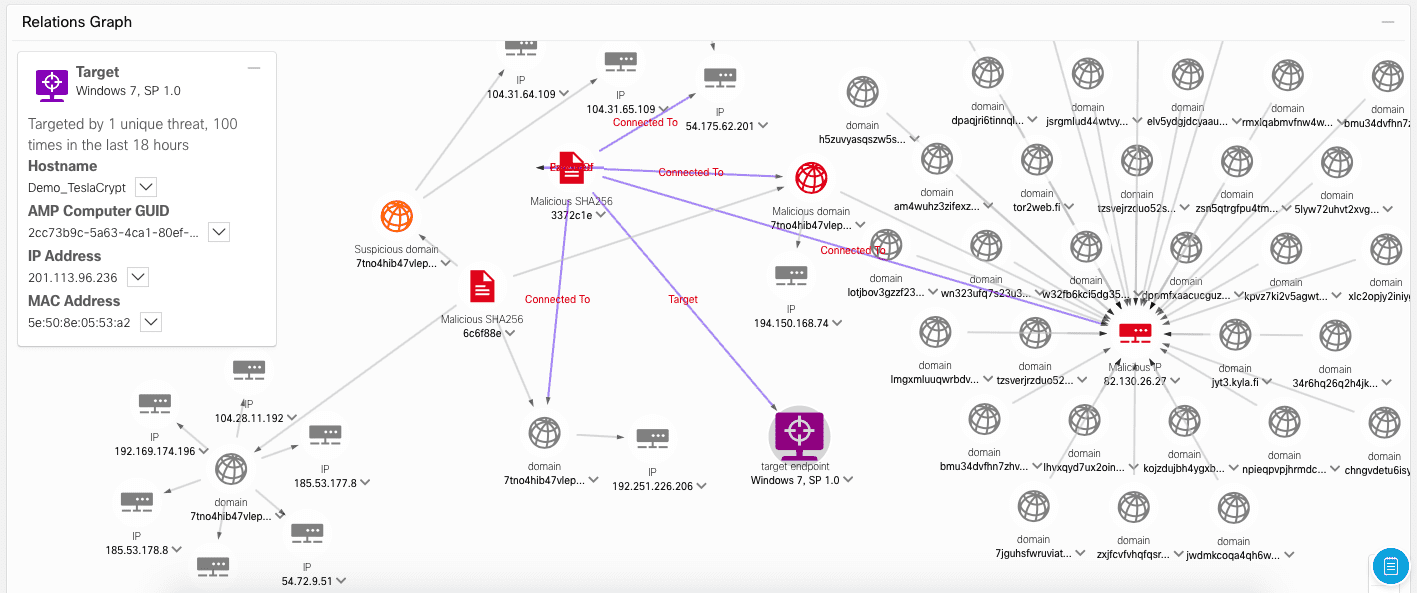

Рисунок 5. Граф связей в Cisco Threat Response

Удобным дополнением является плагин Casebook Browser с функциональностью для открытия кейсов, ввода сведений об инцидентах от различных средств защиты, а также парсинга любой Web-страницы в поисках представленных на ней индикаторов компрометации и их автоматической проверки в Cisco Threat Response. Созданные кейсы позволяют удобно и наглядно агрегировать информацию и обмениваться ей с другими специалистами и организациями, а также передавать ее в системы управления заявками и инцидентами ИБ (Jira, Remedy, ServiceNow и т.п.), если таковые используются.

Подробнее с Cisco Threat Response можно познакомиться на сайте вендора, а также в обзоре на нашем сайте.

Для полноты представления о существующих системах и инструментах для Threat Hunting кратко рассмотрим еще несколько самостоятельных решений.

Alert Logic Enterprise

Американский производитель средств кибербезопасности Alert Logic представляет продукт Enterprise, отличительными особенностями которого являются покрытие активов, уязвимостей и веб-приложений, а также подключение к SOC Alert Logic и сканирование Dark Web. Компания позиционирует свое решение как «безSIEMное управление угрозами». Одним из вариантов Threat Hunting, доступных заказчику, является выделение специалиста из SOC Alert Logic. Подробнее о продукте рассказано на сайте.

Nuix

Еще одна американская компания Nuix продвигает на рынке одноименное решение для проактивного поиска угроз. Поиск основывается на собственной методологии для изучения активности в сети, устанавливая «базовый уровень» известного и легитимного поведения. Затем поведенческий анализ определяет аномалии, которые могут указывать на подозрительную активность. Подробнее о продукте можно узнать на сайте производителя.

Бесплатные инструменты Threat Hunting с открытым исходным кодом

Множество open source-проектов посвящено тематике проактивного поиска угроз. Например, поиск по тегу «threat-hunting» в GitHub выдает свыше 110 различных репозитариев — как отдельных модулей, так и самостоятельных решений. Кратко рассмотрим наиболее известные и часто упоминаемые в Сети решения.

ELK Stack

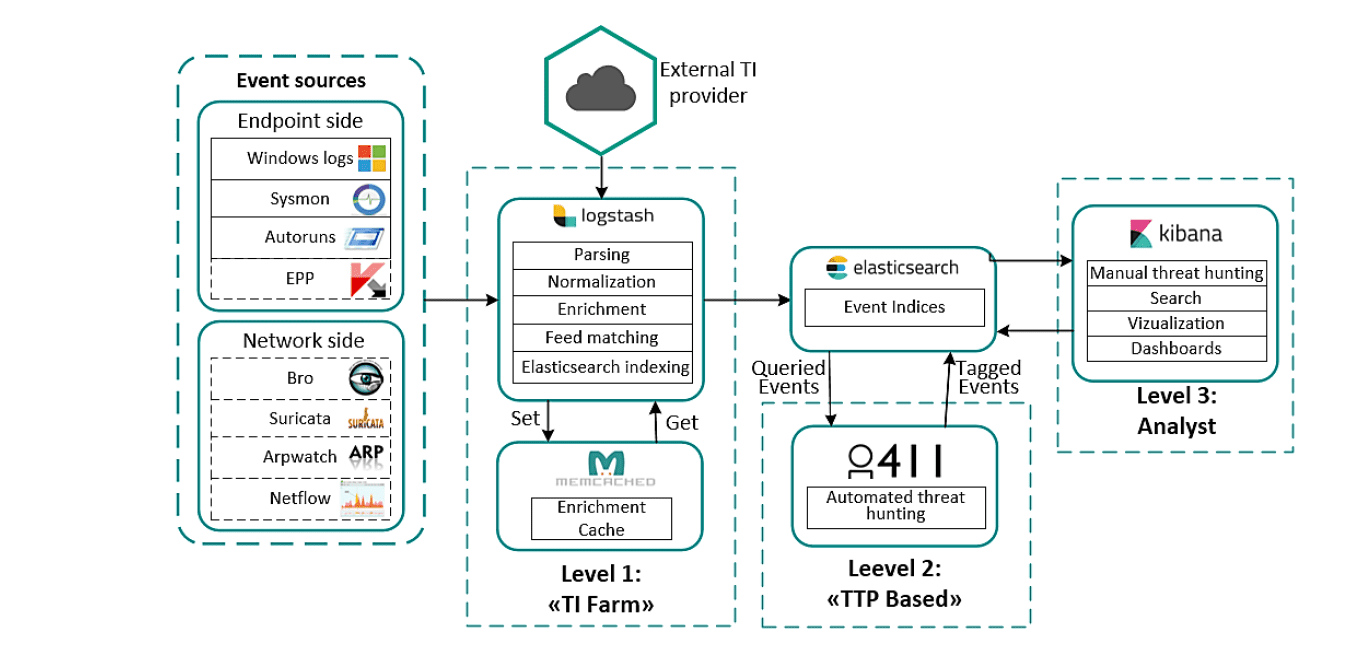

ELK Stack ― совокупность трех компонентов: Elasticsearch (поиск по данным и анализ), Logstash (сбор и обработка информации), Kibana (визуализация результатов). Данный набор может применяться для разных целей — и в том числе для охоты на угрозы, причем зачастую компоненты этого стека являются основными при построении других open source-проектов из области Threat Hunting.

Рисунок 6. Пример конструкции решения на базе ELK (из презентации PHDays 2018 Threat Hunting Hands-On Lab «Build your own threat hunting based on open-source tools»)

The Hunting ELK

Отметим также специализированный проект The Hunting ELK, включающий не только уже названные компоненты Elasticsearch, Logstash и Kibana, но и дополнительные инструменты: Kafka, ES-Hadoop, Spark, GraphFrames, Jupyter Notebook. Цель проекта — упростить внедрение классического стека ELK специально для целей охоты на угрозы, так как организация и преобразование данных является наиболее трудоемким процессом при развертывании подобного решения.

Zeek (Bro)

Среди аналитиков популярен фреймворк Zeek (более известен под ранним названием Bro), предназначенный для анализа сетевой активности. Хотя основная задача фреймворка ― анализ трафика, не меньшую роль в нем играет решение задач безопасности: например, на его основе возможно построение IDS. Zeek служит фундаментом для инструментов проактивного поиска угроз (доступно свыше 60 расширяющих функционал скриптов на GitHub) в связке с Event Query Language (EQL) ― специализированным языком запросов и средством анализа. С его помощью из сырого сетевого трафика формируются журналы, которые можно преобразовать и анализировать ради проверки выработанных гипотез (например, искать артефакты в работе протоколов, специфичных для некоторых вредоносных программ). В полученных журналах с помощью фильтров и поиска выявляются маркеры компрометации (действия нелегитимных процессов, потенциально нежелательное поведение, иные сигнатуры). Также собранные журналы сетевой активности могут быть переданы в другие системы для визуализации.

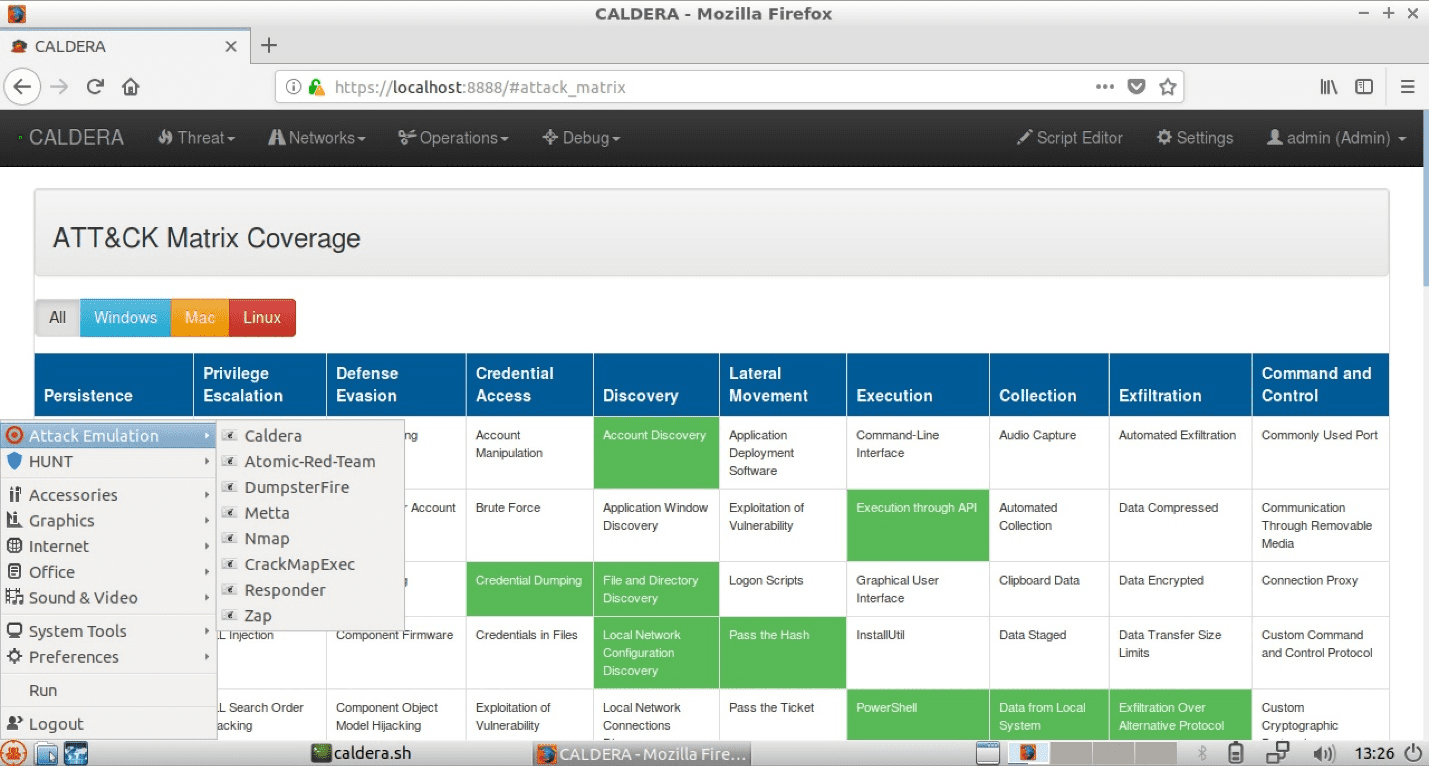

RedHunt-OS

Компанией RedHunt Labs разработана аналитическая сборка операционной системы на основе Linux ― RedHunt-OS, предназначенная для проактивного поиска угроз и эмуляции действий злоумышленника. RedHunt-OS оснащена такими известными инструментами, как Nmap, Metasploit, Zap; для протоколирования и мониторинга применяется уже упоминавшийся стек ELK. Доступны средства OSINT (Maltego, Recon-ng, Datasploit) и Threat Intelligence (Yety, Harpoon), планируется внедрить инструменты для проведения киберрасследований.

Рисунок 7. Инструмент Caldera для эмуляции действий злоумышленника в составе RedHunt-OS

Threat Hunting как сервис

Наконец, Threat Hunting может быть предоставлен как услуга или сервис. Этот вариант выглядит наиболее доступным, особенно для молодых и небольших компаний, нуждающихся в квалифицированной защите своих информационных ресурсов, поскольку во всех остальных случаях для качественного проведения «охоты» требуется наличие хорошо обученных и опытных специалистов. Приобретение Threat Hunting как сервиса позволяет найти компромисс между временем, необходимым для обучения своего персонала, и средствами, затраченными на организацию эвристического поиска угроз с нуля.

На российском рынке Threat Hunting как сервис предоставляется, в частности, «Лабораторией Касперского», о чем мы упоминали выше. Из основных возможностей стоит отметить круглосуточный анализ киберугроз, который эксперты поставщика услуги ведут в инфраструктуре заказчика, а также выявление уже прошедших (в том числе и незамеченных) атак. В результате организация-клиент получает информацию об инцидентах: идет ли нападение на нее в настоящий момент, какие системы затронуты атакой, влияет ли активность злоумышленников на ИТ-инфраструктуру, как можно защититься. Подробнее об услуге рассказано на сайте компании.

Аналогичные услуги в области Threat Hunting продают и другие поставщики, причем, как правило, в качестве дополнения к своим продуктам. Например, компания ESET предлагает проактивный поиск угроз в связке с продуктом EDR ― Enterprise Inspector. Вендор Panda Security предлагает услугу Threat Hunting в рамках комплексного решения Panda Adaptive Defense Platform & Services для защиты конечных точек, включающего в себя функциональные возможности для расследования инцидентов и визуализации данных.

Выводы

Эвристический поиск обладает существенным отличием от традиционных подходов к защите: это — не обнаружение признаков угроз, которые известны (по сигнатурам и отпечаткам) или уже произошли, а выявление сложных, еще неизвестных вредоносных агентов с опорой на знания о конкретной инфраструктуре и понимание того, что в ней следует считать аномалией.

Использование проактивного подхода может существенно повысить уровень информационной защищенности организации от современных киберугроз. В то же время это — сложный, преимущественно ручной процесс, требующий высокой видимости в инфраструктуре, серьезных навыков анализа и удобных инструментов. В качестве средств проактивного поиска угроз могут рассматриваться не только специализированные платформы, но и существующие решения в составе системы безопасности организации, а также некоммерческие проекты с открытым исходным кодом. А чтобы восполнить нехватку квалифицированных аналитиков или избежать затрат на их обучение, можно воспользоваться предлагаемыми на рынке сервисами Threat Hunting от ведущих компаний.