Оценка готовности к кибератакам — часть программы развития ИБ в компаниях. До сих пор она опиралась на требования регуляторов, результаты пентестов и аудита, примеры кибератак против аналогичных компаний. Исследование фонда «Сайберус» раскрывает новый способ оценки — по привлекательности для хакера.

- Введение

- Хактивисты и рост внимания к ИБ

- Привлекательность компаний для кибератак как критерий оценки угроз ИБ

- Возможности предсказания кибератак против российских компаний

- Изменение ландшафта угроз

- Оценка защищенности компаний по реализуемости недопустимых событий

- Методика кибериспытаний

- Результаты исследования «Кибериспытания»

- Принцип Питера для ИБ

- Выводы

Введение

Несмотря на пристальное внимание к развитию ИБ в российских компаниях и повышенные требования со стороны регуляторов, успешные кибератаки заставляют признать, что принимаемых мер недостаточно, а уровень готовности к угрозам даже среди крупных компаний не всегда позволяет успешно выстоять в столкновении со злоумышленниками.

Проблема не только в том, что злоумышленникам удаётся реализовать киберинциденты (от этого не застрахована ни одна компания). Настороженность вызывает то, что инциденты повторяются регулярно. Если предположить, что в публичную сферу попадают только самые социально значимые случаи, то это вызывает еще больше беспокойства.

Реальная оценка масштаба совершаемых кибератак и ИБ-защищенности компаний, возможно, есть в НКЦКИ, но эта информация не является публичной. Но чтобы развивать ИБ, российскому бизнесу нужны объективные сведения.

Конечно, информация с оценкой уровня киберпреступности регулярно публикуется в обобщенном виде в отчетах вендоров. Но эта информация собирается только на базе их заказчиков. Можно ли считать её абсолютно достоверной? Или надо искать новый способ для оценки уровня киберзащищенности компаний?

Хактивисты и рост внимания к ИБ

Самый простой способ для компаний принять для себя важность инвестиций в безопасность — это оказаться жертвой кибератаки или получить информацию об успешном инциденте, который произошел с другим, но близким им участником рынка.

С такой реальностью столкнулись многие российские крупные компании после событий 2022 года. Это отмечали и крупные российские ИБ-вендоры. Например, Владимир Дрюков, директор центра противодействия кибератакам Solar JSOC, показал это на примере статистики кибератак против российских компаний в 2022 году.

Но уже в 2023 году возник спад активности хактивистов. Этот фактор влияния на развитие рынка российского ИБ оказался временным? Прежде российский бизнес ориентировался на оценки, которые собирались аналитиками в глобальных масштабах, но в нынешней ситуации, когда сбор данных о киберинцидентах на территории России может быть признан незаконным (см., например, приказ ФСБ России от 4 ноября 2022 г. № 547), из этих источников доступна разве что информация о внешних DDoS-атаках на российские компании. Возникла угроза вакуума сведений об инцидентах.

Рисунок 1. Карта киберугроз глобальных центров мониторинга сейчас «обходит» Россию

Но «привлекательность» российских компаний создаётся не только геополитикой. Уход западных ИБ-вендоров с российского рынка, прекращение ими технической поддержки российских заказчиков, широкая доступность хакерских инструментов в мире, развитие преступной активности в даркнете — эти и другие факторы способствуют росту киберинцидентов. Понимание этого заставляет руководителей российских компаний больше уделять внимания ИБ. Защищенность бизнеса становится таким же важным признаком бренда, как внимание к экологической безопасности и пр.

Но хактивисты, пусть и сократили свои операции, не ушли из России в 2023 году. Обратим внимание на российские исследования в этой области.

По данным BI.ZONE за первое полугодие 2025 года, хактивистские группировки стояли за 20% всех кибератак, которые совершались на российские организации. В настоящее время наблюдается новая волна роста их активности (в 2024 году доля составляла 14%). Аналитики BI.ZONE связывают новый всплеск хактивизма с расширением их мотивации: идеология стала дополняться финансовыми интересами.

Согласно результатам проведенного исследования, с хактивистами связывают 24% всех критических инцидентов в России. Отмечается рост кооперации между группировками: они объединяют свои усилия, выстраивают внутренние связи для обмена инструментами, делят этапы кибератак на сегменты и осуществляют координацию с участием разных групп и лиц на отдельных этапах кибератак.

Привлекательность компаний для кибератак как критерий оценки угроз ИБ

Как же можно оценить готовность российских компаний к противостоянию кибератакам? Каждая компания может сделать это с привлечением команд активного тестирования (Red Teaming). Но этот способ оценки доступен далеко не всем, да и сами исследователи угроз вряд ли способны охватить своими услугами каждую компанию. Необходимо опираться на дополнительные признаки для получения оценки ИБ-угроз для компании.

Так на рынке стало развиваться направление, связанное с оценкой объективной реальности. Оно исходит из того, что должна как-то проявляться кооперация «черных» и «серых» хакеров, готовящихся к совершению новых кибератак. Расследования показывают, что вовлечение участников начинается в социальных сетях, через игровые форумы, порносайты, криптовалютные ресурсы и другие источники, пользующиеся повышенной популярностью, но не имеющие жесткой системы слежения за активностью. Там формируются преступные группы. Но на этом этапе трудно найти признаки, которые позволят оценить реальную угрозу.

Что происходит дальше? Сначала отдельные лица и группы объединяются в сообщества, знакомясь через каналы в популярных мессенджерах. Так выстраивается «система» оповещений, которая затем применяется для реализации кибератак. Местом хранения «полезной» информации является даркнет. Мониторинг этих источников может показать реальную картину активности кибергруппировок.

Собранную в результате мониторинга информацию можно использовать для оповещения жертв о готовящихся против них кибератаках. Этот признак может служить индикатором для анализа активности преступного рынка, как данные барометра об атмосферном давлении отражают нарастание признаков непогоды.

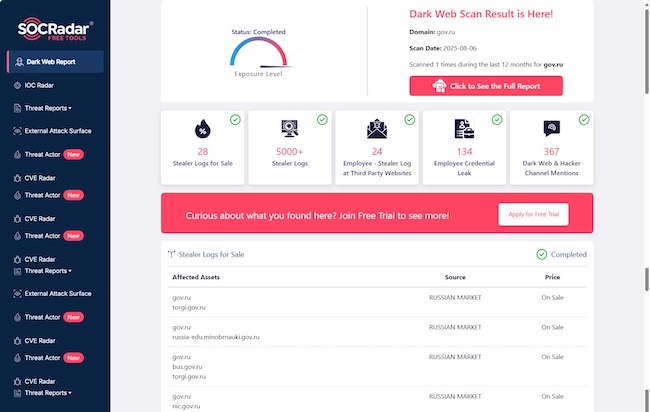

Рассмотрим для наглядности пример. Очевидно, что государственный домен РФ gov.ru входит в список приоритетных целей для злоумышленников. Этот интерес проявляется и в общедоступных, бесплатных сводках.

Рисунок 2. Сводка об утечках в даркнете для домена gov.ru

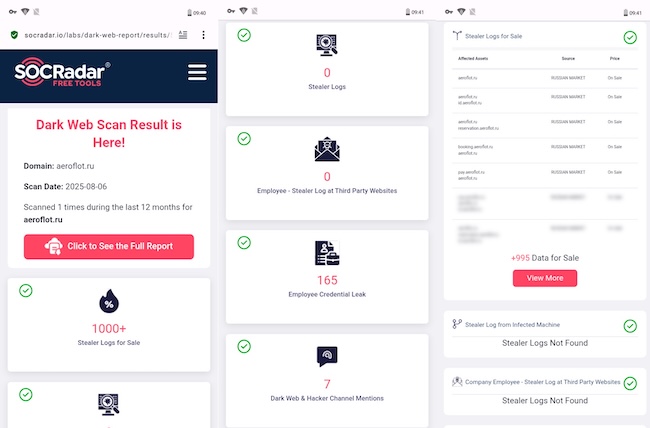

Следующий пример — данные по домену aeroflot.ru, который «засветился» недавно в совершенных против него кибератаках. Здесь также наблюдается повышенный интерес в даркнете к этому ресурсу.

Рисунок 3. Сводка об утечках в даркнете для домена aeroflot.ru

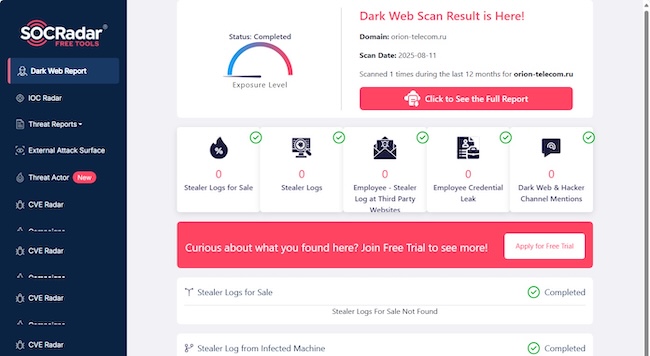

А теперь пример инцидента, связанный с компанией «Орион телеком», о котором недавно мы писали. Выборка из даркнета отражает отсутствие признаков подготовки кибератак. Мы опирались на это, когда искали другие версии возникшего в Сибири киберинцидента.

Рисунок 4. Сводка об утечках в даркнете для домена «Орион телеком»

Сделаем промежуточный вывод. Данные об утечках в даркнете могут служить важным признаком при оценке рисков для ИБ. Но они не могут быть основными. Это больше дополнительная информация для расследований киберразведки (Threat Intelligence).

Возможности предсказания кибератак против российских компаний

Приведенные данные об утечках в даркнете были взяты с открытого иностранного источника. Свободная публикация аналогичных данных российскими компаниями, увы, входит в противоречие с регуляторными требованиями (например, приказом ФСБ России № 547, который мы упоминали выше). Но это не означает, что таких данных нет на российском рынке. Ряд ИБ-компаний собирают подобную информацию и предоставляют ее заказчикам адресно в рамках коммерческих проектов.

Например, «Инфосистемы Джет» предлагают услуги проактивного мониторинга для выявления внешних цифровых угроз. Сервис получил название Jet Nautilus. Мониторинг охватывает сообщения, публикуемые в 3000 телеграм-каналов и 100 даркнет-форумах и позволяет выявлять упоминания следующих типов:

- продажа доступов в инфраструктуру клиентов;

- объявления о нелегальных услугах;

- утечки баз данных, документов и конфиденциальной информации;

- упоминания ключевых слов, определенных клиентов.

Согласно обобщенным данным «Инфосистем Джет», 59% заказчиков находят информацию о себе при анализе упоминаний на даркнет-форумах и в телеграм-каналах хакерской или мошеннической тематики. В 27% случаев удается найти даже связку корпоративных данных «логин — пароль» среди «слитых» учетных записей. Но эти «сырые» данные позволяют строить гипотезы о потенциальных угрозах. На рынке явно не хватает других инструментов для анализа защищенности компаний и оценки необходимости вложений в развитие ее системы ИБ.

Изменение ландшафта угроз

Анализ рынка угроз, проведенный компанией «Инфосистемы Джет», указывает на снижение количества доступных внешним исследователям упоминаний о вредоносной активности в даркнете. Но снижения преступной киберактивности не происходит.

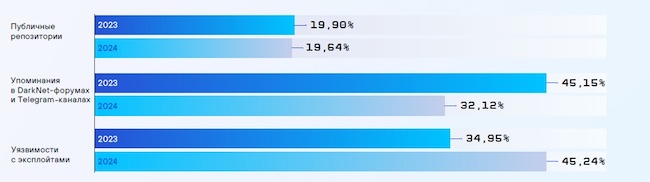

Рисунок 5. Потенциальные векторы кибератак в 2023 и 2024 гг. («Инфосистемы Джет», 2024)

Изменения на рынке кибербезопасности отметил Руслан Амиров, руководитель экспертных сервисов мониторинга и реагирования Jet CSIRT в исследовании «Анализ ландшафта угроз кибербезопасности 2024». Новые риски связаны с тем, что выявленными уязвимостями теперь может воспользоваться человек с базовыми навыками поиска информации и возможностью задать вопросы через большую языковую модель.

Поэтому рынку не просто нужны новые инструменты для оценки киберугроз, а их появление необходимо срочно.

Оценка защищенности компаний по реализуемости недопустимых событий

Идея о необходимости предложить российскому рынку новую оценку готовности компаний к отражению кибератак легла в фундамент новой компании — АО «Кибериспытание». Это произошло в ноябре 2024 года, инициатором ее создания выступил Фонд развития результативной кибербезопасности «Сайберус». Фонд поставил цель построение нового подхода к информационной защите, который можно было распространить на всех уровнях (компании, отрасль, государство), выделив на первый проект грант в размере 100 млн руб. Он получил название «Оценка возможности взлома российских компаний путем внешних кибератак».

Рисунок 6. Наталия Воеводина (справа), генеральный директор АО «Кибериспытание»

«Кибериспытание» предложило новую модель исследования, которая отдаленно напоминала традиционные проверки Red Teaming, но они должны были охватить сразу около сотни компаний, дав в итоге релевантную оценку их киберзащищенности.

Для участия в испытаниях был объявлен сбор заявок от компаний. При формировании выборки участников организаторы стремились отразить особенности бизнеса разного масштаба и отраслевой принадлежности. Участники проекта могли самостоятельно выбрать направления для Red Teaming через список недопустимых событий (НС), которые они предлагали для исследований. На выбор было предложено пять типов НС: доступ к аккаунту руководителя; кража данных; остановка продаж / производства; хищение денежных средств; шифрование данных.

Для привлечения «белых» хакеров «Кибериспытание» объявило правило их участия: за каждое реализованное НС победитель получит 1 млн руб. (индивидуально или в составе группы). Проект привлек внимание хакеров, и для участия поступило свыше 1500 заявок.

Методика кибериспытаний

Прежде чем назвать результаты исследования, следует оценить методологию. Ранее мы показали, что получить достоверные данные в этой области очень непросто. Очевидно, что и модель исследования АО «Кибериспытание» тоже может искажать реальную картину, поэтому важно оценить релевантность ее оценок.

Отбор участников проходил по правилу FIFO (первым пришел, первым попал). Таким путем была сформирована репрезентативная выборка по пяти отраслям:

- Информация и связь (57% участников).

- Консалтинг и научно-техническая деятельность (9%).

- Обрабатывающие производства (8%).

- Торговля (10%).

- Финансы и страхование (6%).

Согласно требованиям репрезентативности, доля участников должна была составлять не менее 5%. Поэтому в итоговый список не попали компании ряда других отраслей (здравоохранение, строительство, транспорт и хранение, аренда и услуги), по которым организаторы также хотели получить оценку. Результатом окончательной выборки стали 74 компании и 45 кейсов, которые были предложены для хакерского взлома.

В сформированной выборке были представлены компании пяти типов: 1) государственное предприятие; 2) крупное предприятие; 3) среднее предприятие; 4) малое предприятие; 5) микропредприятие. Кибериспытания продолжались в течение трех месяцев, что было связано с учетом сезонной загрузки исследователей и необходимости увеличения количества участников для обеспечения репрезентативности результатов. Было важно обеспечить достаточный срок на развитие хакерами своих кибератак, чтобы постараться охватить также сложные сценарии, а не только фишинг или явные ошибки в настройке.

Решение о реализации недопустимого события принимал независимый экспертный совет, состоящий из представителей отрасли ИБ. Список экспертов был доступен на сайте. Они верифицировали достоверность проведенного кибериспытания и проверяли реальность сценария реализации для каждого предложенного НС.

Размер вознаграждения (1 млн рублей) был обоснован тем, что это значение соответствует уровню базовой защищенности компании (по оценке организаторов).

Объективность полученных оценок

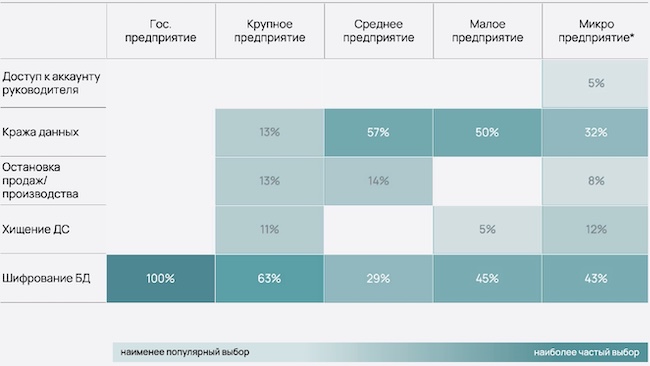

Первый признак, который можно здесь рассмотреть, — это выбор компаниями недопустимых событий для исследования.

Сразу бросается в глаза, что «Доступ к аккаунту руководителя» разрешили только 5% в сегменте микропредприятий (представители телекома и консалтинга), а остальные компании запретили это НС, хотя решение о проведении киберучений принимали руководители компаний. Это говорит о том, что они хотели оценить эффективность своих служб ИБ, но не проверить уровень собственной защищённости.

Причины их решения понятны: мало кто хочет добровольно проверять собственную защищенность, ведь «виновником» будет прежде всего он сам. Но очевидно и следующее: именно взлом аккаунта руководителя является первой и самой главной целью для атакующих хакеров.

Рисунок 7. Выбор недопустимых событий для кибериспытаний компаниями разного масштаба

Следующий признак. По приведенному графику видно, что главные усилия по развитию кибербезопасности в компаниях сейчас направлены на защиту от утечек (не попасть под штрафы) и кибератак с требованием выкупа (ransomware). Но обратим внимание, что недавние кибератаки против «Аэрофлота» и «Орион телекома» проводились с целью остановки бизнес-процессов. Руководители готовы вкладывать средства в развитие направлений, понятных с точки зрения организации кибератак. Но хакеры идут вперед. Они атакуют по тем направлениям, где больше неопределенностей с точки зрения защищенности.

Из сказанного можно сделать вывод: реальная защищенность компаний будет ниже оценки, полученной в ходе проекта «Кибериспытание». И хотя компании стараются избегать проверок по «сложным» для ИБ направлениям, это не ущемляет ценности полученных результатов исследования. Сделан важный первый шаг, который должен породить больше экспериментов. Это в итоге должно привести к повышению уровня кибербезопасности в компаниях.

Второй вывод: явную готовность к развитию ИБ проявляют сейчас компании из сферы «торговли». Они значительно выше, чем другие, ценят важность обеспечения нормальной работы бизнес-процессов и защиты от хищения денежных средств. Для них важным является операционная поддержка бизнес-процессов, тогда как компании из других отраслей колеблются между необходимостью развития ИБ и возможностью списать затраты на восстановление после кибератак как издержки операционной деятельности. Приоритеты этих компаний направлены в первую очередь на защиту активов, потеря которых чревата полной остановкой бизнеса.

Рисунок 8. Выбор НС для кибериспытаний компаниями из разных отраслей

Результаты исследования «Кибериспытания»

Реальная защищенность компаний оказалась в три раза ниже ожидаемой, на которую рассчитывали руководители на старте. Многие компании были взломаны в течение суток даже за минимальное вознаграждение (менее 1 млн руб.).

Как отмечают исследователи, многие компании были взломаны по неожиданным векторам кибератак. «Белым» хакерам часто удавалось достаточно быстро найти элементы в их инфраструктуре, которые находились вне контроля служб ИБ (shadow IT). Для поиска применялась социальная инженерия (фишинг) либо отыскивались мелкие ошибки в конфигурации оборудования.

Полученный результат указывает на то, что даже наличие инструментов ИБ в компаниях (на этом признаке выстроена регуляторная проверка защищенности компаний) не является достаточным. Компаниям требуется повышать квалификацию персонала, вводить дополнительный контроль за действиями, происходящими в сети.

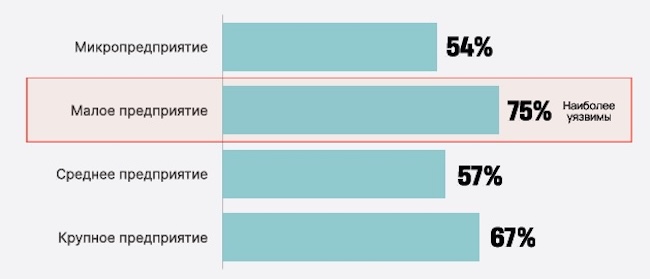

Наиболее критический вектор кибератак для компаний сейчас — это взлом их инфраструктуры. Доля взломов в ходе исследований оказалась выше 50% по всем отраслям. Наибольший процент взломов показали малые предприятия (75%). Но исследователи связывают это с активным использованием там цифровых технологий при недостаточной поддержке ИБ. Другими словами, в целом уровень защищенности одинаково низкий для компаний всех уровней.

Добавим еще, что многие российские ИБ-продукты, создаваемые в рамках политики импортозамещения, не охватывают сектор малых предприятий. В этом сегменте чаще всего можно встретить только антивирусную защиту и файрвол. Задачи ИБ часто возлагают на сотрудников, занятых прежде всего поддержкой ИТ-инфраструктуры. Поскольку направления ИТ и ИБ нередко конкурируют между собой с точки зрения выбора способов реализации задач, очевидно, что ИБ уходит на второй план, когда происходит совмещение обязанностей.

Отметим также, что кибератаки против малого бизнеса часто не попадают в новостные ленты, т. к. не рассматриваются как интересные и привлекательные для зрителей и читателей.

Рисунок 9. Доля уязвимых российских компаний по результатам «Кибериспытания»

Исследование «Кибериспытания» может указывать на то, что кибератаки против малых предприятий могут быть значительно масштабней, чем принято считать. Эти компании сильно уязвимы, часто они не имеют господдержки для внедрения средств ИБ. В то же время уровень цифровизации в них быстро растет, что повышает их привлекательность для кибератак.

Для реализации киберинцидентов в России достаточно простых сценариев

Исследователи «Кибериспытания» отмечают, что «белым» хакерам часто было достаточно использовать для реализации успешных кейсов только самые простые сценарии атак. Главные риски — это уязвимости и небезопасные настройки конфигурации периметра; утечки данных, подбор паролей; уязвимости веб-приложений.

67% недопустимых событий не требовали высокой квалификации от атакующих, на осуществление кибератаки требовалось не более одних суток. Доля сложных по организации и применяемым методикам кибератак составила всего 9% в списке успешных.

Рисунок 10. Результативность кибератак по типам недопустимых событий («Кибериспытания»)

В результатах также приведены данные о размере возможного ущерба, который может быть нанесен стране, если распространить полученную статистику на всю экономику.

Выводы о защищенности российских компаний

Полный список выводов по защищенности российских компаний приведен в отчете. Мы добавили здесь только свои комментарии.

- «Кибериспытание» в нынешнем формате — это проверка компании на ее базовый уровень защищенности.

В исследовании приведена информация по результатам аналогичного кейса, запущенного компанией Innostage за полгода до начала проекта. Он во многом аналогичен проекту «Кибериспытание». В нем хакерам было предложено реализовать недопустимое событие (снятие 2000 руб. с корпоративного счета). Главное отличие кейса Innostage — под исследование попадала компания, которая использует полный арсенал средств защиты и имеет профессионально подготовленные кадры.

Результаты кибериспытания Innostage показали, что назначенная сумма вознаграждения (5 млн руб.) породила только «разведку» и атаки базового уровня. Хакеры проводили ее в первые месяцы, не развивая в полномасштабные кибератаки. Innostage пришлось увеличить вознаграждение до 10 млн руб. После этого к испытаниям подключились три сильнейшие в России команды Red Teaming. Однако они сумели реализовать только один успешный вариант развития кибератаки: доставку правдоподобного фишингового письма. Успешно завершить кибератаку не смогла до сих пор ни одна группа. В мае 2025 года уровень вознаграждения был повышен до 20 млн руб.

Сравним этот результат с финансовыми достижениями участников в проекте «Кибериспытания». В среднем на отдельное недопустимое событие из полного списка исследований (кибериспытание, КИ) приходилось 162 участника, максимальный интерес к отдельному КИ — 332 участника. Максимальная сумма их вознаграждения на одного исследователя, получившего выплату, — 5,6 млн руб., минимальная — 300 тыс. руб. Вознаграждение получили в общей сложности 26 исследователей из более 1500 участников, или 1,7%.

Сравнение с Innostage указывает на то, что формат «Кибериспытания» позволил привлечь подготовленных «белых» хакеров, но не APT-группировки. Главное достижение — получил оценку потенциал привлечения специалистов этого профиля в России (около 1500 участников). Второй вывод: новый формат может успешно сосуществовать и не конфликтовать с традиционным Red Teaming.

- Возможна оценка качества защиты по количеству усилий, которые хакер готов приложить для компрометации.

Исследователи предложили собственную модель оценки защищенности — критерий CyberQuality (CQ). Этот критерий может быть выражен через сумму вознаграждения, за которую хакеры готовы заняться поставленной задачей. Были определены уровни CyberQuality: 50+ млн руб., 20 млн руб., 10 млн руб., 5 млн руб., 1 млн руб.

Вывод: постановку новых ИБ-задач можно увязывать с нужным уровнем CyberQuality.

- При оценке результатов любых кибериспытаний полезно учитывать их CyberQuality.

Если оценивать результаты «Кибериспытания» с учетом признака CyberQuality (уровень 1 млн руб.), то выводы получаются более интересными. Например, в результатах отмечено:

«Команды компаний оказались не готовы к реальным кибератакам. В большинстве случаев противодействие со стороны ИБ и ИТ было минимальным или отсутствовало вовсе. Успешное противодействие не зависело от масштаба бизнеса, а определялось компетенциями и вовлеченностью команды. Сотрудники компаний оказались совершенно не готовы к социальной инженерии».

Если применить признак CyberQuality, то становится понятно, что речь идет о кибератаках базового уровня сложности. Поэтому если те же самые предприятия окажутся под прицелом APT-группировок, то их устойчивость будет намного хуже.

- Открытый формат кибериспытаний заслуживает поддержки ИБ-вендоров.

Открытый формат «Кибериспытания» позволяет оценить защищенность компаний с точки зрения общей структуры бизнеса: люди, процессы, ИТ-инфраструктура. Его результаты помогают выявить способы для реализации недопустимых событий и выбрать ИБ-продукты, с помощью которых можно повысить защищенность.

Этот формат помогает компаниям лучше понять, как можно повышать собственную безопасность. Аналогичную задачу решает предпродажная процедура у всех ИБ-вендоров. Поэтому спонсирование кибериспытаний может стать эффективным для вендоров способом для маркетинга их продуктов.

- Необходимы изменения в поддержке ИБ компаний.

Проведенные кибериспытания показали, что нынешний уровень защищенности российских компаний невысокий, несмотря на регуляторные меры и значительную поддержку со стороны государства.

Принцип Питера для ИБ

На этом можно было бы завершить статью. Но мы хотели бы отметить, что исследователи АО «Кибериспытание» затронули очень сложную тему. Ее изучение потребует пройти все стадии, известные как «принцип Питера» по имени канадского психолога Лоренса Питера. В 1968 году он сформулировал четыре уровня компетенции в решении любой задачи:

- Неосознанная некомпетентность. Вы выполняете задачу, не осознавая, что не знаете способа достичь результата.

- Осознанная некомпетентность. Вы всё ещё не знаете, как выполнить задачу, но теперь знаете, что у вас недостаточно знаний. Вы осознаёте пробел в своих знаниях.

- Осознанная компетентность. Теперь вы можете выполнить задачу, но это требует большой концентрации и усилий.

- Неосознанная компетентность. Вы можете выполнить задачу с лёгкостью. Это достигается постоянной практикой.

На какой стадии находится сейчас российский рынок ИБ? Проект «Кибериспытание» позволил сделать оценку, которая важна для успешного развития.

Выводы

Проект «Кибериспытания» позволил получить независимую оценку киберзащищенности для российских компаний всех уровней. Создана методика оценки, получены первые результаты. Они интересны для отрасли, регуляторных органов и вендоров ИБ-продуктов.

Подводя итоги исследования, Наталия Воеводина, генеральный директор АО «Кибериспытание», отметила:

«Исследователи не ставили цель поймать кого-то на ошибке. Мы хотели дать объективный взгляд на ситуацию — без формальностей, без самоуспокоения. Важно понимать: это не провал. Это — диагноз. Честный и своевременный. И пока одни боятся признать проблему, другие получают шанс ее исправить».

Большинство компаний в выборке — это те, кто уже высоко оценивает влияние кибербезопасности на свой бизнес и заинтересован узнать реальный уровень защищенности, а не довольствоваться формальным аудитом. Поэтому реальная защищенность по компаниям страны будет ниже, чем показанная в результатах исследования. Это следует учитывать всем заинтересованным сторонам.