К выбору PAM-системы необходимо подходить как к стратегической инвестиции в киберустойчивость. Нужно найти баланс между безопасностью, ценой владения и практической пользой. Эксперты AM Live обсудили реальные кейсы внедрения, ошибки и сценарии интеграции, актуальные для современной инфраструктуры.

- Введение

- Что такое PAM?

- Блиц: реальные истории из жизни

- Чем хорош ваш PAM?

- С чем должен интегрироваться PAM?

- Перспективы развития PAM

- Выводы

Введение

К выбору системы управления привилегированным доступом (PAM) в 2025 году нельзя подходить только с точки зрения соответствия требованиям регуляторов. Эффективность такого продукта напрямую влияет на киберустойчивость компании, а ошибки при внедрении ведут к прямым финансовым потерям и операционным сбоям. Успешный выбор требует смещения фокуса на практические критерии: совместимость с гибридной инфраструктурой, возможность глубокой автоматизации (а не просто, условно говоря, хранения паролей), простоту повседневного использования и др.

Рисунок 1. Эксперты в студии AM Live

Участники эфира:

- Дмитрий Орлёнок, ведущий менеджер по развитию бизнеса ГК «Солар».

- Андрей Лаптев, директор продуктового офиса, «Компания Индид».

- Алексей Дашков, директор центра развития продуктов NGR Softlab.

- Ярослав Голеусов, руководитель группы поддержки продаж решений для мониторинга, реагирования и исследования киберугроз, BI.ZONE.

- Игорь Еньков, владелец продукта Innostage PAM.

- Александр Махновский, технический директор Avanpost.

- Сергей Петров, директор и управляющий партнёр Web Control.

Ведущий и модератор эфира — Михаил Кадер, независимый эксперт в области информационной безопасности.

Что такое PAM?

Андрей Лаптев объяснил, что основное назначение PAM — контроль сессий привилегированных пользователей, регистрация возникающих артефактов. Кроме этого он имеет много других возможностей: например, есть средства защиты самих привилегированных пользователей, может быть предусмотрен межсетевой экран для защиты чувствительной инфраструктуры (PAM всегда ставится на границе между администраторами и серверами).

Сергей Петров назвал PAM средством реализации контроля по принципу «4К» — «кто, куда, когда и как».

В чём разница между привилегированными пользователями и администраторами с точки зрения PAM? Александр Махновский считает, что эти сущности нужно разделять. Привилегированная учётная запись обладает повышенными полномочиями на каких-то ресурсах. Администратор — пользователь PAM, который имеет право на использование привилегированной учётной записи для аутентификации на каком-то хосте с последующей авторизацией на нём в соответствии с теми правами, которые есть у этой привилегированной учётной записи.

Александр Махновский, технический директор Avanpost

Игорь Еньков дополнил, что привилегированный пользователь — любой внутренний или внешний сотрудник, который должен легитимно получить доступ к привилегированной учётной записи через PAM.

Почему PAM сейчас так популярен? Сергей Петров считает, что такая тенденция связана с всеобщей цифровизацией. PAM — это защита инфраструктуры. Все понимают, что атака, которая приводит к потере инфраструктуры, сейчас наиболее опасна.

Какие за последнее время есть наиболее свежие тенденции в действиях злоумышленников? Дмитрий Орлёнок пояснил, что чаще всего путь проникновения хакеров открывается методами социальной инженерии, сейчас для проникновения и взлома применяются новые технологии, такие как искусственный интеллект.

Андрей Лаптев добавил, что для продвижения в инфраструктуре и закрепления злоумышленники часто используют штатные инструменты, входящие в состав операционных систем, и инструментарий администраторов. Кроме того, учётные данные эксплуатируются в 90% атак на этапе получения и повышения привилегий.

Алексей Дашков предупреждает, что всё чаще фишинговые атаки реализуются с применением ИИ — через рассылки, мессенджеры. При этом PAM выступает барьером между пользователем и привилегированной учётной записью.

Алексей Дашков, директор центра развития продуктов NGR Softlab

Игорь Еньков напомнил, что повышение привилегий — один из неотъемлемых этапов любой атаки на компанию. PAM позволяет минимизировать риски успешности проведения этого этапа.

Изменения технических требований регуляторов к PAM-системам

Андрей Лаптев рассказал про новый 117-й приказ ФСТЭК России, который заменил прежний 17-й. Впервые в нормативной базе появилось определение привилегированного доступа, при этом регулятор пошёл своим путём и решил понимать под ним возможность установки, изменения и удаления программ, а также данных в информационной системе. Под это определение могут подпадать действия операторов внутри информационной системы. Тогда любой пользователь станет привилегированным и будет нуждаться в особой защите.

Андрей Лаптев, директор продуктового офиса, «Компания Индид»

Сергей Петров считает, что PAM будет охватывать критически важных бизнес-пользователей, на рынке есть такой спрос. Уже сейчас защита каналов, по которым подрядчики подключаются к системе, стала распространённой тенденцией. Люди хотят защищать критически важные бизнес-приложения. Кроме системных администраторов, в число привилегированных пользователей добавляются подмножества удалённых сотрудников, подрядчиков, бизнес-пользователей. Отсюда возникают особые требования к PAM: должны быть возможны подключения к произвольным целевым системам.

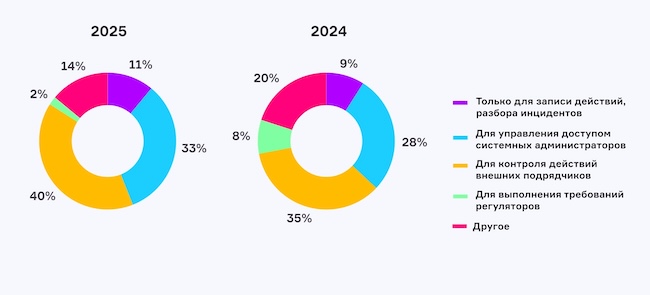

В первом опросе во время эфира выяснилось, для каких задач в первую очередь зрителям интересны PAM-системы: для контроля действий внешних подрядчиков — 40%, для управления доступом системных администраторов — 33%, только для записи действий, разбора инцидентов — 11%. По сравнению с прошлым годом картина почти не изменилась.

Рисунок 2. Для каких задач в первую очередь вам интересны PAM-системы?

Блиц: реальные истории из жизни

Сергей Петров:

«История взлома американского ритейлера Walmart через субподрядчика. Был установлен и правильно настроен CyberArk, однако компанию взломали через канал CRM. Это было 10 лет назад, ещё тогда виделась эта тенденция, сейчас это понимают все».

Александр Махновский:

«Системный администратор пользовался одной и той же учётной записью для администрирования домена, входа на личный компьютер и на публично доступные ресурсы компании. Однажды он попал на фишинговую страницу и ввёл логин и пароль».

Игорь Еньков:

«Частая ошибка при внедрении PAM — невозможность договориться с коллегами, которые тоже будут им пользоваться, о том, зачем он нужен и как он должен быть настроен. В итоге результат внедрения оказывается практически нулевым, так как есть внутренний саботаж, с которым сложно бороться. В итоге PAM есть, а защиты нет».

Ярослав Голеусов:

«Компания Okta, один из лидеров в сфере многофакторной аутентификации, использовала PAM Thycotic (сейчас Delinea). Из-за ненадлежащего хранения мастер-ключ стал доступен злоумышленникам. В результате пострадала сама Okta, а вместе с ней Microsoft и Cisco, которые приобретали её услуги».

Алексей Дашков:

«Была очень большая инфраструктура, кластеры различных приложений. Системный администратор, вместо того чтобы перезагрузить службу по регламенту, случайно перезагрузил кластер. В этот момент кластер разъехался и пользователи сервиса потеряли доступ к нему на сутки».

Андрей Лаптев:

«Если нет PAM, а ключевого сотрудника увольняют, у владельца компании возникает много вопросов, как обезопасить себя. На практике встречались случаи, когда приходилось заново нанимать этого же сотрудника за двойную оплату».

Дмитрий Орлёнок:

«Подрядчик потребовал больше денег, обосновав это тем, что он делает много работы. Заказчик платил, но у него появились подозрения. С помощью PAM провели расследование и выяснили, что подрядчик сам всё сломал, чтобы получить оплату за свою работу по восстановлению».

Как обосновать внедрение PAM финансово и практически?

Александр Махновский объяснил, что PAM — это средство защиты, а значит, его оценка проводится с точки зрения рисков. Методика расчётов рисков может быть разной — можно опираться на недопустимые события, ошибки администраторов и ущерб от них и т. д. Однако в случае с PAM этого не требуется, он обосновывается достаточно легко — каждый руководитель хочет знать, что делают подрядчики и системные администраторы. Поэтому у него такая высокая доля на рынке относительно других средств защиты.

Дмитрий Орлёнок добавил, что PAM позволяет не только отслеживать работу администраторов, но и смотреть действия злоумышленников, анализировать атаки. Можно объяснить заказчику, что с PAM он не понесёт финансовых затрат, а регуляторные и репутационные риски снизятся.

Дмитрий Орлёнок, ведущий менеджер по развитию бизнеса ГК «Солар»

Сергей Петров уверен, что PAM можно рассматривать как средство автоматизации работы системных администраторов, благодаря чему становится возможным сокращение фонда оплаты труда. Использование PAM для наделения полномочиями учётных записей при приёме на работу в 4 раза сокращает длительность процедуры.

Ярослав Голеусов считает, что лучший способ экономии времени и ресурсов с помощью PAM — радикальное уменьшение сроков расследования сбоев.

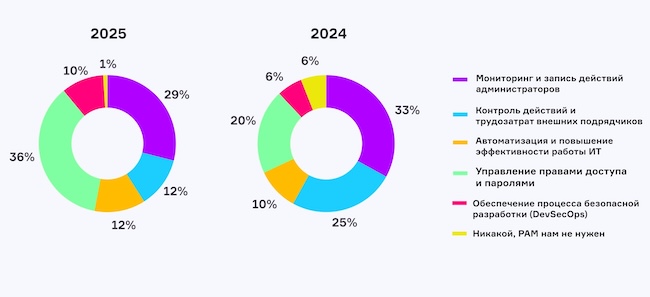

Во втором опросе зрители ответили, какой из сценариев использования PAM наиболее интересен их компании:

- Управление правами доступа и паролями — 36%.

- Мониторинг и запись действий администраторов — 29%.

- Контроль действий и трудозатрат внешних подрядчиков — 12%.

- Автоматизация и повышение эффективности работы ИТ — 12%.

- Обеспечение процесса безопасной разработки (DevSecOps) — 10%.

- Никакой — 1%.

Год назад было заметно больше интереса к контролю подрядчиков и заметно меньше — к управлению правами.

Рисунок 3. Какой из сценариев использования PAM наиболее интересен вашей компании?

Чем хорош ваш PAM?

Сергей Петров:

«sPACE PAM может подключаться к любой целевой системе. Для закрытых баз есть примеры сценариев на скриптовых языках. Также в нём реализуется принцип наряда-допуска, который формируется внутри PAM или любой сторонней системой через API. Выдаётся разовый доступ для решения разовой задачи. Также он может быть многоразовым, чётко прописывая задачи, которые пользователь должен решить».

Сергей Петров, директор и управляющий партнёр Web Control

Александр Махновский:

«Изначально упор делался на архитектуру, производительность, масштабируемость, правильный выбор технологий — это основа. Есть поведенческий анализ — сравнение поведения одного администратора с другим, выявление правильного и неправильного поведения».

Игорь Еньков:

«Мы постарались устранить человеческий фактор, максимально учесть пользовательский опыт и сделать интерфейс удобным для любого пользователя. Например, для администрирования можно использовать только браузер, пользоваться стандартным клиентом администрирования, пакетно рассылать файлы на большое количество недоменных машин, выполнять удалённо скрипт. Любую операцию по администрированию можно выполнить в одном окне».

Ярослав Голеусов:

«Контейнерная архитектура даёт большую производительность и стабильность. Сейчас идём в сторону автоматизации — Ansible, управление паролями между приложениями, подход API-First».

Ярослав Голеусов, руководитель группы поддержки продаж решений для мониторинга, реагирования и исследования киберугроз, BI.ZONE

Алексей Дашков:

«Применяется SQL-проксирование — эта функциональность сейчас пользуется популярностью. Реализуется маскирование данных при выполнении SQL-запросов. PAM может скрывать конфиденциальные данные, что полезно при работе с подрядчиками напрямую. Начинаем реализовывать самообслуживание, чтобы снизить нагрузку на администраторов».

Андрей Лаптев:

«Есть SQL-прокси, будем расширять поддержку СУБД. Поддерживается возможность работы с разными типами пользовательских каталогов: мы можем обходить инфраструктуру, выявлять привилегированные учётные записи в Active Directory, FreeIPA, ALD Pro, РЕД ОС. Кроме того у нас есть реализация собственного каталога внутри PAM, что позволяет сегментировать пользователей и работать с каталогами любого типа».

Дмитрий Орлёнок:

«Есть прозрачный режим работы, когда подрядчик и администратор не догадываются, что входят через PAM. Были расследования кейсов с помощью этих режимов, когда злоумышленники были пойманы и выяснилось, какие инструменты были использованы».

С чем должен интегрироваться PAM?

Александр Махновский пояснил, что PAM обязательно интегрируется с системой мониторинга (SIEM), так как в нём быстрее обрабатываются события. Если работают отдельно PAM и хранилище секретов, то их в некоторых случаях стоит интегрировать между собой, это зависит от масштабности архитектуры. В крупных компаниях PAM часто интегрируется с системами идентификации (IdM) — для управления привилегированными учётными записями, доступом к контейнерам или областям безопасности. Также правильным решением будет интегрировать PAM с оркестратором (SOAR), который выведет алерт и даст возможность сразу подключиться к сессии.

Игорь Еньков считает, что в первую очередь требуется интеграция с многофакторной аутентификацией, если в компании используется свой формат, отличающийся от встроенного в PAM.

Игорь Еньков, владелец продукта Innostage PAM

Ярослав Голеусов уверен, что нужна интеграция с системами защиты от утечек (DLP), песочницами, антивирусами, механизмами противодействия сложным угрозам (Anti-APT) — всем, что может анализировать файлы. При интеграции со средствами защиты конечных точек (EDR, EPP) те могут выступать PAM-агентами и сами по себе собирать более расширенную телеметрию, которую можно анализировать внутри PAM или сторонних решений. Также могут быть доступны дополнительные действия — блокировка, согласование, приостановление, аналитика.

В третьем опросе зрители поделились, что останавливает их от внедрения PAM-системы: высокая стоимость — 41%, сложность внедрения и поддержки — 18%, недостаточная функциональность и плохая совместимость — по 5%. Ещё 26% ничто не останавливает — они уже пользуются PAM.

Рисунок 4. Что останавливает вас от внедрения PAM-системы?

Перспективы развития PAM

Алексей Дашков:

«Видно, как активно развивается биометрическая идентификация на устройствах с последующим беспарольным доступом к целевым системам — это будущее. ИИ и автоматическое реагирование в PAM не нужны».

Сергей Петров:

«Беспарольный вход уже есть сейчас. Если через PAM подключаются легаси-системы, которые хотят пароли, он забирает их из хранилища, подставляет и открывает доступ. Использовать ИИ для того, чтобы смотреть за сисадминами, — это странно, так как каждая задача — это новый вызов. Невозможно набрать статистику, чтобы обучить робота, который будет контролировать работу».

Александр Махновский:

«Беспарольная аутентификация в PAM уже есть, это не будущее, а настоящее. Что касается ИИ, то на трёх админах его не обучить. Но если взять организацию масштаба среднего банка, где есть разделение администраторов, то у них вырисовываются профили».

Михаил Кадер подытожил рассуждения экспертов: большие языковые модели и машинное обучение уже используются, беспарольная аутентификация присутствует в решениях ряда вендоров. Вопрос автоматического блокирования, который тревожит рынок ИБ, пока не решён.

Михаил Кадер, независимый эксперт в области информационной безопасности

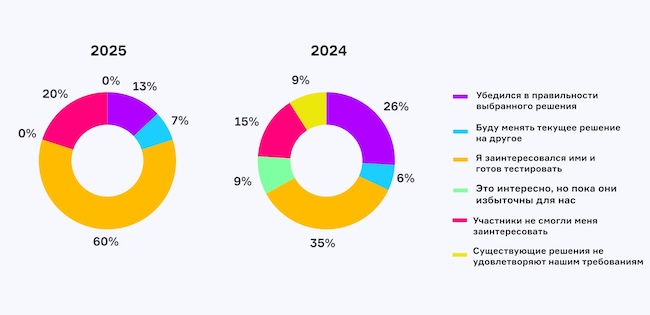

Четвёртый опрос показал, каково мнение зрителей относительно PAM после эфира: заинтересовались и готовы тестировать — 60%, не заинтересовались — 20%, убедились в правильности выбранного решения — 13%, будут менять текущее решение на другое — 7%. Год назад аудитория отвечала иначе: в большинстве были «консерваторы» и «скептики».

Рисунок 5. Каково ваше мнение относительно PAM после эфира?

Выводы

Выбор и внедрение PAM в 2025 году — это не покупка «коробочного» продукта, а сложный организационно-технологический проект, успех которого зависит от прагматичности подхода.

Нужно сместить фокус с абстрактного соответствия требованиям на решение конкретных бизнес-задач: контроль действий подрядчиков, запись сессий для расследования инцидентов или автоматизацию рутинных операций — именно эти сценарии наиболее востребованы на рынке. Важно согласование целей внедрения со всеми командами, иначе проект обречён на саботаж и нулевую эффективность.

Будущее PAM лежит в глубокой интеграции с экосистемой безопасности (SIEM, SOAR, EDR) и развитии в сторону прозрачности для пользователя: беспарольной аутентификации и автоматизации, а не создания барьеров. Главный критерий выбора — способность решения гибко адаптироваться к вашей инфраструктуре и бизнес-процессам, обеспечивая реальную защиту без операционных потерь.

Телепроект AM Live еженедельно приглашает экспертов отрасли в студию, чтобы обсудить актуальные темы российского рынка ИБ и ИТ. Будьте в курсе трендов и важных событий. Для этого подпишитесь на наш YouTube-канал. До новых встреч!