Хакеры постоянно совершенствуют способы атак, и идти на шаг впереди становится главной задачей для рынка ИБ. Среди самых сложных — таргетированные атаки (APT). Для их выявления и предотвращения предназначены системы класса anti-APT. Давайте рассмотрим, как развивались отечественные системы anti-APT, на примере Kaspersky Anti Targeted Attack (KATA) и практики команды iTPROTECT.

- Введение

- Эволюция систем anti-APT

- 2.1. Взгляд в прошлое

- 2.2. Экосистемность

- Как менялись anti-APT

- 3.1. Российские ОС

- 3.2. Поддержка виртуализации

- 3.3. Работа с сетью

- 3.4. Агенты на хостах

- Как внедрить систему защиты от целевых атак

- Тенденции развития отечественных систем anti-APT

- Выводы

Введение

Термин «таргетированная атака» (APT) возник в середине нулевых после проведения кампании Titan Rain, направленной против американских оборонных подрядчиков и правительственных агентств. Одной из самых знаменитых таргетированных атак является кампания Stuxnet, ударившая по ядерным объектам Ирана и остановившая развитие ядерной программы в этом государстве.

ГлавноеотличиеAPT-атак от обычных — детальная проработка сценария для конкретной жертвы. Для этого может использоваться любая доступная информация: начиная с анализа используемого в организации ПО, вплоть до версий и оборудования и даже привычек конкретных сотрудников. Типовой сценарий выглядит так: готовятся фишинговые письма в корпоративном стиле, или поддельные интернет-ресурсы, максимально похожие на служебные порталы, а также вредоносные программы, которые могут обойти используемые в компании средства защиты, учитывая их настройки.

Подготовка к целевой атаке требует множества действий и большой изощрённости. Соответственно, защититься от неё намного труднее. Хакеры собирают такое огромное количество информации, что могут в итоге видеть уязвимые места в инфраструктуре лучше, чем подразделения ИТ и ИБ.

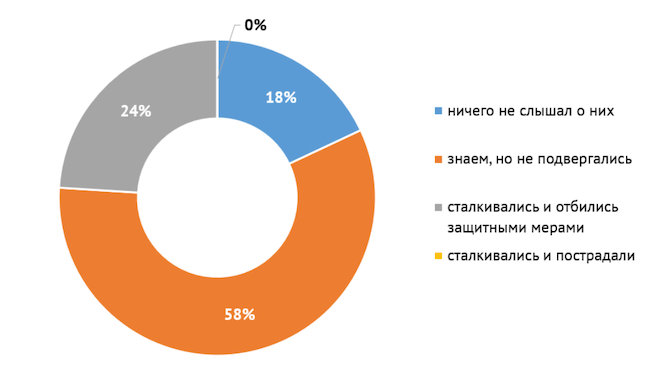

Для предотвращения таргетированных атак необходим комплексный подход. Одним из краеугольных камней которого является использование систем класса anti-APT. Для примера, в 2023 году в рамках эфира Anti-Malware участники рассказали об опыте взаимодействия с такими атаками и противодействия им. В результате практически четверть (24%) опрошенных сталкивались с ними и пытались им противодействовать.

Рисунок 1. Результаты опроса об опыте в противодействии целевым атакам

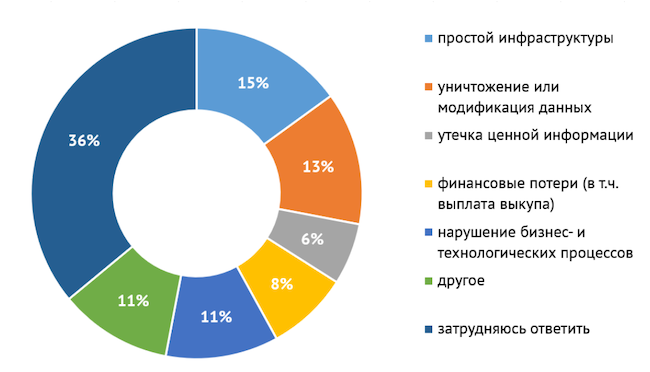

По результатам другого опроса, в результате целевых атак в большинстве случаев были зафиксированы негативные последствия.

Рисунок 2. Результаты опроса о последствиях целевых атак

Рассмотрим тенденции на отечественном рынке защиты от таргетированных атак.

Эволюция систем anti-APT

Хакерские группировки постоянно развивают векторы атак на предприятия, поэтому и системы anti-APT находятся в процессе непрерывного совершенствования.

Взгляд в прошлое

Всего несколько лет назад, на этапе становления рынка, системы anti-APT включали в себя несколько компонентов, основным из которых была песочница, используемая для анализа подозрительных файлов из различных потоков данных в инфраструктуре. При этом производители по-разному видели реализацию поиска таргетированных атак.

В настоящее время подобные системы стали значительно сложнее. Для их успешного функционирования необходимы не только сбор данных из сетевого трафика (NGFW, NDR, NTA), но и получение телеметрии с конечных хостов (EPP, EDR), а также последующая корреляция полученных данных с учётом информации об угрозах (TI).

Важнейшая часть anti-APT — это логика и правила по обнаружению, которые закладывает разработчик, привлекая лучшие ресурсы, например отделы по исследованию современных угроз. С помощью этого компонента за последние три года исследователями было выявлено множество нестандартных атак, для противодействия которым недостаточно типовых сигнатур.

Экосистемность

Таким образом, современные системы anti-APT — это во многом экосистемные продукты, которые состоят из множества компонентов от одного производителя, обменивающихся данными между собой. Например, появление в инфраструктуре вредоносного письма, запуск вредоносного сервиса, повышение привилегий, последующее сетевое сканирование — всё это события, которые будут зафиксированы разными компонентами одной экосистемы.

Основным отличием от SIEM, использующего в работе журналы событий, является работа с другим набором данных: телеметрия с конечных узлов, информация о трафике, вредоносные ссылки.

Как менялись anti-APT

На примере KATA (Kaspersky Anti Targeted Attack) давайте проследим, как менялись системы anti-APT за последние годы.

Российские ОС

Отечественные вендоры решили перенимать лучшие зарубежные практики, в связи с чем появилась возможность кластерной установки для обеспечения бесперебойной защиты инфраструктуры. Система начала поддерживать установку на российских ОС, а также образы последних в «песочнице». Также появилась возможность индивидуализации загружаемых образов. Этот приём полезен, когда заказчику нужно, чтобы виртуальная машина, в которой будет исследоваться вредоносный объект, была максимально похожа на образ рабочей станции в реальной инфраструктуре.

Поддержка виртуализации

В условиях ухода зарубежных вендоров средств виртуализации разработчики anti-APT стремятся добавить поддержку отечественных решений с открытым кодом. Например, KATA стала поддерживать KVM-виртуализацию и VK Cloud. Развития в этом направлении мы ожидаем и от других производителей.

Работа с сетью

Анализ сетевого трафика- один из самых старых и проверенных способов поиска атак в ИТ-инфраструктурах. KATA стала поддерживать ICAP-интеграцию с обратной связью, а также дополнительные функции, такие как сбор и хранение сетевого трафика. Больше функций по распознаванию угроз появится уже осенью с продуктом Kaspersky NDR (Network Detection and Response).

Агенты на хостах

В случае если злоумышленник уже получил доступ к конечным хостам организации, системе anti-APT очень важно следить за активностью процессов и пользователей в ОС. В KATA были расширены функциональность EDR-агента и список поддерживаемых ОС. Появился агент для macOS, а Linux-агент догоняет по функциональности своего «коллегу» для Windows.

Как внедрить систему защиты от целевых атак

Внедрение anti-APT в инфраструктуру современного предприятия является сложной задачей, требующей основательной подготовки.

Раз «пилот», два «пилот»

Сначала стоит подумать о проблеме сбора и анализа трафика: какие сетевые устройства используются в организации, каким образом собирать с них трафик (ICAP, зеркалирование, TAP-устройство, какой-то другой способ), необходима ли их замена на более современные. Также нужно учитывать ширину каналов связи и их пропускную способность. Следующим предметом внимания должна стать задача сбора данных с конечных устройств. Здесь мы учитываем используемые операционные системы, прикладное ПО, а также технические характеристики АРМ (автоматизированных рабочих мест).

После предварительного аудита, используя полученную информацию, проводят выбор конкретной системы и её пилотное тестирование. Во время «пилота» выполняется подача трафика и телеметрии на сенсоры системы, эмуляция разного рода атак. Итогом «пилота» могут быть скорректированные требования к системе anti-APT и заключение о возможности её внедрения и промышленной эксплуатации в компании. После этого производятся установка системы и её полная интеграция с инфраструктурой компании, а также масштабирование. Иногда во время «пилота» заказчики могут даже зафиксировать реальные инциденты.

Важно отметить, что системы anti-APT — это сложные и комплексные продукты, требующие значительных вычислительных мощностей. В современных условиях подготовка таковых может вызвать проблемы, если у компании есть требования по использованию российского оборудования.

Проверка окружения

Необходимо помнить о том, что у систем anti-APT — весьма сложные отношения с виртуализацией: в логике вредоносных программ может быть заложен этап проверки окружения, в котором они исполняются. Например, троян может попытаться выяснить, находится ли он в виртуальной инфраструктуре, что косвенно может свидетельствовать о пребывании в песочнице. Некоторое ПО пытается выяснить подробности окружения, в которое оно попало, вплоть до домена, имени пользователя и конкретного названия хоста, и скрывать своё вредоносное содержимое, если хост не является целью атаки.

В связи с этим ряд вендоров рекомендуют устанавливать подобные системы на физические серверы, так как двойная виртуализация создаёт для песочницы слишком много «хвостов». Некоторые вендоры, впрочем, утверждают, что использование двойной виртуализации вполне возможно и они научились «прятать» факт использования песочницы от вредоносных программ.

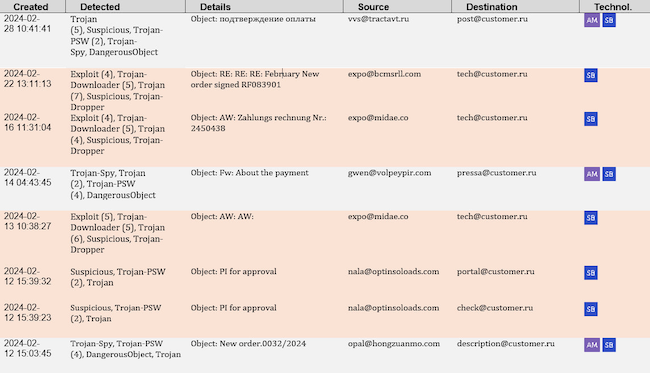

Что касается самого модуля Sandbox в рамках защиты от APT, то нужно уделять особое внимание его срабатываниям. В частности, если другие модули не вызвали срабатывания, это может свидетельствовать о комплексной атаке. Пример — на рисунке ниже.

Рисунок 3. Срабатывания модуля Sandbox

Гибкость подходов к построению защиты

Если бы каждая ситуация решалась одним и тем же инструментарием, всё было бы просто. Но реальность — несколько другая: практически под каждый проект есть свой набор компонентов. На примерах нескольких кейсов нашей команды продемонстрируем, насколько гибким может быть набор компонентов, составляющих систему anti-APT.

Одной региональной государственной организации требовалась защита от большого количества угроз, поступающих через почту. При этом в данном проекте были категории пользователей, которые обрабатывали сотни сообщений в день и не имели времени на распознавание угроз. Для решения задачи наша команда внедрила KATA (центральную ноду, Sandbox) для проверки сетевого трафика. Для разбора телеметрии с конечных хостов были установлены агенты MDR. В процессе модернизации системы антиспама были доработаны политики безопасности. При обработке телеметрии с хостов SOC вендора учитывает контекст инцидентов, выявляемых KATA.

Таким образом, при небольших затратах на сопровождение системы заказчик получил инструмент обнаружения вторжений, контролирующий все основные потоки данных, используемые в целевых атаках.

В другом проекте, для металлургической компании, мы внедряли Kaspersky Symphony XDR. В процессе интеграции решения с ИТ-сервисами в организации (почтовым сервером, сетевыми шлюзами, коммутаторами ядра и пр.) возникли трудности с работой шлюзов иностранного производителя. Для решения проблемы мы использовали компенсирующие меры, которые позволяют производить обнаружение угроз с помощью данных от других сенсоров.

Построение anti-APT в рамках экосистемы с использованием продуктов одного вендора, в частности, позволило организации проводить глубокую проверку почтовых угроз модулем песочницы после обработки антиспамом без создания дополнительных точек отказа.

Тенденции развития отечественных систем anti-APT

Рассмотрим основные тренды в развитии систем противодействия целевым атакам на примере KATA.

Одним из них является адаптация используемого программного обеспечения под требования по импортозамещению, куда входит поддержка отечественных операционных систем, оборудования и средств виртуализации. Системы anti-APT должны не только функционировать под управлением российских ОС, но и иметь среду для эмуляции действий вредоносных объектов на базе сертифицированных ОС, используемых в организации.

Следущий тренд — развитие anti-APT как сервиса. Предпосылкой для этого является нехватка кадров в отрасли ИБ.

Развитие функциональных возможностей также можно выделить в качестве тренда. Вендоры наращивают функциональность и сложность модулей по распознаванию атак самых разных направлений. Например, у Kaspersky Anti Targeted Attack за последние годы расширился спектр функций EDR-агента на конечных хостах, а также возможностей по купированию угрозы. По части поиска вредоносного поведения в сети уже на подходе продукт NDR, который будет нативно встраиваться в систему anti-APT, притом всего лишь за счёт добавления лицензии, то есть в несколько щелчков мышью.

Другие вендоры также наращивают функциональность в данных направлениях. Таким образом формируется конкурентная среда, выводящая системы защиты от целевых атак на новый уровень.

Выводы

В статье мы рассмотрели эволюцию отечественного рынка систем anti-APT. Развитию этого направления способствовали прекращение деятельности зарубежных вендоров в РФ и стремительный рост числа кибератак. Если в предыдущие годы российские решения anti-APT отставали по функциональным возможностям от иностранных аналогов, то сегодня мы наблюдаем уже зрелые отечественные продукты, которые успешно конкурируют с зарубежными.

Говоря о современной защите от целевых атак, стоит помнить, что это — целая экосистема, куда входят продукты разных классов: EDR, EPP, антивирусы, NTA, Sandbox, средства защиты почтового трафика и другие. Не стоит путать её, например, с SIEM-системой, которая нацелена на анализ конкретной информации, а именно — логов с подключаемых активов.

Интеграция таких систем может проводиться собственными силами или с привлечением компаний-интеграторов, имеющих соответствующий опыт. Этот подход позволяет сэкономить время не только на внедрении, но и на сопровождении системы, так как при интеграции будут отработаны проблемы с установкой в разные среды, будет проведена борьба с ложными срабатываниями.

По опыту iTPROTECT, при внедрении anti-APT или его составляющих можно значительно сэкономить на сопровождении системы, если правильно отработать правила и подходы по выявлению угроз. Если вам понадобится консультация по любым вопросам в части anti-APT, будем рады помочь.

Реклама, АО "ИНФОЗАЩИТА", ИНН 7719672244

ERID: 2Vfnxwq2cTA