В условиях роста сложных кибератак, не детектируемых стандартными СЗИ, необходим комплексный подход к защите информационных ресурсов. В центре внимания — технологии EDR (детектирование и реагирование на конечных точках) и NTA (системы анализа трафика), которые обеспечивают глубокий мониторинг, анализ и оперативное реагирование на угрозы.

- Введение

- Кибератаки на российские организации

- Защита конечных точек и анализ сетевого трафика

- Кейсы из практики

- Можно ли заменить EDR и NTA?

- Выводы

Введение

В современном мире трудно представить существование крупной организации, не использующей стандартные средства защиты информации, такие как антивирусное ПО (программное обеспечение), межсетевые экраны уровня приложений (WAF), системы обнаружения и предотвращения вторжений (IDS/IPS) и защиты от сетевых атак (UTM), системы предотвращения утечек (DLP), системы мониторинга событий безопасности (SIEM).

Однако кибератаки становятся всё более сложными и разнообразными из-за множества факторов, включая развитие технологий, появление новых уязвимостей, а также совершенствование методов атакующих. Вот некоторые аспекты, способствующие усложнению кибератак:

- Использование продвинутых методов и технологий. Киберпреступники используют искусственный интеллект и машинное обучение для автоматизации атак, поиска уязвимостей и обхода защитных систем. Этому способствовало появление «злых» аналогов ChatGPT, обученных работать без этических ограничений.

- Развитие вредоносных программ. Например, использование полиморфных и метаморфных программ— вредоносных программ, способных изменять свой код или структуру, чтобы избежать обнаружения антивирусными программами.

- Усложнение инфраструктуры организации, её сегментация наряду с усилением защиты побуждают хакеров искать новые, более изощрённые методы проникновения. С ростом количества подключенных устройств увеличивается количество потенциальных точек входа для атакующих.

- Применение парадигмы APT (advanced persistent threat). APT-атаки включают несколько этапов, такие как: разведка, проникновение, закрепление в системе и эксфильтрация данных, что делает их трудно обнаруживаемыми и устранимыми.

- Рост геополитической напряжённости ведёт к росту киберпротивостояния и с каждым его витком происходит не просто усиление атак, но и изменение целей злоумышленников: от стандартного DDoS и дефейса к целевым ударам, направленным на реальный деструктив, как правило, для их реализации требуются более продвинутые техники и тактики.

Таким образом, кибератаки становятся всё более изощрёнными и трудновыявляемыми, требуя от организаций постоянного совершенствования своих методов мониторинга и реагирования на инциденты.

Какова практика применения технологий EDR и NTA, для каких задач они особенно эффективны и могут ли быть заменены другими технологиями со схожим функционалом? Разбираемся вместе с экспертами центра противодействия кибератакам Solar JSOC.

Кибератаки на российские организации

За 2023 год число подозрений на инциденты выросло на 64 % по сравнению с 2022 годом. При этом увеличение критических инцидентов на 7 % позволяет сделать вывод о росте продуманных целевых атак.

По данным центра противодействия кибератакам Solar JSOC группы компаний «Солар», значительная доля инцидентов (подтверждённых и неподтверждённых) приходится на заражение вредоносными программами, срабатывание сигнатур сенсоров NTA (анализ сетевого трафика) и EDR (защита конечных точек) и несанкционированный доступ.

Рисунок 1. Распределение всех инцидентов по типам

Выделение в отдельную категорию инцидентов, выявленных только за счёт срабатывания сигнатур EDR и NTA, подтверждает рост активности продвинутых злоумышленников — их действия в инфраструктуре незаметны для стандартных средств мониторинга и защиты. Вот и получается: если вы не видите подозрительной активности, это не значит, что её нет.

Защита конечных точек и анализ сетевого трафика

Для эффективного мониторинга угроз сегодня необходимы новые инструменты и методы обеспечения защиты информации, такие как EDR и NTA.

EDR

EDR — это комплекс технологий и инструментов, предназначенных для обнаружения, анализа, мониторинга и реагирования на угрозы безопасности, направленные на конечные точки (компьютеры, серверы, мобильные устройства).

EDR-система собирает данные о действиях и событиях на конечных точках в реальном времени и использует алгоритмы поведенческого анализа для выявления подозрительных действий (например, необычные сетевые подключения или несанкционированное изменение файлов), что позволяет обнаруживать угрозы на ранних стадиях, до того, как они нанесут ощутимый ущерб.

Сбор большего количества информации (по сравнению с базовыми СЗИ) позволяет проводить детальный анализ инцидентов, помогая выяснить источник атаки, методы проникновения и объём ущерба. Это в разы повышает скорость реагирования на киберинциденты и существенно сокращает время их расследования.

В EDR также реализована возможность автоматического выполнения ответных действий при атаке, таких как изоляция заражённой конечной точки, удаление вредоносных файлов и блокировка сетевых подключений. Мгновенная реакция на инциденты помогает минимизировать последствия атак.

NTA

NTA — это методика и технологии, используемые для наблюдения, анализа и реагирования на сетевую активность с целью обнаружения и предотвращения угроз. NTA-системы позволяют анализировать сетевые коммуникации, выявлять аномалии и подозрительную активность, а также обеспечивать более глубокое понимание сетевой среды.

NTA может выявлять сетевые аномалии, которые не могут быть обнаружены системами сбора и анализа о событиях безопасности (SIEM) и средствами антивирусной защиты. Анализ всего сетевого трафика, включая метаданные и содержимое пакетов, позволяет распознать необычные паттерны трафика, использование нетипичных для компании протоколов или портов, выявить неожиданные соединения между внутренними и внешними узлами, или между внутренними узлами, которые обычно не взаимодействуют.

В отличие от IDS (системы обнаружения вторжений), NTA использует исторические данные для выявления скрытых угроз и построения полной картины атаки (помимо сбора данных о сетевом трафике в реальном времени, в том числе о трафике, передаваемом по нестандартным протоколам). Ретроспективный анализ позволяет понять, как произошла атака, какие системы были затронуты и какие действия необходимо предпринять для предотвращения подобных инцидентов в будущем.

За счёт анализа поведения пользователей и сравнения текущих действий с историческими данными, NTA может детектировать сложные и целенаправленные атаки (APT) и атаки, совершённые с использованием легитимных учётных данных.

Кейсы из практики

Практика применения систем NTA и EDR включает несколько направлений. Рассмотрим их на примерах центра противодействия кибератакам Solar JSOC — крупнейшего российского коммерческого SOC.

Solar JSOC — это центр кибербезопасности, предоставляющий услуги мониторинга и реагирования на инциденты безопасности, а также услуги построения SOC и консалтинга, оценки защищённости, расследования инцидентов, выявления внешних цифровых угроз и других. О том, как выбрать коммерческий SOC в 2024 году читайте на нашем портале.

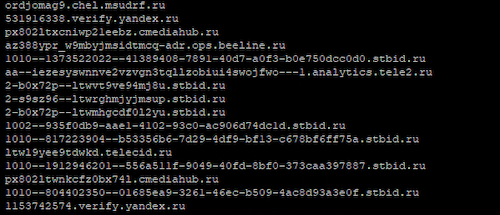

Выявление DGA-доменов с помощью NTA

DGA (Domain Generation Algorithm) — это алгоритм, позволяющий генерировать случайные имена или псевдослучайные доменные имена. DGA-домены часто используются вредоносными программами для связи с командным центром злоумышленника, уведомляя его о взломе или выполнении вредоносного кода.

У одного из заказчиков Solar JSOC на периметре находился веб-сервер с уязвимостью, которую злоумышленники успешно проэксплуатировали (сигнатур под данную уязвимость в публичных источниках ещё не было). В результате веб-сервер начал обращаться на DGA-домены, сгенерированные хакерами. NTA-система зарегистрировала в сетевом трафике домены, отражающие не типичную для заказчика активность, и отобразила их на дашбордах.

Аналитики Solar JSOC выявили, что эти домены используются злоумышленниками, после чего уязвимости на сервере были быстро устранены, а атака купирована. Обнаружить такую активность с помощью одного SIEM было бы куда сложнее и дольше.

Рисунок 2. Выявленные DGA-домены

Вычисление внутреннего злоумышленника

Благодаря NTA удалось выявить сниффинг Wi-Fi трафика у одного из клиентов «Солара». Сниффинг Wi-Fi позволяет злоумышленнику перехватывать аутентификационные данные и ключи шифрования, предоставляя доступ к критически важным данным других пользователей. После того, как NTA зафиксировал факты загрузки инструкций и ПО для прослушивания Wi-Fi трафика, началось внутреннее расследование — злоумышленником оказался собственный сотрудник компании-заказчика. Меры были приняты незамедлительно.

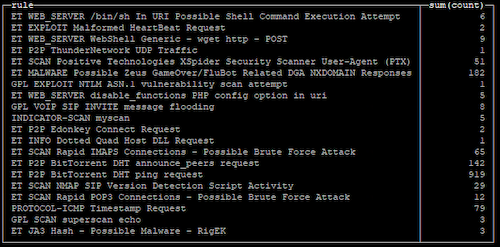

Обнаружение эксплуатации уязвимостей

NTA обладает большим количеством сигнатур, обнаруживающих попытки эксплуатации уязвимостей веб-серверов. В отличие от WAF, NTA обеспечивает защиту внутрисетевого взаимодействия, но может быть развёрнут и на периметре организации для более детализированного анализа трафика и разработки дополнительных сигнатур под новые типы атак. Таким образом NTA может помочь обнаружить недостатки в сетевой архитектуре.

Например, у одного из заказчиков Solar JSOC на периметре оказался веб-сервер, не защищённый WAF. После подключения этого сегмента сети к NTA, аналитики «Солара» обнаружили аномальную активность: регулярное сканирование и попытки эксплуатации уязвимостей, в том числе успешные. Сервер был оперативно помещён за WAF, который, помимо детектирования, ещё и блокирует подобные атаки.

Рисунок 3. Подозрительная активность на периметре

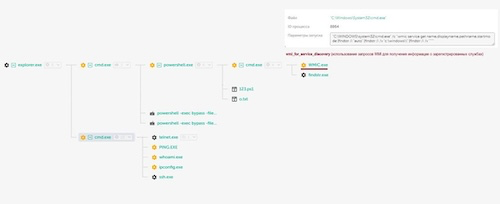

Обнаружение вредоносных программ

С помощью EDR аналитики Solar JSOC регулярно выявляют попытки сбора информации об инфраструктуре и хостах стандартными утилитами Windows. Данные, полученные злоумышленниками, могут быть использованы для точечных атак, например, для повышения привилегий или расширения площади атаки. Выявление такой активности на ранних этапах помогает предотвратить её развитие, а также найти и устранить источники проблемы в инфраструктуре.

Рисунок 4. Детектирование попытки сбора информации о хосте

Средствами EDR также постоянно обнаруживаются вредоносные программы, которые были скрыты от антивируса различными методами обфускации. EDR анализирует запущенные в системе процессы, выполняемые ими действия, параметры запуска и строит ретроспективные цепочки событий вплоть до старта системы, что позволяет оперативно выявлять аномалии и предотвращать атаки.

Можно ли заменить EDR и NTA?

Некоторые задачи EDR и NTA могут быть выполнены с помощью других технологий и инструментов, однако полностью заменить эти решения сложно, так как они выполняют достаточно специфические функции по защите конечных точек и мониторингу сетевого трафика.

Например, для выявления DGA-доменов можно использовать расширенный аудит DNS и SIEM, но при этом DNS-серверы и SIEM-система будут перегружены из-за большого объёма событий. Использование регулярных выражений, чёрных списков и исключений (возможные варианты детектирования) требует значительных ресурсов. Высокая нагрузка на DNS-серверы может привести к потере событий, которые не успевают попасть в SIEM.

NTA-системы, в свою очередь, разработаны для обработки большого объёма сетевого трафика и способны отслеживать все попытки соединений с доменами, минимизируя риск пропуска событий. Регулярные обновления сигнатур позволяют быстро адаптироваться к новым атакам и в них учитывать алгоритмы генерации DGA-доменов. NTA использует технологии машинного обучения для обнаружения DGA и предоставляет аналитикам инструменты по выявлению аномалий.

Для поиска внутренних нарушителей можно использовать DLP-системы, но решения данного класса обычно настроены на мониторинг трафика, выходящего за периметр компании, за исключением электронной почты, где контролируются как исходящая, так и входящая информация.

Осуществлять мониторинг внутренней активности с помощью DLP возможно, но для этого требуется специфическая настройка политик безопасности, что влечёт за собой увеличение трудозатрат специалистов, работающих с инцидентами DLP. В то же время при специфической настройке DLP можно зафиксировать факт загрузки вредоносных программ или инструкций, но аномалии в запускаемых процессах с помощью этого решения не найти.

Для реагирования на инциденты и сбора расширенной телеметрии в целом можно использовать утилиты для мониторинга процессов (Sysmon, Auditd) и средства удалённого управления инфраструктурой, а события собирать классическим способом с помощью SIEM. Существенным недостатком здесь является то, что при классическом методе аудита требуется взаимодействие различных подразделений, это даёт время злоумышленнику для развития атаки. Кроме того, в случае с EDR нагрузка на SIEM заметно ниже и есть возможность оперативно контролировать состояние агентов.

Выводы

Технологии EDR и NTA играют ключевую роль в современной кибербезопасности, предлагая комплексный подход к защите информационных систем. EDR обеспечивает глубокое понимание и контроль над активностью на конечных точках, позволяя быстро обнаруживать и реагировать на угрозы, которые могут пройти мимо традиционных антивирусных решений.

NTA дополняет эту защиту, анализируя сетевой трафик и выявляя аномалии и вредоносную активность, которые могут оставаться незамеченными другими СЗИ. Совместное использование EDR и NTA дает мощный инструментарий для всесторонней защиты, оперативного выявления и реагирования на киберугрозы, тем самым значительно повышая общую устойчивость к атакам.

Если у вас сложная разветвлённая сетевая инфраструктура с большим количеством сегментов, доступных из интернета или имеющих выход в интернет, то с помощью NTA вы сможете обнаружить атаки на ранних этапах развития.

Если в компании много пользователей с недостаточно высоким уровнем киберграмотности (часто попадаются на фишинг, переходят по вредоносным ссылкам, пользуются развлекательными ресурсами с рабочих станций и т. д.), EDR будет незаменим в обнаружении и реагировании на атаки на уровне конечных точек (особенно это актуально для пользователей, имеющих доступ к критичным данным или инфраструктуре).

Попытки заменить EDR и NTA другими инструментами сталкиваются с серьёзными ограничениями. Заменяющие решения могут не обеспечивать такого же уровня детализации и интеграции, а значит, функциональность будет фрагментированной, и время реакции в итоге увеличится. В результате это может усложнить управление безопасностью, а организация будет все ещё уязвимой для продвинутых атак.