В любой компании, каким бы мощным ни было защитное программное обеспечение, всё равно самая критическая «конечная точка» — это человек, не знающий основ кибербезопасности. Рассмотрим грамотное развёртывание и настройку Kaspersky Security Center, его компонентов и антивируса.

В каждой организации именно сотрудники и оборудование, на котором они работают, являются самой уязвимой «конечной точкой». И если на помощь компьютеру приходят разные программы по информационной безопасности, то помочь сотруднику разобраться в ИБ сможет не каждый работодатель. Готового решения, как правило, нет. Лишь изредка на больших ИТ-конференциях или вебинарах обычный среднестатистический сотрудник слышит непонятные ему термины: «угроза нулевого дня», «фишинг», «спуфинг», «DDoS-атака».

Повышение квалификации и обучение в области информационной безопасности — тема, в которой больше вопросов, чем ответов. От кого должна исходить инициатива? Онлайн или офлайн? Теория или практика? Очевидно, что построение эффективной системы ИБ в организации не ограничивается только закупкой и внедрением ПО. Сотрудники, управляющие этим ПО, должны быть в курсе новейших обновлений и лучших практик работы с установленными в организации системами, потому что только такой сотрудник способен выявлять киберугрозы, противостоять атакам и обеспечивать неприкосновенность данных.

Если необходимость регулярного повышения квалификации сама по себе не вызывает сомнений, то тема выбора инструментов обучения весьма обширна. Традиционные программы состоят из наборов лекций и проверочных заданий, по окончании которых выдаётся сертификат о прохождении курса.

Дальше начинается самое интересное: полученный на курсе объём знаний чаще всего вытесняется на самые дальние задворки памяти, если не применяется на практике.

Согласно кривой забывания Эббингауза, уже в течение первого часа забывается до 60 % всей полученной информации, а через 10 часов в памяти остаётся 35 % изученного. Далее процесс забывания идёт медленно, и через 6 дней в памяти сохраняется около 20 % от общего количества первоначально полученной информации. Выглядит удручающе, особенно когда дело касается информационной безопасности предприятия.

Инструменты, которыми организации обеспечивают защиту своих периметров, могут стоить недёшево, но любой инструмент должен не только быть правильно настроен, но и правильно эксплуатироваться (иметь своего рода «технику по безопасности»), а в разрезе ИБ — ещё и сам быть защищён от несанкционированного доступа.

При развёртывании Kaspersky Security Center (далее — KSC) часто не учитывают рекомендации вендора, а также не используют встроенную функциональность, которая помогает обезопасить продукт от действий направленных на его отключение или обход. (KSC — это инструмент управления различными продуктами «Лаборатории Касперского», в частности — известным антивирусом Kaspersky Endpoint Security, решением класса EPP (защита конечных точек) с обширной функциональностью.)

Разберём некоторые моменты на примерах.

- В домене или нет?

Безусловно, управлять сервером, который находится в домене, намного проще, однако «Лаборатория Касперского» советует устройства с KSC в домен не включать. Это позволит разграничить права управления и избежать получения доступа к серверу в случае компрометации домена. - Разграничение в сети

Для доступа к серверу можно настроить список IP-адресов, с которых сервер разрешит подключение к себе. - Публиковать сервер или нет?

Конечно, в каких-то ситуациях публикация может быть решением, но это несёт большой риск. Как же быть, если нужно подключить устройства из интернета (рабочие ноутбуки)? Использовать шлюз соединений! - Самозащита

Чтобы антивирус работал стабильно, его также нужно защитить от неправомерного отключения. Поэтому не забывайте настраивать в политике самозащиту: пароль для отключения, защиту процессов и учётную запись для доступа к таким параметрам.

Рассмотрим п. 3 и п. 4 более детально.

Шлюз соединений

Это режим работы агента администрирования, в котором устройство принимает соединения от других хостов с агентом администрирования и туннелирует их к KSC, но не само устанавливает соединение, а ждёт запроса от KSC.

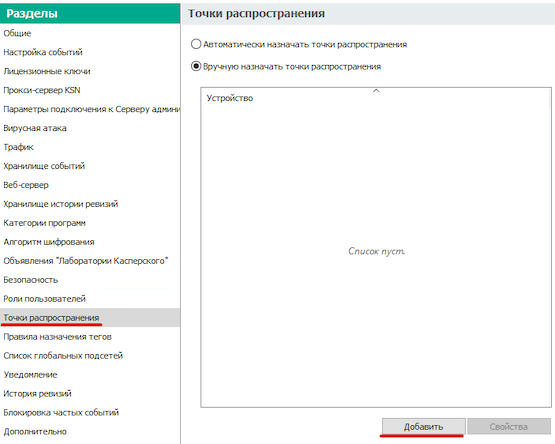

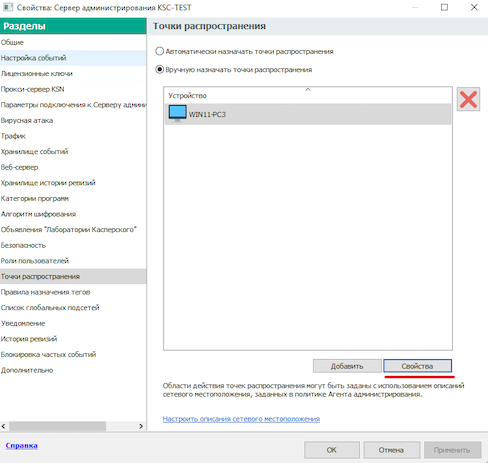

В свойствах сервера администрирования нужно выбрать раздел «Точки распространения» и нажать «Добавить».

Рисунок 1. Точки распространения

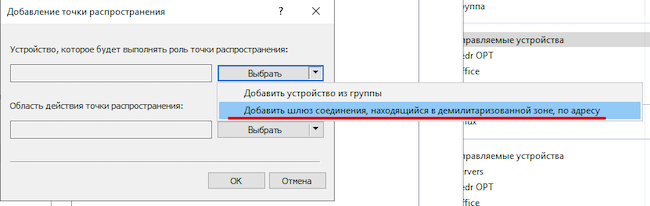

Далее нужно нажать на стрелочку и в выпадающем списке выбрать «Добавить шлюз соединений, находящийся в демилитаризованной зоне, по адресу».

Рисунок 2. Добавление точки распространения

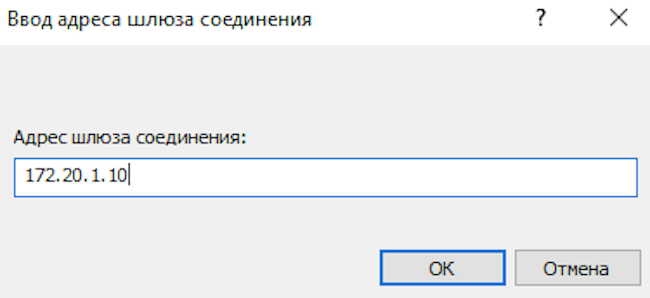

Задаём адрес шлюза.

Рисунок 3. Ввод адреса шлюза соединения

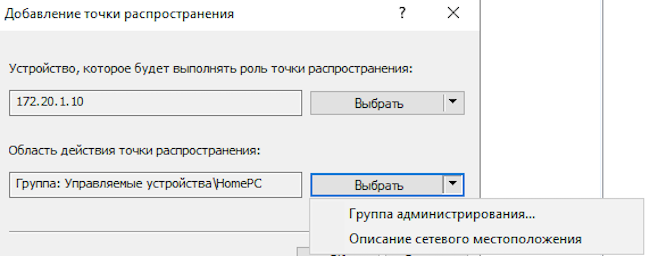

Также выбираем область действия (группу или сеть).

Рисунок 4. Выбор области действия точки распространения

После этого нужно выбрать добавленный шлюз и открыть его свойства.

Рисунок 5. Выбор шлюза

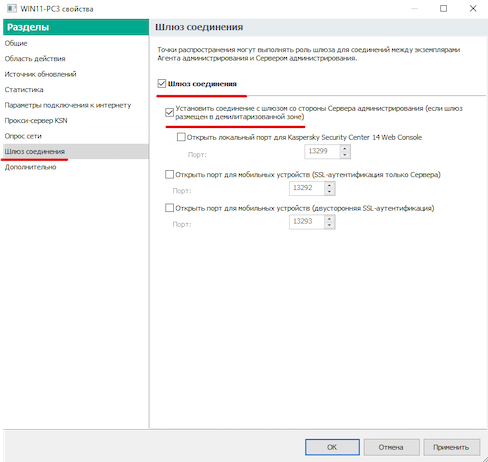

Перейдём в раздел «Шлюз», активируем флажки «Шлюз соединений» и «Установить соединение с шлюзом со стороны Сервера администрирования».

Рисунок 6. Свойства шлюза соединения

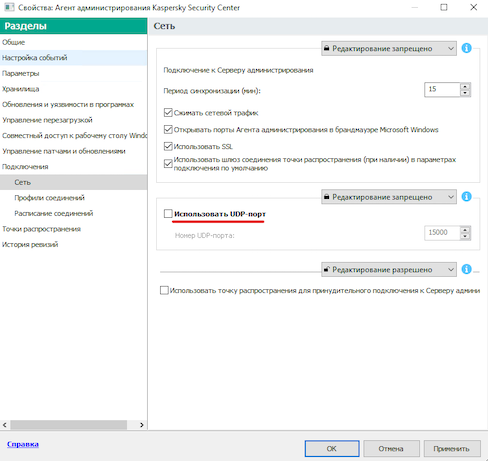

Последний этап — отключить в политике агента флажок «Использовать UDP-порт» либо создать новую политику и в ней не включать этот флажок.

Рисунок 7. Свойства агента администрирования KSC

Самозащита продукта

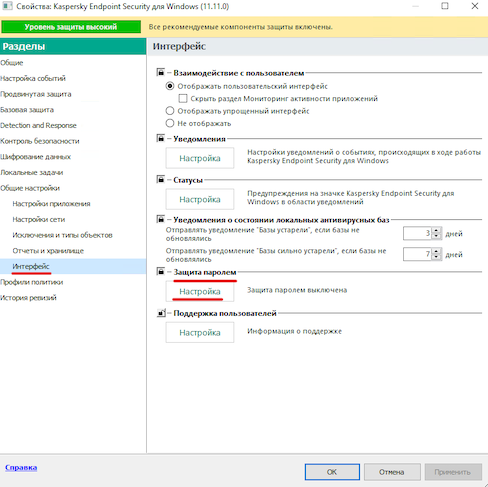

Открываем политику KES, в разделах выбираем «Общие настройки», далее — «Интерфейс». Обязательно нужно нажать на «замок», чтобы он закрылся.

Рисунок 8. Свойства KES

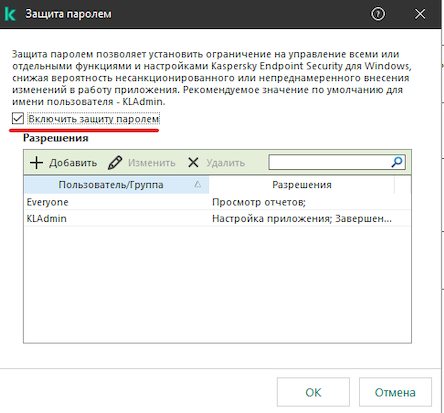

Дальше понадобится перейти в настройки и включить защиту паролем.

Рисунок 9. Включение защиты паролем

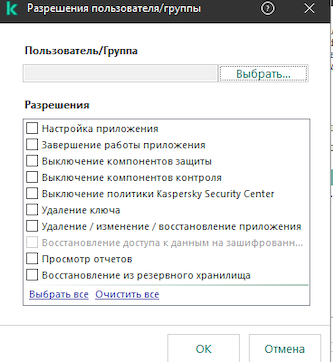

Обратите внимание, что по умолчанию существуют два пользователя с предустановленными разрешениями, но мы можем добавить новых и выбрать для них нужные опции.

Рисунок 10. Разрешения пользователя / группы

Это лишь некоторые из тех основных вещей, которыми пренебрегают или о которых забывают при развёртывании и настройке KSC, его компонентов и антивируса.

Более подробно те действия и компоненты, которые необходимы для непрерывной работы, мы разберём на нашем вебинаре «Безопасность кибербезопасности», который состоится 21 июня.

Вы можете прислать нам вопросы по KSC и KES на любые темы, самые интересные мы разберём и озвучим на вебинаре! Для вас это отличный вариант получить консультацию бесплатно, а для нас — продемонстрировать нашу экспертизу. Вопросы вы можете отправлять по адресу marketing.ru@wone-it.ru c темой «Вебинар по KSC».

Компания WONE IT может провести аудит ваших политик для Kaspersky Security Center, Kaspersky Endpoint Security и других продуктов «Лаборатории Касперского», помочь в решении различных задач через KSC, рассказать о полезных функциях и оказать услуги поддержки по продуктам KSC, KES, «KEDR Оптимальный». Будем рады ответить на все вопросы!