Компании Microsoft и CrowdStrike объявили о совместной работе по упорядочиванию названий хакерских группировок. Потребность в этом назрела давно. Из-за несогласованности названий до сих пор нередко возникают сложности при отслеживании активности злоумышленников. Насколько точна и полезна будет новая инициатива?

- Введение

- Чем больше имен, тем чаще ошибки

- Группировки и государственная принадлежность

- Классификация по номерам

- Хаос из «ярких» и значимых имен

- Красивая экзотика

- Новая инициатива Microsoft и CrowdStrike

- Принимать новые правила или не принимать?

- Выводы

Введение

Достоверная и полная идентификация участников кибератак играет критическую роль для успешности противостояния им. Она необходима для правильного выбора средств защиты и проводимой тактики ответной реакции. Знать наперед, с кем имеешь дело — это уже значительный шаг вперед, который позволяет автоматизировать защиту. Не понимать, с кем имеешь дело или ошибиться равнозначно тому, чтобы попасть в заблуждение и не разгадать сценарий развития кибератаки.

Следует учесть, что сами APT-группировки не атакуют вслепую. Сначала они изучают свою жертву, а только потом проводят кибератаку. Так же должны действовать и защитники. Наличие правильной системы именования вносит свой вклад: идентификация атакующего — это возможность понимать, что ожидать от предстоящей кибератаки, как следует использовать накопленный опыт противостояния и как не повторять ошибки предшественников.

В начале июня был сделан важный шаг в этой области: компании Microsoft и CrowdStrike предложили концепцию для именования субъектов киберугроз. Проект уже поддержали Google и Palo Alto Networks.

Однако другие компании пока не торопятся со своим мнением. Почему? Все ли так однозначно в новой системе?

Чем больше имен, тем чаще ошибки

Договориться об одинаковых именах для группировок должны были давно. Но в реальности это не происходило.

Например, 28 марта 2023 года компания Mandiant сообщила о выявленном использовании украденных криптовалютных средств новой группировкой, получившей имя APT43. В дальнейшем ее активность нарастала, она остается активным участником кибератак до сих пор, мы о ней писали.

Но есть у неё и другое название — Kimsuky. Оно появилось в наших публикациях еще в июле 2022 года, то есть задолго до сообщения Mandiant. Тогда ее главной целью называли кибершпионаж.

Если же углубиться в историю этой группировки, то можно встретить ее упоминание еще под именами Thallium, Velvet Chollima, Black Banshee и Emerald Sleet.

Такое разнообразие имен не способствует качеству киберразведки. Компании нередко вводят свой процесс атрибуции кибератак, что приводит к еще большей путанице.

Группировки и государственная принадлежность

Выбор названий для хакерских группировок оказался совсем непростым делом. Требовались признаки, которые были бы наглядными, играли медийную роль и отражали намерения группировки.

Появилась идея связывать группировки со страной, откуда или в интересах которой они направляли свои угрозы. Предполагалось, что высокий уровень квалификации хакеров требовал привлечения государственных институтов, например, образования.

Этот взгляд был явно ограниченным. Группировки могли появляться отнюдь не только по политическим соображениям. Даже используемый киберпреступниками язык не всегда отражает принадлежность к определенной стране. Подобная атрибуция релевантна разве что для группировок хактивистов. Как следствие, её применение может вводить в заблуждение относительно целей злоумышленников. Поэтому в России, где понимают неоднозначность применения этого признака, стараются не использовать его. В то же время значительная часть крупных глобальных ИБ-вендоров считают этот признак рабочим.

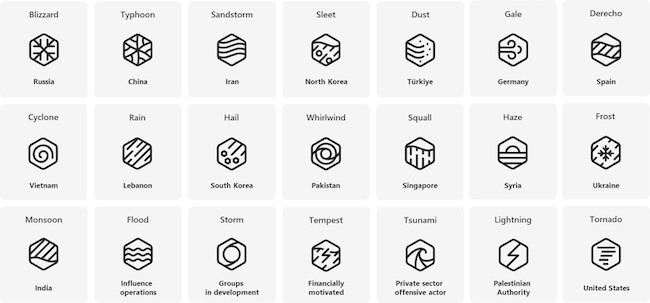

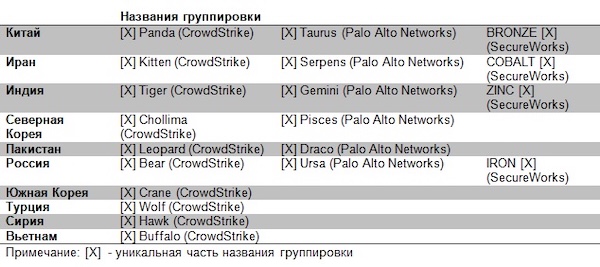

Так в названиях появились слова-маркеры, которые отражали для ИБ-специалистов принадлежность группировок к определенной стране. Но и тут возникли разногласия. Из-за отсутствия координации каждый ИБ-вендор стал использовать собственный маркер, что точно не упростило ситуацию. Например, словом для обозначения китайских группировок в «Лаборатории Касперского» стало Dragons, в Microsoft — Typhoon, в Palo Alto Networks — Tauruses, в CrowdStrike — Pandas, в SecureWorks — BRONZES. Поэтому кибергруппировка под названием APT41, часто связываемая с Китаем, стала отслеживаться также под названиями Double Dragon, Bronze Atlas, Wicked Panda, Winnti и др.

Принцип выбора слова-маркера для отражения страны также был несогласован. Например, Microsoft для привязки к стране выбрала такой характерный (с ее точки зрения) признак, как погодное явление. Так для привязки к Китаю появилось слово Typhoon («тайфун»), а для России — Blizzard («метель»). В компании CrowdStrike в качестве признака выбрали характерное для страны животное. Для Китая это стала Panda (панда), для России — Bear (медведь). Если аналитики не могли точно определить принадлежность, то таким группировкам назначался маркер Spider («паук»).

Рисунок 1. Значение слов в именах группировок по нынешней классификации Microsoft

Классификация по номерам

Хаос с названиями группировок нарастал, требовалось какое-то системное решение. Если разработкой стандартизированного подхода к оценке тактик, методов и процедур (TTP) кибергруппировок занялась американская некоммерческая организация MITRE, то проведением расследований и атрибуцией признаков для выделения группировок занялась другая американская компания — Mandiant (Google).

Эти два направления были связаны. Еще не было такого явления как хактивизм, к группировкам причислялись участники кибератак, связанных с реализацией сложных моделей угроз. Для них появился термин Advanced Persistent Threat (APT), с которым стали связывать группы, демонстрирующие признаки ведения кибершпионажа, другие виды разрушительных кибератак, а также вымогательство, требования выкупа. Являются ли эти цели обязательным признаком спонсирования со стороны правительственных органов государства? Очевидно, что далеко не всегда. Поэтому в названии не участвовало упоминание принадлежности к определенной стране.

Был выбран самый простой подход к выбору имен: группе присваивался очередной номер APT, для которого осуществлялась атрибуция сопутствующих этой группировке признаков, отражающих ее профессиональные навыки (по матрице MITRE).

Первым в этом списке стало подразделение НОАК 61398, которому в 2013 году было присвоено название APT1.

Джамиль Колльер (Jamie Collier), аналитик Mandiant, заявил на представлении при объявлении о появлении APT1:

«Мы используем сдержанные, даже скучные, правила для наименования группировок, потому что не хотим приукрашивать и популяризировать их».

Однако подход компании Mandiant не стал «стандартом». Возможно, ее принадлежность к Google вызвала неприятие со стороны других участников ИБ-рынка, потому что в этом случае Google приобрела бы явную монополию.

Поэтому продолжали встречаться и другие варианты именования группировок. Например, организация MITRE стала регистрировать группировки в своем каталоге под уникальными номерами G[XXX], присваивая очередной номер по мере появления новых участников. Но в MITRE не стали игнорировать другие классификации, поэтому сейчас группировки в ее каталоге представлены под самыми разными именами, в том числе как APTXXX, а также под «названиями, ставшими популярными».

Компания SecureWorks долгое время пыталась использовать собственный шаблон TG-[XXXX], назначая группировкам идентификационные номера в случайном порядке. Аналогичный подход исповедовали Microsoft и Recorded Future (приобретена в 2024 году компанией MasterCard). Для внутренних целей Microsoft использовала шаблон DEV-[XXXX] (например, DEV-0537), компания Recorded Future — свой шаблон TAG-[XX] (например, TAG-53).

Компания Trend Micro ввела также свой шаблон Void [X], который отражал признак, не учтенный другими ИБ-вендорами. Этими именами «награждались» группировки, мотивы угроз которых не были подтверждены или еще не были однозначно выявлены.

Хаос из «ярких» и значимых имен

Быстро выяснилось, что киберинциденты имеют значение не только для ИБ-специалистов, но и для общества в целом. Последствия кибератак стали значимыми для общества явлений, публичные отчеты об участии в расследованиях требовали не только единой системы при выборе имен группировок, но и значимых наименований, легко понятных для остальной части общества.

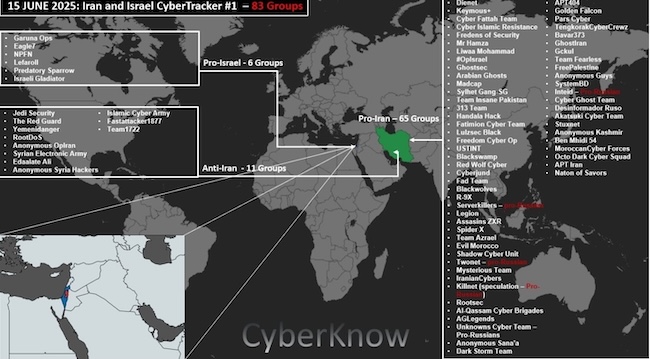

Так, изменения геополитической ситуации в мире и развитие движения хактивистов привели к тому, что кибергруппировкам стали приписывать руководство или тесные связи с определенным государством. Доказательством служили угрозы нанесения урона объектам в стране-жертве.

Рисунок 2. Группировки хактивистов, участвующие в киберконфликте Израиля и Ирана (источник: CyberKnow)

Среди российских ИБ-компаний нет однозначного мнения по вопросу принадлежности кибергруппировки к определенному государству. С одной стороны, группировкам может приписываться статус принадлежности определенной стране, с другой — все публичные российские ИБ-компании однозначно отвечают, что они не проводят расследований до уровня выяснения принадлежности источника кибератак конкретной стране. И это логично, на наш взгляд. Интернет является априори интернациональной системой, поэтому источник может перемещаться в любую юрисдикцию. А поиск юридически значимых документов, отражающих принадлежность группировки определенному государству, выходит за круг задач ИБ.

Аналогичной политики также придерживается, например, американская компания Trend Micro. Фейке Хакеборд, ее старший исследователь угроз, разъяснил подход в комментарии изданию Infosecurity следующим образом:

«Мы считаем, что наша миссия — не указывать пальцем. Наша миссия — защищать от угроз, а не вмешиваться в политику».

В то же время ряд крупных западных ИБ-компаний, как мы уже упоминали выше, свободно занимаются такой атрибуцией и указывают на предполагаемую принадлежность группировки к той или иной стране через присваиваемые имена.

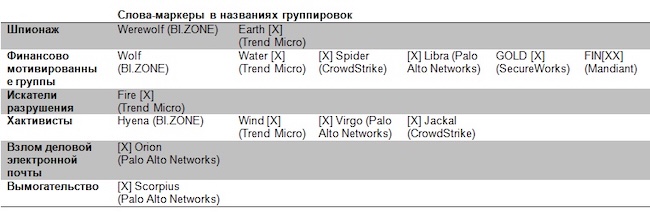

Рисунок 3. Слова-маркеры для обозначения принадлежности группировки к стране

Были также попытки связать имена группировок с основным направлением их деятельности. Этот способ нередко применяется в промышленности для обозначения изделий, создаваемых под грифом секретности. В этом случае изделию присваивают «яркое», публичное название, а в служебной документации используют временные или кодовые имена, которыми пользуются инженерные службы. Например, одна из версий самолета МиГ-29 внутри компании называлась как «проект 9-12». Такую же схему, но для предварительного именования кибергруппировок (до выявления ее задач или принадлежности к уже известной группе), предложили и в компании Mandiant.

Mandiant использует двухуровневую систему обозначений. На первом уровне применяется шаблон UNC[XXXX] (например, UNC1878); оно отражает идентификацию кластеров активности для создаваемых группировкой угроз. На втором уровне используется шаблон TEMP.[X] (например, TEMP.Periscope). Благодаря такой схеме, исследователи могут отследить угрозу и связать ее с определенной группой, от которой она исходит. Такое имя применяется до тех пор, пока нет уверенности, чтобы утверждать, какие мотивы движут кибергруппировкой, попавшей в поле внимания.

Рисунок 4. Слова-маркеры для обозначения мотивации группировки

Красивая экзотика

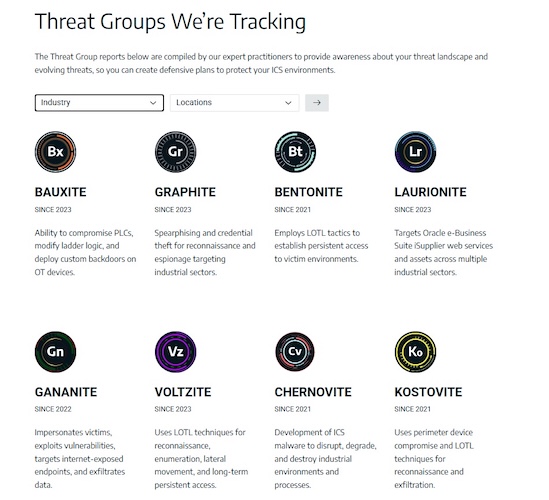

При создавшейся неопределенности с наименованием группировок некоторые ИБ-вендоры решили подойти к решению проблемы креативно. Например, в ИБ-компании Dragos, известной своими решениями по промышленной безопасности, решили присваивать «элементоподобные» имена, как поступали химики в таблице Менделеева.

На их сайте появился каталог с названиями группировок, для противодействия которым эта компания предлагала свои кастомизированные решения. Предложенные названия не отражают ни происхождение, ни мотивы деятельности группировок, но с точки зрения использования в медиапространстве выглядит красиво.

Рисунок 5. «Элементоподобные» названия группировок (Dragos)

Другая известная компания Accenture Cyber Intelligence (ACI) активно использует собственные имена для именования группировок в своих исследованиях. В них прослеживается склонность к использованию наименований видов рыб и других обитателей морских глубин.

Рисунок 6. «Морская» тематика в именах ransomware-группировок (ACI)

Какой результат в однозначном толковании имен группировок был достигнут?

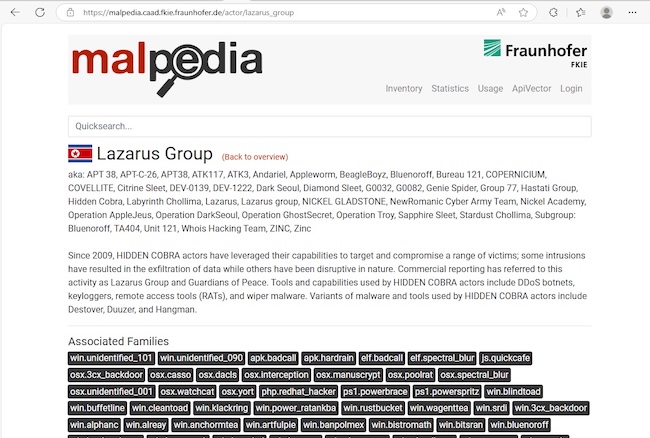

Первое достижение – появился популярный немецкий репозиторий Fraunhaufer's Malpedia, который нередко используется ИБ-специалистами для отслеживания угроз и выявления участия различных группировок.

Возьмем для примера северокорейскую группировку Lazarus Group. Казалось бы, само ее название настолько хорошо известно, что оно должно быть «самодостаточным». Нет, оказывается, у Lazarus Group есть немало своих «сопутствующих» имен.

Рисунок 7. Lazarus Group и ее псевдонимы в репозитории Malpedia

В итоге ситуация зашла в тупик. Единственный «системный» способ проводить каталогизацию имен группировок с присвоением порядкового номера оказался неудобным для использования. Использование «звучных» имен — красиво и наглядно, но несогласованность в их назначении ведет к хаосу имен. А хаос порождает ошибки в организации защиты.

Отметим также то, что группировки также не являются постоянными. Их состав может меняться, целеуказания деятельности также подвижны. Группировки могут распадаться, а новые группировки брать на себя уже «раскрученные» имена для пиара.

Неужели тупик и нет возможности отличить группировки друг от друга?

Новая инициатива Microsoft и CrowdStrike

В начале июня Microsoft и CrowdStrike выступили с инициативой соотнести между собой названия кибергруппировок, что должно помочь повышению качества собираемых о них данных, их упорядочивание. Это должно оказать благотворное влияние для развития кибербезопасности.

Это — новый стандарт в назначении имен? Ответ дали в CrowdStrike: «заставить всю индустрию кибербезопасности использовать одинаковые имена для каждой группы угроз является нецелесообразным на текущий момент. Более того, может быть, это даже невозможно. Однако важно внести ясность в атрибуцию угроз между участниками рынка».

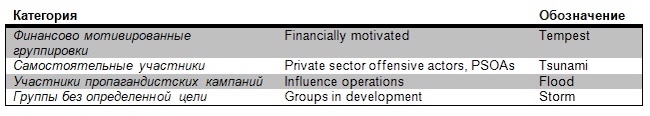

В рамках инициативы Microsoft опубликовала разъяснения относительно того, каких принципов она придерживается при именовании субъектов угроз. Согласно этим разъяснениям, хакерские группировки делятся на пять основных категорий.

- Государственные группировки (nation-state actors): участники, действующие от имени или под контролем государства для осуществления какого-либо национального / государственного проекта. Они могут преследовать самые различные цели — от шпионажа до получения финансовой выгоды или осуществления акта возмездия. Отличительным признаком киберактивности таких группировок является направленность против правительственных учреждений, межправительственных образований, неправительственных организациях и аналитических центров других государства. Чаще всего ими преследуются традиционные цели: шпионаж или мониторинг.

- Финансово мотивированные группировки (financially motivated actors): киберугрозы и кибергруппировки, нацеленные на получение финансовой выгоды в интересах преступной организации / лица и не связанные с деятельностью какого-либо негосударственного или коммерческого проекта / организации, получившему известность или заслуживающему полное доверие. В эту категорию относятся угрозы, связанные с применением программ-вымогателей (ransomware), взлом аккаунтов корпоративной электронной почты, фишинг и другие угрозы, реализуемые для достижения определенных финансовых интересов или как вымогательство.

- Самостоятельные участники (private sector offensive actors, PSOAs): кибератаки, проводимые с использованием киберинструментов, созданных или поддерживаемых известными / публичными коммерческими организациями. Они создают и продают свои продукты наступательной направленности (кибероружие) и с их помощью определяют будущие цели для кибератак. Эти же инструменты могут применяться также для слежки за диссидентами, правозащитниками, журналистами, защитниками гражданского общества, другими частными лицами. Такой подход ставит под угрозу глобальные инициативы, направленные на защиту прав человека.

- Участники пропагандистских кампаний (influence operations): группировки, работающие как часть информационных кампаний, проводимых онлайн или оффлайн и нацеленных на манипуляцию восприятием людей (целевой аудитории), их поведением или принятием решений. Эти кибератаки проводятся с целью продвижения интересов и задач определенных групп или стран.

- Группы без определенной цели (groups in development): эта категория предназначена для временного обозначения группировок, о деятельности которых пока известно недостаточно или угрозы от них появились совсем недавно, продолжают развиваться и есть опасения, что они известны еще не полностью. Вводимое имя позволит отслеживать группировку как отдельный субъект до достижения расследователями необходимого уровня уверенности в происхождении угроз, личности их участников. После его достижения временной группе будет назначаться определенное имя, относящееся к другой категории, или информация о временной группе будет объединяться с данными уже существующей группировки.

Как мы уже знаем, Microsoft использует «погодные» обозначения — и для мотивов (рис. 8), и для геополитических атрибутов (рис. 9).

Рисунок 8. Слова-маркеры для обозначения категории группировки (Microsoft)

Рисунок 9. Слова-маркеры для обозначения страны исходящей угрозы (Microsoft)

Microsoft также опубликовала справочник кибергруппировок, где собраны альтернативные названия субъектов угроз. Этот справочник можно рассматривать как первый плод сотрудничества с CrowdStrike по внесению ясности в таксономию. Полный список группировок, которые находятся на учете Microsoft, публикуется в постоянно обновляемом текстовом JSON-файле.

Принимать новые правила или не принимать?

То, что необходимо избавляться от хаоса имен группировок, очевидно. Но возникает много косвенных вопросов, связанных с выбором концепции — мы старались их обозначить выше. Наверное, самое явное разногласие касается выбора принадлежности группировки к определенной стране.

«Как специалисты по киберразведке, мы часто имеем дело с различными наименованиями одних и тех же кластеров вредоносной активности. Инициатива Microsoft и CrowdStrike не подразумевает разработку единой таксономии, — высказал свое мнение Олег Скулкин, руководитель BI.ZONE Threat Intelligence. — Упомянутые организации предлагают составить корреляцию между таксономиями, что позволит быстрее и проще идентифицировать тот или иной кластер вне зависимости от источника информации. Помимо этого, некоторые российские вендоры уже ведут переговоры о внедрении подобной инициативы».

Рисунок 10. Олег Скулкин, руководитель BI.ZONE Threat Intelligence

Отметим, что два года назад компания BI.ZONE также выступила со своей инициативой такого рода и предложила собственную таксономию кластеров активности. Ключевым критерием является мотивация злоумышленников. Например, Wolves («волки») — финансовая мотивация, Werewolves («оборотни») — шпионаж, а Hyenas («гиены») — хактивизм.

Цель инициативы по соотнесению наименований группировок — повысить уверенность в идентификации групп угроз, оптимизировать корреляцию и ускорить действия защитников, говорят в Microsoft. Устранение конфликтов имен, создание целостного и устойчивого сопоставления существующих систем именования друг с другом позволит, опираясь на собранные данные киберразведки, расширить атрибуцию на большее количество плоскостей и векторов, создавая более богатое, более точное представление о противниках.

Выводы

Нужна ли России собственная система именования хакерских группировок? Да, нужна, если с точки зрения базовых принципов она расходится с той, которая предлагается сейчас. Например, за рубежом любят геополитические ярлыки, а у нас воздерживаются от этого. С другой стороны, киберугрозы интернациональны, поэтому профессиональное ИБ-сообщество выберет самую удобную систему, достоверно отражающую угрозы. Предложить свою концепцию значит занять достойное место в первых рядах развития систем ИБ.