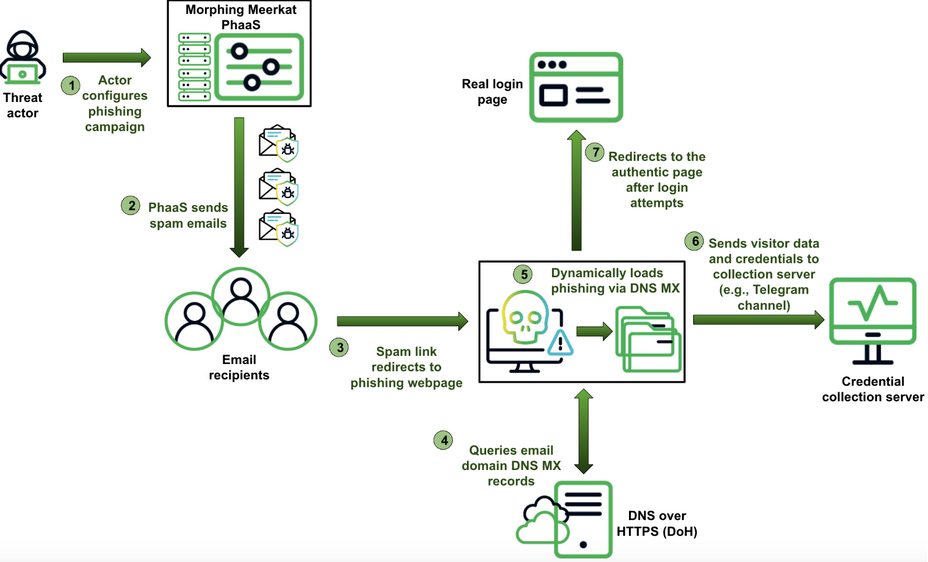

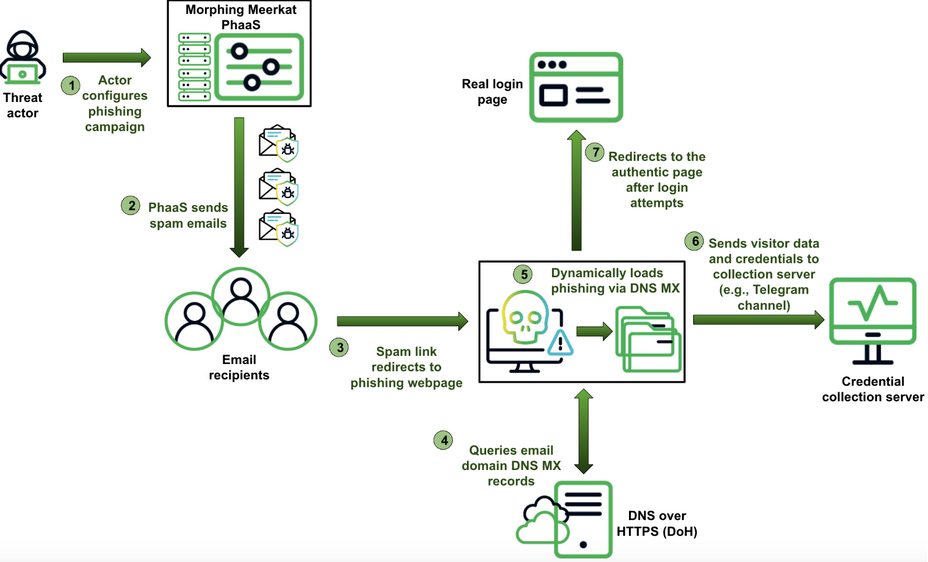

Наборы инструментов фишинга, которые в Infoblox именуют Morphing Meerkat, заточены под кражу учеток имейл. От аналогов их отличает использование MX-записей, позволяющих идентифицировать провайдера цели и скорректировать атаку на лету.

Киберкампании с использованием фишинг-паков Morphing Meerkat эксперты отслеживают с января 2020 года.

На тот момент созданный на их основе теневой сервис (PhaaS, phishing-as-a-service) предлагал подписчикам выбор из пяти брендов: Gmail, Outlook, AOL, Office 365 и Yahoo, и все шаблоны были заточены под английский язык.

В настоящее время список атакуемых имейл содержит 114 наименований, а текст поддельных писем автоматически переводится на язык, выставленный в браузере мишени (JavaScript-модуль предоставляет более десятка опций, включая русский).

Платформа Morphing Meerkat обеспечивает проведение массовых спам-рассылок со спуфингом имени и адреса отправителя. Чаще всего такие сообщения уведомляют о проблемах с почтовым аккаунтом; изредка также попадаются фальшивки, написанные от имени банков (о платежах) и логистических компаний (о доставке груза).

Для проведения рассылок в рамках PhaaS используются почтовики десятка интернет-провайдеров — в основном серверы британского iomart и американского HostPapa. Вставленные в тело письма ссылки запускают цепочку редиректов, в которую могут быть вовлеченные взломанные сайты WordPress, файлообменники, рекламные сервисы с уязвимостью Open Redirect, а также службы сокращения ссылок.

В поисках MX-записей для доменов Morphing Meerkat обращается к сервису Cloudflare DoH либо Google Public DNS, а затем, используя кастомный словарь имен, загружает соответствующий фишинговый файл HTML. При отсутствии совпадений по дефолту отображается страница авторизации Roundcube.

После ввода идентификаторов в фишинговую форму жертву перенаправляют на настоящую страницу входа — на случай возникновения у нее сомнений. Сбор краденого может осуществляться разными способами, в том числе через Telegram.

Для защиты от анализа используются обфускация кода и контроль действий визитеров на фишинговых страницах, где запрещено пользоваться правой кнопкой мыши (открывает контекстное меню), а также горячими клавишами Ctrl + S (сохраняет HTML-код на машине пользователя) и Ctrl + U (открывает исходный код веб-страницы).

Последние годы эксперты фиксируют рост популярности PhaaS у киберкриминала, и число таких сервисов множится. Так, недавно создатели Darcula запустили новую фишинг-платформу — Licid, которая тоже позволяет проводить атаки на владельцев iPhone и Android-устройств.