Создатель Windows-трояна DarkGate постоянно совершенствует его возможности по обходу средств защиты. С последним обновлением он внес коррективы в схему заражения: ранее полезную нагрузку запускал скрипт AutoIt, теперь — AutoHotkey.

Модульный зловред DarkGate объявился в интернете в 2017 году. Он предоставляется в пользование как услуга (Malware-as-a-Service, MaaS); круг подписчиков строго ограничен: за последние годы их число, по данным Trellix, возросло с 10 до 30.

Доступный набор компонентов трояна обеспечивает удаленный доступ к зараженным устройствам (RDP), постоянное присутствие в системе (руткит), кражу учетных данных, кейлоггинг, захват экрана.

Переход DarkGate на использование AutoHotKey вначале заметили в McAfee Labs при разборе весенних атак с использованием эксплойтов для Microsoft Defender SmartScreen (CVE-2023-36025 и CVE-2024-21412). Специалисты Trellix удостоверились в этом, заполучив образец новейшей версии вредоноса (6-й).

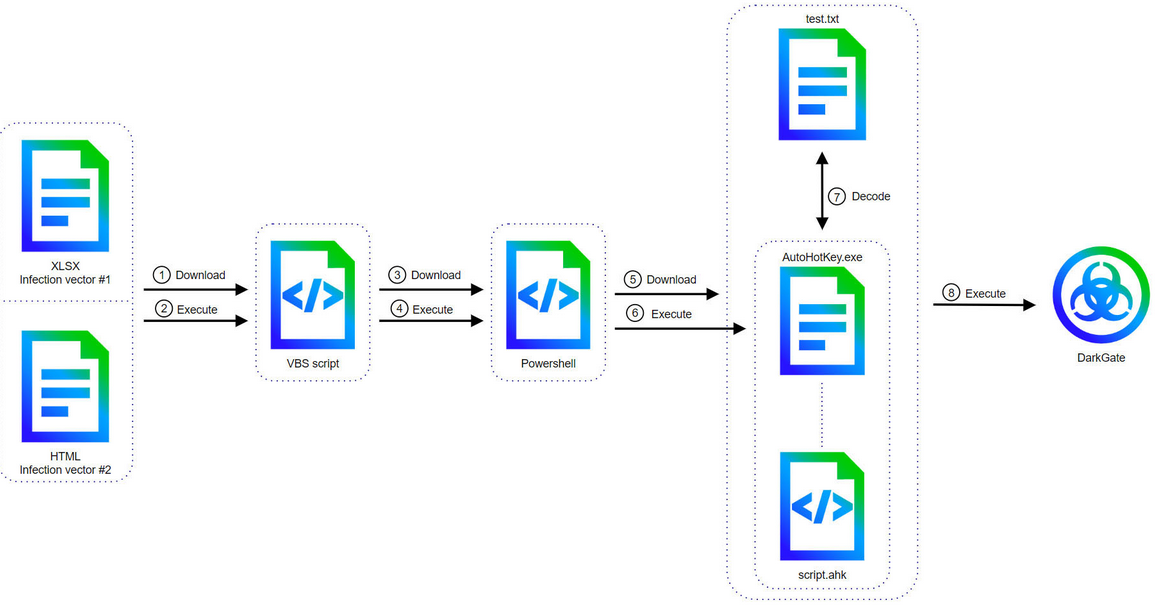

По словам аналитиков, троян по-прежнему распространяется через спам с вредоносными вложениями. В ходе одной из недавних кампаний злоумышленники рассылали документы Excel и HTML.

При открытии файла XLSX получателя просят включить режим редактирования и активировать встроенный макрос. При выполнении этих инструкций на машину загружается VBS-скрипт, отвечающий за доставку и запуск сценария PowerShell.

Последний при активации загружает из интернета три файла: легитимный интерпретатор AutoHotKey, соответствующий скрипт и целевой пейлоад (test.txt с шелл-кодом и закодированными строками DarkGate).

Список поддерживаемых команд зловреда расширился; в частности, он научился записывать звук, управлять мышью и клавиатурой. Некоторые прежние функции исчезли (повышение привилегий, криптомайнинг, удаленный доступ hVNC) — то ли для большей скрытности, то ли из-за низкой популярности у немногочисленных пользователей.