Авторы вредоносных атак, полагавшиеся на BazarLoader, перешли на нового загрузчика в стадии активной разработки — Bumblebee. За последние два месяца в Proofpoint зарегистрировали три имейл-кампании, знакомые по почерку, но сменившие перо.

Вредонос Bumblebee появился в поле зрения ИБ-экспертов в марте. Примечательно, что его дебют по времени совпал с утечкой внутренней информации об операциях Conti, а также исходников шифровальщика и API BazarLoader.

После слива загрузчик, которого облюбовали распространители Conti и Diavol, совсем исчез с радаров Proofpoint. В новых вредоносных кампаниях известные кибергруппы стали использовать Bumblebee — пока для доставки Cobalt Strike, Silver, Meterpreter или шеллкода.

Новобранец написан на C++ и обладает стандартными функциями даунлоудера: умеет собирать информацию о системе и отправлять ее на свой сервер, загружать и запускать на исполнение файлы, а также скрываться от обнаружения, уходя в состояние сна.

За месяц наблюдений создатели Bumblebee внесли в свой проект следующие изменения:

- добавили функции проверки наличия враждебной среды (ВМ, сэндбоксов);

- научили зловреда прибивать неугодные процессы (по результатам сравнения со вшитым списком);

- ввели поддержку множественных C2;

- обеспечили возможность коррекции периода ожидания команд (был жестко прописан в коде как 25 секунд);

- создали ключ RC4 для шифрования сообщений при C2-обмене.

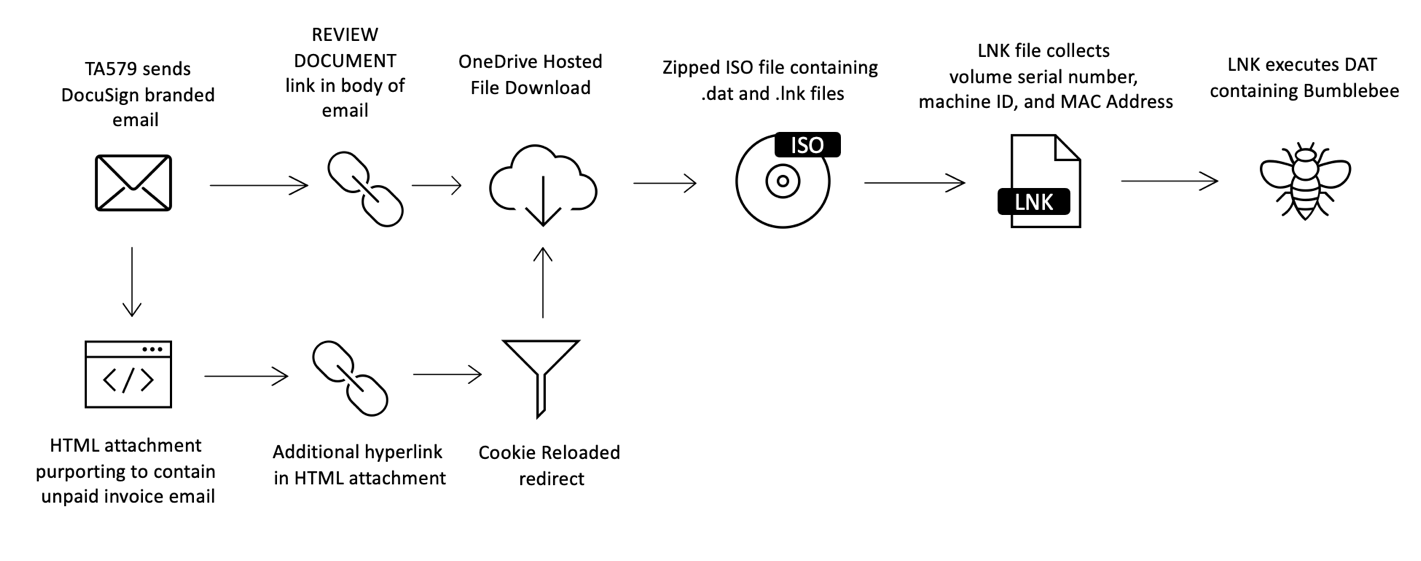

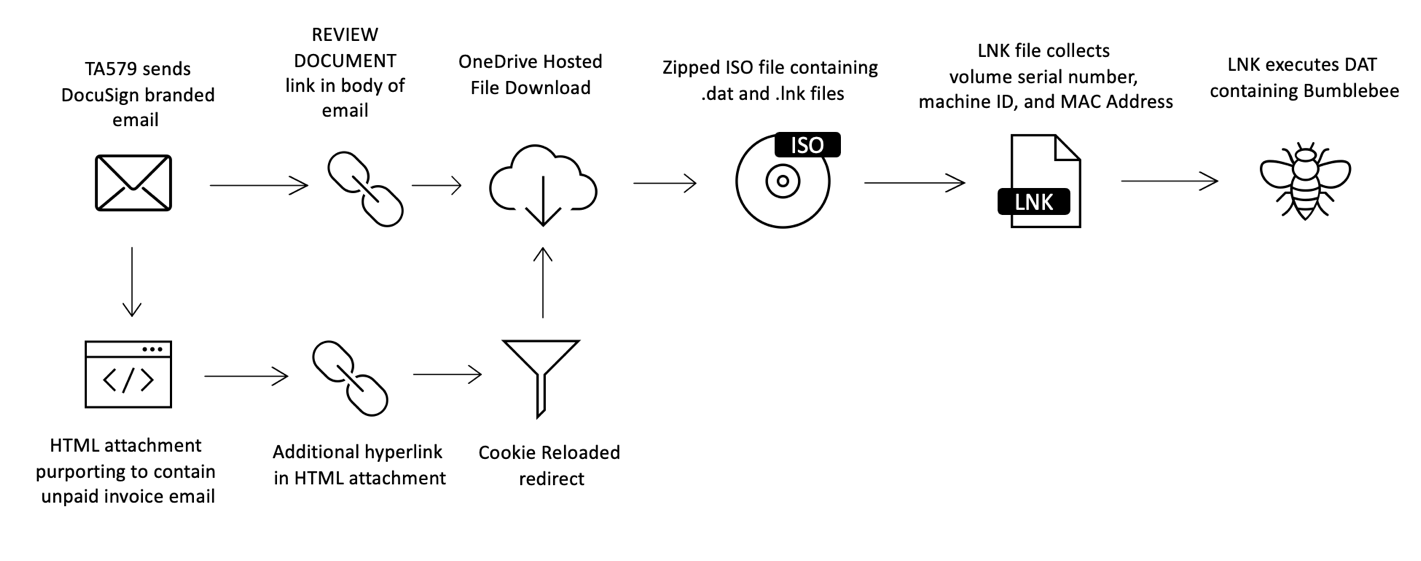

Схема внедрения Bumblebee с помощью поддельных писем пока использует вредоносные ISO-файлы, веб-хранилище Microsoft OneDrive и TDS-систему Prometheus (для перенаправления трафика при активации ссылки в HTML-вложении).

В марте Proofpoint зафиксировала две Bumblebee-кампании. Одну из них провела группировка, отслеживаемая как TA579; в качестве приманки злоумышленники использовали имя DocuSign. Авторы другой спам-кампании распространяли ложные обвинения в краже картинок, защищенных авторским правом, от имени легитимных сайтов — там, где формы обратной связи позволяли подавать такие жалобы и выносить их на обсуждение.

Фальшивые письма в рамках апрельской Bumblebee-кампании были оформлены как ответ в продолжение переписки. К сообщению был прикреплен запароленный ZIP-файл — якобы счет-фактура, в котором скрывался ISO со зловредной начинкой.

Не исключено, что злоумышленники (скорее всего, теневые брокеры доступа) получают Bumblebee из того же источника, что ранее предоставлял им BazarLoader. Последнего, как известно, создали разработчики TrickBot, часть которых впоследствии ушла под крыло преступного синдиката Conti.

Аналитики из Cybereason обнаружили, что Bumblebee использует такой же механизм перехвата функций и способ маскировки хукинга, что и модуль веб-инжектов TrickBot. Схожесть говорит в пользу предположения, что авторы нового загрузчика имели доступ к исходникам некогда грозного трояна.