Bug Bounty в России набирает обороты: собственные программы запускает все больше отечественных компаний. Выплата за найденный баг может достигать миллиона и больше. Рассказываем, как зарабатывать на Bug Bounty в российских реалиях и на что обратить внимание, чтобы поиск уязвимостей принес доход, а не проблемы с законом.

- Введение

- Что такое программа Bug Bounty?

- Отличие Bug Bounty от пентеста и редтиминга

- Программы Bug Bounty: публичные и приватные, внутренние и платформенные

- Сколько зарабатывают баг-хантеры и за что компании готовы щедро платить

- Отечественные площадки Bug Bounty

- 6.1. Публичные платформы

- 6.1.1. BI.ZONE Bug Bounty

- 6.1.2. Bugbounty.ru

- 6.1.3. Standoff Bug Bounty

- 6.2. Внутренние площадки

- 6.2.1. Yandex.BugBounty

- 6.2.2. Площадка «СКБ Контур»

- 6.1. Публичные платформы

- Программы Bug Bounty от российских заказчиков

- 7.1. Разработчики ИТ-продуктов

- 7.2. Электронная коммерция и ретейл

- 7.3. Финансовые организации

- 7.4. Субъекты РФ

- 7.5. Госорганы

- 7.6. Интернет-сервисы

- Юридические риски и их минимизация для баг-хантеров

- Выводы

Введение

Каждую неделю мы слышим о найденных в том или ином софте уязвимостях — ошибках, допущенных на этапе разработки. Такая ситуация уже стала закономерной, поскольку ни один вендор не может гарантировать абсолютную безопасность всего программного обеспечения одновременно. Для поиска и устранения брешей крупные компании нередко привлекают «белых хакеров» (баг-хантеров), что создает возможность легального заработка для специалистов по направлению наступательной безопасности.

Пилотные программы премий за баги (Bug Bounty) появились еще в 1990-х, а компанию Netscape считают первой, кто предложил вознаграждение за найденные уязвимости. Однако широкое распространение программы баг-баунти получили лишь в 2010-х благодаря платформам HackerOne и Bugcrowd. Дальнейшее развитие этого направления также было связано с появлением площадок YesWeHack и Open Bug Bounty.

Идея привлекать внешних специалистов для тестирования корпоративного софта, веб-сервисов и сайтов на предмет уязвимостей оказалась удачной. Программы баг-баунти приносили результат, в результате чего такие инициативы стали элементом корпоративной культуры ведущих международных компаний, таких как Apple, Google, Microsoft, Amazon, Uber, Tesla и других. И это несмотря на то, что у подобных компаний есть обширный штат собственных специалистов по кибербезопасности.

В 2016 году министерство обороны США впервые реализовало программу «Взломать Пентагон» (Hack the Pentagon), пригласив этичных хакеров к тестированию безопасности своих систем. Результаты превзошли ожидания правительства: исследователи со всего мира обнаружили около 7000 уязвимостей, что подтвердило ценность Bug Bounty для государственных структур и привело к неоднократному перезапуску этой программы.

Культура баг-хантинга в России пока только формируется, однако с 2022 года мы наблюдаем активное развитие этого направления. Крупные российские компании уже успели оценить преимущества независимого тестирования своих программных продуктов.

Что такое программа Bug Bounty?

Владельцы и разработчики цифровых продуктов внедряют программы Bug Bounty, чтобы мотивировать специалистов по безопасности сообщать об уязвимостях и не бояться при этом преследования по закону. Ключевая цель — выявление критических угроз, таких как удалённое исполнение кода (RCE), которые представляют наибольший риск для инфраструктуры и могут эксплуатироваться злоумышленниками.

В рамках инициатив Bug Bounty все желающие могут заняться поиском уязвимостей заданного типа в продуктах или инфраструктуре заказчика. Обычно о запуске таких программ сообщается через специализированные площадки, выполняющие функции посредников между исследователями и заказчиком, однако некоторые компании предлагают баг-хантерам сдавать отчеты напрямую. За обнаруженную и подтвержденную уязвимость баг-хантер получает денежную выплату.

Каждая программа баг-баунти содержит набор условий: перечень исследуемых ресурсов, разрешенную область действия (скоуп), требования к участникам, правила тестирования, критерии оценки уязвимостей, политику раскрытия информации об уязвимостях, сроки действия и размер вознаграждения.

Такой формат взаимодействия выгоден обеим сторонам: компания обеспечивает независимый аудит безопасности своих систем, а исследователям предоставляется возможность монетизировать свои знания и практический опыт. Можно не только искать технические уязвимости, но и выявлять «недопустимые события», т. е. возможность реализации сценариев, которые категорически неприемлемы для бизнеса.

Программы поиска уязвимостей предоставляют баг-хантерам не только возможность заработать, но и развиваться в профессиональном плане. Для старта достаточно глубоких знаний о сетевых технологиях и методах тестирования, а с ростом опыта исследователи могут переходить к охоте на более сложные и высокооплачиваемые уязвимости.

Отличие Bug Bounty от пентеста и редтиминга

Для оценки безопасности своих продуктов, сервисов и инфраструктур компании применяют различные методики тестирования.

- Пентест (англ. pentest, сокр. от penetration test) представляет собой проект с фиксированными сроками, бюджетом и заранее выбранной командой специалистов. Проведение испытаний на проникновение показывает состояние безопасности на конкретный момент времени.

- Редтиминг (Red Teaming) — это комплексное имитирование кибератак с целью проверки возможностей компании по выявлению и предотвращению вторжения. Чаще всего оценка активной защищенности поставляется как услуга и проводится в формате киберучений, участники которых разбиты на две команды (атакующие и обороняющиеся).

- Bug Bounty работает по иной модели, привлекая неограниченное число независимых исследователей на условиях оплаты за результат. Программа баг-баунти обеспечивает более широкий охват и повышает шансы на обнаружение сложных и нестандартных багов.

Чаще всего баг-хантинг сравнивают с традиционным пентестом. Различие между этими методиками очевидно: в баг-баунти оплата производится не за время, потраченное на исследования, а исключительно за выявленные и подтвержденные уязвимости.

Программы Bug Bounty: публичные и приватные, внутренние и платформенные

Программы баг-хантинга могут быть публичными, то есть доступными широкому кругу исследователей, либо приватными, участников которых заказчик определяет персонально.

Для участия в приватных программах обычно отбирают специалистов высокой квалификации, и только им предоставляется эксклюзивный доступ для оценки защищенности информационных ресурсов. Это позволяет вендорам за короткий срок очистить продукты от множества ошибок в коде.

Участие в публичных программах вызывает большой наплыв хакеров, что обуславливает необходимость использовать грамотный триаж. В отличие от непубличных, такие программы способны обеспечить широкий охват поиска и позволяют выявить нестандартные баги, неочевидные ни для программистов, ни для специалистов по ИБ.

При этом организации могут использовать две модели взаимодействия с исследователями: внутреннюю и платформенную. В первом варианте программа Bug Bounty (публичная или приватная) размещается на собственных ресурсах компании и продвигается своими силами. Если же заказчик хочет привлечь большее число независимых исследователей, то размещает программу на платформе Bug Bounty, объявляя о готовности выплатить вознаграждение за найденные баги. Платформы баг-баунти предоставляют необходимую инфраструктуру, предлагает политики и помогают организовать процесс приема баг-репортов, не оказывая влияния на оценку уязвимостей и назначение размера вознаграждений.

При этом платформенные программы могут быть как публичными, так и приватными. Бывает и так, что в рамках публичной программы заказчик оставляет за собой возможность предоставить тестовые учетные записи по запросу активным пользователям платформы, т. е. в этом случае публичная программа содержит в себе элементы приватности.

Именно публичные платформы сейчас определяют развитие российского рынка баг-баунти — здесь «охотники за ошибками» могут выбирать среди множества проектов, решать интересные задачи и расти профессионально. Наличие рейтинговых таблиц позволяет им не только зарабатывать, но и добиться публичного признания.

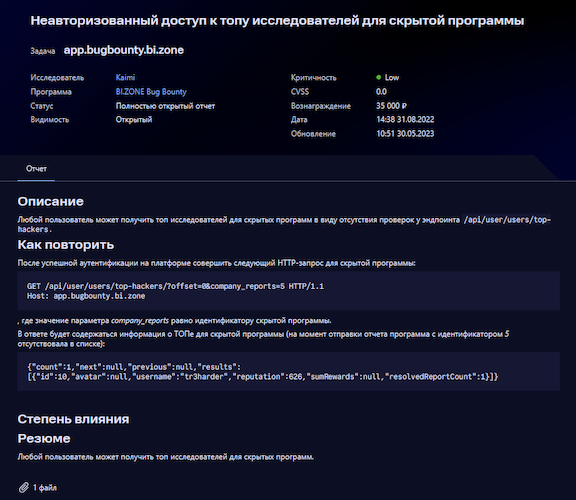

Рисунок 1. Топ лидеров на платформе BI.ZONE Bug Bounty (источник: bugbounty.bi.zone)

Сколько зарабатывают баг-хантеры и за что компании готовы щедро платить

Bug Bounty в России стремительно трансформируется из узкоспециализированного занятия в перспективную сферу деятельности. Это подтверждается годовыми доходами топовых баг-хантеров в десятки миллионов рублей и вознаграждениями, превышающими зарплаты штатных специалистов по ИБ.

Однако размер средней выплаты по большинству программ куда скромнее. К тому, же разрыв в доходах между начинающими и опытными исследователями достаточно широк. Чтобы оценить перспективность баг-хантинга в РФ, обратимся к аналитическим данным.

Участвуя в российских программах Bug Bounty, за период с августа 2024 по август 2025 года «белые хакеры» заработали 268,9 млн рублей. Статистика собрана по двум ключевым игрокам рынка — BI.ZONE и Positive Technologies. 168,9 млн руб. были выплачены исследователям на платформе Standoff Bug Bounty и 100 млн — через платформу BI.ZONE. При этом представители компании BI.ZONE отмечают, что общая сумма выплат белых хакерам выросла в 1,5 раза по сравнению с аналогичным периодом прошлого года.

Статистика средних выплат на ведущих российских платформах баг-баунти различается. BI.ZONE зафиксировала снижение средней выплаты с 44 000 до 41 000 рублей, что объясняется притоком программ из госсектора с достаточно скромными вознаграждениями. В то же время размер средней выплаты на Standoff Bug Bounty повысился с 58 000 до 76 000 рублей за счет увеличения активности исследователей и роста числа найденных ими критических багов. Максимальные выплаты на платформах составили 1,8 млн и 4,97 млн рублей соответственно.

Еще в 2023 году компания Positive Technologies отметила, что выплаты по российским программам баг-баунти сопоставимы с вознаграждениями на мировых платформах. Итоги работы платформы за 2024 год продемонстрировали рост по всем показателям. Так, 31% найденных исследователями уязвимостей относится к высокому и критическому уровню опасности, что вдвое выше, чем на HackerOne (15% в 2024 году).

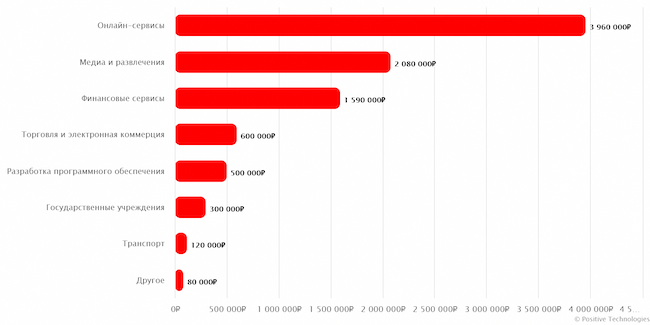

Рисунок 2. Максимальные выплаты на Standoff Bug Bounty за 2024 год по отраслям (источник: ptsecurity.com)

Что касается потолка выплат, то сегодня рекордное вознаграждение на Standoff Bug Bounty можно получить в программах баг-баунти Innostage (до 10 млн рублей) и Positive Dream Hunting (60 млн рублей), реализовав недопустимое для компаний событие — хищение денег или внедрение кода. Впрочем, пока это еще никому не удавалось.

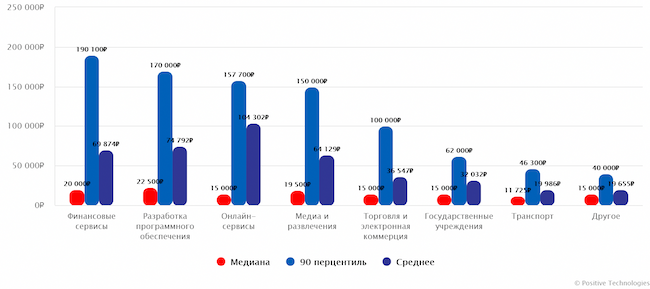

Рисунок 3. Медиана, среднее и 90-й перцентиль выплат по отраслям в 2024 году (источник: ptsecurity.com)

На размер выплат напрямую влияют следующие факторы:

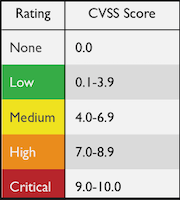

- Критическая значимость уязвимости. Обычно оценивается по стандарту CVSS 4.0: чем выше балл, тем больше выплата. В России это выражается в диапазоне от нескольких тысяч рублей за уязвимости низкого уровня опасности до миллионов за критические баги.

- Тип уязвимости. Такие категории, как RCE, критические небезопасные прямые ссылки на объекты (IDOR) с доступом к данным третьих лиц или подделка запросов на стороне сервера (SSRF) с проникновением во внутренние сети традиционно относятся к топовым по выплатам. При этом логические уязвимости с серьезными последствиями иногда ценятся выше, чем технические с аналогичным CVSS.

- Уникальность находки. Если случилось так, что ошибку данного типа уже выявил другой участник, баг-репорт могут отклонить или оплатить по сниженной ставке.

- Качество отчета. Описание бага тоже влияет на размер вознаграждения, поскольку определяет удобство его воспроизведения и устранения для команды разработки. Следует четко изложить шаги воспроизведения, снабдить отчет скриншотами, описать степень влияния уязвимости.

Рисунок 4. Шкала критической значимости уязвимостей по CVSS Score

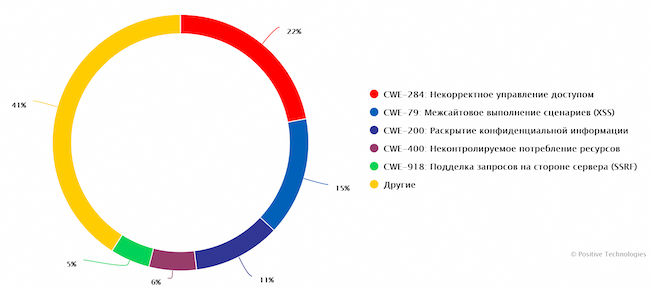

Найденные баги интерпретируют согласно CWE (Common Weakness Enumeration) — общепринятой системы классификации уязвимостей ПО. Проект курируется организацией MITRE и развивается благодаря участию международного сообщества экспертов.

Рисунок 5. Распределение обнаруженных багов по стандарту CWE в 2024 году (источник: ptsecurity.com)

Изучить кейсы других исследователей можно на примере раскрытых отчетов. Также иногда такие топовые баг-хантеры, как руководитель отдела внешних пентестов DeteAct Рамазан Рамазанов (известный под ником r0hack) делятся историями успеха в личных блогах или выступая на конференциях. Однако стоит учитывать, что опытные исследователи не спешат раскрывать свои секреты — в основном навыки придется «прокачивать» самостоятельно.

Рисунок 6. Пример раскрытого баг-репорта (источник: bugbounty.bi.zone)

Отечественные площадки Bug Bounty

Российский рынок Bug Bounty переживает период активной трансформации. Уход международных гигантов, таких как HackerOne, стимулировал развитие отечественных площадок и программ. Интерес к локальным платформам растет как со стороны бизнеса, так и со стороны специалистов по кибербезопасности («белых хакеров»).

Публичные платформы

На сегодняшний день в РФ действует три площадки, на которых могут размещать свои программы по поиску уязвимостей государственные и частные заказчики: BI.ZONE Bug Bounty, Standoff 365 Bug Bounty и Bugbounty.ru.

BI.ZONE Bug Bounty

Платформа BI.ZONE Bug Bounty позволяет баг-хантерам легально искать уязвимости в программных продуктах с получением вознаграждения. Площадка была представлена на конференции OFFZONE в 2022 году, а первой компанией, разместившей на ней программу Bug Bounty стала сама BI.ZONE.

Размер выплат на BI.ZONE Bug Bounty определяют компании-заказчики, исходя из критической значимости обнаруженных уязвимостей и их потенциального воздействия — эти условия не подлежат изменению со стороны площадки. Однако ее создатели уделяют внимание интересам исследователей, организовав процесс выплат максимально удобным для них способом. Уже за первый год размер выплат баг-хантерам через площадку превысил 15 млн рублей.

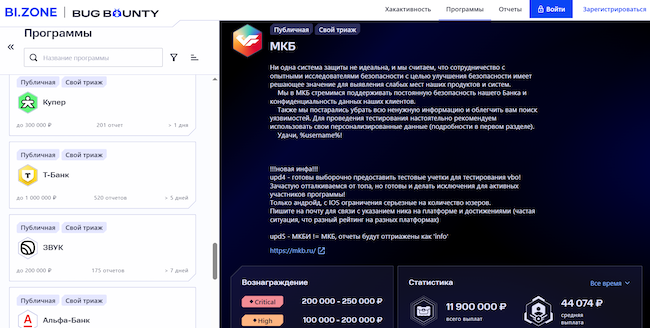

Рисунок 7. Страница программы баг-баунти МКБ на платформе BI.ZONE Bug Bounty

BI.ZONE развивает образовательное направление, создавая программы и ресурсы для баг-хантеров. Ежегодно компания собирает ведущих исследователей площадки на BUGS ZONE и проводит CTF-соревнования — турниры, где участники соревнуются в решении задач по кибербезопасности в условиях ограниченного времени.Такие мероприятия помогают баг-хантерам оттачивать навыки в реальных условиях.

Особенности продукта:

- Переход с сохранением баг-хантерами рейтинга, накопленного на зарубежных площадках.

- Возможность просматривать статистику выплат и отчетов по каждой публичной программе.

- Готовые шаблоны для описания уязвимостей, наличие маркдаун-разметки.

- Закрытые неформальные встречи для исследователей, в том числе очные в Москве.

- Возможность ознакомиться с открытыми отчетами других баг-хантеров и развивать свое мастерство.

- Возможность получать выплаты как ИП, самозанятый или физлицо (на банковскую карту или расчетный счет).

Площадка включена в реестр отечественного ПО (реестровая запись от 17.04.2023 № 17370).

Подробнее ознакомиться с возможностями площадки можно на официальном сайте.

Bugbounty.ru

Bugbounty.ru — это первая появившаяся в России платформа для баг-хантинга. Она была запущена задолго до введения санкций и ухода иностранных решений. В 2020 году был выкуплен домен bugbounty.ru, который стал основой для реализации проекта. Изначально площадка работала в коллаборации с казахскими специалистами, однако в 2021 году обмен экспертизой был прерван.

Платформа предлагает компаниям возможность привлекать «белых хакеров» к тестированию своих программных продуктов на предмет уязвимостей. Размер начисляемого вознаграждения или выдачу иных бонусов организатор той или иной программы Bug Bounty определяет сам.

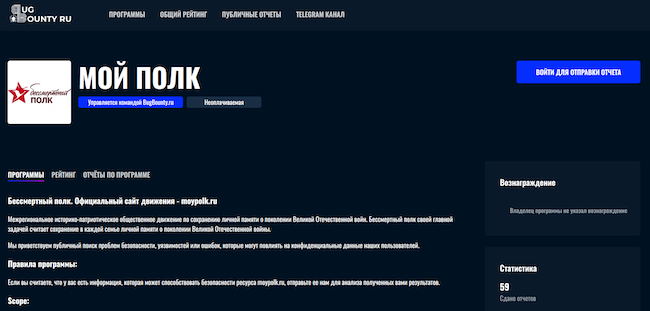

Рисунок 8. На Bugbounty.ru представлены и неоплачиваемые программы

Bugbounty.ru отличает баланс между коммерческими и неоплачиваемыми проектами, включая поддержку социально значимых инициатив. Яркий пример — программа «Бессмертный полк», которая не оплачивается и работает при поддержке самой платформы. Баг-хантеры могут выбрать, что им ближе — поиск уязвимостей на этичных началах или с целью получения денежного вознаграждения.

Особенности платформы:

- Выбор моделей программ (приватная / публичная) и типов мотивации исследователей — от классического CVSS до бизнес-сценариев.

- Поддержка социально значимых проектов.

- Отсутствие перегруженности излишними функциями.

- Большое внимание к безопасности за счет команды специалистов, выступавших баг-хантерами на зарубежных площадках.

- Выплаты самозанятым, ИП и физлицам.

Подробнее ознакомиться с возможностями площадки можно на официальном сайте.

Standoff Bug Bounty

Standoff Bug Bounty — площадка для поиска уязвимостей в системах компаний от Positive Technologies. Платформа была запущена в мае 2022 года и в течение трех лет выплатила баг-хантерам за найденные уязвимости 285 млн рублей. За это время к проекту присоединилось 27 тысяч исследователей из 60 стран. Максимальное вознаграждение, выплаченное через площадку, составило 4,97 млн рублей.

Платформа Standoff Bug Bounty функционирует по классической модели: компания-заказчик публикует программу с указанием размера вознаграждений за обнаружение определенных багов, а исследователи занимаются их поиском и отправкой отчетов. На площадке представлены программы, охватывающие не только технические уязвимости, но и сценарии реализации «недопустимых событий» — ситуаций, способных повлечь серьезные потери для бизнеса или государственных структур.

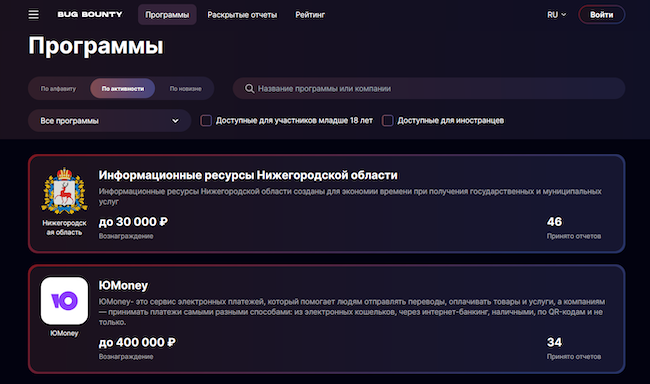

Рисунок 9. Пример программ, представленных на Standoff Bug Bounty

Искать уязвимости можно и на самой площадке — в рамках программы Standoff 365. Кроме того, баг-баунти площадка активно работает с баг-хантерами всех уровней: от новичков до профессионалов. Лучшие из лучших получают доступ к закрытым мероприятиям и новым скоупам вендоров.

Особенности платформы:

- Открытость для новичков и профессионалов.

- Выплаты вознаграждений ИП и самозанятым.

- Возможность просматривать статистику выплат и отчетов по каждой публичной программе, представленной на площадке.

- Возможность ознакомиться с раскрытыми отчетами.

- Наличие программ, доступных для иностранцев и исследователей младше 18 лет (при наличии письменного согласия родителей или законного представителя).

Площадка включена в реестр отечественного ПО (реестровая запись от 15.11.2024 № 24778).

Обзор платформы и ее возможностей на нашем сайте доступен здесь.

Подробнее ознакомиться с площадкой можно на официальном сайте.

Внутренние площадки

Говоря о российских площадках баг-баунти, также стоит упомянуть платформу Yandex.BugBounty, которая функционирует для собственных нужд ИТ-гиганта «Яндекс», и компанию «СКБ Контур», которая также предоставляет исследователям возможность сдавать отчеты напрямую.

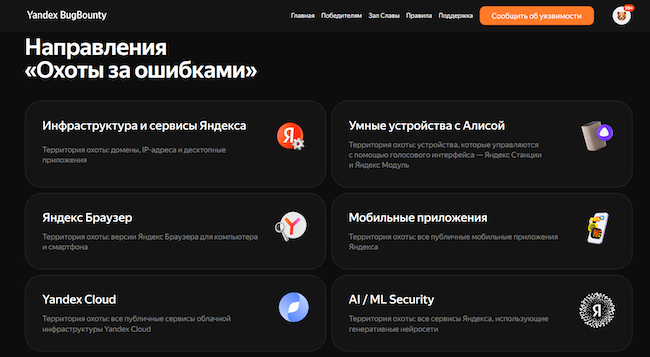

Yandex.BugBounty

Интернет-гигант Яндекс запустил собственную программу баг-баунти уже давно, еще в 2012 году. Исследователям предлагается сообщать об уязвимостях через площадку Yandex.BugBounty, что позволяет рассматривать ее как отдельную платформу баг-баунти, хотя на ней и не представлены программы других компаний.

«Охота за ошибками» — это постоянно действующий проект по премированию этичных хакеров, которые обнаружат недочеты в системе безопасности или баги в инфраструктуре и сервисах Яндекса. Также можно искать уязвимости в «умных» устройствах с «Алисой», облачных сервисах Yandex Cloud, которые выделены в отдельную категорию, семействах моделей YandexGPT, YandexART.

Рисунок 10. Выбор направления «охоты» на Yandex.BugBounty

Размер вознаграждения за найденный критический баг по состоянию на 2025 год доходит до 3 миллионов рублей. Максимальную выплату можно получить за уязвимости типа RCE в «Яндекс Почте» и «Яндекс ID», а также за баги, специфичные для облачных сервисов, например побег из виртуальной машины (virtual machine escape). Для тестирования и демонстрации уязвимостей можно использовать исключительно свою учетную запись, без взлома чужих аккаунтов.

Особенности платформы:

- 6 направлений тестирования на выбор, для каждого из которых установлены отдельные правила.

- Собственный «Зал Славы» (рейтинг исследователей).

- Участие в программе баг-баунти возможно для лиц от 14 лет.

- Периодические конкурсы и акции для стимулирования активности.

- Участника уведомляют о результатах оценки уязвимости не позднее 30 дней.

Подробнее ознакомиться с возможностями площадки можно на официальном сайте.

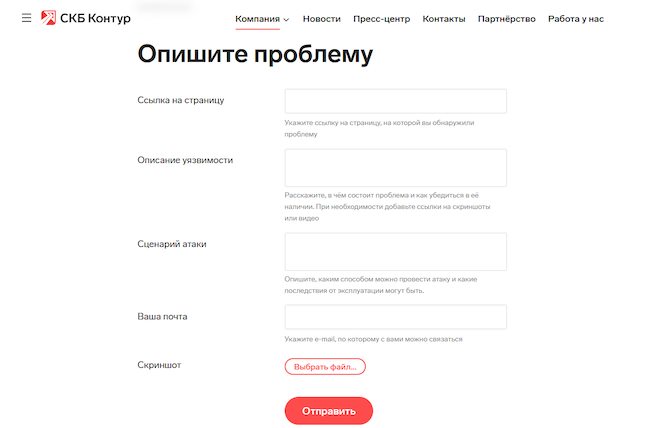

Площадка «СКБ Контур»

«СКБ Контур» относится к крупнейшим отечественным разработчикам ПО. Для повышения безопасности своих продуктов компания сотрудничает с этичными хакерами. Вендор предлагает баг-хантерам от 5 000 до 1 000 000 рублей за найденные уязвимости, в зависимости от уровня их критичности.

К направлению поиска принадлежат домены, мобильные приложения и выделенные IP-адреса «СКБ Контур», перечисленные в условиях программы.

Рисунок 11. Форма баг-репорта на платформе Bug Bounty от «СКБ Контур»

Помимо собственной площадки, программа баг-хантинга также размещена на Standoff BugBounty. Она доступна в приватном режиме для ограниченного круга участников.

Особенности платформы:

- Сотрудничество с баг-хантерами ведётся по публичной оферте.

- Участвовать в программах баг-баунти могут граждане РФ старше 18 лет.

- Выплаты производятся только на карты российских банков.

- Размер вознаграждения зависит от потенциального ущерба и сложности эксплуатации уязвимости.

- Оценка отчета о найденной уязвимости занимает до 14 дней.

Подробнее ознакомиться с возможностями площадки можно на официальном сайте.

Программы Bug Bounty от российских заказчиков

Основными клиентами рынка Bug Bounty в России является крупный бизнес: банки, интернет-сервисы, ретейл и разработчики ИТ-продуктов. Однако в последнее время программы выявления уязвимостей стал запускать и госсектор. Рассмотрим основные категории заказчиков баг-баунти.

Разработчики ИТ-продуктов

Это наиболее обширная категория клиентов, поскольку обнаружение багов при запуске или модернизации программного обеспечения играет критическую роль.

В качестве примера рассмотрим две известных программы:

- VK Bug Bounty. Программа предлагает баг-хантерам тестировать продукты, входящие в экосистему VK («Одноклассники», RuStore, «Дзен», сервисы VK и Mail.ru). Размер вознаграждения — до 3,6 млн руб. Также программой лояльности для исследователей Bounty Pass предусмотрено начисление накопительных бонусов, что фактически означает отсутствие фиксированных максимальных выплат. Отдельно стоит упомянуть мессенджер MAX, относящийся к экосистеме VK, за обнаружение багов в котором назначено вознаграждение до 5 млн рублей.

- ГК «Астра» в 2023 году запустила на BI.ZONE Bug Bounty первую в России программу по поиску уязвимостей операционных систем. Оценив опыт реализации этой программы, компания решила расширить баг-баунти на программный продукт VMmanager. Максимум выплат по баг-баунти от ГК «Астра» — 250 000 руб.

Этот список далеко не исчерпывающий. Программы баг-баунти есть у многих отечественных разработчиков — например, у «СберТеха» и Innostage.

Электронная коммерция и ретейл

В сфере электронной коммерции уязвимости могут повлечь за собой колоссальные финансовые потери, не говоря уже об утрате доверия клиентов. Поэтому программы баг-баунти есть у большинства маркетплейсов и коммерческих площадок, например:

- «Авито». Публичная программа была запущена в 2022 году, давая баг-хантерам возможность заработать от 5 000 до 350 000 рублей, в зависимости от критической значимости найденной уязвимости. В 2025 году «Авито» увеличила размер вознаграждения за найденный баг до 500 тысяч рублей.

- Wildberries. Международная платформа электронной коммерции и логистики дает возможность «белым хакерам» заработать от 5 до 500 тысяч рублей. Кроме того, в рамках программы предусмотрены особые сценарии, за реализацию которых установлена максимальная выплата размером 1 миллион рублей. Один из таких сценариев — получение полного доступа к личному кабинету тестового продавца.

Программа баг-баунти есть и у маркетплейса Ozon — еще одной крупной площадки электронной коммерции. Она представлена на платформах Standoff Bug Bounty и BI.ZONE Bug Bounty, позволяя исследователям получить до 500 тысяч рублей. А маркетплейс «Мегамаркет» и онлайн-магазин «Самокат» пока ограничились в своих баг-баунти максимумом в 250 тысяч рублей.

Финансовые организации

Крупные российские банки тоже решили воспользоваться возможностью публичного поиска уязвимостей. Так, программы баг-баунти запустили:

- «Сбербанк». Группа «Сбер» предлагает всем желающим принять участие в тестировании своих сервисов и поиске уязвимостей. Суммы вознаграждения, указанные в программе Sber Bug Bounty, являются ориентировочными — итоговый размер выплат зависит от оценки найденного бага экспертами.

- «Т-Банк». Этот коммерческий банк, сфокусированный на дистанционном обслуживании, запустил программу поиска уязвимостей в начале 2023 года. Изначально в ее рамках исследователи могли заработать до 150 тысяч рублей. Уязвимости можно искать на сайтах, в мобильных приложениях и сервисах «Т-Банка» («Т-Мобайл», «Т-Мессенджер», «Т-Путешествия», «Т-Инвестиции» и пр.). Со временем максимум выплат был увеличен — сейчас за найденную критическую ошибку можно получить до миллиона рублей.

- «Альфа-Банк». Этот крупный частный банк тоже решил запустить собственную программу баг-баунти. Она была инициирована в июле 2025 года. Приняв в ней участие, можно получить выплаты размером до 400 тысяч рублей.

Также программу поиска уязвимостей недавно запустил банк МКБ. Подобные инициативы периодически внедряют и менее крупные банки. Кроме игроков банковской отрасли, программы баг-баунти запускают и страховые компании. Например, такую программу имеет СОГАЗ — один из крупнейших страховщиков России.

Субъекты РФ

Все больше федеральных субъектов предлагает баг-хантерам исследовать свои электронные площадки. Такие инициативы уже поступали со стороны Волгоградской, Ленинградской, Московской, Нижегородской, Тульской, Челябинской областей, Республик Саха и Татарстан, ХМАО‑Югра, Камчатского, Краснодарского, Красноярского, Пермского, Приморского, Ставропольского краев.

Список регионов, которые предлагают участвовать в публичных программах баг-баунти для проверки уровня защищенности локальных интернет-ресурсов на платформе BI.ZONE Bug Bounty, постоянно меняется. Следует отметить, что такие программы действуют ограниченный период времени, а размер максимальной выплаты по ним меньше, чем у коммерческих организаций, и составляет где-то 35–40 тысяч рублей.

Госорганы

Самым известным проектом в этом сегменте можно назвать программу Bug Bounty от Минцифры. Министерство цифрового развития, связи и массовых коммуникаций Российской Федерации предлагает исследователям искать уязвимости в 10 государственных информационных системах. Программа стартовала в 2023 году и на сегодняшний день выплатила баг-хантерам более 12,5 млн рублей. По состоянию на 2025 год размер максимального вознаграждения был увеличен до миллиона рублей.

Интернет-сервисы

Сюда входит обширный пул российских компаний, запустивших собственные программы тестирования уязвимостей. Например, такую инициативу проявили онлайн-кинотеатр Okko, хостинг-провайдеры Beget и Timeweb, онлайн-школа Skillfactory, конструктор сайтов Craftum, платформа управления онлайн-торговлей inSales, сервисы путешествий Tutu.ru и сайт знакомств Mamba.

Аналогичные программы есть и у сервисов, офлайн-услуги которых заказывают и оплачивают дистанционно — например, у сервиса каршеринга «Ситидрайв» с вознаграждением до 150 тысяч рублей и сервиса доставки «Купер» с вознаграждением до 250 тысяч рублей.

Юридические риски и их минимизация для баг-хантеров

Развитие программ Bug Bounty опережает адаптацию нормативной базы. Сейчас в России отсутствует прямое законодательное регулирование деятельности исследователей в сфере Bug Bounty.

Действующие правовые нормы не разделяют злонамеренных хакеров и исследователей, действующих с согласия компаний. Правовые рамки их работы определяются исключительно условиями конкретных программ и платформ. Несмотря на то, что Минцифры и группа сенаторов инициировали обсуждение легализации этичного хакинга для создания правовых гарантий, принятие нормативных актов пока не состоялось. Дискуссии остановились из-за разногласий по вопросам ответственности и механизмов контроля.

В результате специалист по кибербезопасности, нарушивший условия программы или неправильно оформивший свои действия, может столкнуться с уголовным преследованием, особенно в отношении объектов КИИ. Не следует забывать, что обход механизмов аутентификации или попытка несанкционированной модификации данных могут быть расценены как правонарушения по ст. 272 или ст. 274 Уголовного кодекса РФ. Статья 273 УК РФ, запрещающая создание и распространение вредоносных программ, также создает правовые риски для «белых хакеров», ведь эксплойты, используемые для демонстрации уязвимостей, формально подпадают под это определение.

Данная ситуация создает правовую неопределенность для этичных хакеров, даже когда их работа направлена на повышение безопасности цифровой инфраструктуры. Отсутствие четких юридических разграничений продолжает оставаться существенным барьером для развития ответственного сообщества баг-хантеров в стране.

Чтобы обезопасить себя при участии в той или иной программе, следует внимательно изучить скоуп и прочие условия тестирования ресурсов и программных продуктов. Например, для исследования уязвимостей в информационных ресурсах субъектов РФ при тестировании следует использовать специальный конфигурационный файл либо добавлять ко всем исходящим запросам предусмотренный HTTP-заголовок. В противном случае запросы будут расценены как попытка несанкционированного доступа к веб-сервисам и приложениям субъекта.

Еще один фактор риска — налогообложение Bug Bounty в России. С точки зрения налогового законодательства выплаты по программам Bug Bounty рассматриваются как вознаграждение за оказание услуг. Не стоит забывать о необходимости платить налог с полученных сумм, то есть легализации доходов. Правильное выстраивание взаимоотношений исследователя с налоговой уменьшит риск потерять доход из-за блокировки счетов или доначислений. Применение специального налогового режима (самозанятость) или официальная регистрация в качестве ИП позволяют минимизировать риски блокировки счетов в соответствии с Федеральным законом № 115-ФЗ.

Выводы

В России продолжает расти популярность программ Bug Bounty, в рамках которых компании привлекают независимых специалистов в области информационной безопасности для поиска уязвимостей в ПО с последующей выплатой вознаграждения или поощрения иными способами. В отличие от классического пентеста, где оплата осуществляется за затраченное время подрядчика, в Bug Bounty вознаграждение зависит исключительно от результата — найденных уязвимостей и принятых отчетов.

Круг заказчиков таких программ продолжает расширяться: ранее инициатива исходила исключительно от бизнеса, однако сегодня активность проявляет и госсектор. Не исключено, что в будущем появится государственная программа баг-баунти по борьбе с цифровым мошенничеством.

Bug Bounty в России постепенно трансформируется из разовой инициативы в полноценный элемент комплексной киберзащиты. Программы становятся частью бизнес-процессов, оформляются юридически, включаются в стратегии ИБ-подразделений наравне с пентестами и автоматизированным сканированием. Растут и бюджеты, закладываемые на это направление.

В перспективе участие в Bug Bounty может стать стандартной практикой для организаций и важным этапом профессионального развития для специалистов по безопасности. Все больше ИТ-компаний поддерживает эти инициативы, при этом осознавая, что Bug Bounty не заменяет классические средства защиты, а дополняет их, усиливая безопасность разработки и интегрируясь в общий ИБ-ландшафт.