Сертификат AM Test Lab

Номер сертификата: 538

Дата выдачи: 23.09.2025

Срок действия: 23.09.2030

- Введение

- Функциональные возможности ScanFactory VM 7

- Архитектура ScanFactory VM 7

- Системные требования и лицензирование ScanFactory VM 7

- Сценарии использования ScanFactory VM 7

- 5.1. Начало работы

- 5.2. Работа с проектами

- 5.3. Работа с угрозами

- 5.4. Работа с активами

- 5.5. Работа с утечками

- 5.6. Работа с SSL-сертификатами

- 5.7. История проверок

- 5.8. Личный кабинет и настройки

- 5.9. Работа с отчётами

- Выводы

Введение

Создание и развитие инфраструктуры современной компании зачастую происходит стремительно, в результате чего возникает множество брешей, которым практически не уделяется внимание. В зоне риска находятся как внутренние ИТ-элементы, так и опубликованные ресурсы, доступные через интернет. Например, 96% компаний можно взломать через уязвимости на внешнем периметре.

Что отрадно, организации понимают существующие риски, и это подтверждает статистика: в первом квартале 2025 года интерес российских компаний к управлению уязвимостями вырос — спрос на решения и услуги в этой сфере увеличился на 30% по сравнению с тем же периодом прошлого года.

В апреле 2025 года наш телепроект AM Live провёл эфир, посвящённый практикам управления уязвимостями. В рамках дискуссии проводились традиционные опросы зрителей по актуальным вопросам в соответствии с темой эфира.

В частности, 84% респондентов заявили, что сталкиваются с проблемами при проверке инфраструктуры на наличие уязвимостей (55% зрителей назвали главной трудностью разнообразие и масштаб инфраструктуры, а ещё 16% — её постоянные изменения).

Рисунок 1. Результаты опроса относительно сложностей проверки инфраструктуры

В другом опросе зрители AM Live рассказали, что наиболее важно для них при выборе системы управления уязвимостями (Vulnerability Management, VM). Результаты были следующими: качество базы знаний об уязвимостях — 35%, широта покрытия, поддержка разных типов активов — 22%, автоматизация и интеграция с другими системами — 20%, приоритизация и скоринг уязвимостей — 9%, стоимость — 8%.

Рисунок 2. Результаты опроса о критериях выбора системы класса VM

Таким образом, можно сформулировать требования к системе управления уязвимостями: она должна обеспечивать широкий охват и поддерживать разные типы активов, обладать качественной базой знаний об уязвимостях, иметь возможность автоматизации и интеграции с другими системами, а также отличаться высокой скоростью работы и способностью адаптироваться к быстрому изменению инфраструктуры.

Отечественная платформа ScanFactory VM, с которой мы знакомимся сегодня, является своеобразным «комбайном», объединяющим экспертизу и возможности коммерческих сканеров и опенсорс-инструментов. Рассмотрим, насколько продукт соответствует требованиям, обозначенным по итогам опросов наших зрителей и читателей.

Функциональные возможности ScanFactory VM 7

ScanFactory VM обладает функциональными возможностями средств управления площадью атаки извне (External Attack Surface Management, EASM), систем класса VM и динамических анализаторов кода (DAST). Поддерживается безагентное сканирование на уязвимости методами «чёрного», «серого» и «белого» ящика. В базе данных уязвимостей содержатся более 100 000 CVE в операционных системах, средствах виртуализации, сетевом оборудовании и т. д. Продукт включён в реестр отечественного ПО (запись №14815 от 12.09.2022). Компания владеет лицензией ФСТЭК России на ведение деятельности по технической защите информации и разработку средств защиты. В 2026 году планируется получение сертификата ФСТЭК России на продукт.

Сканирование на уязвимости

Основной критерий, по которому различаются сканеры — механизм выявления уязвимостей. Существует два основных способа: пассивный сбор информации и активный запуск проверок с полезной нагрузкой.

В первом случае (баннерное детектирование), сканер сопоставляет версии ПО с информацией о выявленных уязвимостях для этих версий из своей базы данных, на основании чего делает вывод об уровне защищённости инфраструктуры. Такой метод используется в большинстве отечественных сканеров. Проблема такого подхода заключается в том, что он даёт большой процент «ложных» срабатываний по тем уязвимостям, которые настоящий злоумышленник на практике никогда не может эксплуатировать. Как следствие, при использовании такого инструмента возрастает нагрузка на отдел ИТ, а уровень защищённости не всегда повышается.

Второй способ, на который делает ставку команда ScanFactory, заключается в активном сканировании на конкретные уязвимости, которые содержатся в базе сканера и которые можно использовать в реальной атаке. Чем больше таких активных проверок содержит решение, тем эффективнее сканер. В ScanFactory собрана обширная база активных проверок, включающая более 100 тысяч CVE и более 260 тысяч плагинов для проверки конкретного программного обеспечения, и она постоянно обновляется.

Также в платформу добавляется собственная экспертиза: присутствуют собственные проверки на детектирование уязвимостей таких систем, как «Битрикс24», «1С» и другие.

Для сканирования сегментов КИИ в составе продукта поставляется коммерческий сканер RedCheck, обладающий сертификатом ФСТЭК России.

Гибкость архитектуры ScanFactory VM позволяет реализовывать разные сценарии сканирования инфраструктуры. Например, RedCheck может быть использован для сегмента КИИ, а для сегментов, в которых находятся рабочие станции и серверы, и нет ограничения на использование сканирующих движков, можно имитировать атаки реальных злоумышленников, у которых нет ограничений на запуск «только российских сканеров», и таким образом просканировать цели с максимально широким набором проверок.

Мониторинг внешнего периметра

Платформа проводит поиск угроз на внешнем периметре в три логических этапа:

- Сбор активов (OSINT): из коммерческих источников (Shodan, Netlas и других) выгружается информация о публичных доменах и IP-адресах компании.

- Сканирование публичных сервисов: поиск открытых портов, брутфорс паролей, проверка трендовых уязвимостей.

- Сканирование веб-приложений по OWASP Top 10.

ScanFactory имеет в своём составе сканеры класса DAST для динамического сканирования веб-приложений и предоставляет возможность интеграции этой функции в конвейер разработки (CI / CD). В классе DAST в ScanFactory представлено несколько инструментов, одним из которых является популярный OWASP ZAP.

Мониторинг утечек данных

Для того, чтобы предотвратить компрометацию инфраструктуры с использованием «слитых» баз данных, в рамках продукта ведется мониторинг таких «утекших» паролей, причём из двух независимых источников:

- Базы данных, украденные в результате взломов. Недостатком этого источника является относительно быстрая потеря актуальности информации.

- Пароли, получаемые злоумышленниками от стилеров (вредоносные программы, похищающие данные с заражённых компьютеров пользователей). Этот источник более прогрессивный и актуальный.

Таким образом, обеспечивается предотвращение компрометации инфраструктуры не только с использованием вектора эксплуатации уязвимостей, но и утечек данных для доступа к ресурсам компании.

Искусственный интеллект

Для сопровождения любого ИБ-решения необходим эксперт на стороне заказчика. Работа такого VM-аналитика зачастую сводится к рутинным задачам: фильтрация ложных срабатываний сканера (false positive), приоритезация угроз, поиск дополнительной информации об уязвимостях в интернете и написание понятных рекомендаций для устранения проблем.

В платформу ScanFactory VM внедрён ИИ, который выполняет эти задачи автоматически, сокращая время работы аналитика, и минимизируя человеческий фактор при принятии решений о реагировании на выявленные угрозы.

Возможности интеграции

Система имеет нативную возможность двухсторонней интеграции с системой оркестровки и автоматизации (SGRC) SECURITM, что позволяет полностью автоматизировать процесс VM: импорт активов из Active Directory, систем управления ИТ-услугами (ITSM) и баз данных управления конфигурациями (CMDB), сканирование, автоматическое создание заявок на устранение ответственным лицам, и расчёт требований качества (SLA) по закрытию уязвимостей.

Также готова интеграция с DefectDojo — инструментом, обеспечивающим управление уязвимостями в веб-приложениях.

Для взаимодействия с другими системами предполагается использование программного интерфейса (API), описание которого приводится в документации к продукту. В случае необходимости вендор помогает с написанием соответствующих интеграций.

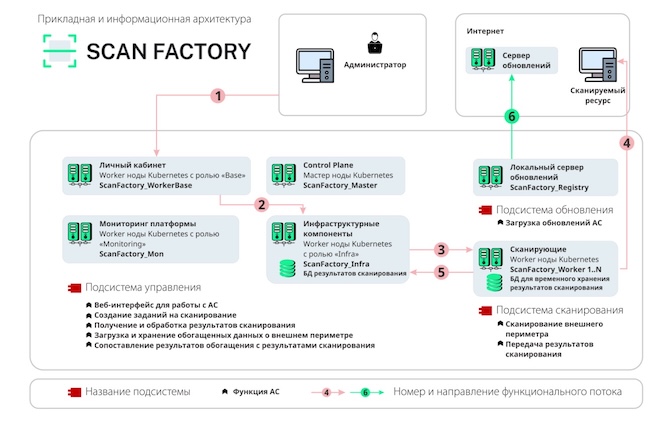

Архитектура ScanFactory VM 7

ScanFactory VM построена на базе Kubernetes, что позволяет гибко внедряться в экосистему заказчика. Поддерживается мультиарендность, геораспределённое сканирование удалённых филиалов компании, масштабируемость, офлайн-обновления.

Рисунок 3. Архитектура ScanFactory VM 7

Системные требования и лицензирование ScanFactory VM 7

Системные требования для установки ScanFactory VM в инфраструктуре зависят от типа выбранной инсталляции — единой (до 100 хостов) или распределённой, с большим количеством хостов. Для любого типа требуется операционная система Debian 12.11 или РЕД ОС 8.

Таблица 1. Системные требования к целостной инсталляции (all-in-one)

Назначение компонента | Процессор, количество ядер | Оперативная память, ГБ | Жёсткий диск, ГБ |

|---|---|---|---|

Центр обновлений | 2 | 8 | 300 |

Сервер сканирования | 12 | 48 | 500 |

Таблица 2. Системные требования к распределённой инсталляции

Назначение компонента | Процессор, количество ядер | Оперативная память, ГБ | Жёсткий диск, ГБ |

|---|---|---|---|

Центр обновлений | 2 | 8 | 300 |

Управляющий уровень Kubernetes | 2 | 8 | 150 |

K8s-нода для мониторинга и логов | 4 | 16 | 350 |

K8s-нода для инфраструктурных сервисов продукта | 8 | 64 | 650 |

K8s-нода для личного кабинета | 2 | 8 | 150 |

K8s-нода для сканеров | 12 | 64 | 150 |

В случае сценария с использованием облачной инсталляции ScanFactory в формате «ПО как услуга» (SaaS), в инфраструктуре на стороне заказчика может быть установлен VPN-коннектор для сканирования внутренней сети заказчика с требованиями, обозначенными в таблице 3.

Таблица 3. Системные требования к удаленному агенту

Параметр | Значение |

|---|---|

ОС | Debian 12.11 |

Процессор | 2 ядра |

Оперативная память | 2 ГБ |

Жёсткий диск | 20 ГБ |

Стоимость лицензии ScanFactory VM зависит от количества «живых» хостов, и наличия сервиса расширенной технической поддержки с привлечением пентестеров из команды вендора. Так, эксперты могут проводить ручную верификацию выявленных уязвимостей и реагировать на критические угрозы, составлять PDF-отчёты для регуляторов или руководства, и проводить регулярные ВКС-консультации.

Сценарии использования ScanFactory VM 7

Рассмотрим, как функциональные возможности, которыми оснащена система, можно использовать при практическом применении в инфраструктуре.

Начало работы

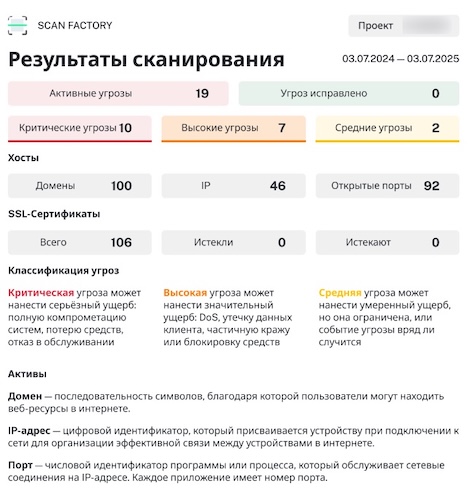

Стартовая страница пользователя представляет собой дашборд, на котором сведена информация о выявленных угрозах в инфраструктуре компании, динамике изменений активов и состоянии лицензии. Информация может выводиться как по отдельному проекту, так и по их совокупности.

Рисунок 4. Дашборд в ScanFactory VM 7

С точки зрения выводимых графиков и данных дашборд не кастомизируется. Кликом по информации об активах, угрозах осуществляется переход на соответствующую вкладку.

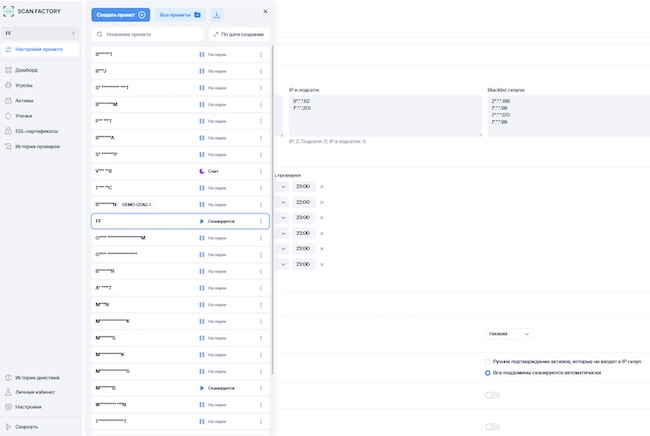

В верхней части страницы можно нажать на перечень проектов, увидеть их актуальный статус и настройки.

Рисунок 5. Перечень проектов в ScanFactory VM 7

Работа с проектами

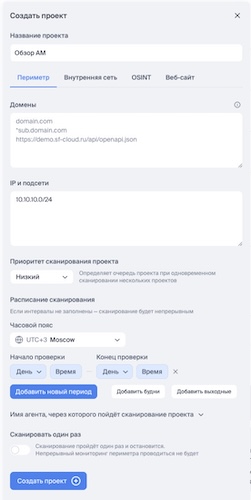

В рамках подготовки сертификационного обзора создадим отдельный проект в системе. Под проектом понимается любой новый сканируемый сегмент — будь то отдельный хост, домен, или их множество. При создании цели сканирования запрашивается информация о тестируемых доменах, подсетях. Здесь же можно настроить расписание сканирования, его приоритетность.

Рисунок 6. Создание проекта в ScanFactory VM 7

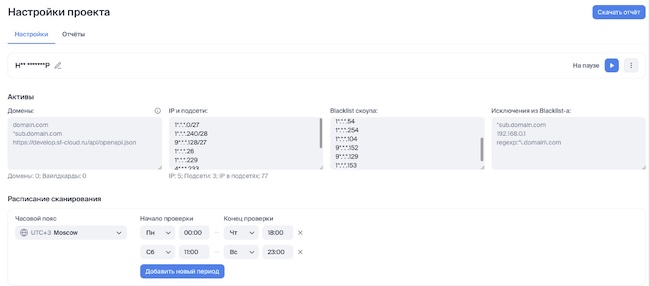

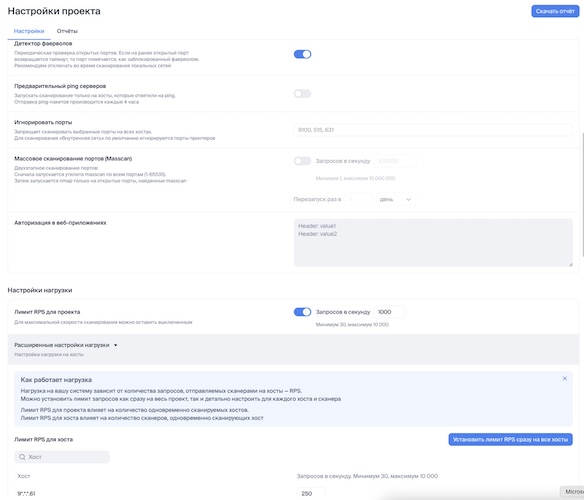

После создания проекта можно продолжить его настройку, либо пользоваться установками «по умолчанию». Необходимо отметить гибкость настроек, в том числе возможность ограничения нагрузки на сканируемые хосты с целью их корректной работы во время сканирования.

Рисунок 7 и 8. Настройка сканирования в ScanFactory VM 7

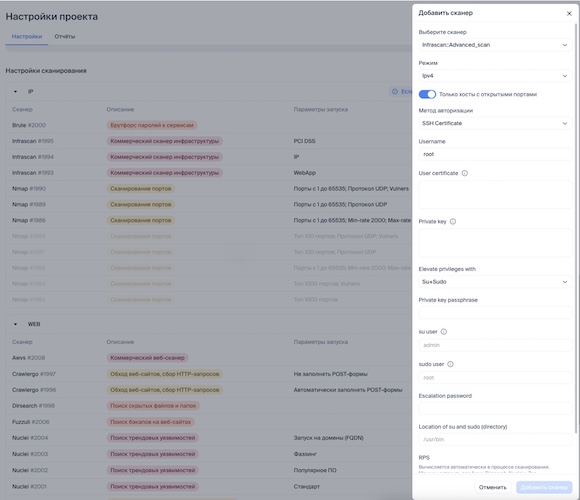

Следующим этапом является настройка сканирования. При этом выбираются сканеры, которые будут использоваться во время тестирования — в зависимости от его целей.

Рисунок 9. Настройка сканирования ScanFactory VM 7

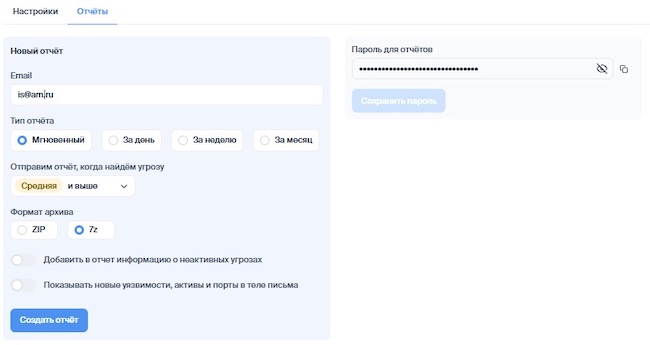

После этого настраивается отчётность — куда будут приходить материалы, с какой периодичностью, в каком формате. Так как информация, содержащаяся в отчётах зачастую является конфиденциальной, предполагается обязательное применение паролей для возможности их прочтения.

Рисунок 10. Настройка рассылки отчётов в ScanFactory VM 7

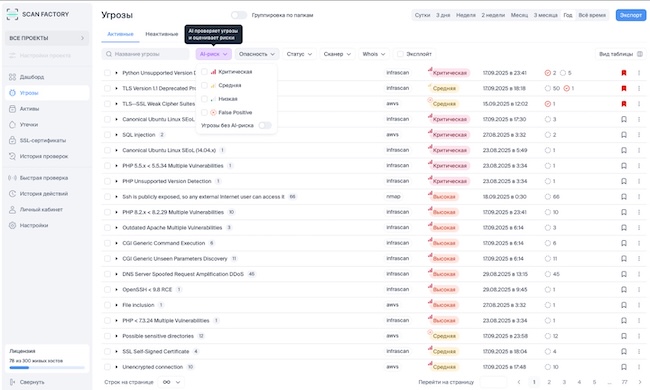

Работа с угрозами

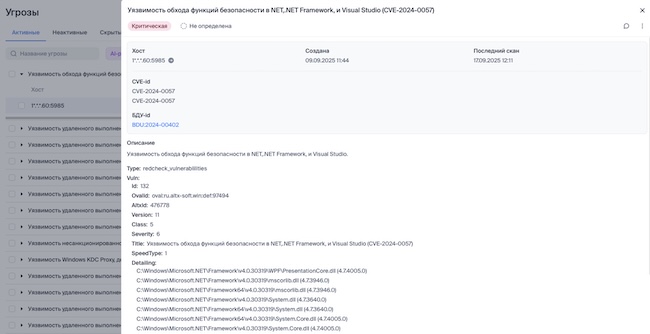

В разделе, посвящённом угрозам, собрана информация о выявленных уязвимостях в инфраструктуре компании. Для каждой из них указан приоритет, сканер, с помощью которого это было обнаружено, дата обнаружения. Рядом с угрозами, обработанными искусственным интеллектом, размещена соответствующая надпись.

Рисунок 11. Выявленные угрозы в ScanFactory VM 7

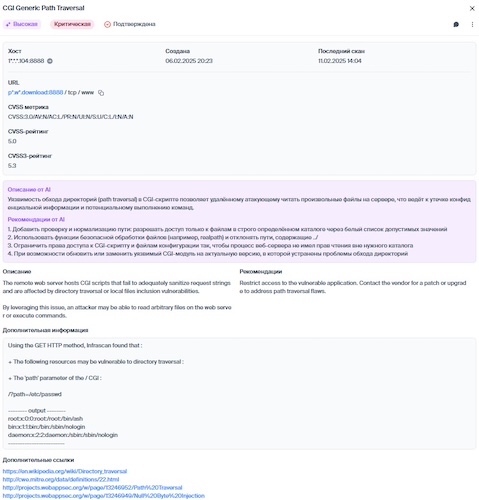

Нажав на уязвимость, пользователь ScanFactory VM может получить подробную информацию о ней: чем грозит эксплуатация, каким образом можно устранить эту брешь.

Рисунок 12. Описание угрозы в ScanFactory VM 7

Пример уязвимости, которую нашёл RedCheck, показан на рисунке ниже.

Рисунок 13. Уязвимость, обнаруженная RedCheck в ScanFactory VM 7

В случае необходимости аналитик, работающий с информацией об уязвимостях, может изменить присвоенный уровень опасности.

Рисунок 14. Уровни опасности угрозы в ScanFactory VM 7

Работая с угрозами в системе, им можно менять статус, отмечая, таким образом, их нахождение в работе, возможность принятия риска в отношении них или, например, игнорируя угрозу.

Рисунок 15. Статусы угрозы в ScanFactory VM 7

В случае необходимости пользователь может скачать отчет о выявленных уязвимостях в формате CSV с разделителем в виде запятой (что удобно для ПК с macOS) или точки с запятой (подходит для ПК с Windows).

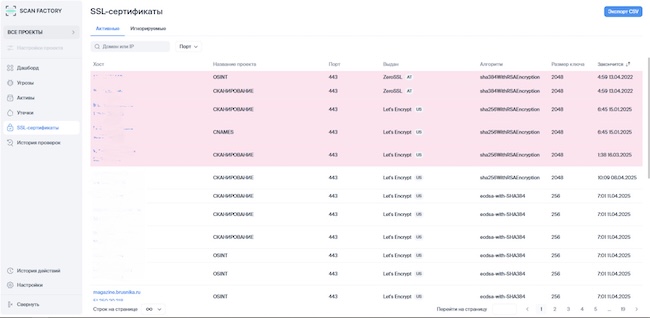

Работа с активами

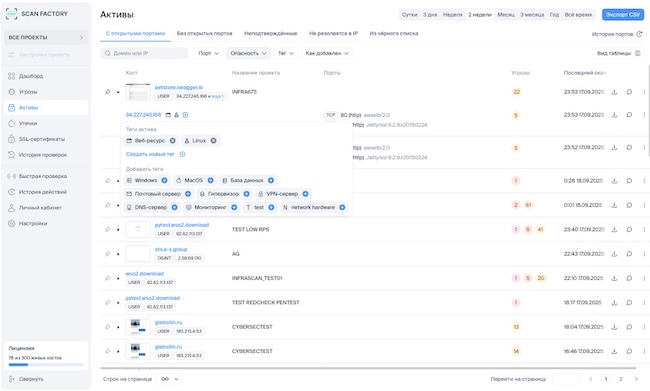

В разделе, посвящённом активам, содержится информация обо всех хостах, обнаруженных в соответствии с заданными в проекте настройками — сетях, доменах и поддоменах и т. д.

Рисунок 16. Раздел активов в ScanFactory VM 7

Активы, представленные на указанной странице, делятся на несколько категорий: с открытыми портами, без открытых портов, неподтверждённые и хосты из чёрного списка.

Информацию об активах, также как и об угрозах, можно скачать в формате CSV в удобном пользователю представлении.

Также в системе реализованы карточки активов, где описана детальная информация.

Рисунок 17. Карточка актива в ScanFactory VM 7

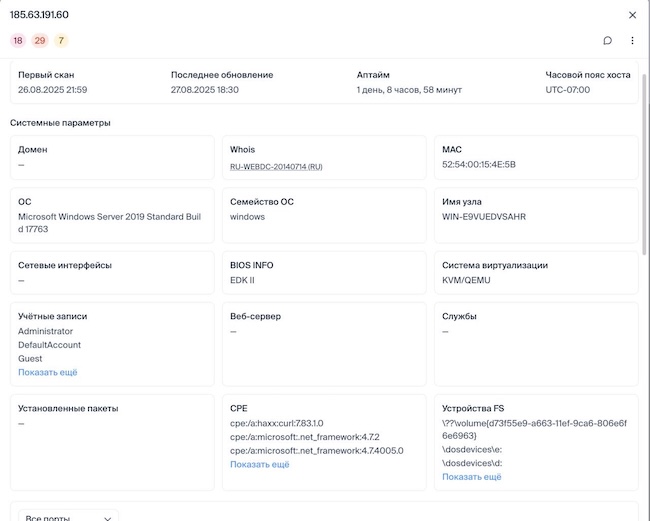

Работа с утечками

В разделе, посвященном утечкам, находится информация о выявленных в слитых базах учётных записях и паролях к ним. Работая с этой информацией можно предотвратить компрометацию инфраструктуры с использованием украденных данных. Выявленные утечки можно выгрузить в формате CSV.

Рисунок 18. Раздел утечек в ScanFactory VM 7

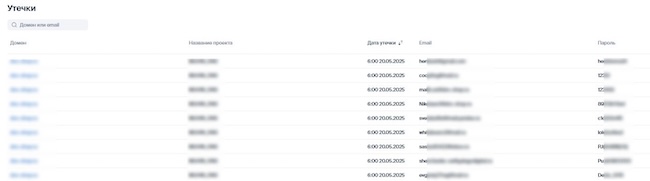

Работа с SSL-сертификатами

В этом разделе ScanFactory собраны обнаруженные сканерами SSL-сертификаты, и информация о них: порты, на которых они применяются, используемый алгоритм шифрования, размер криптографического ключа, срок истечения сертификатов. Таким образом можно контролировать актуальность используемых SSL-сертификатов, своевременно заменяя их в случае необходимости.

Рисунок 19. Раздел SSL-сертификатов в ScanFactory VM 7

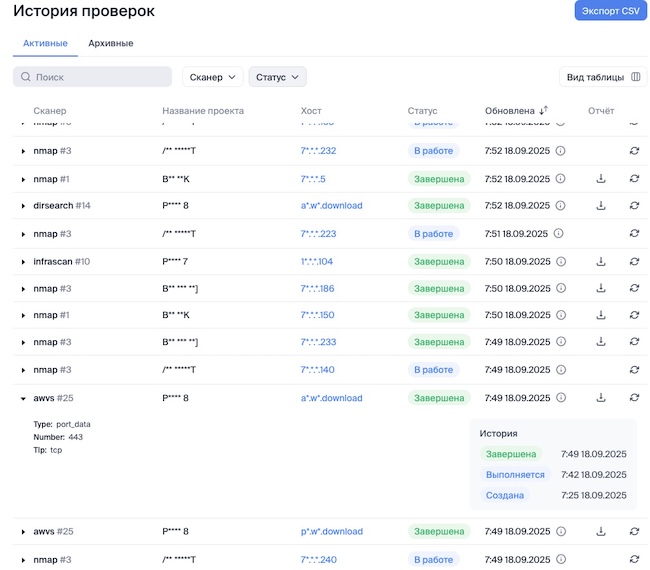

История проверок

Для каждой проверки, совершаемой ScanFactory, хранится история действий, включающая дату проведённых работ и их результат. Система хранит данные не только об активных проверках, но также об архивных.

Рисунок 20. История проверок в ScanFactory VM 7

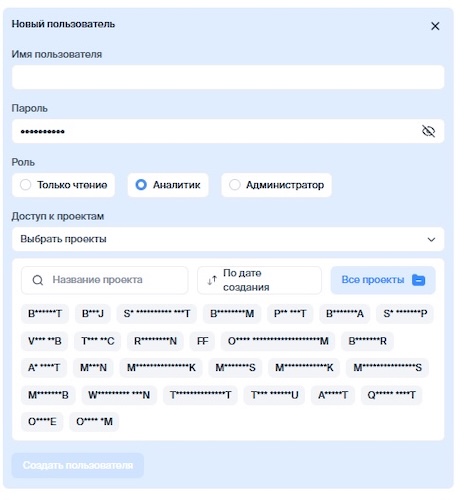

Личный кабинет и настройки

В личном кабинете ScanFactory администратор может добавить нового пользователя, сменить пароль действующему и настроить доступ к определенным проектам. При создании пользователей предлагаются три роли: только чтение, аналитик или администратор.

Рисунок 21. Создание пользователя в ScanFactory VM 7

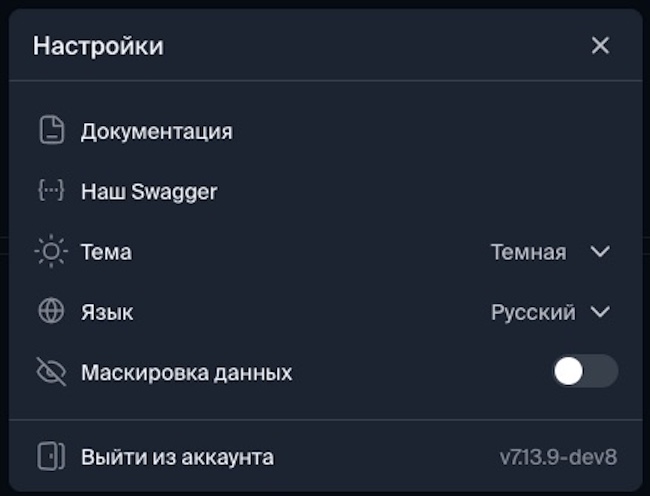

В разделе настроек можно перейти на страницу с документацией, получить Swagger-схему для интеграции по API, поменять цвет темы, язык интерфейса и замаскировать данные.

Рисунок 22. Настройки ScanFactory VM 7

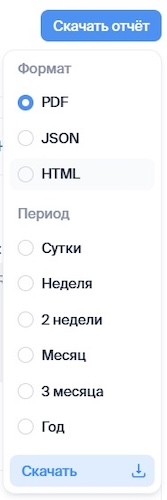

Работа с отчётами

В системе реализована удобная система отчётности. Так, информацию по обнаруженным активам и угрозам можно скачать в соответствующих разделах ScanFactory.

Рассылку отчётов по проектам можно настроить как при их создании, так и в ходе работы с проектами. В случае необходимости сводную информацию по проекту можно скачать на его странице по кнопке.

Системой поддерживается несколько форматов предоставляемых сведений: PDF, JSON, HTML.

Рисунок 23. Форматы отчётов в ScanFactory VM 7

Рисунок 24. Пример отчёта в ScanFactory VM 7

Выводы

ScanFactory VM 7 представляет собой гибкий инструмент для управления уязвимостями в инфраструктуре предприятия. Основная идея продукта — использование более двух десятков инструментов для получения полного представления о состоянии активов компании.

Используя ScanFactory VM, можно сканировать как ПК и серверы, так и веб-ресурсы, получать информацию об используемых SSL-сертификатах и утечках учётных записей пользователей.

За счёт наличия в составе продукта сканера RedCheck ScanFactory VM можно эксплуатировать для сканирования сегментов КИИ предприятий. Среди прочих особенностей системы можно выделить возможность ограничения нагрузки на сканируемые хосты с целью минимизации воздействия на них во время сканирования.

Достоинства:

- Большое количество инструментов в составе продукта.

- Использование искусственного интеллекта для работы с угрозами.

- Возможность использования для сканирования КИИ.

- Возможность ограничения нагрузки на сканируемые хосты.

- Интеграция по API.

Недостатки:

- Некастомизируемые дашборды.

- Отсутствие агентского метода сканирования.

- Отсутствие сертификата ФСТЭК России (планируется к получению в 2026 году).