Безопасность ИТ-систем зависит не только от своевременного устранения уязвимостей, но и от корректной настройки конфигураций. Однако разнообразие стандартов и сложность их ручного внедрения делают традиционные методы комплаенс-контроля малоэффективными.

- Введение

- Комплаенс-контроль и проблемы его внедрения

- Как MaxPatrol HCC делает комплаенс-контроль и харденинг проще

- Выводы

Введение

Обеспечить защиту ИТ-инфраструктуры невозможно без внедрения стандартов безопасности, особенно когда речь идёт о средних и крупных организациях. В их числе могут быть международные стандарты, разработанные Center for Internet Security (CIS) или International Organization for Standardization (ISO), отраслевые нормы, внутренние политики, регламенты и требования регуляторов, например Минцифры, ФСБ, ФСТЭК или Банка России. По экспертной оценке Positive Technologies, общее их количество для больших компаний может превышать 500 тысяч.

Помимо уязвимостей CVE и BDU, серьёзную угрозу представляют недостатки безопасности, связанные с неправильной настройкой конфигураций в различных системах инфраструктуры. Например, использование незашифрованных сессий может позволить злоумышленникам перехватывать передаваемые данные, включая пароли, секретные ключи и другую конфиденциальную информацию.

Такой объём требований делает невозможным их полное выполнение вручную. Поэтому компаниям необходимо выстраивать автоматизированный процесс усиления защищённости систем путём настройки конфигураций, отключения избыточных функций и применения дополнительных мер безопасности (харденинг), а также проверять и обеспечивать соответствие ИТ-систем требованиям нормативных актов и стандартов безопасности (комплаенс-контроль).

Новый приказ ФСТЭК № 117, вступающий в силу с 1 марта 2026 года, существенно расширяет сферу применения требований к защите информации по сравнению с приказом № 17 от 2013 года. Сейчас он охватывает не только государственные информационные системы (ГИС), но и все информационные системы государственных органов, унитарных предприятий, муниципальных учреждений и организаций, обрабатывающих данные из ГИС.

В отличие от предшественника, он предусматривает более системный подход к управлению информационной безопасностью, акцентируя внимание на внедрении зрелых процессов и технических мер, а не только на перечне обязательных защитных действий. Кроме того, расширена классификация ИС по назначению, что может повлечь повышение уровня защищённости даже для систем, ранее считавшихся менее важными. Также введено требование к автоматизированному управлению уязвимостями и мониторингом безопасности.

Комплаенс-контроль и проблемы его внедрения

Традиционно в процессе построения комплаенс-контроля в организации участвуют руководитель отдела ИБ, ИТ-специалист и ответственный за комплаенс. Рассмотрим возможные варианты организации комплаенс-контроля — от наименее эффективных до лучших практик.

Вариант 1. Ничего не делать и руководствоваться здравым смыслом.

Этот подход неэффективен, так как отсутствие чётких стандартов и контроля влечёт за собой накопление мисконфигураций, которые могут привести к беспрепятственному продвижению хакеров. Без системного подхода невозможно обеспечить защиту инфраструктуры.

Вариант 2. Соответствовать требованиям регулятора.

Регулятор выпускает методику, и специалист по комплаенсу ставит ИТ-отделу задачу внедрить её. Сотрудники настраивают систему в соответствии с новыми требованиями, после чего ответственный за комплаенс проводит её аттестацию.

Проблема: этот подход ограничивается только требованиями регулятора, которые могут не покрывать всех рисков. Кроме того, процесс часто оказывается медленным и бюрократизированным.

Вариант 3. Соблюдать международные стандарты безопасности (CIS, ISO, Information Technology Infrastructure Library (ITIL) и другие).

Руководитель отдела ИБ выбирает международный стандарт, например CIS, ISO или другой. Специалист по комплаенсу ставит ИТ-отделу задачу настроить системы в соответствии с требованиями.

Проблема: даже при использовании международных стандартов невозможно достичь полного соответствия всем требованиям. Более того, часть требований может быть избыточной или неприменимой к конкретной инфраструктуре, а также может противоречить внутренним требованиям компании.

Вариант 4. Соблюдать международные и отраслевые стандарты, внутренние стандарты безопасности компании и выполнять харденинг инфраструктуры.

Руководитель отдела ИБ выбирает подходящий стандарт, а специалисты по комплаенсу и харденингу разрабатывают внутренние требования, учитывающие специфику инфраструктуры компании. ИТ-отдел настраивает системы в соответствии с их предписаниями и проводит харденинг инфраструктуры.

Этот подход обеспечивает максимальную защиту, так как учитывает международные требования и специфику компании. Автоматизировать процесс внедрения стандартов и комплаенс-контроль по этому сценарию поможет модуль MaxPatrol Host Compliance Control (MaxPatrol HCC) в составе MaxPatrol VM.

Как MaxPatrol HCC делает комплаенс-контроль и харденинг проще

MaxPatrol HCC — это модуль для MaxPatrol VM, который позволяет приоритизировать риски, назначать политики безопасности, контролировать выполнение требований и сроки устранения несоответствий.

MaxPatrol HCC помогает решать следующие задачи:

- Проводить инвентаризацию информационных активов.

- Обеспечивать контроль защищённости и соответствие стандартам безопасности.

- Своевременно обнаруживать уязвимости мисконфигураций и предотвращать атаки.

Это позволяет оперативно выявлять критичные проблемы и фокусироваться на действительно опасных отклонениях в настройках. Комплаенс-контроль при этом становится управляемым и воспроизводимым процессом, а не набором разрозненных проверок.

Преимущества MaxPatrol HCC

MaxPatrol HCC предоставляет широкий набор возможностей для автоматизации комплаенс-контроля. Главными преимуществами модуля являются:

Глубокий мониторинг ИТ-инфраструктуры. Сбор и анализ более 3000 параметров небезопасных настроек активов.

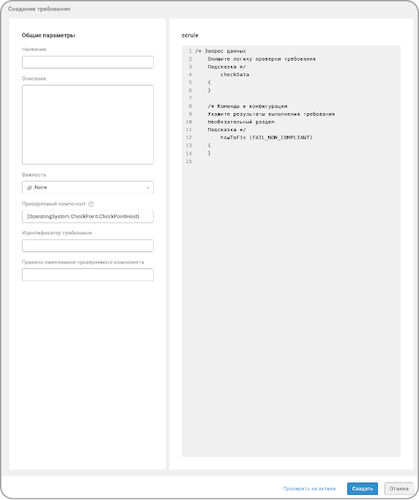

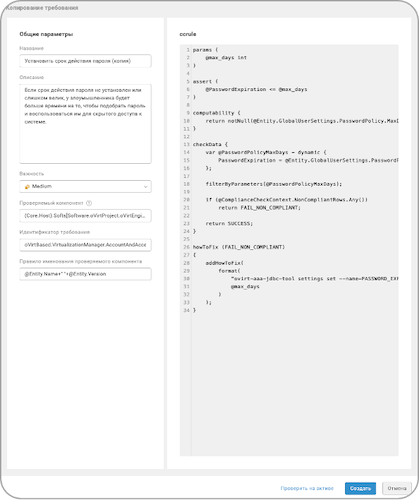

Создание требований безопасности с нуля. Возможность разрабатывать собственные стандарты или адаптировать системные, включая стандарты PT Essentials, с помощью встроенного в MaxPatrol HCC конструктора. Например, у вас в компании есть регламент, запрещающий устанавливать определённые программы. С помощью конструктора вы можете создать собственное требование, проверить, установлено ли такое ПО на компьютерах сотрудников, и оперативно среагировать.

Рисунок 1. Дашборд в MaxPatrol HCC для создания собственных требований

Рисунок 2. Дашборд в MaxPatrol HCC для создания требований по шаблону

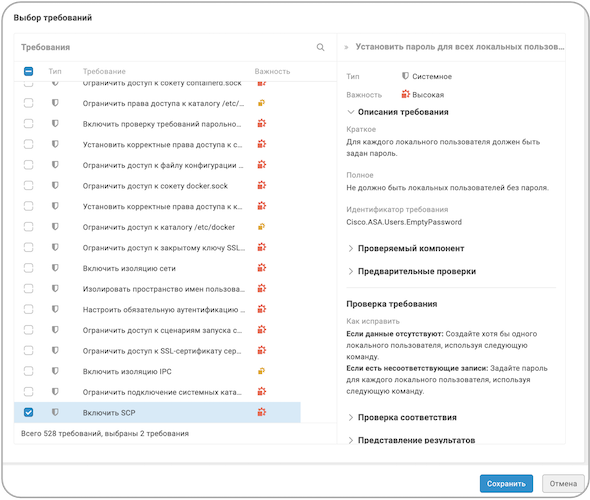

Стандарты PT Essentials. Оптимальный набор требований, разработанный экспертами Positive Technologies, для достижения результативной кибербезопасности. В MaxPatrol HCC уже реализованы готовые стандарты, интегрированные в продукт. Ознакомиться с их актуальной версией можно на справочном портале. Каждый стандарт можно адаптировать под внутренние регламенты компании с помощью конструктора требований.

Рисунок 3. Выбор требований в MaxPatrol HCC

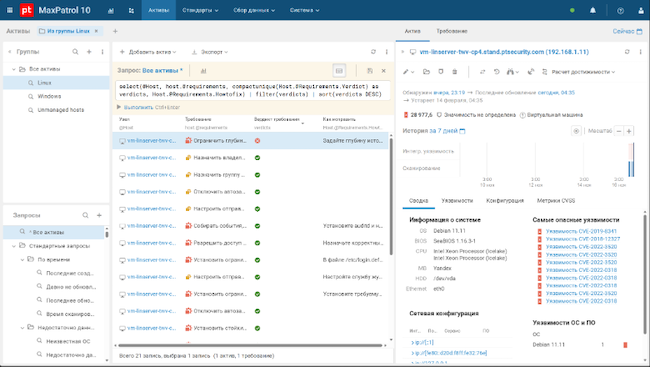

Безопасность в режиме реального времени. Мгновенные результаты проверки активов без необходимости повторного сканирования.

Рисунок 4. Сканирование Linux-активов в MaxPatrol HCC

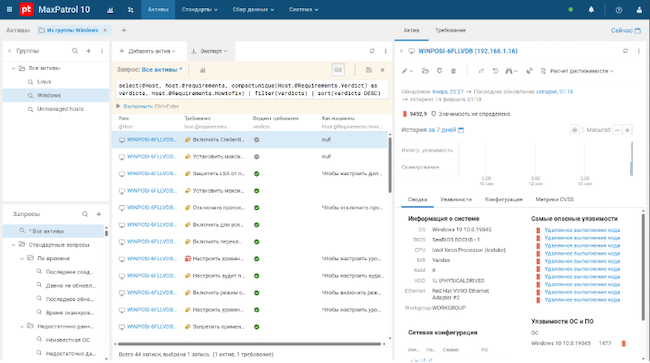

Рисунок 5. Сканирование Windows-активов в MaxPatrol HCC

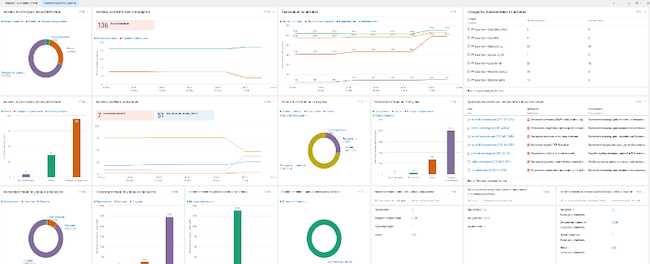

Контроль ключевых метрик. Удобные дашборды для мониторинга показателей в динамике и управления процессом комплаенс-контроля. С их помощью вы можете посмотреть, какие стандарты активированы, сколько активов полностью соответствуют всем требованиям, на какие требования необходимо обратить более пристальное внимание. Кроме того, можно отслеживать динамику приведения инфраструктуры в безопасное состояние — это позволяет контролировать её защищённость.

Рисунок 6. Дашборды в MaxPatrol HCC для ключевых метрик комплаенс-контроля

Интеграция с MaxPatrol VM. Единая панель для отслеживания уязвимостей ПО и небезопасных конфигураций систем.

Ключевые компоненты MaxPatrol HCC

Работа MaxPatrol HCC построена на сочетании 3 основных элементов, которые обеспечивают эффективный комплаенс-контроль.

Инвентаризация активов

MaxPatrol HCC позволяет просканировать сеть в режиме аудита или пентеста и провести полную инвентаризацию информационных активов. Это помогает получить точную картину инфраструктуры, на основе которой будет оцениваться выполнение требований.

Стандарты безопасности

PT Essentials и собственные стандарты охватывают требования к сетевым устройствам Cisco, Windows, Docker, VMware, базам данных Oracle, а также отечественным ОС, таким как ALT Linux, Astra Linux и РЕД ОС. Мы также не забываем и о мировых стандартах и адаптируем их под современные тренды в области кибербезопасности. Так, в MaxPatrol VM появился стандарт CRIS DIL, который является переработанным CIS DIL. При этом от сотрудников не требуется глубокого понимания бенчмарков — достаточно внедрить отобранные экспертами параметры.

Политики контроля

MaxPatrol HCC позволяет настраивать политики для контроля соблюдения требований ИБ. Вы можете указать срок, когда стандарт начнёт применяться, или установить время устранения несоответствий.

Выводы

Надёжная защита цифровых активов организации требует внедрения комплаенс-контроля и постоянного мониторинга изменений в ИТ-инфраструктуре. Решить эту задачу помогает модуль MaxPatrol HCC, который автоматизирует процесс выявления несоответствий стандартам и предоставляет конкретные рекомендации по их устранению.

Благодаря MaxPatrol HCC специалисты по информационной безопасности могут сосредоточиться на защите приоритетных узлов. Это не только минимизирует риски взлома, но и делает атаки на инфраструктуру сложными и дорогостоящими для злоумышленников. Модуль обеспечивает непрерывный контроль за соблюдением стандартов, что особенно важно в условиях динамично меняющейся ИТ-среды.

Провести тест-драйв модуля MaxPatrol HCC можно в составе системы управления уязвимостями MaxPatrol VM. Оставьте заявку на странице продукта.

Реклама, 18+. АО «Позитив Текнолоджиз» ИНН 7718668887

ERID: 2VfnxxyXyZK