Команда Positive Technologies разработала собственные стандарты ИБ — PT Essentials. Они позволяют закрыть основные недостатки в защите организаций. Эксперты компании рассказали, на чем основаны эти стандарты, как они обеспечивают практический результат и почему обычный комплаенс-контроль порой не работает.

- Введение

- Стандарты безопасности: на что ориентироваться?

- Что такое PT Essentials

- Ландшафт угроз в области настроек и конфигураций

- Как автоматизировать обнаружение уязвимостей конфигураций

- Выводы

Введение

Корректные настройки конфигураций так же важны для обеспечения кибербезопасности, как и обнаружение уязвимостей в ПО. Чтобы обеспечить надежную защиту, компании стремятся соответствовать международным и отечественным стандартам ИБ. Однако общее количество требований такого рода, по оценке экспертов Positive Technologies, может превышать 500 тысяч для всей инфраструктуры компании. Обеспечить полное соответствие всех компонентов инфраструктуры столь большому числу требований практически невозможно.

Для достижения практического результата Positive Technologies разработала собственные стандарты PT Essentials, которые созданы на основе мировых стандартов безопасности и опыта экспертов компании в проведении пентестов. Стандарты содержат оптимальный набор проверок, которые повышают защищенность систем.

Стандарты безопасности: на что ориентироваться?

Все активы, находящиеся в ИТ-инфраструктуре, должны соответствовать принятым стандартам кибербезопасности. При при реализации PCI DSS организации также учитывают контрольные показатели Center for Internet Security (CIS) или приказы Федеральной службы по техническому и экспортному контролю (ФСТЭК) России № 17 и № 21. Это повышает общий уровень защищенности и позволяет оперативно выявлять узлы, которые могут быть скомпрометированы злоумышленниками.

Однако попытки слепо соответствовать стандартам могут навредить компании. Ориентируясь на них, организация сталкивается с чрезмерным количеством требований, среди которых крайне сложно выделить самые важные для инфраструктуры. На практике бывает и так, что часть требований могут противоречить друг другу, из-за чего организации не удается достичь результата.

В связи с этим специалистам по ИБ сложно понять, какие из стандартов имеют отношение к практической безопасности и помогают защититься от взлома, не нарушая при этом работы инфраструктуры. Кроме того, чтобы разобраться в этом, необходимо детально знать систему, для которой написан тот или иной бенчмарк (набор контрольных параметров).

Что такое PT Essentials

Стандарты безопасности необходимы для обеспечения надежной защиты компании. Однако если требований оказывается слишком много, то результат попытки следовать им сводится к нулю. Для организаций, которые хотят повысить безопасность своих систем, использовав оптимальный набор проверок, эффективно применение стандартов PT Essentials.

Разрабатывая собственные стандарты, специалисты Positive Technologies руководствовались законом Парето: по их экспертной оценке, соблюдение 20% самых важных требований безопасности приводит к достижению 80% результата. Стандарты PT Essentials формируются с опорой на 20-летний опыт Positive Technologies, рекомендации вендоров, а также новости информационной безопасности.

Positive Technologies разрабатывает свои стандарты на основе многолетнего опыта проведения пентестов, имитирующих реальные атаки на сеть или приложения организаций из различных отраслей. Экспертиза специалистов компании позволяет определять основные векторы атак злоумышленников и оперативно исправлять простые уязвимости конфигураций, которые злоумышленники могут использовать в первую очередь. Так, организации могут эффективно противостоять угрозам взлома, усложняя путь хакеров по инфраструктуре и делая атаки дороже для нарушителей.

В стандарты PT Essentials входят в том числе требования к сетевым устройствам Cisco, Windows Desktop, Windows Server, Docker, VMware, к базам данных Oracle, а также к отечественным операционным системам ALT Linux, Astra Linux, РЕД ОС и другим. Причем от сотрудников компании не требуется глубокого понимания бенчмарков — достаточно внедрить отобранные экспертами параметры для защиты инфраструктуры.

Стандарты PT Essentials будут особенно полезны компаниям, которые только начали развивать свою систему ИБ и не понимают, как выстроить процесс укрепления инфраструктуры (харденинг). При этом комплекс не является заменой международным стандартам, следовать которым необходимо крупным организациям для развития своей структуры информационной безопасности.

Ландшафт угроз в области настроек и конфигураций

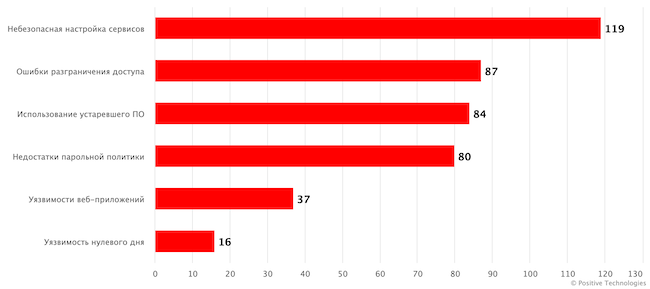

Согласно исследованию Positive Technologies 2023 года, большинство уязвимостей (119 из 423, рис. 1), найденных в инфраструктуре исследуемых компаний, были связаны с небезопасной настройкой сервисов.

Рисунок 1. Количество уязвимостей, найденных в инфраструктурах заказчиков

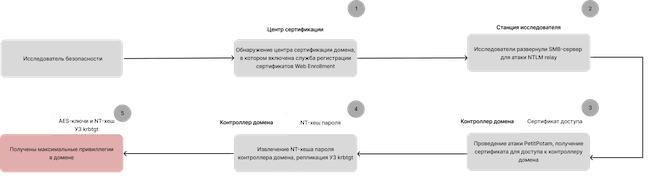

Эксперты в сфере кибербезопасности отмечают, что уязвимости, связанные с небезопасной настройкой сервисов, являются такой же актуальной проблемой, как и уязвимости программного обеспечения (ПО). Например, в ходе пентестов эксперты Positive Technologies обнаружили уязвимость, связанную с небезопасной конфигурацией, которая может привести к получению максимальных привилегий в домене Active Directory. На рисунке 2 изображен вектор эксплуатации этой уязвимости: специалисты вначале обнаруживают работающую службу регистрации сертификатов, а потом проводят атаку PetitPotam, которая при определённых условиях позволяет атакующему захватить контроллер домена, выполнив лишь несколько.

Рисунок 2. Вектор получения максимальных привилегий в домене Active Directory

Управление слабыми местами в защите — необходимое условие достижения результативной кибербезопасности. Выявлять и устранять слабые места в системах и приложениях позволяет харденинг — усиление защиты технических и программных средств путем их настройки. Оно происходит вследствие:

- отключения неиспользуемых функций;

- изменения параметров по умолчанию;

- внесения изменений, повышающих защищенность системы (изменяются права доступа, включаются и настраиваются дополнительные встроенные механизмы защиты).

Автоматизировать контроль соответствия стандартам и проверить корректность параметров инфраструктуры, то есть провести комплаенс-анализ и харденинг, позволяет система управления уязвимостями MaxPatrol VM со встроенным модулем MaxPatrol Host Compliance Control (MaxPatrol HCC). Стандарты PT Essentials учитывают актуальные требования к безопасности инфраструктуры, в том числе практики по защите ядра Linux, которые находят применение в регуляторных инициативах и отраслевых стандартах.

Как автоматизировать обнаружение уязвимостей конфигураций

Чтобы обеспечить полноценную информационную безопасность компании, недостаточно обнаружения ошибок в программном обеспечении. Даже при отсутствии уязвимостей софта организация с плохо настроенными системами находится под угрозой. Для того чтобы обеспечить безопасность инфраструктуры, важно выстраивать не только полный цикл управления уязвимостями, но и непрерывно заниматься харденингом инфраструктуры.

Рисунок 3. Цикл непрерывного харденинга инфраструктуры компании

Чтобы обеспечить безопасность конфигураций, необходимо предпринять ряд действий:

- Проверить все версии используемого ПО в компании.

- Назначить корректные права доступа. Необходимо убедиться, что ни у кого из пользователей нет привилегий, которые не нужны им для выполнения рабочих обязанностей.

- Отключить избыточные службы или функции. Например, устаревшие или неиспользуемые.

- Отказаться от небезопасных протоколов шифрования и передачи данных. Среди таких протоколов — устаревший протокол HTTP, который необходимо заменить на HTTPS, расширение протокола HTTP с поддержкой шифрования для обеспечения безопасности.

- Настроить механизмы безопасности. Неправильно настроенные антивирусы, межсетевые экраны и системы контроля доступа также угрожают информационной безопасности.

- Оптимизировать сборки и конфигурации ОС. Например, отключение сервиса маршрутизации в Windows или запрет доступа по SSH от имени root-пользователя.

Чтобы провести такую работу вручную, потребуются значительные человеческие и временные ресурсы. Это обусловливает ценность программных инструментов, позволяющих определить оптимальный уровень соблюдения стандартов ИБ и контролировать уровень защищенности ИТ-системы в соответствии с изменениями в инфраструктуре.

Интегрированный в систему MaxPatrol VM модуль MaxPatrol HCC, в который входят стандарты PT Essentials, позволяет сделать это: он способен приоритизировать обнаруженные риски, в том числе и по выбранным активам инфраструктуры, контролировать выполнение требований и сроки устранения несоответствий с помощью динамических дашбордов. Вердикты модуля в сочетании с технологией управления активами, используемой в MaxPatrol VM, позволяют мгновенно получать данные об уровне соответствия инфраструктуры стандартам кибербезопасности с учетом требований PT Essentials.

Выводы

Защита ИТ-инфраструктуры компании требует не только своевременного обнаружения уязвимостей программного обеспечения, но и корректной настройки конфигураций. Среди многообразия требований, предписываемых общепринятыми стандартами, важно выбирать и реализовывать те, которые приносят практический результат. Стандарты PT Essentials, в основе которых лежит многолетний опыт экспертов Positive Technologies, помогают компаниям использовать оптимальный набор проверок, чтобы обнаружить и закрыть уязвимости, связанные с ошибкой конфигурации.

Однако недостаточно только контролировать соответствие требованиям, важно также понимать, какие некорректные параметры необходимо исправлять в первую очередь и какие способы для этого наиболее оптимальны. Модуль MaxPatrol HCC, интегрированный с MaxPatrol VM, находит несоответствие стандартам, а компания получает конкретные рекомендации по их устранению. Так, специалисты по ИБ могут сконцентрироваться на закрытии уязвимостей на приоритетных узлах, чтобы минимизировать риски взлома и сделать проникновение в сеть сложным и дорогим для атакующих.