На SOC Forum 2025 подняли темы, которые формально относятся к ИБ, но почти не обсуждаются на профильных площадках. В их числе — информационные атаки на компании, когда злоумышленники создают видимость киберинцидента, имитируя техническое воздействие.

- Введение

- Баги мозга как инструмент злоумышленника

- Как злоумышленники используют особенности работы СМИ

- Информационная атака. Как это делается

- Что противопоставить злоумышленникам?

- Выводы

Введение

Раньше ходила байка, что если бы у Наполеона был контроль над радио и телевидением, то никто бы во Франции не узнал о его поражении при Ватерлоо. Подобному феномену посвящена сатирическая комедия «Плутовство» (в оригинале Wag the Dog, «Хвост виляет собакой») 1997 года.

Нынешнее время называют временем, которое формируют СМИ. Причём не только традиционные газеты, радио и телевидение, но и новые медиа: блоги, соцсети, мессенджеры.

Появление новых форматов СМИ и коммуникаций драматически снизило порог входа для тех, кто хотел бы заняться подобными манипуляциями. Появились незнакомые ранее инструменты — в частности, дипфейки. Так, в России уже в апреле 2025 года сгенерированные нейросетями видео, количество которых выросло к моменту более чем в 3,5 раза по сравнению с 2024 годом, начали пытаться использовать для манипулирования общественным мнением. К середине января 2025 от атак с использованием дипфейков пострадала каждая пятая российская компания.

Как подчеркнул модератор дискуссии «От кликбейта до утечки данных: как манипулируют нашим вниманием и безопасностью» (рис. 1) основатель компании «Нейросети» Сергей Курьян, атаки с использованием и раскручиванием ложных инцидентов стали значимой угрозой для бизнеса. Причём ущерб такого нападения может быть сравним с реальной кибератакой.

Рисунок 1. Участники дискуссии «От кликбейта до утечки данных»

«Мы живём в эпоху постправды, когда в течение пяти минут после события оно представляется с пяти–шести разных точек зрения. А мозгу надо мало: хлеба и зрелищ. Этим пользуются те, кто манипулирует нашим вниманием и безопасностью. Волна киберфейков — от фальшивых новостей о взломах до фиктивных утечек данных — создаёт атмосферу паники и недоверия», — отметил Сергей Курьян.

Баги мозга как инструмент злоумышленника

Чтение новостей, как отметила научный сотрудник Института когнитивных нейронаук НИУ ВШЭ Элиана Монахова, сопровождается выбросами двух гормонов: дофамина и кортизола. Обычное чтение новостных лент вызывает выброс дофамина, что вызывает чувство, близкое к эйфории. Но чем новости хуже, тем повышается тревожность, что, в свою очередь, приводит к выбросу кортизола — «гормона стресса». Это повышает общую тревожность.

Как подчеркнула Элиана Монахова, негативные новости, как правило, эмоционально окрашены. По этой причине люди воспринимают негативную информацию как ценную и достоверную, что не всегда соответствует реальности. Так и формируются когнитивные искажения.

Главный редактор издания «Киберболоид» Александр Митяев отметил, что читателей, скорее всего, привлечёт новость о похождениях каких-нибудь живодёров или банды малолетних преступников, чем о детях-волонтёрах, которые помогают старикам, или победителях олимпиад. Показательный пример — история Алёны Савченко и Алины Орловой, также известных как «хабаровские живодёрки». Их злодеяния, а позднее — следствие и судебный процесс в 2016–2017 годах, широко освещались в СМИ, в том числе федеральных, включая все основные телеканалы.

Как показало масштабное исследование, проведённое в США в 2014 году, содержание новостных лент, которые читают участники эксперимента, оказывает прямое влияние на настроение. Если в ленте преобладали позитивные новости, то настроение людей улучшалось, что сказывалось на настрое постов, которые они размещали в соцсетях. Соответственно, при преобладании негативных влияние также было негативным.

Плюс ко всему, «новые медиа» резко усиливают эффект так называемого футуршока, когда быстрое развитие технологий опережает то, насколько люди их воспринимают и способны понимать. Особенно это касается инфо- и биотехнологий.

Американский социолог Роберт Бартоломью сделал вывод, что современная интернет-среда может способствовать массовым психозам. За счёт работы рекомендательных алгоритмов и собственных установок человек оказывается окружён той информацией, которая отвечает его настроям и установкам. При этом усиливается подозрительность по отношению к информации, которая этой сложившейся картине не соответствует.

Относительно безобидным примером общественных психозов стали массовые закупки туалетной бумаги в начальный период пандемии коронавируса (рис. 2). Причиной ажиотажного спроса на неё стал слух, запущенный в Японии, что маски для защиты и туалетную бумагу делают из одного и того же материала. Эта волна ажиотажного спроса охватила не только Японию, но и другие страны, и Россия не стала исключением.

Рисунок 2. Массовая закупка туалетной бумаги в 2020 году

Люди привыкли искать закономерности. Это является частью механизма адаптации к внешним условиям. Однако эта же особенность человеческого разума порождает веру в различные «теории заговора», построенные на закономерностях, которых на самом деле нет. Помимо этого, распространению таких теорий способствует недостаток информации и эмоции, чем часто пользуются организаторы различных информационных атак.

Как злоумышленники используют особенности работы СМИ

Как отметили участники дискуссии, новости о разных серьёзных инцидентах ИБ, будь то взломы, утечки данных, мощные DDoS-атаки, результаты действия вымогательских программ, уничтожение инфраструктуры или дефейсы сайтов, вызывают широкий резонанс. А бизнес СМИ прямо зависит от интереса аудитории. Этим активно пользуются злоумышленники.

Также, как подчеркнул основатель телеграм-канала Baza Анатолий Сулейманов, когда заходит речь об освещении взломов и прочих ИБ-инцидентов, редакторы часто ошибаются, размещая не до конца проверенные данные. Обычной причиной он назвал цейтнот. Об этом злоумышленники также знают и пытаются использовать нехватку времени редакторов в своих целях, пытаясь усилить эффект от анонсов использованием приёмов, связанных с кликбейтными заголовками.

В ряде случаев вброс об инциденте сочетается с DDoS-атакой, что приводит к недоступности веб-ресурсов компании, на которую идёт атака. Причём происходит это в нерабочее время, так что по телефону уточнить тоже оказывается невозможно.

Автор канала на Habr Игнатий Цукергохер также в качестве частой причины ошибок назвал недостаток знаний у журналистов общей прессы. Типичный пример такой ошибки — широко растиражированная новость о ботнете из зубных щёток начала февраля 2024 года. Первоисточником стала публикация в одном из швейцарских изданий (рис. 3). Затем её перепечатали другие, в том числе технические, включая ZDNET и Tom’s Hardware Guide. Однако в исходной публикации, точнее, в её английском переводе, был целый ряд неточностей, на которые редакторы не обратили внимания.

Впрочем, не исключена и ошибка перевода, особенно автоматического и невычитанного. При переводе немецких текстов (а оригинал публикации был на немецком) автоперевод может менять условное на изъявительное наклонение, что коренным образом меняет содержание.

Рисунок 3. Публикация в газете Aargauer Zeitung об атаке зубных щёток

В таких случаях рекомендуют тщательнее проверять источники. Впрочем, в случае с атакой зубных щёток всё осложняла довольно дорогая платная подписка, которая требовалась для доступа к полной версии публикации.

Информационная атака. Как это делается

Информационные атаки часто эксплуатируют темы, связанные с различными киберинцидентами. Иногда информационные вбросы сочетаются с кибератаками. Так, в 2014 году практически одновременно слухи о проблемах различных российских и казахстанских банков сочетались с DDoS-атаками на них. Невозможность открыть сайт становилась дополнительным аргументом.

И в целом, как отметил основатель CURATOR Александр Лямин в интервью Anti-Malware.ru, DDoS-атаки весьма широко применяются в конкурентной борьбе. В случае российских и казахстанских банков, которые подверглись информационной атаке в 2014 году, целью были попытки снизить их стоимость в процессе сделок по слияниям и поглощениям.

Анатолий Сулейманов подчеркнул: в случае новостей о взломах положение осложняет то, что первоисточником обычно выступают ресурсы злоумышленников, в том числе разнообразных хактивистских группировок. Они выдают информацию волнами, количество которых достигает 3–5 за день. Это делается с расчётом на то, что очередной дежурный редактор всё-таки разместит новость.

«Возникает дилемма между тем, чтобы выдать информацию быстрее всех, и перепроверкой, потому что если выдаёшь информацию, которая оказывается ложной, то это рубец на сердце. Таких случаев было немного, но я каждый помню очень хорошо», — рассказал основатель Baza.

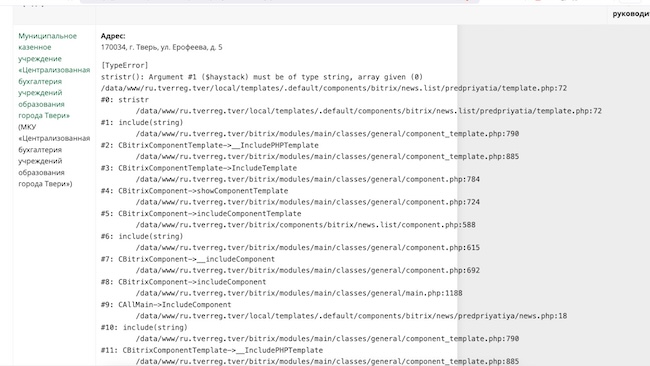

Однако, как подчеркнул Александр Митяев, контент, который выкладывают ресурсы злоумышленников, является элементом информационной войны. Плюс ко всему, хактивисты склонны преувеличивать эффект от атак. Так, в информации об атаке на администрацию Твери (рис. 4), совершённой одной из проукраинских группировок в конце октября 2024 года, злоумышленники сообщали о выводе из строя телефонной связи. Однако нашему корреспонденту уже на следующий день после инцидента удалось дозвониться на «горячую линию».

Рисунок 4. Сайт администрации Твери после кибератаки 28 октября

Нередко злоумышленники публикуют компилятивные данные, собранные из старых утечек, в ряде случаев обогащённые. Примером такой компиляции стала публикация базы данных клиентов банка ВТБ в октябре 2024 года (рис. 5). Это был результат компиляции нескольких баз, самая последняя из которых датирована маем 2022 года. Встречаются и откровенно фейковые новости об атаках, которые потом не подтверждаются. Есть примеры, когда за атаку выдавали последствия технического сбоя.

Рисунок 5. Объявление на форуме с предложением о загрузке базы клиентов банка ВТБ

Как напомнил директор по развитию Центра мониторинга внешних цифровых угроз Solar AURA Александр Вураско, ресурсы злоумышленников также заинтересованы в привлечении аудитории. А за счёт «удачного» сообщения об инциденте количество посещений на таком сайте или канале может вырасти в 6–8 раз.

Но с другой стороны, нередка ситуация, когда ресурс злоумышленников делает анонс новости об атаке крупной компании или госструктуры, а в назначенное время там появляется сообщение о дефейсе сайта какого-нибудь живого уголка сельской школы.

Главный вывод: не надо ссылаться на каналы и прочие ресурсы хакерских группировок в качестве первоисточников новостей, в том числе по вышеназванным причинам.

Целью хактивистских атак обычно является общественный резонанс. По данным Red Security, именно на это направлена большая часть DDoS-атак, которые были совершены в январе-сентябре 2025 года.

По данным исследования Positive Technologies, в случае массовых атак целью 40 % инцидентов является кража данных, в 26 % случаев — распространение вредоносных программ, фишинг, атак на цепочки поставок, 24 % атак направлены на нарушение основной деятельности организации.

Часто атака приводит к падению капитализации компании. Показателен пример производителя алкоголя Novabev, чьи акции упали вследствие июльского инцидента, который затронул в том числе аффилированную торговую сеть «Винлаб».

Что противопоставить злоумышленникам?

В желании добиться внимания пользователей авторы и редакторы прибегают к так называемым кликбейтным заголовкам, которые далеко не всегда соответствуют содержанию материала. Директор по цифровому развитию ТАСС Кирилл Сидоров призвал читать не только заголовок, но и саму новость. Также, по его оценке, необходимо хотя бы бегло знакомиться с содержимым аудио- и видеоматериалов, которых в онлайн-СМИ становится всё больше, поскольку молодая аудитория предпочитает именно такой формат, а не традиционный текстовый.

Анатолий Сулейманов порекомендовал просто игнорировать новости, которые не касаются лично человека или его компании. Если же касаются, то тщательно проверять все факты. Сергей Курьян советовал найти первоисточник новости и начать проверку с него.

Однако это не всегда просто. Могут вмешаться и другие факторы, например, язык оригинала, автоматический перевод с которого может дать неверный результат. Также отдельные тематические области могут вызвать сложности даже у тех, кто имел опыт работы в сферах ИТ и ИБ.

Александр Митяев советует не стесняться обращаться к профильным специалистам:

«Авторитетное СМИ за подтверждением информации пойдёт в отраслевые каналы, где собрана узкоспециальная экспертиза, а экспертиза, сколько бы сейчас ни хвалили ИИ, на стороне специалистов, в профессиональных медиа. Кибербезопасники, например — очень надёжные спикеры, они умеют перепроверять и иногда даже сами себе не верят».

«Прежде чем давать внешнюю коммуникацию, нужно внутри разобраться. В компании должен быть чек-лист, как действовать в такой ситуации: понять, был ли инцидент, оценить его серьёзность, время на восстановление, принять меры против эскалации и только потом перейти к коммуникации. Кроме того, надо диверсифицировать информацию, которую вы выдаёте партнёрам и во внешние СМИ, потому что там её будут читать в том числе и злоумышленники», — такие рекомендации дал Александр Вураско.

Однако и скрывать информацию от СМИ участники дискуссии также назвали пагубной стратегией. Такая практика способствует тому, что в информационном поле доминирует точка зрения, которая исходит от злоумышленников. Как отметил Анатолий Сулейманов, даже если подачу информации не удалось согласовать с руководством, ее можно выдать в СМИ анонимно.

Выводы

Полностью фейковые инциденты или их частичная имитация в нынешние времена встречаются довольно часто. Возможна и такая ситуация, когда злоумышленники могут выдавать технический сбой, о котором они узнали, за результат атаки. Причём ущерб пострадавшим компаниям от таких информационных атак, исходящих в основном от хактивистов, может быть не меньше, чем от реальных киберинцидентов.

Основная ошибка компаний, пострадавших в таких инцидентах, связана с информационной закрытостью или слишком поздней реакцией. Подобная политика приводит к тому, что в инфополе доминирует точка зрения злоумышленников.

Что касается СМИ, им необходимо тщательно проверять первоисточники и советоваться со специалистами.