На существенный рост APT-атак против российских компаний первыми обратили внимание исследователи «Лаборатории Касперского». Теперь об этом сообщили эксперты Центра исследования киберугроз Solar 4RAYS. Подтверждение оценок требует разбора, ведь в этом случае надо корректировать модель рисков.

- Введение

- APT-группировки: кто они?

- Как отличить активность APT-группировки от остальных враждебных действий

- APT-атаки на российские компании в 3-м квартале 2025 года

- Сравнение выводов российских ИБ-вендоров

- Инструменты и методы APT-атак на российские компании

- Что осталось за кадром анонса Центра Solar 4RAYS

- Внедрение цифрового рубля и APT-кибератаки

- Выводы

Введение

Признаки значительного роста в 2025 году интенсивности APT-атак на российские компании только начинают проявляться. Более точные оценки, подтверждающие или опровергающие рост, могут появиться только в начале 2026 года, когда крупнейшие российские ИБ-компании начнут публиковать свои годовые аналитические отчёты. Тем не менее о всплеске APT-атак уже можно было услышать (и не раз) во время SOC Forum 2025, прошедшего с 18 по 20 ноября в Москве.

Поводом обратить внимание на ситуацию стал отчёт Центра исследования кибеугроз Solar 4RAYS группы компаний «Солар», результаты которого были объявлены на специально проведённой пресс-конференции. От имени исследователей выступили Алексей Вишняков, руководитель центра, и Владимир Степанов, его эксперт.

Рисунок 1. Пресс-конференция Центра исследования кибеугроз Solar 4RAYS ГК «Солар» на SOC Forum 2025

Согласно объявленным результатам, доля присутствия APT-группировок в инфраструктурах российских компаний выросла к ноябрю 2025 года до 35 %. Фактически она поднялась на 10 п. п. по сравнению с итогами 2-го квартала текущего года.

Если подходить здраво, то данные исследователей всегда следует соотносить с их источником. Что касается данных ГК «Солар», то формально они отражают картину с точки зрения прежде всего государственных компаний и крупного бизнеса. Суммарные данные по всему российскому рынку могут сильно отличаться. Но, похоже, отличие в выводах не так велико.

Например, на прошедшей в рамках SOC Forum 2025 публичной дискуссии с участием руководителей ИБ-подразделений пяти крупнейших телеком-компаний России все участники согласились с результатами другого недавнего исследовательского отчёта «Лаборатории Касперского», где было заявлено о практически 10-кратном росте интенсивности APT-атак за прошедший год.

Цель статьи — оценить достоверность тезиса о росте APT-активности в 2025 году и выявить, каких изменений это потребует от моделей угроз компаний.

APT-группировки: кто они?

Для начала коротко коснёмся темы, что относят к кибератакам типа APT (Advanced Persistent Threats). Как оказалось, даже исследователи не всегда принимают в расчёт все их направления.

К APT-кибератакам относят скрытное проникновение во внутреннюю сеть атакуемой компании и нахождение там длительное время: месяцы и даже годы. Присутствие может быть как латентным, так и активным. Список возможных действий APT-группировок очень широкий: от исследования конфигурации инфраструктуры до деструктивных действий и кражи данных.

Отличие APT-атак от действий рядовых и хактивистских группировок — демонстрация высокого профессионального уровня совершаемых операций. Выявить присутствие APT-хакеров обычно сложно, потому что приходится иметь дело с противником, не уступающим по уровню подготовки и квалификации команде защитников.

Исходя из целей, можно выделить следующие направления APT-атак:

- APT-атаки на государственные компании и объекты национального масштаба. Принято считать, что подобные атаки получают прямую или косвенную поддержку со стороны иностранных государств. Их угрозы направлены на получение разведывательной информации или нацелены на нарушение работы критически важной инфраструктуры (объектов КИИ).

- Промышленный шпионаж: атаки нацелены на кражу интеллектуальной собственности, коммерческой тайны или финансовой информации.

- APT-атаки хактивистов опираются на идеологические мотивы; они могут быть связаны не только с геополитикой, но и возникать в результате внутренних разногласий внутри страны.

- Кибертерроризм. Существующая зависимость общества от работы ИТ-систем порождает новый вектор кибератак, которые связаны с попытками нарушить нормальную работу таких систем. Среди целей подобных APT-атак: вызов массовой паники, попытки подмены суждений относительно определённых исторических событий, нарушения работы критически важных систем, таких как электросети и транспорт, и многие другие.

Такое разнообразие мотивов атак порождает сложность их выявления. Если хактивистские кибернападения всё-таки неизбежно затихают со временем, то активность APT-группировок не настолько прогнозируема. Поэтому нынешний тренд на их рост требует серьёзного внимания.

Добавим к сказанному, что по данным исследования компании Positive Technologies, на страны СНГ приходится около 20 % всей вредоносной киберактивности в мире. В частности, с июля 2024 по сентябрь 2025 года на организации стран СНГ пришлось 14–18 % всех успешных кибератак в мире. С учётом ожидаемого роста активности злоумышленников во втором полугодии, по итогам 2025 года количество успешных нападений может превысить показатель прошлого года на 5–15 %».

Исходя из этого, рост доли APT-атак может отражать не «российскую особенность», актуальную в связи с событиями последних 3 лет, а реалии развития киберпространства, где вредоносная активность явно становится значимой силой.

Как отличить активность APT-группировки от остальных враждебных действий

Эксперты Solar 4RAYS не раскрывают, по каким признакам они относят обнаруженную активность к работе APT-группировки. Но, скорей всего, речь идёт о выявлении атак с применением комбинации сложных тактик и инструментов, которые обычно требуют ручного управления. Этот «почерк» и выдаёт присутствие на другой стороне APT-команды.

Согласно открытым источникам компании Palo Alto Networks, в арсенале APT-группировок можно встретить применение комбинаций следующих тактик:

- Spear Phishing — целевая фишинговая рассылка по электронной почте, предназначенная для получения начального доступа.

- Zero-day Exploits — эксплуатация неизвестных уязвимостей ПО.

- Custom Malware — использование вредоносных программ, специально разработанных для обхода средств обнаружения атак.

- Credential Harvesting — сбор учётных данных, использование фишинга или кейлоггеров для кражи учётных данных.

- Lateral Movement — скрытое распространение по сетям для избегания обнаружения.

- Command and Control (C2) — использование удалённой серверной инфраструктуры для постоянного взаимодействия злоумышленников.

- Persistence Methods — методов обеспечения постоянного присутствия в атакуемых системах.

- Data Exfilation — скрытное извлечение конфиденциальной или ценной информации без авторизации и раскрытия этих действий для их владельца.

- Privilege Escalation — повышение привилегий, получение доступа более высокого уровня в атакуемой организации.

- Social Engineering — применение методов социальной инженерии, манипулирование людьми для получения начального доступа или информации.

Тем не менее ответ на вопрос «Кто перед вами — хактивист или APT?» остаётся открытым. Использование определённых методик не означает наличие высокой квалификации и опыта. Поэтому не всё так очевидно.

APT-атаки на российские компании в 3-м квартале 2025 года

Согласно отчёту Solar 4RAYS, за 10 месяцев 2025 года Центр исследования киберугроз выявил 18 объединений хакеров, нацеленных на совершение APT-кибератак против российских компаний. Семь из них являются новыми — это в 2 раза больше, чем в прошлом году.

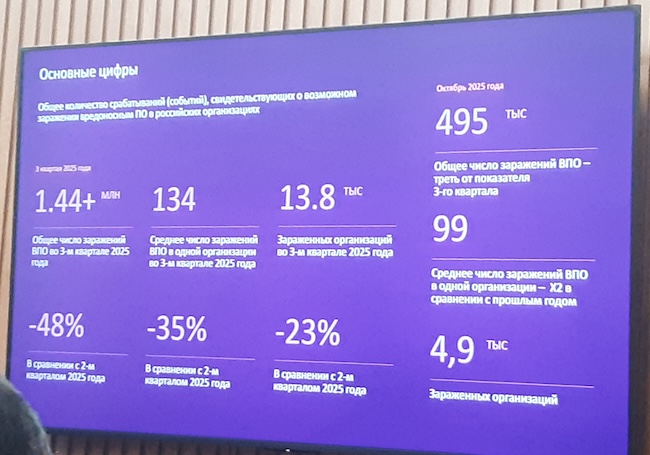

Статистика срабатываний на возможные заражения вредоносными программами российских компаний собирается в экосистеме Solar 4RAYS по точкам мониторинга. За 3-й квартал 2025 года было зарегистрировано более 1,44 млн срабатываний. В среднем на каждую компанию, находящуюся под защитой Solar 4RAYS, приходится по 134 попытки заражения за квартал (или 1,5 заражения в день).

Рисунок 2. Ландшафт кибератак против российских компаний, защищённых Solar JSOC

В то же время эксперты Solar 4RAYS отмечают существенное снижение числа срабатываний и интенсивности APT-кибератак за 3-й квартал, называя следующие возможные причины:

- сезонное явление;

- переоценка злоумышленниками целей и тактики с выбором новых;

- повышение качества применяемых систем защиты при детектировании срабатываний (поскольку они всегда нацелены на снижение доли ложных срабатываний).

Руководитель Центра исследования киберугроз Solar 4RAYS Алексей Вишняков высказал мнение, что делать выводы пока преждевременно: до конца текущего года тренд ещё может измениться и вернуться к росту. Причиной может стать финансово мотивированные кибератаки, активность которых традиционно растёт в праздничный период, который наступает в 4-м квартале.

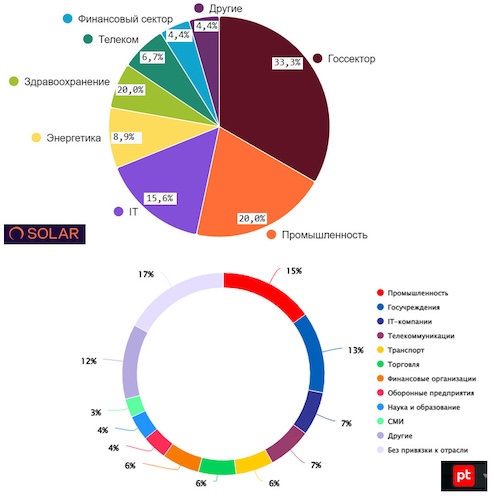

Выбор отраслей, атакуемых злоумышленниками, отражает влияние геополитики, отметил Алексей Вишняков. Наибольшим вниманием пользуются топливная энергетика и здравоохранение. Первая играет важную роль для экономической устойчивости российского государства, вторая — самое «вкусное» место для сбора чувствительной персональной информации. При этом госсектор также продолжает оставаться в фокусе высокого внимания со стороны хакеров.

Эксперт Центра Solar 4RAYS Владимир Степанов отметил, что ТЭК (топливно-энергетический комплекс) и госсектор будут оставаться в центре повышенного внимания злоумышленников как минимум до конца года. Нанесение вреда или сбор информации в этих отраслях сильно коррелирован с проявлением разных геополитических оценок, поэтому они будут продолжать привлекать интерес со стороны атакующих группировок.

Сравнение выводов российских ИБ-вендоров

Очевидно, что компания Solar собирает статистику только по своей клиентской выборке. Поэтому для оценки ситуации по рынку в целом необходимо сравнить её с данными других вендоров. Мы сделали это, взяв результаты исследования, проведённого аналитическим центром компании Positive Technologies (PT Cyber Analytics).

Согласно свежей статистике, с июля 2024 по сентябрь 2025 года PT выявила активность не менее 25 кибершпионских групп, совершавших атаки на организации в СНГ. Чаще всего их жертвами становились промышленные предприятия (20 %), государственные учреждения (19 %) и организации оборонного комплекса (11 %). К сожалению, аналитики PT не дают оценки «качества» проведённых атак. Сколько из выявленных группировок демонстрировали высокий уровень организации при проведении атак, не оценивалось или не сообщалось.

Кроме того, аналитики PT выделили не менее 19 хактивистских групп, указав, что на их долю пришлось за указанный период 18 % всех успешных кибератак. Можно ли условно оценить, что пятая часть хактивистских группировок уже достигла уровня зрелости APT? PT пока не дают ответа на этот вопрос.

Ещё одна сущность, оценку которой даёт исследовательская группа PT Cyber Analytics, — финансово мотивированные группировки. Отмечается, что они являются самой активной категорией злоумышленников в СНГ. Исследователи выявили за годовой период (второе полугодие 2024 г. и первые три квартала 2025 г.) не менее 27 группировок с финансовой мотивацией, на долю которых пришлось около 30 % всех кибератак в регионе. Они нападали чаще всего на промышленные предприятия (15 %), торговые компании (10 %) и финансовые организации (9 %).

Аналитики PT отмечают также, что 30 % кибератак совершается злоумышленниками без привязки к отрасли, т.е. они ищут жертву в режиме «свободной охоты».

Рисунок 3. Отрасли, атакуемые в России (Solar 4RAYS, 10 месяцев 2025 года) и СНГ (Positive Technologies, 2024–2025 гг.)

Почему аналитики Positive Technologies не делят группировки на уровни серьёзности создаваемых ими рисков? Ответ могут дать только в PT. Но можно предположить, что там считают подобную оценку спекулятивной. Клиентам важно быть защищёнными, а не обладать информацией, какого уровня группировка атаковала их.

С другой стороны, понимание того, что атаку проводит APT-группировка, позволяет оценить серьёзность рисков и возможный масштаб атаки злоумышленников. Поэтому классификация атакующих, похоже, всё же имеет ценность.

Рисунок 4. Отрасли, атакуемые в СНГ различными группировками (Positive Technologies, 2024–2025 гг.)

Инструменты и методы APT-атак на российские компании

Эксперты Центра Solar 4RAYS привели также статистику по выбору инструментов для кибератак. Она отражает не только цели злоумышленников, но и позволяет оценить их технический потенциал: стилеры (32 %), инструменты уровня APT (32 %), средства удалённого доступа (24 %).

Согласно статистике, в 2025 году наблюдается рост промышленного шпионажа (кража чувствительной информации) по сравнению с прошлым годом — с 54 до 61 %, в то же время доля хактивизма и кибератак ради финансовой выгоды (вымогательство и майнинг) снижается — на 11 п. п. (с 22 до 11 %) и 3 п. п. (с 20 до 17 %) соответственно.

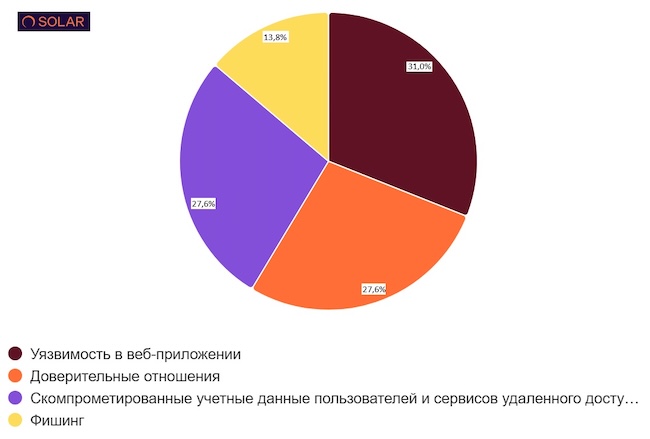

На пресс-конференции была также представлена сравнительная статистика способов проникновения в инфраструктуру компаний. Доверительные отношения (т.е. через подрядчика) встречается чаще всего: количество атак с применением этой техники выросло в 2025 году (с 8 до 27,6 %). В то же время успешность кибератак, осуществляемых через уязвимости в веб-приложениях и использование скомпрометированных учётных данных, падает — с 40 до 31 % и и 27,6 % соответственно. Успешность кибератак с использованием фишинга в целом остаётся на прежнем уровне: 12 % в 2024 году и 13,8 % в 2025 году.

Рисунок 5. Методы проникновения в инфраструктуру компаний (Solar 4RAYS, 2025)

Отметим, что ни одна из российских компаний не раскрывает используемые ими признаки для идентификации группировок. Известно, что они учитывают тактику проведения кибератак, список применяемых хакерских инструментов, язык общения внутри группировки и т. д.

В целом оценивая вредоносную активность за 10 месяцев 2025 года, исследователи Центра 4RAYS называют текущий ландшафт группировок и кластеров кибератак «разнообразным». Отмечается, что атрибуция конкретных участников затруднена и восстанавливается постепенно.

Как отметил Владимир Степанов, на текущий момент к группе распознанных (атрибутированных) источников атаки могут быть отнесены только 57 % инцидентов, выявленных за 10 месяцев 2025 года. На базе этих данных были выявлены 18 групп и кластеров вредоносной активности, которые совершали кибератаки против российских компаний в 2025 году. Он отметил, что 7 из них (39 %) встречаются впервые.

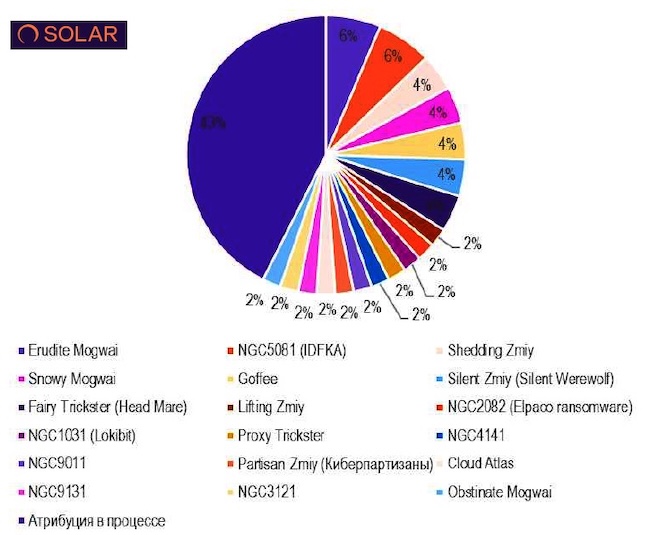

Исследователи Центра Solar 4RAYS также назвали активные хакерские группировки, которые они отслеживают в настоящее время. Самые активные группы, атакующие российские компании: Erudite Mogwai (6 %), NGC5081 (IDFKA) (6 %), Shedding Zmiy (4 %), Snowy Mogwai (4 %), Goffee (4 %), Silent Zmiy (Silent Werewolf) (4 %).

Рисунок 6. APT-группировки и доля их активности в потоке инцидентов (Solar 4RAYS, 2025)

Эксперты Центра 4RAYS также выделили значительное изменение активности группировки Shedding Zmiy (с 37 до 4 %), чью деятельность они отслеживали в течение двух последних лет. Они отметили, что многие элементы из применяемых ими техник и атакующих средств уже были хорошо изучены. Было отмечено, что эта группировка, вероятно, снизила масштабы своей деятельности или сильно изменила их.

Снизила также активность и другая, хорошо заметная в прошлом группировка Obstinate Mogwai (с 15 до 2 %). Зато активность Erudite Mogwai активно набирает обороты, как и действия новой группы Snowy Mogwai.

Что осталось за кадром анонса Центра Solar 4RAYS

На пресс-конференции обратили внимание, что переход на отечественную инфраструктуру (программную и аппаратную) практически не оказал влияния на безопасность российских компаний. Можно ли было ожидать этого или пока рано «считать цыплят»?

Возможные причины:

- Процесс пока не стал определяющим для рынка, чтобы можно было оценивать изменения с точки зрения оценки защищённости компаний.

- Современные кибератаки нацелены прежде всего на данные, а не на инфраструктуру (используемое ПО и оборудование).

Поэтому попробуем сделать вывод сами: импортозамещение сказывается прежде всего на изменении рисков, а не на самой кибербезопасности. Риски растут или снижаются? Этот вопрос требует отдельного исследования.

Другая особенность, на которую обратили внимание — геолокация атакующих. Очевидно, что она не говорит об источнике кибератаки — он может находиться где угодно. В лучшем случае определение локации заканчивается на выявлении ЦОДа и страны, где он размещается. И скорее всего, это будут коммерческие ЦОДы, которые не занимаются контролем бизнеса своих клиентов.

Но нам показалась интересной оценка, высказанная в кулуарах после пресс-конференции. Было отмечено, что наиболее часто локациями начала кибератак против российских компаний выступают ЦОДы, расположенные на территории Украины и азиатского региона. Конечно, что это не источники кибератак, но в данных ЦОДах, судя по всему, киберпреступники чувствуют себя наиболее свободно.

Отметим ещё один важный признак, который отсутствовал в отчёте Solar 4RAYS. Речь идёт об упоминании российских хакеров, атакующих российские компании. Они занимаются внутренним промышленным шпионажем и саботажем. Почему-то сейчас создаётся впечатление, что таких угроз для российских компаний не существует (или о них не принято говорить). С большой вероятностью внутренние злоумышленники мимикрируют под хактивистов и пытаются выдать себя за зарубежных киберпреступников. Велика вероятность, что они уже присутствуют в «списках контроля» наших аналитиков, но называются «иностранными» группировками.

Отметим существенное падение доли кибератак, совершаемых через уязвимости веб-приложений (с 40 до 31 %). Можно предположить, что причина — в наметившемся отказе российских компаний от применения заказных веб-приложений и переход на платформенные решения. В этих решениях задачи безопасности интегрированы с ИТ-сервисами ещё на стадии безопасной разработки.

Внедрение цифрового рубля и APT-кибератаки

С 1 июня 2026 года в России начнётся внедрение цифрового рубля. Процесс будет разделён на 3 этапа длительностью один год каждый. Хотя цифровой рубль будет обладать встроенными средствами защиты, уже до старта понятно, что надо быть готовыми к пресечению мошеннических схем его использования. Вероятно, он также привлечёт внимание и со стороны APT-группировок, которые займутся поиском его уязвимых сторон. Учитывая, что открытого бета-тестирования не проводилось, легко ожидать рисков.

Мы попросили экспертов Центра 4RAYS оценить ситуацию. Алексей Вишняков отметил, что сомневаться в неизбежности появления атак на цифровой рубль не стоит:

«Но нужно понимать, что все связанные с ним информационные потоки будут проходить через привычную инфраструктуру компаний, которые уже защищены ИБ-инструментами. Тактики атак не изменятся, но, возможно, появятся специфичные процедуры, позволяющие эксплуатировать уязвимости в смарт-контрактах, если они будут выявлены. Такие новые точки для кибератак могут появиться в общем ландшафте угроз. Но их явно не будет много. Отрасль готова к неопределённостям и должна суметь противостоять кибератакам».

О готовности отрасли ИБ говорит то, как она противостоит угрозам, связанным с ИИ. «Несмотря на появление новых ИИ-инструментов, отрасль справляется с возникающими неопределённостями», — отметил Алексей Вишняков.

Выводы

Опытного шахматиста можно «узнать» по игре уже в начале партии. Дебютные начала хорошо разобраны в теории, поэтому задача шахматиста на этом этапе состоит не в проявлении смекалки или поиске ошибок в обороне противника, а в завоевании преимущества.

В кибербезопасности логика похожа: чем быстрее ты понимаешь, что перед тобой APT-группировка, тем точнее выбираешь стратегию защиты. И здесь важны не только технические признаки атаки, но и контекст, в котором работает рынок. Сегодня специалисты отмечают несколько устойчивых тенденций:

- рынок находится в фазе фрагментации группировок;

- растёт зависимость от доверительных цепочек (подрядчики);

- происходит смещение интереса со взлома инфраструктуры к добыче данных;

- увеличивается число «новичков» среди APT.

По данным Центра исследования киберугроз Solar 4RAYS, на российском рынке в 2025 году наблюдается рост активности APT-группировок. На этом фоне становится ясно, что и модели угроз, и подходы к обороне нужно обновлять заранее — чтобы встретить опытного противника подготовленным.