Что такое экосистемы продуктов и сервисов в ИБ? Какими признаками обладает настоящая экосистема? Чем она отличается от широкой линейки продуктов и сервисов в любой крупной компании? И что экосистемы из мира кибербезопасности дают пользователям? Отвечаем на эти вопросы на примере Positive Technologies и MaxPatrol 10.

- Введение

- Что считать экосистемой

- Платформа MaxPatrol 10

- Экосистема вокруг MaxPatrol 10

- Преимущества экосистемы MaxPatrol 10 для пользователей

- Выводы

Введение

Бизнес-экосистема — это стратегия развития компании, где сервисы и продукты дополняют друг друга, создавая дополнительную ценность для пользователей и устойчивые конкурентные преимущества. Поговорим об экосистемах из мира кибербезопасности на примере продуктов и сервисов, которые мы строим вокруг MaxPatrol 10. Те, кто дочитает до конца, поймут, при чём тут пелотон.

Что считать экосистемой

Создание экосистем продуктов — тренд десятилетия. Большая часть мировых компаний-гигантов — это цифровые экосистемы: Alibaba, Amazon, Apple, Google, Microsoft. По данным газеты «Ведомости», пандемия COVID-19 в значительной степени способствовала росту спроса на цифровые услуги, а также на дистанционные продажи обычных товаров и, как следствие, ещё сильнее подстегнула расширение экосистем. Сегодня именно в этом направлении развивается основная конкуренция между цифровыми гигантами.

В России яркие примеры таких компаний — «Сбер», «Яндекс», VK, «Тинькофф». Аналитическое агентство Spektr насчитало 22 вертикали российского бизнеса, в которых идёт интеграция услуг в единые платформы экосистем: от классических интернет-сервисов и привычной курьерской доставки до финансовых услуг, образования и виртуальных ассистентов (полный текст статьи Николая Седашова).

Рисунок 1. Велогонка La Strada на 80 км, пелотон

MaxPatrol 10 — платформа для обеспечения кибербезопасности, объединяющая в себе управление активами (Security Asset Management), уязвимостями (Vulnerability Management), информацией и событиями (Security Information and Event Management), открытая для интеграции с другими решениями. Назначение MaxPatrol 10 — быть связующим технологическим звеном операционной деятельности центров мониторинга инцидентов в ИБ. Платформа начала создаваться в 2012 году на смену системе контроля защищённости MaxPatrol 8, а сейчас мы переходим к интеграции остальных продуктов Positive Technologies в экосистему вокруг MaxPatrol 10.

Positive Technologies создала 16 продуктов и ещё больше сервисов. Кажется, что они решают раздельные задачи: MaxPatrol 8 и MaxPatrol VM обнаруживают уязвимые узлы и помогают управлять уязвимостями, MaxPatrol SIEM коррелирует события и регистрирует инциденты, PT Network Attack Discovery (PT NAD) выявляет сетевые атаки, PT Application Firewall защищает веб-приложения, и так далее. Но стоит только взглянуть на этот набор с точки зрения создания и развития центров противодействия киберугрозам (ЦПК), и продукты выстраиваются в логичный ряд взаимосвязанных решений.

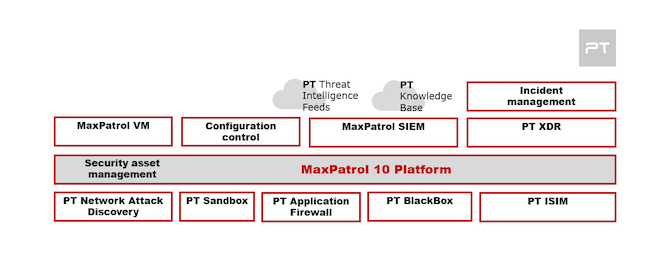

Под платформой мы понимаем именно MaxPatrol 10. Технически это — сборка дистрибутива с несколькими компонентами, которые при установке составляют единое целое (монолит). Экосистема же — это продукты, которые не входят в состав MaxPatrol 10, но имеют заранее настроенные интеграции с пакетами экспертизы Positive Technologies и сквозными сценариями использования.

Рисунок 2. Инструментарий для создания и развития ЦПК

Центр противодействия киберугрозам — набор функций (сервисов) по ИБ, распределённых между внутренними и внешними командами сотрудников. Он описан десятками процессов стратегического, тактического и оперативного уровней и реализован с использованием стека технологий для детектирования, анализа, корреляции и реагирования на инциденты в ИБ.

Через такое определение можно выйти на понятие платформы — набора объединённых продуктов для автоматизации функций центра противодействия киберугрозам.

Платформа MaxPatrol 10

Разберём, какие компоненты включает в себя платформа MaxPatrol 10.

MaxPatrol 10 Platform — это базовый (ядерный) компонент. Содержит модули Security Asset Management (управление активами), PT Knowledge Base (база знаний об угрозах и уязвимостях). На базе платформы реализованы такие продукты, как MaxPatrol SIEM, MaxPatrol VM, а также компонент Configuration Control. Платформа интегрирует решения за счёт единого интерфейса работы с активами, доступа компонентов к собранной информации, сквозных сценариев использования нескольких продуктов и результатов их работы.

Продукт MaxPatrol VM регулярно сканирует инфраструктуру для инвентаризации активов, непрерывно анализирует уязвимости, приоритизирует их и помогает контролировать устранение. Менеджмент уязвимостей — неотъемлемая задача центров противодействия киберугрозам, так как мониторинг только на основе событий по ИБ не даёт полной картины инцидентов. Ведь в случае запуска эксплойтов на узлах в журналах событий по ИБ может не появиться ни одной новой записи, на которую мог бы отреагировать MaxPatrol SIEM.

Компонент Configuration Control проверяет узлы инфраструктуры на соответствие техническим стандартам конфигурации, позволяет контролировать укрепление (харденинг) и выполнение лучших практик по ИБ на основе требований Positive Technologies или корпоративных политик. Сейчас эта функциональность реализована в MaxPatrol 8, но активно ведётся разработка схожего инструментария на базе MaxPatrol VM. Это позволяет контролировать важнейшую для центра противодействия киберугрозам область — соблюдение политик и стандартов ИБ для того, чтобы снизить количество атак реализуемых через слабые конфигурации и небезопасные настройки.

Продукт MaxPatrol SIEM был и остаётся сердцем центра противодействия киберугрозам. Он осуществляет инвентаризацию активов на основе данных полученных из событий по ИБ, выполняет корреляцию на основе пакетов экспертизы Positive Technologies и собственных правил клиентов для оперативного мониторинга и оповещения об инцидентах.

Продукт PT Threat Intelligence Feeds предоставляет центру противодействия киберугрозам киберразведывательные данные в виде индикаторов компрометации для использования в корреляционных правилах и для выявления внешних угроз.

Модуль Incident Management (IM) упрощает процесс реагирования на инциденты и позволяет отправлять информацию об атаках во внешние CERT, например в НКЦКИ или ФинЦЕРТ.

Экосистема вокруг MaxPatrol 10

Теперь посмотрим, какие решения составляют экосистему MaxPatrol 10.

Продукт PT XDR позволяет детектировать возникающие угрозы и реагировать на них. Это снижает трудозатраты специалистов, сокращает время, в течение которого злоумышленник находится в сети, и позволяет быстро восстановить работоспособность после атаки.

Продукт PT NAD: в корреляционной логике MaxPatrol SIEM нельзя реализовать глубокий поведенческий анализ сетевого трафика опираясь на журналы сетевых устройств, поэтому с точки зрения центра противодействия киберугрозам (и MaxPatrol SIEM в частности) PT NAD — важный сенсор, который анализирует сетевой трафик и выявляет сетевые аномалии и атаки.

Продукт PT Sandbox — ещё один весьма важный сенсор ЦПК. Он позволяет обнаружить целевые и массовые атаки с применением вредоносных программ, проводимые в том числе через один из самых популярных каналов проникновения — доставку по электронной почте или скачивание из интернета по ссылке от злоумышленника.

Журналы веб-серверов не содержат необходимой информации для выявления атак на уровне веб-приложений. Для этого есть PT Application Firewall, который обнаруживает самый массовый способ преодоления периметров компаний — через веб-сервисы, «смотрящие наружу».

PT BlackBox — предоставляет дополнительную информацию об уязвимостях и угрозах уровня веб-приложений, включая их окружение (например, бреши в сторонних библиотеках и компонентах). Для задач ЦПК полезен тем, что даёт чёткие технические рекомендации по харденингу веб-приложений или по дополнительным настройкам Web Application Firewall с целью блокирования определённых векторов атак.

Продукт PT ISIM (PT Industrial Security Incident Manager) — отличное дополнение возможностей центров противодействия киберугрозам в тех компаниях, где важно не только обеспечивать безопасность систем корпоративного блока, но и выявлять атаки в технологических сегментах.

Преимущества экосистемы MaxPatrol 10 для пользователей

Для клиентов экосистема решений — это:

- Возможность построить центр противодействия киберугрозам по модели Positive Technologies, в том числе применяя принцип результативной кибербезопасности.

- Использование всей доступной и накопленной за 20 лет экспертизы Positive Technologies для выявления инцидентов в ИБ и реагирования на них.

- Заранее интегрированные решения и готовые кейсы совместного использования продуктов различных классов.

- Поддержка от одного производителя: не нужно искать ответственных среди нескольких вендоров.

- Оптимизация стоимости за счёт дооснащения платформы сенсорами и отсутствия трудозатрат на интеграцию.

- Открытость платформы для интеграции со сторонними решениями через API (и средства разработки собственных интеграций внутри продуктов для клиентов, которые уже имеют компоненты ЦПК).

В итоге, если начать строительство центра противодействия киберугрозам со внедрения платформы MaxPatrol 10, то каждый последующий продукт экосистемы будет дополнять существующее решение новыми сценариями использования. За счёт готовых интеграций общее решение будет обходиться дешевле, чем создание ЦПК из продуктов различных производителей. К тому же возможно приобретение нескольких решений в дополнение к существующей платформе MaxPatrol 10 по принципу расширения лицензии.

Выводы

Итак, при чём тут пелотон? Вы наверняка видели, как едут велосипедисты на знаменитых гонках «Тур де Франс». Гонщики сбиваются в группы и движутся плотно, колесо к колесу. Такие группы в велоспорте называют пелотонами, а езду в них — драфтингом. Если не знать нюансов, то со стороны может показаться, что все велогонщики прикладывают одинаковое усилие, чтобы оставаться в группе, а цель пребывания в ней — сохранять одну скорость с лидером, чтобы в решающий момент попробовать атаковать и вырваться вперёд. Однако основная цель драфтинга — экономия энергии за счёт уменьшения аэродинамического сопротивления внутри и сзади группы. На скоростях выше 30 км/ч сопротивление воздуха становится особенно заметным, поэтому драфтинг так популярен в велоспорте, лыжных гонках и даже беге. Доказано, что в группе из четырёх велогонщиков второй прилагает 70 % усилий, а последний — всего 60 % в сравнении с лидером пелотона.

Так и в случае с продуктами одной экосистемы: важно приложить максимум энергии, чтобы клиент выбрал платформу, а продажа остальных решений пойдёт уже с меньшими усилиями.