Сертификат AM Test Lab

Номер сертификата: 365

Дата выдачи: 06.12.2021

Срок действия: 06.12.2026

- Введение

- Функциональные возможности MaxPatrol VM

- Архитектура MaxPatrol VM

- Системные требования MaxPatrol VM

- Сценарии использования MaxPatrol VM

- Выводы

Введение

Для того чтобы эффективно противостоять кибератакам, специалисты по информационной безопасности должны знать актуальный перечень оборудования и программного обеспечения, которые составляют информационную инфраструктуру компании, предприятия или государственного органа. Также специалистам необходимо знать и понимать, как устройства взаимодействуют друг с другом, чтобы определить наиболее критические и уязвимые информационные узлы и составить полный список актуальных проблем безопасности для конкретной инфраструктуры.

Но даже зная актуальные уязвимости и способы их устранения, специалисты не всегда могут своевременно реагировать на обнаруженные риски и снижать их до приемлемого минимума. Это отчасти связано и с недостаточным взаимодействием между подразделениями организации, которые так или иначе осуществляют поддержку информационной инфраструктуры. Например, ИТ-специалисты не всегда спешат устанавливать обновления безопасности какого-либо программного продукта или же менять устаревшее сетевое оборудование, работая по принципу «не лезь туда, где всё работает нормально». Следовательно, для эффективного противодействия кибератакам и снижения количества уязвимостей в каждой организации должен быть применён комплексный подход.

Одним из компонентов такого комплексного подхода является применение автоматизированных средств анализа защищённости и построения процесса управления уязвимостями, которые будут своевременно оповещать об обнаруженных проблемах, а также вовлекать в процесс устранения брешей в информационной безопасности всех причастных к этому должностных лиц. Одним из таких средств защиты является MaxPatrol VM от Positive Technologies.

MaxPatrol VM позволяет своевременно обнаруживать уязвимости и ошибки конфигурации оборудования на основе регулярно собираемых данных об инфраструктуре компании, которые система формирует благодаря технологии управления активами (Security Asset Management, SAM). Также продукт помогает специалисту по ИБ выстроить весь процесс управления выявленными изъянами. В частности, он даёт возможность учитывать значимость защищаемых активов, выявлять, приоритизировать и задавать правила обработки уязвимостей для ИТ-отдела, контролировать устранение брешей и оперативно отслеживать общее состояние защищённости компании.

Функциональные возможности MaxPatrol VM

В MaxPatrol VM реализованы следующие функциональные возможности:

1. Сбор и актуализация сведений об информационной инфраструктуре организации.

MaxPatrol VM построен на технологии управления активами (Security Asset Management, SAM), что позволяет проводить сбор информации как в активном режиме, так и в пассивном. Использование двух режимов даёт возможность наиболее оперативно обновлять и предоставлять специалисту (офицеру) по информационной безопасности актуальную модель активов компании. В случае если специалист ограничен строгими временными рамками, MaxPatrol VM предоставляет возможность провести частичное сканирование информационных активов, чтобы актуализировать данные не по всей сети, а по одному из её сегментов.

Пополнение модели информационных активов также возможно за счёт импорта данных изо внешних каталогов (Active Directory, SCCM, гипервизоры) и взаимодействия с другими средствами защиты информации (SIEM- и NTA-системами по результатам анализа событий и трафика).

За счёт запатентованной технологии идентификации активов MaxPatrol VM обнаруживает, что вновь поступившая информация относится к уже известному активу, и не допускает дублирования данных.

Система хранит информацию о каждом активе, а также историю изменений, что позволяет быстро понять, что поменялось на хосте за выбранный промежуток времени.

2. Классификация и приоритизация активов.

MaxPatrol VM позволяет автоматически и в ручном режиме оценивать важность активов, распределять их по группам, контролировать их актуализацию и устаревание.

Классификация важности ИТ-активов компании помогает специалистам по информационной безопасности уделять больше внимания критически важным узлам в сетевой инфраструктуре.

Для упрощения работы в MaxPatrol VM доступна статическая и динамическая группировка ИТ-активов. Решение позволяет группировать узлы сети по различным признакам (сегменты сети, ОС, установленное ПО) и задавать условия (триггеры) для своевременного отслеживания изменений.

Также MaxPatrol VM оперативно отслеживает новые и неоценённые информационные активы, сообщая об их выявлении.

3. Выявление, устранение и приоритизация уязвимостей.

MaxPatrol VM за счёт упомянутого ранее Secure Asset Management постоянно имеет наиболее точное представление об ИТ-инфраструктуре предприятия или организации. На основе этих данных система определяет наличие уязвимостей в операционных системах, программном обеспечении, сетевом оборудовании и т. д.

Подсистема управления активами позволяет автоматизировать множество операций, среди которых — сканирование по расписанию и контроль актуальности данных.

Также стоит отметить важную деталь: в MaxPatrol VM содержится информация о наиболее опасных уязвимостях, которые активно используются злоумышленниками (трендовых). Эти данные предоставляются и постоянно обновляются специалистами Positive Technologies. MaxPatrol VM автоматически оценивает такие уязвимости в соответствии с имеющейся моделью информационных активов компании и в конечном итоге предоставляет специалисту (офицеру) по информационной безопасности сведения о критических и уязвимых точках в инфраструктуре. Тем самым MaxPatrol VM постоянно проводит контроль защищённости ИТ-инфраструктуры организации.

В MaxPatrol VM подсистемы инвентаризации ИТ-активов и расчёта уязвимостей разделены, что позволяет делать перерасчёт без повторного сканирования, значительно снижая тем самым временные затраты и повышая эффективность работы специалистов по ИБ.

MaxPatrol VM позволяет оператору самостоятельно выбирать среди выявленных уязвимостей наиболее критически важные, которые необходимо устранить в первую очередь, а также определять способ устранения уязвимостей.

4. Автоматизация рутинных операций.

MaxPatrol VM имеет встроенный механизм политик, который позволяет автоматизировать рутинные операции. При помощи правил в политиках назначаются сроки актуальности данных для информационных активов и контролируется регулярность сканирования.

Также политики позволяют фиксировать договорённости с ИТ-подразделениями по проактивному обновлению версий ПО и установке патчей. Для тех уязвимостей, которые поддаются только закрытию вручную либо вообще не могут быть устранены, можно задать соответствующие статусы.

5. Графическое представление информации.

MaxPatrol VM представляет на панелях мониторинга (дашбордах) всю информацию по обнаруженным информационным активам и уязвимостям в виде диаграмм, графиков, таблиц и текста.

Графическое отображение позволяет специалисту по ИБ оперативно проанализировать весь массив информации и своевременно принять меры по устранению выявленных уязвимостей.

Поставляемые «из коробки» настройки дашборда можно изменить для подстройки продукта под задачи конкретного заказчика. Гибкий инструмент позволяет настраивать дашборд самостоятельно под любые задачи.

6. Предоставление необходимой информации для обмена со внешними системами, в том числе и со средствами защиты информации.

Интерфейс программного взаимодействия (API) позволяет организовывать двусторонние интеграции MaxPatrol VM со сторонними продуктами.

7. Создание отчётности.

MaxPatrol VM позволяет сводить всю имеющуюся информацию в структурированные отчёты. Данные, полученные в процессе мониторинга информационной безопасности и представленные на дашбордах, можно отразить в отчётном документе.

Эта функция автоматизирует процесс и значительно сокращает время подготовки плановых отчётов для представления вышестоящему руководству. Также отчётность даёт возможность структурировать всю необходимую информацию в одном документе для детальной оценки качества и полноты устранения выявленных уязвимостей.

Архитектура MaxPatrol VM

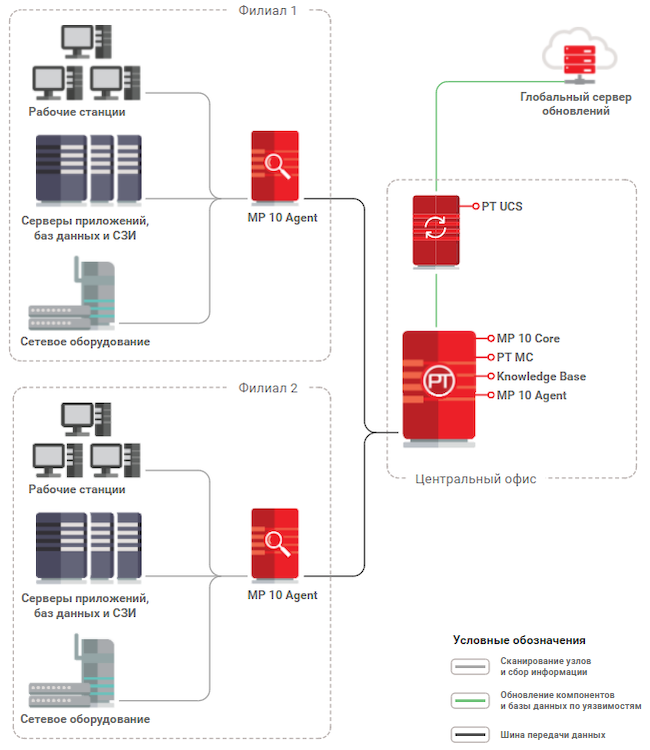

MaxPatrol VM является полностью программным решением. Архитектура и функции продукта позволяют эффективно использовать его в качестве самостоятельного решения для комплексного управления уязвимостями в информационной инфраструктуре предприятия или интегрировать его в уже существующую систему обеспечения ИБ. На рисунке 1 можно ознакомиться со схемой развёртывания MaxPatrol VM.

Рисунок 1. Схема развёртывания MaxPatrol VM

Стоит также отметить, что MaxPatrol VM построен на платформе MaxPatrol 10, позволяющей наиболее эффективно организовать взаимодействие продукта с другими средствами защиты информации, например с MaxPatrol SIEM и PT NAD. Это взаимодействие повышает оперативность отслеживания и актуализации изменений в модели информационной инфраструктуры предприятия, что в свою очередь позволяет адекватно оценивать защищённость.

Системные требования MaxPatrol VM

В таблице 1 приведены рекомендуемые системные требования, которые необходимы для корректного функционирования MaxPatrol VM.

Таблица 1. Рекомендуемые системные требования MaxPatrol VM

| Характеристика | Значение |

| Рекомендуемые аппаратные средства | |

| Процессор | 12 ядер с минимальной частотой каждого 2,2 ГГц |

| Оперативная память | 64 ГБ |

| Тип накопителя | SSD |

| Объём накопителя | 300 ГБ |

| Рекомендуемые программные средства | |

| Операционная система | Windows Server 2012 R2 / 2016 / 2019 |

| Наличие дополнительной программной платформы (программного агента) | MP Core + MP Agent |

Сценарии использования MaxPatrol VM

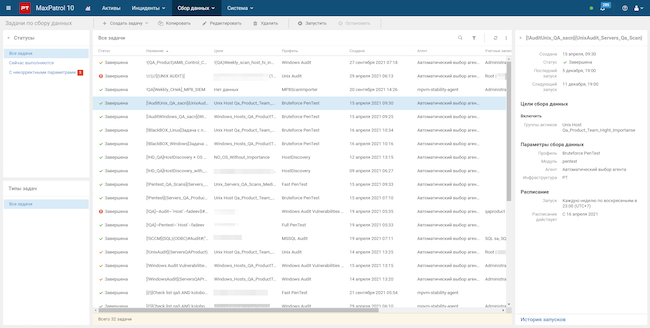

Основной интерфейс MaxPatrol VM

При входе в систему и перед тем как попасть в основной интерфейс MaxPatrol VM, пользователю необходимо пройти процедуру авторизации (рисунок 2).

Рисунок 2. Окно авторизации в MaxPatrol VM

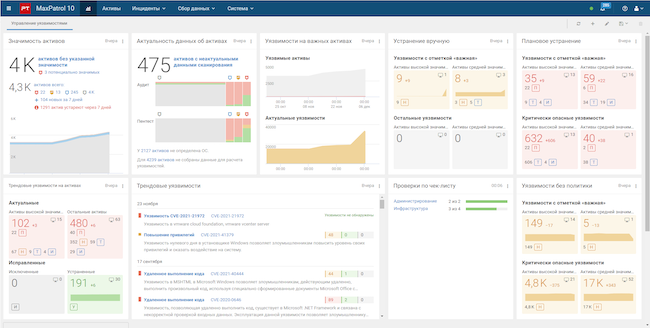

После успешной авторизации пользователю открывается основной интерфейс системы с её главным меню (рис. 3).

Рисунок 3. Основной интерфейс и главное меню в MaxPatrol VM

Основной интерфейс системы содержит обобщённую актуальную статистическую информацию о выявленных ИТ-активах организации и изъянах в защите со списком трендовых уязвимостей, который оперативно предоставляется экспертами Positive Technologies. Для удобства и быстроты восприятия вся информация разделена на категории и представлена в отдельных дашбордах, в том числе и в графическом виде. Можно настраивать отдельно или удалить каждый дашборд, а также добавить новый.

Главное меню MaxPatrol VM состоит из четырёх разделов: активы, инциденты, сбор данных и системы, через которые специалист (офицер) по информационной безопасности осуществляет доступ к основным функциям системы.

Также главное меню содержит индикатор состояния MaxPatrol VM (наличие или отсутствие ошибок в работе) и информацию об имеющихся уведомлениях. В случае необходимости можно вызвать справочные сведения о системе или об учётной записи оператора.

Работа с ИТ-активами в MaxPatrol VM

Обнаружение и идентификация активов

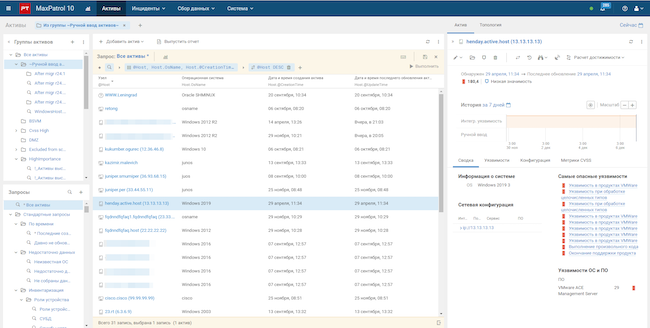

Работа в MaxPatrol VM начинается со сбора сведений об информационных активах предприятия. Для этого переходим в раздел «Активы» в главном меню (рис. 4).

Рисунок 4. Раздел «Активы» в главном меню MaxPatrol VM

Для обнаружения информационных активов необходимо провести сканирование и впоследствии идентифицировать найденное.

Для начала выполним сканирование тестовой информационной сети, результат которого будет представлен на рисунке 5.

Рисунок 5. Сканирование информационной сети организации в MaxPatrol VM

Как видно из рисунка 5, MaxPatrol VM успешно просканировала тестовую информационную сеть. При сканировании система проводит процедуру идентификации обнаруженных активов, сверяя их со списком уже существующих. В зависимости от результата информационный актив добавляется, обновляется или отфильтровывается как дублирующий элемент.

В MaxPatrol VM есть такое понятие, как устаревание информационного актива. Устаревшим считается тот информационной актив, после обновления которого прошло определённое время, установленное администратором системы. MaxPatrol VM автоматически продлевает время устаревания при получении ответа от этого актива при последующем сканировании информационной сети, обновлении информации об активе в ручном режиме или же при импорте из файла.

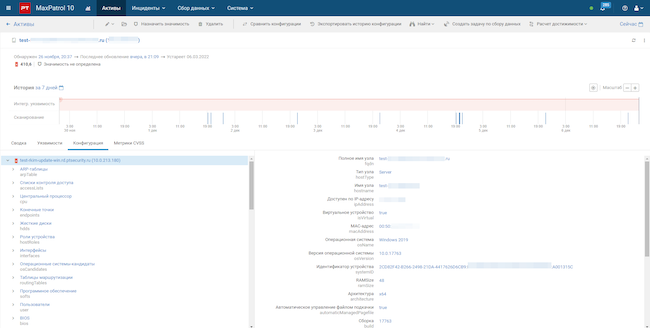

Вся информация по обнаруженному активу отображается в его карточке (рис. 6). Там можно найти сведения о жизненном цикле актива, о сумме оценок опасности всех уязвимостей в нём и о метрике значимости. Уровень опасности оценивается по стандарту Common Vulnerability Scoring System (СVSS). Также в карточке актива можно найти общую сводку о нём, выявленные уязвимости, конфигурацию и метрику CVSS.

Рисунок 6. Карточка информационного актива в MaxPatrol VM

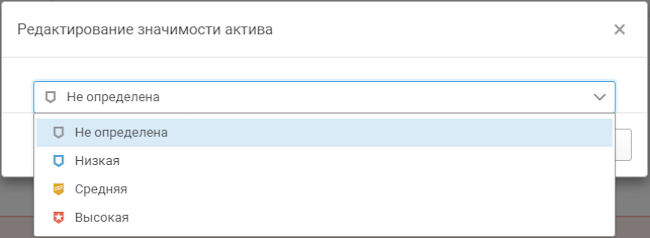

Для всех новых информационных активов необходимо вручную установить уровень значимости — низкий, средний или высокий (рис. 7). Это делается для того, чтобы корректно расставить приоритеты во время устранения уязвимостей или разбора инцидентов в информационной безопасности.

Рисунок 7. Установка уровня значимости для информационного актива в MaxPatrol VM

Добавление и группировка ИТ-активов

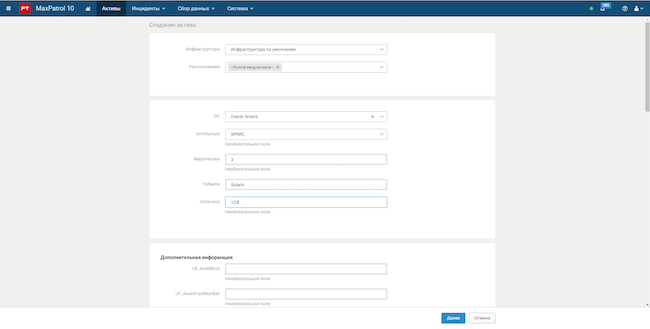

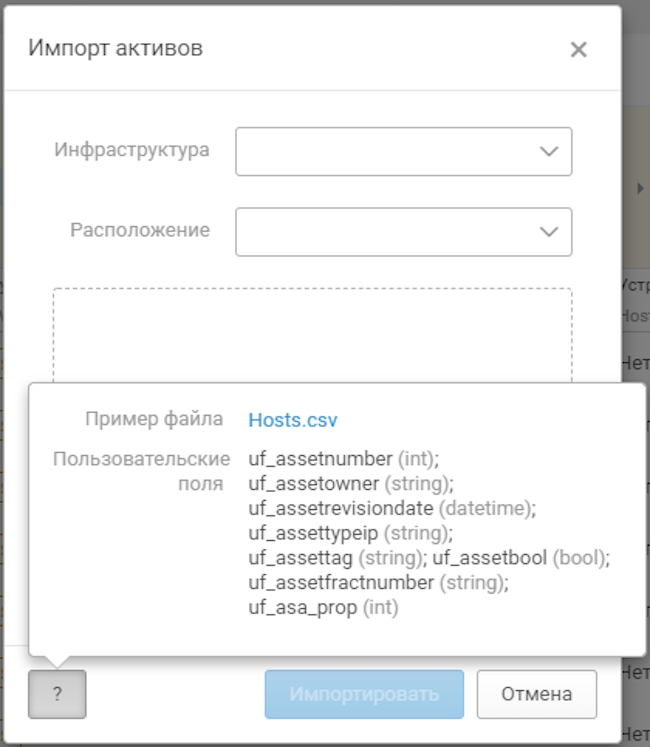

MaxPatrol VM помимо автоматического сканирования информационной инфраструктуры предприятия позволяет добавлять и обновлять сведения об активах в ручном режиме. Также есть возможность импортировать эти сведения в систему из CSV-файла.

На рисунке 8 представлен процесс добавления информации об ИТ-активе в ручном режиме, а на рисунке 9 — процесс импортирования таких сведений.

Рисунок 8. Добавление информации об ИТ-активе в MaxPatrol VM в ручном режиме

Рисунок 9. Импортирование сведений об ИТ-активах в MaxPatrol VM

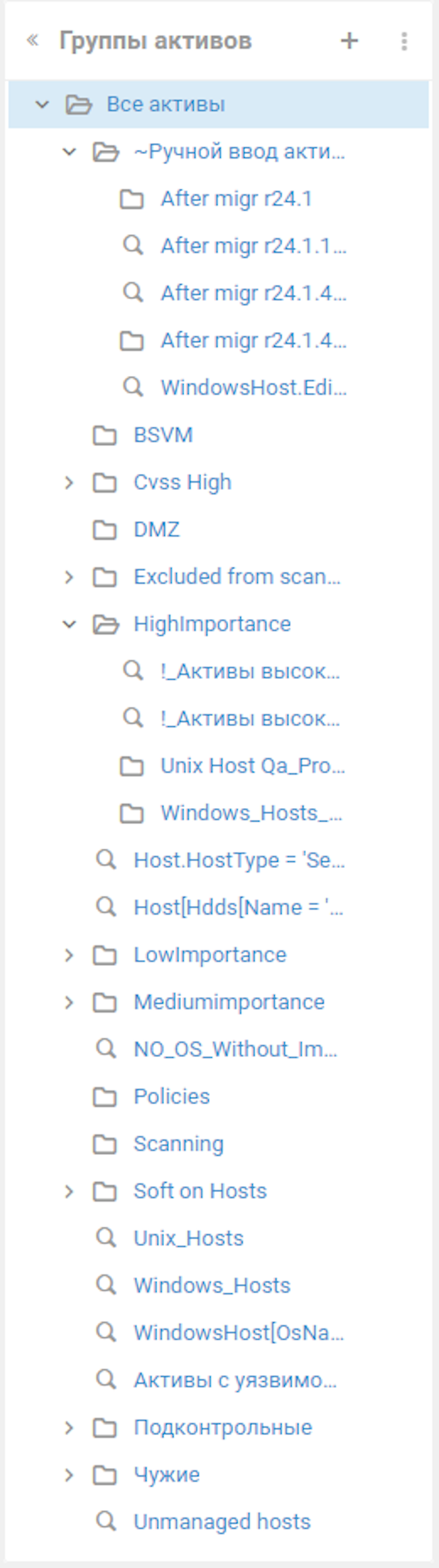

После определения всех информационных активов их необходимо сгруппировать. По умолчанию в MaxPatrol VM существует две группы: «все активы» и «unmanaged hosts». В первой группе находится всё обнаруженное, а во второй — активы не привязанные ни к одной из групп.

Пользовательские группы делятся на динамические и статические. В динамическую группу информационный актив добавляется автоматически при соответствии условию-запросу на языке PDQL (Positive Data Query Language, язык, который разработан в Positive Technologies для написания запросов к базе знаний при обработке событий, инцидентов, динамических групп активов и табличных списков в MaxPatrol SIEM). Стоит отметить, что язык PDQL является основным в MaxPatrol VM для осуществления пользовательского взаимодействия с системой. В статической группе находятся информационные активы, которые были добавлены вручную. На рисунке 10 показан процесс группировки информационных активов в MaxPatrol VM.

Рисунок 10. Группировка информационных активов в MaxPatrol VM

Каждым информационным активом или каждой группой активов можно управлять: добавлять, изменять или же удалять из системы.

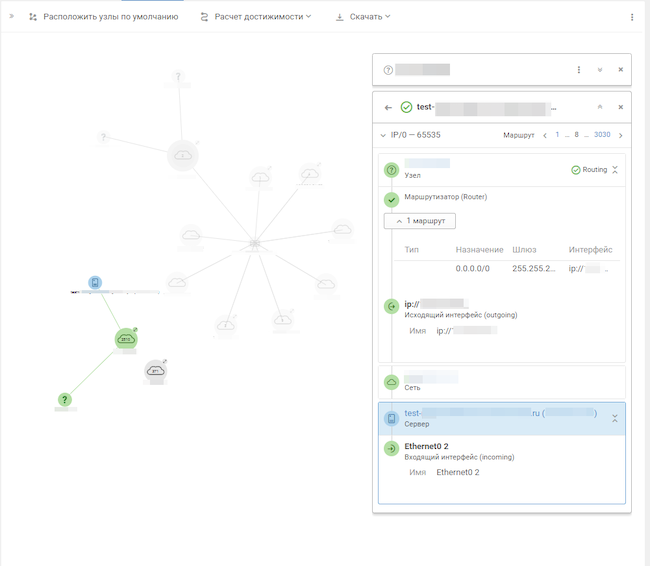

Построение топологии сети

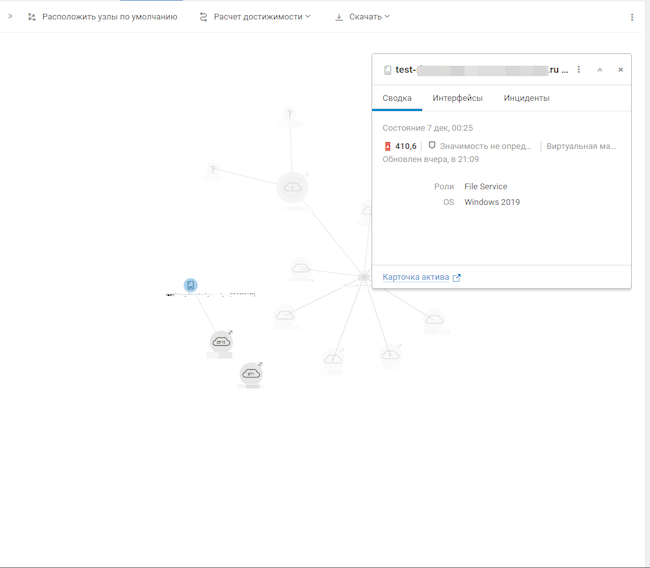

MaxPatrol VM позволяет визуализировать все информационные активы организации путём построения топологии сети с отображением существующих связей между активами. Помимо визуализации в топологии содержится вся необходимая техническая информация о сетевой инфраструктуре.

С помощью карты сети можно оперативно определить наличие или отсутствие информационных связей между необходимыми активами, выявить некорректность настроек сетевых элементов, а также найти постороннее оборудование, подключённое ко внутренним ресурсам организации, и архитектурные проблемы.

MaxPatrol VM предоставляет возможность настраивать отображение топологии сети, в том числе изменять названия и количество отображаемых активов.

На рисунке 11 представлен пример топологии информационной сети с выводом краткой информации об активе.

Рисунок 11. Пример построения карты сети компании с выводом краткой информации об ИТ-активе в MaxPatrol VM

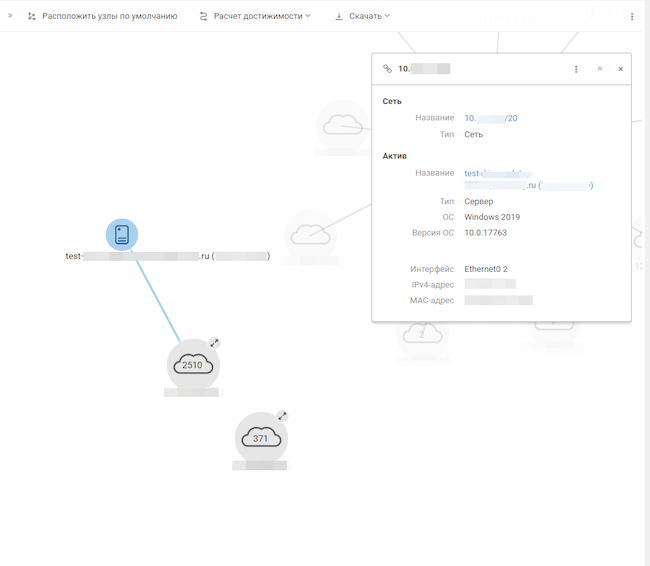

Если нажать на связь между активами, то система предоставит информацию о типах активов, об их параметрах и о связи между ними (рис. 12).

Рисунок 12. Просмотр информации о связи между ИТ-активами в MaxPatrol VM

Карта сети обновляется при каждом поступлении новой информации об ИТ-активах, будь та добавлена вручную или автоматически.

Также при построении топологии сети MaxPatrol VM позволяет определить достижимость информационного актива. Достижимость — это возможность взаимодействия с другими активами или их группой в информационной инфраструктуре предприятия.

При помощи расчёта достижимости можно контролировать доступность активов, отслеживать корректность установки и настройки сетевых устройств, проверять работу политик доступа и выявлять те информационные активы, которые нарушают утверждённую политику ИБ компании.

Расчёт достижимости можно провести в любом направлении: как от информационного актива, так и до него. Пример приведён на рисунке 13.

Рисунок 13. Расчёт достижимости ИТ-актива в MaxPatrol VM

Работа с уязвимостями

Выявление и управление

MaxPatrol VM способен не только выявлять уязвимости, но и управлять ими. Выявление брешей и оперативное обновление данных по ним происходят в автоматическом режиме на основании данных об информационной инфраструктуре предприятия.

MaxPatrol VM обнаруживает открытые сетевые порты, доступные сетевые службы, слабые места в используемом программном обеспечении, ошибки в конфигурациях сетевого оборудования и используемых средств защиты информации. Сведения о наличии уязвимостей актуализируются при каждом обновлении базы знаний или модели информационной инфраструктуры компании.

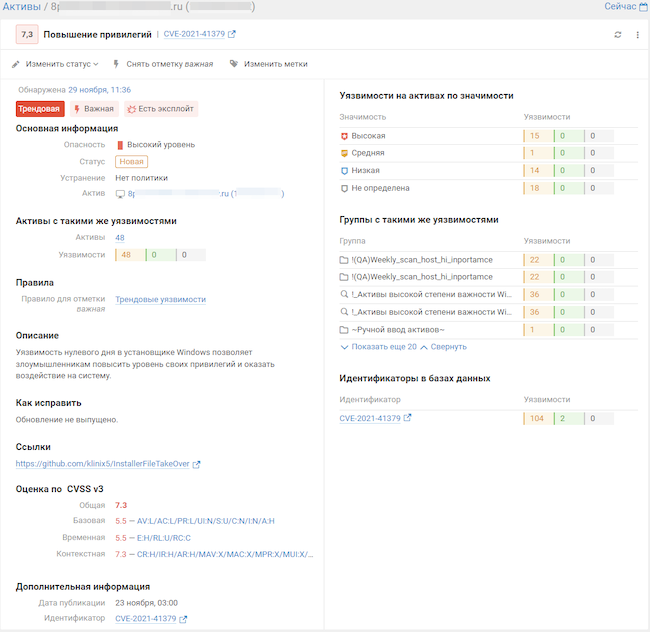

На каждую уязвимость MaxPatrol VM заводит карточку, где отмечаются дата и время обнаружения, информация об ИТ-активе, уровень опасности, описание и рекомендации по устранению, наличие других ИТ-активов с такой же уязвимостью. На рисунке 14 приведён пример подобной карточки.

Рисунок 14. Карточка уязвимости, отображаемая в интерфейсе MaxPatrol VM

В карточке есть возможность изменять статус уязвимости, отмечать её как важную или присваивать метки.

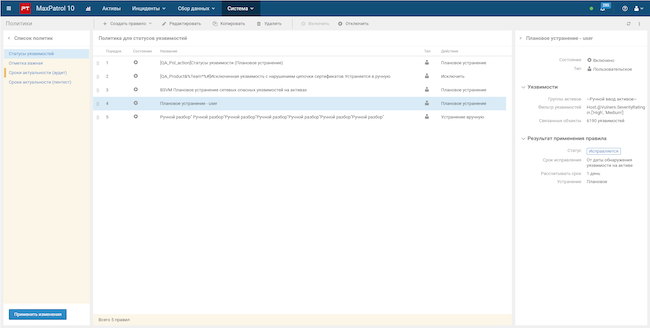

Для управления уязвимостями в MaxPatrol VM применяются политики — наборы правил, в соответствии с которыми все выявленные изъяны в безопасности проверяются и обрабатываются. На рисунке 15 представлен пример списка используемых политик.

Рисунок 15. Список имеющихся в MaxPatrol VM политик по управлению уязвимостями

Устранение уязвимостей

Заключительным этапом работы с выявленными уязвимостями является их устранение.

Для оперативного устранения уязвимостей в MaxPatrol VM необходимо использовать политики, а именно:

- по отметке «важная» (позволяет дополнительно проанализировать выявленные уязвимости и отметить наиболее критические — те, которые необходимо устранить в первую очередь);

- по исключению уязвимостей (позволяет определить ложные срабатывания);

- по плановому устранению уязвимостей (позволяет установить плановые сроки и статус устранения по каждой выявленной бреши);

- по устранению вручную (позволяет закрывать те уязвимости, которые не были корректно устранены в автоматическом режиме).

Каждой выявленной уязвимости MaxPatrol VM присваивает один из следующих статусов: «Новая», «В работе», «Исправляется», «Требуется проверка», «Просрочено», «Исключена», «Устранена».

Как правило, процесс ликвидации уязвимостей заключается в дополнительной установке патчей и обновлений безопасности в используемых операционных системах и программном обеспечении, корректировке настроек сетевых протоколов и сетевого оборудования. Также возможно исключение уязвимого ИТ-актива из информационной инфраструктуры организации либо же добавление нового сетевого оборудования или средства защиты информации с целью построения дополнительного барьера.

Визуализация информации в MaxPatrol VM

Вся информация в MaxPatrol VM визуализируется посредством дашбордов, которые располагаются на главной странице. На дашбордах размещаются виджеты с результатами мониторинга информационной инфраструктуры организации. При первоначальном запуске стандартный набор дашбордов формируется автоматически и содержит предустановленный набор виджетов.

MaxPatrol VM позволяет:

- отображать всю собранную статистическую информацию об активах и связанных с ними уязвимостях;

- управлять (создавать, переименовывать, изменять, перемещать и удалять) дашбордами;

- управлять (создавать, переименовывать, изменять, копировать и удалять) виджетами, а также настраивать их размеры;

- создавать шаблоны дашбордов;

- выгружать графические и текстовые данные из виджетов в PNG- и CSV-файлы соответственно.

Стоит отметить, что визуализация всей статистической информации позволяет специалистам (офицерам) по информационной безопасности эффективнее оценивать информационные ресурсы компании — как с точки зрения результативности для достижения поставленных задач, так и в отношении соблюдения правил утверждённой политики ИБ компании.

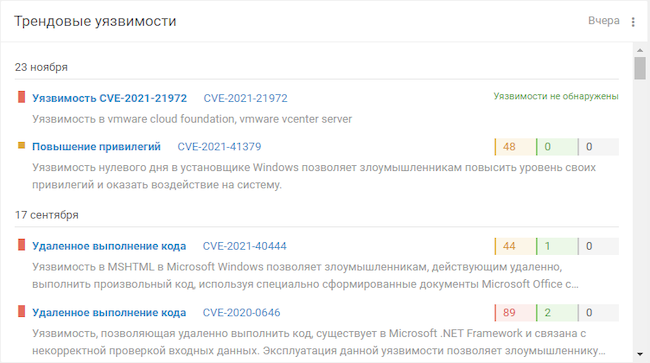

Работа с виджетом «Трендовые уязвимости»

Более подробно рассмотрим один из виджетов по активам — «Трендовые уязвимости».

Как отмечалось выше, список трендовых уязвимостей готовится и регулярно обновляется экспертами Positive Technologies.

К трендовым эксперты относят только те бреши, которые активно используются (или, по имеющимся данным, будут использоваться) злоумышленниками в кибератаках. Эта информация является хорошим подспорьем для специалистов по ИБ, так как позволяет им сосредоточить внимание на критически важных узлах инфраструктуры организации.

Виджет имеет текстовую часть, в которой содержатся список и краткие описания трендовых уязвимостей, с указанием их степеней опасности и идентификационных номеров, а также количество информационных активов компании, на которых были обнаружены такие изъяны. Визуальная часть виджета содержит четыре графика, два из которых отображают состояние актуальных уязвимостей на активах высокой значимости и на всех остальных, а ещё два — состояние обработки выявленных уязвимостей (количество исключённых и устранённых брешей). На рисунке 16 представлен пример.

Рисунок 16. Виджет «Трендовые уязвимости» в MaxPatrol VM

MaxPatrol VM позволяет детализировать информацию по каждому графику в виджете. Так, например, от графиков можно оперативно перейти к таблице информационных активов, чтобы более подробно ознакомиться с активами компании и выявленными уязвимостями.

Отчётность в MaxPatrol VM

MaxPatrol VM позволяет свести всю собранную статистическую информацию, полученную в процессе мониторинга информационной безопасности и представленную на соответствующих дашбордах, в отдельные отчёты, которые представляют собой PDF-файлы.

Анализ информации, содержащейся в отчётах, позволяет специалистам (офицерам) по информационной безопасности более детально исследовать данные об активах компании. В частности, с её помощью удастся определить те ИТ-активы, которые чаще всего участвуют в инцидентах из области информационной безопасности. Также отчётность даёт возможность оперативно устанавливать ущерб от кибератак, который был нанесён информационной инфраструктуре организации, и своевременно находить разнообразные аномалии и закономерности в активах и уязвимостях.

Стоит отметить, что наличие функции по формированию отчётности позволяет экономить временные ресурсы специалистов по ИБ при подготовке материалов о проделанной работе для вышестоящего руководства, а также наглядно представлять всю необходимую информацию в одном документе, что в свою очередь помогает провести более детальный анализ качества и полноты работы по устранению выявленных уязвимостей.

В MaxPatrol VM существует возможность создавать отчёты самостоятельно или же использовать шаблоны с предустановленными параметрами. Также можно настроить создание отчётов по расписанию.

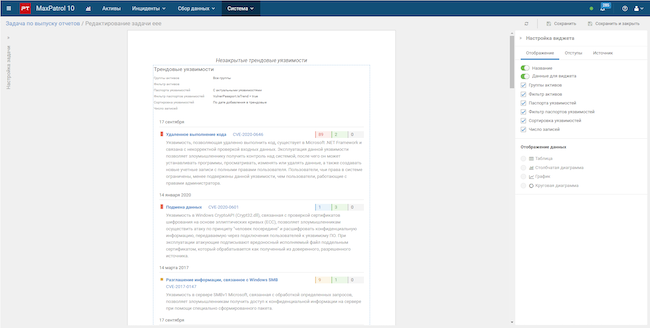

На рисунке 17 в качестве примера представлена форма редактирования шаблона отчёта с информацией по незакрытым трендовым уязвимостям в инфраструктуре.

Рисунок 17. Формирование отчёта по незакрытым трендовым уязвимостям

Выводы

Своевременное обнаружение и устранение уязвимостей являются первостепенными задачами для специалистов (офицеров) по информационной безопасности.

MaxPatrol VM 1.1 позволяет поддерживать в актуальном состоянии модель информационной инфраструктуры компании и выявлять уязвимости, которые соответствуют конкретным информационным активам. Дополнительная визуализация всей статистической информации значительно упрощает специалистам оценку сложившейся ситуации, а наличие возможности составления отчётности помогает сэкономить много времени на подготовке необходимой документации.

Решение легко интегрируется в существующую информационную инфраструктуру предприятия и способно взаимодействовать с другими средствами защиты информации.

Достоинства:

- Наличие технологии управления активами (Security Asset Management, SAM) позволяет собрать полные и актуальные сведения об активах компании за счёт активного сканирования в сочетании с импортом данных изо внешних каталогов и других средств защиты информации (анализ событий SIEM и трафика NTA) и избежать дублирования данных.

- Приоритизация уязвимостей по CVSS и по критической важности информационного актива.

- Наличие информации о трендовых уязвимостях, которая позволяет сосредоточиться на критически важных ИТ-активах и на наиболее опасных уязвимостях, которые необходимо устранять в первую очередь.

- Полный цикл управления выявленными уязвимостями и их устранения.

- Подсистема сканирования отделена от подсистемы определения уязвимостей, что позволяет проверить применимость новой уязвимости к существующим активам без проведения повторного активного сканирования.

- Решение включено в реестр российского программного обеспечения.

Недостатки:

- Нет возможности самостоятельно добавлять уязвимости.

- На момент подготовки обзора отсутствует сертификат ФСТЭК России.