Количество устройств, используемых для автоматизации жилых помещений, растет на десятки процентов в год. При этом «умные дома» оказались крайне уязвимыми для кибератак. Какие возможности может дать злоумышленникам проникновение в них? Можно ли защититься от таких угроз, и если да, то как именно?

- Введение

- Основные проблемы «умного дома»

- Что дает злоумышленникам взлом «умного дома»?

- Как защититься от угроз

- Выводы

Введение

Единого определения «умного дома» до сих пор нет. Так принято называть системы автоматизации управления различными параметрами и устройствами, применяемыми в жилом помещении (рис. 1). Это средства управления климатом (температурой и влажностью), включения и отключения света, безопасности (видеонаблюдение, пожаротушение, фиксации протечек и прочих коммунальных аварий), а также интеллектуальные счетчики ресурсов (воды, газа, электричества). Некоторые определения включают также управление бытовой техникой: роботами-пылесосами, устройствами для приготовления пищи (чтобы обед или ужин был готов к приходу хозяев).

Рисунок 1. Один из вариантов реализации «умного дома» (источник: itworkroom.com)

«Умный дом» является частным случаем более широкого термина «интеллектуальное здание», который объединяет все системы, используемые в зданиях различного назначения, не только жилых, но и офисных, производственных, общественных. Естественно, требования к оснащению каждого сегмента будут разными, хотя они во многом и пересекаются. В свою очередь, «интеллектуальное здание» является частным случаем технологий интернета вещей (IoT / IIoT).

IoT является самым быстрорастущим сегментом на ИТ-рынке. Ежегодный прирост количества новых устройств измеряется десятками процентов, в денежном выражении за счет ценовой эрозии показатели не столь впечатляющи, но все равно измеряются двузначными числами.

Однако обратной стороной часто является то, что разработчики подходят к защите систем, что называется, по остаточному принципу. Этим пользуются злоумышленники всех мастей. Отсутствие массовых инцидентов тут является скорее недоработкой хакеров, сталкеров, представителей традиционной преступности и прочих злоумышленников, чем заслугой пользователей.

С другой стороны, многие из этих уязвимостей обусловлены, скорее, неинформированностью пользователей и неоптимальными настройками по умолчанию. И многие из данных проблем устранимы, причем без существенных затрат. Есть и наложенные инструменты, которые предлагают ИБ-вендоры, в том числе российские.

Основные проблемы «умного дома»

Как уже было сказано выше, «умный дом» является частным случаем применения технологий интернета вещей, или IoT. Основным слабым звеном данной технологии является то, что многие производители не закладывали безопасность изначально. Это связано, как правило, с ограниченностью аппаратных ресурсов. Впрочем, дело не только в отсутствии архитектурной или наложенной защиты: всегда есть место и для обычного недосмотра.

Например, как выяснил российский антивирусный вендор «Доктор Веб», очень многие модели телеприставок заражены вредоносными приложениями ещё на заводе. И в целом, как предупреждает компания, для таких устройств характерно использование устаревших версий Android, для которых не выпускается обновлений. При этом производители вводят потребителей в заблуждение, скрывая реально используемую версию системы. К слову, российские разработчики антивирусов не первые, кто находил предустановленные зловреды на телеприставках.

Бывают и аппаратные ошибки. Так, в микроконтроллере Raspberry Pi RP2350 вместо полного отключения модуля ввода / вывода происходило лишь понижение напряжения на нем. Эта ошибка могла приводить к совершенно непредсказуемым последствиям. А данный контроллер довольно популярен для построения систем «умного дома».

Также находили недокументированные возможности в чипах, которые используются в огромном количестве устройств. Так, в марте 2025 года был обнаружен бэкдор в Bluetooth-чипе ESP32, который применяется более чем в миллиарде устройств по всему миру. Недокументированные команды позволяют злоумышленникам получить полный контроль над устройствами, причем не только теми, которые используют данный чип. Впрочем, Bluetooth имеет ограниченный радиус действия, так что возможности эксплуатации такой уязвимости ограничены.

Также отличительной чертой технологий «умного дома» является применение так называемых хабов управления. Часто в данном качестве используются мобильные приложения, которые обычно защищены очень плохо. Различные уязвимости там находят регулярно. К примеру, ошибки в системе сбора статистики приложения Rubetek Home позволяли при проведении нехитрых манипуляций получить отладочные данные и логи, среди которых могли оказаться личные данные владельцев устройств, включая записи с камер или переписку с технической поддержкой.

Но даже если в качестве такого модуля используется специально выделенное устройство (рис. 2) со своей операционной системой, как правило, на основе Linux, то успокаиваться все равно рано. В их прошивках также находят уязвимости, позволяющие потенциальным злоумышленникам получить доступ к системе управления устройствами «умного дома».

Рисунок 2. Устройство управления «умным домом» Amazon Echo Hub

Наконец, далеко не все устройства «умного дома» могут работать офлайн. Это явственно показал пример с DDoS-атакой на провайдера Lovit в нынешнем марте, где сразу же прекратили работать умные домофоны, в результате чего в течение нескольких часов жильцы не могли попасть к себе домой. Данный провайдер является практически безальтернативным в жилых комплексах девелопера ПИК.

С другой стороны, системы «умного дома» от некоторых производителей, в частности, «Яндекса», используют протокол Zigbee. Устройства, которые по нему подключаются, не требуют наличия доступа к публичному интернету. Это может быть полезным, учитывая риск того, что доступ к Сети может быть потерян из-за DDoS-атак или просто вследствие неуплаты. Хотя стоит иметь в виду, что данный протокол тоже имеет проблемы в безопасности. К тому же его поддерживают не все устройства.

Кроме того, как оказалось, системы «умного дома» подпадают под требования закона Яровой. За нарушение требований данных нормативных актов недавно был оштрафован Яндекс.

Но одни только уязвимости и проблемы — не главное слабое звено «умного дома». Как показывают результаты исследований, лишь чуть больше трети пользователей принимают меры для защиты устройств «умного дома».

Что дает злоумышленникам взлом «умного дома»?

Взлом систем «умного дома» открывает для злоумышленников следующие возможности:

- Захват устройств для использования в ботнет-сетях, которые, в свою очередь, могут применяться для организации DDoS-атак или майнинга криптовалюты.

- Слежка за владельцами устройств.

- Вымогательство.

- Несанкционированное подключение платных услуг.

Также устройства «умного дома», как отметил руководитель отдела развития бизнеса, средств массовой информации и развлечений компании Irdeto Джим Филлипофф, могут использоваться в качестве промежуточного звена для атак на другие устройства владельцев (рис. 3).

Рисунок 3. Ландшафт угроз для «умного дома» по версии Irdeto

Ботнеты, состоящие из IoT-устройств, появились ещё в середине 2010-х годов. Значительную часть таких ботнетов составляли устройства, входящие в состав «умного дома». Так, в 2017 году подходящие для подобных киберопераций уязвимости были обнаружены в более чем 350 моделях веб-камер только китайского производства. Многие из них были весьма популярны как раз для построения систем домашнего видеонаблюдения, в том числе и в России.

В текущем году аналитики Curator обнаружили существенный рост ботнетов, используемых для организации DDoS-атак. А в апреле-июне самый крупный из них разросся до 4,6 млн устройств. При этом размер ботнета превысил миллион устройств только в начале года. В середине 2024 года самый большой ботнет не превышал 230 тыс. устройств. Во многом этот рост обусловлен всё более широким использованием устройств «умного дома». Помимо проведения DDoS-атак, их используют также для майнинга криптовалют, благо конъюнктура данного рынка этому способствует.

Слежка является одним из наиболее распространённых и потенциально опасных способов эксплуатации устройств «умного дома». Камеры и средства фиксации звука есть во многих устройствах, в том числе и таких, где их наличие неочевидно. Среди них, например, роботы-пылесосы. О такой возможности предупреждал ещё три года назад основатель Acronis Сергей Белоусов. Кроме того, такие устройства собирают большие объёмы персональных данных, в том числе планы домов и квартир, и то, насколько надежно эти данные хранятся, также вызывает большие сомнения.

Другими проблемными точками являются видеокамеры. Как показали исследования, именно они оказываются «слабым звеном», через которые злоумышленники получают доступ к системам IoT. А данные, которые собирают такие устройства, представляют большой интерес для традиционного криминала, например, квартирных воров. Об этом сообщало МВД России весной текущего года.

Также часто «умные» устройства используются сталкерами для слежки за жертвами. Их применял как минимум один из четырёх преследователей, которых, по данным издания Lenta.ru, жертвам удалось привлечь к ответственности.

В мире, по данным центра SPARC, 80% сталкеров используют различные технологические средства. По оценке российского адвоката Константина Ерохина, соцсети, мессенджеры, GPS, современные средства слежения, а также камеры в каждом телефоне, упрощают возможность наблюдать за человеком и заниматься сталкингом. Причем сталкинг, как показывает американская статистика, часто является подготовительным этапом к другому преступлению — мошенничеству, краже, похищению.

С умными телевизорами и колонками все несколько сложнее. Как показали результаты исследования, приведенного выше, большинство телевизоров оказалось устойчиво к атакам извне. Однако они действительно собирают большие объёмы персональных данных, в том числе передают «подслушанные» записи разговоров владельцев.

Их используют производители, в основном, для продажи агрегированных данных рекламодателям. За счет этого многие американские и корейские компании устанавливают цены на телевизоры ниже себестоимости. По оценкам российского «Роскачества», схожие приемы используют также производители «умных колонок». Многие возможности, которые приписывают таким устройствам, существуют лишь в теории, поскольку они используют низкоскоростные интерфейсы, через которые сложно передавать большие объёмы данных.

Вымогательство также далеко не редкость. Как правило, оно выражается в том, что злоумышленники выводят технику из строя и требуют выкуп за то, чтобы восстановить ее работоспособность. Для этого они используют как уязвимости в прошивках, так и получив к нему физический доступ в качестве сотрудников сервисной службы под видом ремонта или гарантийного обслуживания. Также довольно давно появилось вымогательство, основанное на угрозах обнародовать видеосъемку с камер. Однако большая часть таких угроз представляет собой просто блеф.

Несанкционированное подключение платных услуг возможно для устройств, которые имеют встроенный GSM-модем. В России было несколько таких прецедентов в разных регионах. Первым с таким случаем столкнулся блогер Алексей Надеждин в 2017 году. Он обнаружил, что GSM-реле, которое позволяет открывать гаражные ворота, перестало работать. Как оказалось, что это произошло вследствие того, что исчерпаны средства на счету мобильного номера.

Причиной тому оказалось то, что на номер, закрепленный за реле, было оформлено четыре платных подписки. Этот прецедент широко освещался в СМИ и вызвал широкий общественный резонанс. Спустя несколько месяцев схожая история произошла с жителем Новосибирска. В обоих случаях операторы вернули средства и отменили подписки, не сообщив о том, кто оказался виноват. Наиболее вероятной версией называли действия сотрудников салонов сотовой розницы.

И, наконец, в ряде случаев мотивом злоумышленников оказывается банальное хулиганство. К примеру, именно оно стало главным мотивом для атак на пользователей роботов-пылесосов Ecovacs Deebot X2 в нескольких городах США. В одном случае робот преследовал хозяйскую собаку, в другом выкрикивал оскорбления и грязные ругательства. Скорее всего, за этими инцидентами стояли подростки.

Как защититься от угроз

В целом методы защиты от потенциальных атак стандартны. Специалисты рекомендуют предпринять следующие меры:

- Не приобретать устройства от малоизвестных производителей. Практика показывает, что они пренебрегают нормами безопасности. Предпочтение стоит отдавать тем, где предусмотрена возможность обновления прошивки, и чем дольше производитель поддерживает обновления, тем лучше.

- Сменить все пароли, используемые по умолчанию. «Инженерные» пароли хорошо известны, и оставлять их как минимум опрометчиво. То же самое относится и к голосовым фазам активации, если такое управление предусмотрено, как в системах от «Сбера» и «Яндекса».

- Установить двухфакторную аутентификацию для доступа в центры управления устройствами «умного дома».

- Предоставлять приложениям минимально необходимый уровень разрешений.

- Ограничить физический доступ к устройствам.

- Обеспечить безопасность компьютеров и мобильных устройств (смартфонов, планшетов), с которых происходит управление «умным домом». Как минимум, там должен быть надежный антивирус с обновленными базами.

Данные шаги позволят обеспечить минимально приемлемый уровень безопасности. Для усиления защиты эксперты «Лаборатории Касперского» также советуют подключать устройства «умного дома» через выделенную дополнительную точку Wi-Fi. Это позволит защитить компьютеры и другие устройства, используемые для доступа к значимым сервисам, например онлайн-банкам или «Госуслугам». Именно это часто является конечной целью злоумышленников.

Эксперты «Сбера» рекомендуют обратить повышенное внимание на защиту сети Wi-Fi. Для этого необходимо регулярно менять пароли для доступа как к сети, так и к самому роутеру. Пароль должен насчитывать не менее 12 символов и содержать цифры, буквы в разных регистрах и спецсимволы. Также необходимо использовать шифрование как минимум WPA2, а лучше WPA3. От использования точек доступа, которые поддерживают безнадежно устаревший WPA, не говоря уже о WEP, лучше отказаться.

Также специалисты «Сбера» настоятельно не рекомендуют управлять устройствами «умного дома» через подключение к публичной сети Wi-Fi. Такие сети очень плохо защищены и через них злоумышленники могут перехватить пароли.

Также не стоит забывать о том, что устройства зависят от электропитания. Поэтому необходимо подключать их через источник бесперебойного питания с аккумуляторной батареей. За исправностью системы автономного питания также надо регулярно следить.

Основными симптомами возможного взлома устройства являются замедление работы, самопроизвольные включения и выключения, перезагрузки, зависания, резкое увеличение объёмов передаваемого сетевого трафика. Также они начинают перегреваться. Устройства с питанием от батарей или аккумуляторов начинают при прочих равных условиях меньше работать автономно.

Для купирования атаки проблемное устройство лучше отключить от сети. Если это возможно, стоит обновить прошивку, а также изменить пароли.

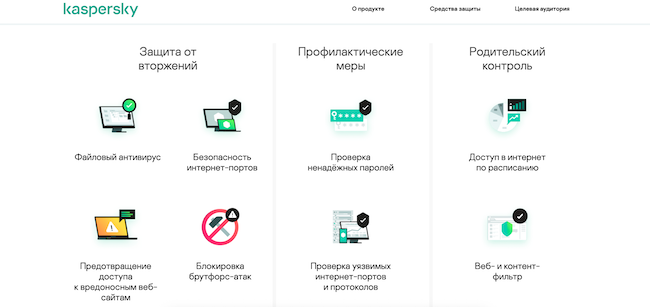

Среди комплексных решений для защиты систем «умного дома», доступных домашним пользователям, на российском рынке можно отметить Kaspersky Premium и Kaspersky Smart Home Security. Там есть компоненты, которые полезны для противодействия атакам на умные устройства, в том числе средства проверки паролей, защиты от фишинга и брутфорса (рис. 4).

Рисунок 4. Основные модули Kaspersky Smart Home Security

Кроме того, функции, ориентированные на защиту умных устройств есть в «Dr.Web Расширенный» и Pro32 Ultimate Security. Там также представлены инструменты, позволяющие контролировать сетевую активность и защищаться от фишинговых атак. Продукт от Dr.Web к тому же позволяет защищать устройства на платформе SmartTV, а Pro32 имеет модуль противодействия атакам на видеокамеры.

Добавим также, что «Ростелеком» предлагает облачные услуги по управлению как минимум системой видеонаблюдения. В этом случае многие вопросы, связанные с безопасностью, он берет на себя.

Выводы

Системы «умного дома», по крайней мере, их часть, действительно защищена не слишком хорошо или не защищена совсем. С другой стороны, эксплуатация данных уязвимостей не слишком легко монетизируется, что ограничивает массовое применение атак на такие системы лишь хулиганством, возможно, для расширения ботнетов для майнинга криптовалют. Плюс ко всему, в отличие от промышленных IoT устройств, срок жизни многих систем «умного дома» довольно короткий.

Такие угрозы особенно реальны для публичных фигур, поскольку устройства «умного дома» легко можно использовать для сбора личной информации и преследований (сталкинга). Однако их довольно легко купировать, для чего достаточно принять довольно простые меры, которые не потребуют дополнительных затрат.