Telegram всё чаще упоминают не только как удобный мессенджер, но и как ключевую площадку для киберпреступников. По данным нового отчёта аналитиков Cyfirma, платформа фактически стала «операционным центром» современной киберпреступности.

Раньше главным символом цифрового подполья были закрытые форумы в сети Tor. Попасть туда было непросто, а после каждого рейда правоохранителей целые криминальные экосистемы рушились в один день.

Telegram, по мнению исследователей, оказался куда более живучей альтернативой. Если канал блокируют, его можно пересоздать за минуты и перенаправить подписчиков на резервную площадку.

Cyfirma называет происходящее «платформизацией киберпреступности». Незаконные сервисы всё больше напоминают легальный ИТ-бизнес: подписки, автоматизация, обновления, техподдержка, реклама в режиме реального времени. Чтобы запустить атаку, уже не обязательно быть опытным разработчиком — достаточно аккаунта в Telegram и небольшого бюджета.

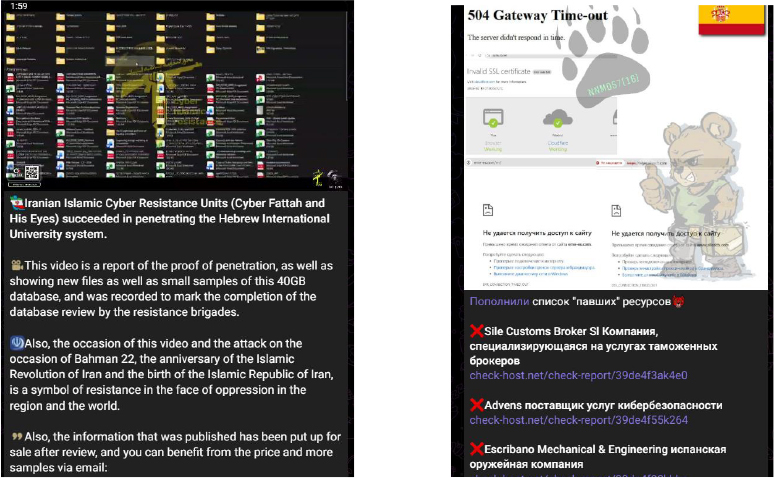

Внутри таких каналов, отмечают в Cyfirma, продаются самые разные услуги — например, доступ ко взломанным корпоративным сетям. Распространены схемы «вредонос как услуга»: подписка на зловред с обновлениями и инструкциями. Есть и автоматизированные боты, позволяющие искать по базам утёкших паролей и банковских данных прямо внутри мессенджера.

Telegram используется не только как рынок, но и как инструмент давления. Хактивисты применяют его для координации атак и распространения пропаганды. Группы, занимающиеся вымогательством, публикуют там таймеры обратного отсчёта и фрагменты похищенных данных, усиливая психологическое давление на жертву.

При этом даркнет никуда не исчез, но его роль изменилась. Если раньше сделки заключались на скрытых форумах, то теперь они часто начинаются там, а основная деятельность переносится в Telegram.

Как отмечают в Cyfirma, мессенджер не заменил Tor полностью, а стал его логичным продолжением — более быстрым, масштабируемым и доступным. И это делает цифровое подполье гораздо ближе к обычному пользователю, чем раньше.

Напомним, в прошлом месяце российские власти приняли решение начать работу по замедлению мессенджера Telegram в России. Чуть позже Песков заявил, что в Telegram фиксируется большое количество контента, который «потенциально может представлять опасность для России».