Средний бизнес сталкивается, по большому счёту, с теми же угрозами, что и крупный. Однако ему не подходят ни продукты для обычных пользователей, ни решения для крупных организаций. Как в таком случае повысить защищённость небольших компаний? Мы попросили экспертов дать советы.

- Введение

- Специфика угроз. Есть ли она?

- Особенности ИТ и ИБ в среднем бизнесе

- Почему среднему бизнесу не подходят ИБ-продукты для других сегментов

- Как среднему бизнесу построить защиту от угроз

- Выводы

Введение

По данным пентестерской компании Qualysec, на один только малый бизнес приходится более 40% всех кибератак. Без малого две трети (60%) небольших компаний, которые подверглись атаке, ее не переживают. Стоит, однако, иметь в виду, что за рубежом порог между средним и крупным бизнесом существенно выше, чем в России, так что это относится в том числе к довольно крупным компаниям, особенно по меркам отдельных регионов.

При этом как в мире, так и в России малый и средний бизнес (СМБ) подвержен в целом тем же угрозам, что и крупный. Конечно, есть определенные нюансы, но они не в пользу СМБ, у которых нет ресурсов, как материальных, так и человеческих.

Ровно по этой причине СМБ не подходят средства защиты и сервисы, ориентированные на крупные компании. Такой инструментарий будет слишком дорог и сложен, с его обслуживанием ИТ-персонал, часто приходящий или просто наиболее «продвинутый» из сотрудников, не справится. Не годятся и средства, изначально предназначенные для обычных пользователей, поскольку они не способны отразить многие виды угроз.

Тем не менее, у малого бизнеса есть пути выхода из этой непростой ситуации. Причем вариантов выбора несколько.

Специфика угроз. Есть ли она?

В целом опрошенные нами эксперты согласны с тем, что угрозы для СМБ-компаний в целом те же, что и для крупных. По мнению участников эфира AM Live, посвященного безопасности компаний малого и среднего бизнеса, главной угрозой являются программы-шифровальщики (рис. 1).

Рисунок 1. Основные угрозы для СМБ-компаний

Исследование «МегаФона ПроБизнес» — «Индекс кибербезопасности» — показало, что статистическая картина несколько отличается (рис. 2). Основной ущерб приходится на сетевые атаки, заражение вредоносными программами, не связанными с вымогательством, а также фишинг.

Рисунок 2. Распределение угроз по размеру финансового ущерба («МегаФон»)

Технический директор центра защиты информации ООО «Конфидент» Дмитрий Шаньгин считает, что перечень угроз у всех категорий бизнеса общий: фишинг, утечки данных, атаки на веб-сервисы и ИТ-инфраструктуру, действия вредоносных программ, как традиционных, так и вымогательских.

Генеральный директор компании «Стахановец» Дмитрий Исаев также добавил к этому списку инсайдерские угрозы. Заместитель генерального директора по направлению франшизы ИБ-аутсорсинга «СёрчИнформ» Михаил Серапионов со ссылкой на проведенное исследование и вовсе назвал эту группу одной из ключевых: 59% собственников средних и малых организаций считают, что чаще всего их компания сталкивается с ИБ-инцидентами из-за халатности или ошибок сотрудников.

Директор по развитию сервисов кибербезопасности компании «Бастион» Алексей Гришин назвал угрозы для любых компаний в целом схожими вне зависимости от их размера. Все сводится обычно к кражам денег или данных, а также захвату инфраструктуры для атаки на контрагентов или маскировки злонамеренной активности.

Руководитель аналитического центра Zecurion Владимир Ульянов считает, что модель угроз в большей степени зависит не от размера, а от отраслевой принадлежности. У производственных компаний она будет существенно отличаться от той, что характерна для торговли, сферы услуг или транспорта.

Различия между крупным и малым бизнесом, как отметил архитектор клиентского опыта UserGate Михаил Кадер, — только в возможных последствиях: для СМБ атака с большей вероятностью окажется фатальной, тогда как крупная компания, скорее всего, восстановится после атаки. Особенно если речь идет о значимой организации.

Заместитель руководителя направления информационной безопасности «Контур.Эгида» Юрий Драченин, однако, не столь категоричен. По его оценке, у СМБ-компаний часто ИТ-инфраструктура мала, и ее можно относительно легко собрать заново. Однако и он считает, что вероятность столкнуться с фатальными последствиями у СМБ выше. Что касается специфики атак, то, как полагает Юрий Драченин, малые и средние компании атакуют, как правило, без разбора, тогда как к атакам на крупные предприятия злоумышленники подходят более основательно.

Заместитель генерального директора по научной работе «СиСофт Девелопмент» (входит в ГК «СиСофт») Михаил Бочаров связал специфику угроз для малого бизнеса с разными рисками, особенно в нынешней ситуации, когда компании часто атакуют без явного финансового мотива. Таким мотивом может быть резонанс и возможные серьезные последствия от атаки, и тут, скорее всего, злоумышленники-хактивисты выберут крупную компанию. Хотя утечка данных клиентов даже небольшого салона красоты также может создать серьёзные риски для пострадавших.

Менеджер по продукту NGR Softlab Илья Одинцов, однако, видит серьезные различия в атаках на малый и крупный бизнес. Они касаются, прежде всего, деятельности финансово мотивированных злоумышленников: у СМБ-компании часто просто нечего взять, поэтому они не являются целями для атак киберпреступных группировок. С другой стороны, отсутствие финансового мотива не исключает хактивистский. Также небольшие компании часто становятся жертвами массовых атак, проводимых группировками, работающими по модели «вымогательство как услуга» (Ransomware as a Service).

Будут отличаться и техники атак. Как обратил внимание Михаил Бочаров, крупные структуры обычно атакуются на стыках между филиалами и подразделениями, где слабее защита. У СМБ-компаний защита часто просто отсутствует, но при этом структура хранения данных хаотична и бессистемна, что затрудняет задачи злоумышленников.

Руководитель отдела по работе с клиентами малого и среднего бизнеса в «Лаборатории Касперского» Алексей Киселев напомнил, что СМБ-компании сами могут стать тем самым «слабым звеном», через которые злоумышленники попадают в инфраструктуру крупных компаний, являющихся клиентами малых.

Особенности ИТ и ИБ в среднем бизнесе

Как показало исследование StrongDM, по состоянию на начало 2025 года почти половина американских компаний с количеством сотрудников менее 50 не имели ИБ-бюджета. В 27% отсутствуют какие бы то ни было средства защиты. При этом почти две трети СМБ-компаний в той или иной степени пострадали от киберинцидентов.

Российский СМБ-сегмент отличает отсутствие не только ИБ, но часто и штатного ИТ-персонала. Как отмечает технический пресейл-менеджер по сетевой безопасности «Софтлайн Интеграция» Анастасия Зырянова, в штате малых компаний, не говоря уже о микробизнесе, может не быть даже системного администратора, не говоря о специалисте по ИБ. Еще одной специфичной особенностью является широкое распространение удаленных рабочих мест и неконтролируемые подключения извне. При этом малые компании, по оценке Анастасии Зыряновой, не имеют средств защиты, если не считать антивирусного ПО, которое является базовым компонентом операционной системы.

«По нашим данным только у 28% компаний СМБ есть выделенный специалист по безопасности, а большинство (60%) решает вопрос ИБ при помощи сисадминов или ИТ-специалистов», — сообщил Михаил Серапионов.

Соответственно, как отмечает Дмитрий Шаньгин, у малых компаний выше вероятность пострадать от массовых угроз. Это, например, автоматизированные атаки, массовые рассылки, компрометация учетных записей.

Директор по связям с общественностью компании «Труконф» Арсен Мартиросян назвал СМБ-компании потенциальной легкой добычей для злоумышленников. Причем последствия атак для небольших компаний фатальны, поскольку устранять их последствия просто некому.

Как показало исследование компании «Киберпротект», 74% малых и средних российских компаний готовы усилить защищенность только под внешним давлением регуляторов или партнёров. Однако небольшие компании практически вне сферы государственного регулирования. Это признал даже министр цифрового развития, связи и массовых коммуникаций Максут Шадаев на конференции ЦИПР-2025. Пожалуй, единственный сегмент СМБ, который подпадает под довольно строгое регулирование — небольшие телеком-операторы, подпадающие под определение объектов критической информационной инфраструктуры (КИИ), но их не слишком много. Другие категории СМБ могут подпадать под регулирование КИИ, скорее, теоретически.

Вместе с тем, по оценке Дмитрия Исаева, СМБ-сегмент все же начинает принимать меры по защите. Основными драйверами являются ужесточение ответственности за нарушение законодательства по защите персональных данных, а также устойчивый рост разнообразных атак. Кроме того, опрошенные нами эксперты обращают внимание и на такой фактор, как повышение требований крупных компаний к своим поставщикам и подрядчикам — для предотвращения атак на цепочки поставок. По некоторым данным, некоторые из громких инцидентов конца июля, в частности, атака вымогателей на производителя алкогольных напитков Novabev, вызвана как раз атакой на одного из партнеров.

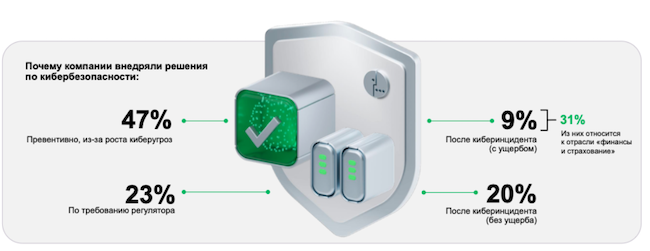

Как показало исследование «МегаФона ПроБизнес», основным мотивом внедрения средств киберзащиты является рост угроз (рис. 3). Удельный вес остальных как минимум вдвое меньше.

Рисунок 3. Основные мотивы внедрения средств киберзащиты в российских компаниях («МегаФон»)

Почему среднему бизнесу не подходят ИБ-продукты для других сегментов

По консенсусной оценке опрошенных нами экспертов, для СМБ не подходят как продукты для конечных пользователей, так и решения для крупных компаний.

«Решения, направленные на единичного пользователя, как правило, не могут быть масштабированы и не имеют системы централизованного управления — они не учитывают проблематику хранения конфиденциальных данных третьих лиц и защищают информацию только одного пользователя, — отметил Алексей Гришин. — Если же рассматривать сложные решения для крупного бизнеса, то для их реализации требуется большее количество ИТ-ресурсов и наличие в штате целого отдела ИБ-специалистов. Такой подход стоит дороже, решает конкретную задачу и нередко взаимодействует с дополнительным ПО, из-за чего его итоговая стоимость не подходит для бизнес-модели малых и средних компаний».

Как дополняет Михаил Серапионов, средства защиты для конечных пользователей просто не в состоянии закрыть все угрозы. Обычно все сводится к антивирусной программе и менеджеру паролей. Для инструментария, который рассчитан на крупный бизнес, у небольших компаний просто нет ресурсов: у более чем 70% из них нет выделенного ИБ-специалиста. Также решения для энтерпрайз-сегмента не только дороги, но и ресурсоемки.

По мнению Дмитрия Исаева, решения, рассчитанные на крупный бизнес, помимо сложности и дороговизны, к тому же далеко не всегда релевантны угрозам, с которыми сталкивается СМБ. Также СМБ, как отметил Арсен Мартиросян, часто полагается на публичные облака, что также порождает целый комплекс рисков, связанных с разделением ответственности между компанией и провайдером.

По оценке Анастасии Зыряновой, характерной чертой СМБ является то, что данный сегмент чаще остальных полагается на некоммерческие системы защиты, в том числе с открытым исходным кодом. Однако они, как и продукты для конечных пользователей, не обеспечивают необходимого уровня защиты.

Как подчеркнул Алексей Киселев, в решениях для малого и среднего бизнеса важна простота внедрения, а также возможность автоматического реагирования на инциденты и покрытие основных каналов угроз — рабочих станций, почты, веб-трафика.

Как отметил Алексей Гришин, продукт для СМБ должен обслуживаться, в идеале, одним специалистом, быстро разворачиваться и иметь комплексную поддержку производителя на случай критических ситуаций, причем вне зависимости от его природы (облачный или локальный). Также он должен быть универсальным средством защиты, а не фокусироваться на одной задаче.

С другой стороны, как обратил внимание директор департамента мониторинга кибербезопасности Security Vision Николай Гончаров, небольшим компаниям требуются не только простые и недорогие средства, они еще должны поддерживать корпоративный уровень защиты и централизованный контроль.

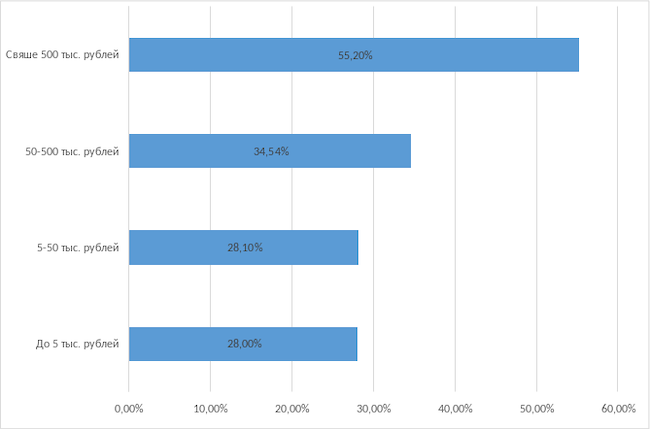

По мнению Юрия Драченина, простота и удобство решения для СМБ даже перевешивает цену. К слову, как показали результаты работы облачного провайдера «Рег.облако», наибольший рост в первом полугодии 2025 года продемонстрировали сервисы с максимальным чеком (рис. 4).

Рисунок 4. Темпы роста ИБ-услуг по итогам 1 полугодия 2025 года по сравнению с тем же периодом 2024 года («Рег.облако»)

Как среднему бизнесу построить защиту от угроз

Прежде всего, технические средства защиты, ориентированные на малый и средний бизнес, должны обеспечивать адекватный уровень защиты при минимальном уровне ресурсов в самом широком смысле этого слова — людских, финансовых, системных. По мнению Николая Гончарова, для этих целей лучше всего подходят продукты и решения, работающие в формате управляемых сервисов кибербезопасности.

По мнению Ильи Одинцова, использование аутсорсинга и облачных сервисов для небольших предприятий является способом получить высококлассную экспертизу за небольшие деньги. Другой вариант — использование высокоавтоматизированных средств, например, комплексов расширенной защиты конечных точек (XDR) вместо сложных и дорогих систем управления событиями (SIEM). С другой стороны, продукты для СМБ всегда являются набором компромиссов как для заказчика, так и для разработчика.

Руководитель направления по развитию бизнеса в «Компании Индид» Игорь Тюкачев назвал ключевыми преимуществами облачных сервисов то, что они не требуют первоначальных затрат на развертывание инфраструктуры, ее поддержку и лицензии. Другим направлением, по его мнению, является автоматизация и возможность работать с минимальным вовлечением специалиста и с низкой квалификацией. Это минимизирует вовлечение штатного персонала.

По мнению Михаила Бочарова, защита СМБ должна базироваться на программно-аппаратных средствах. Это направление в России хорошо развито, хотя пока и наблюдается отставание в отдельных компонентах.

Михаил Кадер выделил три класса продуктов для СМБ:

- Продукты уровня обычных пользователей, адаптированные для малого бизнеса. Они могут расти от антивируса, и, хотя и не обеспечивают уровень защиты, необходимый для крупного бизнеса, вполне достаточны для малого.

- Услуги. Когда безопасность малого предприятия обеспечивается в виде внешних услуг, это позволяет в отсутствие своего персонала обеспечить круглосуточный процесс управления защитой.

- Специализированные решения по обеспечению безопасности, разработанные именно для СМБ. Обычно к ним существенно меньше требований по производительности и техническому обслуживанию, при этом они могут обеспечивать достаточный уровень защиты. Он хорошо подходит тем малым компаниям, которые все-таки готовы инвестировать в свою кибербезопасность как в отдельное направление защиты своего бизнеса, причем максимально простое, удобное и понятное в управлении.

По мнению Михаила Серапионова, ключевым принципом любых продуктов для СМБ является «коробочный» характер. Что касается ИБ-услуг и сервисов, то включается еще и принцип прозрачности: менеджменту компании-заказчика важно видеть, как работает процесс и какой у него результат. Для этого, например, аналитики партнеров «СёрчИнформ» по ИБ-аутсорсингу еженедельно предоставляют отчеты о найденных нарушениях.

Руководитель ИБ-департамента BPMSoft (входит в холдинг LANSOFT) Александр Казаков назвал следующие классы средств защиты, которые необходимо использовать в СМБ:

- Файрвол. Первый рубеж обороны любой инфраструктуры. Он отделяет корпоративную сеть от интернета и блокирует нежелательные подключения. Особое внимание необходимо уделить сегментации сети. Как минимум отделить офисную сеть от производственной и, если есть публичные ресурсы, то изолировать их в «демилитаризованную зону».

- Антивирус. Это может быть как простейший встроенный Windows Defender, так и платные продукты российских вендоров. Главное, чтобы система регулярно проверяла скачиваемые файлы по сигнатурам и предотвращала заражения. Платные решения — это больше функций с возможностью централизованного управления, что значительно повысит уровень безопасности: шифрование на конечных устройствах, контроль портов, внедрение ограниченной программной среды (запретить запуск нежелательного ПО, по категориям или белым / черным спискам).

- SIEM или централизованное логирование. Они позволяют расследовать инциденты и видеть картину целиком. Для небольших компаний альтернативой может быть централизованное логирование — оно дешевле, но тоже создает базу для контроля.

- Централизованный контроль доступа. В современных инфраструктурах эта функция часто встроена в Active Directory, поэтому ее отдельное значение недооценивают. Централизованный контроль прав пользователей — это необходимый минимум, без которого невозможно управлять безопасностью.

- Резервное копирование. В случае взлома или технического сбоя именно резервные копии позволяют спасти бизнес.

Директор компании «А-Реал Консалтинг» Игорь Сухарев добавил к этому перечню также VPN, инструменты фильтрации трафика, защиты от спама и фишинга, а также систему контроля трафика. Причем все эти системы должны управляться из единого интерфейса, чтобы с этим справлялся любой администратор, в том числе не очень высокой квалификации, плюс условия лицензирования должны быть такими, чтобы пользователи не оплачивали невостребованную функциональность.

В ряде случаев, как отмечает Александр Казаков, использование продуктов с открытым кодом может существенно снизить расходы, но не даёт возможности получить сертификацию. Сертифицированные решения, напротив, дороже, но позволяют соответствовать требованиям регуляторов. Баланс здесь каждый выбирает сам.

Выводы

Для СМБ в силу целого комплекса причин не подходят ни средства защиты для конечных пользователей, ни решения для крупных компаний. Они не учитывают специфику данного сегмента и не соответствуют его модели угроз.

В то же время специфике СМБ хорошо отвечают продукты, не требующие вмешательства заказчика вообще или требующие его в минимальной степени: аутсорсинговые, облачные, программно-аппаратные. Если же речь идет о локально развёртываемых продуктах, то это должны быть системы с широким охватом функций, закрывающим все возможные угрозы, с централизованным управлением и высоким уровнем автоматизации.